Documente Academic

Documente Profesional

Documente Cultură

Analisis de Las Principales Vulnerabilidades

Încărcat de

Jorge Torres0 evaluări0% au considerat acest document util (0 voturi)

12 vizualizări10 paginivulnerbilidades en pcs y laptop

Drepturi de autor

© © All Rights Reserved

Formate disponibile

PPTX, PDF, TXT sau citiți online pe Scribd

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentvulnerbilidades en pcs y laptop

Drepturi de autor:

© All Rights Reserved

Formate disponibile

Descărcați ca PPTX, PDF, TXT sau citiți online pe Scribd

0 evaluări0% au considerat acest document util (0 voturi)

12 vizualizări10 paginiAnalisis de Las Principales Vulnerabilidades

Încărcat de

Jorge Torresvulnerbilidades en pcs y laptop

Drepturi de autor:

© All Rights Reserved

Formate disponibile

Descărcați ca PPTX, PDF, TXT sau citiți online pe Scribd

Sunteți pe pagina 1din 10

ANALISIS DE LAS

VULNERABILIDADES DE UN S.I

Tema 1 SAD

Vicente Snchez Patn

I.E.S Gregorio Prieto

Anlisis de las principales

vulnerabilidades de un SI

Las herramientas de anlisis de vulnerabilidades

permiten identificar muchos de los principales

agujeros de seguridad que ponen en riesgo los

sistemas de una red, y generalmente con tan slo

unos cuantos movimientos de ratn. Identificar las

debilidades y saber cmo corregirlas es un paso

fundamental para estar seguro.

Sin embargo, pese a estar presentes en el mercado

desde hace casi una dcada, estas herramientas

todava se encuentran muy lejos de la madurez.

Muchos de estos productos an reportan falsos

positivos y, cuando aciertan, no siempre informan

con la precisin necesaria.

Anlisis de las principales

vulnerabilidades de un SI

En general, las herramientas de anlisis de vulnerabilidades

obedecen a dos tipos diferentes: las basadas en host y las

basadas en la red. stas ltimas se centran en la identificacin de

cuestiones relacionadas con los servicios que, como HTTP, FTP y

Simple Mail Transfer Protocol, corren en los sistemas de la red. No

ofrecen una informacin tan detallada ni el mismo grado de

control sobre los sistemas que las herramientas basadas en host,

pero a cambio aportan datos ms precisos sobre la red y los

servicios. Es ms, no obligan a desplegar agentes en todas las

mquinas como los basados en host; simplemente hay que definir

la red a escanear, y listo.

Los principales productos de este segmento son Secure Scanner

de Cisco, Internet Scanner de ISS y Distributed Cybercop Scanner

de Network Associates. Y no hay que olvidar el escner Retina de

eEye Digital Security, que est ganando terreno rpidamente

gracias a sus buenas prestaciones. De hecho, fue el que ms

puntuacin obtuvo en la comparativa realizada por IDG.

Anlisis de las principales

vulnerabilidades de un SI

Los escneres basados en host identifican

vulnerabilidades a nivel de sistema, como permisos de

archivos, propiedades de cuenta de usuario y

establecimiento de registros, y usualmente requieren la

instalacin de un agente en los sistemas a analizar. Estos

agentes reportan a una base de datos centralizada,

desde la que se pueden generar informes y realizar

tareas de administracin. Como los agentes se instalan

en todos y cada uno de los sistemas, este tipo de

herramientas aportan a los administradores un mayor

control sobre dichos sistemas que las basadas en red.

Adems, se pueden combinar con polticas corporativas.

Los principales productos dentro de esta categora son

Enterprise Security Manager de Symantec, bv-Control de

BindView y System Scanner de ISS.

Anlisis de las principales

vulnerabilidades de un SI

Como sucede en cualquier segmento, el mercado de anlisis

de vulnerabilidades se est viendo incrementado con nuevas

soluciones y, lo que es mejor, nuevas prestaciones. Los

usuarios demandan hoy, entre otras mejoras, mayor sencillez

de uso e informes ms tiles. En consecuencia, los

fabricantes se estn viendo obligados a crear interfaces de

usuario ms intuitivas y a agilizar y simplificar las

actualizaciones de vulnerabilidades.

Hay una tendencia creciente hacia el uso de fixes

(arreglos, reparaciones) automatizados para identificar

vulnerabilidades, muy tiles en sistemas de produccin. Por

ejemplo, si un escner identifica una clave de registro con

permisos incorrectos, el problema quedar resuelto

inmediatamente con un solo clic de ratn. Antes, el

administrador tena que acceder al sistema, abrir el editor

del registro, encontrar la clave del registro y cambiar los

permisos.

Anlisis de las principales

vulnerabilidades de un SI

La metodologa para la deteccin de vulnerabilidades

en redes de datos consta de tres fases soportadas por

herramientas de software, mediante las cuales se

busca obtener las vulnerabilidades en los equipos de

red y servidores en las redes de datos objeto de

estudio. Esta metodologa se diferencia de otras en la

medida en que se soporta cada etapa en

herramientas software. Por lo que en cada fase se

puntualizan las acciones que se deben realizar y

cmo se deben llevar a cabo a travs de las

herramientas apropiadas.

Anlisis de las principales

vulnerabilidades de un SI

La figura anterior muestra cada una de las fases que deben

llevarse a cabo. La primera fase consiste en obtener tanta

informacin como sea posible de la red objetivo, para esto se

realizan implementan tcnicas que se basan en diferentes

tipos de consultas a servidores DNS y tcnicas que se basan

en el anlisis de los mensajes de enrutamiento. Se resalta

que esta fase no busca obtener vulnerabilidad alguna, lo que

se pretende con ella es obtener una lista lo ms amplia

posible sobre los equipos con presencia en internet de la red

objetivo. Dicha lista de equipos de red es utilizada en la

segunda fase llamada escaneo de puertos y enumeracin de

servicios, en esta fase se evalan los equipos obtenidos para

determinar los puertos y servicios que estn activos en cada

uno de ellos. Dependiendo del tipo de puerto y servicio que

este activo en cada equipo se puede inferir el rol que este

juega dentro de la organizacin.

Anlisis de las principales

vulnerabilidades de un SI

Nuevamente se anota que en esta fase no se

pretende encontrar vulnerabilidad alguna, sino

determinar los equipos crticos de la red objetivo a los

cuales se les aplicar el escaneo de vulnerabilidades,

que constituye la fase final de esta metodologa. Una

vez obtenida la lista de los equipos de la red objetivo

con presencia en internet y habiendo determinado

cules de ellos juegan un rol crtico para la red, se

procede con la fase final de la metodologa propuesta.

La cual evaluar a los equipos crticos en busca de

vulnerabilidades. Es en esta ltima fase en la que se

realiza la evaluacin de todos los servicios y puertos

activos de cada uno de los equipos encontrados como

crticos para la red objetivo.

Anlisis de las principales

vulnerabilidades de un SI

Fase 1: Reconocimiento (recoleccin de informacin)

Mediante la ejecucin de esta fase se logr encontrar lo

siguiente:

1.El nombre de dominio utilizado por la Universidad de

Cartagena en internet.

2.El servidor de alojamiento de la Universidad y su direccin

IP.

3.Dominios de nivel superior asociados con la Universidad.

4.Once subdominios de la forma X.unicartagena.edu.co.

5.Transferencia de zona contra los servidores de dominio de

la Universidad, a travs de la cual se detectaron 26 nuevos

subdominios, de los cuales algunos se tomaron para las

fases siguientes.

6.Detectar los segmentos de red de las diferentes sedes de

la Universidad.

Anlisis de las principales

vulnerabilidades de un SI

Fase 2: Escaneo de puertos y

enumeracin de servicios A travs de

esta fase se encontr lo siguiente:

1.Se escanearon cada uno de los segmentos

de red de la Universidad.

2.Se tabularon aquellos que presentaron

servicios crticos como posibles candidatos

de escaneo (29 servidores).

3.Se determinaron 18 como servidores

crticos para posterior escaneo de

vulnerabilidades. Fase 3: Escaneo de

vulnerabilidades

S-ar putea să vă placă și

- Info Sarampion PDFDocument7 paginiInfo Sarampion PDFYanina Yarihuaman LozadaÎncă nu există evaluări

- Tema-6 GSMDocument84 paginiTema-6 GSMPedro Sebastian Gutierrez VergaraÎncă nu există evaluări

- Evaluacion - Excel - Basico - Resuelto Por JDocument19 paginiEvaluacion - Excel - Basico - Resuelto Por Jjefferson20% (5)

- Presentacion Capsula 1Document7 paginiPresentacion Capsula 1Jhechin ConstancioÎncă nu există evaluări

- Gestion de Riesgo Del Proyecto PDFDocument46 paginiGestion de Riesgo Del Proyecto PDFJorge TorresÎncă nu există evaluări

- Ingresos Egresos y Balances SolucionadoDocument7 paginiIngresos Egresos y Balances SolucionadoJorge TorresÎncă nu există evaluări

- Itil 4Document8 paginiItil 4Jorge TorresÎncă nu există evaluări

- MktDigital M1 ModelosNegocioInternet PDFDocument26 paginiMktDigital M1 ModelosNegocioInternet PDFNeuggim Gonzalez100% (1)

- Tableros ElectricosDocument16 paginiTableros Electricosjesus_alex_2090% (62)

- Microbit2 HerramientaCuentagotas PDFDocument2 paginiMicrobit2 HerramientaCuentagotas PDFJorge TorresÎncă nu există evaluări

- Marca Personal - Investigación de Mercado PersonalDocument1 paginăMarca Personal - Investigación de Mercado PersonalJorge TorresÎncă nu există evaluări

- Generación Del 60 y 70Document10 paginiGeneración Del 60 y 70Alonso CornejoÎncă nu există evaluări

- Cómo Poner Un Negocio de Jugos NaturalesDocument5 paginiCómo Poner Un Negocio de Jugos NaturalesJorge TorresÎncă nu există evaluări

- ISO9000Document54 paginiISO9000Mayita Loza CarreñoÎncă nu există evaluări

- Pruebas de Comprension Lectora 5 BasicoDocument11 paginiPruebas de Comprension Lectora 5 BasicoAntonia AvalosÎncă nu există evaluări

- Manual - Manejo Estres Laboral PDFDocument72 paginiManual - Manejo Estres Laboral PDFAsh Gómez RiveraÎncă nu există evaluări

- Propuesta Técnica Económica - Desarrollo A Medida - ENE 2020 PDFDocument8 paginiPropuesta Técnica Económica - Desarrollo A Medida - ENE 2020 PDFJorge TorresÎncă nu există evaluări

- Problemas PerimetroDocument1 paginăProblemas PerimetroJorge TorresÎncă nu există evaluări

- AritméticaDocument156 paginiAritméticatavito_1250% (2)

- Libro Ceprevi - Biología PDFDocument69 paginiLibro Ceprevi - Biología PDFPercy Antony Huacarpuma83% (6)

- Practica 71Document13 paginiPractica 71Jorge TorresÎncă nu există evaluări

- Ebook Whatsup 7 Trucos InglesDocument15 paginiEbook Whatsup 7 Trucos InglesAlejandra MariaÎncă nu există evaluări

- Cuidados Basico en ObstetriciaDocument11 paginiCuidados Basico en ObstetriciaJorge TorresÎncă nu există evaluări

- Manual - Manejo Estres Laboral PDFDocument72 paginiManual - Manejo Estres Laboral PDFAsh Gómez RiveraÎncă nu există evaluări

- Modulo 1 - Porticos PDFDocument15 paginiModulo 1 - Porticos PDFTrejo AntonioÎncă nu există evaluări

- Evaluación Psicopedagógica Del Alumnado Con Altas CapacidadesDocument15 paginiEvaluación Psicopedagógica Del Alumnado Con Altas CapacidadesIldefonso Muñoz100% (1)

- Are As Rect Angulo SDocument21 paginiAre As Rect Angulo SPaola Romero RomeroÎncă nu există evaluări

- 7 Pasos para Tu Primera Certificacion CiscoDocument18 pagini7 Pasos para Tu Primera Certificacion Ciscojrangel85Încă nu există evaluări

- Evaluación Psicopedagógica Del Alumnado Con Altas CapacidadesDocument15 paginiEvaluación Psicopedagógica Del Alumnado Con Altas CapacidadesIldefonso Muñoz100% (1)

- Ejercicios de Comprensión LectoraDocument14 paginiEjercicios de Comprensión LectoraNeda Gonzales CardenasÎncă nu există evaluări

- Introducción A La Elaboración Del Presupuesto de CapitalDocument26 paginiIntroducción A La Elaboración Del Presupuesto de CapitalRayza AcuñaÎncă nu există evaluări

- Quartus IIDocument34 paginiQuartus IIVictor MargueizÎncă nu există evaluări

- Presentacion RRMFADocument3 paginiPresentacion RRMFAAlejandro PerezÎncă nu există evaluări

- Analisis Ley de Probidad Del Curso de Derecho Administrativo IIDocument8 paginiAnalisis Ley de Probidad Del Curso de Derecho Administrativo IIKevin PalaciosÎncă nu există evaluări

- 10.2.3.2 Packet Tracer - FTP Instructions IGDocument3 pagini10.2.3.2 Packet Tracer - FTP Instructions IGmacd1979Încă nu există evaluări

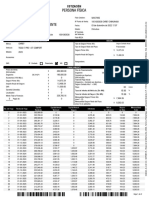

- Extracto Bancolombia 02 de Noviembre 2021 - COMPLETO APLICADODocument6 paginiExtracto Bancolombia 02 de Noviembre 2021 - COMPLETO APLICADObelky osorioÎncă nu există evaluări

- Plan de Relaciones Comunitarias Informacion Informe Ambiental Anual 2023Document12 paginiPlan de Relaciones Comunitarias Informacion Informe Ambiental Anual 2023Carlos Eduardo Vera DiegoÎncă nu există evaluări

- A7 AechqmDocument4 paginiA7 AechqmAna eugenia ChavezÎncă nu există evaluări

- Practica 5 Simulacion de Funciones de Transferencia en SimulinkDocument7 paginiPractica 5 Simulacion de Funciones de Transferencia en SimulinkBraulio ala andiaÎncă nu există evaluări

- Primera Generación de ComputadorasDocument3 paginiPrimera Generación de ComputadorasLucia MartinezÎncă nu există evaluări

- Facebook para Empresas PDFDocument25 paginiFacebook para Empresas PDFJean Pierre Alejo Castro100% (1)

- Ejercicio Conciliacion BancariaDocument4 paginiEjercicio Conciliacion BancariaSergio SequeraÎncă nu există evaluări

- Práctica en Clases Tipos de RepartoDocument2 paginiPráctica en Clases Tipos de RepartoMilton DiazÎncă nu există evaluări

- Taller de Planeacion y EstrategiaDocument4 paginiTaller de Planeacion y EstrategiaYENY NATALIA CATANO MACIASÎncă nu există evaluări

- Historia y Vida de TrujilloDocument21 paginiHistoria y Vida de TrujilloMaria BalbuenaÎncă nu există evaluări

- Actividad 2Document12 paginiActividad 2adriana niÑoÎncă nu există evaluări

- Informe Pericial CongaDocument263 paginiInforme Pericial CongaCesar Verastegui100% (1)

- Proyecto Repavimentación 1Document4 paginiProyecto Repavimentación 1Jota PostaÎncă nu există evaluări

- Amortizacion - 2022-12-03T170825.442Document2 paginiAmortizacion - 2022-12-03T170825.442Sergio GomezÎncă nu există evaluări

- Congreso de La Republica: El PeruanoDocument1 paginăCongreso de La Republica: El PeruanoDiario Oficial El PeruanoÎncă nu există evaluări

- DIRECTORIODocument59 paginiDIRECTORIORodrigo Enrique Maldonado Flores100% (1)

- Casos IndecopiDocument6 paginiCasos IndecopiAngello Paredes Santiago100% (1)

- Contabilidad PublicaDocument104 paginiContabilidad Publicaaaa0% (1)

- Fase 2 - Identificar Los Actores Del Curso y Definir La Planificación Estratégica de La CalidadDocument11 paginiFase 2 - Identificar Los Actores Del Curso y Definir La Planificación Estratégica de La CalidadLedherzon ContrerasÎncă nu există evaluări

- Curso de Electrónica DigitalDocument121 paginiCurso de Electrónica Digitalelecomx aipÎncă nu există evaluări

- Escrito Señalando Domicilio Procesal y OtroDocument2 paginiEscrito Señalando Domicilio Procesal y OtroZoe MendozaÎncă nu există evaluări

- Paso A Paso IPS FusionDocument1 paginăPaso A Paso IPS FusionJuan Pablo Altamirano CallaÎncă nu există evaluări

- Parcial Practico de Costo IDocument25 paginiParcial Practico de Costo IdianaÎncă nu există evaluări

- Ensayo Batalla de PichinchaDocument3 paginiEnsayo Batalla de PichinchaMabelin MenaÎncă nu există evaluări

- 134 Jfca20230801Document443 pagini134 Jfca20230801Osvaldo Rafael Duran CastilloÎncă nu există evaluări