Documente Academic

Documente Profesional

Documente Cultură

Resume Nci U

Încărcat de

alvarito_feijoóTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Resume Nci U

Încărcat de

alvarito_feijoóDrepturi de autor:

Formate disponibile

UNIVERSIDAD TCNICA DE MACHALA

FACULTAD DE INGENIERIA CIVIL

ESCUELA DE INFORMATICA PROGRAMACION I

RESUMEN DE CONFERENCIAS DEL CIU 2012

PERTENECIENTE:

CRISTINA AGUIRRE CUEVA

DOCENTE:

ING. MARIUXI ZEA

CURSO:

5TO QUIMESTRE A

AO LECTIVO

2012

DESARROLLO DE APLICACIONES EN ANDROID

Expositor: Ing. Rubn Lpez

QUE ES ANDROID? Android es un sistema operativo abierto para dispositivos mviles desarrollada por Google Posee un kernel Linux, cualquier dispositivo mvil que soporte un kernel Linux puede correr Android.

Desarrollo de aplicaciones en Java Uno de los caminos nativos para desarrollar aplicaciones en Android es a travs de Java. Android posee un Virtual Machine(Dalvik Virtual Machine) personalizado, el cual est optimizado para dispositivos mviles. Android trabaja con un plugin sobre el IDE Eclipse, una vez instalado el plugin solo hace falta configurar el SDK de Android para descargar las plataformas de desarrollo disponibles.

Cundo utilizar el API nativo Java? Cuando nuestra aplicacin requiera de un buen rendimiento. Cuando nuestra aplicacin posea una interfaz animada e interactiva. NDK El NDK permite desarrollar aplicaciones en Android utilizando cdigo nativo como C y C++. El NDK solo debe ser utilizado cuando nuestra aplicacin requiera de un rendimiento superior para funcionar, no en todos los casos el incremento en el rendimiento ser notable y usar el NDK solo incrementar la complejidad de nuestra aplicacin. Debemos utilizarlo cuando nuestra aplicacin requiera el mximo rendimiento posible, como por ejemplo un juego. Desarrollo de aplicaciones con Phonegap Phonegap es una plataforma basada en HTML5 que permite desarrollar aplicaciones nativas para diferentes plataformas. El desarrollo de las aplicaciones es con HTML5 y Javascript.

ETHICAL HACKING

Expositor: Ing. Javier Leon Cabrera, Msr

Que es un hacker tico Podemos conceptuarlo como un profesional de la seguridad que aplican sus conocimientos de hacking con fines defensivos. Seguridad de la informacin La seguridad de la informacin se encarga de protegerla de una amplia gama de amenazas, a fin de garantizar la continuidad comercial del negocio. Que hace una atacante 1 Reconocimiento.- Esta es la fase en la que el atacante recopila informacin sobre el mismo objetivo. 2 Exploracin.- En esta fase, el atacante comienza a investigar el destino de las vulnerabilidades que pueden ser explotadas. 3 Obtencin de acceso.- Si se detecta la vulnerabilidad, el atacante puede explotar para obtener acceso al sistema. 4 Mantenimiento del Acceso.- Una vez que el atacante obtiene acceso, por lo general mantiene su acceso para cumplir con el propsito de su entrada. 5 Borrado de Huellas.- La mayora de los atacantes intentan borrar sus huellas para que no se puede detectar o sancionadas en la ley penal.

S-ar putea să vă placă și

- ¿Pueden Los Abuelos Interponer Demanda de Tenencia y Custodia de Sus Nietos - LegisDocument4 pagini¿Pueden Los Abuelos Interponer Demanda de Tenencia y Custodia de Sus Nietos - LegisJuan Carlos OrtizÎncă nu există evaluări

- Evaluación de Impactos Ambientales Del Corredor Vial Amazonas Norte Del PeruDocument104 paginiEvaluación de Impactos Ambientales Del Corredor Vial Amazonas Norte Del PeruDanalejandroÎncă nu există evaluări

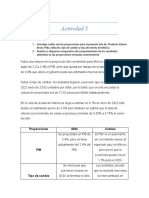

- Actividad 5: Proyecciones 2022 CambioDocument2 paginiActividad 5: Proyecciones 2022 CambioGiovanni Camarillo DuranÎncă nu există evaluări

- Proceso de Tutela de Daniel Coronell Contra UribeDocument2 paginiProceso de Tutela de Daniel Coronell Contra UribeGustavo Gómez MartínezÎncă nu există evaluări

- LOFOSCOPIA - HuellasDocument84 paginiLOFOSCOPIA - HuellasHeber Especilista LaboralÎncă nu există evaluări

- Teoria de La Conduccion Actividad 7 PDFDocument5 paginiTeoria de La Conduccion Actividad 7 PDFRonald Josue Cruz VelezÎncă nu există evaluări

- Tabla de Contenido Pensamiento Matemático 2 EncuadreDocument2 paginiTabla de Contenido Pensamiento Matemático 2 Encuadremeowoe2lÎncă nu există evaluări

- Caso Real de Innovación EcofloraDocument21 paginiCaso Real de Innovación EcofloraÓSCAR ÁNGEL100% (1)

- Solucion. - Tarea 2 Balance de Materia y Energía. Seccion 04 2014-2015Document6 paginiSolucion. - Tarea 2 Balance de Materia y Energía. Seccion 04 2014-2015JMGH80% (20)

- HT Multitac W 3000 NC Pistas de Mezcladores de CementoDocument1 paginăHT Multitac W 3000 NC Pistas de Mezcladores de Cementorobertoalfaro492023Încă nu există evaluări

- El Otro Golpe - Las Transformaciones en La Estructura Social Por El Terrorismo de EstadoDocument12 paginiEl Otro Golpe - Las Transformaciones en La Estructura Social Por El Terrorismo de EstadoLa Cámpora Bahía BlancaÎncă nu există evaluări

- Unidad Ii Modelos - Gerencia Por ObjetivosDocument5 paginiUnidad Ii Modelos - Gerencia Por Objetivosisabella fuentes100% (1)

- Informe Final Proyecto de SoftwareDocument2 paginiInforme Final Proyecto de SoftwareEduardo Zenteno Ramírez0% (1)

- Comparación Del Transporte en Colombia Del Siglo Xix Al XxiDocument3 paginiComparación Del Transporte en Colombia Del Siglo Xix Al XxiCarlos Ospina JimenezÎncă nu există evaluări

- Modelo Educativo AIEP 2020Document58 paginiModelo Educativo AIEP 2020E-f-f-yÎncă nu există evaluări

- Solucion de Evaluacion Final DroxboxDocument42 paginiSolucion de Evaluacion Final DroxboxRonald Diaz BermeoÎncă nu există evaluări

- Excel Intermedio Modulo 1Document4 paginiExcel Intermedio Modulo 1Margaret PalmaÎncă nu există evaluări

- Articulo Casa CuencaDocument5 paginiArticulo Casa CuencaKevin FriendsÎncă nu există evaluări

- 00 - Informe de Amenazas Naturales - ProtDocument32 pagini00 - Informe de Amenazas Naturales - ProtPabloRodriguezGuzmanÎncă nu există evaluări

- Porqué El Futuro No Nos NecesitaDocument16 paginiPorqué El Futuro No Nos NecesitaHarold Florez100% (1)

- Costos y Sistemas de Costeo-MonografiaDocument21 paginiCostos y Sistemas de Costeo-MonografiaJosè Antonio Pulache CastroÎncă nu există evaluări

- Tecnología para seguimiento carga UAADMDocument6 paginiTecnología para seguimiento carga UAADMHeriÎncă nu există evaluări

- anexoDocRecursoApelaciones PHPDocument4 paginianexoDocRecursoApelaciones PHPsolucioneslegatesÎncă nu există evaluări

- Instrucción VMP AlquilerDocument18 paginiInstrucción VMP AlquilerJulio MuñizÎncă nu există evaluări

- Zu-35 Modulo de ControlDocument4 paginiZu-35 Modulo de Controlduque_sadeÎncă nu există evaluări

- PERÚ Flavio FigalloDocument21 paginiPERÚ Flavio FigalloJavier lunaÎncă nu există evaluări

- Formato Prorrateo IvaDocument10 paginiFormato Prorrateo IvaOmar Ivan Novoa BuitragoÎncă nu există evaluări

- 7020 Pintura Metálica01-Signed-SignedDocument1 pagină7020 Pintura Metálica01-Signed-SignedAntonioPlasmaÎncă nu există evaluări

- VT Almacenamiento-Energia Baterias-De-Flujo Eia PDFDocument93 paginiVT Almacenamiento-Energia Baterias-De-Flujo Eia PDFShersheeSHELL100% (1)

- Actividad de RecapitulaciónDocument5 paginiActividad de RecapitulaciónLuis Novoa33% (3)