Documente Academic

Documente Profesional

Documente Cultură

Fundamentos de Seguridad Informática

Încărcat de

Junior RockTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Fundamentos de Seguridad Informática

Încărcat de

Junior RockDrepturi de autor:

Formate disponibile

1. Fundamentos de Seguridad. Confidencialidad, integridad, disponibilidad, la autenticacin y el no repudio.

R/ El modelo de seguridad informtica est conformado por polticas, estndares,

procedimientos y mecanismos de seguridad, basados en siete fundamentos que son la plataforma para la conformacin del modelo. Son fundamentos de la seguridad informtica: confidencialidad, integridad, disponibilidad, autenticacin, autorizacin, no repudiacin y observancia de la informacin. - Confidencialidad: Cuando la informacin es solo accesible por aquellos a los cuales se ha autorizado a tener acceso. Un ejemplo de control para garantizar la confidencialidad son los mecanismos de encripcin. - Integridad: Cuando la informacin es exacta y completa. Un ejemplo de control para garantizar la integridad son los algoritmos de cifras de control. - Disponibilidad: Cuando la informacin es accesible a los usuarios autorizados en el momento de requerirla. Un ejemplo de control para garantizar la disponibilidad son los planes de contingencia. - Autenticacin: Cuando se puede garantizar la identidad de quien solicita acceso a la informacin. Ejemplo: Firmas digitales. - No repudiacin: Cuando la informacin involucrada en un evento corresponde a quien participa, quien no podr evadir su intervencin en ste. Ejemplo: Un emisor de un mensaje no puede negar que lo gener y viceversa, un receptor de un mensaje no puede negar que lo recibi. 2. Ataques mas comunes, vulnerabilidades y amenzas.

R/ Es un componente ms dentro del modelo de seguridad de una organizacin. Consiste

en detectar actividades inapropiadas, incorrectas o anmalas desde el exterior-interior de un sistema informtico. Los sistemas de deteccin de intrusos pueden clasificarse, segn su funcin y comportamiento en: Host-Based IDS: operan en un host para detectar actividad maliciosa en el mismo. Network-Based IDS: operan sobre los flujos de informacin intercambiados en una red. Knowledge-Based IDS: sistemas basados en Conocimiento. Behavior-Based IDS: sistemas basados en Comportamiento. Se asume que una intrusin puede ser detectada observando una desviacin respecto del comportamiento normal o

esperado de un usuario en el sistema. La idea central de este tipo de deteccin es el hecho de que la actividad intrusiva es un conjunto de actividades anmalas. Si alguien consigue entrar de forma ilegal al sistema, no actuar como un usuario comprometido; su comportamiento se alejar del de un usuario normal. Sin embargo en la mayora de las ocasiones una actividad intrusiva resulta del agregado de otras actividades individuales que por s solas no constituyen un comportamiento intrusivo de ningn tipo. As las intrusiones pueden clasificarse en: Intrusivas pero no anmalas: Denominados Falsos Negativos (el sistema errneamente indica ausencia de intrusin). En este caso la actividad es intrusiva pero como no es anmala no es detectada. No son deseables, porque dan una falsa sensacin de seguridad del sistema. No intrusivas pero anmalas: Denominados Falsos Positivos (el sistema errneamente indica la existencia de intrusin). En este caso la actividad es no intrusiva, pero como es anmala el sistema "decide" que es intrusiva. Deben intentar minimizarse, ya que en caso contrario se ignorarn los avisos del sistema, incluso cuando sean acertados. No intrusiva ni anmala: Son Negativos Verdaderos, la actividad es no intrusiva y se indica como tal. Intrusiva y anmala: Se denominan Positivos Verdaderos, la actividad es intrusiva y es detectada. Los detectores de intrusiones anmalas requieren mucho gasto computacional, ya que se siguen normalmente varias mtricas para determinar cunto se aleja el usuario de lo que se considera comportamiento normal. 3. Diseo de infraestructuras.

R/ Cuando planificamos construir un cableado de infraestructura de red, una estrategia

efectiva en costes es planificar simultneamente tanto topologas cableadas como inalmbricas. Los diseadores de sistemas de redes estn buscando continuamente mejorar la infraestructura e ethernet para asegurar que la red es bastante robusta como para manejar sus necesidades y acomozar futuras aplicaciones sin costosas modificaciones. Dada la actual explosin en la demanda de capacidades inalmbricas, una estrategia inteligente en el diseo de una nueva red o actualizacin de la existente es incluir

la wireless LAN (WLAN) en el proceso de planificacin. Si diseando la red para un edificio de oficinas, una planta de fabricacin, o un campus universitario, WLANs se usa para proporcionar comunicaciones a travs del aire en reas donde es necesaria movilidad y portabilidad. Pero tambin se crean nuevos requerimientos de cableado, a menudo en localizaciones de difcil acceso. Por lo tanto, es mucho menos costoso e intensivo en mano de obra para instalar la infraestructura de cable

4. Aplicaciones y protocolos de seguridad.

R/ PROTOCOLOS DE SEGURIDAD: ESP encapsula los datos, pero no proporciona

proteccin a las cabeceras externas, brinda confidencialidad ya que cifra los datos (payload), integridad de los datos, servicio anti-replay y opcional autenticidad del origen de datos. Para la cifrado utiliza DES o 3DES u otro esquema de cifrado simtrica. AH protege al datagrama completo, toma a la cabecera dentro de los datos, permite verificar la integridad del datagrama IP, autenticar el origen de los datos y provee proteccin opcional contra ataques de replay. AH puede aplicarse solo o en conjunto con ESP.

5. Panes de contigencia y recuperacin de informacin.

R/ Planes de contigencia:

ANEXOS

Computacin forense, la llave para asegurar la informacin de su compaa

Es importante para una empresa poder identificar las amenazas a las que est expuesta y adoptar las medidas pertinentes. La computacin forense no slo permite reconstruir el proceso de un ilcito, tambin permite hacer auditoras de sistemas detallados y una limpieza segura de los equipos. En cuanto a los procesos ilcitos, no hay crimen perfecto. Una persona pudo haber navegado, entrado por ejemplo a un sitio indebido, borrado el cach, haber hecho lo que en el nivel de conocimiento tcnico puede ser haber borrado la evidencia, pero generalmente las personas no tienen conocimiento que ese no es un borrado fsico sino es un borrado lgico. Dependiendo del valor de la informacin que se quiera recuperar y del tipo de caso se puede llegar a recuperaciones de tipo lgico e incluso de tipo fsico, afirma Ruiz.

Estoy hablando que en caso de que por ejemplo destruyan un diskette si la informacin es tan importante como para enviar ese diskette a un laboratorio especializado para lograr la recuperacin de datos se va a poder recuperar por propiedades electromagnticas. Igual hay unos niveles para llegar a la parte fsica y a la parte lgica; sin embargo siempre hay evidencia. Cuando se utiliza una hand held, un telfono celular, un zip drive, un dispositivo USB drive o cmaras fotogrficas digitales, en todos estos equipos siempre va a quedar un registro de lo que fue el uso del sistema as se haya sobrescrito la informacin. Ese tipo de informacin queda indexada en alguna parte y permite determinar si el sistema alguna vez tuvo un archivo aunque ahora no lo tenga; pero estuvo ah, el sistema guarda como un registro de su vida, es inherente al funcionamiento, igual sucede en un PC normal aunque ningn usuario lo pueda ver. En la actualidad existen varios programas de software, uno de ellos es EnCase, que son usados por las autoridades policiales para buscar evidencias digitales, recuperar datos borrados y archivos ocultos. Existen herramientas de computacin forense que permiten hacer datamining y correlacin de eventos. Estos son usados por organismos de seguridad en el mundo para hacer triangulacin e inteligencia y determinar con quien estuvo en contacto una persona. Igualmente, hay entidades de control y recaudo de impuestos que tienen entidades de organismos de fiscalizacin que emplean la tcnica forense en investigaciones especiales para casos de doble contabilidad; de esta forma verifican si la contabilidad que esta en un PC es nica o si es que haban dos contabilidades y borraron una o buscar en otra PC que no sea de contabilidad si hubo un archivo contable. Hacia donde va la computacin forense Anteriormente, despus de que pasaba un ilcito llevaban el disco duro o despus de que no haba vuelto a arrancar un equipo por algn motivo pasaba el perito forense a revisarlo, postmorten, hoy en da el concepto de computacin forense va ms all, a tratar de prevenir que suceda un ilcito a travs del monitoreo de comportamiento de un intruso que va a cometer el delito informtico. El que va a cometer el delito normalmente tiene un modus operandi que es fcilmente rastreable si se tienen las herramientas adecuadas afirma Ruz. Lo importante es que las empresas apliquen diferentes mecanismos de control, acceso, seguimiento y monitoreo a la vida digital para minimizar el riesgo de fuga de informacin y los otros delitos, puntualiza Ruz. As como en un supermercado se puede minimizar el riesgo de

robo colocando cmaras de televisin para vigilar que estn haciendo los compradores y evitar que se lleven el producto sin pagarlo o avisar a un guardia si hay grupos de sospechosos, igualmente sucede con los sistemas de informacin, si yo no tengo un circuito cerrado de televisin vigilando que esta haciendo cada uno de mis usuarios, ellos se pueden llevar la informacin sin dejar rastro. Va a haber prdidas y no se va a saber por qu.

GLOSARIO hand held zip drive datamining

S-ar putea să vă placă și

- Seguridad Informática 40Document36 paginiSeguridad Informática 40Aleska LopezÎncă nu există evaluări

- Tema 1 Seguriad InformaticaDocument8 paginiTema 1 Seguriad InformaticaYeray FernandezÎncă nu există evaluări

- Auditoría InformáticaDocument32 paginiAuditoría InformáticaEnrique ContadorÎncă nu există evaluări

- La Seguridad InformáticaDocument35 paginiLa Seguridad InformáticaCarlos QuirogaÎncă nu există evaluări

- Informatica ForenseDocument3 paginiInformatica ForensePerico de los palotesÎncă nu există evaluări

- Informática Forense en la Universidad Bicentenaria de AraguaDocument7 paginiInformática Forense en la Universidad Bicentenaria de AraguaAndres Jose Sachez DaleÎncă nu există evaluări

- INTRODUCCIÓN A LA SEGURIDAD INFORMÁTICA DIA 1de WCH AdaptadoDocument43 paginiINTRODUCCIÓN A LA SEGURIDAD INFORMÁTICA DIA 1de WCH AdaptadotrabajokwÎncă nu există evaluări

- Enterprise 3 0 2Document4 paginiEnterprise 3 0 2api-245231397Încă nu există evaluări

- Seguridad de DatosDocument8 paginiSeguridad de DatosjaimetronerÎncă nu există evaluări

- Producto Integrador AdmonDocument9 paginiProducto Integrador AdmonlorenaÎncă nu există evaluări

- AA11-3 Socialización de Pruebas de SeguridadDocument11 paginiAA11-3 Socialización de Pruebas de SeguridadLuis GonzalezÎncă nu există evaluări

- Seguridad en Los Sistemas de InformacionDocument2 paginiSeguridad en Los Sistemas de InformacionJuan Carlos Dávila TorresÎncă nu există evaluări

- Protocolos de Seguridad InformaticaDocument14 paginiProtocolos de Seguridad InformaticaAnonymous sy7ujnP50F83% (6)

- Definición de Los Problemas de Seguridad de DatosDocument3 paginiDefinición de Los Problemas de Seguridad de DatosplutustrocticoÎncă nu există evaluări

- IDSDocument4 paginiIDSCristhian Marcelo Ramos GaiborÎncă nu există evaluări

- Actividad 2 AuditoriaDocument17 paginiActividad 2 AuditoriaMerlys Milena Manjarres HuertoÎncă nu există evaluări

- Sistema de Detección de IntrusosDocument5 paginiSistema de Detección de IntrusosStemplarsÎncă nu există evaluări

- Ética y Seguridad InformáticaDocument13 paginiÉtica y Seguridad InformáticaMarta Gimenez AsensioÎncă nu există evaluări

- Tema 1 FsDocument5 paginiTema 1 FsrushwarslolteamÎncă nu există evaluări

- Parte 8Document5 paginiParte 8Gomez JulioÎncă nu există evaluări

- Trabajo Final Seguridad Informatica. KJQRDocument11 paginiTrabajo Final Seguridad Informatica. KJQRRK KellyÎncă nu există evaluări

- Analisis de Funciones de Los Actores InvolucradosDocument6 paginiAnalisis de Funciones de Los Actores InvolucradosEduardo SolisÎncă nu există evaluări

- La Informática ForenseDocument7 paginiLa Informática ForenseCristian NarváezÎncă nu există evaluări

- Ensayo PDFDocument5 paginiEnsayo PDFJusto Correa VegaÎncă nu există evaluări

- UMG San Marcos - 2015Document46 paginiUMG San Marcos - 2015Josué CanastujÎncă nu există evaluări

- Informe Técnico Fredy Jose Gil LlorenteDocument13 paginiInforme Técnico Fredy Jose Gil LlorenteFredy José GilÎncă nu există evaluări

- TB 1. Sistema Inmunológico DigitalDocument9 paginiTB 1. Sistema Inmunológico DigitalCamilo LancherosÎncă nu există evaluări

- 1º ICA Teorico (4) Prof. Cesar ZalazarDocument10 pagini1º ICA Teorico (4) Prof. Cesar ZalazarJuan XXIIIÎncă nu există evaluări

- Tecnologico Nacional de México.: Ortiz Hernandez Omar (C17500332)Document17 paginiTecnologico Nacional de México.: Ortiz Hernandez Omar (C17500332)Carmen hernandezÎncă nu există evaluări

- Informática forense: recuperar y analizar datos digitalesDocument8 paginiInformática forense: recuperar y analizar datos digitalesAntonio LoweÎncă nu există evaluări

- Seguridad y Auditoria 1Document38 paginiSeguridad y Auditoria 1vinicioÎncă nu există evaluări

- La Informática ForenseDocument36 paginiLa Informática ForensePruebasÎncă nu există evaluări

- Forense Mod1 Ppt1Document36 paginiForense Mod1 Ppt1W Yael TaverasÎncă nu există evaluări

- Informatica ForenseDocument4 paginiInformatica ForenseisraelmonzalvoÎncă nu există evaluări

- Fundamentos de Seguridad Del SoftwareDocument40 paginiFundamentos de Seguridad Del SoftwareLc RamseyÎncă nu există evaluări

- Informática ForenseDocument116 paginiInformática ForenseGABRIEL NICODEMO ESPINOZA HUAM�NÎncă nu există evaluări

- Introducción a los delitos informáticos: clasificación, leyes y departamento policial encargadoDocument4 paginiIntroducción a los delitos informáticos: clasificación, leyes y departamento policial encargadoSamul KameronÎncă nu există evaluări

- Sistema Integrado de Administracion de Eventos de SeguridadDocument13 paginiSistema Integrado de Administracion de Eventos de SeguridadMarcelo LaurentiÎncă nu există evaluări

- Seguridad de Red PDFDocument9 paginiSeguridad de Red PDFJose Antonio Lopez RodriguezÎncă nu există evaluări

- Seguridad InformáticaDocument10 paginiSeguridad InformáticaARQUIMEDES CUSTODIO VILLALOBOSÎncă nu există evaluări

- Apoyo de Examen 1 Parcial AyudaDocument1 paginăApoyo de Examen 1 Parcial AyudaJohnlester Vale cochaÎncă nu există evaluări

- Fases de La Informatica Forens1Document14 paginiFases de La Informatica Forens1Liliana Cujar Bahamon100% (1)

- Resumen de Las PonenciasDocument8 paginiResumen de Las PonenciasRelson GomezÎncă nu există evaluări

- Seguridad InformaticaDocument34 paginiSeguridad InformaticablayarzÎncă nu există evaluări

- Auditoria de RedesDocument15 paginiAuditoria de RedesYeniffer HernandezÎncă nu există evaluări

- Actividad 2Document13 paginiActividad 2Andreeita GaiitanÎncă nu există evaluări

- Materia Auditoria SistemasDocument31 paginiMateria Auditoria Sistemasbyron serranoÎncă nu există evaluări

- Implementación de Redes Privadas Virtuales Utilizando Protocolo IPSecDocument30 paginiImplementación de Redes Privadas Virtuales Utilizando Protocolo IPSecmiralakiÎncă nu există evaluări

- Taxonomia Básica de Un Ataque InformáticoDocument15 paginiTaxonomia Básica de Un Ataque InformáticoogautierÎncă nu există evaluări

- S3 Seguridad Informática III Mauricio Alfredo González AdonisDocument6 paginiS3 Seguridad Informática III Mauricio Alfredo González AdonisMauricio González AdonisÎncă nu există evaluări

- SEGURIDAD DATOS SISTEMAS INFORMÁTICOSDocument3 paginiSEGURIDAD DATOS SISTEMAS INFORMÁTICOSMichael Jose CastañedaÎncă nu există evaluări

- Blue Team HerbertDocument3 paginiBlue Team HerbertJESUSÎncă nu există evaluări

- Tec. Info. Gest. Seg. InfDocument70 paginiTec. Info. Gest. Seg. InfGIANFRANCO ALEJANDRO BENEVENTI CARRILLOÎncă nu există evaluări

- Aspectos Legales de Seguridad PDFDocument11 paginiAspectos Legales de Seguridad PDFJonathan CoronadoÎncă nu există evaluări

- Ética y Seguridad en InternetDocument14 paginiÉtica y Seguridad en InternetCaroline Scarlette SánchezÎncă nu există evaluări

- 3.1.2 Tecnologia y Arquitectura de SOCDocument38 pagini3.1.2 Tecnologia y Arquitectura de SOCBENJAMIN . MAYORGA ZAMORANOÎncă nu există evaluări

- RRESUMENDocument5 paginiRRESUMENCarlos MarínÎncă nu există evaluări

- Vigilancia de Los Sistemas de InformacionDocument19 paginiVigilancia de Los Sistemas de InformacionLeoanrdo Santos RodriguezÎncă nu există evaluări

- Investigacion de La HoneynetDocument10 paginiInvestigacion de La HoneynetJesús fabricio hernandez duranÎncă nu există evaluări

- Manual DiskpartDocument11 paginiManual DiskpartJunior RockÎncă nu există evaluări

- ElastixDocument7 paginiElastixJunior RockÎncă nu există evaluări

- La Teoria Del ColorDocument3 paginiLa Teoria Del ColorJunior RockÎncă nu există evaluări

- ElastixDocument7 paginiElastixJunior RockÎncă nu există evaluări

- Principio de HuygensDocument4 paginiPrincipio de HuygensJunior RockÎncă nu există evaluări

- Fundvyq g07Document18 paginiFundvyq g07Junior RockÎncă nu există evaluări

- Eliminar Virus Que Convierte Carpetas en Accesos DirectosDocument3 paginiEliminar Virus Que Convierte Carpetas en Accesos DirectosJeiner Marin PuertaÎncă nu există evaluări

- Lenguajes lógicos además de PrologDocument7 paginiLenguajes lógicos además de PrologErnesto CortésÎncă nu există evaluări

- Copia de Protecciones at y MT 3Document27 paginiCopia de Protecciones at y MT 3Rralf AlÎncă nu există evaluări

- Tendencias investigaciónDocument18 paginiTendencias investigaciónbigmanlealÎncă nu există evaluări

- Manual Aplicaciones 2011 PDFDocument156 paginiManual Aplicaciones 2011 PDFHéctor Chamil RafaelÎncă nu există evaluări

- DependenciasDocument8 paginiDependenciasMariela CastrillejoÎncă nu există evaluări

- Guia P Problemas de AlcoholDocument119 paginiGuia P Problemas de AlcoholEDUARDO HERNANDEZ RAMIREZ100% (1)

- Th-f-120 Anexo 17. Matriz para Identificación de Riesgos VialesDocument4 paginiTh-f-120 Anexo 17. Matriz para Identificación de Riesgos VialesLizeth PlazasÎncă nu există evaluări

- Informe Visita Estacion MeteorologiaDocument10 paginiInforme Visita Estacion MeteorologiaVCh LuisinÎncă nu există evaluări

- Importancia y utilización del estándar ISA/ANSIDocument26 paginiImportancia y utilización del estándar ISA/ANSIPaul Ramos CarcaustoÎncă nu există evaluări

- El voto debe ser voluntarioDocument55 paginiEl voto debe ser voluntarioRomina GomezÎncă nu există evaluări

- Fundamentos Del Diseño - Wucius WongDocument1 paginăFundamentos Del Diseño - Wucius WongSamuel Ordoñez CruzÎncă nu există evaluări

- Pasos AformacionesDocument6 paginiPasos AformacionesLucia Noguera100% (2)

- Laboratorio1 Falta ConclusionesDocument33 paginiLaboratorio1 Falta ConclusionesRonaldo Silupu MoreÎncă nu există evaluări

- El formalismo ruso: orígenes y desarrollo del movimiento literarioDocument7 paginiEl formalismo ruso: orígenes y desarrollo del movimiento literariovictor_2203Încă nu există evaluări

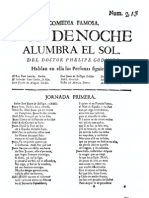

- Aun de Noche Alumbra El Sol 2Document24 paginiAun de Noche Alumbra El Sol 2stabiloooÎncă nu există evaluări

- Especificaciones - Técnicas RIO BUENODocument15 paginiEspecificaciones - Técnicas RIO BUENOOmar Millaldeo FierroÎncă nu există evaluări

- Módulo 1Document13 paginiMódulo 1Laura SalazarÎncă nu există evaluări

- Los Factores Que Influyen en La Calidad de La Educación1Document9 paginiLos Factores Que Influyen en La Calidad de La Educación1yul hernandezÎncă nu există evaluări

- Optiscan 5 V1.0 - ESDocument49 paginiOptiscan 5 V1.0 - ESLuis TasaycoÎncă nu există evaluări

- Balotario para El Examen Parcial Economia EmpresarialDocument3 paginiBalotario para El Examen Parcial Economia EmpresarialEdwin Antonio Criollo LimacheÎncă nu există evaluări

- Formaletas para La Construcción Con Sistemas IndustrializadosDocument2 paginiFormaletas para La Construcción Con Sistemas IndustrializadosLiz GerenaÎncă nu există evaluări

- Nadf 018 Ambt 2009 PDFDocument12 paginiNadf 018 Ambt 2009 PDFYisus CuautleÎncă nu există evaluări

- Actividad Semana 3 Electronica Magnitudes y Leyes MAJO MONTERO PDFDocument4 paginiActividad Semana 3 Electronica Magnitudes y Leyes MAJO MONTERO PDFJESUSÎncă nu există evaluări

- Informe 4Document6 paginiInforme 4Juan David Jaiquel VillamilÎncă nu există evaluări

- Formatos PortafolioDocument9 paginiFormatos PortafolioJean ojedaÎncă nu există evaluări

- Levantamiento de DatosDocument29 paginiLevantamiento de DatosSoriano AndresinoÎncă nu există evaluări

- Parte 7 - El Módulo Timer 1Document6 paginiParte 7 - El Módulo Timer 1Lener ReyesÎncă nu există evaluări

- Etapa Litica en Norte y CentroamericaDocument43 paginiEtapa Litica en Norte y CentroamericaGeraldinska Glezy-CornejoÎncă nu există evaluări

- Práctica 1 - Difusion MolecularDocument16 paginiPráctica 1 - Difusion MolecularJemmy Villalobos100% (1)

- UAI Lenguaje 01 SolucionarioDocument8 paginiUAI Lenguaje 01 SolucionarioErik RaimanÎncă nu există evaluări