Documente Academic

Documente Profesional

Documente Cultură

Les Tests D.intrusion Dans Les Reseaux Internet, L.outil Nessus

Încărcat de

Chaima ArfaouiTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Les Tests D.intrusion Dans Les Reseaux Internet, L.outil Nessus

Încărcat de

Chaima ArfaouiDrepturi de autor:

Formate disponibile

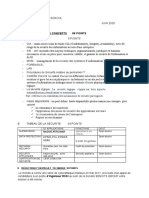

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Sujet N A04-03

Les tests dintrusion dans les rseaux Internet, loutil Nessus

Dong Laurent laurent_donge@yahoo.fr

CNAM Paris Dpartement informatique

Prsident du jury : Mr. GRESSIER

Laurent_donge@yahoo.fr

1 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Sommaire

1. INTRODUCTION................................................................................................................ 4 2. LES TESTS DINTRUSION DANS LES RESEAUX INTERNET................................. 5 2.1 RESEAUX INTERNET .......................................................................................................... 5 2.1.1 Prsentation .............................................................................................................. 5 2.1.2 La scurit ................................................................................................................. 7 2.2 TESTS DINTRUSION ........................................................................................................... 8 2.2.1 Dfinition................................................................................................................... 8 2.2.2 Laudit de vulnrabilit........................................................................................... 11 2.3 OUTILS LIES AUX TESTS DINTRUSION.............................................................................. 11 2.3.1 Divers outils ............................................................................................................ 12 2.3.2 Outils daudit........................................................................................................... 14 3. NESSUS............................................................................................................................... 15 3.1 LOUTIL ........................................................................................................................... 15 3.1.1 Objectif .................................................................................................................... 15 3.1.2 Architecture............................................................................................................. 16 3.2 MISE EN OEUVRE ............................................................................................................. 18 3.2.1 Installation .............................................................................................................. 18 3.2.2 Configuration .......................................................................................................... 18 3.3 TESTS DISPONIBLES ......................................................................................................... 19 3.4 LES RAPPORTS ................................................................................................................. 21 3.4.1 Consultation ............................................................................................................ 21 3.4.2 Structuration............................................................................................................ 21 3.5 EVOLUTIONS.................................................................................................................... 22 4. LES TESTS REALISES AVEC NESSUS........................................................................ 23 4.1 PROTOCOLE DES TESTS .................................................................................................... 23 4.2 DEPLOIEMENT ................................................................................................................. 23 4.2.1 Topologie................................................................................................................. 23 4.2.2 Paramtrage............................................................................................................ 24 4.3 EXPLOITATION................................................................................................................. 24 4.3.1 Rsultats .................................................................................................................. 24 4.3.2 Analyse de laudit.................................................................................................... 29 4.4 LIMITES DUTILISATION................................................................................................... 30 5. NESSUS PAR RAPPORT AUX AUTRES SCANNERS................................................ 31 5.1 PROTOCOLE DES TESTS .................................................................................................... 31 5.2 DEPLOIEMENT ................................................................................................................. 31 5.2.1 Topologie................................................................................................................. 31 5.2.2 Paramtrage............................................................................................................ 32 5.3 EXPLOITATION................................................................................................................. 32 5.3.1 Rsultats .................................................................................................................. 32 5.3.2 Analyse de laudit.................................................................................................... 35 5.4 SYNTHESE COMPARATIVE ................................................................................................ 36 6. CONCLUSION................................................................................................................... 39

Laurent_donge@yahoo.fr 2 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

ANNEXE A ANNEXE B ANNEXE C ANNEXE D ANNEXE E

GLOSSAIRE............................................................................................... 41 BIBLIOGRAPHIE / REFERENCE INTERNET ................................... 47 TABLE DES ILLUSTRATIONS.............................................................. 49 NESSUS : INSTALLATION ET CONFIGURATION........................... 50 FAILLES DE VULNERABILITES DETECTEES ................................ 60

Conventions

Les diffrentes typographies utilises dans ce document sont les suivantes : une typographie ordinaire pour le texte, Une mise en gras pour les termes figurant dans le glossaire (Annexe A).

Laurent_donge@yahoo.fr

3 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

1. Introduction

Du fait de la dmocratisation des moyens de connexion lInternet due une pratique des prix de plus en plus attractifs par les diffrents fournisseurs daccs, et dune couverture gographique de plus en plus importante, le nombre dinternautes utilisant des connexions de type haut dbit ne cesse de crotre. Avec ces types de connexion, les internautes restent en ligne longtemps, ce qui les expose davantage la convoitise de personnes mal intentionnes qui voient en eux des ressources utiliser afin, par exemple, daugmenter leur notorit dans le monde des pirates. En effet, un pirate peut prendre le contrle dun tel poste afin dattaquer une institution de lEtat ou un acteur de lInternet connu, tel quun portail ou un site de vente en ligne. Les entreprises et les particuliers se voient donc confronts de faon quotidienne des vers, des virus, des attaques de tous types ou des tentatives dintrusions. La scurit est plus que jamais une problmatique dactualit et nous pouvons facilement le constater en parcourant les journaux de la presse spcialise. Un moyen rapide de connatre ltendue de la fragilit de son environnement, vis vis des attaques diverses et varies, est deffectuer des tests dintrusions qui permettent davoir une liste des failles de vulnrabilits potentielles. Lune des tapes les plus importantes de la dmarche utilise dans les tests dintrusion, est la rcolte dinformations relatives aux systmes et services prsents sur les ordinateurs constituant le rseau. Ces informations permettent en effet, soit par recherche sur lInternet, soit par lemploi doutils ddis tels que les scanners de vulnrabilit, la dtermination des failles de vulnrabilit. Ce travail se propose de prsenter les tests dintrusion dans les rseaux Internet. En particulier nous prsenterons loutil Nessus qui permet de scanner des rseaux et de mettre en vidence un certain nombre de leurs failles de vulnrabilit. Dans un premier temps, aprs une rapide prsentation dInternet en terme de topologie et de services proposs, nous aborderons le thme de la scurit des rseaux informatiques qui devient un vritable enjeu pour les particuliers et les entreprises. Nous prciserons galement la dmarche gnralement suivie lors des tests dintrusion. Puis nous lillustrerons en dcrivant un certain nombre doutils utiliss. Les outils daudit seront ensuite plus particulirement abords, ainsi que la phase daudit des rseaux dans les tests dintrusion. Une fois le contexte clairement pos, nous nous intresserons plus spcialement au scanner Nessus. Que permet-il de faire ? Sur quelle architecture est il bas ? Comment le met-on on en place dans un rseau ? Quelles failles de vulnrabilit permet il de mettre jour ? Comment sont restitues les informations rcoltes et les failles de vulnrabilit dcouvertes ? Suite cette prsentation de loutil Nessus, nous lutiliserons afin de faire des tests sur un rseau local Ethernet. La dmarche suivie lors de ces tests sera galement prcise. Nous finirons par comparer Nessus avec diffrentes solutions du march, gratuites ou commercialises, afin de mieux le positionner par rapport ce qui existe.

Laurent_donge@yahoo.fr

4 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

2. Les tests dintrusion dans les rseaux Internet

2.1 Rseaux Internet

2.1.1 Prsentation

Nous allons ici nous intresser deux aspects dInternet. Dabord lInternet en tant quun ensemble de rseaux interconnects, ensuite ses nombreux services qui ne cessent dvoluer. 2.1.1.1 Un ensemble de rseaux interconnects Les internautes se connectent pour des raisons diverses et varies. En effet, ils peuvent se connecter partir de leur travail pour des raisons professionnelles ou partir de chez eux pour des raisons personnelles ou ludiques. Le public se connectant est trs htrogne. Les moyens de connexion sont multiples (ADSL, bas dbit, mobile etc.) , ainsi que les systmes dexploitation utiliss (Windows, Linux, Unix, Mac etc.). La figure suivante illustre la faon dont sont connects des ordinateurs sur Internet.

FIGURE 1 : INTERNET

Laurent_donge@yahoo.fr 5 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

2.1.1.2 De nombreux services proposs Afin de mieux positionner les diffrents protocoles dont nous allons parler dans la suite, nous allons faire un bref rappel du modle OSI. Le modle OSI est un standard qui permet de faciliter ltude des technologies impliques dans les rseaux. Des protocoles dfinissent les divers services offerts par les diffrentes couches du modle. En gnral, un utilisateur na connaissance que des services proposs par la couche dapplication du modle OSI, alors que, les hackers et les crackers possdent davantage de connaissances sur les protocoles rseaux. En effet, lintrusion dans un rseau ncessite une bonne comprhension de lensemble des couches, des plus hautes du modle jusqu' la couche rseau. Le tableau ci dessous prsente le modle OSI : Modle de rfrence Suite IP Internet Protocole 7 Application FTP,Telnet NFS SSH,SMTP 6 Prsentation SMB http,NNTP 5 Session RPC 4 Transport TCP,UDP 3 Rseau IP (ICMP) 2 Liaison ARP 1 Physique Physique

Protocoles de niveau application Protocoles de niveau rseau

Chaque fois quune machine a recours aux services proposs sur une autre machine, elle indique une destination en fournissant une adresse Internet IP et un protocole de transport tel que UDP ou TCP et spcifie un port qui correspond au service dsir. Un port est li une application. Lorsquune requte est faite sur ce port, lapplication serveur correspondante rpond au client qui a mis la requte. Les ports permettent donc un ordinateur de faire plusieurs choses la fois. Il est possible grce eux de faire transiter plusieurs types dinformations sur une mme connexion. Il existe de nombreux ports sur un serveur Internet moyen. La plupart dentre eux sont inactifs. Un standard a t dfini pour lassignation des ports par lIANA. La valeur dun port est comprise entre 0 et 65535. Les ports se divisent en trois catgories. Les ports compris entre 1 1023 sont les Well known ports. Ces ports bien connus sont associs un service de base (21 : Telnet, 80 : HTTP). Les ports compris entre 1024 et 49151 sont les registered ports qui ont t rservs pour un service donn (3306 : MySQL). Enfin, les ports compris entre 49152 et 65535 sont les ports dynamiques utiliss pour les sessions. Le tableau suivant prcise certains des ports les plus connus avec les applications qui leurs sont habituellement associes. Chaque port est associ des protocoles de niveau application ou services visibles quun utilisateur peut utiliser directement. Service ou application Hypertext Transfert Protocol (HTTP) Domain Name System (DNS) Telnet File Transfert Protocol (FTP) Simple Mail Transfer Protocol (SMTP) Secure shell (SSH) HTTP sur SSL/TLS (HTTPS)

Laurent_donge@yahoo.fr

Port Port TCP 80 Port UDP et TCP 53 Port TCP 23 Port TCP 20 et 21 Port TCP 25 Port TCP 22 Port TCP 443

6 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Parmi les protocoles les plus connus, nous pouvons citer : HTTP, cest un protocole lger, donc rapide, qui sert grer linformation hypermdia. Il est utilis pour prsenter les donnes sur le Web. DNS fournit le service de traduction des noms dhtes en adresse IP, et inversement. DNS traduit les adresses entre les couches rseaux et applications. FTP est une mthode standard permettant de transfrer des fichiers entre deux machines. SMTP permet de transporter du courrier de faon fiable et efficace. ARP fait correspondre les adresses Internet aux adresses physiques des machines. Lutilitaire, Telnet permet un utilisateur de se connecter une machine distante et dy effectuer des commandes. Et linterprteur de commande SSH permet de se connecter sur un autre ordinateur dun rseau, dy excuter des commandes distance de la mme faon quavec Telnet. A la diffrence prs, quil propose des mcanismes dauthentification et une mthode de cryptage des communications.

2.1.2 La scurit

2.1.2.1 Un enjeu Le nombre de services disponibles sur lInternet ne cesse de crotre chaque jour, ainsi que le nombre de machines qui se connectent de faon permanente. Ceci a pour consquence daugmenter les risques lis au fait dtre prsent sur Internet et de subir des attaques. Les motivations des pirates ont diverses origines. Elles peuvent tre lies un got du dfi ou lenvie davoir plus de notorit dans leur milieu. Cest ainsi que les organisations grande visibilit comme les gouvernements ou les institutions financires sont de frquentes cibles. Lappt du gain ou des avantages financiers relatifs des activits comme le vol dinformations et lespionnage industriel peuvent constituer une autre explication au dsir de prendre contrle de ressources informatiques que les pirates ne possdent pas. De plus, la plupart du temps, les pirates se rfugient derrire un sentiment dimpunit et, dans la majorit des cas, ne se rendent pas rellement compte des risques quils encourent. Le piratage repose essentiellement sur les erreurs de conception des systmes et sur des mauvais paramtrages lors des configurations de ces derniers, ainsi que sur des failles de scurit prsentes dans les diffrents services proposs. Nous assistons alors la mise en place dune comptition entre les pirates et les personnes en charge de la scurisation des systmes tels que les administrateurs rseaux ou les personnes en charge du dveloppement des logiciels. Les premiers cherchent exploiter par tous les moyens les trous de scurit prsents. Les seconds tentent de scuriser le systme dinformation. La consquence est que la scurit est devenue un vritable enjeu pour les entreprises qui veulent protger leur systme dinformation et leurs sites de commerce lectronique . Cest aussi un enjeu, pour les particuliers, qui aimeraient bien utiliser leur connexion Internet en toute tranquillit.

Laurent_donge@yahoo.fr 7 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

2.1.2.2 Comment scuriser un rseau ? La problmatique de scurisation est lie une dmarche complexe qui revt un caractre cyclique. En effet, lvolution rapide des technologies et du parc informatique des entreprises fait que la question de la scurit se pose de faon rcurrente. Par exemple, lapparition des rseaux sans fils (WiFi) a introduit de nouveaux types de vulnrabilits. Il en va de mme lorsque nous ajoutons un nouveau poste dans un rseau dentreprise. Si sa configuration nest pas faite de faon correcte, ceci peut permettre des intrusions dans une partie du rseau. La scurisation dun rseau nest pas simple raliser. Le rseau est constitu dun ensemble de systmes htrognes. De nombreux services, qui ne cessent dvoluer, sont disponibles. Les personnes en charge de la scurit telles que les administrateurs rseau, ont leur disposition toute une panoplie doutils : Des logiciels spcialiss dans la protection tels que les firewalls dont le rle est de filtrer les paquets circulant entre le rseau et lInternet, ou les logiciels anti-virus qui permettent de dtecter et radiquer les virus. Des technologies ddies permettant le cryptage des donnes circulant sur le rseau telles que les protocoles scuriss. Des outils de surveillance, des journaux de traces et des logiciels de dtection dintrusion IDS. Pour finir, des scanners de vulnrabilits qui permettent de mettre en vidence les failles prsentes par le rseau, que peuvent exploiter les pirates afin de corrompre le systme. Ces scanners sont utiliss lors des tests dintrusions effectus par les administrateurs rseaux pour anticiper les intrusions non dsires.

2.2 Tests dintrusion

2.2.1 Dfinition

2.2.1.1 Quest ce quun test dintrusion ? Les tests dintrusion constituent une tentative autorise de simuler les activits dun pirate qui veut sapproprier des ressources qui ne sont pas les siennes, ou nuire au bon fonctionnement dun systme dinformations, par exemple en le rendant indisponible. Ces tests permettent davoir une image claire de la scurit globale dune entreprise ou dun accs Internet chez un particulier. Ils correspondent des attaques simules dun rseau. Ils permettent de tester la robustesse de la scurit, dapprcier lefficacit des mcanismes mis en uvre. Il est ainsi possible de savoir si les mcanismes mis en place permettent de stopper ou non un attaquant malintentionn. Les tests dintrusion ne peuvent pas se rduire la simple utilisation dun logiciel de dtection automatique de vulnrabilits par balayage. Ils sont bien plus, en particulier ils ncessitent lintervention dune quipe de professionnels comptents qui eux vont identifier et

Laurent_donge@yahoo.fr 8 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

qualifier les failles de manire plus rflchie et auront lesprit les consquences des tests quils effectueront. Nanmoins, les scanners de vulnrabilit prsentent un certain intrt dans leur caractre automatique mais ils ne suffisent pas eux seuls obtenir une bonne dtermination des failles de vulnrabilit que prsente un rseau. 2.2.1.2 Stratgie de tests Il existe plusieurs stratgies de tests : Les tests externes qui correspondent un examen des services disponibles via Internet. Les tests internes qui exploitent les failles de vulnrabilit qui pourraient tre disponibles un attaquant en provenance dInternet ayant russi sintroduire dans le rseau ou un employ malveillant. Les mthodes et techniques utilises dans les tests internes ou externes sont identiques. La seule diffrence notable est ltendue des connaissances relatives au rseau, en possession des attaquants. Pour simuler ce degr de connaissance du systme, les tests dintrusion peuvent se faire de plusieurs faons : Test en aveugle : les quipes en charge du test ont un accs limit aux renseignements relatifs la configuration du systme dinformation Test en double aveugle : seule la personne qui est linitiative du test est au courant, la personne en charge de la scurit ne lest pas. Test cibl : lquipe de scurit est au courant et a des connaissances sur le rseau et sur la cible vise. 2.2.1.3 Types de tests Il existe diffrents types de tests parmi lesquels nous pouvons noter ceux relatifs : la scurit des applications Web. Les points valuer alors sont ceux relatives la confidentialit et lintgrit des communications sur le rseau, lauthentification des utilisateurs, lintgrit des sessions entre linternaute et les applications, la gestion des informations stockes sur les postes clients telles que les cookies au dni de service (DoS) Les dnis de service sont des attaques dont le but est de rendre indisponibles des services ou de faire tomber un serveur proposant des services. Ceci peut poser des problmes importants lorsque la disponibilit continue des services est imprative.

Laurent_donge@yahoo.fr

9 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

au scannage de numros de tlphone (War dialing) Cette technique consiste identifier des connexions lInternet au sein dune entreprise par appel systmatique dune srie de numros de tlphone. Une fois les modems ou autres dispositifs daccs dtects, les techniques danalyse et dexploitation sont employes pour dterminer dans quelle mesure il est possible dinfiltrer le rseau de lentreprise. au rseau sans fil Ce type de test a pour but de cerner les lacunes ou les faiblesses en matire de scurit dans la conception, la mise en uvre ou lexploitation des rseaux sans fil. Par exemple, nous pouvons citer le war driving qui consiste rechercher des rseaux sans fil non scuriss laide dune voiture, dun ordinateur portable, dune carte Wifi et dune antenne. lingnierie sociale Ces techniques exploitent les interactions sociales, qui impliquent les utilisateurs dun systme dinformation cible, afin de recueillir de linformation et de sinfiltrer dans le rseau de lorganisation. Tous les moyens sont bons, cela peut aller jusqu' lusurpation didentit.

2.2.1.4 Leurs limites Les tests dintrusion peuvent chouer, ce qui ne signifie pas que le systme ne prsente pas de faille de vulnrabilit. Il est difficile voire impossible de tester toutes les failles de vulnrabilit prsentes dans un rseau. Les scanners de vulnrabilit par exemple ne simulent pas toutes les nouvelles failles. Certaines des vulnrabilits ne sont pas prises en compte par ces derniers, soit parce que la vulnrabilit est totalement inconnue, soit parce que la mise jour du logiciel prenant en compte cette vulnrabilit nest pas encore disponible. De plus, il est ncessaire de rpter de faon rgulire ces tests. Tout ajout de matriel, lapparition de nouveaux outils de piratage ou de nouvelles technologies remettent en cause les rsultats des tests dintrusion. 2.2.1.5 La dmarche utilise dans les tests dintrusion

FIGURE 2 : LA DEMARCHE UTILISEE DANS LES TESTS DINTRUSION

Laurent_donge@yahoo.fr

10 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Nous nous intressons ici la description de la dmarche employe dans les tests dintrusion : A. La phase prparatoire 1. collection dinformations publiques (DNS, WhoIs, ) 2. cartographie rseau de la cible ( ping, traceroute, nmap ) 3. identification de vulnrabilit (Nessus) 4. consolidation de donnes obtenues B. La phase de ralisation 1. conception des scnarii dattaques valuer 2. excution des scnarii 3. consolidation des donnes obtenues Dans le cas des hackers, lintrusion sarrte ici. Ils nettoient gnralement les traces laisses par leur passage. Dans le cas dun audit de scurit, il faut alors fermer les brches ouvertes, puis passer ltape suivante. C. La phase de restitution 1. synthse des donnes obtenues lors des phases prparatoires puis de ralisation 2. dfinition dun plan dactions correctrices 3. prsentation des rsultats au commanditaire du test Nous illustrerons dans la suite cette dmarche en indiquant les diffrents outils utiliss agrments dexemples.

2.2.2 Laudit de vulnrabilit

Nous parlons ici de laudit en tant qutape de la phase prparatoire de la dmarche utilise dans les tests dintrusion. Elle consiste rcuprer des informations relatives aux rseaux et aux systmes prsents sur ces derniers, dans le but didentifier les failles de vulnrabilit. Les failles de vulnrabilit rsultent en gnral de limites inhrentes la conception des technologies ou dcoulent de mauvaises configurations ou utilisations. Les tests dintrusions donnent des indications sur la facilit ou linverse la difficult daccder linformation et au systme dinformations en exploitant les vulnrabilits de scurit. Les scanners de vulnrabilit correspondent une faon automatise de mise en vidence de ces failles. Ils indiquent la faon dont il est possible dexploiter ces vulnrabilits et les mthodes permettant de rsoudre les problmes. Ils couvrent, en gnral, un large ventail de vulnrabilits connues. Tandis que les tests dintrusion ciblent certaines vulnrabilits.

2.3 Outils lis aux tests dintrusion

Nous allons reprendre dans cette partie les diffrentes tapes de la dmarche utilise dans les tests dintrusion que nous avons prsentes prcdemment, dans lesquelles sont utiliss des outils spcifiques. Nous donnerons galement des exemples afin de mieux illustrer la dmarche.

Laurent_donge@yahoo.fr

11 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

FIGURE 3 : EXEMPLES DOUTILS UTILISES LORS DUNE INTRUSION

2.3.1 Divers outils

2.3.1.1 Etape de collecte dinformations publiques (A.1.) La commande Whois permet dobtenir des informations publiques correspondant au rseau cible : nom du serveur DNS, nom du responsable, numro de tlphone, adresse e-mail, description du rseau etc. 2.3.1.2 Etape de cartographie du rseau cible (A.2.) Les outils utiliss dans cette tape permettent de rcolter des informations relatives la topologie du rseau afin de dterminer sa structuration. Parmi ces outils, nous pouvons trouver : Nmap qui est un scanner de rseau. Il permet de savoir quels sont les ports ouverts, ferms ou filtrs , ainsi que le systme dexploitation autoris et sa version. Il permet par exemple de scanner un ensemble dadresses IP en prcisant la mthode de scan utilise, les types de ports tels que les ports UDP, en tentant didentifier la machine cible et en sauvegardant le rsultat dans un fichier. Siphon permet de dcouvrir la topologie de la portion de rseau sur laquelle se trouve la machine o nous le lanons. Il indique les systmes dexploitation prsents sur les machines , les ports ouverts , les machines qui ont le droit de se connecter au rseau. Il est ainsi possible de savoir pour quelle machine nous devons nous faire passer, afin de contourner les Firewalls. Dsniff permet de visualiser les paquets prsents sur le rseau et ainsi de rcuprer des clefs en sniffant (sniffer). Finger permet dobtenir des comptes valides. En gnral, le dmon correspondant est dsactiv.

Laurent_donge@yahoo.fr

12 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

2.3.1.3 Etape didentification des vulnrabilits (A.3.) Lobjectif est didentifier les failles potentielles prsentes sur le rseau en utilisant des scanners de vulnrabilit tels que Nessus. Lutilisation de ces logiciels nest pas trs discrte. En effet, tant donn que ces logiciels testent des failles bien connues des NIDS, ils sont facilement reprables. Les NIDS sont des systmes de dtection d'intrusion bass au niveau dun rseau. Si nous souhaitons rester discrets, lors de laudit de vulnrabilit, il est prfrable de rechercher les vulnrabilits existantes sur Internet, sur des sites tels que SecurityFocus (www.securityfocus.com), Bugtraq (www.bugtraq.org). Les autres outils daudit de vulnrabilit sont abords un peu plus loin. Une fois un certain nombre de vulnrabilits identifies, il est alors ncessaire dliminer les failles non fondes. Pour cela nous utilisons des petits programmes appels Exploits. Leur objectif est dexploiter les vulnrabilits auxquelles ils correspondent. Ils sont programms dans divers langages. Il ny a pas dautomatisation qui permet lutilisation ensembliste des Exploits mais il existe nanmoins des bibliothques ddies. 2.3.1.4 Etape dexcution des scnarii (B.2.) Nous pouvons distinguer deux ensembles de produits utiliss dans cette tape, ceux qui permettent de sintroduire sur un ordinateur ou un serveur et ceux qui permettent de se procurer des privilges auxquels nous navons normalement pas accs. a) Outils dintrusion Finger et Rusers permettent de trouver des comptes valides. Ce sont des commandes systme de base dUnix. Exploits permettent dexploiter des vulnrabilits afin davoir accs un poste. Netcat est un utilitaire multifonctions pour le rseau. Il fonctionne en client ou serveur en utilisant le protocole TCP. Il permet de simuler des services et dcouter lactivit correspondant un port donn. Certains outils permettent la rcupration de linformation qui circule sur le rseau. Nous pouvons citer par exemple : Sniffer, TCPdump, Siphon, Ethereal. Ces outils permettent donc de sintroduire sur des serveurs. Par exemple, dans le cas o un routeur supporte la source routing, il est possible de recourir IP spoofing. LIP spoofing est une technique qui permet une machine dtre authentifie auprs dune autre au moyen de paquets semblant maner dune adresse source habilite. Cette technique peut tre faite en deux tapes. Nous plaons un alias sur linterface rseau dun poste, ensuite, nous utilisons une proprit du protocole IP qui est la possibilit de choisir la route emprunter. Netcat permet alors dtablir une connexion Telnet en prcisant la route emprunter. b) Outils permettant llvation de privilges John the ripper qui permet dobtenir des mots de passe en clair partir de mots de passe crypts.

Laurent_donge@yahoo.fr

13 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Exploits qui permettent par exemple de devenir administrateur. Dsniff qui ne capture que les mots de passe. Il supporte divers protocoles (SNMP, Netbios) et peut tre utilis avec des services tel que Telnet.

2.3.2 Outils daudit

Il existe de nombreux logiciels qui permettent dautomatiser la dcouverte de vulnrabilits, nous les appelons des scanners. Ils permettent dvaluer les vulnrabilits prsentes sur les rseaux. Ils se dclinent sous plusieurs formes et donnent des rsultats avec des prcisions variables. 2.3.2.1 Internet Scanner Parmi ces logiciels, nous pouvons citer Internet Scanner de la socit ISS. Il peut sintgrer au produit ISS Dcisions pour tre utilis avec dautres produits de scurit tels que les systmes de dtection dintrusions et les firewall (pare-feu). 2.3.2.2 SATAN, SAINT, SARA Vers le dbut des annes 90, est apparu SATAN qui a remport un norme succs dans le domaine. Il avait la particularit dtre open source. Il nest plus mis jour depuis plusieurs annes. Mais, il existe une myriade doutils similaires tel que loutil open source SARA qui est la troisime gnration doutil danalyse bas sur SATAN, ou la solution commerciale SAINT. 2.3.2.3 Retina Nous pouvons galement citer le logiciel Retina de la socit eEye, qui est rapidement devenu populaire. Il analyse le trafic sur chaque port afin de dterminer le service utilis. Il existe une fonction nomme CHAM permettant de dcouvrir de nouvelles failles de vulnrabilit. Cette mthode repose sur un moteur dintelligence artificiel. Retina est une solution commerciale. 2.3.2.4 Nessus, NeWT Enfin, il existe une autre offre dont nous allons parler de faon plus approfondie dans ce document, loutil Nessus, et sa version Windows appele NeWT. Nessus est un outil open source. Un franais, renaud Deraison, est lauteur et lanimateur de se projet. La version Windows est disponible sur le site de la socit Tenable Network Security en version dvaluation. Nessus semble tre lun des outils les plus populaires du moment.

Laurent_donge@yahoo.fr

14 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

3. Nessus

3.1 Loutil

3.1.1 Objectif

Nessus permet dauditer des rseaux possdant divers systmes tels que les diffrentes versions de Windows et de nombreuses dclinaison dUnix telles que Linux, FreeBSD, Sun Solaris, HP-UX, IBM AIX Nessus permet de faire des tests dintrusion aussi bien interne quexterne. Les audits peuvent donc avoir lieu lintrieur dune entreprise ou lextrieur travers Internet laide dun poste connect au Web. Nessus balaye les ports dun serveur et recherche puis identifie les failles de vulnrabilit prsentes. Il indique les mthodes que peuvent utiliser les hackers pour sintroduire lintrieur du rseau audit. Il analyse les protocoles utiliss sur chacun des ports du serveur afin didentifier les services prsents. Il est ainsi capable de dtecter les services mme si ces derniers nutilisent pas les ports qui leurs sont attribus par dfaut. Par exemple, il sera capable de dtecter un service FTP disponible sur un port autre que le port 21. Il est galement capable de dtecter les services multiples dun mme serveur. En effet, si deux serveurs Web tournent sur des ports diffrents qui ne sont pas les ports attribus par dfaut, Nessus les dtectera tous les deux. A la fin du balayage des ports, Nessus prsente la liste des failles de vulnrabilits et dans la majorit des cas, indique galement la faon dy remdier . Afin de permettre une recherche dinformations plus aise, chaque faille de vulnrabilit est associe des identifiants, ce qui permet aux administrateurs de trouver davantage dinformations sur les vulnrabilits publiques. Par exemple, CVE (Common Vulnerabilities and Exposures) propose une liste de noms standardiss pour les vulnrabilits et les autres expositions de scurit informatique. Lobjectif de CVE est de constituer un rfrentiel de noms standardiss pour les vulnrabilits publiquement connues et les rvlations relatives la scurit. Ce type de base dinformations est galement propos par le CERT et lICAT. Nessus associe la plupart des failles de vulnrabilit identifies des identifiants CVE, qui permettent dobtenir davantage dinformations sur le Web.

Laurent_donge@yahoo.fr

15 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

3.1.2 Architecture

FIGURE 4 : TEST DINTRUSION EXTERNE Nessus est bas sur une architecture client / serveur qui permet de multiples configurations. En effet, nous pouvons placer le dmon de Nessus lextrieur du rseau sur lInternet afin deffectuer des sries de tests externes. Le client lui est lintrieur du rseau. Il permet de contrler le serveur et de configurer le serveur qui effectue lattaque proprement dite de la machine cible. Il est ainsi possible davoir une vision claire des services effectivement vulnrables partir dInternet. Nessus intgre dimportantes bases de connaissances relatives aux services proposs sur divers systmes dexploitation, aux failles de vulnrabilit et aux rsolutions des problmes cres par la prsence des failles de vulnrabilit. La base de donnes a lavantage dtre largement volutive grce au systme de plug-in. En effet, chaque test de scurit se prsente sous forme dun plug-in extrieur. il est possible dcrire ses propres tests sous forme de plug-in laide dun langage de script ddi NASL. De plus, des plug-in correspondant aux failles de scurit les plus rcentes sont disponibles sur Internet. Nous en dnombrons plus de 2000 ce jour. Ces plug-in, sur un systme dexploitation de type Linux, sont placs dans le rpertoire ddi /usr/lib/nessus/plugin/ . Dans linterface cliente, il est possible de choisir les plug-in que nous voulons prendre en compte.

Laurent_donge@yahoo.fr

16 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Grce la base de donnes, les tests peuvent cooprer entre eux. En effet, si un service FTP ne permet pas la connexion en anonyme, les tests associs ce type de connexion ne seront pas effectus. La base dinformations permet de rendre plus efficace lexcution des tests dans le sens o Nessus ne lance pas de faon systmatique lintgralit des tests existants. Il ne teste que ce qui est ncessaire par rapport aux services prsents sur la cible. De plus, il existe une notion de dpendances entre les tests. Il est possible dindiquer un test de ne sexcuter que si un ou plusieurs autres tests particuliers ont t raliss. Si ce nest pas le cas, le test ne seffectue pas. De plus, Nessus utilise des logiciels tiers sils sont disponibles : Le scanner de port Nmap qui fournit des fonctionnalits avances dans le domaine du balayage de port ; Le logiciel Nitko ou Whisker qui permet de faire des tests et des attaques spcifiques sur les serveurs Web et les scripts CGI ; enfin loutil Hydra qui fournit des attaques brute-force pour des services tels que Telnet, IMAP Les attaques brute-force ont pour objectif de trouver un mot de passe valide. Ce sont des mthodes danalyse de chiffrement o toutes les clefs possibles sont systmatiquement essayes. Elles sont gnralement bases sur un gnrateur ou un dictionnaire. Le fait que Nessus utilise des logiciels tiers tient du principe quil nest pas ncessaire dimplmenter de nouveau ce qui existe dj et rpond parfaitement aux besoins.

FIGURE 5 : LE FONCTIONNEMENT DE NESSUS

Laurent_donge@yahoo.fr

17 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Le principe de fonctionnement de Nessus est le suivant : 1. Le client Nessus se connecte et sidentifie. 2. Le client et le serveur schangent leurs certificats afin de crypter les donnes et que le serveur authentifie le client. Les certificats sont des fichiers chiffrs qui permettent dauthentifier les diffrents intervenants lors de transactions sur Internet. 3. Le serveur informe le client des diffrents tests et options disponibles. 4. Le client envoie les diffrents paramtrages au serveur. 5. Le serveur Nessus effectue un balayage de la cible laide des diffrents scanners de port sa disposition. Le scanner de port employ peut tre Nmap. 6. La ralisation du scan. 7. Les informations rcoltes lors du scan sont enregistres dans la base de donnes. 8. Le serveur Nessus effectue les tests correspondant aux donnes recueillies lors du balayage des ports. Par exemple si le port 23 est ouvert, les test correspondant Telnet sont lancs. 9. Les plug-in de tests analysent la cible en se reposant sur la base de donnes. 10. Les plug-in enregistrent les informations relatives aux tests dans la base de donnes. 11. Toutes les informations sont envoyes au serveur Nessus lors de lexcution des tests. 12. Les informations rcoltes ainsi que leurs analyses sont mises la disposition de lutilisateur.

3.2 Mise en oeuvre

3.2.1 Installation

Linstallation de Nessus est assez rapide. Il est possible de tlcharger les sources sur le site de Nessus http://www.nessus.org. Il est important de noter quil existe un package dinstallation automatique nomm nessus-installer.sh qui facilite grandement linstallation de Nessus sous Linux. Pour plus dinformations, vous pouvez vous reporter lAnnexe D Nessus : installation et configuration de ce document.

3.2.2 Configuration

Aprs avoir install le client et le serveur Nessus, il est ncessaire de crer un compte Nessus. Il est possible de dfinir des restrictions pour chaque utilisateur. Ainsi, Nessus serveur peut tre utilis par un ensemble dadministrateurs qui ne pourront tester que la partie

Laurent_donge@yahoo.fr

18 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

du rseau qui leur est attribue. Dans les tests effectus par la suite, le profil utilis ne comporte aucune restriction. Ensuite, il est possible de prciser un certain nombre doptions du serveur laide dun fichier de configuration. Une fois ceci fait, nous pouvons lancer le serveur Nessus, puis le client Nessus. Il est alors ncessaire de renseigner les diffrents onglets qui suivent : Nessusd host : permet de dfinir le serveur Nessus et de sy connecter Plug-ins : il est possible ici de choisir la liste des plug-in que nous excuterons lors de la dtection des vulnrabilits. Prefs : cet onglet permet dindiquer des informations complmentaires Nessus, que des pirates sont susceptibles davoir en leurs possession. Cela peut tre par exemple le nom et le mot de passe correspondant un compte de type FTP, SMB, IMAP etc. La connaissance de ces informations complmentaires peut permettre Nessus de dtecter davantage de vulnrabilits et rendre ainsi le scan plus complet. Scan options : cest ici que nous indiquons la plage de ports que nous souhaitons scanner. Il est galement possible dactiver loption safe checks pour viter de faire tomber le serveur cibl. Il est galement possible dactiver ou de dsactiver de nombreuses autres options : le nombre dordinateurs tester en mme temps, choix des scanners de port utilis Target selection : nous effectuons le choix de la ou les machines vises. Nous pouvons spcifier une adresse IP ou une plage dadresse IP. La notion CIDR est supporte. User : permet de spcifier des rgles pour, par exemple, exclure une adresse IP sur laquelle nous ne dsirons pas effectuer de tests. Se rfrer lAnnexe D Nessus : installation et configuration , afin de voir les copies dcran des diffrents onglets. Aprs tout ceci, il est possible de commencer le test de vulnrabilit.

3.3 Tests disponibles

Nous distinguons deux grands ensembles de tests : ceux qui correspondent des attaques dangereuses pour la cible tels que les dnis de service qui peuvent avoir pour consquence lindisponibilit du systme et ceux qui ne prsentent pas de risques. Ces deux grands ensembles de tests sont diviss en 24 familles : Backdoors : attaques et tests relatifs aux programmes qui dtournent les fonctionnalits systmes dans le but douvrir des accs utiles aux pirates. Ils sont gnralement contenus lintrieur de programmes inoffensifs CGI abuses : tests correspondants aux programmes crits en script (php, perl) utiliss sur les serveurs Web

Laurent_donge@yahoo.fr 19 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

CISCO: tests relatifs aux routeurs CISCO Default Unix accounts : tests correspondant aux comptes dfinis par dfaut Denial of service DoS : tests dattaque de type dni de service Finger abuses : test dtournant la commande finger qui permet dobtenir des informations sur un utilisateur connect un rseau informatique Firewalls : analyse relative aux logiciels permettant de contrler le trafic FTP : tests du protocole de transfert de fichier Gain of shell remotely : tests relatifs lobtention dun interprteur de commande distance tel que SSH Gain root remotely : tests relatifs a lobtention distance de privilges General : tests lis aux informations gnrales relatives aux systmes et aux logiciels Misc : tests divers Netware : tests lis au systme dexploitation dvelopp par Novell corporation pour diffrents type de LAN NIS : tests relatifs aux services dinformations sur le rseau Peer-to-peer File sharing : tests relatifs aux partages de fichiers de type peer to peer Port scanners : scanner de port utilis par Nessus Remote file access : tests daccs des fichiers distance RPC : tests de dtection de diffrents services proposs Settings : plug-in relatif au paramtrage de Nessus SMTP problmes : tests relatifs aux problmes relatifs au serveur mails. SNMP : tests relatifs ce protocole permettant dadministrer les rseaux TCP/IP Useless services : tests relatifs aux services qui ne sont plus utiles mais qui peuvent tre encore activs. Windows : tests correspondant des informations gnrales relatives aux systmes et aux logiciels de type Windows Windows - user management : tests touchant ladministration des utilisateurs.

Laurent_donge@yahoo.fr

20 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

3.4 Les rapports

3.4.1 Consultation

La consultation des rsultats obtenus se fait au travers du client Nessus qui propose 5 parties distinctes dans la fentre daffichage (Se reporter lAnnexe D : Nessus : installation et configuration pour voir une copie dcran de cette fentre). Une premire zone permet de slectionner un sous rseau qui vient dtre test. Une seconde zone permet de choisir un ordinateur ou un serveur au moyen de son adresse IP. Une troisime zone indique les ports qui ont t dcouverts avec une indication du niveau de gravit maximale associ chaque port. Une quatrime zone permet davoir la liste des failles dcouvertes sur un port avec leurs niveaux de gravit. Cest ici quest indiqu si le port a des alertes de scurit, des notes de scurits ou des trous de scurits. Lorsque nous slectionnons un type de gravit, la liste exhaustive des vulnrabilits de ce type pour le port apparat dans la cinquime zone. Les informations fournies dans cette dernire zone nous indiquent comment des pirates peuvent exploiter les failles, mais aussi comment nous pouvons les combler. Les rfrences de type identifiant CVE et autres sont indiques pour chaque faille afin que nous puissions aller chercher davantage dinformations sur le Web. Les informations ainsi obtenues sont exportables sous divers formats. Nous pouvons citer par exemple les formats : ASCII text, LaTeX, HTML ou Spiffy HTML, cest dire des documents HTML qui comportent des graphiques et des graphes. Il est noter que linterface cliente standard nest pas la seule. Il existe dautres interfaces, en particulier une interface Web qui est disponible sur le site officiel de Nessus.

3.4.2 Structuration

Nessus fournit des rapports complets. Ils ne nous indiquent pas simplement ce qui ne va pas avec notre environnement, mais la plupart du temps, nous donnent des conseils de mise jour des services dtects comme tant vulnrables et nous donne le niveau de risque associ chacun des problmes trouvs en trois catgories : vulnerability, warning et informational. Si nous prenons un rapport de type HTML, Nessus va nous indiquer les informations suivantes : Le nombre dordinateurs tests, le nombre total de trous de scurit et de warning. la liste des ordinateurs tests en indiquant leurs adresses IP Par ordinateur, il indique les ports et services dcouverts ainsi que le niveau de gravit le plus lev correspondant ce port et ce service. Ainsi que la liste des messages donns par Nessus en indiquant le risque associ ( vulnerability, Warning, Informationnal), le service et port correspondant et les problmes et solutions possibles. Il fournit galement les identifiants CVE et autres tels que IAVA ainsi quun identifiant propre Nessus nomm Nessus ID.

Laurent_donge@yahoo.fr

21 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

3.5 Evolutions

Renaud Deraison et Ron Gula ont fond la socit TNS Tenable Network Security. Renaud Deraison est comme nous lavons vu lorigine du projet Nessus. Ron Gula, quant lui, a travaill la ralisation de DRAGON qui est un outil de dtection dintrusion. Cette socit propose une offre qui repose entre autre sur lassociation de Nessus avec un systme de dtection dintrusion (IDS). Lun des objectifs est davoir une interface qui centralise les rsultats de plusieurs scanners Nessus, ainsi que des alertes dIDCs places sur le rseau, dans une unique console dadministration. Ceci permet de corrler les informations provenant des IDCs avec celles provenant des scanners. Il est ainsi possible de dterminer si une tentative dintrusion est critique ou pas, par rapport aux failles de vulnrabilit prsentes. Un second objectif de cette offre est la couverture de grands rseaux tels que les rseaux de classe B tout en sollicitant moins linfrastructure. Pour y parvenir, loutil repose sur une architecture nomme Lightning, base sur des Agents relais (proxy) qui peuvent piloter des ensembles de scanners. Lvolution de Nessus et des autres outils de dtection de vulnrabilit irait donc vers une meilleure intgration de ces derniers dans une solution globale de scurisation des rseaux qui permettrait de centraliser davantage les informations des divers outils relatifs la scurit informatique afin de travailler plus efficacement.

Laurent_donge@yahoo.fr

22 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

4. Les tests raliss avec Nessus

4.1 Protocole des tests

Nous allons dans cette partie effectuer une srie de tests laide de Nessus. Suite des contraintes de type matriel, la stratgie adopte est une stratgie de type interne. Le client et le serveur sont tous deux situs lintrieur dun rseau local Ethernet. Lobjectif est de mieux apprhender ce quest un scanner de vulnrabilit au travers de tests simples. Test 1 : Audit avec Nessus sans utiliser dattaques dangereuses Nous effectuons des tests de vulnrabilit sur plusieurs ordinateurs qui possdent des systmes dexploitation diffrents. Divers services et partages de rpertoire ont t activs. Les tests effectus ne sont pas de type destructif. Des attaques dites dangereuses ne sont pas utilises dans ce Test. Nous parlons dattaques dangereuses dans la cas o elles peuvent rendre des services ou un serveur indisponibles. Les attaques de Dni de Service DoS sont un exemple dattaque dangereuse. Une attaque DoS permet de faire tomber un service pour quil ne soit plus assur. Test 2 : Audit avec Nessus en utilisant des attaques dangereuses Tous les types dattaque sont utiliss dans ce test mme celles de type destructif de type Dni de Service DoS. Ceci va permettre de savoir dans quelle mesure les attaques dangereuses influent sur les rsultats obtenus. Test 3 : Utilisation de Nessus avec Nmap et des attaques dangereuses Nessus utilise dans ce test en plus de ses scanners de port par dfaut le logiciel Nmap qui est rput pour tre lun des meilleurs scanners de ports open source. Nous pouvons ainsi avoir une ide des apports de ce logiciel Nmap au niveau des audits effectus par Nessus.

4.2 Dploiement

4.2.1 Topologie

FIGURE 6 : LE RESEAU ETHERNET UTILISE POUR LES TESTS La figure ci dessus reprsente le rseau Ethernet utilis pour les tests.

Laurent_donge@yahoo.fr

23 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Le rseau Ethernet utilis pour les tests est constitu de trois ordinateurs relis entre eux via un HUB 10 mgabits. Diffrents systmes ont t installs sur ces postes. Les configurations de postes ont t indiques dans le tableau suivant : Ordinateur Adresse IP Micro-processeur Mmoire vive OS Scanner de vulnrabilit Sniffer Poste N1-Linux Poste N2-98 Poste N3-2000 168.192.1.2 168.192.1.3 168.192.1.4 Duron 1 Ghz Celeron 650 Mhz Duron 750 128 mga 128 mga 260 mga Linux Fedora core 1B Windows 98 SE 2 Windows 2000 serveur Nessus 2.10.a. Ethereal 0.10.3*

Des IP fixes ont t utilises pour identifier les postes sur le rseau. * Ethereal 0.10.3, un outil permettant le comptage des paquets qui transitent sur le rseau, a t install sur le poste N2-98. Il va nous permettre de nous faire une ide du volume de paquets TCP, UDP, ICMP, ARP et autres types de paquets mis vers le poste N2-98. Ces outils sont appels des sniffers. Ils permettent de renifler (dans le sens de capturer) les informations circulant sur le rseau

4.2.2 Paramtrage

Test 1 : Audit avec Nessus sans utiliser dattaques dangereuses Lors de linstallation, les paramtrages par dfaut des systmes dexploitation ont t conservs. Les postes N1-Linux et N3-2000 sont protgs laide de mot de passe. Le client et le serveur Nessus ont t installs sur le poste N1-Linux. Le scanner de port Nmap nest pas utilis pour ce test de vulnrabilit. La plage de port scann est comprise entre 1 et 1500. Test 2 : Audit avec Nessus en utilisant des attaques dangereuses Les tests sont mens sur le poste N2-98 et N3-2000. Les tests correspondant aux attaques dangereuses sont actives dans ce test. Le scanner de port Nmap nest pas utilis pour ce test de vulnrabilit. A. avec le poste N3-2000, sur une plage de ports comprise entre 1 et 1500. B. avec le poste N3-2000, sur une plage de port comprise entre 1 et 65536. C. avec le poste N2-98, sur une plage de ports comprise entre 1 et 1500. Test 3 : Utilisation de Nessus avec Nmap et des attaques dangereuses Les tests sont mens sur le poste N2-98 et N3-2000. Les tests correspondant aux attaques dangereuses sont actives dans ce test. On a indiqu Nessus dutiliser le scanner de port Nmap lors de laudit. A. sur le poste N2-98, sur une plage de ports comprise entre 1 et 1500. B. sur le poste N3-2000, sur une plage de ports comprise entre 1 et 1500.

4.3 Exploitation

4.3.1 Rsultats

Les tableaux utiliss dans cette partie correspondent des comptages globaux des vulnrabilits afin de se faire une ide des failles de vulnrabilit prsentes. Chacun des tests

Laurent_donge@yahoo.fr 24 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

raliss ci-aprs gnr des rapports denviron 16 pages. Les failles de vulnrabilit les plus importantes ont t mentionnes dans ce qui suit, ainsi que des informations relatives aux paquets utiliss lors des audits par Nessus. Nessus donne trois types dindications qui sont les suivantes : Trou de scurit : indique les failles de vulnrabilits prsentent Alerte de scurit : indique des failles qui peuvent devenir des trous de scurit Message de scurit : donne la possibilit un attaquant de fournir des informations sur le poste Test 1 : Nessus sans Nmap - sans attaque de type DoS Ordinateur cible : Poste N1-Linux / Poste N2-98 / Poste N3-2000 Dure du test : 20 minutes Plage de port : 1-150 Informations obtenues : Trou de scurit 17 Trou de scurit 4 1 6 Alerte de scurit 58 Alerte de scurit 9 3 16 Message de scurit 74 Message de scurit 8 1 13

Total des indications Nombre de ports concerns sur Poste N1-Linux Poste N2-98 Poste N3-2000

Le total des indications reprsente le nombre total dindications obtenues lors de laudit. Le nombre de ports concerns indique le nombre de ports correspondant chaque type dindication pour chacun des postes cibles. Un port peut correspondre plusieurs indications du mme type. Cest pour cette raison que le total des indications ne correspond pas la somme des ports concerns pour un type dindication donn. Services problmatiques dcouverts sur Poste N2-98 Poste N3-2000 Netbios-ssn (139/tcp) ftp (21/tcp) http (80/tcp) Unknown (135/tcp) Unknown (135/udp) Netbios (139/tcp) snmp (161/tcp)

Poste N1-Linux Ssh (22/tcp) Netbios-ssn (139/tcp) Unknown (1024/udp) Unknown (665/tcp)

Nous nindiquons dans les tableaux de ce type qui suivent que les ports auxquels sont associs des trous de scurit. Unknown est indiqu lorsque le service prsentant la vulnrabilit nest pas trs connu. Pour plus dinformations concernant les vulnrabilits, vous pouvez vous reporter lAnnexe E Failles de vulnrabilits dtectes de ce document.

Laurent_donge@yahoo.fr

25 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Total 8302 100%

Comptage par Ethereal des paquets envoys sur poste N2-98 TCP UDP ICMP ARP 7766 270 220 18 93.8 3.3 2.7 0.2

Other 2 0

Commentaire : Ce tableau nous donne une ide du type de paquets qui sont envoys sur une cible lors dun audit effectu par Nessus. Test 2 : Nessus sans Nmap - avec attaque de type DoS A. avec le poste N3-2000, sur une plage de ports comprise entre 1 et 1500. On utilise des attaques de type DoS. Ordinateur cible : Poste N3-2000 Dure du test : 23 minutes Plage de port : 1-1500 Informations obtenues : Trou de scurit 15 Trou de scurit 8 Alerte de scurit 35 Alerte de scurit 14 Message de scurit 38 Message de scurit 11

Total des indications Nombre de ports concerns sur Poste N3-2000

ftp (21/tcp) Smtp (25/tcp) http (80/tcp)

Services problmatiques dcouverts sur le poste N3-2000 Unknow (135/tcp) Snmp (161/udp) Unknow (135/udp) General / tcp Netbios-ssn (139/tcp)

Commentaire : Le fait dutiliser des attaques de type DoS affine les rsultats du test. Il y a davantage de failles qui sont considres comme des trous de scurit. La dure du test est lgrement suprieure au test prcdent. Nessus fait uniquement les tests utiles par rapport au balayage de port quil a effectu. B. avec le poste N3-2000 sur une plage de port comprise entre 1 et 65536. Nous utilisons ici lintgralit des attaques quelles soient dangereuses ou non. Il y a plus dattaques dangereuses que dans le test prcdent. Ordinateur cible : Poste N3-2000 Dure du test : 2 heures Plage de port : 1-65536 Informations obtenues : Trou de scurit 4 Alerte de scurit 27 Message de scurit 35

Total des indications

Laurent_donge@yahoo.fr

26 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Nombre de ports concerns sur Poste N3-2000

Trou de scurit 4

Alerte de scurit 14

Message de scurit 9

ftp (21/tcp)

Services problmatiques dcouverts sur le poste N3-2000 Telnet (23/tcp) Netbios-ssn (139/tcp) Snmp (161/udp)

Commentaire : Le balayage des ports prend beaucoup plus de temps lorsque nous choisissions une plage plus importante. Le temps du balayage semble proportionnel la plage de ports disponibles. De plus, laudit na rvl que la prsence dun service terminal serveur hors de la plage de ports comprise entre 1 et 1500. Le fait davoir utilis la panoplie complte des tests dangereux a fait disparatre un certain nombre de faux positifs . Les tests dangereux permettent de rduire les fausses alarmes mais ont pour inconvnient de faire tomber les services que proposent les diverses machines. Cest aussi une raison pour laquelle des failles de vulnrabilits disparaissent. Il est sans doute ncessaire demployer une dmarche plus cible lorsque nous utilisons des attaques dites dangereuses pour ne pas faire tomber les services en cours de test et les rendre ainsi indisponibles aux attaques qui suivent. C. avec le poste N2-98, sur une plage de ports comprise entre 1 et 1500. Ordinateur cible : Poste N2-98 Dure du test : 10 minutes Plage de port : 1-1500 Informations obtenues : Trou de scurit 5 Trou de scurit 1 Alerte de scurit 9 Alerte de scurit 3 Message de scurit 3 Message de scurit 1

Total des indications Nombre de ports concerns sur Poste N2-98

Services problmatiques dcouverts sur le Poste N2-98 Netbios-ssn (139/tcp) Comptage par Ethereal des paquets envoys sur poste N2-98 TCP UDP ICMP ARP 8265 2147 2878 8 62.1 16.1 21.6 0.1

Total 13310 100

Other 12 0.1

Commentaire : Les attaques de types DoS semblent utiliser davantage les protocoles de type UDP et ICMP. Le poste ne propose aucun service particulier, le rsultat du test napporte rien de plus que le test 1. Cependant, bien que ce poste ne propose quun simple partage de fichier, il pourrait tre exploit par un pirate ayant russi sintroduire sur le rseau.

Laurent_donge@yahoo.fr

27 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Test 3 : Nessus avec Nmap - avec attaque de type DoS A. sur le poste N2-98, sur une plage de ports comprise entre 1 et 1500. Ordinateur cible : Poste N2-98 Dure du test : 10 minutes Plage de port : 1-1500 Informations obtenues : Trou de scurit 5 Trou de scurit 2 Alerte de scurit 9 Alerte de scurit 3 Message de scurit 3 Message de scurit 1

Total des indications Nombre de ports concerns sur Poste N2-98

Services problmatiques dcouverts sur le Poste N2-98 Netbios-ssn (139/tcp) Comptage par Ethereal des paquets envoys sur poste N2-98 TCP UDP ICMP ARP 31358 2681 5476 8 79.3 6.8 13.9 0

Total 39535 100

Other 12 0

Commentaire : Le fait que Nessus utilise Nmap pour scanner les ports de lordinateur cible a tripl le nombre de paquets qui transitent sur le rseau. Les informations obtenues sont lgrement diffrentes par rapport aux rsultats que donnait Nessus sans Nmap. Par exemple, une vulnrabilit de type problme gnral ICMP est apparue. Nmap affine les rsultats de la dtection. B. sur le poste N3-2000, sur une plage de ports comprise entre 1 et 1500. Ordinateur cible : Poste N3-2000 Dure du test : 38 minutes Plage de port : 1-1500 Informations obtenues : Trou de scurit 16 Trou de scurit 8 Alerte de scurit 35 Alerte de scurit 13 Message de scurit 38 Message de scurit 4

Total des indications Nombre de ports concerns sur Poste N3-2000

ftp (21/tcp) Smtp (25/tcp) http (80/tcp)

Services problmatiques dcouverts sur le poste N3-2000 Unknow (135/tcp) Snmp (161/udp) Unknow (135/udp) General / tcp Netbios-ssn (139/tcp)

28 / 60

Laurent_donge@yahoo.fr

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

total 134960 100

Comptage par Ethereal des paquets envoys sur poste N3-2000 TCP UDP ICMP ARP 122610 3118 8192 28 90 2.3 6 0

Other 12 0

Commentaire : Les rsultats sont quasiment identiques au rapport obtenu lors de ltape A du test 2. Il y a 4 messages supplmentaires et une alerte a disparu. Le nombre de paquets est lev du fait de lutilisation de Nmap, mais aussi parce que le poste N3-2000 sous Windows 2000 propose beaucoup plus de services que les autres postes. Plus le nombre de services est lev, plus le nombre de tests effectus est important, ce qui explique le nombre lev de paquets.

4.3.2 Analyse de laudit

Les rsultats des tests ont indiqu des failles de type dbordement de tampon qui permettent un attaquant dexcuter du code distance sur le poste, en particulier au niveau du protocole SMTP. Dautres failles permettent lexcution de commandes, de codes et llvation des privilges de lattaquant. Nous nallons pas analyser davantage ces failles dtectes. Nessus a donc dtect un ensemble de failles qui rendent le rseau vulnrable des attaques. Il indique dans les rapports pourquoi ces failles reprsentent des vulnrabilits, la faon dy remdier soit en indiquant les patchs tlcharger qui rsolvent le problme soit les nouvelles versions des produits qui ne prsentent plus ces vulnrabilits. Il indique galement des rfrences CVE qui permettent aux administrateurs daller chercher davantage dinformations correspondant aux problmes rencontrs. Nous avons pu constater grce aux tests effectus que les attaques dites dangereuses telles que les attaques de type DoS affinent les rsultats obtenus. Ils permettent de rduire les faux positifs mais ils peuvent faire tomber les services qui ne seront plus disponibles pour la totalit du test. Dans le cas de lutilisation dattaques dangereuses, il est ncessaire de cibler ses choix sur des attaques particulires afin dtre sr quelles puissent se faire dans des conditions normales. Il est sans doute ncessaire de prvoir des tests en plusieurs tapes en dcomposant par exemple lensemble des attaques dangereuses en sous groupes. Au vu des temps dinspection des postes, Nessus ne semble faire que les tests utiles en fonction du balayage des ports quil a effectu. En effet, dans sa dmarche de dtection, Nessus commence par faire un balayage des ports en cherchant identifier les protocoles utiliss. Puis, il effectue les tests sur ces ports correspondant aux protocoles dcouverts. Le fait de choisir des plages de balayage importantes augmente considrablement la dure de laudit. Cette option savre trs utile si nous voulons nous concentrer sur une plage de ports prcise afin dy dcouvrir un service atypique. La dure de laudit est proportionnelle au nombre de ports ouverts et services prsents, ce qui parat tout fait logique. Nous pouvons noter que la phase qui prend le plus de temps est celle correspondant au balayage des ports. Lutilisation de Nmap, en plus des scanners de port, utilis par dfaut par Nessus affine lgrement les rsultats obtenus. Mais, linfrastructure rseau est davantage sollicite. Les rapports obtenus lors de cette srie de test tant trop volumineux, ils nont pas t mis en annexe. Des exemples de rapport sont disponibles sur le site de Nessus http://www.nessus.org.

Laurent_donge@yahoo.fr

29 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

4.4 Limites dutilisation

Les limites de lutilisation de Nessus apparaissent avec des rseaux de tailles importantes. En effet, dans le cas des tests raliss sur un petit rseau de trois postes qui ne propose pas normment de services, les rapports daudit atteignaient jusqu' 16 pages. Dans un vritable rseau dentreprise, o le nombre de machines prsentes sur le rseau peut dpasser le millier, la question de lexploitation convenable des rsultats obtenus se pose. Des rapports volumineux peuvent vite devenir inexploitables. Une solution possible consisterait faire appel des personnes exprimentes dans le domaine de la scurit des rseaux avant dutiliser des outils tel que Nessus. Ce type doutil ne remplace pas un audit de scurit et encore moins une stratgie de scurisation de rseaux informatique. Nessus peut tre un des moyens de parvenir scuriser un rseau informatique mais pas une solution elle seule, au mme titre que les tests dintrusion. Dans un rseau important, il faut commencer par dfinir un plan dactions afin de scuriser le rseau. Ceci suppose un minimum de connaissances dans le domaine. Par exemple, il est possible de dfinir une politique de scurisation par rapport des parcs homognes de machines tels que des postes utilisateur ou des serveurs dapplications. Il est donc ncessaire de faire un inventaire des services ncessaires au bon fonctionnement dune entreprise. La scurisation est une chose mais faut il encore donner la possibilit aux employs dune entreprise davoir les moyens deffectuer leur travail de faon correcte. Cette dmarche saccompagne en gnral dune rflexion sur la faon dont est mis en place le rseau. Ensuite, nous pouvons utiliser des scanners de vulnrabilit afin de mettre en vidence les failles existantes. Une autre limite des scanners en gnral est lie la validit de la dtection quils effectuent. En effet, le scanner peut dtecter des failles de vulnrabilits qui nen sont pas. Elles sont appeles des faux positifs. La premire tape qui suit un audit de vulnrabilit est llimination de ces faux positifs qui peuvent faire perdre beaucoup de temps pour rien. Dautre part, les scanners ne dtectent pas toutes les failles. En particulier, ils ne simulent pas toutes les nouvelles failles. Les nouvelles menaces ne sont pas prises en compte de faon immdiate. Leurs identifications et la mise au point des tests afin de les dtecter ncessitent un certain temps pendant lequel des attaquants peuvent les exploiter.

Laurent_donge@yahoo.fr

30 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

5. Nessus par rapport aux autres scanners

5.1 Protocole des tests

Pour mieux situer loffre de Nessus par rapport aux autres produits disponibles sur le march, un certain nombre de tests simples ont t mens avec dautres systmes de dtection de vulnrabilit. Ces logiciels ne sont autre que Saint, un logiciel commercial fonctionnant sur les plates-formes de type UNIX, et Internet Scanner, disponible sur les systmes de type Windows NT / 2000. A la fin de ces tests, nous nous sommes enfin intresss NeWT, la version Windows de Nessus . Test 4 : Audit de vulnrabilit en utilisant Saint Nous allons effectuer des Tests de vulnrabilit laide de Saint, dans un premier temps sans attaques dangereuses (Etape A) puis avec des attaques dangereuses de type DoS ( Etape B). Test 5 : Audit de vulnrabilit en utilisant Internet Scanner Nous allons effectuer des Tests vulnrabilit laide dInternet Scanner, dans un premier temps sans attaques dangereuses (Etape A) puis avec des attaques dangereuses de type DoS (Etape B). Test 6 : Audit de vulnrabilit en utilisant NeWT Nous allons effectuer des Tests vulnrabilit laide de la version Windows de Nessus NeWT, dans un premier temps sans attaques dangereuses (Etape A) puis avec des attaques dangereuses de type DoS (Etape B).

5.2 Dploiement

5.2.1 Topologie

Le rseau utilis est le mme que celui qui a permis deffectuer les tests correspondant Nessus. Les diffrents scanners ont t installs comme indiqu dans le tableau suivant :

Ordinateur Adresse IP OS Scanner de vulnrabilit Sniffer

Poste N1-Linux 168.192.1.2 Fedora core 1B Nessus 2.10.a. et Saint 5.3.2

Poste N2-98 168.192.1.3 Windows 98 SE

Poste N3-2000 168.192.1.4 Windows 2000 serveur Internet Scanner 7.0 NeWT 1.5

Ethereal 0.10.3

Laurent_donge@yahoo.fr

31 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

5.2.2 Paramtrage

Test 4 : Audit de vulnrabilit en utilisant Saint Dans ce test, Saint a t utilis pour mener des tests sur les postes N2-98 et N3-2000. Cette version de Saint est une version dvaluation du produit, elle nautorise faire des tests de vulnrabilit que sur deux IP distinctes que nous indiquons avant deffectuer le tlchargement sur le site du fabricant. Nous allons effectuer ce test en deux tapes : A. Audit avec Saint sans attaques dangereuses B. Audit avec Saint avec attaques dangereuses (DoS) Test 5 : Audit de vulnrabilit en utilisant Internet Scanner Les tests de vulnrabilits laide dInternet Scanner ont t effectus sur le poste N3-2000. Cette version ne permet de faire un audit de vulnrabilit que sur le poste sur lequel elle est installe (mode loopback). A. Audit avec Internet Scanner sans attaques dangereuses B. Audit avec Internet Scanner avec attaques dangereuses (DoS) Test 6 : Audit de vulnrabilit en utilisant NewT Cette version Windows de Nessus a t installe sur le poste N3-2000 sur lequel ont t mens les tests de vulnrabilit. A. Audit avec NewT sans attaques dangereuses B. Audit avec NewT avec attaques dangereuses (DoS)

5.3 Exploitation

5.3.1 Rsultats

Test 4 : Audit de vulnrabilit en utilisant Saint A. Audit avec Saint sans attaques dangereuses Ordinateur cible : Poste N2-98 / Poste N3-2000 Dure du test : 3 minutes Saint utilise un systme de couleur pour identifier les diffrents type de vulnrabilit. Le rouge dsigne les vulnrabilits de type Critical qui permettent dobtenir des droits en lecture/criture, dexcuter des commandes sur la cible ou des attaques de type DoS. Le jaune correspond aux vulnrabilits de Area of concern qui correspondent llvation de privilges et lobtention dinformations correspondantes aux diffrents postes. Le marron est utilis pour les vulnrabilits de type Potential qui demandent plus dinvestigations. Enfin, le vert correspond au nombre de services. Cest un comptage qui nimplique pas que le service soit vulnrable ou non.

Laurent_donge@yahoo.fr

32 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Nous pouvons noter que ce regroupement diffrent lgrement de celui que prsente Nessus. Informations obtenues : Critical (rouge) 3 1 2 Concern (jaune) 1 0 1 Potential (marron) Services (vert) 12 53 0 12

Total Poste N2-98 Poste N3-2000

Services problmatiques dcouverts sur Poste N2-98 Poste N3-2000 Poste N3-2000

Libell Partage de fichier permettant des connexions non dsires Folder traversal IIS ( possibilit de crash serveur) Attaque DoS sur le service SMTP ou dutilisation du service

total 66717 100

Comptage par Ethereal des paquets envoys Sur poste N2-98 TCP UDP ICMP ARP 54698 6290 5721 82 9.4 8.6

Other

Commentaire : Le temps pris par le balayage est beaucoup plus rapide quavec Nessus. Saint ne met cependant pas autant de vulnrabilits en vidence que Nessus. Il indique directement en clair un libell correspondant la vulnrabilit. On sait ainsi de quoi il retourne de faon plus rapide. Nessus lui indique le service et le port prsentant lanomalie, ce que ne fait pas SAINT. De plus, il y un plus grand nombre de rfrences de type CVE et autres tel que IAVA. Les vulnrabilits ne sont pas qualifies de la mme faon. Nous aborderons le sujet un peu plus loin. B. Audit avec Saint avec attaques dangereuses (DoS) Ordinateur cible : Poste N2-98 / Poste N3-2000 Dure du test : 5 minutes Informations obtenues : critical 4 1 3 libell Partage de fichier permettant des connexions non dsires Folder traversal IIS ( possibilit de crash serveur) Attaque DoS sur le service SMTP ou dutilisation du service Buffer owerflow dans IIS ( possibilit de crash serveur) concern 1 0 1 potential 12 0 12 services 52

Total Poste N2-98 Poste N3-2000

Services problmatiques dcouverts sur Poste N2-98 Poste N3-2000 Poste N3-2000 Poste N3-2000

Laurent_donge@yahoo.fr

33 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Total 69059 100

Comptage par Ethereal des paquets envoys Sur poste N2-98 TCP UDP ICMP ARP 56684 6541 5826 8 82.1 9.5 8.4 0

Other 0 0

Commentaire : Six fois plus de paquets ont t envoys la cible. Saint charge davantage le rseau que ne le fait Nessus. Les rsultats obtenus sont sensiblement les mme que prcdemment. Les vulnrabilits que prsente IIS ont t affines. Une attaque de type critique a t identifie. Nous constatons que les attaques de type dangereuse affinent les rsultats de laudit. Test 5 : Audit de vulnrabilit en utilisant Internet Scanner A. Audit avec Internet Scanner sans attaques dangereuses Ordinateur cible : Poste N3-2000 Dure du test : 1 heure 15 minutes Informations obtenues : Risque Vulnrabilits fort 40 moyen 74 faible 74

ftp (21/tcp) Smtp (25/tcp)

Services problmatiques dcouverts sur poste N3-2000 Http (80/tcp) Microsoft-ds (445/tcp) Snmp (161/udp)

Commentaire : Le nombre de vulnrabilits indiqu par Internet Scanner est trs lev. Toutes les vulnrabilits ne renvoient pas des liens CVE. Il semble y avoir beaucoup de redondance dans les informations indiques. Il est assez difficile de sy retrouver. Nessus est globalement plus convivial et intuitif que ne lest Internet Scanner. B. Audit avec Internet Scanner avec attaques dangereuses (DoS) Ordinateur cible : Poste N3-2000 Dure du test : 1 heure 15 minutes Informations obtenues : Risque Vulnrabilits fort 40 moyen 74 faible 75

ftp 21/tcp Smtp 25/tcp

Services problmatiques dcouverts sur poste N3-2000 http 80/tcp Microsoft-ds 445/tcp

Laurent_donge@yahoo.fr

34 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004

Commentaire : Le service SNMP napparat plus. Le temps dexcution de laudit est identique que nous utilisions ou pas les attaques dangereuses. Une dtection de vulnrabilit prend beaucoup plus de temps avec Internet Scanner quavec Nessus et ne donne pas des rsultats aussi clairs. Test 6 : Audit de vulnrabilit en utilisant NewT A. Audit avec NewT sans attaques dangereuses Ordinateur cible : Poste N3-2000 Dure du test : 5 minutes Informations obtenues : Ports ouverts 36 Trous de scurit 12 informations 33 notes 68

Services problmatiques dcouverts sur poste N3-2000 Smtp 25/tcp Epmap 135/tcp http 80/tcp Snmp 161/udp Commentaire : NeWT est moins paramtrable que Nessus. Il est beaucoup plus simple daspect que Nessus. Il donne les mme rsultats que Nessus au niveau de notre test avec davantage de messages dinformation. B. Audit avec NeWT avec attaques dangereuses (DoS) Ordinateur cible : Poste N3-2000 Dure du test : 7 minutes Informations obtenues : Ports ouverts 36 Trous de scurit 6 informations 24 notes 63

Smtp (25/tcp) http (80/tcp)

Services problmatiques dcouverts sur poste N3-2000 Epmap (135/tcp) Microsoft-ds (445/tcp) Snmp (161/udp) Unknown (7368/tcp)

Commentaire : Deux services supplmentaires apparaissent comme ayant des failles de vulnrabilit. Les attaques de type DoS affinent l encore les rsultats.

5.3.2 Analyse de laudit

Les rsultats obtenus laide des diffrents outils sont similaires aux rsultats obtenus laide de Nessus (voir la partie 4 Les tests raliss avec Nessus de ce travail). Ils ne sont pas exactement les mmes et il nest pas ais de comparer de faon minutieuse les diffrents rapports. Les points communs que nous pouvons prendre pour se reprer dans les rapports sont les services et numros de ports associs ainsi que les rfrences CVE si elles existent. Le nombre de vulnrabilits en lui mme ne correspond pas un critre auquel nous pouvons vraiment nous fier. En effet, la notion de vulnrabilit nest pas tout fait la mme dun outil

Laurent_donge@yahoo.fr

35 / 60

Dpartement informatique du CNAM paris : Examen probatoire - Session de Mai 2004