Documente Academic

Documente Profesional

Documente Cultură

Shore Wall

Încărcat de

Jorge LopesDrepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Shore Wall

Încărcat de

Jorge LopesDrepturi de autor:

Formate disponibile

Shorewall um Front-end para Iptables

Julio Cezar Gross Junior, Andr e Luiz Silva de Moraes Faculdade de Tecnologia Senac (FATEC) Curso Superior de Tecnologia em Redes de Computadores Rua Gonc alves Chaves, 602 - Centro.

julio.gross@linuxrs.com.br

1

Abstract. This article aims to present a Shorewall Front-end for iptables and demonstrate the necessary settings to set up a hybrid rewall, doing packet ltering and port forwarding. Resumo. Este artigo tem o objetivo de apresentar o Shorewall um Front-end para Iptables e demonstrar as congurac o arias para montar um Fi es necess rewall hibrido , fazendo ltragem de pacotes e redirecionamento de portas.

o 1. Introduc a

es se fala muito sobre seguranc o e uma Hoje em dia nas grandes instituic o a da informac a utilizando um Firewall .O presente artigo das maneiras de deixar uma rede mais segura e aborda o Shorewall uma ferramenta de alto n vel para congurar o Iptables.

2. Conceitos B asicos

o tem o objetivo de apresentar os conceitos b Esta sec a asicos de Firewall para apos enten es necess dermos o cen ario proposto termos base para implementar as congurac o arias no Shorewall e manipularmos o Iptables. 2.1. Firewall o regular o tr Firewalls s ao dispositivos que t em como func a afego entre redes distintas es, uso de programas ou acesso a dispositivos da rede. restringindo o uxo de informac o Geralmente operam na camada 4 (Transporte) do modelo OSI (Open Systems Interconnection). Firewalls podem conter diversas interfaces de rede, duas para redes locais, uma para DMZ (DeMilitarized Zone ), outras duas para acesso a internet e mais uma para conex oes via VPN (Virtual Private Network), dependendo da necessidade. Ele pode vir em forma de software ou em forma de hardware (appliances).[Madeira 2010] 2.2. Caracter sticas comuns de um rewall a func o mais Bloquear o recebimento de dados baseado na origem ou destino: E a comum de rewall, impedindo o recebimento de dados nocivos. Bloquear o acesso a dados baseado na origem ou destino: Muitos rewalls podem ` dados na internet. Por exemplo, o rewall de uma tamb em restringir o acesso a empresa pode impedir um funcion ario a acessar um determinado website. Bloquear dados baseado em conte udo: Firewalls mais avanc ados podem analisar um conte udo antes de bloquear o dado. Por exemplo um rewall pode ser integrado com um Antiv rus para prevenir que um v rus entre em sua rede atrav es de outros arquivos. Muitos rewalls tamb em s ao integrados com servic os de email para ltrar emails aceit aveis.

Permitir conex oes com uma rede interna: Um m etodo comum de um empregado se usando VPNs (Virtual Private Networks). VPNs permitem conectar a uma rede e um acesso seguro da internet a uma rede interna. Alguns Firewalls possuem uma funcionalidade VPN e permitem tais conex oes de maneira mais f acil. Reportar o tr afego na rede e as atividades do Firewall: E muito importante tamb em saber o que o seu Firewall tem feito, quem tentou entrar na sua rede, quem tentou acessar material inapropriado Muitos Firewalls possuem um mecanismo de reportagem, listando tais atividades. [UFRJ 2011] 2.3. Tipos de rewall respons Filtro de pacotes: Esta classe de Firewall e avel por ltrar o tr afego direcionado ao pr oprio rewall ou a rede que o mesmo is ola, e todos os pacotes emitidos por ele ou por sua rede. Ocorre mediante an alise de regras previamente inseridas pelo administrador. O ltro de pacotes tem a capacidade de analisar cabec alhos de pacotes .Mediante essa analise pode decidir o destino de um pacote como um todo. A ltragem pode deixar o pacote trafegar, parar sua trajet oria ou ignora-lo o mais utilizado, existem 3 argumentos para por completo. Este tipo de Firewall e implementar uma ltragem de pacotes: Controle, seguranc a e vigil ancia. NAT: Esta Classe de rewall, possui o objetivo de manipular a rota padr ao de o de pacotes que atravessam o rewall aplicando o que conhecemos por traduc a enderec amento. Isso lhe agrega diversas funcionalidades como por exemplo a de manipular o enderec o de origem (SNAT) e o de destino (DNAT) dos pacotes, tal como realizar Masquerading sobre conex oes PPP entre outras potencialidades. Hibrido: Esta Classe de Firewall, agrega tanto ltragem de pacotes quanto NAT. Trata-se da uni ao de ambas as classes e n ao de uma classe isolada. [Neto ] 2.4. Motivos para se utilizar um rewall o, O rewall pode ser usado para impedir que sua rede seja acessada sem autorizac a es sejam capturadas ou que sistemas tenham seu funcioevitando que informac o namento prejudicado por conex oes indesejadas. O rewall pode bloquear portas onde traf egam alguns v rus e outras pragas digitais ou bloquear portas de programas n ao autorizados. poss Em redes corporativas, e vel bloquear servic os ou sistemas indevidos,e ter o es realizadas na rede.[Alecrim 2004] controle sobre as ac o 2.5. SHOREWALL uma ferramenta de alto O Firewall Shoreline, mais conhecido como Shorewall e nivel para congurar Iptables . Voc e Congurara o seu rewall usando entra o. Shorewall l das em um conjunto de arquivos de congurac a e os arquivos de o e com a ajuda do iptables, congura o subsistema de rede do Licongurac a ` s suas necessidades. Shorewall pode ser usado em um sistema nux para atender a o multi-gateway ou roteador . O shorewall n um de rewall dedicado, func a ao e daemon, uma vez congurado o subsistema de rede do Linux, seu trabalho est a completo e n ao h a processo Shorewall rodando.[Eastep 2011]

3. Trabalho Proposto

Este Artigo tem como proposta principal explorar as funcionalidades do Sho o de um Firewall, simulando um cen rewall para implantac a ario de uma rede local que esta isolada da internet por um Firewall posicionado entre as duas

redes.Portanto foram criadas algumas regras para implantar no rewall:

Rede local para internet: Http,https,smtp,pop,dns,ntp,imap e ping. Ssh para m aquina do administrador, msn para os gerentes , redirecionamento para o do software receitanet e liberac o das o proxy de toda a rede local, liberac a a m aquinas dos diretores do proxy. Internet para rede local: Http,https,smtp,pop,dns,imap,ntp e ping Liberar o acesso ao banco de dados Postgres e Mysql, e o acesso a cameras de vigilancia na porta 5131 Da rede local e internet para o rewall: Http,https,pop,smtp,map,dns,icmp,ntp,postgres e mysql Redirecionamentos: Redirecionar o trafego vindo da internet com destinos aos bancos e http para os servidores onte est ao hospedados os bancos de dados Postgres ,Mysql e para o servidor Http.

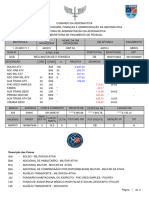

Figura 1. Cenario

4. Teste realizados

Primeiramente ap os ter o cen ario montado foi feito um teste para vericar se a regra de passagem estava funcionando, pois se esta regra n ao estivesse Ok n ao seria possivel ltrar os pacotes da rede e tambem fazer os redirecionamentos propostos no cen ario. Ap os vericar que a regra estava funcionando foi a hora de comec ar o da politica padr a congurar as regras do Firewall, na implantac a ao do rewaal a Drop n que e ao foi encontrado problemas para implantar, mas quando comecei a es tive alguns erros devido a posic o que inseri as regras no arquivo criar as excec o a o, que foram sanadas rapidamente ap de congurac a os uma leitura minuciosa das regras inseridas. Nos redirecionamentos n ao tive problemas uma vez implantados j a sairam funcionando. o: 4.1. Arquivos de congurac a necess Para Congurar o shorewall e ario editar os seguintes arquivos: shorewall.conf, zones ,interfaces,masq,policy e rules. Todos estes arquivos se encontram em /etc/shorewall/, l a tamb em encontram-se outros arquivos que podem

o mais avanc ser editados para executar uma congurac a ada mas n ao ser ao aborda es dos neste artigo, abaixo segue a funcionalidades de cada arquivo e as congurc o que foram utilizadas ap os concluir os testes com sucesso. 4.1.1. Shorewall.conf es que se aplicam a Shorewall como um todo. Nele Este arquivo dene as opc o es: Startup enable=on - Este par foi alterado as seguintes opc o ametro dene que o do sistema operacional, por padr o rewall ira rodar na inicializac a ao esta o vem desabilitada para evitar o que rewall rode acidentalmente sem esopc a o correta. Ip forwarding =on - Este par ametro determina tar com a congurac a se o Shorewall habilita ou desabilita o IPV4 Encaminhamento de pacotes (/ assumido o valor proc/sys/net/ipv4/ip forward). Se esta vari avel n ao for denida e on 4.1.2. Zones Este arquivo dene as zonas do seu rewall que ap os ser ao relacionadas as interfaces. Os nomes de zonas all, none, any, source e dest S ao reservados e n ao podem ser utilizados como nomes de zona. es: Neste arquivo utilizamos as seguintes congurac o ##################################################################### #ZONE TYPE OPTIONS IN OUT OPTIONS OPTIONS fw rewall net ipv4 loc ipv4 # Onde fw representa o pr oprio rewall, net representa a internet e loc representa a rede local.

4.1.3. interfaces Este arquivo dene as interfaces do rewall . A ordem das entradas nesse arquivo importante na determinac o da composic o das zona. Cada interface deve n ao e a a ser relacionada a uma zona que foi criada anteriormente. es: Neste arquivo utilizamos as seguintes congurac o

##################################################################### #ZONE INTERFACE BROADCAST OPTIONS net eth0 detect loc eth1 detect

a interface que possui o link externo e eth1 e a interface da Onde eth0 e rede local. 4.1.4. Masq Este arquivo dene o NAT (Masquerading) , Source NAT (SNAT) e Destiantion NAT (DNAT). es: Neste arquivo utilizamos as seguintes congurac o

##################################################################### #INTERFACE SOURCE ADDRESS PROTO PORT(S) IPSEC MARK USER/ eth0 eth1 #

Onde primeiramente deve vir a interface que contem o link externo para fazer o mascaramento de IP 4.1.5. Policy es entre as zonas, a Este arquivo dene a pol tica de alto n vel para as ligac o muito importante. ordem de entrada neste arquivo e ##################################################################### #SOURCE DEST POLICY LOG LIMIT: CONNLIMIT: # LEVEL BURST MASK fw all ACCEPT all all DROP Onde estamos denido que do fw rewall para all todas as interfaces sera aceito tr afego e de all para all sera bloqueado , portanto estamos adotando a politica DROP. 4.1.6. Rules es as regras do arquivo policy. Este arquivo dene as excec o ###INICIO DAS REGRAS DA REDE LOCAL E INTERNET PARA O FIREWALL ### Ping/ACCEPT all fw HTTP/ACCEPT all fw HTTPS/ACCEPT all fw DNS/ACCEPT all fw NTP/ACCEPT all fw IMAP/ACCEPT all fw

POP3/ACCEPT all fw SMTP/ACCEPT all fw SSH/ACCEPT all fw ###LIBERA ACESSO AO BANCO DE DADOS POTGRES ### ACCEPT all fw tcp 5432 ACCEPT all fw udp 5432 ###LIBERA ACESSO AO BANCO DE DADOS MYSQL ### ACCEPT all fw tcp 3306 ACCEPT all fw udp 3306 ###FIM DAS REGRAS DA REDE LOCAL E INTERNET PARA O FIREWALL ### ###INICIO DAS REGRAS DE LIBERAC AO DA REDE LOCAL PARA INTERNET ### Ping/ACCEPT loc net DNS/ACCEPT loc net IMAP/ACCEPT loc net HTTP/ACCEPT loc net HTTPS/ACCEPT loc net POP3/ACCEPT loc net SMTP/ACCEPT loc net NTP/ACCEPT loc net ###LIBERA SSH MAQUINA DO ADMINISTRADOR ### ACCEPT loc:192.168.30.10 net tcp 22 ###LIBERA MSN MAQUINAS DOS GERENTES ### ACCEPT loc:192.168.30.11 net tcp 1863 ACCEPT loc:192.168.30.12 net tcp 1863 ###LIBERA RECEITANET ###

ACCEPT loc net tcp 3456 ####LIBERA CAMERA DE VIGILANCIA PARA O IP DA EMPRESA DE VIGILANCIA##### ACCEPT loc net:200.203.60.99 tcp 5131

DA REDE LOCAL PARA IN###FIM DAS REGRAS DE LIBERAC AO TERNET### DA INTERNET PARA REDE ###INICIO DAS REGRAS DE LIBERAC AO LOCAL ### Ping/ACCEPT net loc DNS/ACCEPT net loc IMAP/ACCEPT net loc HTTP/ACCEPT net loc HTTPS/ACCEPT net loc POP3/ACCEPT net loc SMTP/ACCEPT net loc NTP/ACCEPT net loc ###LIBERA ACESSO AO BANCO DE DADOS POSTGRES ### ACCEPT net loc tcp 5432 ACCEPT net loc udp 5432 ###LIBERA ACESSO AO BANCO DE DADOS MYSQL ### ACCEPT net loc tcp 3306 ACCEPT net loc udp 3306 ###LIBERA ACESSO A CAMERA DE VIGILANCIA SOMENTE PARA A EMPRESA DE VIGILANCIA ### ACCEPT net:200.203.60.99 loc:192.168.30.43 tcp 5131 ###FIM DAS REGRAS DE LIBERAC AO DA INTERNET PARA REDE LOCAL### ###REDIRECIONAMENTOS### ###REDIRECONAMENTO MYSQL### DNAT net loc:192.168.30.20:3306 tcp 3306 - DNAT net loc:192.168.30.20:3306 udp 3306 - ###REDIRECONAMENTO POSTGREE### DNAT net loc:192.168.30.10:5432 tcp 5432 - DNAT net loc:192.168.30.10:5432 udp 5432 - ###REDIRECONAMENTO HTTP###

DNAT net loc:192.168.30.10:80 tcp 80 - DNAT net loc:192.168.30.10:80 udp 80 - ###REDIRECIONAMENTO PROXY### REDIRECT loc:!192.168.30.20,192.168.30.21 3128 tcp 80

Para enterdermos este arquivo primeiro vamos enterder oque s ao os macros : Os macros s ao nomes simbolicos que podem s ao associados a uma ou mais regras do iptables, eles se encontram em /usr/share/shorewall e s ao denidos como macro.*, abaixo segue o macro.SSH # Shorewall version 4 - SSH Macro # # /usr/share/shorewall/macro.SSH # # This macro handles secure shell (SSH) trafc. ##################################################################### ACTION SOURCE DEST PROTO DEST SOURCE RATE USER/ # PORT(S) PORT(S) LIMIT GROUP PARAM - - tcp 22

Como podemos ver este recurso foi muito utilizado em nosso arquivo de o para representar v congurac a arios servic os como http, https, dns, e etc.

Para interpretar as regras do arquivo rules utilizamos a seguinte sintaxe: o - origem - destino ac a Vamos interpretar a seguinte regra: ACCEPT net loc tcp 5432 Aceita da rede externa para rede local utilizando o protocolo tcp na porta 5432

5. Conclus ao

uma excelente ferramenta para No presente artigo conclui-se que o Shorewall e o para pessoas que tem uma certa dimanipular o Iptables e tambem uma opc a culdade e enterder os comando do Iptables. Mesmo sendo uma ferramenta em linha de comando seu asquivos e codigos s ao mais simples de entender faciliando a vida do Adminstrador.

Refer encias

Alecrim, E. (2004). Firewall: http://www.infowester.com/rewall.php.

conceitos

tipos.

Eastep, T. M. (2011). Shoreline Firewall. http://www.shorewall.net/. Madeira, F. (2010). Firewalls analisando mais a fundo. www.madeira.eng.br. Neto, U. The Dominando Linux Firewall Iptables, publisher = Ci encia Moderna Ltda, year = 2004, edition = 1th. isso e por que precisamos deles? UFRJ (2011). Firewall: O que e http://www.gta.ufrj.br/grad/071 /f irewall/indexf iles/P age739.htm.

S-ar putea să vă placă și

- Controles internos e auditoria em sistemas bancáriosDocument2 paginiControles internos e auditoria em sistemas bancáriosGabriel BaltazarÎncă nu există evaluări

- Manual do IPS KhompDocument51 paginiManual do IPS KhompKnoppix DebianÎncă nu există evaluări

- Avaliação da utilização de relés de sobrecorrente de seqüência negativa em sistemas de distribuiçãoDocument10 paginiAvaliação da utilização de relés de sobrecorrente de seqüência negativa em sistemas de distribuiçãoAna OlenkaÎncă nu există evaluări

- FTP File Transfer ProtocolDocument7 paginiFTP File Transfer ProtocolJaf Dance Jaf DanceÎncă nu există evaluări

- TCC Redes Convergentes e VoIP UNIPEDocument50 paginiTCC Redes Convergentes e VoIP UNIPELucas OliveiraÎncă nu există evaluări

- Inspeção de extintores de incêndioDocument4 paginiInspeção de extintores de incêndioKatia AguiarÎncă nu există evaluări

- Configurar AP como repetidor de sinal sem fioDocument11 paginiConfigurar AP como repetidor de sinal sem fiolipexÎncă nu există evaluări

- Configuração REDESIM integração Junta ComercialDocument4 paginiConfiguração REDESIM integração Junta ComercialthiagofabrinÎncă nu există evaluări

- Codigo de Retorno DLL PinpadDocument3 paginiCodigo de Retorno DLL PinpadGilvan ReisÎncă nu există evaluări

- Manual de Orientacão de Desenvolvedor E-Social v.1.7Document116 paginiManual de Orientacão de Desenvolvedor E-Social v.1.7Jorge André Araújo SilvaÎncă nu există evaluări

- Infra-Estrutura de Suporte BásicoDocument7 paginiInfra-Estrutura de Suporte BásicoNilson MartinÎncă nu există evaluări

- Análise do Firewall Iptables do Linux para Ambiente CorporativoDocument7 paginiAnálise do Firewall Iptables do Linux para Ambiente CorporativoAlexandre Pereira LessaÎncă nu există evaluări

- Blogalan - Pen Drive Sem Virus, Aprenda A Blindar!Document3 paginiBlogalan - Pen Drive Sem Virus, Aprenda A Blindar!Alexandre SouzaÎncă nu există evaluări

- Função Hashing e Algoritmos MD2, MD4, MD5 e SHA-1Document2 paginiFunção Hashing e Algoritmos MD2, MD4, MD5 e SHA-1vanessa cruzÎncă nu există evaluări

- Contracheque Abr 2023Document2 paginiContracheque Abr 2023Wellington OliveiraÎncă nu există evaluări

- Curso 228532 Aula 05 6225 CompletoDocument76 paginiCurso 228532 Aula 05 6225 CompletoGregory GuerraÎncă nu există evaluări

- Redes de Computadores Técnico InformáticaDocument4 paginiRedes de Computadores Técnico InformáticaHedielson VieiraÎncă nu există evaluări

- Manual de Instalação Certificado Digital A3 - TokenDocument1 paginăManual de Instalação Certificado Digital A3 - TokenAlexsander soares menezesÎncă nu există evaluări

- Gestão de T.I no SINDILEGISDocument6 paginiGestão de T.I no SINDILEGISIsrael SenaÎncă nu există evaluări

- Relatório sobre procedimentos de registo predial em MoçambiqueDocument222 paginiRelatório sobre procedimentos de registo predial em MoçambiqueEduardo FilipeÎncă nu există evaluări

- Preto e Verde Currículo Simples de Desenvolvedor WebDocument1 paginăPreto e Verde Currículo Simples de Desenvolvedor WebAlmir RamosÎncă nu există evaluări

- Tecnico DesportivoDocument1 paginăTecnico Desportivofelipe lameuÎncă nu există evaluări

- 22 - NT 14-2010 Sinalização de Emergência PDFDocument31 pagini22 - NT 14-2010 Sinalização de Emergência PDFricardo oliveira silvaÎncă nu există evaluări

- Arquivo EnviarDocument94 paginiArquivo EnviarLucas CaetanoÎncă nu există evaluări

- Manual DT 1050Document8 paginiManual DT 1050JaumsselÎncă nu există evaluări

- HTTP Fundamentos Curso IntroduçãoDocument99 paginiHTTP Fundamentos Curso IntroduçãocaretronicsÎncă nu există evaluări

- Tecnologias de Guerra no CotidianoDocument5 paginiTecnologias de Guerra no CotidianoLucas BraghettiÎncă nu există evaluări

- Fechadura digital FDS-50 guiaDocument23 paginiFechadura digital FDS-50 guiaEdmilsonÎncă nu există evaluări

- Criptografia e SegurançaDocument117 paginiCriptografia e Segurançadai77Încă nu există evaluări

- Comprovante pagamento aposentado Detran RJDocument1 paginăComprovante pagamento aposentado Detran RJMiguel CruzÎncă nu există evaluări