Documente Academic

Documente Profesional

Documente Cultură

In Trants

Încărcat de

jorgelogaDrepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

In Trants

Încărcat de

jorgelogaDrepturi de autor:

Formate disponibile

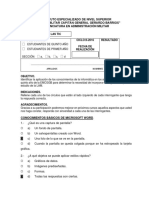

1

www.monografas.com

Intranet

1. 2. 3. !. $. %. &. (. ). 1*. 11. 12. 13. 1!. 1$. 1%. 1&. 1(. 1). 2*. 21. 22. 23. 2!. 2$. 2%. 2&. 2(. Una visin global de una Intranet Como funciona TCP/IP e IPX en las Intranets Como funciona el modelo O I Como se "rocesan los "a#uetes TCP/IP Como funcionan los "uentes Como funcionan los enrutadores de las Intranets Como se re"arte el e'mail dentro de una Intranet Como se re"arte e'mail entre Intranets Como funciona una Intranet Como funcionan los servidores de sistemas de nombres de dominio en las Intranets Como funciona +ava ubdividir una Intranet Como funciona la conversin de redes IPX en una Intranet eguridad de las Intranets Como funcionan los enrutadores "ara filtrar Como funcionan los fire,alls Como funcionan los servidores sustitutos Como funcionan los anfitriones bastin Como funciona la encri"tacin Como funcionan las contrase-as . los sistemas de autenticacin Como funciona el soft,are "ara e/aminar virus en una Intranet 0lo#uear sitios indeseables desde una Intranet Como funciona el soft,are de su"ervisin de intranets 1edes virtuales seguras Como funcionan las 2erramientas de b3s#ueda de las intranets Como funcionan las transacciones financieras en una Intranet Conclusin 0ibliograf4a

Una Intranet es una red privada que la tecnologa Internet us como arquitectura elemental. Una red interna se construye usando los protocolos TCP/IP para comunicacin de Internet, que pueden e ecutarse en muc!as de las plataformas de !ardware y en proyectos por ca"le. #l !ardware fundamental no es lo que construye una Intranet, lo que importa son los protocolos del software. $as Intranets pueden coe%istir con otra tecnologa de red de &rea local. #n muc!as compa'as, los (sistemas patrimoniales) e%istentes que incluyen sistemas centrales, redes *ovell, mini + computadoras y varias "ases de datos, se est&n integrando en un Intranet. Una amplia variedad de !erramientas permite que esto ocurra. #l guin de la Interfa, Com-n de Pasarela .C/I0 se usa a menudo para acceder a "ases de datos patrimoniales desde una Intranet. #l lengua e de programacin 1ava tam"i2n puede usarse para acceder a "ases de datos patrimoniales. Con el enorme crecimiento de Internet, un gran numero de personas en las empresas usan Internet para comunicarse con el mundo e%terior, para reunir informacin, y para !acer negocios. 3 la gente no le lleva muc!o tiempo reconocer que los componentes que funcionan tan "ien en Internet seran del mismo modo valioso en el interior de sus empresas y esa es la ra,n por la que las Intranets se est&n !aciendo tan populares. 3lgunas corporaciones no tienen redes TCP/IP4 el protocolo requerido para acceder a los recursos de Internet. Crear una Intranet en la que todas las informaciones y recursos se

puedan usar sin interrupciones tiene muc!os "eneficios. $as redes "asadas en TCP/IP facilitan las personas el acceso a la red remotamente, desde casa o mientras via an. Contactar con una Intranet de este modo es muy parecido a conectar con Internet, $a opera"ilidad interna entre redes es otro suplemento sustancial. $os sistemas de seguridad separan una Intranet de Internet. $a red interna de una compa'a est& protegida por firewall4 com"inaciones de !ardware y software que slo permiten a ciertas personas acceder a ella para propsitos especficos. 5e puede utili,ar para cualquier cosa para la que se emplea"an las redes e%istentes. $a facilidad que tiene para pu"licar informacin en la 666 las !a convertido en lugares utili,ados para enviar informacin de empresa como las noticias y procedimientos de la compa'a. $as "ases de datos empresariales con procesadores sencillos usan la 6e" y lengua es de programacin como 1ava. $as Intranets permiten a los usuarios tra"a ar untos de un modo m&s sencillo y efectivo. #$ programa conocido como tra"a o en grupo es otra parte importante de las redes internas. *os permite cola"orar en proyectos, compartir informacin, llevar a ca"o conferencias visuales, y esta"lecer procedimientos seguros para el tra"a o de produccin. #$ software del servidor y del cliente gratuito y la multitud de servicios como los grupos de noticias, estimulan la e%pansin de Internet. $a consecuencia de ese crecimiento aviv y provoc el desarrollo de las Intranets. U56 7I IO5 89O069 :; U56 I5T165;T Una Intranet es una red privada empresarial o educativa que utili,a los protocolos TCP/IP de Internet para su transporte "&sico. $os protocolos pueden e ecutar una variedad de 7ardware de red, y tam"i2n, pueden coe%istir con otros protocolos de red, como IP8. 3quellos empleados que est&n dentro de una Intranet pueden acceder a los amplios recursos de Internet, pero aquellos en Internet no pueden entrar en la Intranet, que tiene acceso restringido. Una Intranet se compone frecuentemente de un numero de redes diferentes dentro de una empresa que se comunica con otra mediante TCP/IP. #stas redes separadas se conocen a menudo como su" + redes. #l software que permite a la gente comunicarse entre ella va e+mail y ta"lones de mensa e p-"licos, y cola"orar en la produccin usando software de grupos de tra"a o, est& entre los programas de Intranets m&s poderoso. $as aplicaciones que permiten a los distintos departamentos empresariales enviar informacin, y a los empleados rellenar formularios de la empresa .como las !o as de asistencia0 y utili,ar la informacin corporativa financiera, son muy populares. $a mayora del software que se utili,a en las Intranets es est&ndar4 software de Internet como el *etscape, *avigator y los navegadores #%plorer para 6e" de 9icrosoft. : los programas personali,ados se construyen frecuentemente usando el lengua e de programacin de 1ava y el de guin de C/I. $as Intranets tam"i2n se pueden utili,ar para permitir a las empresas llevar a ca"o transacciones de negocio a negocio como4 !acer pedidos, enviar facturas, y efectuar pagos. Para mayor seguridad, estas transacciones de Intranet a Intranet no necesitan nunca salir a Internet, pero pueden via ar por lneas alquiladas privadas. 5on un sistema poderoso para permitir a una compa'a !acer negocios en lnea, por e emplo, permitir que alguien en Internet pida productos. Cuando alguien solicita un producto en Internet, la informacin se enva de una manera segura desde Internet a la red interna de la compa'a, donde se procesa y se completa el encargo. $a informacin enviada a trav2s de una Intranet alcan,a su lugar e%acto mediante los enrutadores, que e%aminan la direccin IP en cada paquete TCP.IP y determinan su destino. ;espu2s enva el paquete al siguiente direccinador. 5i este tiene que entregarse en una direccin en la misma su" + red de la Intranet desde la que fue enviado, llega directamente sin tener que atravesar otro enrutador. 5i tiene que mandarse a otra su" < red de tra"a o en la Intranet, se enviar& a otra ruta. 5i el paquete tiene que alcan,ar un destino e%terno a la Intranet a la Intranet en otras pala"ras, Internet se enva a un enrutador que conecte con Internet.

Para proteger la informacin corporativa delicada, y para asegurar que los piratas no per udican a los sistemas inform&ticos y a los datos, las "arreras de seguridad llamadas firewalls protegen a una Intranet de Internet. $a tecnologa firewall usa una com"inacin de enrutadores, servidores y otro !ardware y software para permitir a los usuarios de una Intranet utili,ar los recursos de Internet, pero evitar que los intrusos se introdu,can en ella. 9uc!a Intranets tienen que conectarse a (sistemas patrimoniales)4 el !ardware y las "ases de datos que fueron creadas antes de construir la Intranet. 3 menudo los sistemas patrimoniales usan tecnologas m&s antigua no "asada en los protocolos TCP/IP de las Intranets. 7ay varios modos mediante los que las Intranets se pueden unir a sistemas patrimoniales. Un m2todo com-n es usar los guiones C/I para acceder a la informacin de las "ases de datos y poner esos datos en te%to 7T9$ formateado. 7aci2ndolos asequi"les a un navegador para 6e". CO<O =U5CIO56 TCP/IP ; IPX ;5 96 I5T165;T $o que distingue una Intranet de cualquier otro tipo de red privada es que se "asa en TCP/IP4 los mismos protocolos que se aplican a Internet. TCP/IP se refiere a los dos protocolos que tra"a an untos para transmitir datos4 el Protocolo de Control de Transmisin .TCP0 y el Protocolo Internet .IP0. Cuando envas informacin a trav2s de una Intranet, los datos se fragmentan en peque'os paquetes. $os paquetes llegan a su destino, se vuelven a fusionar en su forma original. #l Protocolo de Control de Transmisin divide los datos en paquetes y los reagrupa cuando se reci"en. #l Protocolo Internet mane a el encaminamiento de los datos y asegura que se envan al destino e%acto. #n algunas empresas, puede !a"er una me,cla de Intranets "asadas en TCP/IP y redes "asadas en otra tecnologa, como *et6are. #n este caso, la tecnologa TCP/IP de una Intranet se puede utili,ar para enviar datos entre *et6are y otras redes, usando una t2cnica llamada IP canali,ado. $as redes *et6are usan el protocolo IP8.Intercam"io de Paquetes en Internet0 como medio de entregar datos y las redes TCP/IP no pueden reconocer este protocolo. Cuando un paquete IP mediante un servidor *et6are especifico y que se dedica a ofrecer el mecanismo de transporte del IP para los paquetes IP8. $os datos enviados dentro de una Intranet de"en separase en paquetes menores de =.>?? caracteres. TCP divide los datos en paquetes. 3 medida que crea cada paquete, calcula y a'ade un n-mero de control a 2stos. #l n-mero de control se "asa en los valores de los "ytes, es decir, la cantidad e%acta de datos en el paquete. Cada paquete, unto al n-mero de control, se coloca en envases IP o (so"re) separados. #stos envases contienen informacin que detalla e%actamente donde se van a enviar los datos dentro de la Intranet o de Internet. Todos los envases de una clase de datos determinada tienen la misma informacin de direccionamiento as que se pueden enviar a la misma locali,acin para reagruparse. $os paquetes via an entre redes Intranets gracias a enrutadores de Intranets. $os enrutadores e%aminan todos los envases IP y estudian sus direcciones. #stos direccionadores determinan la ruta m&s eficiente para enviar cada paquete a su destino final. ;e"ido a que 2l trafico en una Intranet cam"ia frecuentemente, los paquetes se pueden enviar por caminos diferentes y puedan llegar desordenados. 5i el enrutador o"serva que la direccin est& locali,ada dentro de la Intranet, el paquete se puede enviar directamente a su destino, o puede enviarse a otro enrutador. 5i la direccin se locali,a fuera de Internet, se enviar& a otro enrutador para que se pueda enviar a trav2s de 2sta. 3 medida que los paquetes llegan a su destino, TCP calcula un n-mero de control para cada uno. ;espu2s compara este n-mero de control con el n-mero que se !a enviado en el paquete. 5i no coinciden, CP sa"e que los datos en el paquete se !an degradado durante 2l envi. ;espu2s descarta el paquete y solicita la retransmisin del paquete origina. TCP incluye la !a"ilidad de compro"ar paquetes y determinar que se !an reci"ido todos. Cuando se reci"en os paquetes no degradaos, TCP los agrupa en su forma original, unificada. $a informacin de ca"ecera de los paquetes comunica el orden de su colocacin.

Una Intranet trata el paquete IP como si fuera cualquier otro, y enva el paquete a la red *et6are receptora, un servidor TCP/IP *et6are a"re el paquete IP descarta el paquete IP, y lee el paquete IP8 original. 3!ora puede usar el protocolo IP8 para entregar los datos en el destino e%acto. CO<O =U5CIO56 ;9 <O:;9O O I $a organi,acin Internacional para la *ormali,acin .I5@0 !a creado el modelo de referencia (Intercone%in de 5istemas 3"iertos) .@5I0, que descri"e siete pilas de protocolos para comunicaciones inform&ticas. #stas pilas no conocen o no se preocupan de lo que !ay en pilas adyacentes. Cada pila, esencialmente, slo ve la pila recproca en el otro lado. $a pila destinada a enviar la aplicacin o"serva y se comunica con la pila de aplicacin en el destino. #sa conversacin tiene lugar sin considerar, por e emplo, qu2 estructura e%iste en la pila fsica, como #t!ernet o ToAen Bing. TCP com"ina las pilas de aplicacin, presentacin y sesin del modelo @5I en una que tam"i2n se llama pila de aplicacin. CO<O ; P1OC; 65 9O P6>U;T; TCP/IP $os protocolos como TCP/IP determinan cmo se comunican las computadoras entre ellas por redes como Internet. #stos protocolos funcionan con untamente, y se sit-an uno encima de otro en lo que se conoce com-nmente como pila de protocolo. Cada pila del protocolo se dise'a para llevar a ca"o un propsito especial en la computadora emisora y en la receptora. $a pila TCP com"ina las pilas de aplicacin, presentacin y sesin en una tam"i2n denominada pila de aplicacin. #n este proceso se dan las caractersticas del envasado que tiene lugar para transmitir datos4 $a pila de aplicacin TCP formatea los datos que se est&n enviando para que la pila inferior, la de transporte, los pueda remitir. $a pila de aplicacin TCP reali,a las operaciones equivalentes que llevan a ca"o las tres pilas de @5I superiores4 aplicaciones, presentacin y sesin. $a siguiente pila es la de transporte, que es responsa"le de la transferencia de datos, y asegura que los datos enviados y reci"idos son de !ec!o los mismos, en otras pala"ras, que no !an surgido errores durante 2l envi de los datos. TCP divide los datos que o"tiene de pila de aplicacin en segmento. 3grega una ca"ecera contiene informacin que se usar& cuando se reci"an los datos para asegurar que no !an sido alterados en ruta, y que los segmentos se pueden volver a com"inar correctamente en su forma original. $a tercera pila prepara los datos para la entrega introduci2ndolos en data gramas IP, y determinando la direccin Internet e%acta para estos. #l protocolo IP tra"a a en la pila de Internet, tam"i2n llamada pila de red. Coloca un envase IP con una ca"ecera en cada segmento. $a ca"ecera IP incluye informacin como la direccin IP de las computadoras emisoras y receptoras, la longitud del data grama y el orden de su secuencia. #l orden secuencial se a'ade porque el data grama podra so"repasar posi"lemente el tama'o permitido a los paquetes de red, y de este modo necesitara dividirse en paquetes m&s peque'os. Incluir el orden secuencial les permitira volverse a com"inar apropiadamente. CO<O =U5CIO565 9O PU;5T; $os puentes son com"inaciones de !ardware y software que conectan distintas partes de una red, como las diferentes secciones de una Intranet. Conectan redes de &rea local .$3*0 entre ellas. 5in em"argo, no se usan generalmente para conectar redes enteras entre ellas, por e emplo4 para conectar una Intranet con InternetC o una Intranet con otra, o para conectar una su" < red completa con otra. Para !acer eso, se usan pie,as de tecnologa m&s sofisticada llamadas enrutadores.

Cuando !ay gran cantidad de trafico en una red de &rea local #t!ernet, los paquetes pueden c!ocar entre ellos, reduciendo la eficacia de la red, y atrasando el tr&fico de la red. $os paquetes pueden colisionar porque se encamina muc!o trafico entre todas las estaciones de tra"a o en la red. Para reducir la proporcin de colisiones, una $3* se puede su"dividir en dos o m&s redes. Por e emplo, una $3* se puede su"dividir en varias redes departamentales. $3 mayora del tr&fico en cada red departamental se queda dentro de la $3* del departamento, y as no necesita via ar a trav2s de todas las estaciones de tra"a o en todas las $3* de la red. ;e este modo, se reducen las colisiones. $os puentes se usan para enla,ar las $3*. #l -nico tr&fico que necesita cru,ar puentes es el que navega con rum"o a otra $3*. Cualquier trafico con la $3* no necesita cru,ar un puente. Cada paquete de datos en una Intranet posee m&s informacin que la del IP. Tam"i2n incluye informacin de direccionamiento requerida para otra arquitectura de red "&sica, como #t!ernet. $os puentes comprue"an esta informacin de la red e%terna y entregan el paquete en la direccin e%acta en una $3*. $os puentes consultan una ta"la de aprendi,a e que contiene las direcciones de todos los nodos de la red. 5i un puente descu"re que un paquete pertenece a su $3*, mantiene el paquete en la $3*. 5i descu"re que la estacin de tra"a o est& en otra $3*, enva el paquete. #l puente actuali,a constantemente la ta"la de aprendi,a e a medida que controla y encamina el tr&fico. $os puentes pueden conectar redes de &rea local de varias formas diferentes. Pueden conectar $3* usando cone%iones en serie por lneas telefnicas tradicionales y mdems, por lneas I5;*, y por cone%iones directas por ca"le. $as unidades C5U / ;5U se usan para conectar puentes con lneas telefnicas mediante conductividad remota. $os puentes y enrutadores se com"inan algunas veces en un solo producto llamado "router. Un "router e ecuta las tareas de am"os. 5i los datos necesitan slo enviarse a otra $3* en la red o su" < red, solamente actuar& como un puente, entregando los datos "asados en la direccin #t!ernet. 5i el destino es otra red, actuar& como un enrutador, e%aminando los paquetes IP y encaminando los datos "asados en la direccin IP. CO<O =U5CIO565 9O ;51UT6:O1; :; 96 I5T165;T $os enrutadores son los guardias de tr&fico de las Intranets. 5e aseguran que todos los datos se envan donde se supone que tienen que ir y de que lo !acen por la ruta m&s efica,. $os enrutadores tam"i2n son !erramientas -tiles para sacar el me or rendimiento de la Intranet. 5e emplean para desviar el tr&fico y ofrecer rutas. $os enrutadores utili,an la encapsulacin para permitir el envo de los distintos protocolos a trav2s de redes incompati"les. $os enrutadores a"ren el paquete IP para leer la direccin de destino, calcular la me or ruta, y despu2s enviar el paquete !acia el destino final. 5i el destino est& en la misma parte de una Intranet, el enrutador enviar& el paquete directamente a la computadora receptora. 5i el paquete se destina a otra Intranet o su" < red .o si el destino est& en Internet0, el enrutador considera factores como la congestin de tr&fico y 2l numero de saltos < t2rminos que se refiere al n-mero de enrutadores o pasarelas en una ruta dada. #l paquete IP lleva consigo un segmento que cuenta los saltos y un enrutador no usar& una red que e%ceda de un n-mero de saltos predeterminado. $as rutas m-ltiples < dentro de un n-mero acepta"le de saltos, son convenientes para ofrecer variedad y para asegurar que los datos se pueden transmitir. Por, e emplo, si una ruta directa entre 9adrid y Darcelona no estuviera disponi"le, los enrutadores sofisticados enviar&n los datos a Darcelona por otro enrutador pro"a"lemente en otra ciudad en la Intranet, y esto sera transparente para los usuarios. $os enrutadores tienen dos o m&s puertos fsicos4 los de recepcin .de entrada0 y los de envo .de salida0. #n realidad, cada puerto es "idireccional y puede reci"ir o enviar datos. Cuando se reci"e un paquete en un puerto de entrada, se e ecuta una rutina de software denominada proceso de encaminamiento. #ste proceso investiga la informacin de ca"ecera

en el paquete IP y encuentra la direccin a la que se est&n enviando los datos. $uego compara esta direccin con una "ase de datos llamada ta"la de encaminamiento que posee informacin detallando a que puertos de"eran enviarse los paquetes con varias direcciones IP. Das&ndose en lo que encuentra en la ta"la de encaminamiento, enva el paquete en un puerto de salida especfico. #ste puerto de salida enva despu2s los datos al siguiente enrutador o al destino. 3 veces. $os paquetes se mandan a un puerto de entrada de un enrutador antes de que pueda procesarlos. Cuando esto ocurre, los paquetes se envan a un &rea de contencin especial llamada cola de entrada, un &rea de B39 en el enrutador. #sa cola de entrada especfica est& asociada con un puerto de entrada concreto. Un enrutador puede tener m&s de una cola de entrada, si varios puertos de entrada est&n enviando paquetes m&s aprisa que el enrutador puede procesarlos. Cada puerto de entrada procesar& los paquetes de la cola en el orden en que se reci"ieron. 5i 2l tr&fico a trav2s del enrutador es muy denso, el n-mero de paquetes en la cola puede ser mayor que su capacidad. .$a capacidad de la cola se denomina longitud0. Cuando esto ocurre, es posi"le que los paquetes se a"andonen y de este modo no ser&n procesados por el enrutador, y no se enviar&n a su destino. 3unque esto no significa que se tenga que perder la informacin. #l protocolo TCP se dise'o para tener en cuenta que los paquetes pueden perderse de camino a su destino final. 5i nos envan todos los paquetes al receptor, TCP en la computadora receptora identifica y pide que se vuelvan a enviar los paquetes perdidos. 5eguir& solicitando 2l reenvi de los paquetes !asta que reci"an todos. $os enrutadores sofisticados pueden mane arse y los pro"lemas diagnosticarse y resolverse usando software especial, como 5*9P.Protocolo 5imple de 3dministracin de Bed0. TCP puede decidir que decisiones tiene que tomar porque !ay varias "anderas en el paquete, como el n-mero de saltos en IP, que comunica a TCP lo que necesita para sa"er cmo actuar. Por e emplo, la "andera acA, indica que esta respondiendo .reconociendo0 a una comunicacin previa. 5e utili,an varios tipos de ta"las en ruta. #n el tipo de Intranet m&s simple denominada ta"la de encaminamiento mnimo. Cuando una Intranet se compone de una sola red TCP/IP o a Internet, se puede usar encaminamiento mnimo. #n encaminamiento mnimo, un programa llamado ifconfig crea autom&ticamente la ta"la, que contiene -nicamente unas pocas entradas "&sicas. Puesto que !ay muy pocos lugares a los que se pueden enviar los datos, slo se necesita configurar un n-mero mnimo de enrutadores. 5i una Intranet tiene solamente un n-mero limitado de redes TCP/IP, se puede utili,ar una ta"la de encaminamiento est&tico. #n este caso, los paquetes con direcciones especficas se envan a enrutadores especficos. $os enrutadors no desvan paquetes para modificar el tr&fico varia"le de la red. #l encaminamiento est&tico de"era utili,arse cuando slo !ay una ruta para cada destino. Una ta"la de encaminamiento est&tico permite a un administrador de Intranets a'adir o eliminar entradas en 2sta. $as ta"las de encaminamiento din&mico son las m&s sofisticadas. ;e"eran usarse cuando !ay m&s de una manera para enviar datos desde un enrutador al destino final, y en Intranets m&s comple as. #stas ta"las cam"ian constantemente a medida que vara el trafico de la red y las condiciones, as que siempre encaminan datos del modo m&s eficiente posi"le, teniendo en cuanta el estado actual del tr&fico de la Intranet. $as ta"las de encaminamiento din&mico se construyen utili,ando protocolos de encaminamiento. #stos protocolos son medios por los que se comunican los enrutadores, ofreciendo informacin so"re la manera m&s efica, de encaminar datos dado el estado actual de la Intranet. Un enrutador con una ta"la de encaminamiento din&mico puede desviar datos a una ruta de apoyo si la ruta primaria es reducida. Tam"i2n puede determinar siempre el m2todo m&s eficiente de encaminar datos !acia su destino final. $os enrutadores e%ponen sus direcciones IP y conocen las direcciones IP de sus vecinos. $os enrutadores pueden usar esta informacin en un algoritmo para calcular la me or ruta para enviar paquetes.

#l protocolo de encaminamiento m&s com-n que reali,a estos c&lculos se conocen como BIP .Protocolo de Informacin de #ncaminamiento0. Cuando BIP determina la ruta m&s efica, para enviar datos el camino con el menor n-mero de saltos. 3sume que cuantos menos saltos !aya, m&s efica, un n-mero de saltos mayor que =E, descartar& la ruta. #l Protocolo de Pasarela #%terior .#/P0 se usa en Internet donde se puede tener que atravesar muc!os m&s enrutadores antes de que un paquete alcance su destino final. #l factor a tener en cuenta so"re Intranets y Tecnologa de encaminamiento es que no es una situacin (o se da una u otra), sino que pueden utili,ar muc!os tipos de tecnologas de encaminamiento, dependiendo de las necesidades de esa parte particular de la red. 3lgunas partes pueden ser capaces de emplear enrutadores con ta"las de encaminamiento est&tico, mientras que otras partes pueden necesitar ta"las de encaminamiento din&mico. CO<O ; 1;P61T; ;9 ;'<6I9 :;5T1O :; U56 I5T165;T Pro"a"lemente la parte m&s usada de una Intranet que no tiene nada que ver con "ases de datos de la empresa, p&ginas 6e" ostentosas. @ contenido multimedia es el uso del correo electrnico. $as Intranets empresariales pueden emplear diferentes programas e+ mail, como cc4 9ail 9icrosoft 9ail o $otus *otes, entre otros. Pero la 3rquitectura m&s com-n que sirve de "ase al uso del e+mail de las redes internas es el protocolo llamado Protocolo simple de Transferencia de Correo, o 59TP. Como se utili,a 59TP para repartir correo dentro de una Intranet4 Como sucede con muc!as aplicaciones de Intranets y de Internet, 59TP usa una arquitectura cliente / servidor. Cuando alguien quiere crear un mensa e, usa un agente usuario de correo o agente usuario .9U3 o U30, software cliente que se e ecuta en un computador, para crear un fragmento de correo electrnico. #ste 9U3 puede ser cualquiera de los programas e+ mail, y puede e ecutarse en varias computadoras diferentes, incluyendo PC, 9acintos!,, y estaciones de tra"a o U*F5C Pegasus, #udora. cc4 9ail y 9icrosoft 9ail para PCC y #udora para 9acintos!. ;espu2s de finali,ar el mensa e, el 9U3 lo manda a un programa que s esta e ecutando en un servidor llamado agente de transferencia de correo .9T30 e%amina la direccin del receptor de mensa e. 5i el receptor del mensa e est& en la Intranet, el 9T3 enva el mensa e a otro programa servidor en la red interna denominado agente de entrega de correo .9;30. 5i el receptor est& u"icado en Internet o en otra red interna, el arc!ivo llegar& al receptor a trav2s de Internet. #l 9;3 e%amina la direccin del receptor, y enva el correo a la "ande a de entrada d el apersona adecuada. 3lgunos sistemas de correo emplean otro protocolo e+mail llamado el Protocolo de @ficina de Correos .P@P0 con untamente con 59TP. Con P@P, el e+mail no se entrega directamente en tu computadora. #n lugar de eso, el correo se ec!a a un "u,n en el servidor. Para conseguir el coreo, alguien accede al servidor usando una contrase'a y un nom"re de usuario, y recupera el mensa e con un agente de correo. #l receptor del correo puede utili,ar a!ora un agente usuario de correo para leer el mensa e, arc!ivarlo y responderlo. 59TP slo puede mane ar la transferencia de e+mail de arc!ivos de te%tos 35CII sencillos. Para enviar arc!ivos "inarios como !o as de c&lculos, di"u os y documentos de procesador de te%to, primero de"en convertirlos en un formato 35CII codific&ndolos. $os arc!ivos se pueden codificar usando varios m2todos que incluyen codificacin y DaseEG. 3lgunos software e+mail codificar& autom&ticamente arc!ivos "inarios. Cuando alguien reci"e un arc!ivo codificado, lo descodifica y despu2s puede usar o e%aminar el

arc!ivo "inario. 3dem&s muc!os autom&ticamente arc!ivos codificados.

paquetes

e+mail

descodifican

CO<O ; 1;P61T; ;'<6I9 ;5T1; I5T165;T 3 menudo el e+mail creado en una Intranet no se entregar& a una computadora de la Intranet, sino a alguien en Internet, sino a alguien en Internet, en otra Intranet, o un servidor en lnea como 3m2rica @nline, 9icrosoft *etword, o Compu5erve. 3qu est&n los pasos que un mensa e tpico tiene que seguir cuando se enva de una Intranet a otra red o Intranet. Un mensa e e+mail se crea usando 59TP. Como ocurre con toda la informacin enviada a trav2s de Internet, el mensa e es dividido por el Protocolo TCP de Internet en paquetes IP. $a direccin la e%amina el agente de transferencia de correo de la Intranet. 5i la direccin se encuentra en otra red, el agente de transferencia de correo enviar& el correo a trav2s de la Intranet mediante enrutadores al agente de transferencia de correo en la red receptora. 3ntes de que se pueda enviar el correo a trav2s de Internet, puede que primero tenga que atravesar un firewall, una computadora que protege a la Intranet para que los intrusos no puedan acceder a ella. #l firewall sigue la pista de los mensa es y los datos que entran y salen de la Intranet. #l mensa e de a la Intranet y se enva a un enrutador Internet. #l enrutador e%amina la direccin, determina dnde de"era mandarse el mensa e, y despu2s lo pone en camino. $a red receptora o"tiene el mensa e e+mail. 3qu utili,a una pasarela para convertir los paquetes IP en un mensa e completo. ;espu2s la pasarela traduce el mensa e al protocolo particular que emplea la red .como el formato de correo de Compu+5erve0, y lo pone en camino. Puede que el mensa e tam"i2n tenga que atravesar un firewall en la red receptora. $a red receptora e%amina la direccin e+mail y enva el mensa e al "u,n especifico donde el mensa e est& destinado a ir, o emplea el Protocolo de @ficina de Correo .P@P0 para entregarlo a un servidor de correo. $as pasarelas realmente pueden modificar los datos .si se necesita0 para la conectividad. Para el e+mail, puede convertir el protocolo Compu+5erve en 59TP. $as pasarelas tam"i2n se utili,an para conectar PC con sistemas centrales ID9, por e emplo, 35CII con #DC;IC. CO<O =U5CIO56 U56 I5T165;T #l centro de una Intranet es la 6orld 6ide 6e". #n muc!os casos gran parte de la ra,n por la que se cre una Intranet en primer lugar es que la 6e" facilita la pu"licacin de la informacin y formularios por toda la compa'a usando el $engua e de 9arcado de 7iperte%to .7T9$0. $a 6e" permite la creacin de p&ginas iniciales multimedia, que est&n compuesta de te%to, gr&ficos, y contenidos multimedia como sonido y vdeo. $os enlaces de !iperte%to te permiten saltar desde un lugar en la 6e" a otro, lo que significa que puedes saltar a lugares dentro de una Intranet o fuera en Internet desde una pagina inicial. $as Intranets est&n "asadas en la arquitectura cliente / servidor. #$ software cliente+ un navegador para 6e", se e ecuta en una computadora local, y el software servidor en una Intranet anfitriona. #l software cliente esta disponi"le para PC, 9acintos! y estaciones de tra"a o U*F5. #l software servidor se e ecuta en U*F5, 6indows *T y otros sistemas operativos. #l software cliente y el software servidor no necesitan e ecutarse en el mismo sistema operativo. Para una Intranet, primero pone en marc!a tu navegador para 6e". 5i est&s conectado directamente con tu Intranet, el programa TCP/IP que necesitas para e ecutar el navegador ya estar& instalado en tu computadora.

Cuando se ponen en marc!a los navegadores, visitar&n una cierta locali,acin predeterminada. #n una Intranet, esa locali,acin puede ser una p&gina 6e" departamental o una p&gina 6e" por toda la compa'a. Para visitar un sitio diferente, escri"e la locali,acin de la Intranet que quieres visitar, o pulsa en un enlace para dirigirte all. #l nom"re para cualquier locali,acin 6e" es el UB$.locali,ador uniforme de recursos0. Tu navegador para 6e" enva la peticin UB$ usando !ttp.Protocolo de Transferencia de 7iperte%to0 que define el modo en el que se comunican el navegador para 6e" y el servidor 6e". 5i la peticin es de una pagina locali,ada en la Intranet, los navegadores envan la peticin a esa p&gina 6e" de la Intranet. Puede estar disponi"le una cone%in de alta velocidad, puesto que las Intranet pueden construirse usando ca"les de alta velocidad, y todo el tr&fico dentro de la Intranet se puede conducir por esos ca"les. $a cone%in Internet puede ser muc!o m&s lenta de"ido a la cantidad de tr&fico de Internet, y porque puede !a"er varias cone%iones de "a a velocidad que la peticin desde la Intranet tendr& que atravesar. $os paquetes que componen la peticin se encaminan !acia un enrutador de la Intranet, que enva en turnos la peticin al servidor 6e". #l servidor 6e" reci"e la peticin usando !ttp, la peticin es para un documento especifico. ;evuelve la p&gina inicial, documento u o" etivo al navegador para 6e" cliente. $a informacin se muestra a!ora en la pantalla de la computadora en el navegador 6e". ;espu2s de enviar el o" eto al navegador para 6e", la cone%in !ttp se cierra para !acer un uso m&s efica, de los recursos de la red. $os UB$ constan de varia partes. $a primera parte, el !ttp4//, detalla qu2 protocolo Internet !ay que usar. #l segmento www.,dnet.com) varia en longitud e identifica el servidor 6e" con el que !ay que contactar. $a parte final identifica un directorio especifico en el servidor, y una p&gina inicial, documento, u otro o" eto de Internet o de la Intranet.

U19

http://www.zdnet.com/logo/index.html

CO<O =U5CIO565 9O ;17I:O1; :; I T;<6 :; 5O<01; :; :O<I5IO ;5 96 I5T165;T Cuando !ay que conectar con un UB$ particular, la direccin con el UB$ de"e ser igual que la direccin IP verdadera. Tu navegador para 6e" ir& primero a un servidor ;*5 local en la Intranet de la empresa para o"tener esta informacin si la direccin IP es local, el servidor ;*5 podr& resolver el UB$ con la direccin IP. #ste enviar& la direccin IP aut2ntica a tu computadora. Tu navegador para 6e" tiene a!ora la direccin IP verdadera del lugar que est&s intentando locali,ar. Utili,a esa direccin IP y contacta con el sitio. #$ sitio te enva la informacin que !as solicitado. 5i la informacin que !as solicitado no est& en tu Intranet, y si tu servidor ;D5 local no tiene la direccin IP, el servidor ;*5 de Intranets de"e o"tener la informacin desde un servidor ;*5 en Internet. #$ servidor ;*5 de Intranets contacta con lo que se denomina servidor de dominio raa, que se mantiene por un grupo llamado Inter*iC. #$ servidor ra, e dominio l dice al servidor de Intranets qu2 servidor primario de nom"res y qu2 servidor secundario de nom"res tiene la informacin so"re el UB$ solicitado. #l servidor de Intranets contacta a!ora con el servidor primario de nom"res. 5i la informacin no se puede encontrar en el servidor primario de nom"res, el servidor ;*5 de Intranets contacta con el servidor secundario. Uno de esos

10

servidores de nom"res tendr& la informacin e%acta. ;espu2s devolver& la informacin al servidor ;*5 de Intranets. #l servidor ;*5 de Intranets te devuelve la informacin, tu navegador para 6e" usa a!ora la direccin IP para contactar con el sitio e%acto. Cuando alguien en una Intranet quiere contactar con una locali,acin, por e emplo, visitar un sitio 6e", escri"ir& una direccin, como www.meta!ouse.com. 3unque de !ec!o, Internet no utili,a realmente estas direcciones alfanum2ricas. #n lugar de eso, emplea direcciones IP, que son direcciones num2ricas, en cuatro n-meros de H "its separados por puntos, como =IJ.>.>E.I>>. Un servidor ;*5, llamado tam"i2n un servidor de nom"res, empare a, direcciones alfanum2ricas con sus direcciones IP, y te permite contactar con la locali,acin e%acta. CO<O =U5CIO56 +676 3l usar 1ava, los programadores pueden vincular datos corporativos desde una Intranets, permitiendo el uso de sistemas patrimoniales como "ases de datos. $os programadores, editores y artistas pueden tam"i2n utili,ar 1ava para crear programacin multimedia. 3dem&s 1ava ser& capa, de crear programas personali,ados de Intranets de todo tipo desde inform&tica para grupos de tra"a o a comercio electrnico. 1ava es similar al lengua e inform&tico CKK, y est& orientado a o" eto, l que significa que se pueden crear programas usando muc!os componentes pree%istentes, en lugar de tener que escri"ir todo el programa desde el principio. #sto ser& una gran ayuda para las Intranets, puesto que permitir& a los programadores de la empresa compartir componentes y de ese modo construir aplicaciones personali,adas muc!o m&s aprisa. 1ava es un lengua e compilado, lo que significa que despu2s de que el programa 1ava se escri"e, de"e e ecutarse a trav2s de un compilador para transformar el programa en un lengua e que pueda entender la computadora. 5in em"argo 1ava se diferencia de otros lengua es compilados. #n otros lengua es compilados, los compiladores especficos de la computadora crean un cdigo e ecuta"le distinto para todos los computadores diferentes en los que se puede e ecutar el programa. Por el contrario, en 1ava se crea una sola versin compilada del programa llamada4 cdigo de "ytes 1ava. $os interpretes en los distintos computadores entienden el cdigo de "ytes 1ava y e ecutan el programa. ;e este modo, un programa 1ava se puede crear una ve,, y usarse despu2s en muc!os tipos diferentes de computadora. $os programas 1ava dise'ados para e ecutarse dentro un navegador para 6e" se denominan apliques. $os apliques son un su"con unto de 1ava y por ra,ones de seguridad no pueden leer o escri"ir arc!ivos locales, mientras que 1ava lo puede !acer. $os navegadores que admiten 1ava posen interpretes del cdigo de "ytes 1ava. ;espu2s de que un aplique 1ava est& compilado en cdigos de "ytes, se copia en un servidor 6e" de Intranets y el enlace necesario se introduce en 7T9$. Cuando alguien en una Intranets visita una pagina inicial con un aplique 1ava en ella, el aplique se reci"e autom&ticamente en su computadora. #$ aplique no espera la invitacin. Por eso !ay tanta preocupacin por los virus que se est&n incrustando en los apliques. Para e ecutar el aplique 1ava, necesitaras un navegador para 6e" que tenga un interprete de cdigo de "ytes que pueda e ecutar apliques 1ava. Puesto que los apliques 1ava son programas que se pueden e ecutar en tu computadora, tericamente podran ser portadores de un virus como cualquier otro programa inform&tico. Para asegurar que ning-n virus puede infectar tu computadora cuando reci"e un aplique 1ava, el aplique pasa primero a trav2s de la verificacin. 5in em"argo, los apliques no se pueden leer o escri"ir en arc!ivos locales que est&n normalmente involucrados en ataques vricos, as que esto de"era reducir su"stanciales el riesgo de infeccin. ;espu2s de que los cdigos de "ytes se !ayan verificado, 2l interprete 1ava en el navegador los introduce en una &rea restringida en la memoria de tu computadora y los e ecuta. 5e toman medidas adicionales para que ning-n virus pueda per udicarle.

11

#l aplique 1ava est& e ecutado. $os apliques pueden interrogar a las "ases a datos presentando una lista de preguntas o cuestionarios al usuario. Pueden favorecer la "-squeda de sitios en la Intranet creando mecanismos de "-squeda lo m&s sofisticados posi"le con 7T9$. 9&s importante, puesto que los ciclos CPU del cliente se usan m&s que los del servidor, todo tipo de multimedia, incluyendo animacin e interactividad, es posi"le con los apliques 1ava. 1ava tendr& Interfaces para Programas de 3plicacin .3PI0 y otro tipo de software (enganc!ado) para permitir a los programadores de Intranets integrar m&s f&cilmente programas de Intranets como los navegadores para 6e" en "ases de datos y redes corporativas e%istentes. U0:I7I:I1 U56 I5T165;T Cuando las Intranets so"repasan un cierto tama'o, o se e%tienden por varias locali,aciones geogr&ficas, empie,an a ser difcil mane arlas como una sola red. Para resolver el pro"lema, la Intranet se puede su"dividir en varias su" < redes, su"secciones de una Intranet que las !acen m&s f&ciles de administrar. Para el mundo e%terior, la Intranet aparece todava como su fuera una sola red. 5i estas construyendo una Intranet y quieres que este conectada con Internet, necesitaras una direccin IP -nica para tu red, que ser& mane ada por los 5ervicios Internic de Begistro. Puedes disponer de tres clases de redes4 Clase 3, Clase D o Clase C. /eneralmente, la clasificacin de Clase 3 es me or para las redes m&s grandes, mientras que la Clase C es me or para las m&s peque'as. Una red de Clase 3 puede estar compuesta de =IL redes y un total de =E.LLL.I=G nodos en la red. Una red de Clase D puede estar compuesta de =E.JHJ redes y un total de E>.JHJ nodos. Una red de Clase C puede estar compuesta de I.?ML.=>= redes y I>G nodos. Cuando se le asigna una direccin a una Intranet, se asigna los dos primeros n-meros IP de la direccin Internet num2rica .llamados el campo de la netid0 y los dos n-meros restantes.llamados el campo de la !ostid0 se de an en "lanco, para que la propia Intranet los pueda asignar, como =GL.=?E.?.?. #l campo de la !ostid consiste en un n-mero para una su" < red y un n-mero de anfitrin. Cuando una Intranet se conecta con Internet, un enrutador reali,a el tra"a o de enviar los paquetes desde Internet a la Intranet. Cuando las Intranets crecen, por e emplo, si !ay un departamento u"icado en otro edificio, ciudad o pas, se necesita alg-n m2todo para mane ar el trafico de red. Puede ser poco practico y fsicamente imposi"le encaminar todos los datos necesarios entre muc!as computadoras diferentes e%tendidos por un edificio o por el mundo. 5e necesita crear una segunda red denominada su" < red de tra"a o o su" < red. Para tener un enrutador que diri a todo 2l trafico de entrada para un Intranet su"dividida, se utili,a el primer "yte del campo de la !ostid. $os "its que se usan para distinguir su" < redes se llaman n-meros de su" < red. Cada computadora en cada su" < red reci"e su propia direccin IP, como en una Intranet normal. $a com"inacin del campo de la netid el n-mero de su" < red, y finalmente un n-mero de anfitrin, forman la direccin IP. #l enrutador de"e ir informado de que el campo de la !ostid en las su" < redes tien que tratarse de modo diferente que los campos del a!ostid no su"divididos, si no en as, no podr& encaminar adecuadamente los datos. Para !acer esto, se emplea una mascara de su" < red. Una mascara de 5u" < red es un n-mero de JI "its como I>>.I>>.?.?, que se utili,a con untamente con los n-meros en el campo dela !ostid. Cuando se efect-a un calculo usando la mascara de su" < red y la direccin IP, el enrutador

12

sa"e donde encamina el correo. $a mascara de su" < red est& incluida en los arc!ivos de configuracin de la red de los usuarios. CO<O =U5CIO56 96 CO57;1 I?5 :; 1;:; IPX ;5 U56 I5T165;T $a mayora de las Intranets no est&n construidas desde cero. 9uc!as son redes e%istentes, como *ovell *et6are, que tienen que convertirse en una Intranet. 3 menudo, el primer paso en el movimiento !acia una Intranet puede introducirse en la propia red e%istente. ;epuse, la tecnologa de Intranets puede introducirse en la propia red y convertirse en una Intranet. Cuando una computadora en la red quiere conectar con Internet y solicitar informacin de ella, se enva una peticin a un navegador en la Intranet. #ste navegador enviar& la peticin al destino e%acto en Internet. #n la red *et6are, el sistema operativo *et6are se utili,a para mane ar 2l trafico de la red y la administracin. Como m2todo para encaminar paquetes a trav2s de la red, *et6are emplea al protocolo IP8 .Intercam"io de Paquetes Internet0. 3unque IP8 se denomina intercam"io de paquetes Internet, no ofrece realmente acceso a Internet o transporta la informacin de Internet. $as estaciones de tra"a o pertenecientes a la red *et6are, y los servidores en la red, necesitan tener cargado IP8 en la memoria para usar la red. Para que las estaciones de tra"a o en la red *ovell consiga acceder a Internet o a la Intranet, necesitan e ecutar los protocolos TCP/IP que forman la "ase de Internet. Para !acer eso, de"e instalarse una pila TCP/IP en cada computadora que permitir& la entrada a la Intranet. #sto significa que cada computadora tendr& instalado IP8 y una pila TCP/IP, para permitir el acceso a Internet y a la red #t!ernet. D&sicamente, esto da como resultado (B39 de "ote en "ote) y es uno de los dolores de ca"e,a m&s fuertes para cualquiera que intente e ecutar am"as pilas de protocolos. Una unidad de servicio de canal/Unidad de 5ervicio de ;atos .C5U/;5U0 reali,a la cone%in fsica entre el enrutador de la Intranet y el Proveedor de 5ervicio Internet .IP50. #$ I5P ofrece la autentica cone%in Internet y servicios. Narias lneas digitales pueden conectar la C5U/;5U con el I5P, incluyendo una lnea alquilada de >E O"ps, una lnea T= de alta velocidad, o incluso una lneatJ de mayor velocidad. $a informacin solicitada se devuelve a trav2s del C5U/;5U y del enrutador, y despu2s se encamina a la computadora que pidi la informacin. 5i la informacin est& u"icada en una Intranet dentro de la compa'a, el enrutador enviar& la peticin al anfitrin e%acto, que despu2s devolver& la informacin al solicitante. 3lgunos productos como *et6are/IP permitir&n a las computadoras acceder a servicios de *et6are y a Internet. #sto significa que no tienen que e ecutar los protocolos IP8 y TCP/IP, eliminando los pro"lemas de memoria producidos por las m-ltiples pilas. ;8U1I:6: :; 96 I5T165;T Cualquier Intranet es vulnera"le a los ataques de personas que tengan el propsito de destruir o ro"ar datos empresariales. $a naturale,a sin limites de Internet y los protocolos TCP/IP e%ponen a una empresa a este tipo de ataques. $as Intranets requieren varias medidas de seguridad, incluyendo las com"inaciones de !ardware y software que proporcionan el control del tr&ficoC la encripcin y las contrase'as para convalidar usuariosC y las !erramientas del software para evitar y curar de virus, "loquear sitios indesea"les, y controlar el tr&fico. #l t2rmino gen2rico usado para denominar a una lnea de defensa contra intrusos es firewall. Un firewall es una com"inacin de !ardware / software que controla el tipo de servicios permitidos !acia o desde la Intranet. $os servidores sustitutos son otra !erramienta com-n utili,ada para construir un firewall. Un servidor sustituto permite a los administradores de sistemas seguir la pista de todo el tr&fico que entra y sale de una Intranet. Un firewall de un servidor "astin se configura para oponerse y evitar el acceso a los servicios no autori,ados. *ormalmente est& aislado del resto de la Intranet en su propia su" < red de permetro. ;e este modo si el servidor es (allanado), el resto de la Intranet no estar&

13

en peligro. $os sistemas de autenticacin son una parte importante en el dise'o de la seguridad de cualquier Intranet. $os sistemas de autenticacin se emplean para asegurar que cualquiera de sus recursos, es la persona que dice ser. $os sistemas de autenticacin normalmente utili,an nom"res de usuario, contrase'as y sistemas de encriptacin. #l software para el "loqueo de sitios "asado en el servidor de sitios "asado en el servidor puede pro!i"ir a los usuarios de una Intranet la o"tencin de material indesea"le. #$ software de control rastrea dnde !a ido la gente y qu2 servicios !an usado, como 7TTP para el acceso a la 6e". #l software para detectar virus "asado en el servidor puede compro"ar cualquier arc!ivo que entra en la Intranet para asegurarse que est& li"re de virus. Una manera de asegurarse de que las personas impropias o los datos errneos no pueden acceder a la Intranet es usar un enrutador para filtrar. #ste es un tipo especial de enrutador que e%amina la direccin IP y la informacin de ca"ecera de cada paquete que entra en la Intranet, y slo permite el acceso a aquellos paquetes que tengan direcciones u otros datos, como e+mail, que el administrador del sistema !a decidido previamente que pueden acceder a la Intranet. CO<O =U5CIO565 9O ;51UT6:O1; P616 =I9T161 $os enrutadores para filtrar, algunas veces denominados enrutadores de seleccin, son la primera lnea de defensa contra ataques a la Intranet. $os enrutadores para filtrar e%aminan cada paquete que se mueve entre redes en una Intranet. Un administrador de Intranets esta"lece las reglas que utili,an los enrutadores para tomar decisiones so"re qu2 paquetes de"eran admitir o denegar. $as distintas reglas se pueden esta"lecer para paquetes que entran y que salen de modo que los usuarios de Intranets puedan acceder a los servicios de Internet, mientras que cualquiera en Internet tendra pro!i"ido el acceso a ciertos servicios y datos de la Intranet. $os enrutadores para filtrar pueden llevar el registro so"re la actividad de filtracin. Com-nmente, siguen la pista a los paquetes sin permiso para pasar entre Internet y la Intranet, que indicaran que una Intranet !a estado e%puesta al ataque. $as direcciones de origen se leen desde la ca"ecera IP y se comparan con la lista de direcciones de origen en las ta"las de filtros. Ciertas direcciones pueden ser conocidas por ser peligrosas y al incluir en la ta"la permiten el enrutador denegar ese tr&fico. #l enrutador e%amina los datos en la ca"ecera IP que envuelve los datos y la informacin de ca"ecera de la pila de transporte. #so significa que cualquier paquete contendr& datos, y dos con untos de ca"eceras4 una para la pila de transporte y otra para la pila de Internet. $os enrutadores para filtrar e%aminan todos estos datos y ca"ecera para decidir si permiten pasar a los paquetes. $os enrutadoes pueden tener reglas diferentes para las su" + redes ya que pueden necesitar distintos niveles de seguridad. Una su" < red que contenga informacin privada financiera o competitiva puede tener muc!as restricciones. Una su" < red de ingeniera puede tener menos restricciones en actividad que entran o salen. Un enrutador para filtrar puede permitir a los usuarios tener acceso a servicios como Telnet y PTP, mientras que restringe el uso de Internet de estos servicios para acceder a la Intranet. #sta misma t2cnica se puede emplear para evitar que los usuarios internos accedan a datos restringidos de una Intranet. Por e emplo, puede permitir a los miem"ros financieros el uso a"ierto de PTP mientras que deniega las peticiones PTP del departamento de ingeniera en el departamento de finan,as. Cierto tipo de servicios son m&s peligrosos que otros. Por e emplo, PTP se utili,a para reci"ir arc!ivos pero puede traer arc!ivos que contengan un virus. Telnet y el comando roglin .que es como Telnet pero con mayor riesgo de "urlar la seguridad0 est&n pro!i"idos por las reglas en la ta"la de filtros que eval-an este tipo de servicio por 2l numero del puerto de origen o destino. Trucar direcciones es un m2todo de ataque com-n. Para trucar direcciones, alguien e%terno a la Intranet falsifica una direccin de origen de modo que el enrutador le pare,ca que la direccin de origen es realmente de alguien de dentro de la Intranet. #l "romista espera enga'ar al enrutador para filtrar para que le permita un mayor acceso a la Intranet que el que le permite una direccin e%terna original. Una ve, que el enrutador se convenci de que el "romista esta"a ya dentro

14

de la Intranet, los arc!ivos privados podran enviarse potencialmente fuera de la Intranet. $os enrutadores pueden mane ar direcciones truncadas. 5e puede esta"lecer una regla que comunique al enrutador e%aminar la direccin de origen en cada ca"ecera IP que entre, pero que no salga. 5i la direccin de origen es interna, pero el paquete proviene del e%terior, el enrutador no admitir& el paquete. CO<O =U5CIO565 9O =I1;@699 $os firewalls protegen a las Intranets de los ataques iniciados contra ellas desde Internet. #st&n dise'ados para proteger a una Intranet del acceso no autori,ado a la informacin de la empresa, y del da'o o rec!a,o de los recursos y servicios inform&ticos. Tam"i2n est&n dise'ados para impedir que los usuarios internos accedan a los servicios de Internet que puedan ser peligrosos, como PTP. $as computadoras de las Intranets slo tienen permiso para acceder a Internet despu2s de atravesar un firewall. $as peticiones tienen que atravesar un enrutador interno de seleccin, llamado tam"i2n enrutador interno para filtrar o enrutador de o"struccin. #ste enrutador evita que el trafico de paquetes sea )!usmeado) remotamente. Un enrutador de o"struccin e%amina la informacin de todos los paquetes como cu&l es su origen y cu&l su destino. #l enrutador compara la informacin que encuentra con las reglas en una ta"la de filtros, y admite, o no, los paquetes "as&ndose en esas reglas. Por e emplo, algunos servicios, como roglin, no pueden tener permiso para e ecutarse. #l enrutador no permite tampoco que cualquier paquete se enve a locali,aciones especificas del Internet sospec!osas. Un enrutador tam"i2n puede "loquear cada paquete que via e entre Internet y la Intranet, e%cepto el e+mail. $os administradores de sistemas qu2 paquetes admitir y cu&les denegar. Cuando una Intranet est& protegida por un firewall, est&n disponi"les los servicios internos usuales de la red, como el e+mail, el acceso a las "ases de datos corporativas y a los servicios de la 6e", y el uso de programas para el tra"a o en grupo. $os firewall seleccionados de la su" < red tiene una manera m&s para proteger la Intranet4 un enrutador e%terior de seleccin, tam"i2n denominado enrutador de acceso. #ste enrutador selecciona paquetes entre Internet y la red de permetro utili,ando el mismo tipo de tecnologa que el enrutador interior de seleccin. Puede seleccionar paquetes "as&ndose en las mismas reglas que plica el enrutador interior de seleccin y puede proteger a la red incluso si el enrutador interno falla. 5in em"argo, tam"i2n puede tener reglas adicionales para la seleccin de paquetes dise'adas efica,mente para proteger al anfitrin "astin. Como un modo adicional para proteger a una Intranet del ataque, el anfitrin "astin se coloca en una red de permetro, una su" < red, dentro del firewall. 5i el anfitrin "astin estuviera en la Intranet en ve, de en una red de permetro y fuera, el intruso podra o"tener acceso a la Intranet. Un anfitrin "astin es el punto de contacto principal para las cone%iones provenientes de Internet para todos los servicios como el e+mail, el acceso PTP, y cualquier otros datos y peticiones. #l anfitrin "astin atiende todas esas peticiones, las personas en la Intranet slo se ponen en contacto con este servidor, y no contactan directamente con otros servidores de Intranets. ;e este modo, los servidores de Intranets est&n protegidos del ataque. $os anfitriones "astin tam"i2n pueden configurarse como servidores sustitutos. CO<O =U5CIO565 9O ;17I:O1; U TITUTO Una parte integral de muc!os de los sistemas de seguridad es el servidor sustituto. Un servidor sustituto software y un servidor que se coloca en un firewall y act-a como intermediario entre computadoras en una Intranet e Internet. $os servidores sustitutos a menudo se e ecutan en anfitriones "astn. 5olo el servidor sustituto en ve, de las muc!as computadoras individuales en la Intranet, interact-an con Internet, de este modo la seguridad se puede mantener porque el servidor puede estar m&s seguro que los cientos de computadoras individuales en la Intranet. $os administradores de Intranets pueden configurar servidores sustitutos que puedan utili,arse para muc!os servicios, como PTP, la 6e" y Telnet. $os administradores de Intranets deciden que servicios de Internet de"en

15

atravesar un servidor sustituto, y cuales no. 5e necesita software especifico del servidor sustituto para cada tipo diferente de servicio Internet. Cuando una computadora en la Intranet reali,a una peticin a Internet, como recuperar una p&gina 6e" desde un servidor 6e", la computadora interna se pone en contacto con el servidor Internet, #l servidor Interner enva la p&gina 6e" al servidor sustituto, que despu2s la mandar& a la computadora de la Intranet. $os servidores sustitutos registran todo en tr&fico entre Internet y la Intranet, por e emplo, un servidor sustituto de Telnet podra seguir la pista de cada pulsacin de una tecla en cada seccin Telnet en la Intranet, y tam"i2n podra seguir la pista de cmo reacciona al servidor e%terno en Internet con esas pulsaciones. $os servidores sustitutos pueden anotar cada direccin IP, fec!a y !ora de acceso, UB$, n-mero de "ytes reci"idos, etc. #sta informacin se puede utili,ar para anali,ar cualquier ataque iniciado contra la red. Tam"i2n puede ayudar a los administradores de Intranets a construir me or acceso y servicios para los empleados. 3lgunos servidores sustitutos tienen que tra"a ar con clientes sustitutos especiales. Una tendencia m&s popular es usar clientes con servidores sustitutos ya configurados como *etscape. Cuando se emplea este paquete ya !ec!o, de"e configurarse especialmente para tra"a ar con servidores sustitutos desde el men- de configuracin. ;espu2s el empleado de la Intranet usa el software cliente como de costum"re. #l software cliente sa"e salir !acia un servidor sustituto para o"tener datos, en ve, de !acia Internet. $os servidores sustitutos pueden !acer algo m&s que !acer llegar las peticiones entre una Intranet e Internet. Tam"i2n pueden !acer efectivos los dise'os de seguridad. Por e emplo podra configurarse para permitir en envo de arc!ivos desde Internet a una computadora de la Intranet, pero impedir que se manden arc!ivos desde la red empresarial a Internet, o viceversa. ;e este modo, los administradores de Intranets pueden impedir que cualquier persona e%terna a la corporacin reci"a datos corporativas vitales. @ pueden evitar que los usuarios de la Intranet reci"an arc!ivos que puedan contener virus. $os servidores sustitutos tam"i2n se pueden utili,ar para acelerar la actuacin de algunos servicios de Internet almacenando datos. Por e emplo, un servidor 6e" sustituto podra almacenar muc!as paginas 6e", a fin de que cuando alguien desde la Intranet quisiera o"tener alguna de esas p&ginas 6e", accediera ella directamente desde el servidor sustituto a trav2s de lneas de la Intranet de alta velocidad, en lugar de tener que salir a trav2s de Internet y o"tener la p&gina a menor velocidad desde las lneas de Internet. CO<O =U5CIO565 9O 65=IT1IO5; 06 TI?5 Un anfitrin "astin .llamado tam"i2n servidor "astn0 es una de las defensas principales en el firewall de una Intranet. #s un servidor fuertemente fortificado que se coloca dentro del firewall, y es el punto de contacto principal de la Intranet e Internet. 3l tener como punto de contacto principal un servidor aislado, duramente defendido, el resto de los recursos de la Intranet pueden proteger de los ataques que se inician en Internet. $os anfitriones "astin se construyen para que cada servicio posi"le de la red quede inutili,ado una ve, dentro de ellos, lo -nico que !ace el servidor es permitir el acceso especifico de Internet. 3s que, por e emplo, no de"era !a"er ninguna cuenta de usuarios en n servidor "astin, para que nadie pudiera entrar, tomar el control y despu2s o"tener acceso a la Internet. Incluso el 5istema de 3rc!ivos de Bed .*P50, que permite a un sistema el acceso a arc!ivos a trav2s de una red en un sistema remoto, de"era in!a"ilitarse para que los intrusos no pudieran acceder al servidor "astin es instalarlo en su propia su" < red como parte del firewall de una Intranet. 3l colocarlos en su propia red, si son atacados, ning-n recurso de la Intranet se pone en peligro. $os servidores "astin registran todas las actividades para que los administradores de Intranets puedan decir la red !a sido atacada. 3 menudo guardan dos copias de los registros del sistema por ra,ones de seguridad4 en caso de que se destruya o falsifique un registro, el otro siempre disponi"le como reserva. Un modo de guardar una copia segura del registro es conectar el servidor "astin mediante un puerto de serie con una computadora especiali,ada, cuyo -nico propsito es seguir la pista del registro de reserva.

16

$os monitores automati,ados son programas incluso m&s sofisticados que el software de auditoria. Comprue"an con regularidad los registros del sistema del servidor "astin, y envan una alarma si encuentra un patrn sospec!oso. Por e emplo, se puede enviar una alarma si alguien intenta m&s de tres cone%iones no e%itosas. 3lgunos servidores "astin incluyen programas de auditoria, que e%aminan activamente si se !a iniciado un ataque en su contra. 7ay varias maneras de !acer una auditoria4 una manera de revisar esto es utili,ar un programa de control que comprue"e si alg-n software en el servidor "astin se !a modificado por una persona no autori,ada. #l programa de control calcula un n-mero "as&ndose en el tama'o de un programa e ecuta"le que !ay en el servidor. ;espu2s calcula con regularidad el n-mero de control para ver si !a cam"iado desde la -ltima ve, que lo !i,o. 5i !a cam"iado, significa que alguien !a alterado el software, lo que podra indicar un ataque e%terno. Cuando un servidor "astin reci"e una peticin de un servidor como puede ser enviar una pagina 6e" o repartir e+mail, el servidor no administra la peticin 2l mismoC en su lugar, enva la peticin al servidor de Intranets apropiado. #$ servidor de Intranets mane a la peticin, y despu2s devuelve la informacin al servidor "astinC y ser& a!ora cuando enve la informacin requerida al solicitarme en Internet. Puede !a"er m&s de un anfitrin "astin en un firewallC y cada uno puede administrar varios servicios de Internet para la Intranet. 3lgunas veces, un anfitrin "astin se puede utili,ar como maquina victima4 un servidor despo ado de casi todos los servicios e%cepto de uno especifico de Internet. $as m&quinas victimas pueden emplearse para ofrecer servicios de Internet que son difciles de mane ar o cuyas limitaciones so"re la seguridad no se conocen a-n, utili,ando un enrutador sustituto o uno para filtrar. $os servidores se colocan en la m&quina victima en ve, de en un anfitrin "astin con otros servicios. ;e ese modo, si se irrumpe en el servidor, los otros anfitriones "astin no estar&n afectados. CO<O =U5CIO56 96 ;5C1IPT6CI?5 Un medio de asegurar una Intranet es usar la encriptacin4 alterar datos para que slo alguien con acceso a cdigos especficos para descifrar pueda comprender la informacin. $a encriptacin se utili,a para almacenar y enviar contrase'a para asegurarse de que ning-n fisgn pueda entenderla. $a encriptacin se emplea tam"i2n cuando se envan datos entre Intranets en Bedes Privadas 9uy 5eguras .N5P*0. 3dem&s la encriptacin se usa para dirigir el comercio en Internet y proteger la informacin de la tar eta de cr2dito durante la transmisin. $as claves son el centro de la encriptacin. $as claves son formulas matem&ticas comple as .algoritmos0, que se utili,an para cifrar y descifrar mensa es. 5i alguien cifra un mensa e slo otra persona con la clave e%acta ser& capa, de descifrarlo. 7ay dos sistemas de claves "&sicos4 criptografa de claves secretas y de claves p-"licas. 5e emplea un algoritmo para reali,ar una funcin de re!ec!o. #ste proceso produce un resumen del mensa e -nico al mensa e. #l resumen del mensa e se cifra con la clave privada del emisor que da lugar a una (!uella digital). #l est&ndar de #ncriptacin de ;atos .;#50 es un sistema de claves secretas .sim2trico0C no !ay componente de clave privada. #l emisor y el receptor conocen la pala"ra secreta del cdigo. #ste m2todo no es facti"le para dirigir negocios por Internet. B53 es un sistema de claves p-"licas .asim2trico0, que utili,a pares de claves para cifrar y descifrar mensa es. Cada persona tiene una clave p-"lica, disponi"le para cualquiera en un anillo de claves p-"licas, y una clave privada, guardada slo en la computadora. $os datos cifrados con la clave privada de alguien slo pueden descifrarse con su clave p-"lica, y los datos cifrados con su clave p-"lica slo pueden descifrarse con su clave privada. Por tanto, B53 necesita un intercam"io de claves p-"licas, esto se puede reali,ar sin necesidad de secretos ya que la clave p-"lica es in-til sin la clave privada. P/P, Privacidad de las "uenas, un programa inventado por P!ilip Qimmermann, es un m2todo popular empleado para cifrar datos. Utili,a 9;> .resumen del mensa e >0 y los

17

sistemas cifrados de B53 para generar los pares de claves. #s un programa muy e%tendido que se puede e ecutar en plataformas U*F8, ;@5 y 9acintos!. @frece algunas variaciones de funcionalidad, como la comprensin, que otros sistemas cifrados no "rindan. $os pares de claves m-ltiples se pueden generar y u"icar en anillos de claves p-"licas y privadas. CO<O =U5CIO565 96 CO5T16 ;A6 B 9O I T;<6 :; 6UT;5TIC6CIO5 Una de las primeras lneas de defensa de una Intranet es usar la proteccin de las contrase'as. Narias t2cnicas de seguridad, incluyendo la encriptacin, ayudan a asegurarse de que las contrase'as se mantienen a salvo. Tam"i2n es necesario e%igir que las contrase'as se cam"ien frecuentemente, que no sean adivinadas f&cilmente o pala"ras comunes del diccionario, y que no se revelen simplemente. $a autenticacin es el paso adicional para verificar que la persona que ofrece la contrase'a es la persona autori,ada para !acerlo. #l servidor cifra la contrase'a que reci"e del usuario, utili,ando la misma t2cnica de encriptacin empleada para cifrar la ta"la de contrase'as del servidor. Compara la contrase'a cifrada del usuario con la contrase'a cifrada en la ta"la. 5i los resultados enca an, el usuario tiene permiso para entrar en el sistema. 5i los resultados no enca an, el usuario no tiene permiso. $as contrase'as de la gente y los nom"res de usuario en una Intranet se almacena dentro de un formulario de ta"las de un arc!ivo que se encuentra en un servidor que verifica las contrase'as. 3 menudo, el nom"re del arc!ivo es password y el directorio en el que se encuentra es etc. ;ependiendo de la t2cnica de autenticacin de contrase'as que se use, el arc!ivo puede estar cifrado o no. Un m2todo para reconocer a un usuario es a trav2s del Protocolo de 3utenticacin de Contrase'as .P3P0. P3P no asigna la encriptacin, pero la ta"la de contrase'as en el servidor est& normalmente cifrada. Cuando alguien quiere entrar a la red o a un recurso de la red protegido con una contrase'a, se le pide el nom"re de usuario y la contrase'a. #l nom"re de usuario y la contrase'a se enva despu2s al servidor. #l sistema del Protocolo de 3utenticacin para Cuestionar el 7ands!aAe .C73P0 es un sistema de respuesta. #l C73P requiere una ta"la de contrase'as no cifrada. Cuando alguien entra en un sistema con C73P, el servidor genera una clave al a,ar que se enva al usuario para que cifre su contrase'a. $a computadora del usuario emplea esta clave para cifrar su contrase'a. ;espu2s la contrase'a cifrada se devuelve al servidor. #l servidor se remite a la ta"la de contrase'as para la clave al a,ar, y cifra la contrase'a con la misma clave que se envi al usuario. #l servidor compara despu2s la contrase'a cifrada con la del usuario con la contrase'a cifrada que cre. 5i enca an, el usuario tiene permiso de entrada. $a clave de diferencia de C73P en que el servidor contin-a preguntando a la computadora del usuario a lo largo de la sesin. 3dem&s, se enva distintas preguntas que de"en ser cifradas y devueltas por la computadora, sin intervencin !umana. ;e este modo C73P limita tu ventana de vulnera"ilidad. Una sesin no puede piratearse, puesto que el pirata no sera admitido una ve, que la computadora no respondiera correctamente a los desafos que se suceden peridicamente. 5in importar qu2 tipo de sistemas de contrase'as se utilice, ni la ta"la de contrase'as est& cifrada o no, lo importante es proteger la ta"la de contrase'as. #l arc!ivo de"e protegerse contra el acceso PTP y de"era !a"er acceso restringido al arc!ivo para que slo el administrador o alguien "a o el control del administrador pueda acceder a 2l. CO<O =U5CIO56 ;9 O=T@61; P616 ;X6<I561 7I1U ;5 U56 I5T165;T $os virus son el mayor riesgo en la seguridad de las Intranets. Pueden da'ar datos, ocupar y consumir recursos, e interrumpir operaciones. $os arc!ivos de programas eran la principal fuente de pro"lemas en el pasado, pero los nuevos virus de (macro) se pueden esconder en arc!ivos de datos e iniciarse, por e emplo, cuando se e ecutan una macro en un

18

programa de procesamiento de te%to. #l software para e%aminar virus "asado en el servidor y el "asado en el cliente poseen dispositivos que ayudan a proteger a la Intranet. Un virus se esconde dentro de un programa. 7asta que e ecutes el programa infectado, el virus permanece inactivo, entonces el virus entra en accin. 3lgunas veces, lo primero que se !ar& infectar otros programas del disco duro copi&ndose de ellos. 3lgunos virus colocan mensa es denominados N+marcadores o marcadores de virus dentro de programas que est&n infectados y ayudan a mane ar las actividades vricas. Cada virus tiene un marcador de virus especifico asociado con 2l. 5i un virus se encuentra con uno de estos marcadores en otro programa, sa"e que el programa ya est& infectado y de ese modo no se reproduce all. Cuando un virus no encuentra ning-n arc!ivo sin marcar en una computadora, eso puede indicar al virus que no !ay que infectar m&s arc!ivos. #n este momento, el virus empie,a a estropear la computadora y sus datos. $os virus no pueden corromper los arc!ivos de programas o de datos ya que cuando se e ecutan funcionan e%tra'amente, no funcionan o causan da'os. Pueden destruir todos los arc!ivos de tu computadora necesita cuando se conecta y provocar otro tipo de averas. #l software para e%aminar virus se e ecuta en un servidor dentro del firewall de una Intranet. #l software no comprue"a la posi"le e%istencia de virus en cada paquete que entra en la Intranet, ya que eso sera imposi"le. #n su lugar, slo comprue"a aquellos paquetes enviados con los tipos de servicios y protocolos Internet que indican que un arc!ivo puede encontrarse en el proceso de transferencia desde Internet, com-nmente, e+mail .que se enva mediante 59TP, .Protocolo 5imple de Transferencia de Correo0, el Protocolo de Transferencia de 3rc!ivos .PTP0 y la 6orld 6ide 6e" .!ttpC Protocolo Transferencia de 7iperte%to0. #$ software emplea la tecnologa de filtrado de paquetes para determinar qu2 paquetes se est&n enviando con estos protocolos. Cuando el software encuentra paquetes que se envan con 59TP, PTP o 7TTP, sa"e que de"e e%aminarlos m&s a fondo, para ver si tienen virus. #l software para e%aminar virus funciona de varias maneras. Un m2todo de deteccin es compro"ar arc!ivos para revelar marcadores de virus que indican la presencia de un virus. $os paquetes que no est&n utili,ando 59TP, PTP o !ttp .como T*P0 se admiten y el software no reali,a ninguna accin en ellos. 5i se encuentra que el arc!ivo est& li"re de virus, se le permite pasar. 5i se encuentra que tiene virus, no se le permitir& entrar en la Intranet. #l software antivirus tam"i2n de"era e ecutarse en computadoras individuales dentro de la Intranet porque es posi"le que se pueda introducir un virus en la Intranet por disquetes, por e emplo. 3dem&s de la proteccin contra virus, puede detectar virus y e%tirpar cualquier virus que encuentre. 09O>U;61 ITIO I5:; ;609; :; :; U56 I5T165;T #l software para el "loqueo de sitios e%amina el UB$ de cada peticin que sale de la Intranet. $os UB$ m&s propensos a no ser aceptados acceder&n a la 6e" .!ttp0C grupos de noticias .ntp0, ftp .ftp0C gop!er .gop!er0 y las conversaciones de Internet .irc0. #$ software toma cada uno de estos cinco tipos de UB$ y los pone en sus propias (ca as) separadas. #l resto de la informacin de la Intranet que sale tiene permiso para pasar. Cada UB$ en cada ca a se comprue"a en una "ase de datos de los UB$ de los sitios censura"les. 5i el software de "loqueo encuentra que algunos de los UB$ provienen de sitios desagrada"les, no permitir& que la informacin pase a la Intranet. $os productos como 5urf6atc! como prue"an miles de sitios y enumeran varios miles en sus "ases de datos que se !an encontrado molestos. #l software para "loquear sitios comprue"a despu2s el UB$ con una "ase de datos de pala"ras .como (se%o)0 que puede indicar que el material que se solicita puede ser censura"le. 5i el software de "loqueo encuentra un patrn que enca e, no permitir& que la informacin pase a la Intranet. #l software para "loquear sitios puede entonces emplear un tercer m2todo para compro"ar los sitios desagrada"lesC un sistema de clasificacin llamado PIC5 .Plataforma

19

para la 5eleccin de Contenido en Internet0. 5i el software para el "loqueo de sitios encuentra, "as&ndose en el sistema de clasificacin, que el UB$ es para un sitio que puede contener material censura"le, no permitir& el acceso a ese sitio. ;e"ido a que Internet est& creciendo tan deprisa, las "ases de datos de sitios censura"les podran llegar a ser anticuados. Para resolver el pro"lema, la "ase de datos se actuali,a cada mes. #l software para el "loqueo de sitios conectar& autom&ticamente con un sitio en Internet, y reci"ir& la "ase de datos de sitios desagrada"les m&s nueva a trav2s de ftp. $os administradores de Intranets pueden encontrar sitios no enumerados en la "ase de datos y no filtrados por el software para "loquear sitios que ellos quieren "loquear. Para "loquear manualmente el acceso a esos sitios, pueden a'adirlos simplemente a la "ase de datos. CO<O =U5CIO56 ;9 O=T@61; :; UP;17I I?5 :; I5T165;T #l software utili,a filtrado de paquetes, muy parecidos a lo que !acen los enrutadores para filtrar. 3m"os o"servan los datos en la ca"ecera de cada paquete IP que entra y sale de la Intranet. 5in em"argo, se diferencian en que los enrutadores para filtrar deciden si admiten o no a los paquetes. #l software de supervisin simplemente de a pasar a los paquetes y sigue la pista a la informacin de los paquetes adem&s delos datos como la direccin del emisor y destino, el tama'o del paquete, el tipo de servicio de Internet implicado .como la 6#D o PTP0 y la !ora del da en la que se recogen en una "ase de datos. 9ientras que todos los paquetes de"en pasar a trav2s del servidor, el software no introduce necesariamente la informacin de cada paquete en la "ase de datos. Por e emplo, la informacin acerca de los paquetes !ttp .6orld 6ide 6e"0, los paquetes del protocolo de transferencia de arc!ivos .PTP0, los paquetes del protocolo de transferencia de arc!ivos .PTP0, los paquetes e+mail .59TP0, los paquetes delos grupos de noticias .T*P0 y los paquetes Telnet pueden seguirse, mientras que los paquetes de sonido fluido pueden ignorarse. #l software incluido con el programa del servidor permite a los administradores de redes e%aminar y anali,ar el tr&fico de la Intranet y de Internet en un grado e%traordinario. Puede mostrar la cantidad total del tr&fico de la red por da y por !oras, por e emplo, y mostrar a cualquier !ora a qu2 sitios de Internet se esta"an transfiriendo. Puede incluso mostrar qu2 sitios esta"an visitando los usuarios individuales en la Intranet, y los sitios m&s populares visitados en forma gr&fica. 3lg-n software va m&s all& del an&lisis y permite a los administradores de Intranets cam"iar el tipo de acceso a Internet de los usuarios de la Intranet, "as&ndose en el tr&fico, uso y otros factores. #l software permitir& tam"i2n a los administradores de Intranets pro!i"ir que se visiten ciertos sitios de la Intranet. 1;:; 7I1TU69; ;8U16 Una Bed Privada Nirtual 5egura .N5P*0 o Bed Privada Nirtual .NP*0 permite a los empresarios, siempre y cuando cada uno posea una Intranet, enviarse comunicaciones seguras por Internet y sa"er que nadie m&s ser& capa, de leer los datos. #sencialmente, crea un canal privado y seguro entre sus respectivas Intranets, incluso aunque los datos enviados entre ellas via en por la Internet pu"lica. #sto significa que las compa'as no tienen que alquilar lneas caras entre ellas para mandar datos a trav2s de n enlace seguro. #sta tecnologa tam"i2n se puede emplear para permitir a una compa'a enla,ar sucursales sin tener que alquilar lneas caras y sa"er que los datos se pueden leer por la gente de la N5P*. 7I IO5 89O069 :; 9O P1O816<6 P616 T1606+O ;5 81UPO Una de las ra,ones m&s importantes por las que las empresas instalan una Intranet es para permitir a sus empleados tra"a ar me or untos. #$ tipo de software m&s potente que de a a la gente tra"a ar untas est& incluido en el e%tenso apartado de programas para

20