Documente Academic

Documente Profesional

Documente Cultură

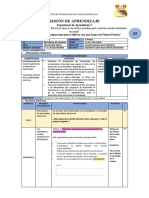

Guia 2ep

Încărcat de

xavega72Titlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Guia 2ep

Încărcat de

xavega72Drepturi de autor:

Formate disponibile

SEGURIDAD INFORMATICA EIAO - UANL

PRINCIPIOS DE LA SEGURIDAD INFORMATICA

QUE SE ENTIENDE POR SEGURIDAD INFORMTICA El espectacular crecimient !e Internet " !e l s ser#ici s telem$tic s %a c ntri&ui! a p pulari'ar a(n mas) si ca&e) el us !e la in* rm$tica " !e las re!es !e r!ena! res) %asta el punt !e +ue en la actuali!a! n se circunscri&en al $m&it la& ral " pr *esi nal) sin +ue inclus se %an c n#erti! en un element c ti!ian en muc% s % ,ares) c n un creciente impact en las pr pias acti#i!a!es !e c municaci-n " !e ci !e l s ciu!a!an s. P r tra parte) ser#ici s cr/tic s para una s cie!a! m !erna c m p !r/an ser ser#ici s *inancier s) el c ntr l !e la pr !ucci-n " suministr el0ctric ) l s me!i s !e transp rte) la sani!a!. Las re!es !e a&astecimient la pr pia A!ministraci-n Pu&lica est$n s p rta! s en su practica t tal p r sistemas " re!es in* rm$ticas) %asta el punt !e +ue en muc% s !e ell s se %an elimina! re!uci! !e * rma !r$stica l s pap0ales " l s pr ces s manuales. De a%/ la ,ran imp rtancia +ue se !e&er/a c nce!er a t ! s l s aspect s relaci na! s c n la se,uri!a! in* rm$tica en una r,ani'aci-n. La plani*icaci-n !e l s #irus " c-!i, s mali,n s " su r$pi!a !istri&uci-n en Internet a tra#0s !e re!es c m Internet) as/ c m l s miles !e ata+ues e inci!entes !e se,uri!a! +ue se pr !ucen t ! s l a1 s %an c ntri&ui! a !espertar un ma" r inter0s p r esta cuesti-n. Se puede definir La Seguridad Inform i!a como cualquier medida que impida la ejecucin de operaciones no autorizadas sobre un sistema o red informtica, cuyos efectos puedan conllevar daos sobre la informacin, comprometer su confidencialidad, autenticidad o integridad, disminuir el rendimiento de los equipos o bloquear el acceso de los usuarios autorizados al sistema Asimismo, es necesario considerar otros aspectos o cuestiones relacionadas cuando se habla de Seguridad Informtica Cumpliment !e las re,ulaci nes le,ales aplica!as a ca!a sect r tip !e r,ani'aci nes) !epen!ien! !el marc le,al !e ca!a pais. C ntr l en el acces a l s ser#ici s *reci! s " la in* rmaci-n ,uar!a!a p r un sistemas in* rm$tic

SEGURIDAD INFORMATICA EIAO - UANL

C ntr l en el acces " utili'aci-n !e *ic%er s pr te,i! s p r la le" c nteni! s !i,itales c n !erec% s !e aut r) *ic%er s c n !at s !e car$cter) etc. I!enti*icaci-n !e l s aut res !e la in* rmaci-n !e l s mensa2es . Re,istr !el us !e l s ser#ici s !e un sistema in* rm$tic ) etc. Des!e el punt !e #ista m$s ampli . La n rma ISO3IEC 14455 se !e*ine la se,uri!a! !e la in* rm$tica c m la preser#aci-n !e su c n*i!enciali!a! su inte,ri!a! " su !isp ni&ili!a! 6me!i!as c n ci!as p r su acr-nim 7CIA8en in,les 7C n*i!ential") Inte,rit") A#aila&ilit"89. P r su parte) la n rma ISO 4:5; !e*ine la Se,uri!a! In* rm$tica c m 7Una seria !e mecanism s +ue minimi'an la #ulnera&ili!a! !e &ienes " recurs s en una r,ani'aci-n8. Asimism p !em s menci nar tra !e*inici-n pr puesta p r INFOSEC Gl ssar" <===8 Se,uri!a! In* rm$tica s n las me!i!as " c ntr les +ue ase,uran la c n*i!enciali!a!) inte,ri!a! " !isp ni&ili!a! !e l s acti# s !e l s sistemas !e in* rmaci-n) inclu"en! %ar!>are) s *t>are) *ire>are " a+uella in* rmaci-n +ue pr cesan almacenan " c munican8. !ebemos tener en cuenta que la seguridad de un sistema informtico dependera de diversos factores, entre los que podr"amos destacar los sig La sensi&ili'aci-n !e l s !irecti# s " resp nsa&les !e la r,ani'aci-n) +ue !e&en ser c nscientes !e la necesi!a! !e !estinar recurs s a esta *unci-n. L s c n cimient s) capaci!a!es i implicaci-n !e l s resp nsa&les !el sistema in* rm$tic ? ! mini !e la tecn l ,/a utili'a!a en el sistema in* rm$tic " c n cimient s &re las p si&les amena'as " l s tip s !e ata+ues. La mentali'aci-n) * rmaci-n " asunci-n !e resp nsa&ili!a!es !e t ! s l s usuari s !el sistema. La c rrecta instalaci-n) c n*i,uraci-n " mantenimient !e l s e+uip s. La limitaci-n !e la asi,naci-n !e l s permis s " pri#ile,i s !e l s usuari s El s p rte !e l s *a&ricantes !e %ar!>are " s *t>are) c n la pu&licaci-n !e parc%es " actuali'aci nes !e sus pr !uct s +ue permitan c rre,ir l s *all s " pr &lemas relaci na! s c n la se,uri!a!. C ntemplara n s l la se,uri!a! *rente a las amena'as !el e@teri r) sin tam&i0n las amena'as pr ce!entes !el interi r !e la r,ani'aci-n aplican! a!em$s el principi !e 7De*ensa en Pr *un!i!a!8. La a!aptaci-n !e l s &2eti# s !e se,uri!a! !e las acti#i!a!es a reali'ar a las necesi!a!es reales !e la r,ani'aci-n. En este senti! ) se

SEGURIDAD INFORMATICA EIAO - UANL

!e&er/an e#itar p l/ticas " pr ce!imient s ,en0ric s) !e*ini! s para tratar !e cumplir l s re+uisit s impuest s p r tr s r,anism s. Para c ncluir % " se pue!e a*irmar +ue es resp nsa&ili!a! !e la Alta Direcci-n al p ner l s recurs s " me!i s necesari s para la implantaci-n !e un a!ecua! sistema !e Gesti-n !e la Se,uri!a! !e la In* rm$tica. #$I%&I#I' !( )!(*(%SA (% #$'*+%!I!A!, Est c nsiste en el !ise1 e implantaci-n !e #ari s ni#eles !e se,uri!a! !entr !el sistema in* rm$tic !e la r,ani'aci-n. De este m ! si una !e las &arreras es *ran+uea!a p r l s atacantes) c n#iene !isp ner !e me!i!as !e se,uri!a! a!ici nales +ue !i*iculten " retrasen su acces a in* rmaci-n c n*i!encial el c ntr l p r su parte !e recurs s cr/tic s !el sistema? se,uri!a! perimetral) se,uri!a! en l s ser#i! resA au!it rias " m nit ri'aci-n !e e#ent s !e se,uri!a!A etc. Aplican! este principi se re!uce !e * rma n ta&le el n(mer !e p tenciales atacantes) "a +ue l s a*ici na! s " 7script Bi!!ies8 s l se atre#en c n l s sistemas in* rm$tic s mas #ulnera&les ") p r tant mas *$ciles !e atacar. O"#ETI$OS DE LA SEGURIDAD INFORMATICA L s principales &2eti# s !e Se,uri!a! In* rm$tica s n l s si,uientes? Minimi'ar " ,esti nar l s ries, s " !etectar l s p si&les pr &lemas " amena'as a la se,uri!a!. Garanti'ar la a!ecua!a utili'aci-n !e l s recurs s " !e las aplicaci nes !el sistema. Limitar las per!i!as " c nse,uir la a!ecua!a recuperaci-n !el sistema en cas !e un inci!ente !e se,uri!a!. Cumplir c n el marc le,al " c n l s re+uisit s impuest s p r l s clientes en sus c ntrat s. Para cumplir c n est s plan s !e actuaci-n? &2eti# s una r,ani'aci-n !e&e c ntemplar cuatr

Tcnico) tant a ni#el */sic c m ni#el l-,ic Legal? al,un s pa/ses &li,an p r le" a +ue en !etermina! s sect res implanten una serie !e me!i!as !e se,uri!a! 6*inancier s) sanitari E. U. pr tecci-n !e !at s pers nales en la Uni-n Eur pea) etc.9 Humano? sensi&ili'aci-n " * rmaci-n !e emplea! s " !irecti# s) !e*inici-n !e *unci nes " &li,aci nes !el pers nalC Organizativo? !e*inici-n e implantaci-n !e p l/ticas !e se,uri!a!) planes) n rmas) pr ce!imient s " &uenas practicas !e actuaci-n.

SEGURIDAD INFORMATICA EIAO - UANL

Una r,ani'aci-n !e&e enten!er la Se,uri!a! In* rm$tica c m un pr ces " n c m un pr !uct +ue se pue!a 7c mprar8 7instalar8. Se trata !e un cicl iterati# ) en el +ue se inclu"en acti#i!a!es c m la #al raci-n !e ries, s) pre#enci-n) !etecci-n) " respuesta ante inci!entes !e se,uri!a!.

Reducir la posi$ilidad de%ue se produzca incidentes de seguridad

Revisin y actualizacin de las medidas de seguridad implantadas (auditoria)

La seguridad como proceso

Facilitar la rpida deteccin de los incidentes de seguridad

!onseguir la rpida recuperacin de los da"os e#perimentados

Minimizar el impacto en el sistema de in ormacin

SER$ICIOS DE SEGURIDAD DE LA INFORMATICA Para p !er alcan'ar l s &2eti# s) !entr !el pr ces !e ,esti-n !e la se,uri!a! in* rm$tica es necesari c ntemplar una serie !e ser#ici s *unci nes !e se,uri!a! !e la in* rmaci-n. &onfidencialidad Me!iante este ser#ici *unci-n !e se,uri!a! se ,aranti'a +ue ca!a mensa2e transmiti! almacena! en un sistema in* rm$tic s l p !r$ ser le/! p r su le,/tim !estinatari Autenticacin Esta ,aranti'a +ue la i!enti!a! !el crea! r !e un mensa2e ! cument es le,/tima) es !ecir) ,racias a esta *unci-n) el !estinatari !e un mensa2e p !r$ estar se,ur !e +ue su crea! r es la pers na +ue *i,ura c m remitente !e !ic% mensa2e Integridad La *unci-n !e inte,ri!a! se encar,a !e ,aranti'ar +ue un mensa2e *ic%er n %a si! m !i*ica! !es!e su creaci-n !urante su transmisi-n a tra#0s !e una re! in* rm$tica.

SEGURIDAD INFORMATICA EIAO - UANL

%o repudiacin El &2eti# !e este c nsiste en implementar un mecanism pr &at ri +ue permita !em strar la aut r/a " en#/ !e un !etermina! mensa2e) !e tal m ! +ue el usuari +ue l %a crea! " en#ia! a tra#0s !el sistema n pue!a p steri rmente ne,ar esta circunstancia situaci-n +ue tam&i0n se aplica al !estinatari !el en#i-. !isponibilidad La !isp ni&ili!a! es una cuesti-n !e especial para ,aranti'ar el cumplimient !e sus &2eti# s) "a +ue se !e&e !ise1ar un sistema l su*iciente r &ust *rente a ata+ues e inter*erencias c m para ,aranti'ar su c rrect *unci namient ) !e manera +ue pue!a estar permanentemente a !isp sici-n !e l s usuari s. Tam&i0n !e&em s c nsi!erar la recuperaci-n !el sistema *rente a p si&les inci!entes !e se,uri!a!) as/ c m *rente a !esastres naturales intenci na! s. Autorizacin -control de acceso a equipo y servicios. Me!iante este ser#ici !e aut ri'aci-n se persi,ue c ntr lar el acces !e ls usuari s a l s !istint s e+uip s " ser#ici s *reci! s p r el sistema in* rm$tic ) una #e' supera! el pr ces !e autenti*icaci-n !e ca!a usuari . Para ell se !e*inen unas Listas !e C ntr l !e Acces 6ACL9. Auditabilidad Est permite re,istrar " m nit ri'ar la utili'aci-n !e l s !istint s recurs s !el sistema p r parte !e l s usuari s +ue %an si! pre#iamente autentica! s " aut ri'a! s. De este m ! ) es p si&le !etectar situaci nes c mp rtamient s an-mal s p r parte !e l s usuari s a!em$s !e lle#ar un c ntr l !el ren!imient !el sistema. $eclamacin de origen Me!iante la reclamaci-n !e ri,en el sistema permite pr &ar +uien %a si! el crea! r !e un !etermina! mensa2e ! cument . $eclamacin de propiedad Este permite pr &ar +ue un !etermina! ! cument un c nteni! !i,ital pr te,i! p r !erec% s !e aut r pertenecen a un !etermina! usuari u r,ani'aci-n +ue stenta la titulari!a! !e l s !erec% s !e aut r. Anonimato en el uso de los servicias En la utili'aci-n !e !etermina! s ser#ici s !entr !e las re!es " sistemas in* rm$tic s tam&i0n p !r/a resultar c n#eniente ,aranti'ar el an nimat !e l s usuari s +ue acce!en a l s recurs s " c nsumen !etermina! s tip s !e ser#ici s) preser#an! !e este m ! su pri#aci!a!. Est p !r/a entrar en

&

SEGURIDAD INFORMATICA EIAO - UANL

c n*lict c n l s "a menci na! s) c m acces a l s recurs s

la autenti*icaci-n

la au!it ria !el

#roteccin de replica Se trata !e impe!ir la reali'aci-n !e 7ata+ues !e repetici-n8p r parte !e usuari s malici s s) c nsistentes en la interpretaci-n " p steri r reen#i- !e mensa2es para tratar !e en,a1ar al sistema " pr # car peraci nes n !esea!as) c m p !r/a ser el cas !e reali'ar #arias #eces una misma transacci-n &ancaria. En este ser#ici se suele recurrir a la utili'aci-n !e un n(mer !e secuencia sell temp ral en t ! s l s mensa2es " ! cument s. &onfirmacin de la presentacin de un servicio o la realizacin de una transaccin Este ser#ici permite c n*i,urar la reali'aci-n !e una peraci-n transacci-n) re*le2an! l s usuari s enti!a!es +ue %an inter#eni! en esta. $eferencia temporal -certificacin de fechas. Me!iante este se c nsi,ue !em strar el instante c ncret en +ue se %a en#ia! un mensa2e se %a reali'a! una !etermina!a peraci-n utili'an! ,eneralmente una re*erencia UTC Uni#ersal Time Cl cB. &ertificacin mediante /erceros de confianza La reali'aci-n !e t ! tip !e transacci nes a tra#0s !e me!i s electr-nic s re+uiere !e nue# s re+uisit s !e se,uri!a!) para ,aranti'ar la autenticaci-n !e las partes +ue inter#ienen) el c nteni! e inte,ri!a! !e l s mensa2es la c nstataci-n !e la reali'aci-n !e la peraci-n c municaci-n en un !etermina! instante temp ral. Para p !er *recer al,un s !e est s ser#ici s !e se,uri!a! se empie'a a recurrir a la *i,ura !el 7Tercer !e C n*ian'a8 r,anism +ue se encar,a !e certi*icar la reali'aci-n " el c nteni! !e las peraci nes " !e a#alar la i!enti!a! !e l s inte#inientes) ! tan! !e este m ! a las transacci nes electr-nicas !e una ma" r se,uri!a! 2ur/!ica. En un sistema in* rm$tic se pue!e recurrir a la implantaci-n !e !istintas t0cnicas " mecanism s !e se,uri!a! para p !er *recer l s ser#ici s !e se,uri!a! +ue se %an !escrit anteri rmente. I!enti*icaci-n !e usuari s) C ntr l l-,ic ) C pias !e se,uri!a!) Centr s !e respal! ) Encriptaci-n !e las transmisi nes) Duella !i,ita !e mensa2es) Sella! temp ral !e mensa2es) Utili'aci-n !e *irma electr-nica) Pr t c l s cript ,r$*ic s) An$lisis " *iltra! !el tra*ic ) Ser#i! res Pr @") Sistema !e !etecci-n !e intrusi nes 6IDS9) Anti#irus) etc. GESTION DE LA SEGURIDAD DE LA INFOR ACION

'

SEGURIDAD INFORMATICA EIAO - UANL

(l Si% ema de Ge% i&n de 'a Seguridad de 'a Informa!i&n (SGSI) se define como aquella parte del sistema general de gestin que comprende la pol"tica, le estructura organizativa, los procedimientos, los recursos necesarios para implementar la gestin de la seguridad en una organizacin0 Para ,esti nar la se,uri!a! !e la in* rmaci-n es precis c ntemplar t !a un serie !e tareas " pr ce!imient s +ue permitan ,aranti'ar l s ni#eles !e se,uri!a! e@i,i&les en una r,ani'aci-n) tenien! en cuenta +ue l s ries, s n se pue!en eliminar t talmente) per si se pue!en ,esti nar. En pala&ras !el e@pert Gene Spa** r! 7el (nic sistema #er!a!eramente se,ur es a+uel +ue se encuentra apa,a! ) encerra! en un ca2a *uerte !e titani enterra! en un &l +ue !e % rmi,-n) r !ea! !e ,as ner#i s " #i,ila! p r ,uar!ias arma! s " mu" &ien pa,a! s. Inclus ) " n ap star/a mi #i!a p r ell . P r tra parte) las P l/ticas !e Gesti-n !e la Se,uri!a! !e la In* rmaci-n est$n c nstitui!as p r el c n2unt !e n rmas re,ula! ras) pr ce!imient s) re,las " &uenas pr$cticas +ue !eterminan el m ! en +ue t ! s ls acti# s " recurs s inclu"en! la in* rmaci-n) s n ,esti na! s) pr te,i! s " !istri&ui! s !entr !e una r,ani'aci-n. Al implementar un Sistema !e Gesti-n !e Se,uri!a! !e la In* rmaci-n una r,ani'aci-n !e&e c ntemplar l s recurs s !e l s si,uientes aspect s? 1.- F rmali'ar la ,esti-n !e la se,uri!a! !e la in* rmaci-n. <.- Anali'ar " ,esti nar l s ries, s. E.- Esta&lecer pr ces s !e la se,uri!a! si,uien! la met ! l ,/a PDCA 7Plan8? Selecci-n " !e*inici-n !e me!i!as " pr ce!imient s. 7D 8? Implantaci-n !e me!i!as " pr ce!imient s !e me2 ra. 7C%ecB8? C mpr &aci-n " #eri*icaci-n !e las me!i!as implanta!as 7Act8? Actuaci-n para c rre,ir las !i*erencias !etecta!as en el sistema.

MODELO PARA LA GESTION DE LA SEGUIRIDAD DE LA INFORMACION Personas )ensi$ilizacin y Tecnologa

ormacin !ontrol y supervisin !olectivos a considerar0 /irectivos* administrativos* programadores* 1suarios* personal .#terno

)eleccin* instalacin* con iguracin y actualizacin de soluciones +, y ), !riptogra -a .standarizacin de productos /esarrollo seguro de aplicaciones

SEGURIDAD INFORMATICA EIAO - UANL

S. G. S. I.

Legislacin

!umplimiento y adaptacin a la legislacin actual0 L45/* L))6* L78* irma electrnica* !digo 5enal* 5ropiedad 6ntelectual9

Organizacin

5oliticas* normas y procedimientos: 5lanes de contingencia y respuesta a incidentes Relaciones con terceros (clientes* proveedores9)

P !em s !istin,uir #arias etapas ni#eles !e ma!ure' en la ,esti-n !e la se,uri!a! !e la in* rmaci-n en una r,ani'aci-n. En la si,uiente *i,ura se representa la e# luci-n e@perimenta!a p r una r,ani'aci-n a tra#0s !e l s !istint s ni#eles etapas !e ma!ure'.

Etapa 1:

6mplantacin de medidas por ;)entido !om<n=0 > !opias de )eguridad > !ontrol de acceso a recursos9

Etapa 2:

!umplimiento de la legislacin vigente0 L45/* L))6* /elitos in ormticos etc::

Etapa 3:

7estin glo$al de la seguridad de la in ormtica0 > /e inicin de una pol-tica de seguridad: > implantacin de planes y procedimientos de seguridad: > ?nlisis y 7estin de Riesgos > /e inicin de un 5lan de respuesta a incidentes y de continuidad de l @egocio

Etapa 4: !erti icacin de la 7estin de la )eguridad > !on ianza y veri ica$ilidad por parte de terceros CONSECUENCIAS DE LA FALTA DE SEGURIDAD A la % ra !e anali'ar las c nsecuencias !e la ausencia !e unas !e*icientes me!i!as ! se,uri!a! in* rm$tica) el impact t tal para la r,ani'aci-n

23

SEGURIDAD INFORMATICA EIAO - UANL

pue!e resultar &astante !i*/cil !e e#aluar "a +ue a!em$s !e l s p si&les !a1 s casi na! s a la in* rmaci-n ,uar!a! " a l s e+uip s " !isp siti# s !e re!) !e&er/am s tener en cuenta tr s imp rtantes per2uici s para la r,ani'aci-n. D ras !e tra&a2 in#erti!as en las reparaci nes " rec n*i,uraci nes !e l s e+uip " re!es Per!i!a casi na!as p r la !isp ni&ili!a! !e !i#ersas aplicaci nes " ser#ici s in* rm$tic s. R & !e in* rmaci-n c n*i!enciali!a! " su p si&le re#elaci-n a tercer s n aut ri'a! s Filtraci-n !e !at s pers nales !e usuari s re,istra! s en el sistema. P si&le mala ima,en !e la empresa ante tercer s Retras en el pr ces !e pr !ucci-n) per!i!a !e pe!i! s) impact en la cali!a! !el ser#ici ) per!i!a !e p rtuni!a! !e ne, ci . Pa, !e in!emni'aci nes p r !a1 s " per2uici s a tercer s) tenien! +ue a*r ntar a!em$s p si&les resp nsa&ili!a!es le,ales " la imp sici-n !e sanci nes a!ministrati#as.

<

POLITICAS)

PLANES)

PROCEDIMIENTOS

DE

SEGURIDAD

CONCE!TOS "ASICOS 22

SEGURIDAD INFORMATICA EIAO - UANL

Po'* i!a% de Seguridad) se !e*ine c m una 7!eclaraci-n !e intenci nes !e alt ni#el +ue cu&re la se,uri!a! !e l s sistemas in* rm$tic s " +ue pr p rci na las &ases para !e*inir " !elimitar resp nsa&ili!a!es para las !i#ersas actuaci nes t0cnicas " r,ani'ati#as +ue se re+uieran8. Un P'an de Seguridad es un c n2unt ! !ecisi nes +ue !e*inen curs s !e acci-n *utur s) as/ c m l me!i s +ue se #an a utili'ar para c nse,uirl s. Un Pro!edimien o de Seguridad es la !e*inici-n !etalla!a !e l s pas s a e2ecutar para lle#ar a ca& unas tareas !etermina!as. L s Pr ce!imient s !e Se,uri!a! permiten aplicar e implantar las P l/ticas !e Se,uri!a! +ue %an si! apr &a!as p r la r,ani'aci-n. #erar$u%a &e conce'to( al !roce&imiento( &e Seguri&a& )a*lar &e !ol%tica(+ !lane( ,

En la c(spi!e !e la pir$mi!e se situar/an l s &2eti# s *un!amentales !e la se,uri!a! !e la In* rmaci-n) resumi! s me!iante el acr-nim CIA. Una #e' *i2a! l s &2eti# s *un!amentales) es necesari !e*inir las p l/ticas !e se,uri!a!) as/ c m l s Planes " Pr ce!imient s !e actuaci-n para c nse,uir su implantaci-n en al r,ani'aci-n.

!6? 5ol-ticas 5lanes 5rocedimientos

8areas B 4peraciones L e Pr ce!imient s !e Se,uri!a! se !esc mp nen en tareas " peraci nes c ncretas) las cuales) a su #e') pue!en Registros B .videncias ,enerar una serie !e re,istr s " e#i!encias +ue *acilitan el se,uimient ) c ntr l " super#isi-n !el *unci namient !el Sistema !e Gesti-n !e Se,uri!a!. Las P l/ticas !e*inen $u se !e&e pr te,er en el sistema mientras +ue l Pr ce!imient s !e Se,uri!a! !escri&en como se !e&e c nse,uir !ic%a pr tecci-n. CARACTERISTICAS DESEA"LES DE LAS !OLITICAS DE SEGURIDAD Las principales caracter/sticas " re+uisit s +ue !e&er/an cumplir las P l/ticas !e Se,uri!a!? Las p l/ticas !e se,uri!a! !e&er/an p !er ser implementa!as a tra#0s !e !etermina! s pr ce!imient s a!ministrati# s " la pu&licaci-n !e unas ,u/as !e us acepta&le !el sistema p r parte !el pers nal.

2A

SEGURIDAD INFORMATICA EIAO - UANL

De&en !e*inir claramente las resp nsa&ili!a!es e@i,i!as al pers nal c n acces al sistema. De&en cumplir c n las e@i,encias !el ent rn le,al Se tienen +ue re#isar !e * rma peri-!ica para p !er a!aptarlas a las nue#as e@i,encias !e la r,ani'aci-n " !el ent rn tecn l-,ic " le,al. Aplicaci-n !el principi !e 7De*ensa en Pr *un!a!8? !e*inici-n e implantaci-n !e #ari s ni#eles capas !e se,uri!a!. Asi,naci-n !e l s m/nim s pri#ile,i s? L s ser#ici s) aplicaci nes " usuari s !el sistema !e&er/an tener asi,na! s l s m/nim s pri#ile,i s necesari s para +ue pue!an reali'ar sus tareas. Las p l/ticas !e Se,uri!a! n !e&en limitarse a cumplir c n l s re+uisit s impuest s p r el ent rn le,al las e@i,encias !e tercer s) sin +ue !e&er/an estar a!apta!as a las necesi!a!es reales !e ca!a r,ani'aci-n. De&em s tener en cuenta ! s aspect s c ntra!ict ri s en las re!es " sistemas in* rm$tic s? p r un la! ) su principal ra'-n !e ser es *acilitar la c municaci-n " el acces a la in* rmaci-n ") p r tr la! ase,urar +ue s l acce!en a ella l s usuari s !e&i!amente aut ri'a! s. Las p l/ticas !e Se,uri!a! !e&en C ntemplar n s l l s ata+ues pr #enientes !el mun! e@teri r a2en a la r,ani'aci-n) sin tam&i0n l s pr ce!imient s !e us intern . DEFINICION E I !LE ENTACION DE LAS !OLITICAS DE SEGURIDAD A la % ra !e !e*inir las P l/ticas !e Se,uri!a! en una c n#eniente c ntemplar l s si,uientes aspect s? r,ani'aci-n) seria

Alcance? recurs s) instalaci nes " pr ces s !e la r,ani'aci-n. O&2eti# s perse,ui! s " pri ri!a!es !e la r,ani'aci-n C mpr mis !e la Direcci-n !e la r,ani'aci-n. Clasi*icaci-n e i!enti*icaci-n !e la in* rmaci-n a pr te,er An$lisis " ,esti-n !e ries, s Element s " a,entes in# lucra! s en la implantaci-n. Asi,naci-n !e resp nsa&ili!a!es en l s !istint s ni#eles r,ani'ati# s De*inici-n clara " precisa !e l s c mp rtamient s e@i,i! s t !e l s +ue est$n pr %i&i! s p r parte !el pers nal. I!enti*icaci-n !e las me!i!as) n rmas) " pr ce!imient s !e se,uri!a! a implementar Gesti-n !e las relaci nes c n tercer s Planes !e c ntin,encia " !e c ntinui!a! !el ne, ci Cumplimient !e la le,islaci-n #i,ente De*inici-n !e las p si&les #i laci nes " !e las c nsecuencias !eri#a!as !el incumplimient !e las p l/ticas !e se,uri!a!.

23

SEGURIDAD INFORMATICA EIAO - UANL

Pers nas +ue !e&er/an estar implica! s en la !e*inici-n !e las P l/ticas !e Se,uri!a! Directi# s " resp nsa&les !e l s !istint s !epartament s " $reas !e la r,ani'aci-n Pers nal !el Departament !e In* rm$tica " De C municaci nes Miem&r s !e E+uip !e respuesta a Inci!entes !e Se,uri!a! In* rm$tica) 6si e@iste9. Representantes !e l s usuari s +ue pue!en #erse a*ecta! s p r las me!i!as a! pta!as C nsult res e@tern s e@pert s en la se,uri!a! in* rm$tica.

IN-ENTARIO DE LOS RECURSOS . DEFINICION DE LAS SER-ICIOS OFRECIDOS A la % ra !e implementar las P l/ticas !e Se,uri!a! se re+uiere !e un in#entari pre#i " !el mantenimient !e un re,istr actuali'a! !e l s recurs s !el sistema in* rm$tic !e la r,ani'aci-n) asimism ) ser$ necesari i!enti*icar l s !istint s punt s !e acces a la re! l s tip s !e c ne@i nes utili'a!as. El in#entari !e l s !istint s recurs s *acilitara el p steri r an$lisis !e las #ulnera&ili!a!es !el sistema in* rm$tic ) i!enti*ican! l s p si&les &2eti# s !e l s ata+ues intent s !e intrusi-n. Este in#entari se !e&e c mpletar c n la relaci-n !e l s ser#ici s *reci! s p r le sistema in* rm$tic !e la r,ani'aci-n) !istin,uien! entre l s ser#ici s !isp ni&les para l s emplea! s " l s ser#ici s +ue se preten!en *recer a usuari s e@tern s. L s resp nsa&les !e la r,ani'aci-n !e&er/an !e*inir las c n!ici nes !e us acepta&le para ca!a un !e est s ser#ici s !el sistema in* rm$tic ) as/ c m +ue $reas !epartament s se #an a encar,ar !e *recer l s !istint s ser#ici s " +ue pers nas ser$n las resp nsa&les !e a!ministrar " super#isar ca!a un !e est s ser#ici s. Una c pia !el in#entari actuali'a! !e recurs s " !e ser#ici s !el sistema !e&er/a ser c nser#a!a !e * rma se,ura) a ser p si&le en un centr !e respal! " en * rmat impres a!em$s !e electr-nic ) para p !er ser utili'a!a en cas !e recuperaci-n *rente a un !esastre un inci!ente ,ra#e !e se,uri!a!. REALI/ACION DE !RUE"AS . AUDITORIAS !ERIODICAS

24

SEGURIDAD INFORMATICA EIAO - UANL

La reali'aci-n !e prue&as " au!it rias peri-!icas !e se,uri!a! c nstitu"en un element !e ,ran imp rtancia para p !er c mpr &ar la a!ecua!a implantaci-n !e las !irectrices " me!i!a !e*ini!as en la P l/ticas !e Se,uri!a!. Seria c n#eniente le#ar a ca& una re#isi-n !e la c rrecta implantaci-n !e estas !irectrices " me!i!as) reali'an! para ell !istintas prue&as !e se,uri!a!? An$lisis !e p si&les #ulnera&ili!a!es !el sistema in* rm$tic S n!e s !e se,uri!a! +ue c mplementan el an$lisis !e #ulnera&ili!a!es c n tareas !e !etecci-n " !e re#isi-n !e las instalaci nes " c n*i,uraci-n !e l s e+uip s !e se,uri!a!. Prue&as !e intrusi-n) en las n s l se !etectan las #ulnera&ili!a!es) sin +ue se trata !e e@pl tar las +ue se %a"an i!enti*ica! para tratar !e c mpr meter el sistema a*ecta! El an$lisis " e#aluaci-n !e ries, s en el +ue se preten!e !eterminar cual es el ni#el !e ries, asumi! p r al r,ani'aci-n a partir !el an$lisis !e las p si&les amena'as " #ulnera&ili!a!es.

Tam&i0n es c n#eniente estu!ia la respuesta !e la r,ani'aci-n ante ata+ues simula! s " !etermina! s tip !e inci!entes !e se,uri!a!) !e * rma +ue se pue!a c mpr &ar la a!ecua!a e2ecuci-n !e la tareas " la !isp ni&ili!a! !e recurs s pre#ist s en l s planes !e c ntin,encia. Asimism ) en l s tra&a2 s !e au!it ria se !e&er/a re#isar el ni#el !el cumpliment !e l s re+uisit s le,ales

ELEMENTOS DE LAS POLITICAS DE SEGURIDAD

SEGURIDAD FRENTE AL !ERSONAL

25

SEGURIDAD INFORMATICA EIAO - UANL

Alta de (mpleados.- El pr ce!imient !e alta !e nue# s emplea! s re+uiere prestar atenci-n a aspect s c m el a!ecua! c%e+ue !e re*erencias " la inc rp raci-n !e !etermina!as cl$usulas !e c n*i!enciali!a! en l s c ntrat s) s &re t ! si la pers na en cuesti-n #a a tener !at s sensi&les "3 #a a mane2ar aplicaci nes cr/ticas !entr !el sistema in* rm$tic . 1aja de empleados02 Ante una &a2a !e un emplea! tam&i0n !e&er/a +ue!ar claramente !e*ini! ) !e tal m ! +ue l s resp nsa&les !el sistema in* rm$tic pue!an pr ce!er a la cancelaci-n &l +ue inme!iat !e las cuentas !e usuari " a la ren #aci-n !e permis s " pri#ile,i s +ue tenia c nce!i! s. *unciones, obligaciones y derechos de los usuarios02 En *unci-n !e las !istintas atri&uci nes !e l s usuari s !e la r,ani'aci-n) se ten!r$ +ue esta&lecer +uien esta aut ri'a! para reali'ar una serie !e acti#i!a!es " peraci nes !entr !el sistema in* rm$tic . *ormacin, y sensibilizacin de los usuarios02 la r,ani'aci-n !e&er$ in* rmar puntualmente a sus emplea! s c n acces al sistema in* rm$tic !e cuales sus &li,aci nes en materia !e se,uri!a!. AD0UISICI1N DE !RODUCTOS La p l/tica !e se,uri!a! relaci na!a c n la a!+uisici-n !e pr !uct s tecn l-,ic s necesari s para el !esarr ll " el mantenimient !e la r,ani'aci-n !e&e c ntemplar t !a una serie !e acti#i!a!es li,a!as al pr ces !e c mpra? E#aluaci-n !e pr !uct s !e acuer! c n las necesi!a!es " re+uisit s !e sistema in* rm$tic . E#aluaci-n !e pr #ee! res " el ni#el !el ser#ici +ue *rece An$lisis c mparati# !e *ertas De*inici-n " t0rmin s " c n!ici nes !e la c mpra Instalaci-n " c n*i,uraci-n !e l s pr !uct s F rmaci-n " s p rte a usuari s " a pers nal t0cnic Tareas !e s p rte " mantenimient p st#enta RELACI1N CON !RO-EEDORES En relaci-n c n pr #ee! res e@tern s re+uiere c ntemplar aspect s c m la ne, ciaci-n !e l s m/nim s ni#eles !e ser#ici " cali!a! en especial c n a+uell s pr #ee! res relaci na! s c n la in* rm$tica) las c municaci nes el tratamient !e l s !at s) se !e&er$ e@i,ir un cumplimient !e ciertas me!i!as !e se,uri!a! +ue pue!an a*ectar al sistema in* rm$tic !e la r,ani'aci-n. En la p l/tica !e relaci-n c n pr #ee! res se !e&er/an estipular las cl$usulas " e@i,encias %a&ituales en la *irma !e c ntrat s c n l s pr #ee! res a *in !e !elimitar las resp nsa&ili!a!es " l s re+uisit s !el ser#ici c ntrata! . SEGURIDAD F2SICA DE LAS INSTALACIONES

26

SEGURIDAD INFORMATICA EIAO - UANL

L s l cales ! n!e se u&i+uen l s r!ena! res +ue c ntienen pue!an c ntener a l s *ic%er s " !at s m$s sensi&les !e la r,ani'aci-n !e&er$n c ntar c n l s me!i s m/nim s !e se,uri!a! +ue e#iten l s ries, s !e in!isp ni&ili!a! +ue pu!ieran pr !ucirse c m c nsecuencia !e inci!encias * rtuitas intenci na!as. Las me!ia!as relaci na!as c n la se,uri!a! */sica !e&er/an c ntemplar las caracter/sticas !e c nstrucci-n !e l s e!i*ici s instalaci nes anali'an! aspect s c m l s si,uientes? Pr tecci-n *rente a !a1 s p r *ue, ) inun!aci-n) e@pl si nes) acces s n aut ri'a! s) etc. Selecci-n !e l s element s c nstructi# s intern s m$s a!ecua! s. Est s element s !e&er/an cumplir c n el m$@im ni#el !e pr tecci-n e@i,i! p r la n rmati#a !e c nstrucci-n. De*inici-n !e !istintas $reas ' nas !e se,uri!a! !entr !el e!i*ici ? $reas p(&licas) $reas internas " $reas restin,uitas. Disp ni&ili!a! !e ' nas !estina!as a la car,a) !escar,a " almacenamient !e suministr s. Implantaci-n !e sistemas !e #i,ilancia &asa! s en c$maras !e circuit cerra! !e tele#isi-n " en alarmas " !etect res !e m #imient . C ntr l !e c n!ici nes am&ientales en las instalaci nes) me!iante un sistema in!epen!iente !e #entilaci-n) cale*acci-n) aira ac n!ici na! ) etc. SISTE A DE !ROTECCI1N EL3CTRICA Las !irectrices !e se,uri!a! relaci na!as c n la pr tecci-n el0ctrica !e l s e+uip s in* rm$tic s !e&er/an !e*inir l s si,uientes aspect s? A!ecua!a c ne@i-n !e l s e+uip s a la t ma !e tierra Re#isi-n !e la instalaci-n el0ctrica especi*ica para el sistema in* rm$tic 6esta&ili'a!a) pr te,i!a " aisla!a a la !e la r,ani'aci-n. Eliminaci-n !e la electrici!a! est$tica en las salas ! n!e se u&i+uen l s e+uip s m$s imp rtantes) c m l s ser#i! res. Filtra! !e rui! s e inter*erencias electr ma,n0ticas Utili'aci-n !e sistema !e Alimentaci-n Interrumpi!a6SAI9 CONTROL DE NI-EL DE E ISIONES ELECTRO AGN3TICAS T ! s l e e+uip s in* rm$tic s " electr-nic s emiten se1ales ra!i el0ctricas +ue p !r/an re#elar in* rmaci-n !e inter0s a a+uell s usuari s c n l s me!i s para interceptar " anali'ar !ic%as se1ales. Para ell &astar/a c n una antena !irecci nal) ampli*ica! res " e+uip s !e ra!i *recuencia c necta! s a un r!ena! r) p r ell en al,un s cas s las p l/ticas !e se,uri!a! !e&er/an c ntemplar tam&i0n el cumplimient !e la n rmati#a TEMPEST 6Transient Electrma,netic Pulse Emisi-n Stan!ar!) Est$n!ar !e Emisi nes !e Puls s

2&

SEGURIDAD INFORMATICA EIAO - UANL

Electr ma,n0tic s Transit ri s9 p r parte !e l s e+uip s !e la r,ani'aci-n +ue inclu"en in* rmaci-n mas sensi&le. -IGILANCIA DE LA RED . DE LOS ELE ENTOS DE CONECTI-IDAD L s %u&s) s>itc%es) r uters punt s !e acces inal$m&ric s) p !r/an *acilitar el acces a la re! a usuari s n aut ri'a! s si n se encuentran pr te,i! s !e * rma a!eu!a. P r este m ti# se !e&er/an c ntemplar las me!i!as pre#istas para re* r'ar la se,uri!a! se est s e+uip s " !e t !a la re! la in*raestructura !e re!. CONFIGURACI1N SER-IDORES EN EL ACCESO . CONFIGURACI1N DE LOS

L s ser#i! res) !e&i! a su imp rtancia para el c rrect *unci namient !e muc%as aplicaci nes " ser#ici s !e la re! !e la r,ani'aci-n " a +ue suelen inc rp rar in* rmaci-n sensi&le) ten!r/an +ue estar s meti! s a ma" res me!i!as !e se,uri!a! en c mparaci-n c n l s e+uip s !e l s usuari s) c m p r e2empl ? Utili'aci-n !e una c ntrase1a a ni#el GIOS Utili'aci-n !e c ntrase1as !e encen!i! !el e+uip Inici !e sesi-n c n tar2etas inteli,entes "3 t0cnicas &i m0trica U&icaci-n !e l s ser#i! res en salas c n acces restrin,i! C n*i,uraci-n mas r &usta " se,ura !e l s ser#i! res !ROTECCI1N DE LOS E0UI!OS . ESTACIONES DE TRA"A#O Est s e+uip s s l se !e&er/an utili'ar las %erramientas c rp rati#as) +ue!an! t talmente pr %i&i!a la instalaci-n !e tras aplicaci nes s *t>are en l s r!ena! res PC !e la empresa p r parte !e sus usuari s. En cual+uier cas ) el usuari !el e+uip !e&er/a s licitar la apr &aci-n !el Departament !e In* rm$tica antes !e pr ce!er a instalar un nue# pr ,rama c mp nente s *t>are en su e+uip . L s usuari s n p !r$n cam&iar las c n*i,uraci nes !e sus e+uip s ni !e&er/an intentar s luci nar l s pr &lemas !e *unci namient e inci!encias !e se,uri!a! p r su pr pia cuentan !e&ien! n ti*icarlas en t ! cas al Departament !e In* rm$tica. Tam&i0n se p !r/a limitar el us !e !is+ueteras " uni!a!es lect ras3,ra&a! ras !e CD " DHD para e#itar +ue se pu!ieran ,ra&ar in* rmaci-n sensi&le se pu!ieran intr !ucir !etermina! s c nteni! s !a1in s en le e+uip CONTROL DE LO E0UI!OS 0UE !UEDAN SALIR DE LA ORGANI/ACI1N Las P l/ticas !e Se,uri!a! tam&i0n !e&er/an prestar atenci-n al c ntr l !e l s e+uip s +ue pue!an salir !e la r,ani'aci-n) c m l s r!ena! res 2'

SEGURIDAD INFORMATICA EIAO - UANL

p rt$tiles) a,en!as electr-nicas) etc. C m n rma ,eneral) l s e+uip s " me!i s in* rm$tic s !e la r,ani'aci-n n p !r$n salir !e la r,ani'aci-n p r l emplea! s sin la c rresp n!iente aut ri'aci-n. L s usuari s !e est s e+uip s !e&en ser c nsientes !e sus &li,aci nes " resp nsa&ili!a!es en relaci-n c n la se,uri!a! !e l s !at s " las aplicaci nes instala!as. Est s e+uip s p rt$tiles !e&er$n ser transp rta! s en & lsas especialmente ac n!ici na!as) estan! pr #ist s !e l s me!i !e pr tecci-n a!ecua! s c ntra acces s n aut ri'a! s? aplicaci-n !e c ntrase1as !e acces a ni#el GIOS) encriptaci-n !e !at s !el !isc !ur " tras uni!a!es !e almacenamient ) utili'aci-n !e t0cnicas !e se,uri!a! &i m0trica !e tar2etas cript ,r$*icas) pr tecci-n c ntra #irus " pr ,ramas !a1in s. CO!IAS DE SEGURIDAD Para ,aranti'ar la plena se,uri!a! !e l s !at s " !e l s *ic%er s !e una r,ani'aci-n n s l es necesari c ntemplar la pr tecci-n !e la c n*i!enciali!a!) sin +ue tam&i0n se %ace imprescin!i&le sal#a,uar!ar su inte,ri!a! " !isp ni&ili!a!. P r 7c pia !e respal! !e se,uri!a!8se entien!e una c pia !e l s !at s !e un *ic%er aut mati'a! en un s p rte +ue p si&ilite su recuperaci-n. La P l/tica !e C pias !e Se,uri!a! !e&er/a esta&lecer la plani*icaci-n !e las c pias +ue se !e&er/an reali'ar en *unci-n !el # lumen " tip !e in* rmaci-n ,enera!a p r el sistema) especi*ican! el tip !e c pias 6c mpleta) incremental) !i*erencial9 " el cicl !e esta peraci-n 6!iari ) semanal9. Las c pias !e se,uri!a! !e l s !at !e&er/an ser reali'a!as " super#isa!as p r pers nal !e&i!amente aut ri'a! . CONTROL DE LA SEGURIDAD DIS!OSITI-OS !ERIF3RICOS DE I !RESORAS . OTROS

En l +ue se re*iere a la pr tecci-n */sica !e las impres ras " tr s peri*0ric s estas n !e&er/an estar situa!as en $reas p(&licas. A!em$s a la % ra !e c ntr lar las sali!as impresas) la r,ani'aci-n !e&er/a insistir en la necesi!a! !e +ue sea el pr pi usuari !el sistema +ue en#/a un ! cument a la impres ra en +ue suma la resp nsa&ili!a! para e#itar +ue !ic% ! cument pue!a caer en man s !e pers nas n aut ri'a!as. GESTI1N DE SO!ORTES INFOR 4TICOS La r,ani'aci-n !e&er/a !isp ner !e un in#entari actuali'a! !e l s s p rtes ! n!e se ,uar!en !at s " ! cument s sensi&les? !is+uetes) CD) DHD) pen!ri#es. Est s s p rtes) cuan! c ntienen !at s *ic%er s especialmente sensi&les !e&er/an estar almacena! s en un lu,ar c n acces restrin,i! al

2(

SEGURIDAD INFORMATICA EIAO - UANL

pers nal aut ri'a! 6la pr pia sala !e ser#i! res) p r e2empl 9 para e#itar +ue tras pers nas pu!ieran &tener in* rmaci-n !e !ic% s s p rtes. GESTI1N DE CUENTAS DE USUARIOS Esta c nstitu"e un element *un!amental !entr !e las p l/ticas !e se,uri!a!) "a +ue !e ella !epen!er$ el c rrect *unci namient !e tras me!i!as " !irectrices !e se,uri!a! c m el c ntr l !e acces l-,ic a l s recurs s el re,istr !e la acti#i!a! !e l s usuari s. P r este m ti# se !e&er/a incluir en las p l/ticas !e se,uri!a! las !irectrices relati#as al pr ces !e s licitu!) creaci-n) c n*i,uraci-n) se,uimient " cancelaci-n !e cuentas !e usuari s. Asimism se !e&er/a !e*inir una n rma % m ,0nea !e i!enti*icaci-n !e usuari s para t !a la r,ani'aci-n. IDENTIFICACI1N . AUTENTICACI1N DE USUARIOS Este c nstitu"e un !e l s element s !el m !el !e se,uri!a! c n ci! c m 7AAA8 6Aut%enticati n) Aut ri'ati n) I Acc untin,9 +ue p !r/am s !e*inir c m Autenticaci-n) aut ri'aci-n " c nta&ili!a!. Este m !el para!i,ma !e se,uri!a! se utili'a para p !er i!enti*icar a l s usuari s " c ntr lar su acces a l s !istint s recurs s !e un sistema in* rm$tic re,istran! a!em$s c m se utili'a !ic% s recurs s. Este m !el se &asa en tres element s *un!amentales? I!enti*icaci-n " autenticaci-n !e l s usuari s C ntr l !e acces Re,istr !el us !e l s recurs s AUTORI/ACI1N . CONTROL DE ACCESO 5SEGURIDAD L1GICA6 Me!iante el c ntr l !e acces a l s !istint s recurs s !el sistema es p si&le implementar las me!i!as !e*ini!as p r la r,ani'aci-n) tenien! en cuenta las restricci nes !e acces !e las aplicaci nes a l s !at s ,uar!a! s en el sistema) a l s ser#ici s *reci! s " a tr s recurs s !e tip l-,ic !el sistema. El m !el !e se,uri!a! aplica! en el c ntr l !e acces se &asa en la !e*inici-n " ,esti-n !e !etermina! s &2et s l-,ic s " su2et s a l s +ue se c nce!en !erec% s " pri#ile,i s para reali'ar !etermina!as peraci nes s &re l s &2et s. Est s !erec% s " pri#ile,i s se pue!en #eri*icar me!iante el pr ces !e aut ri'aci-n !e acces 7 P !em s !istin,uir ! s tip s !e c ntr l !e acces ? C ntr l !e acces O&li,at ri .- l s permis s !e acces s n !e*ini! s p r el sistema perati# . C ntr l !e acces Discreci nal.- l s permis s !e acces l s c ntr la " c n*i,ura el pr pietari !e ca!a &2et .

A3

SEGURIDAD INFORMATICA EIAO - UANL

La P l/tica !e C ntr l !e Acces permite !e*inir una serie !e restricci nes !e acces n s l "a en *unci-n !e la i!enti!a! !el su2et sin tam&i0n en *unci-n !el % rari "3 !e la u&icaci-n */sica !el usuari . ONITORI/ACI1N DE SER-IDORES . DIS!OSITI-OS DE LA RED La m nit ri'aci-n !el esta! " !el ren!imient !e l s ser#i! res " !isp siti# s !e re! c nstru"e una me!i!a *un!amental +ue !e&er/a estar pre#ista p r las p l/ticas !e se,uri!a!) para ell ) es necesari acti#ar " c n*i,urar !e * rma a!ecua!a en est s e+uip s l s re,istr s !e acti#i!a!) para +ue pue!an *acilitar in* rmaci-n e in!ica! res s &re aspect s c m l s si,uientes? Sesi nes inicia!as p r l s usuari s en l s ser#i! res Pr ces s e2ecuta! s en ca!a e+uip in* rm$tic C ne@i nes e@ternas Acces " utili'aci-n !e l e recurs s !el sistema Intent s !e #i laci-n !e la p l/tica !e se,uri!a! Detecci-n !e ata+ues sistem$tic s " !e intent s !e intrusi-n El pr pi sistema perati# !e l s e+uip s " ser#i! res p !r/a ser c n*i,ura! para re,istrar !istint s e#ent s !e se,uri!a! +ue *aciliten la !etecci-n !e intrusi nes " !e intent s !e #i laci-n !e acces a l s recurs s? intent s !e acces repetiti# s a recurs s pr te,i! s) utili'aci-n !el sistema *uera !e % rari ) etc. !ROTECCI1N DE DATOS . DOCU ENTOS SENSI"LES La pr tecci-n !e !at s !e&e c ntemplar en primer lu,ar la clasi*icaci-n !e l s ! cument s " l s !at s !e la r,ani'aci-n aten!ien! a s ni#el !e c n*i!enciali!a!. Una p si&le clasi*icaci-n !e l s ! cument s " l s !at s +ue se p !r/a a! ptar en una empresa seria la +ue se presenta a c ntinuaci-n? Informacin sin clasificar o desclasificada.- p !r/a ser c n ci!a p r pers nas a2enas a la empresa Informacin de uso interno.- c n ci!a " utili'a!a s l p r emplea! s !e la r,ani'aci-n Informacin confidencial.- s l pue!e ser c n ci!a " utili'a!a p r un !etermina! ,rup !e emplea! s Informacin Secreta o $eservada.- s l pue!e ser c n ci!a " utili'a!a p r un ,rup mu" re!uci! !e emplea! s SEGURIDAD EN LAS CONE8IONES RE OTAS Las c ne@i nes rem tas !e&er/an estar inclui!as las me!i!as necesarias para ,aranti'ar la se,uri!a! en las c ne@i nes c n las !ele,aci nes " tras !epen!encias !e la r,ani'aci-n) as/ c m la se,uri!a! en l s e+uip s clientes

A2

SEGURIDAD INFORMATICA EIAO - UANL

rem t s +ue !eseen acce!er a l s ser#ici s in* rm$tic s centrales !e la r,ani'aci-n. DETECCI1N . RES!UESTA ANTE INCIDENTES DE SEGURIDAD La r,ani'aci-n !e&er/a !e*inir un pr ce!imient !e n ti*icaci-n " ,esti-n !e inci!encias) !a tal m ! +ue se pue!an reali'ar una serie !e acti#i!a!es pre#iamente espec/*icas para c ntr lar " limitar el impact !el inci!ente. A!em$s se p !r/an esta&lecer +ue %erramientas se #an a utili'ar para *acilitar la !etecci-n " r$pi!a respuesta ante inci!entes) c m p !r/a ser el cas !e l s Sistemas !e Detecci-n !e Intrusi nes 6IDS9. OTROS AS!ECTOS A CONSIDERAR Se,uri!a! en el !esarr ll ) Implantaci-n " mantenimient !e aplicaci nes in* rm$ticas Se,uri!a! en las peraci nes !e a!ministraci-n Creaci-n " mane2 " almacenamient !e ! cument s relaci na! s c n la se,uri!a! !el sistema in* rm$tic Cumpliment !e la le,islaci-n #i,ente Actuali'aci-n " re#isi-n !e las me!i!as !e se,uri!a! AUDITORIA DE LA GESTI1N DE LA SEGURIDAD C nstitu"e un element *un!amental "a +ue cumple c n el &2eti# !e p !er #eri*icar !e * rma peri-!ica la c rrecta c n*i,uraci-n !e l s e+uip s " el ni#el !e implementaci-n !e las P l/ticas " Pr ce!imient s !e se,uri!a! !e*ini! s p r la r,ani'aci-n. P !em s c nsi!erar las si,uientes etapas en una au!it ria? Plani*icaci-n !e la au!it ria Reali'aci-n !e la tareas plani*ica!as ! cumentan! ca!a una Hali!aci-n !e l s resulta! s Ela& raci-n !e un in* rme c n l s resulta! s !e la au!it ria Presentaci-n " apr &aci-n !e la au!it ria p r parte !e l s !ue1 s " resp nsa&les !el sistema.

LA IMPORTANCIA DEL FACTOR DUMANO EN LA

SEGURIDAD

AA

SEGURIDAD INFORMATICA EIAO - UANL

EL FACTOR HU ANO EN LA SEGURIDAD INFOR 4TICA Las pers na representan el esla&-n mas !0&il !entr !e la se,uri!a! in* rm$tica? a !i*erencia !e l s r!ena! res) las pers nas pue!en n se,uir la instrucci nes e@actamente tal " c m *uer n !icta!as. Es *un!amental p r l tant c ntemplar el papel !e las pers nas " su relaci-n c n l s sistemas " re!es in* rm$ticas !e la r,ani'aci-n. A!em$s) la !isp ni&ili!a! en Internet !e t ! tip !e %erramientas " pr ,ramas) as/ c m !e la ! cumentaci-n necesaria para su instalaci-n " c n*i,uraci-n %a #eni! a c mplicar la situaci-n para l s Resp nsa&les !e in* rm$tica !e las r,ani'aci nes) "a +ue a% ra la 7tentaci-n8se encuentra a un simple clic !e !istancia. En !e*initi#a un principi &$sic a tener cuenta !es!e el punt !e #ista !e la se,uri!a! in* rm$tica es +ue t !as las s luci nes tecn l-,icas implanta!as p r la r,ani'aci-n pue!en resultar in(tiles ante el !esc n cimient ) *alta !e in* rmaci-n) !esinter0s $nim !e causar !a1 !e al,(n emplea! !esleal. FUNCIONES . RES!ONSA"ILIDADES DE LOS E !LEADOS . DIRECTI-OS Las *unci nes " &li,aci nes !e ca!a una !e las !istintas pers nas +ue tienen acces a l s !at s " a l s ser#ici s !el sistema !e in* rmaci-n !e una r,ani'aci-n !e&er/an estar claramente !e*ini!as en t ! m ment . Ca!a r,ani'aci-n !e&er/a a! ptar la me!i!as necesaria para +ue estas pers nas c n 'can las n rmas se se,uri!a! +ue a*ecten al !esarr ll !e sus *unci nes respect a la utili'aci-n !e l s ser#ici s " %erramientas in* rm$ticas " su acatamient a las mismas) as/ c m la c nsecuencias en +ue pu!iera incurrir ca!a usuari en cas !e incumplimient . Estas me!i!as a*ectan a l s !istint s c lecti# s +ue pue!an tener acces a l s ser#ici s !el sistema " re! in* rm$tica !e la r,ani'aci-n? A!ministra! res !el sistema " !e la re! in* rm$tica Desarr lla! res !e aplicaci nes T0cnic s resp nsa&les !el mantenimient !e l s e+uip s " !e la re! in* rm$tica Usuari s *inales !el sistema Direct res Pers nal e@tern L s acuer! s !e c n*i!enciali!a!) la selecci-n ri,ur sa !el pers nal " la inclusi-n !e la se,uri!a! !entr !e las resp nsa&ili!a!es c ntractuales s n &uenas practicas a c nsi!erar) prestan! especial atenci-n al pers nal critic ) es !ecir a a+uellas pers nas +ue !e&an reali'ar las tareas !e ma" r imp rtancia para la r,ani'aci-n +ue pue!an tener acces a la in* rmaci-n " recurs s mas sensi&les. En este senti! ) l s emplea! s c n acces a !at s sensi&les !e&er/an *irmar en sus c ntrat s cl$usulas !e c n*i!enciali!a! " !e

A3

SEGURIDAD INFORMATICA EIAO - UANL

cumplimient !e !etermina!as n rmas &$sicas !e se,uri!a! in* rm$tica " en materia !e pr tecci-n !e !at s !e car$cter pers nal. Ca!a usuari !el sistema !e&er/a c n cer " aceptar estas n rmas) %aci0n! se resp nsa&le !e l s !a1 s " per2uici s +ue pu!iera causar !e&i! a su *alta !e cumplimient !ili,ente) asimism es necesari !ar a c n cer c n t !a clari!a! " transparencia cuales serian las me!i!as !isciplinarias a! pta!as p r la r,ani'aci-n en cas !e incumplimient . P r supuest ) t !as estas n rmas !e&er/an ser e@plica!as !e * rma !etalla!a a las pers nas +ue se inc rp ran a la r,ani'aci-n " +ue pue!an tener acces a sus recurs s in* rm$tic s. El pers nal a*ecta! p r esta n rmati#a se p !r/a clasi*icar en ! s ,ran!es cate, r/as? A!ministra! res !el sistema) analistas) pr ,rama! res " t0cnic s in* rm$tic s) +ue se encar,an !e a!ministrar mantener el ent rn !el sistema " !e las aplicaci nes !e ,esti-n) as/ c m el !esarr ll !e nue#as %erramientas " aplicaci nes. Usuari s &$sic s !e sistema " !e las aplicaci nes !e ,esti-n +ue pue!an tener acces a l s *ic%er s c n !at s " a l s ser#ici s *reci! s p r la re! in* rm$tica !e la r,ani'aci-n. T ! s l s usuari s !el sistema ten!r$n +ue aplicar ciertas n rmas pr$cticas !e se,uri!a! relati#as al mane2 !e l s e+uip s " aplicaci nes a las +ue pue!en tener acces ? Ca!a e+uip asi,na! a un puest !e tra&a2 estar$ &a2 resp nsa&ili!a! !e un !e l s usuari s aut ri'a! s en el sistema !e la r,ani'aci-n. Antes !e a&an! nar el e+uip !el puest !e tra&a2 "a sea temp ralmente &ien al *inali'ar su turn !e tra&a2 !e&er$ cancelar t !as las secci nes acti#as. Utili'ar sal#apantallas pr te,i! c n c ntrase1a Impe!ir +ue tr s usuari s pue!an utili'ar su i!enti!a! N intr !ucir CD-ROM !is+uetes u tr s s p rtes !e l e e+uip s sin la c mpr &aci-n pre#ia !e +ue n c ntiene ries, s !e nin,una clase. N se cam&iara la c n*i,uraci-n !el e+uip ni se intentara s luci nar p si&les pr &lemas !e *unci namient . S l se utili'aran las %erramientas c rp rati#as) +ue!an! pr %i&i!a la instalaci-n !e cual+uier s *t>are !e l s r!ena! res !e la empresa.

INGENIER2A SOCIAL Se %a a! pta! el t0rmin !e In,enier/a S cial 6S cial En,ieerin,9 para re*erirse al c n2unt !e t0cnicas " truc s emplea!as p r l s intrus s " %acBers

A4

SEGURIDAD INFORMATICA EIAO - UANL

para e@traer in* rmaci-n sensi&le !e l s usuari s !e un sistema In* rm$tic . A+u/ menci nam s al,unas !e esas t0cnicas? Intrus s +ue se %acen pasa p r emplea! s !e tr s !epartament s !e la empresa C rre s electr-nic s +ue suplantan la i!enti!a! !e tra pers na Usuari s +ue utili'an * r s " c%ats en Internet para c nse,uir tener acces a !etermina! s *ic%er s sensi&les !el sistema. 7S% ul!er sur*in,8? espi na2e !e l s usuari s para &tener su n m&re !e usuari " c ntrase1a) me!iante la &ser#aci-n !irecta 6t0cnica !e mirar p r encima !el % m&r 9. 7Dumpster !i#in,8 6&asurer 9? re#isi-n !e l s papeles " ! cument s +ue se tiran a la &asura " n s n !estrui! s !e * rma se,ura. Puesta en marc%a !e Je&site malici s s +ue tratan !e en,a1ar a sus usuari s. EL CONTROL . SU!ER-ISI1N DE LOS E !LEADOS (l uso de los servidores de Internet en el trabajo La implantaci-n !e la c ne@i-n a Internet en las r,ani'aci nes esta plantean! nue# s pr &lemas +ue a*ectan a las acti#i!a!es c ti!ianas !e l s emplea! s en sus puest s !e tra&a2 ) entre l s +ue ca&ria !estacar? La limitaci-n !e l s ser#ici s !e Internet " !el c rre electr-nic en la empresa para us s e@clusi#amente pr *esi nales. La p si&ili!a! !e +ue el empresari !irecti# pue!a a&rir el c rre electr-nic !e un emplea! . El acces al r!ena! r !e un tra&a2a! r " a sus arc%i# s " carpetas in* rm$ticas. La p testa! para c ntr lar el us +ue l s emplea! s %acen !e l s ser#ici s " la c ne@i-n a Internet. 3erramientas para el control y vigilancia del acceso a los servicios de Internet Las empresas pue!en implantar !istintas %erramientas +ue *aciliten el c ntr l !e acces s " la m nit ri'aci-n !el us !e l s ser#i! res !e Internet. Entre las principales *unci nali!a!es c ntempla!as p r estas %erramientas p !r/am s !estacar las si,uientes? Gl +ue !e !irecci nes Je& a las +ue se !esee impe!ir el acces Asi,naci-n !e permis s !e acces a l s ser#ici s !e Internet en *unci-n !e l s !i*erentes per*iles !e usuari s " !el m ment en +ue se pr !uce la c ne@i-n. Restricci-n !e l s ser#ici s +ue se pue!en utili'ar en ca!a m ment " p r usuari . Utili'aci-n !e !istintas tecn l ,/as !e *iltra! !e c nteni! s? o L cali'aci-n " *iltra! !e pa,inas +ue inclu"an !etermina!as pala&ras cla#es A5

SEGURIDAD INFORMATICA EIAO - UANL

o An$lisis sem$ntica) Arti*icial

me!iante

%erramientas

!e

Inteli,encia

HULNERAGILIDADES

DE

LOS

SISTEMAS

INFORMATICOS

A6

SEGURIDAD INFORMATICA EIAO - UANL

INCIDENTES DE SEGURIDAD EN LAS REDES Dasta *inales !e 15;; mu" p ca ,ente se t ma&a en seri el tema !e la se,uri!a! en re!es !e r!ena! res. Sin em&ar, ) el << n #iem&re !e 15;; R &ert M rris pr ta, ni'- el primer ,ran inci!ente !e la se,uri!a! in* rm$tica? un !e l s pr ,ramas se c n#irti- en el *am s 7J rm8 7,usan 8 !e Internet. Miles !e r!ena! res c necta! s a la re! se #ier n inutili'a! s !urante !/as " las per!i!as se estimar n en mill nes !e !-lares. Des!e ese m ment el tema !e la se,uri!a! en las re!es !e r!ena! res %a si! un *act r a tener mu" en cuenta p r cual+uier resp nsa&le a!ministra! r !e sistemas in* rm$tic s. CAUSAS DE LAS INFOR 4TICOS -ULNERA"ILIDADES DE LOS SISTE AS

!ebilidad en el diseo de los protocolos utilizados en las redes L s pr t c l s utili'a! s para *recer !etermina! s ser#ici s !e re!es c m Internet %an si! !ise1a! s sin pre#er c m reacci nar *rente a situaci nes an-malas ante un mal c mp rtamient !e una !e las partes inter#inentes en la c municaci-n. Otr err r !e !ise1 seria intercam&iar la in* rmaci-n sensi&le en te@t clar ) sin encriptar) c m en l s ser#ici s &$sic s !e c ne@i-n rem ta a tr s e+uip s 6telnet9) trans*erencia !e *ic%er s 6FTP9) !e c rre electr-nic en su #ersi-n mas &$sica 6SMTP9. (rrores de programacin En &astantes casi nes l s parc%es " actuali'aci nes !e se,uri!a! suministra!as p r l a *a&ricantes n arre,lan l s pr &lemas) inclus pue!es incluir nue#as #ulnera&ili!a!es. C n#iene !estacar) en este senti! ) +ue suele %a&er ma" res !i*iculta!es c n l s parc%es para ser#i! res en l s +ue se %a"an instala! #ersi nes !i*erentes al in,les "a +ue l s parc%es tar!an mas tiemp es necesari e#aluar la rapi!e' !e respuesta !e ca!a *a&ricante !e s *t>are a las #ulnera&ili!a!es !etecta!as en sus aplicaci nes. Se le !en mina 7D/as !e Ries, 8 al tiemp transcurri! !es!e su pu&licaci-n %asta +ue se presenta la c rresp n!iente actuali'aci-n parc%e !e se,uri!a!. Otra causa *recuente !e #ulnera&ili!a! se !e&e a un c mp rtamient inc rrect *rente a entra!as n #ali!a!) +ue pue!en pr # car situaci nes ina!ecua!as c m el !es& r!amient !e una ' na !e mem ria utili'a!a p r el pr ,rama. &onfiguracin inadecuada de los sistemas informticos La c n*i,uraci-n ina!ecua!a permite e@pl rar !etermina!as #ulnera&ili!a!es) "a +ue las pci nes +ue traen p r !e*ect muc% s !isp siti# s " pr ,ramas suelen ser p c se,uras. Es imp rtante m !i*icar

A&

SEGURIDAD INFORMATICA EIAO - UANL

las c ntrase1as pre!etermina!as p r el *a&ricante) "a +ue estas suelen mantener en un p rcenta2e mu" alt !e !isp siti# s c necta! s a las re!es) se,uramente p r !esinter0s p r *alta !e una a!ecua!a * rmaci-n !e l s a!ministra! res " t0cnic s +ue l s instalan. Menci narem s al,unas causas *recuentes !e #ulnera&ili!a!es relaci na!as c n a ina!ecua!a c n*i,uraci-n !e l s e+uip s? E2ecuci-n !e mas ser#ici s !e l s necesari s en l s e+uip s Mantenimient ina!ecua! !e l s sistemas Al,unas aplicaci nes presentan pr &lemas !e usa&ili!a! !e cara a usuari p c e@perimenta! . M !ems c n un c n*i,uraci-n inse,ura R tures +ue utili'an pr t c l s !e enrutamient p c se,ur s #ol"ticas se seguridad deficientes o ine4istentes Muc%as r,ani'aci nes +ue n %an !e*ini! e implementa! !e * rmas e*ica' unas a!ecua!as P l/ticas " Pr ce!imient s !e se,uri!a!) !e acuer! c n sus necesi!a!es !e se,uri!a! !e la in* rmaci-n. A+u/ al,unas situaci nes +ue pr # can #ulnera&ili!a!es en l s sistemas in* rm$tic s? P l/ticas !e c ntrase1as p c r &usta De*iciente c ntr l !e l s intent s !e acces al sistema Escas ri, r en el acces a l s recurs s al sistema. Escas c ntr l !e las c pias ,enera!as en papel c n in* rmaci-n sensi&le Falta !e c ntr l !e l s tratamient s reali'a! s p r tercer s De*iciente ine@istente limitaci-n !el acces */sic a l s e+uip s m$s sensi&les.

!esconocimiento y falta de sensibilizacin de los usuarios y de los responsables de informtica T !as las s luci nes tecn l-,icas implanta!as p r la r,ani'aci-n pue!en resultar in(tiles ente el !esc n ciment ) *alta !e in* rmaci-n) !esinter0s $nim !e causar !a1 !e al,(n emplea! !esleal. La ma" r/a !e l s pr &lemas !e se,uri!a! suelen tener su ri,en en le *act r %uman . N suele e@istir un inter0s p r el %ec% !e +ue l usuari s sean c nsientes !e la imp rtancia !e ,aranti'ar la se,uri!a! !e la in* rmaci-n " !e l s restantes recurs s !el sistema in* rm$tic ) as/ c m !e l s p si&les ries, s " !e las c nsecuencias +ue ten!r/an para la r,ani'aci-n. Al,unas tras causas Disp ni&ili!a! !e %erramientas +ue *acilitan l s ata+ues Limitaci-n ,u&ernamental al tama1 !e las cla#es cript ,r$*icas " al utili'aci-n !e este tip !e tecn l ,/as E@istencia !e 7Puertas Traseras8 en l s sistemas in* rm$tic s A'

SEGURIDAD INFORMATICA EIAO - UANL

Descui! !e l s *a&ricantes TI!OS DE -ULNERA"ILIDADES De %ec% ) aplicaci nes tan p pulares c m l s na#e,a! res !e Internet prestan un alarmante n(mer !e #ulnera&ili!a!es " *all s !e se,uri!a!. $u'nera+i'idade% ,ue afe! an a e,ui-o% R tures " ca&le-MODEM? Las #ulnera&ili!a!es !etecta!as en est s !isp siti# s permiten acce!er a l s e+uip s " re!es c necta!as p r l s r tures " m-!ems) *acilitan la e2ecuci-n !e ata+ues !e Dene,aci-n !e Ser#ici 6D s9 +ue ten,an c m c nsecuencia el &l +ue t tal parcial !e las re!es !e r!ena! res c necta!as a tra#0s !e est s !isp siti# s. C$maras Je& " ser#i! res !e #i!e ? L s *all s !etecta! s en este tip !e !isp siti# s permitir/an el c ntr l rem t !e la c$mara p r parte !e un usuari malici s 6+ue p !r/a) !e este m ! ) capturar las im$,enes " cam&iar la c n*i,uraci-n !e la c$mara en cuesti-n9 la e2ecuci-n !e un ata+ue !e Dene,aci-n !e Ser#ici 6D s9 c ntra el !isp siti# #ulnera&le. $u'nera+i'idade% en o ro% e,ui-o% !one! ado% im-re%ora%/ e%!nere%/ fa0e%/ fo o!o-iadora%. Las #ulnera&ili!a!es es este tip c nsecuencias la sustracci-n !e in* Ser#ici para l s usuari s !e l s c n*i,uraci-n para pr # car un *unci a una red.

!e !isp siti# s p !r/an tener c m rmaci-n reser#a!a) la Dene,aci-n !el !isp siti# s a*ecta! s) el cam&i !e namient inc rrect ) etc0tera.

Cuan! se c nectan las impres ras a una re!) especialmente si 0sta tiene sali!a " entra!a !es!e el e@teri r) pue!en c nstituir una #/a !e acces para intrus s) "a +ue !isp nen !e una !irecci-n IP " e2ecutan !i#ers s pr t c l s est$n!ar. Tel0* n s m-#iles El *en-men c n ci! c m 7snar*in,8 7&luesnar*in,8) +ue c nsiste en el acces " c ntr l rem t !e tel0* n s m-#iles " a,en!as electr-nicas) se est$ c n#irtien! en un pr &lema ca!a #e' m$s seri . A,en!as electr-nicas

A(

SEGURIDAD INFORMATICA EIAO - UANL

Las a,en!as electr-nicas 6Pers nal Di,ital Assistants9) al i,ual +ue l s tel0* n s m-#iles) tam&i0n pue!en resultar #ulnera&les a c ne@i nes n aut ri'a!as reali'a!as me!iante el puert !e in*rarr 2 s a tra#0s !e la tecn l ,/a Gluet t%. $u'nera+i'idade% inform i!o% ,ue afe! an a -rograma% 1 a-'i!a!ione%

Sistemas perati# s) ser#i! res " &ases !e !at s Durante est s (ltim s a1 s se %an !escu&iert multitu! !e *all s " #ulnera&ili!a!es en t ! s l s sistemas perati# s !el merca! ? las !istintas #ersi nes !e Jin! >s !e Micr s *t) las *amilias !e Linu@) MacOS) etc0tera. Asimism ) se %an !escu&iert numer sas #ulnera&ili!a!es en ,est res !e &ases !e !at s c m Oracle SLL Ser#er ") !e %ec% ) una !e ellas *acilit la r$pi!a pr pa,aci-n !el #irus SLL Slammer en el a1 <==E. Na#e,a! res Des!e su presentaci-n en el a1 155:) se %an !etecta! multitu! !e pr &lemas " *all s !e se,uri!a! +ue %an a*ecta! a l s na#e,a! res m$s p pulares? Internet E@pl rer !e Micr s *t) Netscape) Opera Fire* @) " +ue p !r/an acarrear ,ra#es c nsecuencias para sus usura s? e2ecuci-n !e c-!i, ar&itrari ) sustracci-n !e !etermina! s *ic%er s !el r!ena! r) m strar URLs *allas en la &arra !e !irecci nes) etc0tera. RES!ONSA"ILIDADES DE LOS DESARROLLADORES DE SOFT9ARE En l s (ltim s a1 s se %an !esata! las cr/ticas c ntra l s *a&ricantes !e s *t>are " !e e+uip s in* rm$tic s) a ra/' !e las c ntinuas #ulnera&ili!a!es !escu&iertas en sus pr !uct s " las c nsecuencias ca!a #e' pr # can a sus usuari s. <==E se presenta&a una !eman!a c lecti#a en el Esta! s !e Cali* rnia c ntra Micr s *t) &asa!a en la reclamaci-n !e +ue su s *t>are ! minante en el merca! era #ulnera&le a #irus capaces !e pr # car 7*all s masi# s " en casca!a8en las re!es !e r!ena! res. La !eman!a +ue las alertas !e se,uri!a! !e Micr s *t resulta&an !emasia! c mple2as para +ue pu!ieran ser enten!i!as p r el p(&lic en ,eneral ") en cam&i ) ser#/an para !ar in* rmaci-n a l s intrus s s &re c m apr #ec%ar l s *all s !e sus pr ,ramas " sistemas perati# s. HERRA IENTAS !ARA LA E-ALUACI1N DE LAS -ULNERA"ILIDADES

33

SEGURIDAD INFORMATICA EIAO - UANL

Anlisis y evaluacin de vulnerabilidades Permite c n cer la situaci-n real !e un sistema " me2 rar su se,uri!a!) #eri*ican! +ue l s mecanism s !e se,uri!a! *unci nan c rrectamente. En la re#isi-n !e e+uip s se !e&e anali'ar " e#aluar l s si,uientes aspect s? Parc%es !el SO) Se,uri!a! !el sistema !e *ic%er s) Cuentas !e Usuari ) Ser#ici s " aplicaci nes instala!as) Pr t c l s " ser#ici s !e Re!) c ntr l !e acces a l s recurs s) re,istr " au!it ria !e e#ent s) entre tr s.

(jecucin de /est de #enetracin en el Sistema Representa una #ali sa %erramienta met ! l ,/a +ue permite a#eri,uar el ni#el !e resie, +ue %a" en nuestr sistemaA reali'an! Un rec n cimient !el sistema) Escane ) Penetraci-n) Generaci-n !e In* rmes c n el an$lisis !e l s resulta! s " las c nclusi nes s &re la se,uri!a! !el SI) " la limpie'a !el sistema.

AMENANAS A LA SEGURIDAD INFORMATICA

CLASIFICACI1N DE LOS INTRUSOS EN LAS REDES 3ac5ers0: S n Intrus s +ue se !e!ican a estas tareas c m pasatiemp c m ret t0cnic entran en l s sistemas in* rm$tic s para !em strar " p ner a prue&a su inteli,encia " c n cimient s !e l s entresi2 s !e Internet per n preten!e causar !a1 s en est s sistemas. 32

SEGURIDAD INFORMATICA EIAO - UANL

&rac5ers7: s n in!i#i!u s c n inter0s en atacar un sistema in* rm$tic para &tener &ene*ici s !e * rma ile,al simplemente) para pr # car al,(n !a1 a la r,ani'aci-n pr pietaria !el sistema) m ti#a! s p r interese ec n-mic s) p l/tic s) etc. Sniffers02 s n in!i#i!u s +ue se !e!ican a rastrear " tratar !e rec mp ner " !esci*rar l s mensa2es +ue circulan p r re!es !e r!ena! res c m Internet. #hrea5ers02s n intrus s especiali'a! s en sa& tear las re!es tele*-nicas para p !er reali'ar llama!as ,ratuitas. L s p%reaBers !esarr llar n las *am sas 7ca2as a'ules8) +ue p !/an emitir !istint s t n s en las *recuencias utili'a!as p r las pera! ras para se1ali'aci-n interna !e sus re!es) cuan! 0stas t !a#/a eran anal-,icas. Spammers02s n l s resp nsa&les !el en#i- masi# !e miles !e mensa2es !e c rre electr-nic n s licita! a tra#0s !e re!es c m Internet) pr # can! el c laps !e l ser#i! res " la s &recar,a !e l s &u' nes !e c rre !e l s usuari s. #iratas Informticos7: S n in!i#i!u s especiali'a! s en el pirate !e pr ,ramas " c nteni! s !i,itales) in*rin,ien! la le,islaci-n s &re la pr pie!a! intelectual. OTI-ACIONES DE LOS ATACANTES El FGI %a acu1a! el acr-nim MICE para resumir las !istintas m ti#aci nes !e l s atacantes e intrus s en las re!es !e r!ena! res? M ne") I!e l ,") C mpr mis " E, 6Diner ) I!e l ,/a) C mpr mis " Aut rreali'aci-n pers nal9 &onsideraciones econmicas lle#ar a ca& peraci nes *rau!ulentasA r & !e in* rmaci-n c n*i!encial +ue p steri rmente es #en!i!a a tercer s. !iversin al,un s usuari s !e Internet reali'an est s * rma !e pasar el rat . ata+ues c m una

Ideolog"a ata+ues reali'a! s c ntra !etermina!as r,ani'aci nes) empresas " Je&sites ,u&ernamentales. Autorrealizacin 16squeda de reconocimiento social y de un cierto estatus dentro de una comunidad de usuarios

3A

SEGURIDAD INFORMATICA EIAO - UANL

FASES DE UN ATA0UE INFOR 4TICO L s ata+ues c ntra re!es !e r!ena! res " sistemas in* rm$tic s suelen c nstar !e las etapas *ases +ue se presentan a c ntinuaci-n? Descu&rimient " e@pl raci-n !el sistema in* rm$tic G(s+ue!a !e #ulnera&ili!a!es en el sistema E@pl taci-n !e las #ulnera&ili!a!es !etecta!as C rrupci-n c mpr mis !el sistema Eliminaci-n !e las prue&as +ue pue!an re#elar el ata+ue " el c mpr mis !el sistema

TI!OS DE ATA0UES AL SISTE A A! i2idade% de re!ono!imien o de %i% ema02 Persi,uen &tener in* rmaci-n pre#ia s &re las r,ani'aci nes " sus re!es " sistemas in* rm$tic s) reali'an! para ell un escane !e puert s para !eterminar +ue ser#ici s se encuentran acti# s &ien rec n cimient !e #ersi nes !e sistemas perati# s " aplicaci nes) p r citar ! s !e las t0cnicas mas c n ci!as) De e!!i&n de 2u'nera+i'idade% en 'o% %i% ema% ,2 Este tip !e ata+ues tratan !e !etectar " ! cumentar las p si&les #ulnera&ili!a!es !e un sistema in* rm$tic ) para a c ntinuaci-n !esarr llar al,una %erramienta +ue permita e@pl tarlas *$cilmente. Ro+o de informa!i&n median e 'a in er!e- a!i&n de men%a3e% 02 Ata+ues +ue tratan !e interceptar l s mensa2es !e c rre !e l s ! cument s se en#/an a tra#0s !e re!es !e r!ena! res c m Internet. Modifi!a!ione% de' !on enido 1 %e!uen!ia de 'o% men%a3e% ra%mi ido%02 En est s ata+ues l s intrus s tratan !e reen#iar mensa2es " ! cument s) +ue "a %a&/an si! pre#iamente transmiti! s en el sistema in* rm$tic ) tras %a&erl s m !i*ica! !e * rma malici sa. An'i%i% de' rfi!o02 Est s persi,uen &ser#ar l s !at s " el tip !e tr$*ic transmiti! a tra#0s !e re!es in* rm$ticas) utili'an! para ell %erramientas c m l s 7sni**ers8. As/) se c n ce c m 7eave(&ro''ing8 a la interpretaci-n !el tra*ic +ue circula p r una re! !e * rma pasi#a) sin m !i*icar su c nteni! . Modifi!a!ione% de' rfi!o de 'a% a+'a% de enru amien o 02 L s ata+ues !e m !i*icaci-n !el tra*ic " !e las ta&las !e enrutamient persi,uen !es#iar l s pa+uetes !e !at s !e su ruta ri,inal a tra#0s !e Internet) para c nse,uir) p r e2empl ) +ue atra#iesen tras re!es e+uip s interme!i s 33

SEGURIDAD INFORMATICA EIAO - UANL

antes !e lle,ar a su !estin le,itim ) para *acilitar !e este m ! acti#i!a!es !e interpretaci-n !e !at s. Cone0i&n no au ori4ada a e,ui-o% 1 %er2idore%

las

E@isten #arias p si&ili!a!es para esta&lecer una c ne@i-n n aut ri'a!a a r s e+uip s " ser#i! res) entre las +ue p !r/am s !estacar las si,uientes? Hi laci-n !e sistemas !e c ntr l !e acces . E@pl taci-n !e 7Puertas traseras8 Utili'aci-n !e 7r tBits8) pr ,ramas similares a l s tr "an s 7Jar!ialin,8? c ne@i-n aun sistema in* rm$tic !e * rma rem ta a tra#0s !e un m-!em.

Introduccin en el sistema de )7al8are, -cdigo malicioso. Hirus in* rm$tic s) tr "an s " ,usan s Enten!em s p r c-!i, malici s !a1in 67mal>are89 cual+uier pr ,rama) ! cument mensa2e suscepti&le !e causar !a1 s en las re!es " sistemas in* rm$tic s. As/) !entr !e esta !e*inici-n estar/an inclui! s l s #irus) tr "an s) ,usan s) & m&as l-,icas) etc0tera. Ataques contra los sistemas criptogrficos02 L s ata+ues c ntra la se,uri!a! !e l s sistemas cript ,r$*ic s persi,uen !escu&rir las cla#es utili'a!as para encriptar un s !etermina! s mensa2es ! cument s almacena! s en un sistema) &ien &tener !etermina!a in* rmaci-n s &re el al, ritm cript ,r$*ic utili'a! . P !em s !istin,uir #ari s tip s !e ata+ues c ntra l s sistemas cript ,r$*ic s? *raudes, engaos y e4torsiones02 L s *rau!es " esta*as *inancier s a tra#0s !e Internet se %an %ec% mu" *recuentes en est s (ltim s a1 s. Se utili'a el t0rmin !e 7p%is%in,8 para re*erirse al tip !e ata+ues +ue tratan !e &tener l s n(mer s !e cuenta " las cla#es !e acces a ser#ici s &ancari s. !enegacin del Servicio -Ataque !os 9 !enial of Service.02 Lue persi,uen c lapsar !etermina! s e+uip s re!es in* rm$tic s) para impe!ir +ue pue!an *recer sus ser#ici s a sus clientes " usuari s. CREACI1N DE ORGANIS OS ES!ECIALI/ADOS Para c m&atir !e * rma m$s e*ica' las !istintas amena'as +ue a*ectan a la se,uri!a! !e l s sistemas in* rm$tic s) en est s (ltim s a1 s se %an crea! #ari s r,anism s especiali'a! s cu"a misi-n es alertar a l s , &iern s) empresas " ciu!a!an s en ,eneral para p !er c ntener " minimi'ar l s !a1 s casi na! s p r l s ata+ues in* rm$tic s.

34

SEGURIDAD INFORMATICA EIAO - UANL

CERT5CC7: E+uip !e Respuesta a Emer,encias In* rm$ticas) es el m$s c n ci! centr !e respuesta) crea! en 15;; p r la a,encia DARPA !e EU para ,esti nar l s inci!entes !e se,uri!a! relaci na! s c n Internet. CSRC7: Centr !e recurs s !e se,uri!a! In* rm$tica es un centr !epen!iente !el NIST CIAC7: Centr !e respuesta a inci!entes " !e recurs s !e se,uri!a! in* rm$tica !epen!iente !el Departament !e Ener,/a !e EU FedCIRC7: Centr !e respuesta a inci!entes In* rm$tic s es un !epen!iente !el Departament !e Se,uri!a! Interi r !e EU.

HIRUS INFORMATICOS F OTROS CODIGOS DAPIPOS

CARACTER2STICAS GENERALES DE LOS -IRUS INFOR 4TICOS +n &digo 7alicioso -)7al8are,. es cual+uier tip !e pr ,rama !esarr lla! para causar !a1 s intr !ucirse !e * rma n aut ri'a!a en al,(n sistema in* rm$tic . L s m$s c n ci! s s n l s #irus in* rm$tic s) si &ien c n el !esarr ll !e las re!es !e r!ena! res " !e l s ser#ici s !e Internet %an pareci! en est s (ltim s a1 s nue# s tip s !e c-!i, s malici s s? ca&all s !e Tr "a 6tr "an s9) ,usan s) etc0tera. El c mp rtamient &i l-,ic s. !e l s #irus in* rm$tic s es similar al !e l s #irus

35

SEGURIDAD INFORMATICA EIAO - UANL

Un -iru( In;orm<tico es un pr ,rama in* rm$tic !esarr lla! en un !etermina! len,ua2e 6ensam&la! r) C " CQQ) Hisual Gasic) Ra#a) len,ua2es !e macr s !e aplicaci nes *im$ticas c m J r! E@cel) HGScript) Ra#aScriptC9) capa' !e8in*ectar8 un sistema in* rm$tic me!iante !istint s mecanism s !e pr pa,aci-n 67aut -replicaci-n89. Un #irus in* rm$tic trata !e repr !ucirse r$pi!amente para e@ten!er su alcance) alcan'a! en la actuali!a! una pr pa,aci-n e@p nencial ,racias al !esarr ll !e Internet " !e las re!es !e r!ena! res. En cuant a las t0cnicas !e 7aut pr tecci-n8 utili'a!as p r l s #irus in* rm$tic s para s &re#i#ir) p !r/am s citar las si,uientes. /:cnicas de ocultamiento o )stealth8? +ue c nsiste &$sicamente en *recer in* rmaci-n *alsea!a !el sistema +ue %a si! in*ecta! para n !espertar s spec%as. Auto encriptacin del cdigo para que no pueda ser analizado #olimorfismo el #irus se c !i*ica ci*ra !e manera !i*erente en ca!a in*ecci-n. 7antenimiento de un determinado )periodo de incubacin, !esactivacin de antivirus y otros programas de proteccin instalados )Armouring,; t:cnica utilizada para impedir que se pueda leer el cdigo del virus

L s #irus in* rm$tic s pue!en utili'ar multitu! !e * rmas !e pr pa,aci-n para in*ectar a sus #ictimas. !e disco a disco !e programa a programa !e documento a documento A trav:s del coreo electrnico o de paginas 3/7< (n redes de ordenadores, a trav:s de recursos compartidos por los equipos A trav:s de herramientas de mensajeria instantnea o de aplicaciones de comparticion de ficheros )peer2to2peer,0 TI!OS DE -IRUS . OTROS !ROGRA AS DA=INOS $iru% de "oo -Sector de Arranque.02 su &2eti# principal es el sect r !e arran+ue !e un !is+uete !el !isc !ur ) ,uar!an! una c pia !el c nteni! ri,inal en tr sect r !el !isc in*ecta! ) a partir !e la in*ecci-n) el #irus se e2ecuta antes +ue el pr pi SO) +ue!an! resi!ente en la mem ria !el e+uip .

36

SEGURIDAD INFORMATICA EIAO - UANL

$iru% de fi!6ero% e3e!u a+'e%02 L s *ic%er s e2ecuta&les pue!en in*ectar pr ,ramas !e MS-DOS) !e Jin! >s 6JinE<9 !e tr s ent rn s in* rm$tic s. El #irus se a! sa a un *ic%er e2ecuta&le " !es#/a el *lu2 !e e2ecuci-n a su pr pi ) para a c ntinuaci-n ret rnar el c-!i, !el pr ,rama ri,inal 6c n ci! c m 7% st89 " e2ecutar las tareas espera!as p r el usuari . $iru% de MS7DOS02 El &2eti# principal !e este tip *ic%er s e2ecuta&les !el ent rn MS-DOS. !e #irus s n l s

Entre l s principales s/nt mas !e una in*ecci-n pr # ca!a p r este tip !e #irus p !r/am s citar el increment !el tama1 !e l *ic%er s in*ecta! s. $iru% de 8in9: -virus de =indo8s.0 2 Se pr ,raman en len,ua2es c m Hisual Gasic CQQ e in*ectan a *ic%er s " c mp nentes !el ent rn Jin! >s? *ic%er s e2ecuta&les) c ntr la! res !e !isp siti# s Sal#apantallas0 $iru% de' 'engua3e #a2a02 Est s #irus a l s apples Ra#a 6*ic%er s !e e@tensi-n 7class89) es !ecir) a l s pr ,ramas !esarr lla! s en el len,ua2e Ra#a +ue se pue!en !escar,ar !es!e Internet para *recer al,una nue#a *unci nali!a! al na#e,a! r Je& a al,una tra aplicaci-n instala!a en el sistema. $iru% de ma!ro%02 Se pr ,raman en len,ua2es !e macr s !e aplicaci nes e in*ectan a ! cument s !el pr cesa! r !e te@t J r!) % 2as !e c$lcul E@cel *ic%er s !e P >er P int. Cuan! se a&re un ! cument in*ecta! en el pr cesa! r J r!) se c piara el c-!i, !el #irus en la platilla 7N rmal.! t8. Tro1ano%7: S n pr ,ramas aparentemente in *ensi# s c n una !etermina!a *unci-n utili!a! per +ue c ntienen c-!i, cult para e2ecutar acci nes n espera!as p r le usuari . Roo ;i %02 p !r/an ser c nsi!era! s c m un tip particular !e tr "an s utili'a! s p r l s atacantes !e un sistema in* rm$tic para cultar puertas traseras +ue *aciliten el acces " c ntr l !el sistema in*ecta! c n l s m$@im s pri#ile,i s p si&les 67r t89. Gu%ano% -=or5s.02 S n pr ,ramas !a1in s +ue pue!en pr pa,ar p r si mism s " c n ,ran rapi!e' a tra#0s !e las re!es !e r!ena! res "a! eria%7: S n pr ,ramas !a1in s !ise1a! s para c nsumir la mem ria !el sistema in*ecta! me!iante la reali'aci-n !e m(ltiples c pias sucesi#as !e si mism s.

3&

SEGURIDAD INFORMATICA EIAO - UANL

"om+a% L&gi!a%7: S n pr ,ramas !a1in s +ue %an si! !esarr lla! s intr !uci! s p r empela! s !esleales en una r,ani'aci-n) " +ue se acti#an en !etermina!as circunstancias. <=oa0e%, -1ulos.02 s n &ul s +ue se !istri&u"en a tra#0s !e Internet) recurrien! a mensa2es !e c rre electr-nic +ue in* rman s &re la aparici-n !e un nue# #irus e@trema!amente peli,r s ) cuan! en reali!a! se trata !e una in* rmaci-n t talmente *alsa. #o;e%7: s n pr ,ramas !e mal ,ust ) !escar,a! s !e Internet) +ue tienen c m principal &2eti# %acer pensar al usuari +ue %an si! in*ecta! s p r un #irus. C n#iene !estacar) asimism ) la !isp ni&ili!a! !e #arias %erramientas) c m 7#irus Creati n La&8) +ue *acilitan la c nstrucci-n !e #irus 7a la carta8) !e * rma mu" sencilla) me!iante un ent rn ,ra*ic +ue permite +ue %asta un usuari sin c n cimient in* rm$tic pue!a pr ,ramar su pr pi #irus. DA=OS OCASIONADOS !OR LOS -IRUS INFOR 4TICOS Po%i+'e% %*n oma% de una infe!!i&n -or !&digo ma'i!io%o Desaparici-n c rrupci-n !e Fic%er s. Ralenti'aci-n inusual !e l s pr ,ramas " !el sistema. Inesta&ili!a! !el sistema) ca/!as *recuentes. Aparici-n !e pr ces s " ser#ici s !esc n ci! s " +ue se encuentran acti# s en el sistema. Cam&i s en las plantillas !el pr cesa! r !e te@t ) % 2a !e c$lcul ) etc. Apertura inusual !e puert s. Increment repentin !el en#i- !e mensa2es a tr s usuari s. Increment !el tr$*ic en la re!.

Da>o% dire! o%. e3e!u!i&n de 'a% -ro-ia% ru ina% de' 2iru% L s !a1 s !irect s s n el resulta! !e la e2ecuci-n !e las pr pias rutinas !el #irus c-!i, malici s . Est s !a1 s pue!en #ariar !es!e las &r mas ,ra*icas aparentemente in *ensi#a) %asta l s !a1 s se#er s +ue a*ectan el ren!imient !el sistema " la se,uri!a! !e sus !at s " *ic%er s. <os principales daos directos antivirus y de seguridad Des%a&ilitaci n !e pr ,ramas anti#irus " !e se,uri!a! Destrucci-n m !i*icaci-n !e *ic%er s !e l s !isc s !ur s l cales F rmate !e !isc s !ur s Re#elaci-n !e in* rmaci-n sensi&le a tra#0s !el c rre electr-nic G rra! !e la in* rmaci-n !e la mem ria CMOS !el e+uip

3'

SEGURIDAD INFORMATICA EIAO - UANL

Da>o% indire! o% L s !a1 s in!irect s se pr !ucen c m c nsecuencia !e la entra!a !el #irus pr ,rama malici s en el sistema) in!epen!ientemente !el c-!i, !a1in +ue #a"a a e2ecutar) " entre ell s p !r/am s !estacar l s si,uientes? Ralenti'aci-n !e l s e+uip s in*ecta! s Per!i!a !e tiemp !e l s usuarai s !el sistema) m ti#a!a p r las tareas !e !esin*ecci-n !e l s e+uip s. L s %acBers " cracBers p !r/an utili'ar las puertas traseras a&iertas p r al,un s #irus. P si&ili!a! !e utili'ar el e+uip in*ecta! para lle#ar a ca& ata+ues c ntra tr s r!ena! res c necta! s a Internet

LA !OL3 ICA DE LOS >!ROGRA AS ES!2A? 5>S!.9ARE?6 S n c ntr les Acti#eS) applets Ra#a pr ,ramas en Ra#aScript HGScript +ue se instalan en el e+uip !el usuari se e2ecutan !es!e una pa,ina Je& c n la intenci-n !e re,istrar l s !istint s Je&sites +ue un usuari #isita en sus c ne@i nes a Internet) para remitir p steri rmente esta in* rmaci-n a la empresa in!i#i!u +ue l s %a&/a crea!

ULTI AS TENDENCIAS EN EL

UNDO DE LOS -IRUS !e m(ltiples t0cnicas !e

Las (ltimas ten!encias recurren al emple pr pa,aci-n en un (nic pr ,rama !a1in ?

Fic%er a!2unt en el c rre electr-nic E@pl taci-n !e las #ulnera&ili!a!es c n ci!as !e ser#i! res " e+uip s c necta! s a Internet. Recurs s c mparti! s sin c ntrase1as en re!es Jin! >s Pa,inas Je& c n c-!i, !a1in inclui! en el len,ua2e DTML

En este senti! se c m&inan las caracter/sticas !e #irus " ,usan s en una misma aplicaci-n) !esarr llan! ata+ues c m&ina! s. Se %an !esarr lla! s #irus +ue pue!en &urlar a l s pr ,ramas anti#irus "a +ue se pr pa,an a tra#0s !e *ic%er s c mprimi! s pr te,i! s c n c ntrase1a. Tam&i0n se %an !esarr lla! c-!i, s mali,n s multiplata* rma capaces !e a*ectar ent rn s Jin! >s " Linu@3Uni@.

3(

SEGURIDAD INFORMATICA EIAO - UANL

En la actuali!a! p li*eran l s #irus capaces !e a*ectar a tr s ser#ici s " aplicaci nes !e Internet c m l s #irus +ue se apr #ec%an !el intercam&i !e *ic%er s a tra#0s !e aplicaci nes P<P) #irus +ue se pr pa,an a tra#0s !e mensa2eria instant$nea. Al,un s #irus pue!en c n#ertir l s e+uip s in*ecta! s en ser#i! res !e !etermina! s c nteni! s en 7remailers8 an-nim s +ue *acilitan la !istri&uci-n !el c rre &asura 67spam89. CO O CO "ATIR LA A ENA/A DE LOS -IRUS . OTROS C1DIGOS DA=INOS A+u/ se presenta una lista !e rec men!aci nes para c m&atir !e * rma e*ica' la amena'a !e l #irus " tr s pr ,ramas !a1in s? Utili'aci-n !e pr ,ramas !e Anti#irus permanentemente actuali'a! C n*i,uraci-n !e c rta*ue, s C n*i,uraci-n r &usta !e ca!a e+uip in* rm$tic C mpr &aci-n !e *ic%er s " !e mensa2es !e c rre electr-nic antes !e a&rirl s Gl +ue !e l s mensa2es !e c rre +ue inclu"an *ic%er s e2ecuta&les c n !etermina!as e@tensi nes s spec% sas 6.t@t.#&s %tm.e@e9 C mpr &aci-n !e !is+uetes " tr s !isp siti# s !e almacenamient +ue entren " sal,an !e ca!a e+uip in* rm$tic An$lisis !e l s c nteni! s en l s *ic%er s c mprimi! s Re#isi-n !e c pias !e se,uri!a!. L s usuari s !e&er/an ser instrui! s para !esc n*iar !e l s mensa2es !e c rre inespera! s +ue pr #en,an !e una *uente p c %a&itual E#itar la !escar,a !e pr ,ramas !e pa,inas Je& p c *ia&les Mantenerse alerta ante acci nes s spec% sas !e p si&les #irus En una re! in* rm$tica c n#iene actuar c n rapi!e' para i!enti*icar " aislar l s e+uip s in*ecta! s. Limitaci-n !e la instalaci-n !e pr ,ramas en l s e+uip s !el ent rn c rp rati# F rmaci-n " sensi&ili'aci-n !e l s usuari s +uienes !e&er/a aplicar me!i!as !e se,uri!a! a!ecua!as en sus pr pi s e+uip s Mantenimient en 7cuarentena8 !e t ! s l s *ic%er s s spec% s s Utili'aci-n !e certi*ica! s !i,itales en l s pr ,ramas " c nteni! s acti# s.

UTILI/ACI1N DE UN !ROGRA A ANTI-IRUS Una !e las principales me!i!as para c m&atir la amena'a +ue representan l s #irus " tr s pr ,ramas !a1in s pasa p r la utili'aci-n !e un pr ,rama anti#irus c n#enientemente actuali'a! . El pr ,rama anti#irus !e&er$ estar instala! en t ! s l s e+uip s " estaci nes !e tra&a2 !entr !e la re! !e la 43

SEGURIDAD INFORMATICA EIAO - UANL

r,ani'aci-n) para p !er pre#enir !e este m ! c nta,i .

las #/as tra!ici nales !e

La e*icacia !e est s pr ,ramas !epen!er$ en &uena me!i!a !e una actuali'aci-n permanente c n l s *ic%er s !e *irmas !e nue# s #irus as/ c m !el s p rte pr p rci na! p r la empresa !esarr lla! ra !el pr ,rama instala! . Un pr ,rama anti#irus se !istin,uen ! s &l +ues m-!ul s principales?

7odulo de &ontrol02 encar,a! !e las si,uientes *unci nesA Se,uimient !e la acti#i!a! en el SI) Pr tecci-n pre#enti#a) Detecci-n !e c-!i, s mali,n s) C n*i,uraci-n !el *unci namient !el pr ,rama anti#irus 7odulo de $espuesta0- resp nsa&le !e las si,uientes tareasA ,eneraci-n !e alarmas " re,istr !e inci!encias) Gl +ue !e ser#ici s " pr ,ramas s spec% s s) Desin*ecci-n !e pr ,ramas " ! cument s in*ecta! s.

CIGERTERRORISMO F ESPIONARE EN LAS REDES

DEORDENADORES

LAS A ENA/AS INFOR 4TICAS DEL CI"ERTERRORIS O . DE LAS GUERRAS

Las s cie!a!es a#an'a!as tienen una !epen!encia ca!a ma" r !e l s sistemas in* rm$tic s para el c ntr l !e muc% s pr ces s " acti#i!a!es c ti!ianas? c ntr l !el *lui! el0ctric ) !e la re! !e a&astecimient !e a,uas) !e las centrales !e c nmutaci-n tele*-nicas) !el tra*ic a0re ) !e las re!es !e se1ali'aci-n sema*-rica) !e l s sistemas *inancier s) etc0tera. (ntre las posibles consecuencias de una guerra informtica, podr"amos citar las siguientes C rte !el suministr el0ctric " p si&le !esc ntr l !e centrales nucleares centrales %i!r el0ctricas " t0rmicas. 42

SEGURIDAD INFORMATICA EIAO - UANL

C laps t tal !e las re!es tele*-nicas " l s sistemas !e c municaci-n. Ca s *inancier Inter#enci-n !el c ntr la !el tra*ic a0re " *err #iari . Destrucci-n !e ,ran!es &ases !e !at s estatales. Sa& ta2es en la capital " tras ciu!a!es imp rtantes Lan'amient !e & m&as electr ma,n0ticas

CONSECUENCIAS DE LOS FALLOS . ATA0UES EN LAS E !RESAS La ma" r/a !e las empresas " r,ani'aci nes !e nuestr ent rn tam&i0n p !r/an ser #ulnera&les a ata+ues in* rm$tic s lle#a! s a ca& c ntra sus pr pi s recurs s e intereses) en una especie !e 7,uerra in* rm$tica8 a pe+ue1a escala. L s a#ances !e las re!es " ser#ici s !e telec municaci-n %an *acilita! !esarr ll !el teletra&a2 en al,un s sect res " tip s !e r,ani'aci nes. el

P r tra parte) l s *all s en l s sistemas in* rm$tic s pue!en tener imp rtantes c nsecuencias ec n-micas para las empresas. As/) p r e2empl ) un *all In* rm$tic pr # c en septiem&re !e <==: #arias !ecenas !e cancelaci nes e innumera&les retras s en #uel s !e Lu*t%ansa en t ! el mun! ) a*ectan! a miles !e pasa2er s.

EL ES!IONA#E EN LAS REDES DE ORDENADORES E' -o'?mi!o !6i- <C'i--er@ 1 e' -a-e' de 'a NSA A principi s !e l s a1 s n #enta sur,/a la p l0mica en Esta! s Uni! s p r la intenci-n !el , &iern !e ese pa/s !e in#ertir en t ! tip !e c municaci nes a tra#0s !e re!es tele*-nicas " !e r!ena! res. A su #e') la NSA 6A,encia !e Se,uri!a! Naci nal9 !ise1 el p l0mic c%ip 7Clipper8 para la encriptaci-n !e c municaci nes !e # ') +ue cumpl/a c n estas especi*icaci nes. La NSA 6Nati nal Securit" A,enc") A,encia Naci nal !e Se,uri!a! !e Esta! s Uni! s9 .Fue crea!a en 15K< p r el presi!ente Darr" Truman) c m una a,encia en el Departament !e De*ensa. Es un !e l s principales centr s !e in#esti,aci-n !e cript ,ra*/a " cript an$lisis !el mun! . E!6e'on Es una re! !e espi na2e el0ctric crea!a en l s a1 s) cincuenta p r la A,encia Naci nal !e Se,uri!a! n rteamericana. Es un sistema militar !e espi na2e !e t ! tip !e c municaci nes electr ma,n0ticas) c n capaci!a! 4A

SEGURIDAD INFORMATICA EIAO - UANL

para interceptar llama!as !e tel0* n ) transmisi nes transmisi-n !e !at s " !e llama!as #/a sat0lite etc0tera. ENFOPOL (Enfor!emen Po'i!e)

p r

Internet)