Documente Academic

Documente Profesional

Documente Cultură

Auditoria de Sistemas 3

Încărcat de

Jimmy StanTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Auditoria de Sistemas 3

Încărcat de

Jimmy StanDrepturi de autor:

Formate disponibile

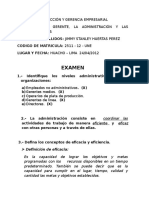

Conceptos de Auditoria de Sistemas

La palabra auditora viene del latn auditorius y de esta proviene auditor, que tiene la virtud de oir y revisar cuentas, pero debe estar encaminado a un objetivo especfico que es el de evaluar la eficiencia y eficacia con que se est operando para que, por medio del sealamiento de cursos alternativos de accin, se tomen decisiones que permitan corregir los errores, en caso de que existan, o bien mejorar la forma de actuacin. Algunos autores proporcionan otros conceptos pero todos coinciden en hacer nfasis en la revisin, evaluacin y elaboracin de un informe para el ejecutivo encaminado a un objetivo especfico en el ambiente computacional y los sistemas. A continuacin se detallan algunos conceptos recogidos de algunos expertos en la materia: Auditora de Sistemas es:

La verificacin de controles en el procesamiento de la informacin, desarrollo de sistemas e instalacin con el objetivo de evaluar su efectividad y presentar recomendaciones a la Gerencia.

La actividad dirigida a verificar y juzgar informacin.

El examen y evaluacin de los procesos del Area de Procesamiento automtico de Datos (PAD) y de la utilizacin de los recursos que en ellos intervienen, para llegar a establecer el grado de eficiencia, efectividad y economa de los sistemas computarizados en una empresa y presentar conclusiones y recomendaciones encaminadas a corregir las deficiencias existentes y mejorarlas.

El proceso de recoleccin y evaluacin de evidencia para determinar si un sistema automatizado:

1. Salvaguarda activos: Dao - Destruccin - Uso no autorizado - Robo.

2. Mantiene Integridad de los datos: Informacin Precisa - Completa - Oportuna Confiable.

3. Alcanza metas organizacionales: Contribucin de la funcin informtica.

4. Consume recursos eficientemente: Utiliza los recursos adecuadamente en el procesamiento de la informacin.

Es el examen o revisin de carcter objetivo (independiente), crtico(evidencia), sistemtico (normas), selectivo (muestras) de las polticas, normas, prcticas, funciones, procesos, procedimientos e informes relacionados con los sistemas de informacin computarizados, con el fin de emitir una opinin profesional (imparcial) con respecto a: Eficiencia en el uso de los recursos informticos - Validez de la informacin - Efectividad de los controles establecidos.

Objetivos Generales de una Auditora de Sistemas

1. Buscar una mejor relacin costo-beneficio de los sistemas automticos o computarizados diseados e implantados por el PAD (Departamento de Procesamiento de Datos).

2. Incrementar la satisfaccin de los usuarios de los sistemas computarizados.

3. Asegurar una mayor integridad, confidencialidad y confiabilidad de la informacin mediante la recomendacin de seguridades y controles.

4. Conocer la situacin actual del rea informtica y las actividades y esfuerzos necesarios para lograr los objetivos propuestos.

5. Seguridad de personal, datos, hardware, software e instalaciones.

6. Apoyo de funcin informtica a las metas y objetivos de la organizacin.

7. Seguridad, utilidad, confianza, privacidad y disponibilidad en el ambiente informtico.

8. Minimizar existencias de riesgos en el uso de Tecnologa de informacin.

9. Decisiones de inversin y gastos innecesarios.

10. Capacitacin y educacin sobre controles en los Sistemas de Informacin.

ustificativos para efectuar una Auditora de Sistemas

Aumento considerable e injustificado del presupuesto del PAD (Departamento de Procesamiento de Datos) .

Desconocimiento en el nivel directivo de la situacin informtica de la empresa .

Falta total o parcial de seguridades lgicas y fisicas que garanticen la integridad del personal, equipos e informacin.

Descubrimiento de fraudes efectuados con el computador.

Falta de una planificacin informtica.

Organizacin que no funciona correctamente, falta de polticas, objetivos, normas, metodologa, asignacin de tareas y adecuada administracin del Recurso Humano.

Descontento general de los usuarios por incumplimiento de plazos y mala calidad de los resultados.

Falta de documentacin o documentacin incompleta de sistemas que revela la dificultad de efectuar el mantenimiento de los sistemas en produccin.

Clasificacin general de los controles Los controles son un conjunto de disposiciones metdicas, cuyo fin es vigilar las funciones y actitudes de las empresas y para ello permite verificar si todo se realiza conforme a los programas adoptados, ordenes impartidas y principios admitidos. Existen:

CONTROLES PREVENTIVOS

Son aquellos que reducen la frecuencia con que ocurren las causas del riesgo, permitiendo cierto margen de violaciones. Ejemplos: Letrero No fumar para salvaguardar las instalaciones Sistemas de claves de acceso.

COTROLES DETECTIVOS

Son aquellos que no evitan que ocurran las causas del riesgo sino que los detecta luego de ocurridos. Son los mas importantes para el auditor. En cierta forma sirven para evaluar la eficiencia de los controles preventivos. Ejemplo: Archivos y procesos que sirvan como pistas de auditora - Procedimientos de validacin.

CONTROLES CORRECTIVOS

Ayudan a la investigacin y correccin de las causas del riesgo. La correccin adecuada puede resultar dificil e ineficiente, siendo necesaria la implantacin de controles detectivos sobre los controles correctivos, debido a que la correccin de errores es en si una actividad altamente propensa a errores.

Principales Controles fsicos y lgicos

Controles particulares tanto en la parte fisica como en la lgica se detallan a continuacin:

Autenticidad

Permiten verificar la identidad 1. Passwords 2. Firmas digitales

Exactitud

Aseguran la coherencia de los datos 1. Validacin de campos 2. Validacin de excesos

Totalidad

Evitan la omisin de registros as como garantizan la conclusin de un proceso de envio 1. Conteo de regitros 2. Cifras de control

Redundancia

Evitan la duplicidad de datos 1. Cancelacin de lotes 2. Verificacin de secuencias

Privacidad

Aseguran la proteccin de los datos 1. Compactacin 2. Encriptacin

Existencia

Aseguran la disponibilidad de los datos 1. Bitcora de estados 2. Mantenimiento de activos

Proteccin de Activos

Destruccin o corrupcin de informacin o del hardware 1. Extintores 2. Passwords

Efectividad

Aseguran el logro de los objetivos 1. Encuestas de satisfaccin 2. Medicin de niveles de servicio

Eficiencia

Aseguran el uso ptimo de los recursos 1. Programas monitores 2. Anlisis costo-beneficio

Controles automticos o lgicos

Periodicidad de cambio de claves de acceso Los cambios de las claves de acceso a los programas se deben realizar peridicamente. Normalmente los usuarios se acostumbran a conservar la misma clave que le asignaron

inicialmente. El no cambiar las claves peridicamente aumenta la posibilidad de que personas no autorizadas conozcan y utilicen claves de usuarios del sistema de computacin. Por lo tanto se recomienda cambiar claves por lo menos trimestralmente.

Combinacin de alfanumricos en claves de acceso

No es conveniente que la clave este compuesta por cdigos de empleados, ya que una persona no autorizada a travs de pruebas simples o de deducciones puede dar con dicha clave. Para redefinir claves es necesario considerar los tipos de claves que existen:

Individuales Pertenecen a un solo usuario, por tanto es individual y personal. Esta clave permite al momento de efectuar las transacciones registrar a los responsables de cualquier cambio.

Confidenciales De forma confidencial los usuarios debern ser instruidos formalmente respecto al uso de las claves.

No significativas Las claves no deben corresponder a nmeros secuenciales ni a nombres o fechas.

Verificacin de datos de entrada

Incluir rutinas que verifiquen la compatibilidad de los datos mas no su exactitud o precisin; tal es el caso de la validacin del tipo de datos que contienen los campos o verificar si se encuentran dentro de un rango.

Conteo de registros Consiste en crear campos de memoria para ir acumulando cada registro que se ingresa y verificar con los totales ya registrados.

Totales de Control Se realiza mediante la creacin de totales de linea, columnas, cantidad de formularios, cifras de control, etc. , y automticamente verificar con un campo en el cual se van acumulando los registros, separando solo aquellos formularios o registros con diferencias.

Verficacin de limites Consiste en la verificacin automtica de tablas, cdigos, limites mnimos y mximos o bajo determinadas condiciones dadas previamente.

Verificacin de secuencias

En ciertos procesos los registros deben observar cierta secuencia numerica o alfabetica, ascendente o descendente, esta verificacion debe hacerse mediante rutinas independientes del programa en si.

Dgito autoverificador Consiste en incluir un dgito adicional a una codificacin, el mismo que es resultado de la aplicacin de un algoritmo o formula, conocido como MODULOS, que detecta la correccin o no del cdigo. Tal es el caso por ejemplo del decimo dgito de la cdula de identidad o el ultimo dgito del RUT.

Utilizar software de seguridad en los microcomputadores El software de seguridad permite restringir el acceso al microcomputador, de tal modo que solo el personal autorizado pueda utilizarlo. Adicionalmente, este software permite reforzar la segregacin de funciones y la confidencialidad de la informacin mediante controles para que los usuarios puedan accesar solo a los programas y datos para los que estn autorizados.

Programas de este tipo son: WACHDOG, LATTICE,SECRET DISK, entre otros.

Controles Administrativos en un Ambiente de Procesamiento de Datos La mxima autoridad del Area de Informtica de una empresa o institucin debe implantar los siguientes controles que se agruparan de la siguiente forma: 1.- Controles de Preinstalacin 2.- Controles de Organizacin y Planificacin 3.- Controles de Sistemas en Desarrollo y Produccin 4.- Controles de Procesamiento 5.- Controles de Operacin 6.- Controles de uso de Microcomputadores Controles de Preinstalacin Hacen referencia a procesos y actividades previas a la adquisicin e instalacin de un equipo de computacin y obviamente a la automatizacin de los sistemas existentes. Objetivos: &Garantizar que el hardware y software se adquieran siempre y cuando tengan la seguridad de que los sistemas computarizados proporcionaran mayores beneficios que cualquier otra alternativa. &Garantizar la seleccin adecuada de equipos y sistemas de computacin & Asegurar la elaboracin de un plan de actividades previo a la instalacin Acciones a seguir: & Elaboracin de un informe tcnico en el que se justifique la adquisicin del equipo, software y servicios de computacin, incluyendo un estudio costo-beneficio. & Formacin de un comit que coordine y se responsabilice de todo el proceso de adquisicin e instalacin & Elaborar un plan de instalacin de equipo y software (fechas, actividades, responsables) el mismo que debe contar con la aprobacin de los proveedores del equipo.

& Elaborar un instructivo con procedimientos a seguir para la seleccin y adquisicin de equipos, programas y servicios computacionales. Este proceso debe enmarcarse en normas y disposiciones legales. & Efectuar las acciones necesarias para una mayor participacin de proveedores. & Asegurar respaldo de mantenimiento y asistencia tcnica.

Controles de organizacin y Planificacin Se refiere a la definicin clara de funciones, linea de autoridad y responsabilidad de las diferentes unidades del rea PAD, en labores tales como: 1. Disear un sistema 2. Elaborar los programas 3. Operar el sistema 4. Control de calidad Se debe evitar que una misma persona tenga el control de toda una operacin. Es importante la utilizacin ptima de recursos en el PAD mediante la preparacin de planes a ser evaluados continuamente Acciones a seguir & La unidad informtica debe estar al mas alto nivel de la pirmide administrativa de manera que cumpla con sus objetivos, cuente con el apoyo necesario y la direccin efectiva. & Las funciones de operacin, programacin y diseo de sistemas deben estar claramente delimitadas. & Deben existir mecanismos necesarios a fin de asegurar que los programadores y analistas no tengan acceso a la operacin del computador y los operadores a su vez no conozcan la documentacin de programas y sistemas. & Debe existir una unidad de control de calidad, tanto de datos de entrada como de los resultado del procesamiento. & El manejo y custodia de dispositivos y archivos magnticos deben estar expresamente definidos por escrito.

& Las actividades del PAD deben obedecer a planificaciones a corto, mediano y largo plazo sujetos a evaluacin y ajustes peridicos Plan Maestro de Informtica & Debe existir una participacin efectiva de directivos, usuarios y personal del PAD en la planificacin y evaluacin del cumplimiento del plan. & Las instrucciones deben impartirse por escrito. Controles de Sistema en Desarrollo y Produccin Se debe justificar que los sistemas han sido la mejor opcin para la empresa, bajo una relacin costo-beneficio que proporcionen oportuna y efectiva informacin, que los sistemas se han desarrollado bajo un proceso planificado y se encuentren debidamente documentados. Acciones a seguir: Los usuarios deben participar en el diseo e implantacin de los sistemas pues aportan conocimiento y experiencia de su rea y esta actividad facilita el proceso de cambio & El personal de auditora interna/control debe formar parte del grupo de diseo para sugerir y solicitar la implantacin de rutinas de control & El desarrollo, diseo y mantenimiento de sistemas obedece a planes especficos, metodologas estndares, procedimientos y en general a normatividad escrita y aprobada. & Cada fase concluida debe ser aprobada documentadamente por los usuarios mediante actas u otros mecanismos a fin de evitar reclamos posteriores. & Los programas antes de pasar a Produccin deben ser probados con datos que agoten todas las excepciones posibles. & Todos los sistemas deben estar debidamente documentados y actualizados. La documentacin deber contener: Informe de factibilidad Diagrama de bloque Diagrama de lgica del programa Objetivos del programa Listado original del programa y versiones que incluyan los cambios efectuados con antecedentes de pedido y aprobacin de modificaciones Formatos de salida

Resultados de pruebas realizadas & Implantar procedimientos de solicitud, aprobacin y ejecucin de cambios a programas, formatos de los sistemas en desarrollo. & El sistema concluido sera entregado al usuario previo entrenamiento y elaboracin de los manuales de operacin respectivos Controles de Procesamiento Los controles de procesamiento se refieren al ciclo que sigue la informacin desde la entrada hasta la salida de la informacin, lo que conlleva al establecimiento de una serie de seguridades para: & Asegurar que todos los datos sean procesados & Garantizar la exactitud de los datos procesados & Garantizar que se grabe un archivo para uso de la gerencia y con fines de auditora & Asegurar que los resultados sean entregados a los usuarios en forma oportuna y en las mejores condiciones. Acciones a seguir: & Validacin de datos de entrada previo procesamiento debe ser realizada en forma automtica: clave, dgito autoverificador, totales de lotes, etc. & Preparacin de datos de entrada debe ser responsabilidad de usuarios y consecuentemente su correccin. & Recepcin de datos de entrada y distribucin de informacin de salida debe obedecer a un horario elaborado en coordinacin con el usuario, realizando un debido control de calidad. & Adoptar acciones necesaria para correcciones de errores. & Analizar conveniencia costo-beneficio de estandarizacin de formularios, fuente para agilitar la captura de datos y minimizar errores. & Los procesos interactivos deben garantizar una adecuada interrelacin entre usuario y sistema. & Planificar el mantenimiento del hardware y software, tomando todas las seguridades para garantizar la integridad de la informacin y el buen servicio a usuarios.

Controles de Operacin Abarcan todo el ambiente de la operacin del equipo central de computacin y dispositivos de almacenamiento, la administracin de la cintoteca y la operacin de terminales y equipos de comunicacin por parte de los usuarios de sistemas on line. Los controles tienen como fin: & Prevenir o detectar errores accidentales que puedan ocurrir en el Centro de Cmputo durante un proceso & Evitar o detectar el manejo de datos con fines fraudulentos por parte de funcionarios del PAD & Garantizar la integridad de los recursos informticos. & Asegurar la utilizacin adecuada de equipos acorde a planes y objetivos.

Hardware Personal SoftwareRecursos Instalaciones DatosInformticos

Acciones a seguir: & El acceso al centro de computo debe contar con las seguridades necesarias para reservar el ingreso al personal autorizado & Implantar claves o password para garantizar operacin de consola y equipo central (mainframe), a personal autorizado. & Formular polticas respecto a seguridad, privacidad y proteccin de las facilidades de procesamiento ante eventos como: incendio, vandalismo, robo y uso indebido, intentos de violacin y como responder ante esos eventos. & Mantener un registro permanente (bitcora) de todos los procesos realizados, dejando constancia de suspensiones o cancelaciones de procesos. & Los operadores del equipo central deben estar entrenados para recuperar o restaurar informacin en caso de destruccin de archivos.

& Los backups no deben ser menores de dos (padres e hijos) y deben guardarse en lugares seguros y adecuados, preferentemente en bvedas de bancos. & Se deben implantar calendarios de operacin a fin de establecer prioridades de proceso. & Todas las actividades del Centro de Computo deben normarse mediante manuales, instructivos, normas, reglamentos, etc. & El proveedor de hardware y software deber proporcionar lo siguiente: Manual de operacin de equipos Manual de lenguaje de programacin Manual de utilitarios disponibles Manual de Sistemas operativos & Las instalaciones deben contar con sistema de alarma por presencia de fuego, humo, asi como extintores de incendio, conexiones elctricas seguras, entre otras. & Instalar equipos que protejan la informacin y los dispositivos en caso de variacin de voltaje como: reguladores de voltaje, supresores pico, UPS, generadores de energa. & Contratar plizas de seguros para proteger la informacin, equipos, personal y todo riesgo que se produzca por casos fortuitos o mala operacin. Controles en el uso del Microcomputador Es la tarea mas difcil pues son equipos mas vulnerables, de fcil acceso, de fcil explotacin pero los controles que se implanten ayudaran a garantizar la integridad y confidencialidad de la informacin.

Acciones a seguir: & Adquisicion de equipos de proteccin como supresores de pico, reguladores de voltaje y de ser posible UPS previo a la adquisicin del equipo & Vencida la garanta de mantenimiento del proveedor se debe contratar mantenimiento preventivo y correctivo. & Establecer procedimientos para obtencin de backups de paquetes y de archivos de datos. & Revisin peridica y sorpresiva del contenido del disco para verificar la instalacin de

aplicaciones no relacionadas a la gestin de la empresa. & Mantener programas y procedimientos de deteccin e inmunizacin de virus en copias no autorizadas o datos procesados en otros equipos. & Propender a la estandarizacin del Sistema Operativo, software utilizado como procesadores de palabras, hojas electrnicas, manejadores de base de datos y mantener actualizadas las versiones y la capacitacin sobre modificaciones incluidas. Analizados los distintos tipos de controles que se aplican en la Auditora de Sistemas efectuaremos a continuacin el anlisis de casos de situaciones hipotticas planteadas como problemticas en distintas empresas , con la finalidad de efectuar el anlisis del caso e identificar las acciones que se deberan implementar .

Metodologa de una Auditoria de Sistemas

Existen algunas metodologas de Auditoras de Sistemas y todas depende de lo que se pretenda revisar o analizar, pero como estndar analizaremos las cuatro fases bsicas de un proceso de revisin:

Estudio preliminar Revisin y evaluacin de controles y seguridades Examen detallado de reas criticas Comunicacin de resultados Estudio preliminar.- Incluye definir el grupo de trabajo, el programa de auditora, efectuar visitas a la unidad informtica para conocer detalles de la misma, elaborar un cuestionario para la obtencin de informacin para evaluar preliminarmente el control interno, solicitud de plan de actividades, Manuales de polticas, reglamentos, Entrevistas con los principales funcionarios del PAD. Revisin y evaluacin de controles y seguridades.- Consiste de la revisin de los diagramas de flujo de procesos, realizacin de pruebas de cumplimiento de las seguridades, revisin de aplicaciones de las reas criticas, Revisin de procesos histricos (backups), Revisin de

documentacin y archivos, entre otras actividades. Examen detallado de reas criticas.-Con las fases anteriores el auditor descubre las reas criticas y sobre ellas hace un estudio y anlisis profundo en los que definir concretamente su grupo de trabajo y la distribucin de carga del mismo, establecer los motivos, objetivos, alcance Recursos que usara, definir la metodologa de trabajo, la duracin de la auditora, Presentar el plan de trabajo y analizara detalladamente cada problema encontrado con todo lo anteriormente analizado en este folleto. Comunicacin de resultados.- Se elaborara el borrador del informe a ser discutido con los ejecutivos de la empresa hasta llegar al informe definitivo, el cual presentara esquemticamente en forma de matriz, cuadros o redaccin simple y concisa que destaque los problemas encontrados , los efectos y las recomendaciones de la Auditora. El informe debe contener lo siguiente: Motivos de la Auditora Objetivos Alcance Estructura Orgnico-Funcional del rea Informtica Configuracin del Hardware y Software instalado Control Interno Resultados de la Auditora

S-ar putea să vă placă și

- Alo, Dios MioDocument1 paginăAlo, Dios MioJimmy StanÎncă nu există evaluări

- Directiva para La Formulación Planes Pei - Facus-UnmsmDocument5 paginiDirectiva para La Formulación Planes Pei - Facus-UnmsmJimmy StanÎncă nu există evaluări

- Detectar Pecado MortalDocument5 paginiDetectar Pecado MortalJimmy StanÎncă nu există evaluări

- Teresa AndesDocument85 paginiTeresa AndesandreadiscipuladejesusÎncă nu există evaluări

- Alo, Dios MioDocument1 paginăAlo, Dios MioJimmy StanÎncă nu există evaluări

- Monografia Formulacion Plan EstrategicoDocument28 paginiMonografia Formulacion Plan EstrategicoJimmy StanÎncă nu există evaluări

- B.S.C. - Herramienta de GestionDocument8 paginiB.S.C. - Herramienta de GestionJimmy StanÎncă nu există evaluări

- Trabajo Final de Disolucion, Liquidacion y ExtincionDocument19 paginiTrabajo Final de Disolucion, Liquidacion y ExtincionJimmy StanÎncă nu există evaluări

- Proyecto Tesis Huertas Nuevo FormatoDocument65 paginiProyecto Tesis Huertas Nuevo FormatoJimmy StanÎncă nu există evaluări

- Codigo de Justicia Militar PolicialDocument133 paginiCodigo de Justicia Militar PolicialJosue Pucllas QuispeÎncă nu există evaluări

- Gestion de RiesgosDocument13 paginiGestion de RiesgosJimmy StanÎncă nu există evaluări

- Monografia Formulacion Plan EstrategicoDocument28 paginiMonografia Formulacion Plan EstrategicoJimmy StanÎncă nu există evaluări

- Dialogo Entre San Benito y Santa EscolasticaDocument1 paginăDialogo Entre San Benito y Santa EscolasticaJimmy Stan100% (1)

- Codigo Civil - Procesal T.U.O.Document239 paginiCodigo Civil - Procesal T.U.O.Jimmy StanÎncă nu există evaluări

- 1.-El Gerente, La Administracion y Las OrganizacionesDocument10 pagini1.-El Gerente, La Administracion y Las OrganizacionesJimmy Stan100% (2)

- Monografia SNIP - Organizacion AdministrativaDocument21 paginiMonografia SNIP - Organizacion AdministrativaJimmy StanÎncă nu există evaluări

- Modernizacion 1Document20 paginiModernizacion 1Jimmy StanÎncă nu există evaluări

- 11 - El LiderazgoDocument6 pagini11 - El LiderazgoJimmy StanÎncă nu există evaluări

- El Comportamieno OrganizacionalDocument7 paginiEl Comportamieno OrganizacionalJimmy StanÎncă nu există evaluări

- Herramientas y Tecnicas GerencialesDocument9 paginiHerramientas y Tecnicas GerencialesJimmy StanÎncă nu există evaluări

- Toma de DesicionesDocument182 paginiToma de DesicionesJimmy Stan100% (1)

- Informe 154 FINALDocument231 paginiInforme 154 FINALBoris Huaraya Moscoso0% (1)

- Actividades y Acciones Del Sinasec and 1Document59 paginiActividades y Acciones Del Sinasec and 1rodrigofiqÎncă nu există evaluări

- Monografia ROF - Organizacion AdministrativaDocument28 paginiMonografia ROF - Organizacion AdministrativaJimmy StanÎncă nu există evaluări

- Gerencia de Recursos Humanos y El Cambio OrganizacionalDocument8 paginiGerencia de Recursos Humanos y El Cambio OrganizacionalJimmy Stan0% (1)

- Tratado Sobre La Asunción de Santa Maria VirgenDocument6 paginiTratado Sobre La Asunción de Santa Maria VirgenJimmy StanÎncă nu există evaluări

- Modernizacion 1Document20 paginiModernizacion 1Jimmy StanÎncă nu există evaluări

- Francisca Javiera Del Valle - La Extraña Personalidad PDFDocument41 paginiFrancisca Javiera Del Valle - La Extraña Personalidad PDFJimmy StanÎncă nu există evaluări

- Ocho Cuestiones Del Antiguo TestamentoDocument5 paginiOcho Cuestiones Del Antiguo TestamentoelhonradojuanÎncă nu există evaluări

- Francisca Javierra Del Valle - Epistolario IneditoDocument44 paginiFrancisca Javierra Del Valle - Epistolario IneditoJimmy StanÎncă nu există evaluări

- Trabajo de Etica - Sesion 4Document12 paginiTrabajo de Etica - Sesion 4marisolÎncă nu există evaluări

- "El Desarrollo de La Comprensión Del Lenguaje Escrito en Estudiantes Con Hipoacusia" Autor - Jaime Felipe Palma Sierra Tutora - Msc. Karla Carrera Salinas Guayaquil-Ecuador 2021Document173 pagini"El Desarrollo de La Comprensión Del Lenguaje Escrito en Estudiantes Con Hipoacusia" Autor - Jaime Felipe Palma Sierra Tutora - Msc. Karla Carrera Salinas Guayaquil-Ecuador 2021Pablo GarcíaÎncă nu există evaluări

- Ensalada de FrutasDocument3 paginiEnsalada de FrutasEder Ronald100% (2)

- Evaluacion Kinder MatematicaDocument8 paginiEvaluacion Kinder MatematicaNina R. Bustos100% (3)

- UNIDAD N 1-ElectroestaticaDocument46 paginiUNIDAD N 1-ElectroestaticaEugenia SotoÎncă nu există evaluări

- Historia de Vida DefinicionDocument2 paginiHistoria de Vida Definicionlolito fernandezÎncă nu există evaluări

- Motores de Corriente AlternaDocument27 paginiMotores de Corriente AlternaHelvin Loren Campos Castillo100% (1)

- Valores Universales Triptico #Document4 paginiValores Universales Triptico #Paola Dennise Zapote RangelÎncă nu există evaluări

- DrosophillaDocument5 paginiDrosophillaValentina JuncoÎncă nu există evaluări

- Modelo de IPERCDocument1 paginăModelo de IPERCMECAUNSAAC0% (1)

- FichasDocument30 paginiFichasIngrid Kimberly100% (1)

- Informe Eco Prácticas de Ambiental Grupo 6-1Document20 paginiInforme Eco Prácticas de Ambiental Grupo 6-1Jessica CarolinaÎncă nu există evaluări

- Intrumentos Del PeruDocument5 paginiIntrumentos Del PeruKristopher GarroÎncă nu există evaluări

- Suplemento Huelga de Dolores 2016Document8 paginiSuplemento Huelga de Dolores 2016Estudiantes por Derecho100% (1)

- P3 Principios de Contabilidad y CostosDocument20 paginiP3 Principios de Contabilidad y CostosneirillapjÎncă nu există evaluări

- Clase 3 Transporte de Contenedores A GranelDocument23 paginiClase 3 Transporte de Contenedores A GranelRonald CortezÎncă nu există evaluări

- 12 CotizacionesDocument2 pagini12 CotizacionesOrlando Valdés DuranÎncă nu există evaluări

- Psicotecnico Policia NacionalDocument25 paginiPsicotecnico Policia NacionalDíaDelCorsarioFrançoisLeClerc100% (3)

- Ministerios PúblicosDocument3 paginiMinisterios PúblicosAna Muñoz TroncosoÎncă nu există evaluări

- MercadotecniaDocument24 paginiMercadotecniaYeimy RaxicÎncă nu există evaluări

- Monologo 20 de Julio de 1810Document3 paginiMonologo 20 de Julio de 1810sergio esteban lozano yepes100% (2)

- Rider 250Document36 paginiRider 250Mariel MoralesÎncă nu există evaluări

- Manual de Word AvanzadoDocument9 paginiManual de Word AvanzadoMarcoÎncă nu există evaluări

- Reglamento Toy BowlDocument6 paginiReglamento Toy BowlAlejandro EvangelistaÎncă nu există evaluări

- Terminología Obstetrica 1Document2 paginiTerminología Obstetrica 1Roxana Pineda0% (2)

- Distribución Del Gas de CamiseaDocument5 paginiDistribución Del Gas de CamiseaChristian VeramendiÎncă nu există evaluări

- Modos de Adquirir 3Document8 paginiModos de Adquirir 3Sara CerqueraÎncă nu există evaluări

- Danzas Tradicionales Del Paraguay y Mauricio Cardozo OcampoDocument3 paginiDanzas Tradicionales Del Paraguay y Mauricio Cardozo Ocampomagi ortiz100% (4)

- Broken Madison FayeDocument123 paginiBroken Madison Fayesarayher100% (1)