Documente Academic

Documente Profesional

Documente Cultură

Formation

Încărcat de

Benyahya BrahimDrepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Formation

Încărcat de

Benyahya BrahimDrepturi de autor:

Formate disponibile

Quest ce quun Virus ?, !

Un virus est un morceau de programme informatique malicieux conu et crit pour quil se

reproduise.

Cette capacit se rpliquer, peut toucher votre ordinateur, sans votre permission et sans que

vous le sachiez.

En termes plus techniques, le virus classique sattachera un de vos programmes excutales

et se copiera s!stmatiquement sur tout autre excutale que vous lancez. "l n! a pas de

gnration spontane de virus informatiques. "ls doivent avoir t crits dans un ut

spcifique. # part se rpliquer, le virus peut avoir ou non une action plus ou moins nfaste,

allant de laffichage dun simple message la destruction de toutes les donnes.

Types de virus

Quest ce quun Cheval de Troie ? :

Un Cheval de $roie est un programme simulant de faire quelque chose, mais faisant tout autre

chose la place. %eur nom vient du fameux Cheval de $roie de la &r'ce antique, offert en

cadeau, mais qui en fait avait pour ut de causer la ruine et la destruction de la ville a!ant reu

ce cheval en ois.

Un Cheval de $roie sur un ordinateur est un programme excutale indpendant, qui est

prsent comme a!ant une action prcise. (anmoins lorsque ce programme est lanc, il va

par exemple formater le disque dur, voler les mots de passe ou envo!er des informations

confidentielles au crateur via "nternet.

%es tro)ans ou chevaux de $roie permette aussi de prendre le contr*le distance d+un

ordinateur.

,uest ce quun -er . /

Un -er est un programme indpendant, qui se copie dordinateur en ordinateur. %a diffrence

entre un ver et un virus est que le ver ne peut pas se greffer un autre programme et donc

linfecter, il va simplement se copier via un rseau ou "nternet, dordinateur en ordinateur. Ce

t!pe de rplication peut donc non seulement affecter un ordinateur, mais aussi dgrader les

performances du rseau dans une entreprise. Comme un virus ce ver peut contenir une action

nuisile du t!pe destruction de donnes ou envoi dinformations confidentielles.

-irus de 0one damorce /

Un virus de zone damorce utilise la mthode la plus simple existante pour se propager. "l

infecte la zone damorce des disques durs et des disquettes, la zone damorce est la premi1re

partie du disque lu par lordinateur lors de son dmarrage, elle contient les informations

expliquant lordinateur comment dmarrer. Cette zone contient aussi des informations

expliquant lordinateur comment le disque est format, si il ! a des partitions etc.

2our 'tre infect, il faut avoir dmarr sur une disquette, ou un disque amovile contenant le

virus. Une fois la zone damorce de lordinateur infecte, ce virus se transmettra sur toute

disquette ou support amovile insr dans lordinateur. %a plupart des virus de zone damorce

ne fonctionnent plus sous les nouveaux s!st1mes dexploitation tels que 3indo4s ($.

-irus 567 /

%a plupart des virus programmes crits fonctionnent sous le s!st1me dexploitation 567. %e

567 est le s!st1me dexploitation le plus simple sur machine 2C, nanmoins 3indo4s

excute les programmes 567 sans aucuns prol1mes m'me si eaucoup de virus 567

narrivent pas se reproduire lorsquils sont excuts par 3indo4s. "l est eaucoup plus

simple dcrire un virus pour 567, car 567 existe depuis eaucoup plus longtemps que

3indo4s et il ! a donc eaucoup plus de gens a!ant lexpertise ncessaire ce genre de

pratiques. 5e plus un virus crit sous 567 sera eaucoup plus petit en taille que son

quivalent crit sous 3indo4s. (anmoins ce t!pe de virus est doucement en train de

dispara8tre au fur et mesure.

-irus 3indo4s /

%es virus 3indo4s fonctionnent sous 3indo4s et vont pouvoir infecter les programmes

3indo4s. %e nomre de virus 3indo4s est eaucoup plus rduit que le nomre de virus

567, nanmoins ils sont considrs comme une plus grande menace que les virus 567

puisque la plupart des ordinateurs fonctionnent maintenant sous 3indo4s.

-irus 3indo4s ($ /

3indo4s ($ est le s!st1me 3indo4s souffrant le moins des virus, car cest le s!st1me

3indo4s a!ant la plus faile compatiilit avec le 567, donc eaucoup de virus crits pour

le 567 lorigine ne fonctionnent pas sous 3indo4s ($. %architecture de scurit de

3indo4s ($ est aussi tr1s complexe. %es crateurs de virus ont russi crer des virus qui

utilisent des fonctions non documentes de cette architecture.

-irus macintosh /

%a plupart des virus 9acintosh connus ce )our sont nins et ne dtruisent rien, ils se

contentent dafficher des images ou des messages. %es virus 9acintosh sont spcifiques au

mac et ne peuvent infecter des programmes 3indo4s. %e nomre de virus 9acintosh est

assez rduit due la complexit du s!st1me dexploitation 9ac67

-irus 9acro /

%es virus 9acros sont la plus grande menace ce )our, ils se propagent lorsquun document

9icrosoft 3ord, Excel ou 2o4er2oint contamin est excut. Un virus 9acro est une srie de

commandes permettant deffectuer un certain nomre de t:ches automatiquement au sein des

applications ci dessus. %e ut non nuisile du langage de macro dans ces applications est

lorigine de pouvoir crer des raccourcis pour effectuer des t:ches courantes, par exemple en

une touche imprimer un document, le sauvegarder et fermer lapplication.

%es -irus 9acros non supprims se rpandent tr1s rapidement. %ouverture dun document

infect va contaminer le document par dfaut de lapplication, et ensuite tous les documents

qui seront ouverts au sein de lapplication. %es documents 3ord, Excel et 2o4er2oint tant

les documents les plus souvent partags, envo!s par "nternet, ceci explique la diffusion

rapide de ces virus. 5e plus le langage de programmation des 9acros est eaucoup plus facile

apprendre et moins compliqu quun langage de programmation classique.

-irus 2ol!morphe /

Ceci est une sous catgorie, dans le sens ou nimporte lequel des t!pes de virus ci dessus peut

en plus 'tre pol!morphe. %es virus pol!morphes incluent un code spcial permettant de rendre

chaque infection diffrente de la prcdente. Ce changement constant rend la dtection de ce

t!pe de virus compliqu. 7ouvent le code change, mais laction pour lequel il a t cr est

tou)ours la m'me. 2ar exemple, le virus peut intervertir lordre des instructions de son action

en son sein, ou ra)outer de fausses instructions afin de tromper la vigilance de lantivirus, qui

lui, recherche une signature prcise.

;eaucoup de virus pol!morphes sont aussi encr!pts. %e virus encr!ptera son code et ne le

dcr!ptera que lorsquil doit infecter un nouveau fichier, le rendant encore plus difficile

dtecter.

-irus <urtif /

Un virus furtif, comme son nom lindique, va se cacher lorsque lordinateur ou lutilisateur

acc1de au fichier infect. 7i lutilisateur ou lantivirus tente de voir si le fichier est infect, le

virus le saura et va se cacher offrant lantivirus et lutilisateur une version non infecte du

fichier.

2ar exemple un virus macro non furtif, serait visile dans le menu 6utils, 9acros de 3ord,

rvlant sa prsence dun simple coup d=il, alors quun virus macro furtif, ne montrera pas

sa prsence de la sorte.

-irus 9ulti ciles /

%es virus multi ciles utilisent la fois les techniques dinfection des virus programmes et

ceux de zone damorce. "ls infecteront donc la fois les zones damorces et les programmes.

Ces virus ont tendance avoir une taille un peu plus leve que les autres t!pes puisquils

doivent contenir les instructions pour effectuer deux t!pes dinfections. En doulant

linfection, le virus doule sa chance d'tre transmis un autre ordinateur et de se rpandre.

Ceci explique quils sont responsales dun grand nomre dinfections, sans 'tre tr1s

nomreux.

2ar exemple si vous lancez un programme infect par le virus $equila, ce virus infectera dans

un premier temps la zone damorce de lordinateur. %a prochaine fois que vous allumerez

votre ordinateur, ce virus $equila infectera donc tous les programmes que vous utilisez ou qui

sont lancs au dmarrage de votre machine et ainsi de suite, tout programme excut sera

donc infect.

>oax ou ?<aux virus@ /

Ces fausses alertes sont aussi srieuses que les vrais virus. En effet elles font perdre du temps

et peuvent gnrer une certaine anxit quant la vracit ou non du message. Une des

raisons pour lesquels ces >oax sont si rpandus, cest qil suffit davoir une certaine crativit

et un talent rdactionnel, pour envo!er un e mail contenant de fausses informations.

%e premier de ces >oax connu a t envo! par deux aonns #6% en ABBC, il sappelle

&ood $imes. 5epuis les messages du t!pe ?si vous recevez un email avec comme su)et

on)our, effacez le, ne louvrez pas, il dtruira votre ordinateur@, sont presque aussi rpandus

que les vrais virus. (ous pouvons facilement dvelopper des armes pour lutter contre les vrais

virus, il est plus difficile de concevoir quelque chose pour lutter contre la dsinformation. %e

seul mo!en cest lducation des utilisateurs de micro ordinateurs.

En cas de contamination

7i vous souponnez que votre s!st1me est contamin, faites comme ceci /

D 5connectez vous de l+"nternet Esauf pour faire un scan en ligneF. #insi,vous vitez au virus

de se propager et d+aggraver votre cas.

D %ocalisez le c:le qui relie le modem 57%Gc:le externe votre prise de tlphone, et

dranchezHle d+un c*t ou de l+autre. puis

D <aites CtrlI#ltI7uppr dans la fen'tre des processus fermez "nternet explorer ou firefox car

le programme reste actif en arri1re plan.

D Jvitez de redmarrer votre 2C car certains programme malveillant ach1vent leur installation

apr1s le redmarrage.

D <aites un scan avec votre antiHvirus.

D 7i le prol1me persiste procdez comme suit /

D ;ranchez de nouveau le c:le votre ordinateur, votre prise tlphonique ou votre modem

puis

D <aites un 7can en ligne.

http://fr.bitdefender.co/scan

http://!!!.syantec.co/securitychec"/

http://!!!."aspers"y.co/reotevirusch".htl

http://us.cafee.co/root/fs/scan.asp?affid#$%

http://!!!&.ca.co/securityadvisor/virusinfo/scan.asp'

Piratage informatique : ce que veulent les hackers

7elon une tude du Computer 7ecurit! "nstitute, plus de KL M des entreprises ont constat au

moins une tentative dintrusion au cours de l+anne CLLL. 7erveurs pirats, numros de cartes

ancaires vols, sites 4e dfigurs / les pirates du (et font de plus en plus parler d+eux. 9ais

leurs o)ectifs et le dtail de leurs actions restent inconnus du grand pulic. ,uelles sont leurs

ciles et par quels mo!ens proc1dentHils . ,ue cherchentHils otenir en s+infiltrant dans les

s!st1mes informatiques . ,ue fautHil faire pour se protger de leurs attaques . ,uelques

rep1res.

>acNer, cracNer, scriptHNiddies / on assiste une multiplication des mots utiliss pour dsigner

les pirates. ,ui est vritalement un hacNer .

7elon leurs propres dfinitions, les hacNers sont avant tout Odes passionns des rseauxO. "ls

veulent comprendre le fonctionnement des s!st1mes informatiques et tester la fois les

capacits des outils et leurs connaissances. %a plupart des hacNers affirment s+introduire dans

les s!st1mes par passion pour l+informatique et pas dans l+o)ectif de dtruire ou de voler des

donnes. "ls veillent ainsi se distinguer des cracNers Ecriminels informatiquesF ou des scriptH

Niddies Epirates dutants qui agissent uniquement l+aide des logiciels pr'ts utiliserF qui

sont dans une logique de destruction ou de gain financier. 2our les experts du Omonde

undergroundO, un vrai hacNer est celui qui s+infiltre dans un serveur pour dcouvrir les failles

de scurit et qui alerte ensuite les responsales.

Tous les pirates nont pas les (es otivations.

;eaucoup d+entre eux affirment attaquer les s!st1mes pour le fun, pour le challenge. 6n

trouve aussi des pirates qui veulent se faire conna8tre ou m'me trouver un emploi par ce

mo!en P Une station de radio canadienne avait par exemple emauch un pirate en tant que

responsale scurit car celuiHci avait dcouvert des failles importantes et il tait le seul

savoir comment ! remdier.

Contrairement aux ides reues, les pirates qui attaquent des serveurs pour gagner de l+argent

ou accder aux donnes financi1res ne sont pas tr1s nomreux. Car ce t!pe de piratage

ncessite des comptences de tr1s haut niveau. 6r, le Omonde undergroundO fourmille des

scriptHNiddies qui n+ont pas de comptences pointues et qui se contentent d+installer des

chevaux de $roie tlchargs sur le (et. 2our les hacNers, les scriptHNiddies sont responsales

de pr1s de BL M des attaques.

)ttention * ne pas relativiser le dan+er.

9'me si les pirates dutants n+ont pas de comptences pointues, ils sont souvent dans une

logique de rcupration des mots de passe ou de destruction des fichiers. Et ils s+attaquent aux

2C des particuliers H soit pour voler des donnes, soit pour utiliser cette machine comme

paravent lors d+autres attaques H alors que les hacNers ne s+intressent qu+aux architectures

complexes des entreprises. %es particuliers ont donc de onnes raisons de se mfier des

attaques des scriptsHNiddies.

,es outils et -thodes des hac"ers.

%es dutants utilisent des logiciels qui scannent le 4e la recherche des s!st1mes

vulnrales. ,uant aux hacNers, ils commencent leur travail d+aord par une enqu'te sur leur

cile / l+adresse "2, les logiciels installs, etc. Ces informations sont parfois tr1s facilement

accessiles / les forums en ligne fourmillent de messages d+administrateurs qui dtaillent les

caractristiques de leur s!st1me en cherchant une solution leur prol1me. Une fois ces

informations otenues, le pirate peut utiliser plusieurs techniques, comme lintrusion par un

port $C2G"2 non protg, lexploitation des failles de scurit des logiciels, l"2 7poofing

Eusurpation de l+adresse "2 de la victimeF ou le ;uffer overflo4 Elocage de l+ordinateur par

l+envoi rptitif de donnesF.

Que faut.il faire pour se prot-+er ?

6n trouve au)ourd+hui sur le march des outils de scurit H comme des fire4all personnels ou

des dtecteurs d+intrusion H accessiles aux particuliers et aux 29E. 9ais ces outils seuls ne

suffisent pas assurer une protection efficace. %a ma)orit des pirates exploitent les failles de

scurit dues aux asences de mise )our des logiciels. "l faut galement veiller ne pas

laisser sur le 3e des informations relatives aux caractristiques de son s!st1me. $lcharger

des logiciels sur des sites non officiels, qui peuvent contenir des chevaux de $roie, est

galement proscrire. 5ans le cas contraire, vous donnez un carton d+invitation tous les

pirates du monde pour venir attaquer votre ordinateur.

Votre /C int-resse les pirates !

E$our dhorizon des techniques de piratageF

-ous avez trouv sur le 4e un super conomiseur d+cran avec la photo de votre artiste

prfr. $r1s content de votre dcouverte, vous le tlchargez immdiatement, mais

malheureusement, un O5%% non trouvO l+emp'che de fonctionner. En apparence seulement.

%e petit logiciel que vous avez install a proalement d) commenc communiquer avec

son auteur et est en train de lui envo!er vos mots de passe et vos donnes confidentielles.

-ous venez d+'tre infect par un cheval de $roie, une des techniques de piratage les plus

utilises au)ourd+hui.

9ais questHce quun hacNer, un pirate du (et, esp1re trouver sur un ordinateur personnel .

%es histoires de piratage ne sontHelles pas rserves aux grandes entreprises . OContrairement

aux ides reues, les particuliers font partie des ciles privilgies des pirates informatiquesO,

rpond %aurent &elu, ingnieur expert en scurit des s!st1mes d+information. OCar ils ne

disposent souvent daucun mo!en de protection. Cest un )eu denfant pour un hacNer

daccder leurs mots de passe "nternet ou leurs documents personnelsO.

,e contr0le total de votre ordinateur

%es chevaux de $roie Eou O$ro!ensOF constituent pour les pirates un des meilleurs mo!ens

pour sinfiltrer dans un ordinateur. # la diffrence des virus, les chevaux de $roie ne

cherchent pas contaminer vos fichiers, mais agissent comme un espion au service du pirate

qui l+a envo!. Cachs derri1re une apparence innocente Ecomme un logiciel gratuit, un

acclrateur d+affichage ou un )euF, ils contiennent souvent des logiciels de prise de main

distance qui permettent au pirate de voir toutes vos actions sur votre ordinateur pendant votre

connexion "nternet, ! compris les mots que vous tapez lcran. %e pirate prend ainsi le

contr*le total de votre machine / il peut lancer des logiciels, ouger le curseur, lire vos

courriers, dtruire vos documents, ou encore faire appara8tre une fen'tre indiquant O)e suis ton

cauchemarOQ 5e quoi terrifier un utilisateur non averti.

%es $ro!ens ouvrent aux pirates les portes virtuelles de votre 2C / les ports $C2G"2 Epour

O$ransmission Control 2rotocolG"nternet 2rotocolO qui dsigne le mode de communication des

ordinateurs sur "nternetF. #u nomre de RS LLL sur un ordinateur, ces ports sont des voies

virtuelles d+entre et de sortie des informations provenant de l+"nternet. "ls servent au transit de

donnes dtermines / le port TL est consacr au chargement des pages 4e, le port CS la

messagerie, etc. %es $ro!ens utilisent un de ces ports pour communiquer via le 4e avec le

pirate. Un ralentissement notale de votre ordinateur ou lactivit inhaituelle de votre

modem alors que vous n'tes pas en train de lutiliser peuvent 'tre des signes dinfection par

un $ro!en.

12infiltrer par les ports ouverts

2our pirater votre ordinateur, les hacNers nont pas tou)ours esoin dun logiciel espion. "ls

peuvent attaquer directement votre machine et essa!er de sinfiltrer par les failles de scurit

et via les ports $C2G"2. 9ais pour s+introduire dans votre disque dur, ils doivent conna8tre

votre numro d+identification sur le 4e, donc votre adresse "2 E"nternet 2rotocolF. %es

utilisateurs connects en permanence Epar c:le ou l+#57%F ont des adresses "2 fixes,

contrairement ceux qui se connectent par modem. %es internautes qui surfent haut dit

sont donc plus exposs aux risques de piratage car leurs adresses sont facilement dtectales.

7ur le 4e, vous laissez une trace de votre identit sans m'me vous en apercevoir / sur

certains forums, sur les espaces de dialogue en direct comme les Ochat roomsO de l+"UC ou sur

les messageries instantanes comme "C,, votre adresse "2 appara8t c*t de votre nom. %e

pirate peut galement scanner une partie du rseau mondial avec des logiciels spcialiss pour

trouver les "2 des ordinateurs connects ce moment.

Une fois les cls de votre machine en poche, le hacNer n+a plus qu+ exploiter les failles de

3indo4s BS et BT. "l talit une session (et;ios H une connexion prive entre deux machines

H pour accder vos fichiers partags. 5es logiciels de piratage lui permettent aussi de

scanner les ports ouverts d+un ordinateur et d+entrer par ces ports. Certains hacNers s+amusent

OnuNerO votre machine, c+estHHdire de la loquer distance / l+envoi rptitif de donnes sur le

port AVB dclenche un magnifique cran leu et vous olige redmarrer. Uien d+inquitant,

par rapport au Oping of deathO / le transfert des paquets de tr1s grande taille H qui dpassent la

limite de RS SVS octets H sur un port dtermin peut causer des dg:ts importants dans votre

disque dur. #utre technique de piratage partir de l+adresse "2/ le spoofing "2. Uarement

utilis, car difficile mettre en =uvre, cette mthode consiste l+usurpation de votre adresse

"2 par un hacNer pour cacher son identit lors de ses actions.

Un antivirus )our et un fire4all personnel vous protgeront de ces attaques. %e fire4all Eou

pareHfeuF est un dispositif de protection, sous forme de logiciel ou de matriel, qui constitue

un filtre entre un ordinateur et le 4e. "l sera charg de surveiller les ports et de vous avertir

chaque tentative d+intrusion. %es outils servant de OpasserelleO entre votre 2C et le rseau

"nternet, c+estHHdire les prox!, constituent galement une solution intressante. Ces filtres

commercialiss sous forme de logiciels permettront de cacher votre adresse "2. O9ais le

meilleur mo!en de protection reste l+informationO, souligne %aurent &elu. O"l faut suivre les

derni1res mises )our de 3indo4s et des autres applications en mati1re de scurit. 9ais

avant tout, les internautes doivent surveiller leurs tlchargements et choisir des sites srieux

pour rcuprer des logicielsO.

3i4ouTec.

4i4outec5hotail.fr

Tinytu'&5hotail.co

6ebsite :

!!!.4i4ou.tec.fr.+d

7oru

!!!.onlaptop.co

S-ar putea să vă placă și

- Comptabilite Analytique D 'ExploitationDocument39 paginiComptabilite Analytique D 'ExploitationMohamed Diarras100% (4)

- L'efficacité de La Stratégie DigitaleDocument53 paginiL'efficacité de La Stratégie DigitaleBenyahya Brahim100% (2)

- Apprenez Le Langage Kotlin Pour AndroidDocument118 paginiApprenez Le Langage Kotlin Pour AndroidLuna Dev100% (2)

- Verbes Et PrépositionsDocument2 paginiVerbes Et PrépositionsBenyahya BrahimÎncă nu există evaluări

- TP PisteDocument38 paginiTP PisteBen Ismaël Dosso67% (9)

- Support LPIC-101 3Document50 paginiSupport LPIC-101 3Aisha Aisha100% (1)

- Brochure NeerlandaisDocument28 paginiBrochure NeerlandaisBenyahya Brahim100% (1)

- TP PLSQL n1Document3 paginiTP PLSQL n1Ferouk86% (7)

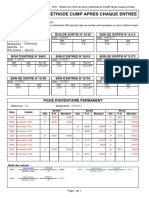

- Stock - CUMP Apres Chaque Entree - Application (Corrige)Document1 paginăStock - CUMP Apres Chaque Entree - Application (Corrige)Benyahya Brahim0% (1)

- Marketing Digital BM v2 PDFDocument24 paginiMarketing Digital BM v2 PDFninaÎncă nu există evaluări

- La Préposition - Cours 2Document6 paginiLa Préposition - Cours 2Benyahya BrahimÎncă nu există evaluări

- MémoprépositionDocument1 paginăMémoprépositionBenyahya BrahimÎncă nu există evaluări

- Prépositions - Tableau - Savoir Les UtiliserDocument2 paginiPrépositions - Tableau - Savoir Les UtiliserBenyahya Brahim100% (1)

- Différencier DANS Et EN PDFDocument4 paginiDifférencier DANS Et EN PDFBenyahya BrahimÎncă nu există evaluări

- Le FrançaisDocument12 paginiLe FrançaisBenyahya BrahimÎncă nu există evaluări

- Pdfgratuit PDFDocument38 paginiPdfgratuit PDFCristy Mitchell100% (1)

- Grammaire Cours AutodidacteDocument34 paginiGrammaire Cours AutodidacteAndrés Tabla RicoÎncă nu există evaluări

- Dictionnaire en Français - ArabeDocument953 paginiDictionnaire en Français - ArabeBenyahya Brahim100% (2)

- 2012fournitures 3eDocument1 pagină2012fournitures 3eBenyahya BrahimÎncă nu există evaluări

- UML CoursDocument0 paginiUML CoursToon ManÎncă nu există evaluări

- ThermExcel - Programme DevExcelDocument21 paginiThermExcel - Programme DevExcelImadÎncă nu există evaluări

- Comment NORMALISER Le Volume de Vos Morceaux Pour Vos Mixes DJDocument2 paginiComment NORMALISER Le Volume de Vos Morceaux Pour Vos Mixes DJLa Guerre des Potards©Încă nu există evaluări

- TP N 1-5Document5 paginiTP N 1-5badro1980Încă nu există evaluări

- Paper157 ArticleDocument11 paginiPaper157 ArticleYann “Stratanic” .mabilatÎncă nu există evaluări

- Notes de Cours Argus 2009Document28 paginiNotes de Cours Argus 2009api-3839020Încă nu există evaluări

- Serveur TFTP Sous LinuxDocument9 paginiServeur TFTP Sous LinuxdidierÎncă nu există evaluări

- 00 Synthese Cours 2 Eme Annee Inf Gestion - 2Document98 pagini00 Synthese Cours 2 Eme Annee Inf Gestion - 2imprisa agricoltora100% (1)

- Tuto Asterisk InstallationDocument10 paginiTuto Asterisk InstallationLe FleauÎncă nu există evaluări

- TP 1Document4 paginiTP 1Hanan AsabbaneÎncă nu există evaluări

- 6550 PDFDocument3 pagini6550 PDFwiliams. ytÎncă nu există evaluări

- Cryptage de Fichiers AndroidDocument26 paginiCryptage de Fichiers Androiddebozart7Încă nu există evaluări

- Kamel NassimaDocument189 paginiKamel NassimaHossin MzaourouÎncă nu există evaluări

- PC Réel Carte Réseau de Bouclage 192.168.2.3 (Vmbridge Activé) - VmplayerDocument14 paginiPC Réel Carte Réseau de Bouclage 192.168.2.3 (Vmbridge Activé) - VmplayerMBOKO OTOKA Benny ShérifÎncă nu există evaluări

- Suite Graphique Affinity - Photo, Designer, Publisher V 1.10.5 - Torrent9.NlDocument1 paginăSuite Graphique Affinity - Photo, Designer, Publisher V 1.10.5 - Torrent9.NlkonomaÎncă nu există evaluări

- Travaux Pratiques Configuration de Syslog Et de NTPDocument9 paginiTravaux Pratiques Configuration de Syslog Et de NTPyves100% (1)

- Juno SlidesCarnivalDocument43 paginiJuno SlidesCarnivalMaria BoulefaaÎncă nu există evaluări

- 14 Python Avance - SlidesDocument15 pagini14 Python Avance - SlidesanisagrebiÎncă nu există evaluări

- Tout Sur Les Relations D'approbation Au Sein D'un Domaine Active Directory (Tuto de A À Z)Document36 paginiTout Sur Les Relations D'approbation Au Sein D'un Domaine Active Directory (Tuto de A À Z)Michel de CREVOISIER100% (17)

- Mini-Manuel MGP700E Partie-1Document28 paginiMini-Manuel MGP700E Partie-1Audrée CampeaulétourneauÎncă nu există evaluări

- 3-Software Achitecture Architecture Styles and Architecture PatternsDocument7 pagini3-Software Achitecture Architecture Styles and Architecture PatternsManasse BegadeÎncă nu există evaluări

- Les Concepts Fondamentaux de La Programmation Orientée ObjetDocument13 paginiLes Concepts Fondamentaux de La Programmation Orientée ObjetOusseynou DiopÎncă nu există evaluări

- FREEDOSDocument11 paginiFREEDOSBintou CoulibalyÎncă nu există evaluări

- Activation JmeriseDocument5 paginiActivation JmeriseMathieuVicotÎncă nu există evaluări

- 65 Modele CV Sans PhotoDocument3 pagini65 Modele CV Sans PhotoalexromanovitchÎncă nu există evaluări

- Cours N°4 - Calcul Et Avis Technqiues (31 Janv 2021)Document25 paginiCours N°4 - Calcul Et Avis Technqiues (31 Janv 2021)Veronika PrymÎncă nu există evaluări