Documente Academic

Documente Profesional

Documente Cultură

Copia de SGSI - IsO 27001 Anexo A 2012-02

Încărcat de

Jennifer LopezTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Copia de SGSI - IsO 27001 Anexo A 2012-02

Încărcat de

Jennifer LopezDrepturi de autor:

Formate disponibile

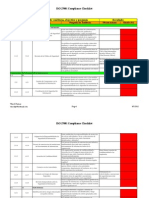

Anexo A - Objetivos de Control y Controles de Seguridad de la Informacin ISO/IEC 27001:2005

(Conjunto de medidas, acciones y documentos que permiten cubrir y auditar cierto riesgo)

N Dominio - Control #Ctrls

Poltica de seguridad de la informacin 2

A.5.1.1

Se dispone de una poltica de SI aprobada por la direccin, publicada y comunicada a todos los

empleados y partes externas pertinentes. 1

A.5.1.2

La poltica de seguridad de informacin se revisa a intervalos planificados, y si ocurren

cambios significativos se asegura su conveniencia, adecuacin y eficacia continua. 1

Organizacin de la seguridad de la informacin 11

A.6.1.1

La Alta Direccin apoya (dirige, se compromete, demuestra y reconoce responsabilidades)

activamente la SI en la Institucin. 1

A.6.1.2

En las actividades de SI participan representantes de todas las UU.OO. Tienen roles y

funciones. 1

A.6.1.3 Los roles y responsabilidades en SI estn bien definidos. 1

A.6.1.4 Est establecido el proceso de autorizacin para nuevos activos de informacin (AI). 1

A.6.1.5 Estn definidos acuerdos de confidencialidad y se revisa con regularidad. 1

A.6.1.6 Se mantiene los contactos apropiados con las autoridades pertinentes. 1

A.6.1.7 Se mantiene los contactos apropiados con entidades especializadas en SI. 1

A.6.1.8

El enfoque de la organizacin para gestionar la SI se revisa de manera independiente y

peridica. 1

A.6.2.1

Se gestiona (identifica e implementa) los riesgos de acceso a la informacin de entidades

externas. 1

A.6.2.2 Se trata todos los requerimientos de SI antes de dar acceso a los clientes. 1

A.6.2.3

Se establece acuerdos con terceros, que involucran acceder, procesar, comunicar o gestionar

la informacin de la entidad , que abarcan los requerimientos de SI relevantes. 1

Gestin de activos de informacin (AI) 5

A.7.1.1 Se mantiene un inventario de AI. 1

A.7.1.2 Todo AI tiene asignado un responsable (propietario). 1

A.7.1.3 Se dispone de una normativa de uso de los AI 1

A.7.2.1 La informacin est clasificada segn su valor, requisitos legales, sensibilidad y criticidad 1

A.7.2.2 Se dispone del procedimiento de rotulado y manejo de la informacin. 1

Seguridad de los recursos humanos 9

A.8.1.1

Se tiene documentado (de acuerdo a la poltica) los roles y responsabilidadesde de SI, de todo

el personal. 1

A.8.1.2 Se verifica antecedentes de todo candidato a empleado o contratista. 1

A.8.1.3 Se firman contratos donde se incluye las responsabilidades de SI. 1

A.8.2.1 Se procura que todos los empleados apliquen la SI segn la poltica. 1

A.8.2.2 Se sensibiliza, capacita y educa en SI pertinente a su funcin de trabajo. 1

A.8.2.3 Se tiene establecido un procesos disciplinario ante el incumplimiento de SI. 1

A.8.3.1 Estn definidas las responsabilidades para el trmino o cambio de empleo. 1

A.8.3.2 Se procura la entrega de activos al tmino de contrato. 1

A.8.3.3 Se retira los derechos de acceso al trmino del contrato. 1

Seguridad fsica y medioambiental 13

A.9.1.1

Se utiliza mecanismos de proteccin perimtrica (muros, vigilantes, etc.) a las reas que

contienen informacin e instalaciones que procesan informacin. 1

A.9.1.2 Se utiliza mecanismos de control de acceso en entradas crticas. 1

A.9.1.3 Se utiliza mecanismos de seguridad en oficinas, habitaciones e instalaciones. 1

A.9.1.4 Se utiliza mecanismos de proteccin ante amenzas externas y ambientales. 1

A.9.1.5 Se aplica medidas de seguridad fsica y directrices para trabajar en reas seguras. 1

A.9.1.6 Se aplica medidas de seguridad en reas de acceso pblico (entrega/descarga). 1

A.9.2.1

Los equipos estn ubicados en salas con proteccin fsica ante un posible acceso no

autorizado. 1

A.9.2.2 Los equipos estn protegidos frente a fallas de servicios pblicos. 1

A.9.2.3 El cableado elctrico y de comunicaciones est protegido frente a interceptacin o daos. 1

A.9.2.4 Los equipos son mantenidos en forma peridica. 1

A.9.2.5 Se aplica seguridad a los equipos fuera del local 1

A.9.2.6 Antes de dar de baja un equipo se elimina la informacin 1

A9

Seguridad del

equipo

A5

A6

Organizacin

interna

Entidades externas

Poltica de

seguridad de la

informacin

Cumplimiento

Responsabilidad

por los activos

Clasificacin de la

informacin

Gestionar la organizacin de la seguridad de informacin.

Dirigir y dar soporte a la gestin de la seguridad de la informacin de acuerdo con los requisitos institucionales, leyes y

reglamentos pertinentes.

Lograr y mantener la proteccin apropiada de los activos de informacin

reas seguras

Prevenir el acceso fsico no autorizado, dao e interferencia en las instalaciones y activos de informacin.

A7

Asegurar que todo el personal involucrado entienda sus responsabilidades, sean apropiados para sus roles y asi reducir el riesgo

de robo, fraude o mal uso de los activos de informacin.

A8

Antes del empleo

Durante el empleo

Terminacin o

cambio del empleo

N Dominio - Control #Ctrls Cumplimiento

A.9.2.7 Todo equipo requiere autorizacin para ser retirado de la Institucin 1

Gestin de operaciones y comunicaciones 32

A.10.1.1 Procedimientos de operacin documentados y disponible a los usuarios. 1

A.10.1.2 Gestin del control de cambios en los recursos de procesamiento de informacin. 1

A.10.1.3 Segregacin de responsabilidades para reducir el mal uso de los activos. 1

A.10.1.4 Separaracin de los recursos de desarrollo, prueba y produccin. 1

A.10.2.1 Procurar que los terceros implementen, operen y mantengan los controles de seguridad. 1

A.10.2.2 Monitoreo y auditora regular de los servicios e informes de terceros. 1

A.10.2.3

Gestionar los cambios en servicios de terceros, considerando criticidad de sistema de negocio

asi como procesos involucrados y la evaluacion de riesgos. 1

A.10.3.1

Monitorear, afinar y realizar proyecciones de uso de recursos para asegurar buen desempeo. 1

A.10.3.2

Establecer los criterios de aceptacin de sistemas y realizar las pruebas antes de la

aceptacin. 1

A.10.4.1

Implementar controles de prevencin, deteccin y recuperacin ante software malicioso, asi

como controles adecuados para la toma de conciencia. 1

A.10.4.2 Asegurar que el cdigo mvil autorizado opere de acuerdo a las polticas de seguridad. 1

A.10.5.1

Copias de respaldo

(back-up)

Se realiza copias de respaldo de informacin y software, y se prueba regularmente.

1

A.10.6.1 Manejar y controlar adecuadamente las redes para proteger la informacin e infraestructura. 1

A.10.6.2

Las caractersticas de seguridad, los niveles del servicio, y los requisitos de gestin de todos

los servicios en red estan identificados e incluido en cualquier acuerdo de servicio de red, ya

sea que estos servicios sean proporcionados en la empresa o subcontratos. 1

A.10.7.1 Se dispone de procedimientos para la gestin de medios removibles. 1

A.10.7.2 Se dispone de procedimientos formales para la eliminacin de medios. 1

A.10.7.3 Se dispone de procedimientos para el manejo de informacin de manera confidencial. 1

A.10.7.4 La documentacin de los sistemas es protegida del acceso no autorizado. 1

A.10.8.1

Se dispone de normativa para proteger la informacin durante su intercambio en cualquier

medio de comunicacin. 1

A.10.8.2 Se firma acuerdos para el intercambio de informacin y software con entidades externas 1

A.10.8.3

Se protege los medios en trnsito contra acceso no autorizado, mal uso o corrupcin durante el

transporte ms all de los lmites fsicos de la institucin. 1

A.10.8.4 Se protege adecuadamente la informacin involucrada en los mensajes electrnicos. 1

A.10.8.5

Se dispone de normativa para proteger la informacin asociada con la interconexin de los

sistemas de informacin de la institucin. 1

A.10.9.1

Se protege la informacin de comercio electrnico que se trasmite en redes pblicas, contra

actividades fraudulentas, litigios contractuales y divulgacin o modificacin. 1

A.10.9.2

Se protege la informacin de las transacciones en lnea: De transmisin incompleta, prdida de

rutas, alteracin, divulgacin y duplicidad. 1

A.10.9.3 Se protege la integridad de la informacin disponible pblicamente. 1

A.10.10.1 Se registra pistas de auditoria, excepciones y eventos de seguridad. 1

A.10.10.2 Se dispone de procedimientos de monitoreo del uso de recursos y se revisa regularmente. 1

A.10.10.3

Se protege la informacin y los medios de registro frente a acceso manipulado o no autorizado.

1

A.10.10.4 Se registra las actividades del administrador y operador del sistema. 1

A.10.10.5 Se registran las fallas, se analizan y se toma la accin apropiada. 1

A.10.10.6 Los relojes de los sistemas de procesamiento de informacin se mantienen sincronizados. 1

Control de acceso (lgico) 25

A.11.1.1 Requerimientos

Se dispone de una poltica de control de acceso con base en requerimientos del negocio y de

seguridad para el acceso. 1

A.11.2.1

Se dispone de procedimiento de registro y baja de concesin de acceso a los sistemas y

servicios de informacin. 1

A.11.2.2 Se dispone de procedimiento para la gestin (restriccin, control y asignacin) de privilegios. 1

A.11.2.3 Se dispone de procedimiento para la gestin de contraseas. 1

A.11.2.4 Se audita los derechos de acceso de manera regular. 1

A.11.3.1

Se promueve las buenas prcticas de seguridad para la seleccin y uso de contraseas

seguras. 1

A.11.3.2

Se promueve que los usuarios deben asegurar la proteccin de los equipos desatendidos. 1

A.11.3.3

Se promueve la prctica de escritorio limpio para documentos y dispositivos de

almacenamiento removibles, y una poltica de pantalla limpia. 1

A.11.4.1 Los usuarios solo tienen acceso a los servicios que estn autorizados. 1

A.11.4.2 Se utiliza mecanismos apropiados de autenticacin para acceso de usuarios externos. 1

A.11.4.3 La identificacin del equipo forma parte de la autenticacin. 1

Gestin de

seguridad de redes

Gestin de medios

(activos de

almacenamiento)

Intercambio de

informacin

(transferencia)

Servicios de

comercio

electrnico

Monitoreo (de

actividades no

autorizadas)

Gestin de acceso

de usuarios

Responsabilidades

de usuarios

Control de acceso a

la red

A11

Controlar el acceso lgico a los activos de informacin

Seguridad del

equipo

A10

Procedimientos y

responsabilidades

operacionales

Gestin de la

entrega de servicios

de terceros

Planeacin y

aceptacin del

sistema

Proteccin contra

software malicioso

y cdigo mvil

Asegurar la operacin correcta y segura de los activos de informacin.

N Dominio - Control #Ctrls Cumplimiento

A.11.4.4 Se controla el acceso para el diagnstico y configuracin de puertos. 1

A.11.4.5 Se segrega en la red, los usuarios y sistemas de informacin. 1

A.11.4.6 Se restringe la capacidad de conexin de usuarios a redes compartidas. 1

A.11.4.7 La red se configura de modo que no se infrinja los controles de acceso. 1

A.11.5.1

Se controla el acceso al SO en las estaciones o terminales (procedimiento de conexin

segura). 1

A.11.5.2 Todo usuario dispone de una cuenta de acceso nica. 1

A.11.5.3 El sistema de gestin de claves asegura su calidad. 1

A.11.5.4

Se restringe el uso de utilidades (software) no autorizadas, que podran eludir las medidas de

control del sistema. 1

A.11.5.5 Las sesiones inactivas se cierran luego de un tiempo de inactividad. 1

A.11.5.6 Se restringe el horario de acceso a las aplicaciones de alto riesgo. 1

A.11.6.1 Se restringe el acceso a los usuarios y al personal de TI. 1

A.11.6.2 Los sistemas sensibles estn en un ambiente aislado.

1

A.11.7.1 Se dispone de poltica de proteccin de equipos mviles. 1

A.11.7.2 Se dispone de poltica y procedimiento para teletrabajo. 1

Adquisicin, desarrollo y mantenimiento de sistemas de informacin 16

A.12.1.1

Requerimientos de

seguridad de los

sistemas

Se especifican los requerimientos para nuevos sistemas o mejoras, incluyendo los controles de

seguridad.

1

A.12.2.1

Se validan los datos de entrada a las aplicaciones para asegurar que esta sea correcta y

apropiada. 1

A.12.2.2

Se incorpora mecanismos de validacin en las aplicaciones para detectar corrupcin de la

informacin. 1

A.12.2.3

Se identifican los requisitos para asegurar la autenticidad e integridad de los mensajes en las

aplicaciones. 1

A.12.2.4 Se valida la data de salida de las aplicaciones. 1

A.12.3.1 Se dispone de una poltica de uso de controles criptografcos para proteger la informacin. 1

A.12.3.2 Se realiza gestin de claves para dar soporte al uso de las tcnicas criptogrficas. 1

A.12.4.1 Se dispone de procedimientos para la instalacin del software de los sistemas. 1

A.12.4.2 Se selecciona, protege y controla los datos de prueba del sistema. 1

A.12.4.3 Se controla el acceso al cdigo fuente del sistema. 1

A.12.5.1 Los cambios se controlan mediante el uso de procedimientos de control de cambios. 1

A.12.5.2

Las aplicaciones se revisan despus de haber hecho cambios en el sistema operativo, para

observar el impacto generado. 1

A.12.5.3 Se limita a los cambios necesarios (no se fomenta las modificaciones a los paquetes). 1

A.12.5.4 Se procura evitar las fugas o filtraciones de informacin. 1

A.12.5.5 Se supervisa y monitorea el desarrollo tercerizado de software. 1

A.12.6.1

Gestin de

vulnerabilidades

tcnicas

Se procura minimizar la explotacin de vulnerabilidades de los sistemas.

1

Gestin de incidentes de seguridad de informacin 5

A.13.1.1

Los incidentes de SI se reportan por los canales apropiados tan rpido como sea posible.

1

A.13.1.2 Se promueve que todo el personal reporte las debilidades de SI, que observe o sospeche.

1

A.13.2.1 Se dispone de procedimiento para respuesta rpida, eficaz y ordenada ante incidentes de SI. 1

A.13.2.2

Se dispone de mecanismos para aprender a resolver incidentes, que permitan cuantificar y

realizar el seguimiento de los tipos, volmenes y costos de los incidentes de SI. 1

A.13.2.3 Se recolecta y mantiene evidencias (para fines de auditora). 1

Gestin de continuidad de operaciones 5

A.14.1.1 Se dispone de un proceso de gestin de continuidad de operaciones. 1

A.14.1.2 Se realiza gestin de riesgos. 1

A.14.1.3 Se dispone de un Plan de Continuidad de Operaciones (PCO). 1

A.14.1.4 Se maneja un nico marco referencial de PCO. 1

A.14.1.5 El PCO se prueba y actualiza en forma regular. 1

Cumplimiento regulatorio 10

Seguridad en los

procesos de

desarrollo y soporte

A13

Reporte de

incidentes y

debilidades

Gestin de

incidentes y

mejoras

A14

A15

Contrarrestar las interrupciones de las actividades del negocio y proteger los procesos crticos, de los efectos de fallas

significativas o desastres, y asegurar su reanudacin oportuna.

A12

Procesamiento

correcto en las

aplicaciones

Controles

criptografcos

Seguridad de los

archivos del

sistema

Asegurar que los eventos y debilidades de seguridad de informacin sean comunicados de manera tal que, permita una accin

correctiva oportuna.

Procurar que la seguridad sea una parte integral de los sitemas de informacin.

Evitar el incumplimiento de cualquier ley, estatuto, obligacin, reglamentao o contractuales, y de cualquier requisito de seguridad.

Gestin de la

continuidad

operativa

Computacin mvil

y teletrabajo

Control de acceso a

la red

Control de acceso

al sistema operativo

Control de acceso a

las aplicaciones e

informacin

N Dominio - Control #Ctrls Cumplimiento

A.15.1.1

Se ha definido, documentado y mantiene actualizado todos los requisitos legales,

reglamentarios, contractuales pertinentes. 1

A.15.1.2 Se dispone de procedimientos para respetar la propiedad intelectual. 1

A.15.1.3 Se protege los registros importantes de la organizacin. 1

A.15.1.4 Se protege la privacidad de la informacin personal, segn la regulaciones. 1

A.15.1.5 Se sensibiliza al personal para evitar usos no autorizados. 1

A.15.1.6 Se hace uso de cifrado, segn las regulaciones. 1

A.15.2.1 Se procura el cumplimiento de los procedimientos de SI. 1

A.15.2.2 Se procura el cumplimiento de la normativa de SI en los sistemas de informacin. 1

A.15.3.1 Se planifica las auditoras internas de sistemas de informacin. 1

A.15.3.2 Se protege el acceso a las herramientas de auditora de sistemas de informacin.

1

133

Descripcin

N/A No Aplica No aplica.

0 Inexistente

Total falta de cualquier proceso reconocible. La Organizacin ni siquiera ha reconocido que hay

un problema a tratar. No se aplican controles.

20 Inicial

Hay una evidencia de que la Organizacin ha reconocido que existe un problema y que hay

que tratarlo. No hay procesos estandarizados. La implementacin de un control depende de

cada individuo y es principalmente reactiva.

40 Repetible

Los procesos y los controles siguen un patrn regular. Los procesos se han desarrollado hasta

el punto en que diferentes procedimientos son seguidos por diferentes personas. No hay

formacin ni comunicacin formal sobre los procedimientos y estndares. Hay un alto grado de

confianza en los conocimientos de cada persona, por eso hay probabilidad de errores.

60 Definido

Los procesos y los controles se documentan y se comunican. Es poco probable la deteccin

de desviaciones.

80 Gestionado

Los controles se monitorean y se miden. Es posible monitorear y medir el cumplimiento de los

procedimientos y tomar medidas de accin donde los procesos no estn funcionando

eficientemente.

100 Optimizado

Las buenas prcticas se siguen y automatizan. Los procesos han sido redefinidos hasta el

nivel de mejores prcticas, basndose en los resultados de una mejora continua.

Auditora de los

sistemas de

informacin

Con las polticas y

estndares de S.I.

Con los

requerimientos

legales

Tabla de Escala para ISO27001 e ISO27002

Calificacin

Escala % Descripcin

No Aplica N/A No aplica.

Inexistente 0

Total falta de cualquier proceso reconocible. La Organizacin ni siquiera ha reconocido que

hay un problema a tratar. No se aplican controles.

Inicial 20

Hay una evidencia de que la Organizacin ha reconocido que existe un problema y que hay

que tratarlo. No hay procesos estandarizados. La implementacin de un control depende de

cada individuo y es principalmente reactiva.

Repetible 40

Los procesos y los controles siguen un patrn regular. Los procesos se han desarrollado

hasta el punto en que diferentes procedimientos son seguidos por diferentes personas. No

hay formacin ni comunicacin formal sobre los procedimientos y estndares. Hay un alto

grado de confianza en los conocimientos de cada persona, por eso hay probabilidad de

errores.

Definido 60

Los procesos y los controles se documentan y se comunican. Es poco probable la

deteccin de desviaciones.

Gestionado 80

Los controles se monitorean y se miden. Es posible monitorear y medir el cumplimiento de

los procedimientos y tomar medidas de accin donde los procesos no estn funcionando

eficientemente.

Optimizado 100

Las buenas prcticas se siguen y automatizan. Los procesos han sido redefinidos hasta el

nivel de mejores prcticas, basndose en los resultados de una mejora continua.

Tabla de Escala para ISO27001 e ISO27002

S-ar putea să vă placă și

- SGSI - ISO 27001 Anexo A 2012-02Document5 paginiSGSI - ISO 27001 Anexo A 2012-02Emerson AuccasiÎncă nu există evaluări

- ISO27001 2013 - Anexo A - en Tabla ExcelDocument12 paginiISO27001 2013 - Anexo A - en Tabla ExcelMartaMejia83% (12)

- Matriz de Implementacion de Un SGSI 20100618Document14 paginiMatriz de Implementacion de Un SGSI 20100618Roger MuchaÎncă nu există evaluări

- EJECUCIÓNDocument6 paginiEJECUCIÓNDanielita FernandaÎncă nu există evaluări

- Cuestionario Análisis GAP ISO 27001Document207 paginiCuestionario Análisis GAP ISO 27001est_zain75% (4)

- Caso Practico - Controles de Seguridad de La InformaciónDocument11 paginiCaso Practico - Controles de Seguridad de La InformaciónAlexander Prada PérezÎncă nu există evaluări

- Plan de Auditoría 27001Document3 paginiPlan de Auditoría 27001Diego Andres Ipuz GarciaÎncă nu există evaluări

- Documentos Obligatorios y de Uso Frecuente Norma ISO 27001.2013Document2 paginiDocumentos Obligatorios y de Uso Frecuente Norma ISO 27001.2013Ingrid Montenegro100% (1)

- Preguntas de Apoyo I27001 A LA V012019A PDFDocument10 paginiPreguntas de Apoyo I27001 A LA V012019A PDFSergio RiveraÎncă nu există evaluări

- Lista ISO 27001Document3 paginiLista ISO 27001Eduardo Roque100% (1)

- CIS Controls Version 7 SpanishDocument71 paginiCIS Controls Version 7 SpanishManuel RojasÎncă nu există evaluări

- Taller Simulacion CISADocument14 paginiTaller Simulacion CISAJefry Andres Garzon Tijaro100% (1)

- Evaluacion Iso 27001 ChecklistDocument16 paginiEvaluacion Iso 27001 Checklistguillermo_hurtado_3Încă nu există evaluări

- Alcance Del SgsiDocument5 paginiAlcance Del SgsiJimmyGuevaraÎncă nu există evaluări

- MEJ-F-005 Programa de Trabajo de Auditoria V12 Diciembre de 2009Document12 paginiMEJ-F-005 Programa de Trabajo de Auditoria V12 Diciembre de 2009paula leonÎncă nu există evaluări

- Plan de Proyecto Implementación ISO 27001Document6 paginiPlan de Proyecto Implementación ISO 27001Sandra Ruiz0% (1)

- Checklist I So 27001 Yan Exo ADocument11 paginiChecklist I So 27001 Yan Exo Asantiatacama100% (1)

- Lista de Chequeo Frente A La Norma ISO 27001Document42 paginiLista de Chequeo Frente A La Norma ISO 27001Dilan Salamanca100% (2)

- Ejercicios ISO 27001 - 2013Document5 paginiEjercicios ISO 27001 - 2013rarÎncă nu există evaluări

- Talleres ISO 27001 v2Document40 paginiTalleres ISO 27001 v2Kratosorgan60% (5)

- Iso-27005 EjemploDocument11 paginiIso-27005 EjemploMario Edson Pimentel RomeroÎncă nu există evaluări

- Estructura ISOIEC 27002-2013 PDFDocument1 paginăEstructura ISOIEC 27002-2013 PDFPedro MejíasÎncă nu există evaluări

- Cronograma SGSIDocument6 paginiCronograma SGSIdavid_padron_1Încă nu există evaluări

- Declaracion de Aplicabilidad V3-7Document20 paginiDeclaracion de Aplicabilidad V3-7Belle LorenÎncă nu există evaluări

- Checklist Centro ComputoDocument7 paginiChecklist Centro ComputoJimmy Alexander Vera100% (2)

- Aplicabilidad ControlesDocument14 paginiAplicabilidad ControlesJonathan MeroÎncă nu există evaluări

- Tarea Caso5Document20 paginiTarea Caso5Heber Ramos100% (2)

- Iso27003 PDFDocument17 paginiIso27003 PDFIs CevallosÎncă nu există evaluări

- ISO27001 Lista de VerificacionDocument14 paginiISO27001 Lista de VerificacionMarco Antonio Gonzalez CastañoÎncă nu există evaluări

- 1 SSC Auditores Internos ISO 27001 Rev 1Document119 pagini1 SSC Auditores Internos ISO 27001 Rev 1ruko100% (1)

- ISO 27001 Chequeo de CumplimientoDocument28 paginiISO 27001 Chequeo de CumplimientoGuiomar Vilela100% (2)

- Frameworks Gestion Del RiesgoDocument4 paginiFrameworks Gestion Del RiesgoSaulRamirezÎncă nu există evaluări

- Traduccion Iso 27003Document10 paginiTraduccion Iso 27003Carlos Enrique Bermudez Suarez0% (2)

- Declaración de AplicabilidadDocument30 paginiDeclaración de Aplicabilidadbenitezcalidad4768Încă nu există evaluări

- CertiProf ISO 27001 Foundation - SoloyAllDocument5 paginiCertiProf ISO 27001 Foundation - SoloyAllJose Baltasar Couce LopezÎncă nu există evaluări

- SGSI MinsaludDocument16 paginiSGSI MinsaludFerdÎncă nu există evaluări

- Evaluacion de Controles Iso 27002-2013Document28 paginiEvaluacion de Controles Iso 27002-2013Alvaro Rodriguez ArteagaÎncă nu există evaluări

- Iso - Iec - 27004 - 2016 (En) - Anexo BDocument39 paginiIso - Iec - 27004 - 2016 (En) - Anexo BWindir Ein WarriorÎncă nu există evaluări

- Gap - Iso 27001 2013 KPDocument58 paginiGap - Iso 27001 2013 KPHenrry Gutierrez GutierrezÎncă nu există evaluări

- BCP Plan de Continuidad Del Negocio y DRP Plan de Recuperación de DesastresArchivoDocument4 paginiBCP Plan de Continuidad Del Negocio y DRP Plan de Recuperación de DesastresArchivoAlejandra Benítez Zuluaga0% (1)

- Anexo 2 - Declaracion de AplicabilidadDocument13 paginiAnexo 2 - Declaracion de AplicabilidadSILVIA CONSUELO HERNANDEZ, MANRIQUE100% (1)

- Taller Aplicacion Norma Iso 27001Document6 paginiTaller Aplicacion Norma Iso 27001juan mÎncă nu există evaluări

- Lista de Verificación Iso 27001Document2 paginiLista de Verificación Iso 27001Diego Andres Ipuz Garcia67% (3)

- Auditoría - ISO 27001-2013Document5 paginiAuditoría - ISO 27001-2013Carlos AvilaÎncă nu există evaluări

- Traducción Propia SGS ISO IEC 27001.2022Document26 paginiTraducción Propia SGS ISO IEC 27001.2022julian martinezÎncă nu există evaluări

- Simulador - Internal Auditor 27001Document15 paginiSimulador - Internal Auditor 27001Jose Baltasar Couce Lopez0% (1)

- Presentar PlantillasDocument21 paginiPresentar PlantillasXxxMOvieDominicana Pc100% (1)

- Test Cumplimiento ISO 27001 PDFDocument4 paginiTest Cumplimiento ISO 27001 PDFBM Briga Music - No Copyright MusicÎncă nu există evaluări

- TI06 Plan Auditoria Kaentil y EikkDocument9 paginiTI06 Plan Auditoria Kaentil y EikkPaola Burneo EcheverriaÎncă nu există evaluări

- Iso 27001 Cap 4 y 5Document3 paginiIso 27001 Cap 4 y 5ビジャール マイケル100% (1)

- Iram Iso IecDocument78 paginiIram Iso IecHDMCÎncă nu există evaluări

- B1SOFT - SOA - Declaración de AplicabilidadDocument30 paginiB1SOFT - SOA - Declaración de AplicabilidadJORGE PIERREÎncă nu există evaluări

- Malware EmotetDocument5 paginiMalware EmotetdiegoÎncă nu există evaluări

- Modelo para La Identificacion de Los ActivosDocument91 paginiModelo para La Identificacion de Los Activos(E)-(26) JESUS ANTONIO GALE VASQUEZÎncă nu există evaluări

- Matriz RaciDocument22 paginiMatriz RacimlopezÎncă nu există evaluări

- 0002-Requerimientos Básicos en La Gestión de La Seguridad de La InformaciónDocument7 pagini0002-Requerimientos Básicos en La Gestión de La Seguridad de La Informaciónjose panta yamunaqueÎncă nu există evaluări

- Sgsi - Iso 27001 Anexo A 2012-02 (Hoja de Trabajo) DocumentadaDocument3 paginiSgsi - Iso 27001 Anexo A 2012-02 (Hoja de Trabajo) DocumentadaLuis Carlos CasillasÎncă nu există evaluări

- Controles ISO 27001-2014Document12 paginiControles ISO 27001-2014RicardoÎncă nu există evaluări

- ISO27001 - 2013 Clausulas y AnexoADocument24 paginiISO27001 - 2013 Clausulas y AnexoAmarcorobayo2378Încă nu există evaluări

- Asis 2Document16 paginiAsis 2Lizeth FloresÎncă nu există evaluări

- Costos RelevantesDocument6 paginiCostos RelevantesJennifer LopezÎncă nu există evaluări

- AlonsoC CDocument202 paginiAlonsoC CJennifer LopezÎncă nu există evaluări

- Presentación de PowerPointDocument59 paginiPresentación de PowerPointJennifer LopezÎncă nu există evaluări

- Listado de Amenazas y Vulnerabilidades en ISO 27001Document5 paginiListado de Amenazas y Vulnerabilidades en ISO 27001Jennifer Lopez100% (1)

- Qué Es La Informática en La NubeDocument7 paginiQué Es La Informática en La NubeJennifer LopezÎncă nu există evaluări

- 692 Rectificacion Legajamiento Infracciones MPFNDocument43 pagini692 Rectificacion Legajamiento Infracciones MPFNJennifer LopezÎncă nu există evaluări

- MemoriaDocument148 paginiMemoriaJennifer LopezÎncă nu există evaluări

- 1 Nuevo Procedimiento de Restitución de Derechos Arancelarios - Drawback Web - SUNAT1Document31 pagini1 Nuevo Procedimiento de Restitución de Derechos Arancelarios - Drawback Web - SUNAT1Jennifer LopezÎncă nu există evaluări

- La Polar Llegar y LlevarDocument20 paginiLa Polar Llegar y LlevarJennifer LopezÎncă nu există evaluări

- Fijación Precio Exportación 2017 Keyword PrincipalDocument36 paginiFijación Precio Exportación 2017 Keyword PrincipalJennifer LopezÎncă nu există evaluări

- PFC Daniel Santiago Ramirez PDFDocument257 paginiPFC Daniel Santiago Ramirez PDFJennifer LopezÎncă nu există evaluări

- OTMDocument14 paginiOTMJennifer LopezÎncă nu există evaluări