Documente Academic

Documente Profesional

Documente Cultură

Firewall Cisco

Încărcat de

jkadoshDrepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Firewall Cisco

Încărcat de

jkadoshDrepturi de autor:

Formate disponibile

6 - FIREWALLS CISCO ASA

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 199

6 6. .1 1 I IN NT TR RO OD DU U O O A AO OS S S SI IS ST TE EM MA AS S C CI IS SC CO O A AS SA A

Os sistemas ASA (Adaptive Security Appliances) foram apresentados pela Cisco

Systems em 2005, com o objectivo de unificar os servios de trs famlias de

appliances existentes na altura:

Cisco PIX Appliances fornecia servios de filtragem de pacotes e traduo de

endereos;

Cisco VPN Concentrators suportava redes privadas virtuais;

Cisco IPS Series sistemas de deteco e preveno de intruso.

Actualmente, a famlia ASA 5500 constituda por vrios modelos com diversas

capacidades, que cobrem mltiplas necessidades, desde as pequenas empresas at

aos campus ou centros de dados. A Figura 6.1 mostra um dos modelos de topo

desta famlia.

F Fi ig gu ur ra a 6 6. .1 1 A AS SA A 5 55 58 80 0- -4 40 0 ( (f fo on nt te e: : C Ci is sc co o) )

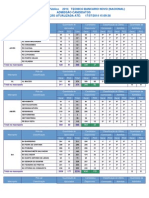

A Tabela 6.1 compara as principais diferenas entre os vrios modelos ASA. Esta

tabela um resumo, que no tem todos os modelos nem todas as caractersticas. A

comparao completa pode ser consultada no stio Web da Cisco

42

. A tabela

compara as capacidades de memria, as taxas de filtragem, o nmero mximo de

ligaes simultneas, a capacidade de sesses VPN e outras caractersticas

importantes para quem pretende escolher o modelo mais adequado s suas

necessidades.

42

Disponvel em http://cisco.biz/en/US/products/ps6120/prod_models_comparison.html

F Fi ir re ew wa al ll ls s: : S So ol lu u e es s P Pr r t ti ic ca as s

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 200

T Ta ab be el la a 6 6. .1 1 C Ca ar ra ac ct te er r s st ti ic ca as s e es ss se en nc ci ia ai is s d da a f fa am m l li ia a A AS SA A

C CA AR RA AC CT TE ER R S ST TI IC CA A 5 55 50 05 5 5 55 52 20 0 5 55 54 40 0 5 55 55 50 0 5 55 58 80 0- -4 40 0

MEMRIA RAM 512 MB 1 GB 2 GB 4 GB 12 GB

CAPACIDADE DE

FILTRAGEM

150 Mbit/s 450 Mbit/s 650 Mbit/s 1 Gbit/s 10 Gbit/s

MXIMO DE LIGAES

SIMULTNEAS

10,000 280,000 400,000 650,000 2,000,000

MXIMO DE LIGAES

POR SEGUNDO

4,000 12,000 25,000 36,000 150,000

CAPACIDADE VPN

3DES/AES

100 Mbit/s 225 Mbit/s 325 Mbit/s 425 Mbit/s 1 Gbit/s

MXIMO DE SESSES

VPN SSL

25 750 2500 5000 10,000

CAPACIDADE DE

EXPANSO

1 SSC 1 SSM 1 SSM No 6 IC

PREVENO DE

INTRUSO

Sim, c/ AIP

SSC

Sim, c/ AIP

SSM

Sim, c/ AIP

SSM

No No

FILTRAGEM DE

CONTEDOS

No

Sim, c/ CSC

SSM

Sim, c/ CSC

SSM

No No

TOLERNCIA A FALHAS

No Sim Sim Sim Sim

BALANCEAMENTO DE

CARGA

No Sim Sim Sim Sim

CONTEXTOS DE

SEGURANA (MAX)

0 20 50 100 250

Alguns modelos possuem baas de expanso que permitem a instalao de

mdulos com uma funo especfica, por exemplo deteco e preveno de

intruso, que permitem aumentar a capacidade do modelo ou acrescentar

funcionalidades.

M M d du ul lo os s p pa ar ra a i in ns sp pe ec c o o e e p pr re ev ve en n o o d de e i in nt tr ru us s o o

Estes mdulos, designados AIP (Advanced Inspection and Prevention), permitem

acrescentar funcionalidade de inspeco de pacotes e deteco/preveno de

intruso aos sistemas ASA.

Actualmente, existem os mdulos AIP que constam da Tabela 6.2.

F Fi ir re ew wa al ll ls s C Ci is sc co o A AS SA A

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 201

T Ta ab be el la a 6 6. .2 2 M M d du ul lo os s A AI IP P

C CA AR RA AC CT TE ER R S ST TI IC CA A

A AI IP P S SS SC C- -5 5 A AI IP P S SS SM M- -1 10 0 A AI IP P S SS SM M- -2 20 0

A AI IP P S SS SM M- -4 40 0

MODELOS ONDE SE

APLICA

5505 5510, 5520 5520, 5540 5520, 5540

MEMRIA RAM 512 MB 1 GB 2 GB 4 GB

CAPACIDADE DE

INSPECO

75 MBIT/S

5510: 150 MBIT/S

5520: 225 MBIT/S

5520: 375 MBIT/S

5540: 500 MBIT/S

5520: 450 MBIT/S

5540: 650 MBIT/S

PROTECO "DIA ZERO"

NO SIM SIM SIM

ASSINATURAS

PERSONALIZVEIS

NO SIM SIM SIM

M M d du ul lo os s p pa ar ra a f fi il lt tr ra ag ge em m d de e c co on nt te e d do os s

As firewalls ASA podem ser equipadas com um mdulo CSC ( Content Security and

Control ) que lhes permite inspeccionar os contedos que fluem atravs delas. A

inspeco permite detectar e evitar vrus, spyware, phishing, spam e vrias outras

ameaas relacionadas com os contedos. Estes mdulos realizam actualizaes

automticas das assinaturas das ameaas, pelo que garantem uma proteco

actualizada.

A Tabela 6.3 mostra os mdulos CSC disponveis na actualidade.

T Ta ab be el la a 6 6. .3 3 M M d du ul lo os s C CS SC C

C CA AR RA AC CT TE ER R S ST TI IC CA A

C CS SC C- -S SS SM M- -1 10 0

C CS SC C- -S SS SM M- -2 20 0

MODELOS ONDE

SE APLICA

5510, 5520 5510, 5520, 5540

MEMRIA RAM 1 GB 2 GB

NMERO DE

UTILIZADORES

50 A 500 500 A 1000

F Fi ir re ew wa al ll ls s: : S So ol lu u e es s P Pr r t ti ic ca as s

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 202

6 6. .2 2 M MO OD DO OS S D DE E O OP PE ER RA A O O

A firewall ASA pode funcionar em diversos modos de operao, que esta seco

apresenta.

M Mo od do o d de e e en nc ca am mi in nh ha am me en nt to o

O modo de encaminhamento o modo normal de funcionamento da firewall.

Neste modo, a firewall actua como um dispositivo de nvel 3, ou seja, cada uma

das suas interfaces est ligada a uma sub-rede diferente e possui um endereo IP

pertencente respectiva sub-rede.

F Fi ig gu ur ra a 6 6. .2 2 M Mo od do o d de e e en nc ca am mi in nh ha am me en nt to o

A Figura 6.2 mostra a aplicao tpica de uma firewall ASA no modo de

encaminhamento. A firewall um ponto de passagem obrigatrio do trfego entre a

rede local e o exterior, e cada uma das suas interfaces est ligada a uma sub-rede

diferente, pelo que tem que implementar um processo de encaminhamento de

pacotes entre redes diferentes. No fundo, a firewall tem que desempenhar tambm

o papel de um router.

Neste modo, o default gateway da rede local a interface interior da firewall. Desta

forma, o endereo das suas interfaces tem que ser conhecido e a firewall no pode

ser escondida. Normalmente, no necessrio fazer nenhuma configurao para

colocar a firewall no modo de encaminhamento. No entanto, para mudar do modo

transparente para o modo de encaminhamento, necessrio o seguinte comando:

!passar para o modo de encaminhamento

ciscoasa(config)# no firewall transparent

M Mo od do o t tr ra an ns sp pa ar re en nt te e

No modo transparente, a firewall tem as suas interfaces na mesma sub-rede IP e

estas actuam como interfaces de nvel 2, ou seja, no tm um endereo IP. A

grande vantagem deste modo que extremamente simples aplicar ou retirar uma

firewall em qualquer cenrio de rede. Outra vantagem que no modo transparente

F Fi ir re ew wa al ll ls s C Ci is sc co o A AS SA A

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 203

possvel transferir trfego que nunca passaria no modo de encaminhamento

como, por exemplo, protocolos no IP, como o MPLS.

A Figura 6.3 mostra o cenrio tpico de utilizao da firewall no modo transparente.

F Fi ig gu ur ra a 6 6. .3 3 M Mo od do o t tr ra an ns sp pa ar re en nt te e

De salientar os seguintes aspectos:

As interfaces da firewall esto ambas na mesma sub-rede (10.0.0.0/8) e no

possuem endereos IP prprios;

Todo o trfego para a Internet passa obrigatoriamente pela firewall;

A firewall possui um endereo IP, mas unicamente para acesso administrativo;

O default gateway da sub-rede no a firewall, o router da figura;

Como pode ser confundida com um switch, a presena da firewall na rede

furtiva.

Se a ideia usar o modo transparente, essa deve ser a primeira configurao a

realizar, pois este modo de funcionamento tem implicaes em muitos aspectos da

configurao. Alis, a partir do momento em que o modo transparente aplicado,

uma grande parte das configuraes deixa de fazer sentido. Por exemplo, deixa de

ser possvel implementar a traduo de endereos (NAT).

Apesar de as interfaces funcionarem apenas na camada 2, as operaes internas de

filtragem de pacotes funcionam tal como no modo de encaminhamento.

O modo transparente configurado com o seguinte comando:

!passar para o modo transparente

ciscoasa(config)# firewall transparent

M M l lt ti ip pl lo os s c co on nt te ex xt to os s d de e s se eg gu ur ra an n a a

Independentemente de estar no modo transparente ou de encaminhamento, existe

uma outra dicotomia sobre o seu funcionamento: modo single ou mltiplos

contextos. No modo single, que o modo de funcionamento mais usual, existe

uma nica poltica de segurana aplicada directamente na firewall.

F Fi ir re ew wa al ll ls s: : S So ol lu u e es s P Pr r t ti ic ca as s

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 204

No modo de mltiplos contextos, a firewall dividida em mltiplas firewalls

virtuais, cada uma com as suas interfaces virtuais e configuraes especficas. Esta

virtualizao pode ser til quando se pretende implementar vrias polticas de

segurana diferentes com uma nica firewall. Tambm pode ser til em grandes

organizaes, como forma de facilitar a escalabilidade das polticas de segurana.

A configurao de mltiplos contextos complexa e exige um administrador

experiente. Por outro lado, neste modo, algumas funcionalidades so desactivadas,

pelo que s deve ser usado se as vantagens forem evidentes. A configurao da

firewall com mltiplos contextos tem que ser realizada atravs da linha de

comando: a aplicao ASDM no suporta este modo.

6 6. .3 3 F FO OR RM MA AS S D DE E C CO ON NF FI IG GU UR RA A O O

A configurao das firewalls ASA pode ser feita de diversas formas:

Atravs de um cabo de consola e uma aplicao de terminal;

Atravs de Telnet;

Atravs de SSH;

Com uma aplicao grfica prpria.

Quando se possui acesso local appliance, a forma mais simples de a configurar

atravs da CLI (Command Line Interface) consiste na utilizao de um cabo de

consola, ligado na respectiva interface, e de uma aplicao terminal, como, por

exemplo, o HyperTerminal do Windows ou a famosa aplicao Putty.

Para configurar remotamente a firewall atravs da CLI deve usar-se a tecnologia

SSH em vez de sesses Telnet, porque estas no so encriptadas, o que pode

originar quebras de segurana.

Uma das formas mais cmodas para configurar e administrar remotamente estas

firewalls usar a aplicao grfica ASDM (Adaptive Security Device Manager). Esta

aplicao, fornecida com a firewall, permite realizar praticamente todas as

operaes que se efectuam atravs da linha de comando, de uma forma bem mais

simples e intuitiva. Os exemplos deste captulo usam esta aplicao.

P Pr re ep pa ar ra a o o p pr r v vi ia a

Para que a firewall possa ser configurada remotamente atravs de SSH ou da

aplicao ASDM, necessrio realizar previamente uma configurao mnima que

permita a utilizao dessas aplicaes. Esta configurao prvia deve ser realizada

atravs da interface de consola. Eis um exemplo de configurao prvia:

F Fi ir re ew wa al ll ls s C Ci is sc co o A AS SA A

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 205

ciscoasa# configure terminal

!configurao da interface ligada zona segura

ciscoasa(config)# interface Ethernet0/0

ciscoasa(config-if)# nameif inside

!o nvel de segurana 100 significa que se trata da zona segura

ciscoasa(config-if)# security-level 100

ciscoasa(config-if)# ip address 10.6.99.99 255.255.0.0

ciscoasa(config-if)# exit

!configurao de utilizadores e senhas

ciscoasa# enable password oj7TV4s5

ciscoasa# username admin password xo9Yh2rt privilege 15

!activao do servio HTTP, necessrio para o acesso via ASDM

ciscoasa# http server enable

ciscoasa# http 10.6.0.0 255.255.0.0 inside

!activao do acesso via SSH

ciscoasa# ssh 10.6.0.0 255.255.0.0 inside

ciscoasa# aaa authentication ssh console LOCAL

ciscoasa# ssh version 2

A Ad da ap pt ti iv ve e S Se ec cu ur ri it ty y D De ev vi ic ce e M Ma an na ag ge er r ( (A AS SD DM M) )

Esta aplicao grfica disponibilizada pela prpria firewall, bastando para isso

efectuar o acesso atravs de um browser de um computador cliente. No caso da

configurao prvia anterior, necessrio que o computador cliente esteja ligado

na rede 10.6.0.0/16. O acesso interface Web da firewall protegido atravs de

SSL, logo, neste caso, deve usar-se o seguinte URL: https://10.6.99.99.

Aps a autenticao, que usa as credenciais definidas na configurao anterior,

surge a pgina inicial, mostrada na Figura 6.4, com duas opes:

Descarregar a aplicao e instal-la no computador cliente;

Usar a aplicao como uma applet Java.

F Fi ir re ew wa al ll ls s: : S So ol lu u e es s P Pr r t ti ic ca as s

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 206

Recomenda-se vivamente a primeira opo, que normalmente mais rpida e

menos problemtica. A verso 5.0 do ADSM poder ser incompatvel com as

verses mais recentes do Java Runtime Environment (JRE).

F Fi ig gu ur ra a 6 6. .4 4 P P g gi in na a W We eb b i in ni ic ci ia al l d di is sp po on ni ib bi il li iz za ad da a p pe el la a f fi ir re ew wa al ll l

Caso isso suceda, recomenda-se o seguinte procedimento:

Verifique se tem instalada a verso 1.6.0_07 do JRE. Se no tiver esta verso

instalada, descarregue-a e instale-a;

Encontre o ficheiro asdm-launcher.config file (normalmente em C:\Program

Files\Cisco Systems\ASDM\asdm-launcher.config);

Remova a opo 'read only' desse ficheiro;

Abra o ficheiro com um editor e adicione a seguinte linha: javapath c:\Program

Files\Java\jre1.6.0_07\bin\client\jvm.dll;

Grave o ficheiro e volte a colocar a opo read only.

Aps a instalao da aplicao ASDM, para a usar basta usar o atalho que criado

no ambiente de trabalho, designado Cisco ASDM Launcher. Ao iniciar a

F Fi ir re ew wa al ll ls s C Ci is sc co o A AS SA A

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 207

aplicao, surge a janela de autenticao, visvel na Figura 6.5, onde devem ser

colocados o endereo IP da interface da firewall, o nome do utilizador e a

respectiva senha, tal como foram definidos na configurao prvia.

F Fi ig gu ur ra a 6 6. .5 5 J Ja an ne el la a i in ni ic ci ia al l d de e a au ut te en nt ti ic ca a o o

Aps uma autenticao bem sucedida, surge a janela inicial da aplicao ASDM,

que pode ser observada na Figura 6.6. A interface grfica usa conceitos comuns e

bastante intuitiva. A interaco com o utilizador feita atravs de menus, barras de

ferramentas e painis de informao.

A pgina inicial da aplicao de carcter informativo e possui seis painis:

Device Information mostra informao sobre o hardware, sistema operativo,

modo de operao e tipo de licena;

VPN Status mostra informao sobre tneis VPN activos;

System Resources Status mostra estatsticas sobre a utilizao de memria e

CPU;

Interface Status mostra o estado das interfaces da firewall;

Traffic Status mostra estatsticas sobre o trfego que est a passar atravs da

firewall;

Latest ASDM Syslog Messages mostra as ltimas mensagens de logging.

O painel Device Information particularmente importante porque contm

informaes que condicionam as operaes que se podem realizar com a firewall.

Essas informaes incluem a verso do sistema operativo da firewall, o modo de

operao (modo transparente ou de encaminhamento) e o modo de contexto

(singular ou mltiplos contextos). Tambm mostrada informao sobre a

quantidade de memria no voltil e memria RAM.

F Fi ir re ew wa al ll ls s: : S So ol lu u e es s P Pr r t ti ic ca as s

F FC CA A - - E Ed di it to or ra a d de e I In nf fo or rm m t ti ic ca a 208

F Fi ig gu ur ra a 6 6. .6 6 A As sp pe ec ct to o i in ni ic ci ia al l d da a a ap pl li ic ca a o o A AS SD DM M

O painel Interface Status tambm importante porque nos mostra uma viso geral

sobre as interfaces da firewall e o seu estado. Alm do nome e endereo IP,

possvel observar o seu estado fsico e lgico, o que permite a deteco rpida de

eventuais anomalias. As interfaces podem ser seleccionadas, o que permite a

visualizao das estatsticas do trfego de entrada e de sada dessa interface.

No painel 'System Resource Status' possvel monitorizar a utilizao da memria

e do CPU, no s no prprio instante mas tambm ao longo do tempo, em grficos

que podem ser muito teis para detectar eventuais situaes de sobrecarga da

firewall.

O painel 'Traffic Status' contm grficos que mostram a evoluo ao longo do

tempo do nmero de ligaes por segundo e a quantidade de dados que esto a

fluir nas interfaces. Estes grficos podem denunciar situaes anmalas,

nomeadamente tentativas de ataques de negao de servio.

Finalmente, o painel 'Latest ASDM Syslog Messages' serve para mostrar ao

administrador as entradas no sistema de registo de eventos. Estas mensagens so

cruciais para, quando existe um problema, fornecer pistas ao administrador sobre a

origem desse problema.

S-ar putea să vă placă și

- Concurso Publico TBN 2014 Posicao 17 07 2014Document6 paginiConcurso Publico TBN 2014 Posicao 17 07 2014jkadoshÎncă nu există evaluări

- Acronis White PaperDocument20 paginiAcronis White PaperjkadoshÎncă nu există evaluări

- Prefixos Gregos e LatinosDocument6 paginiPrefixos Gregos e LatinosGabriel Sousa CamposÎncă nu există evaluări

- 24 Falácias LógicasDocument13 pagini24 Falácias LógicasjkadoshÎncă nu există evaluări

- Crimpagem Crossover e DiretoDocument3 paginiCrimpagem Crossover e DiretojkadoshÎncă nu există evaluări

- Yoga e Os CristãosDocument10 paginiYoga e Os CristãosjkadoshÎncă nu există evaluări

- Matematica Exercicios de Fixacao Problemas MatematicosDocument71 paginiMatematica Exercicios de Fixacao Problemas MatematicosandersontomazferÎncă nu există evaluări

- Substâncias Psicoativas e ReligiãoDocument23 paginiSubstâncias Psicoativas e ReligiãoJose Eliezer Mikosz100% (2)

- O Criador DA InternetDocument10 paginiO Criador DA InternetjkadoshÎncă nu există evaluări

- Vida de São BeneditoDocument7 paginiVida de São BeneditojkadoshÎncă nu există evaluări

- bb0110 EditalDocument18 paginibb0110 EditalCelsaoBrammerÎncă nu există evaluări

- Crimpagem Crossover e DiretoDocument3 paginiCrimpagem Crossover e DiretojkadoshÎncă nu există evaluări

- Idade Média - As Cruzadas Na Visão Dos Árabes - CLIO HistóriasDocument8 paginiIdade Média - As Cruzadas Na Visão Dos Árabes - CLIO HistóriasjkadoshÎncă nu există evaluări

- 2 Curso de Redes CiscoDocument203 pagini2 Curso de Redes CiscoDaniel PalomarÎncă nu există evaluări

- 7.2.2.5 Lab - Configuring A Point-To-Point GRE VPN TunnelDocument6 pagini7.2.2.5 Lab - Configuring A Point-To-Point GRE VPN TunnelEutélio DamiãoÎncă nu există evaluări

- ECT 99HM1T40-completoDocument257 paginiECT 99HM1T40-completovagnerÎncă nu există evaluări

- Pensando FirewallsDocument73 paginiPensando FirewallsBruno OliveiraÎncă nu există evaluări

- Artigo - Limitações Do Sistema de Autenticação KerberosDocument19 paginiArtigo - Limitações Do Sistema de Autenticação KerberosMarcus Paulo MarquesÎncă nu există evaluări

- Configurando o Endian FirewallDocument57 paginiConfigurando o Endian FirewalldanielrelvasÎncă nu există evaluări

- EMBRATEL - Formulario - BGP - 18 01 2022 UPNET COM E SERV DE MAT ELETRICO E INTERNET EIRELIDocument5 paginiEMBRATEL - Formulario - BGP - 18 01 2022 UPNET COM E SERV DE MAT ELETRICO E INTERNET EIRELITiago PristerÎncă nu există evaluări

- Roteamento - SlidesDocument102 paginiRoteamento - SlidesESFCEX 2018Încă nu există evaluări

- DD-WRT - Instalando e ConfigurandoDocument15 paginiDD-WRT - Instalando e ConfigurandoslackmipsÎncă nu există evaluări

- Memorex RedesDocument31 paginiMemorex Redespaulo1410100% (3)

- BAUSER - MTCRE - Treinamento em Português BrasilDocument163 paginiBAUSER - MTCRE - Treinamento em Português BrasilWallace SouzaÎncă nu există evaluări

- Modelo de Referência OSI e Arquitetura TCPDocument43 paginiModelo de Referência OSI e Arquitetura TCPGabriel LannisterÎncă nu există evaluări

- Classfull X ClasslessDocument1 paginăClassfull X Classlessamestronda100% (1)

- Cisco Router Configuration TutorialDocument10 paginiCisco Router Configuration TutorialOdeberto Borges VieiraÎncă nu există evaluări

- 4Document49 pagini4joao pauloÎncă nu există evaluări

- AvaliaçãoDocument15 paginiAvaliaçãoWagner Alves Dda CruzÎncă nu există evaluări

- Comandos Excênciais para o PostgresDocument21 paginiComandos Excênciais para o PostgresLeilane Marinho DuarteÎncă nu există evaluări

- Todos Os ModulosDocument83 paginiTodos Os ModulosArthur Oliveira100% (4)

- OSPFDocument21 paginiOSPFIsmael GuimarãesÎncă nu există evaluări

- Trabalho A2Document4 paginiTrabalho A2FOTOS BackupÎncă nu există evaluări

- Introdução CEFDocument3 paginiIntrodução CEFpaulo_an7381Încă nu există evaluări

- E2 Lab 8 4 1Document10 paginiE2 Lab 8 4 1malpsÎncă nu există evaluări

- Introdução Ao IPv6Document69 paginiIntrodução Ao IPv6Heleonardo M. da SilvaÎncă nu există evaluări

- Métrica Do OSPFDocument4 paginiMétrica Do OSPFspyderlinuxrgmÎncă nu există evaluări

- Manual VMS 7 PortuguesDocument137 paginiManual VMS 7 PortuguesHenrique HolandaÎncă nu există evaluări

- 5 - OspfDocument15 pagini5 - OspfOctavio José SpirandeliÎncă nu există evaluări

- 2011 Tecnologia Redes ComputadoresDocument24 pagini2011 Tecnologia Redes ComputadoresJoão Marcos Cardoso de OliveiraÎncă nu există evaluări

- Manual Usuario ConfiguradorWeb PDFDocument236 paginiManual Usuario ConfiguradorWeb PDFRoberto Carlos Oliveira JuniorÎncă nu există evaluări

- REDES MULTISERVIÇOS - Prox Geração de Redes Ópticas - v1.5Document40 paginiREDES MULTISERVIÇOS - Prox Geração de Redes Ópticas - v1.5Zelia VeruskaÎncă nu există evaluări

- Tradução OSPF - Wiki MikrotikDocument4 paginiTradução OSPF - Wiki MikrotikMarcos CecílioÎncă nu există evaluări