Documente Academic

Documente Profesional

Documente Cultură

Politique de Sécurité: Contrôle Cote Contrôle Contrôle ####

Încărcat de

rafik03Titlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Politique de Sécurité: Contrôle Cote Contrôle Contrôle ####

Încărcat de

rafik03Drepturi de autor:

Formate disponibile

Contrle Cote Contrle Contrle

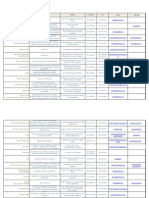

5.1.1 5.1.1 Document de politique de scurit de l'information 5 Politique de scurit ####

5.1.2 5.1.2 Rexamen de la politique de scurit de l'information 5.1 Politique de scurit de l'information ####

0 #DIV/0!

Mesures 5.1.1

5.1.2

ric

Clairvoyant

, conseiller

en scurit

Un document de politique de scurit de linformation soit approuv par la direction, puis publi et diffus auprs de lensemble des salaris et des tiers concerns.

Garantir la pertinence, ladquation et lefficacit de la politique de scurit de linformation, rexaminer la politique intervalles fixs pralablement ou en cas de changements majeurs.

0.0

1.0

2.0

3.0

4.0

5.0

5.1.1

5.1.2

5. Politique de scurit

Un document de politique de scurit de linformation soit approuv par la direction, puis publi et diffus auprs de lensemble des salaris et des tiers concerns.

Garantir la pertinence, ladquation et lefficacit de la politique de scurit de linformation, rexaminer la politique intervalles fixs pralablement ou en cas de changements majeurs.

Contrle Cote Contrle Contrle

6.1.1 6.1.1 Engagement de la direction vis--vis de la scurit de l'information 6 Organisation de la scurit de l'information #DIV/0!

6.1.2 6.1.2 Coordination de la scurit de l'information 6.1 Organisation interne #DIV/0!

6.1.3 6.1.3 Attribution des responsabilits en matire de scurit de linformation 6.2 Tiers #DIV/0!

6.1.4 6.1.4 Systme dautorisation concernant les moyens de traitement de linformation

6.1.5 6.1.5 Engagements de confidentialit

6.1.6 6.1.6 Relations avec les autorits

6.1.7 6.1.7 Relations avec des groupes de spcialistes

6.1.8 6.1.8 Revue indpendante de la scurit de linformation

6.2.1 6.2.1 Identification des risques provenant des tiers

6.2.2 6.2.2 La scurit et les clients

6.2.3 6.2.3 La scurit dans les accords conclus avec des tiers

0 #DIV/0!

Mesures

6.1.1

6.1.2

6.1.3

6.1.4

6.1.5

6.1.6

6.1.7

6.1.8

6.2.1

6.2.2

6.2.3

Identifier les risques pesant sur linformation et les moyens de traitement de lorganisme qui dcoulent dactivits impliquant des tiers, et de mettre en oeuvre des mesures appropries avant daccorder des accs.

Tous les besoins de scurit doivent tre traits avant daccorder aux clients laccs linformation ou aux biens de lorganisme.

La direction soutienne activement la politique de scurit au sein de lorganisme au moyen de directives claires, dun engagement franc, dattribution de fonctions

explicites et dune reconnaissance des responsabilits lies la scurit de linformation.

Les activits relatives la scurit de linformation soient coordonnes par des intervenants ayant des fonctions et des rles appropris reprsentatifs des diffrentes parties de lorganisme.

Dfinir clairement toutes les responsabilits en matire de scurit de linformation.

Dfinir et de mettre en oeuvre un systme de gestion des autorisations pour chaque nouveau moyen de traitement de linformation.

Identifier et de rexaminer rgulirement les exigences en matire dengagements de confidentialit ou de non-divulgation, conformment aux besoins de lorganisme.

Mettre en place des relations appropries avec les autorits comptentes.

Entretenir des contacts appropris avec des groupes de spcialistes, des forums spcialiss dans la scurit et des associations professionnelles.

Les accords conclus avec des tiers qui portent sur laccs, le traitement, la communication ou la gestion de linformation, ou des moyens de traitement de linformation de lorganisme,

ou qui portent sur lajout de produits ou de services aux moyens de traitement de linformation,couvrent lensemble des exigences applicables en matire de scurit.

Procder des revues rgulires et indpendantes de lapproche retenue par lorganisme pour grer et mettre en oeuvre sa scurit ( savoir le suivi des objectifs de scurit, les politiques,

les procdures et les processus relatifs la scurit de linformation); de telles revues sont galement ncessaires lorsque des changements importants sont intervenus dans la mise en oeuvre de la scurit.

0.0

1.0

2.0

3.0

4.0

5.0

6.1.1

6.1.2

6.1.3

6.1.4

6.1.5

6.1.6 6.1.7

6.1.8

6.2.1

6.2.2

6.2.3

6. Organisation de la scurit de l'information

ric

Clairvoyant,

conseiller

en scurit

Identifier les risques pesant sur linformation et les moyens de traitement de lorganisme qui dcoulent dactivits impliquant des tiers, et de mettre en oeuvre des mesures appropries avant daccorder des accs.

Tous les besoins de scurit doivent tre traits avant daccorder aux clients laccs linformation ou aux biens de lorganisme.

La direction soutienne activement la politique de scurit au sein de lorganisme au moyen de directives claires, dun engagement franc, dattribution de fonctions

explicites et dune reconnaissance des responsabilits lies la scurit de linformation.

Les activits relatives la scurit de linformation soient coordonnes par des intervenants ayant des fonctions et des rles appropris reprsentatifs des diffrentes parties de lorganisme.

Dfinir clairement toutes les responsabilits en matire de scurit de linformation.

Dfinir et de mettre en oeuvre un systme de gestion des autorisations pour chaque nouveau moyen de traitement de linformation.

Identifier et de rexaminer rgulirement les exigences en matire dengagements de confidentialit ou de non-divulgation, conformment aux besoins de lorganisme.

Mettre en place des relations appropries avec les autorits comptentes.

Entretenir des contacts appropris avec des groupes de spcialistes, des forums spcialiss dans la scurit et des associations professionnelles.

Les accords conclus avec des tiers qui portent sur laccs, le traitement, la communication ou la gestion de linformation, ou des moyens de traitement de linformation de lorganisme,

ou qui portent sur lajout de produits ou de services aux moyens de traitement de linformation,couvrent lensemble des exigences applicables en matire de scurit.

Procder des revues rgulires et indpendantes de lapproche retenue par lorganisme pour grer et mettre en oeuvre sa scurit ( savoir le suivi des objectifs de scurit, les politiques,

les procdures et les processus relatifs la scurit de linformation); de telles revues sont galement ncessaires lorsque des changements importants sont intervenus dans la mise en oeuvre de la scurit.

Contrle Cote Contrle Contrle

7.1.1 7.1.1 Inventaire des biens 7 Gestion des biens #DIV/0!

7.1.2 7.1.2 Proprit des biens 7.1 Responsabilits relatives aux biens #DIV/0!

7.1.3 7.1.3 Utilisation correcte des biens 7.2 Classification des informations #DIV/0!

7.2.1 7.2.1 Lignes directrices pour la classification

7.2.2 7.2.2 Marquage et manipulation de linformation

0 #DIV/0!

Mesures 7.1.1

7.1.2

7.1.3

7.2.1

7.2.2 laborer et de mettre en oeuvre un ensemble appropri de procdures pour le marquage et la manipulation de linformation, conformment au plan de classification adopt par lorganisme.

Identifier clairement tous les biens, de raliser et de grer un inventaire de tous les biens importants.

Attribuer la proprit de chaque information et moyens de traitement de linformation une partie dfinie de lorganisme.

Identifier, de documenter et de mettre en oeuvre des rgles permettant lutilisation correcte de linformation et des biens associs aux moyens de traitement de linformation.

Classer les informations en termes de valeur, dexigences lgales, de sensibilit et de criticit.

0.0

1.0

2.0

3.0

4.0

5.0

7.1.1

7.1.2

7.1.3

7.2.1

7.2.2

0

7. Gestion des biens

ric

Clairvoyant,

conseiller

en scurit

laborer et de mettre en oeuvre un ensemble appropri de procdures pour le marquage et la manipulation de linformation, conformment au plan de classification adopt par lorganisme.

Identifier clairement tous les biens, de raliser et de grer un inventaire de tous les biens importants.

Attribuer la proprit de chaque information et moyens de traitement de linformation une partie dfinie de lorganisme.

Identifier, de documenter et de mettre en oeuvre des rgles permettant lutilisation correcte de linformation et des biens associs aux moyens de traitement de linformation.

Classer les informations en termes de valeur, dexigences lgales, de sensibilit et de criticit.

Contrle Cote Contrle Contrle

8.1.1 8.1.1 Rles et responsabilits 8 Scurit lie aux ressources humaines #DIV/0!

8.1.2 8.1.2 Slection 8.1 Avant le recrutement #DIV/0!

8.1.3 8.1.3 Conditions dembauche 8.2 Pendant la dure du contrat #DIV/0!

8.2.1 8.2.1 Responsabilits de la direction 8.3 Fin ou modification de contrat #DIV/0!

8.2.2 8.2.2 Sensibilisation, qualification et formations en matire de scurit de linformation

8.2.3 8.2.3 Processus disciplinaire

8.3.1 8.3.1 Responsabilits en fin de contrat

8.3.2 8.3.2 Restitution des biens

8.3.3 8.3.3 Retrait des droits daccs

0 #DIV/0!

Mesures 8.1.1

8.1.2

8.1.3

8.2.1

8.2.2

8.2.3

8.3.1

8.3.2

8.3.3

Lensemble des salaris dun organisme et, le cas chant, les contractants et utilisateurs tiers suivent une formation adapte sur la sensibilisation et reoivent rgulirement les mises jour

des politiques et procdures de lorganisme, pertinentes pour leurs fonctions.

laborer un processus disciplinaire formel pour les salaris ayant enfreint les rgles de scurit.

Les responsabilits relatives aux fins ou aux modifications de contrats soient clairement dfinies et attribues.

Tous les salaris, contractants et utilisateurs tiers restituent la totalit des biens de lorganisme quils ont en leur possession la fin de leur priode demploi, contrat ou accord.

Dfinir et de documenter les rles et responsabilits en matire de scurit des salaris, contractants et utilisateurs tiers, conformment la politique de scurit de linformation de lorganisme.

La direction demande aux salaris, contractants et utilisateurs tiers dappliquer les rgles de scurit conformment aux politiques et procdures tablies de lorganisme.

Dans le cadre de leurs obligations contractuelles, que les salaris, contractants et utilisateurs tiers se mettent daccord sur les modalits du contrat dembauche les liants et le signe. Que ce contrat

dfinit les responsabilits de lorganisme et de lautre partie quant la scurit de linformation.

Quil sagisse de postulants, de contractants ou dutilisateurs tiers, que les vrifications des informations concernant tous les candidats soient ralises conformment aux lois,

aux rglements et ltique et quelles soient proportionnelles aux exigences mtier, la classification des informations accessibles et aux risques identifis.

Les droits daccs de lensemble des salaris, contractants et utilisateurs tiers linformation et aux moyens de traitement de linformation soient supprims la fin de leur priode demploi,

ou modifis en cas de modification du contrat ou de laccord.

0.0

1.0

2.0

3.0

4.0

5.0

8.1.1

8.1.2

8.1.3

8.2.1

8.2.2 8.2.3

8.3.1

8.3.2

8.3.3

8. Scurit lie aux ressources humaines

ric

Clairvoyant,

conseiller

en scurit

Lensemble des salaris dun organisme et, le cas chant, les contractants et utilisateurs tiers suivent une formation adapte sur la sensibilisation et reoivent rgulirement les mises jour

des politiques et procdures de lorganisme, pertinentes pour leurs fonctions.

laborer un processus disciplinaire formel pour les salaris ayant enfreint les rgles de scurit.

Les responsabilits relatives aux fins ou aux modifications de contrats soient clairement dfinies et attribues.

Tous les salaris, contractants et utilisateurs tiers restituent la totalit des biens de lorganisme quils ont en leur possession la fin de leur priode demploi, contrat ou accord.

Dfinir et de documenter les rles et responsabilits en matire de scurit des salaris, contractants et utilisateurs tiers, conformment la politique de scurit de linformation de lorganisme.

La direction demande aux salaris, contractants et utilisateurs tiers dappliquer les rgles de scurit conformment aux politiques et procdures tablies de lorganisme.

Dans le cadre de leurs obligations contractuelles, que les salaris, contractants et utilisateurs tiers se mettent daccord sur les modalits du contrat dembauche les liants et le signe. Que ce contrat

dfinit les responsabilits de lorganisme et de lautre partie quant la scurit de linformation.

Quil sagisse de postulants, de contractants ou dutilisateurs tiers, que les vrifications des informations concernant tous les candidats soient ralises conformment aux lois,

aux rglements et ltique et quelles soient proportionnelles aux exigences mtier, la classification des informations accessibles et aux risques identifis.

Les droits daccs de lensemble des salaris, contractants et utilisateurs tiers linformation et aux moyens de traitement de linformation soient supprims la fin de leur priode demploi,

ou modifis en cas de modification du contrat ou de laccord.

Contrle Cote Contrle Contrle

9.1.1 9.1.1 Primtre de scurit physique 9 Scurit physique et environnementale #DIV/0!

9.1.2 9.1.2 Contrles physiques des accs 9.1 Zones scurises #DIV/0!

9.1.3 9.1.3 Scurisation des bureaux, des salles et des quipements 9.2 Scurit du matriel #DIV/0!

9.1.4 9.1.4 Protection contre les menaces extrieures et environnementales

9.1.5 9.1.5 Travail dans les zones scurises

9.1.6 9.1.6 Zones daccs public, de livraison et de chargement

9.2.1 9.2.1 Choix de lemplacement et protection du matriel

9.2.2 9.2.2 Services gnraux

9.2.3 9.2.3 Scurit du cblage

9.2.4 9.2.4 Maintenance du matriel

9.2.5 9.2.5 Scurit du matriel hors des locaux

9.2.6 9.2.6 Mise au rebut ou recyclage scuris(e) du matriel

9.2.7 9.2.7 Sortie dun bien

0 #DIV/0!

Mesures

9.1.1

9.1.2

9.1.3

9.1.4

9.1.5

9.1.6

9.2.1

9.2.2

9.2.3

9.2.4

9.2.5

9.2.6

9.2.7

Protger les zones contenant des informations et des moyens de traitement de linformation par des primtres de scurit (obstacles tels que des murs, des portes avec un contrle daccs par cartes,

ou des bureaux de rception avec personnel daccueil).

Protger les zones scurises par des contrles lentre adquats pour sassurer que seul le personnel habilit soit admis.

Concevoir et dappliquer des mesures de scurit physique pour les bureaux, les salles et les quipements.

Concevoir et dappliquer des mesures de protection physique contre les dommages causs par les incendies, les inondations, les tremblements de terre, les explosions, les troubles civils et autres

formes de catastrophes naturelles ou de sinistres provoqus par lhomme.

Entretenir le matriel correctement pour garantir sa disponibilit permanente et son intgrit.

Appliquer la scurit au matriel utilis hors des locaux de lorganisme en tenant compte des diffrents risques associs au travail hors site.

Protger les cbles lectriques ou de tlcommunications transportant des donnes contre toute interception ou dommage.

Protger le matriel des coupures de courant et autres perturbations dues une dfaillance des services gnraux.

Concevoir et dappliquer des mesures de protection physique et des directives pour le travail en zone scurise.

Contrler les points daccs tels que les zones de livraison/chargement et les autres points par lesquels des personnes non habilites peuvent pntrer dans les locaux. galement disoler les points

daccs, si possible, des moyens de traitement de linformation, de faon viter les accs non autoriss.

Situer et de protger le matriel de manire rduire les risques de menaces et de dangers environnementaux et les possibilits daccs non autoris.

Vrifier tout le matriel contenant des supports de stockage soient vrifies pour sassurer que toute donne sensible a bien t supprime et que tout logiciel sous licence a bien t

dsinstall ou cras de faon scurise, avant sa mise au rebut.

Ne pas sortir un matriel, des informations ou des logiciels des locaux de lorganisme sans autorisation pralable.

0.0

1.0

2.0

3.0

4.0

5.0

9.1.1

9.1.2

9.1.3

9.1.4

9.1.5

9.1.6

9.2.1 9.2.2

9.2.3

9.2.4

9.2.5

9.2.6

9.2.7

9. Scurit physique et environnementale

ric

Clairvoyant,

conseiller

en scurit

Protger les zones contenant des informations et des moyens de traitement de linformation par des primtres de scurit (obstacles tels que des murs, des portes avec un contrle daccs par cartes,

ou des bureaux de rception avec personnel daccueil).

Protger les zones scurises par des contrles lentre adquats pour sassurer que seul le personnel habilit soit admis.

Concevoir et dappliquer des mesures de scurit physique pour les bureaux, les salles et les quipements.

Concevoir et dappliquer des mesures de protection physique contre les dommages causs par les incendies, les inondations, les tremblements de terre, les explosions, les troubles civils et autres

formes de catastrophes naturelles ou de sinistres provoqus par lhomme.

Entretenir le matriel correctement pour garantir sa disponibilit permanente et son intgrit.

Appliquer la scurit au matriel utilis hors des locaux de lorganisme en tenant compte des diffrents risques associs au travail hors site.

Protger les cbles lectriques ou de tlcommunications transportant des donnes contre toute interception ou dommage.

Protger le matriel des coupures de courant et autres perturbations dues une dfaillance des services gnraux.

Concevoir et dappliquer des mesures de protection physique et des directives pour le travail en zone scurise.

Contrler les points daccs tels que les zones de livraison/chargement et les autres points par lesquels des personnes non habilites peuvent pntrer dans les locaux. galement disoler les points

daccs, si possible, des moyens de traitement de linformation, de faon viter les accs non autoriss.

Situer et de protger le matriel de manire rduire les risques de menaces et de dangers environnementaux et les possibilits daccs non autoris.

Vrifier tout le matriel contenant des supports de stockage soient vrifies pour sassurer que toute donne sensible a bien t supprime et que tout logiciel sous licence a bien t

dsinstall ou cras de faon scurise, avant sa mise au rebut.

Ne pas sortir un matriel, des informations ou des logiciels des locaux de lorganisme sans autorisation pralable.

Contrle Cote Contrle Contrle

10.1.1 10.1.1 Procdures dexploitation documentes 10 Gestion de lexploitation et des tlcommunications #DIV/0!

10.1.2 10.1.2 Gestion des modifications 10.1 Procdures et responsabilits lies lexploitation #DIV/0!

10.1.3 10.1.3 Sparation des tches 10.2 Gestion de la prestation de service par un tiers #DIV/0!

10.1.4 10.1.4 Sparation des quipements de dveloppement, de test et dexploitation 10.3 Planification et acceptation du systme #DIV/0!

10.2.1 10.2.1 Prestation de service 10.4 Protection contre les codes malveillants et mobiles #DIV/0!

10.2.2 10.2.2 Surveillance et rexamen des services tiers 10.5 Sauvegarde #DIV/0!

10.2.3 10.2.3 Gestion des modifications dans les services tiers 10.6 Gestion de la scurit des rseaux #DIV/0!

10.3.1 10.3.1 Dimensionnement 10.7 Manipulation des supports #DIV/0!

10.3.2 10.3.2 Acceptation du systme 10.8 change des informations #DIV/0!

10.4.1 10.4.1 Mesures contre les codes malveillants 10.9 Services de commerce lectronique #DIV/0!

10.4.2 10.4.2 Mesures contre le code mobile 10.10 Surveillance #DIV/0!

10.5.1 10.5.1 Sauvegarde des informations

10.6.1 10.6.1 Mesures sur les rseaux

10.6.2 10.6.2 Scurit des services rseau

10.7.1 10.7.1 Gestion des supports amovibles

10.7.2 10.7.2 Mise au rebut des supports

10.7.3 10.7.3 Procdures de manipulation des informations

10.7.4 10.7.4 Scurit de la documentation systme

10.8.1 10.8.1 Politiques et procdures dchange des informations

10.8.2 10.8.2 Accords dchange

10.8.3 10.8.3 Supports physiques en transit

10.8.4 10.8.4 Messagerie lectronique

10.8.5 10.8.5 Systmes dinformation dentreprise

10.9.1 10.9.1 Commerce lectronique

10.9.2 10.9,.2 Transactions en ligne

10.9.3 10.9.3 Informations disposition du public

10.10.1 10.10.1 Rapport daudit

10.10.2 10.10.2 Surveillance de lexploitation du systme

10.10.3 10.10.3 Protection des informations journalises

10.10.4 10.10.4 Journal administrateur et journal des oprations

10.10.5 10.10.5 Rapports de dfaut

10.10.6 10.10.6 Synchronisation des horloges

0 #DIV/0!

Mesures 10.1.1

10.1.2

10.1.3

10.1.4

10.2.1

10.2.2

10.2.3

10.3.1

10.3.2

10.4.1

10.4.2

10.5.1

10.6.1

10.6.2

10.7.1

Raliser des copies de sauvegarde des informations et logiciels et de les soumettre rgulirement essai conformment la politique de sauvegarde convenue.

Grer et de contrler les rseaux de manire adquate pour quils soient protgs des menaces et de maintenir la scurit des systmes et des applications utilisant le rseau,

notamment les informations en transit.

Pour tous les services rseau, didentifier les fonctions rseau, les niveaux de service et les exigences de gestion, et de les intgrer dans tout accord sur les services rseau, quils

soient fournis en interne ou en externe.

Mettre en place des procdures pour la gestion des supports amovibles.

Surveiller et dajuster au plus prs lutilisation des ressources et faire des projections sur les dimensionnements futurs pour assurer les performances requises pour le systme.

Fixer les critres dacceptation pour les nouveaux systmes dinformation, les nouvelles versions et les mises niveau, et de raliser les tests adapts du (des) systme(s) au moment du dveloppement

et pralablement leur acceptation.

Les procdures dexploitation soient documentes, tenues jour et disponibles pour tous les utilisateurs concerns.

Contrler les changements apports aux systmes et moyens de traitement de linformation.

Sparer les tches et les domaines de responsabilit pour rduire les occasions de modification ou de mauvais usage non autoris(e) ou involontaire des biens de lorganisme.

Sparer les quipements de dveloppement, de test et dexploitation pour rduire les risques daccs ou de changements non autoriss dans le systme en exploitation.

Sassurer que les mesures de scurit, les dfinitions du service et les niveaux de prestation prvus dans laccord de prestation de service tiers sont mis en oeuvre, appliqus et tenus jour par le tiers.

Les services, rapports et enregistrements fournis par les tiers soient rgulirement contrls et rexamins, et que des audits soient rgulirement raliss.

Grer les changements effectus dans la prestation de service, comprenant le maintien et lamlioration des politiques, procdures et mesures existant en matire de scurit de linformation, en tenant compte

de la criticit des systmes et processus de gestion concerns et de la rvaluation du risque.

Mettre en oeuvre des mesures de dtection, de prvention et de rcupration pour se protger des codes malveillants ainsi que des procdures appropries de sensibilisation des utilisateurs.

Lorsque lutilisation de code mobile est autorise, que la configuration garantisse que le code mobile fonctionne selon une politique de scurit clairement dfinie et dempcher tout code mobile

non autoris de sexcuter.

10.7.2

10.7.3

10.7.4

10.8.1

10.8.2

10.8.3

10.8.4

10.8.5

10.9.1

10.9.2

10.9.3

10.10.1

10.10.2

10.10.3

10.10.4

10.10.5

10.10.6

ric

Clairvoyant,

conseiller

en scurit

Mettre au rebut de faon sre les supports qui ne servent plus, en suivant des procdures formelles.

tablir des procdures de manipulation et de stockage des informations pour protger ces informations dune divulgation non autorise ou dun mauvais usage.

Protger la documentation systme contre les accs non autoriss.

Protger les informations transitant par les transactions en ligne pour empcher la transmission incomplte, les erreurs dacheminement, la modification non autorise, la divulgation non autorise,

la duplication non autorise du message ou la rmission.

Protger de manire adquate les informations transitant par la messagerie lectronique.

Synchroniser les horloges des diffrents systmes de traitement de linformation dun organisme

Journaliser et danalyser les ventuels dfauts et de prendre les mesures appropries.

Journaliser les activits de ladministrateur systme et de loprateur systme.

Protger les quipements de journalisation et les informations journalises contre le sabotage et les accs non autoriss.

tablir des procdures permettant de surveiller lutilisation des moyens de traitement de linformation et de rexaminer priodiquement les rsultats des activits de surveillance.

Les rapports daudit, qui enregistrent les activits des utilisateurs, les exceptions et les vnements lis la scurit soient produits et conservs pendant une priode pralablement dfinie afin de faciliter

les investigations ultrieures et la surveillance du contrle daccs.

Protger lintgrit des informations mises disposition sur un systme accessible au public pour empcher toute modification non autorise.

Mettre en place des politiques, procdures et mesures dchange formelles pour protger les changes dinformations transitant par tous types dquipements de tlcommunication.

Conclure des accords pour lchange dinformations et de logiciels entre lorganisme et la partie externe.

Protger les supports contenant des informations contre les accs non autoriss, le mauvais usage ou laltration lors du transport hors des limites physiques de lorganisme.

Protger linformation transitant par le commerce lectronique transmise sur les rseaux publics contre les activits frauduleuses, les litiges sur les contrats et la divulgation et la modification non autorises.

laborer et de mettre en oeuvre des politiques et procdures pour protger linformation lie linterconnexion de systmes dinformations dentreprise.

0.0

1.0

2.0

3.0

4.0

5.0

10.1.1

10.1.2

10.1.3

10.1.4

10.2.1

10.2.2

10.2.3

10.3.1

10.3.2

10.4.1

10.4.2

10.5.1

10.6.1

10.6.2

10.7.1

10.7.2

10.7.3

10.7.4

10.8.1

10.8.2

10.8.3

10.8.4

10.8.5

10.9.1

10.9.2

10.9.3

10.10.1

10.10.2

10.10.3

10.10.4

10.10.5

10.10.6

10. Gestion de lexploitation et des tlcommunications

Raliser des copies de sauvegarde des informations et logiciels et de les soumettre rgulirement essai conformment la politique de sauvegarde convenue.

Grer et de contrler les rseaux de manire adquate pour quils soient protgs des menaces et de maintenir la scurit des systmes et des applications utilisant le rseau,

notamment les informations en transit.

Pour tous les services rseau, didentifier les fonctions rseau, les niveaux de service et les exigences de gestion, et de les intgrer dans tout accord sur les services rseau, quils

soient fournis en interne ou en externe.

Mettre en place des procdures pour la gestion des supports amovibles.

Surveiller et dajuster au plus prs lutilisation des ressources et faire des projections sur les dimensionnements futurs pour assurer les performances requises pour le systme.

Fixer les critres dacceptation pour les nouveaux systmes dinformation, les nouvelles versions et les mises niveau, et de raliser les tests adapts du (des) systme(s) au moment du dveloppement

et pralablement leur acceptation.

Les procdures dexploitation soient documentes, tenues jour et disponibles pour tous les utilisateurs concerns.

Contrler les changements apports aux systmes et moyens de traitement de linformation.

Sparer les tches et les domaines de responsabilit pour rduire les occasions de modification ou de mauvais usage non autoris(e) ou involontaire des biens de lorganisme.

Sparer les quipements de dveloppement, de test et dexploitation pour rduire les risques daccs ou de changements non autoriss dans le systme en exploitation.

Sassurer que les mesures de scurit, les dfinitions du service et les niveaux de prestation prvus dans laccord de prestation de service tiers sont mis en oeuvre, appliqus et tenus jour par le tiers.

Les services, rapports et enregistrements fournis par les tiers soient rgulirement contrls et rexamins, et que des audits soient rgulirement raliss.

Grer les changements effectus dans la prestation de service, comprenant le maintien et lamlioration des politiques, procdures et mesures existant en matire de scurit de linformation, en tenant compte

de la criticit des systmes et processus de gestion concerns et de la rvaluation du risque.

Mettre en oeuvre des mesures de dtection, de prvention et de rcupration pour se protger des codes malveillants ainsi que des procdures appropries de sensibilisation des utilisateurs.

Lorsque lutilisation de code mobile est autorise, que la configuration garantisse que le code mobile fonctionne selon une politique de scurit clairement dfinie et dempcher tout code mobile

non autoris de sexcuter.

Mettre au rebut de faon sre les supports qui ne servent plus, en suivant des procdures formelles.

tablir des procdures de manipulation et de stockage des informations pour protger ces informations dune divulgation non autorise ou dun mauvais usage.

Protger la documentation systme contre les accs non autoriss.

Protger les informations transitant par les transactions en ligne pour empcher la transmission incomplte, les erreurs dacheminement, la modification non autorise, la divulgation non autorise,

la duplication non autorise du message ou la rmission.

Protger de manire adquate les informations transitant par la messagerie lectronique.

Synchroniser les horloges des diffrents systmes de traitement de linformation dun organisme

Journaliser et danalyser les ventuels dfauts et de prendre les mesures appropries.

Journaliser les activits de ladministrateur systme et de loprateur systme.

Protger les quipements de journalisation et les informations journalises contre le sabotage et les accs non autoriss.

tablir des procdures permettant de surveiller lutilisation des moyens de traitement de linformation et de rexaminer priodiquement les rsultats des activits de surveillance.

Les rapports daudit, qui enregistrent les activits des utilisateurs, les exceptions et les vnements lis la scurit soient produits et conservs pendant une priode pralablement dfinie afin de faciliter

les investigations ultrieures et la surveillance du contrle daccs.

Protger lintgrit des informations mises disposition sur un systme accessible au public pour empcher toute modification non autorise.

Mettre en place des politiques, procdures et mesures dchange formelles pour protger les changes dinformations transitant par tous types dquipements de tlcommunication.

Conclure des accords pour lchange dinformations et de logiciels entre lorganisme et la partie externe.

Protger les supports contenant des informations contre les accs non autoriss, le mauvais usage ou laltration lors du transport hors des limites physiques de lorganisme.

Protger linformation transitant par le commerce lectronique transmise sur les rseaux publics contre les activits frauduleuses, les litiges sur les contrats et la divulgation et la modification non autorises.

laborer et de mettre en oeuvre des politiques et procdures pour protger linformation lie linterconnexion de systmes dinformations dentreprise.

Contrle Cote Contrle Contrle

11.1.1 11.1.1 Politique de contrle daccs 11 Contrle daccs #DIV/0!

11.2.1 11.2.1 Enregistrement des utilisateurs 11.1 Exigences mtier relatives au contrle daccs #DIV/0!

11.2.2 11.2.2 Gestion des privilges 11.2 Gestion de laccs utilisateur #DIV/0!

11.2.3 11.2.3 Gestion du mot de passe utilisateur 11.3 Responsabilits utilisateurs 0.0

11.2.4 11.2.4 Rexamen des droits daccs utilisateurs 11.4 Contrle daccs au rseau #DIV/0!

11.3.1 11.3.1 Utilisation du mot de passe 11.5 Contrle daccs au systme dexploitation #DIV/0!

11.3.2 11.3.2 Matriel utilisateur laiss sans surveillance 11.6 Contrle daccs aux applications et linformation #DIV/0!

11.3.3 11.3.3 Politique du bureau propre et de lcran vide 11.7 Informatique mobile et tltravail #DIV/0!

11.4.1 11.4.1 Politique relative lutilisation des services en rseau

11.4.2 11.4.2 Authentification de lutilisateur pour les connexions externes

11.4.3 11.4.3 Identification des matriels en rseau

11.4.4 11.4.4 Protection des ports de diagnostic et de configuration distance

11.4.5 11.4.5 Cloisonnement des rseaux

11.4.6 11.4.6 Mesure relative la connexion rseau

11.4.7 11.4.7 Contrle du routage rseau

11.5.1 11.5.1 Ouverture de sessions scurises

11.5.2 11.5.2 Identification et authentification de lutilisateur

11.5.3 11.5.3 Systme de gestion des mots de passe

11.5.4 11.5.4 Emploi des utilitaires systme

11.5.5 11.5.5 Dconnexion automatique des sessions inactives

11.5.6 11.5.6 Limitation du temps de connexion

11.6.1 11.6.1 Restriction daccs linformation

11.6.2 11.6.2 Isolement des systmes sensibles

11.7.1 11.7.1 Informatique mobile et tlcommunications

11.7.2 11.7.2 Tltravail

0 #DIV/0!

Mesures 11.1.1

11.2.1

11.2.2

11.2.3

11.2.4

11.3.1

11.3.2

11.3.3

11.4.1

11.4.2

11.4.3

11.4.4

11.4.5

11.4.6

11.4.7

11.5.1

11.5.2

11.5.3

11.5.4

11.5.5

11.5.6

11.6.1

11.6.2

Demander aux utilisateurs de respecter les bonnes pratiques de scurit lors de la slection et de lutilisation de mots de passe.

La direction revoie les droits daccs utilisateurs intervalles rguliers par le biais dun processus formel.

Lattribution de mots de passe soit ralise dans le cadre dun processus formel.

Restreindre et de contrler lattribution et lutilisation des privilges.

Dfinir une procdure formelle denregistrement et de dsinscription des utilisateurs destine accorder et supprimer laccs tous les systmes et services dinformation.

tablir, de documenter et de rexaminer une politique de contrle daccs sur la base des exigences dexploitation et de scurit.

Les utilisateurs aient uniquement accs aux services pour lesquels ils ont spcifiquement reu une autorisation.

Utiliser des mthodes dauthentification appropries pour contrler laccs dutilisateurs distants.

Considrer lidentification automatique de matriels comme un moyen dauthentification des connexions partir de lieux et matriels spcifiques.

Contrler laccs physique et logique aux ports de diagnostic et de configuration distance.

Adopter une politique du bureau propre pour les documents papier et les supports de stockage amovibles, et une politique de lcran vide pour les moyens de traitement de linformation.

Les utilisateurs sassurent que tout matriel laiss sans surveillance est dot dun dispositif de protection appropri.

Les systmes qui grent les mots de passe soient interactifs et fournissent des mots de passe de qualit.

Attribuer chaque utilisateur un identifiant unique et exclusif et de choisir une technique dauthentification permettant de vrifier lidentit dclare par lutilisateur.

Les groupes de services dinformation, dutilisateurs et de systmes dinformation soient spars sur le rseau.

Pour les rseaux partags, en particulier les rseaux qui stendent au-del des limites de lorganisme, restreindre la capacit de connexion rseau des utilisateurs, conformment la politique de

contrle daccs et les exigences relatives aux applications de gestion.

Laccs aux systmes dexploitation soit soumis une procdure scurise douverture de session.

Mettre en oeuvre des mesures du routage des rseaux afin dviter que les connexions rseau et les flux dinformations ne portent atteinte la politique de contrle daccs des applications de gestion.

Restreindre les temps de connexion afin dapporter un niveau de scurit supplmentaire aux applications haut risque.

Pour les utilisateurs et le personnel charg de lassistance technique, restreindre laccs aux informations et aux fonctions applicatives conformment la politique de contrle daccs.

Les systmes sensibles disposent dun environnement informatique ddi (isol).

Limiter et de contrler troitement lemploi des programmes utilitaires permettant de contourner les mesures dun systme ou dune application.

Les sessions inactives soient dconnectes aprs une priode dinactivit dfinie.

11.7.1

11.7.2

ric

Clairvoyant,

conseiller

en scurit

Mettre en place une procdure formelle et des mesures de scurit appropries pour assurer une protection contre le risque li lutilisation dappareils informatiques et de communication mobiles.

laborer et de mettre en oeuvre une politique, des procdures et des programmes oprationnels spcifiques au tltravail.

0.0

1.0

2.0

3.0

4.0

5.0

11.1.1

11.2.1

11.2.2

11.2.3

11.2.4

11.3.1

11.3.2

11.3.3

11.4.1

11.4.2

11.4.3

11.4.4

11.4.5 11.4.6

11.4.7

11.5.1

11.5.2

11.5.3

11.5.4

11.5.5

11.5.6

11.6.1

11.6.2

11.7.1

11.7.2

11. Contrle daccs

Demander aux utilisateurs de respecter les bonnes pratiques de scurit lors de la slection et de lutilisation de mots de passe.

La direction revoie les droits daccs utilisateurs intervalles rguliers par le biais dun processus formel.

Lattribution de mots de passe soit ralise dans le cadre dun processus formel.

Restreindre et de contrler lattribution et lutilisation des privilges.

Dfinir une procdure formelle denregistrement et de dsinscription des utilisateurs destine accorder et supprimer laccs tous les systmes et services dinformation.

tablir, de documenter et de rexaminer une politique de contrle daccs sur la base des exigences dexploitation et de scurit.

Les utilisateurs aient uniquement accs aux services pour lesquels ils ont spcifiquement reu une autorisation.

Utiliser des mthodes dauthentification appropries pour contrler laccs dutilisateurs distants.

Considrer lidentification automatique de matriels comme un moyen dauthentification des connexions partir de lieux et matriels spcifiques.

Contrler laccs physique et logique aux ports de diagnostic et de configuration distance.

Adopter une politique du bureau propre pour les documents papier et les supports de stockage amovibles, et une politique de lcran vide pour les moyens de traitement de linformation.

Les utilisateurs sassurent que tout matriel laiss sans surveillance est dot dun dispositif de protection appropri.

Les systmes qui grent les mots de passe soient interactifs et fournissent des mots de passe de qualit.

Attribuer chaque utilisateur un identifiant unique et exclusif et de choisir une technique dauthentification permettant de vrifier lidentit dclare par lutilisateur.

Les groupes de services dinformation, dutilisateurs et de systmes dinformation soient spars sur le rseau.

Pour les rseaux partags, en particulier les rseaux qui stendent au-del des limites de lorganisme, restreindre la capacit de connexion rseau des utilisateurs, conformment la politique de

contrle daccs et les exigences relatives aux applications de gestion.

Laccs aux systmes dexploitation soit soumis une procdure scurise douverture de session.

Mettre en oeuvre des mesures du routage des rseaux afin dviter que les connexions rseau et les flux dinformations ne portent atteinte la politique de contrle daccs des applications de gestion.

Restreindre les temps de connexion afin dapporter un niveau de scurit supplmentaire aux applications haut risque.

Pour les utilisateurs et le personnel charg de lassistance technique, restreindre laccs aux informations et aux fonctions applicatives conformment la politique de contrle daccs.

Les systmes sensibles disposent dun environnement informatique ddi (isol).

Limiter et de contrler troitement lemploi des programmes utilitaires permettant de contourner les mesures dun systme ou dune application.

Les sessions inactives soient dconnectes aprs une priode dinactivit dfinie.

Mettre en place une procdure formelle et des mesures de scurit appropries pour assurer une protection contre le risque li lutilisation dappareils informatiques et de communication mobiles.

laborer et de mettre en oeuvre une politique, des procdures et des programmes oprationnels spcifiques au tltravail.

Contrle Cote Contrle Contrle

12.1.1 12.1.1 Analyse et spcification des exigences de scurit 12 Acquisition, dveloppement et maintenance des systmes dinformation #DIV/0!

12.2.1 12.2.1 Validation des donnes dentre 12.1 Exigences de scurit applicables aux systmes dinformation #DIV/0!

12.2.2 12.2.2 Mesure relative au traitement interne 12.2 Bon fonctionnement des applications #DIV/0!

12.2.3 12.2.3 Intgrit des messages 12.3 Mesures cryptographiques #DIV/0!

12.2.4 12.2.4 Validation des donnes de sortie 12.4 Scurit des fichiers systme #DIV/0!

12.3.1 12.3.1 Politique dutilisation des mesures cryptographiques 12.5 Scurit en matire de dveloppement et dassistance technique #DIV/0!

12.3.2 12.3.2 Gestion des cls 12.6 Gestion des vulnrabilits techniques #DIV/0!

12.4.1 12.4.1 Mesure relative aux logiciels en exploitation

12.4.2 12.4.2 Protection des donnes systme dessai

12.4.3 12.4.3 Contrle daccs au code source du programme

12.5.1 12.5.1 Procdures de contrle des modifications

12.5.2 12.5.2 Rexamen technique des applications aprs modification du systme dexploitation

12.5.3 12.5.3 Restrictions relatives la modification des progiciels

12.5.4 12.5.4 Fuite dinformations

12.5.5 12.5.5 Externalisation du dveloppement logiciel

12.6.1 12.6.1 Mesure relative aux vulnrabilits techniques

0 #DIV/0!

Mesures 12.1.1

12.2.1

12.2.2

12.2.3

12.2.4

12.3.1

12.3.2

12.4.1

12.4.2

12.4.3

12.5.1

12.5.2

12.5.3

12.5.4

12.5.5

12.6.1

Les exigences mtier relatives aux nouveaux systmes dinformation ou que les amliorations apportes aux systmes dinformation existants spcifient les exigences de scurit.

Valider les donnes entres dans les applications afin de vrifier si elles sont correctes et appropries.

Inclure des mesures de validation dans les applications afin de dtecter les ventuelles altrations de linformation dues des erreurs de traitement ou des actes dlibrs.

Identifier les exigences relatives lauthentification et la protection de lintgrit des messages. galement didentifier et de mettre en oeuvre les mesures appropries.

Les donnes dessai soient slectionnes avec soin, protges et contrles.

Restreindre laccs au code source du programme.

Contrler la mise en oeuvre des modifications par le biais de procdures formelles.

Lorsque des modifications sont apportes aux systmes dexploitation, rexaminer et de soumettre essai les applications critiques de gestion afin de vrifier labsence de tout effet indsirable sur lactivit ou sur la scurit.

Valider les donnes de sortie dune application pour vrifier que le traitement des informations stockes est correct et adapt aux circonstances.

laborer et de mettre en oeuvre une politique dutilisation des mesures cryptographiques en vue de protger linformation.

Quune procdure de gestion des cls vienne lappui de la politique de lorganisme en matire de chiffrement.

Mettre des procdures en place pour contrler linstallation du logiciel sur les systmes en exploitation.

Ne pas encourager la modification des progiciels et de se limiter aux changements ncessaires. galement dexercer un contrle strict sur ces modifications.

Empcher toute possibilit de fuite dinformations.

Lorganisme encadre et contrle le dveloppement logiciel externalis.

tre inform en temps voulu de toute vulnrabilit technique des systmes dinformation en exploitation, dvaluer lexposition de lorganisme audites vulnrabilits et dentreprendre les actions appropries pour traiter le risque associ.

0.0

1.0

2.0

3.0

4.0

5.0

12.1.1

12.2.1

12.2.2

12.2.3

12.2.4

12.3.1

12.3.2 12.5.1

12.5.2

12.5.3

12.5.4

12.5.5

12.6.1

12. Acquisition, dveloppement et maintenance des

systmes dinformation

ric

Clairvoyant,

conseiller

en scurit

12.4.1

12.4.2

12.4.3

Les exigences mtier relatives aux nouveaux systmes dinformation ou que les amliorations apportes aux systmes dinformation existants spcifient les exigences de scurit.

Valider les donnes entres dans les applications afin de vrifier si elles sont correctes et appropries.

Inclure des mesures de validation dans les applications afin de dtecter les ventuelles altrations de linformation dues des erreurs de traitement ou des actes dlibrs.

Identifier les exigences relatives lauthentification et la protection de lintgrit des messages. galement didentifier et de mettre en oeuvre les mesures appropries.

Les donnes dessai soient slectionnes avec soin, protges et contrles.

Restreindre laccs au code source du programme.

Contrler la mise en oeuvre des modifications par le biais de procdures formelles.

Lorsque des modifications sont apportes aux systmes dexploitation, rexaminer et de soumettre essai les applications critiques de gestion afin de vrifier labsence de tout effet indsirable sur lactivit ou sur la scurit.

Valider les donnes de sortie dune application pour vrifier que le traitement des informations stockes est correct et adapt aux circonstances.

laborer et de mettre en oeuvre une politique dutilisation des mesures cryptographiques en vue de protger linformation.

Quune procdure de gestion des cls vienne lappui de la politique de lorganisme en matire de chiffrement.

Mettre des procdures en place pour contrler linstallation du logiciel sur les systmes en exploitation.

Ne pas encourager la modification des progiciels et de se limiter aux changements ncessaires. galement dexercer un contrle strict sur ces modifications.

Empcher toute possibilit de fuite dinformations.

Lorganisme encadre et contrle le dveloppement logiciel externalis.

tre inform en temps voulu de toute vulnrabilit technique des systmes dinformation en exploitation, dvaluer lexposition de lorganisme audites vulnrabilits et dentreprendre les actions appropries pour traiter le risque associ.

Contrle Cote Contrle Contrle

13.1.1 13.1.1 Signalement des vnements lis la scurit de linformation 13 Gestion des incidents lis la scurit de linformation #DIV/0!

13.1.2 13.1.2 Signalement des failles de scurit 13.1 Signalement des vnements et des failles lis la scurit de linformation #DIV/0!

13.2.1 13.2.1 Responsabilits et procdures 13.2 Gestion des amliorations et incidents lis la scurit de linformation #DIV/0!

13.2.2 13.2.2 Exploitation des incidents lis la scurit de linformation dj survenus

13.2.3 13.2.3 Collecte de preuves

0 #DIV/0!

Mesures 13.1.1

13.1.2

13.2.1

13.2.2

13.2.3

ric

Clairvoyant,

conseiller

en scurit

Signaler, dans les meilleurs dlais, les vnements lis la scurit de linformation, par les voies hirarchiques appropries.

Demander tous les salaris, contractants et utilisateurs tiers des systmes et services dinformation de noter et de signaler toute faille de scurit observe ou souponne dans les systmes ou services.

tablir des responsabilits et des procdures permettant de garantir une rponse rapide, efficace et pertinente en cas dincident li la scurit de linformation.

Mettre en place des mcanismes permettant de quantifier et surveiller les diffrents types dincidents lis la scurit de linformation ainsi que leur volume et les cots associs.

Lorsquune action en justice civile ou pnale est engage contre une personne physique ou un organisme, la suite dun incident li la scurit de linformation, recueillir, conserver et prsenter les informations

conformment aux dispositions lgales relatives la prsentation de preuves rgissant la ou les juridiction(s) comptente(s).

0.0

1.0

2.0

3.0

4.0

5.0

13.1.1

13.1.2

13.2.1

13.2.2

13.2.3

0

13. Gestion des incidents lis la scurit de

linformation

Signaler, dans les meilleurs dlais, les vnements lis la scurit de linformation, par les voies hirarchiques appropries.

Demander tous les salaris, contractants et utilisateurs tiers des systmes et services dinformation de noter et de signaler toute faille de scurit observe ou souponne dans les systmes ou services.

tablir des responsabilits et des procdures permettant de garantir une rponse rapide, efficace et pertinente en cas dincident li la scurit de linformation.

Mettre en place des mcanismes permettant de quantifier et surveiller les diffrents types dincidents lis la scurit de linformation ainsi que leur volume et les cots associs.

Lorsquune action en justice civile ou pnale est engage contre une personne physique ou un organisme, la suite dun incident li la scurit de linformation, recueillir, conserver et prsenter les informations

conformment aux dispositions lgales relatives la prsentation de preuves rgissant la ou les juridiction(s) comptente(s).

Contrle Cote Contrle Contrle

14.1.1 14.1.1 Intgration de la scurit de linformation dans le processus de gestion du plan de continuit de lactivit 14 Gestion du plan de continuit de lactivit

14.1.2 14.1.2 Continuit de lactivit et apprciation du risque 14.1 Aspects de la scurit de linformation en matire de gestion de la continuit de lactivit

14.1.3 14.1.3 laboration et mise en uvre des plans de continuit intgrant la scurit de linformation

14.1.4 14.1.4 Cadre de la planification de la continuit de lactivit

14.1.5 14.1.5 Mise lessai, gestion et apprciation constante des plans de continuit de lactivit

0 #DIV/0!

Mesures 14.1.1

14.1.2

14.1.3

14.1.4

14.1.5

ric

Clairvoyant,

conseiller

en scurit

laborer et de grer un processus de continuit de lactivit dans lensemble de lorganisme qui satisfait aux exigences en matire de scurit de linformation requises pour la continuit de lactivit de lorganisme.

Identifier les vnements pouvant tre lorigine dinterruptions des processus mtier tout comme la probabilit et limpact de telles interruptions et leurs consquences pour la scurit de linformation.

laborer et de mettre en oeuvre des plans destins maintenir ou restaurer lexploitation et assurer la disponibilit des informations au niveau et dans les dlais requis suite une interruption ou

une panne affectant les processus mtier cruciaux.

Grer un cadre unique pour les plans de continuit de lactivit afin de garantir la cohrence de lensemble des plans, de satisfaire de manire constante aux exigences en matire de scurit de linformation et

didentifier les priorits en matire de mise lessai et de maintenance.

Soumettre essai et de mettre jour rgulirement les plans de continuit de lactivit afin de sassurer quils sont actualiss et efficaces.

0.0

1.0

2.0

3.0

4.0

5.0

14.1.1

14.1.2

14.1.3

14.1.4 14.1.5

0

14. Gestion du plan de continuit de lactivit

14 Gestion du plan de continuit de lactivit #DIV/0!

14.1 Aspects de la scurit de linformation en matire de gestion de la continuit de lactivit #DIV/0!

laborer et de grer un processus de continuit de lactivit dans lensemble de lorganisme qui satisfait aux exigences en matire de scurit de linformation requises pour la continuit de lactivit de lorganisme.

Identifier les vnements pouvant tre lorigine dinterruptions des processus mtier tout comme la probabilit et limpact de telles interruptions et leurs consquences pour la scurit de linformation.

laborer et de mettre en oeuvre des plans destins maintenir ou restaurer lexploitation et assurer la disponibilit des informations au niveau et dans les dlais requis suite une interruption ou

une panne affectant les processus mtier cruciaux.

Grer un cadre unique pour les plans de continuit de lactivit afin de garantir la cohrence de lensemble des plans, de satisfaire de manire constante aux exigences en matire de scurit de linformation et

didentifier les priorits en matire de mise lessai et de maintenance.

Soumettre essai et de mettre jour rgulirement les plans de continuit de lactivit afin de sassurer quils sont actualiss et efficaces.

Contrle Cote Contrle Contrle

15.1.1 15.1.1 Identification de la lgislation en vigueur 15 Conformit #DIV/0!

15.1.2 15.1.2 Droits de proprit intellectuelle 15.1 Conformit avec les exigences lgales #DIV/0!

15.1.3 15.1.3 Protection des enregistrements de lorganisme 15.2 Conformit avec les politiques et normes de scurit et conformit technique #DIV/0!

15.1.4 15.1.4 Protection des donnes et confidentialit des informations relatives la vie prive

15.1.5 15.1.5 Mesure prventive lgard du mauvais usage des moyens de traitement de linformation

15.1.6 15.1.6 Rglementation relative aux mesures cryptographiques

15.2.1 15.2.1 Conformit avec les politiques et les normes de scurit

15.2.2 15.2.2 Vrification de la conformit technique

15.3.1 15.3.1 Contrles de laudit du systme dinformation

15.3.2 15.3.2 Protection des outils daudit du systme dinformation

0 #DIV/0!

Mesures 15.1.1

15.1.2

15.1.3

15.1.4

15.1.5

15.1.6

15.2.1

15.2.2

15.3.1

15.3.2

Dissuader les utilisateurs de toute utilisation de moyens de traitement de linformation des fins illgales.

Prendre des mesures cryptographiques conformment aux accords, lois et rglementations applicables.

Les responsables sassurent de lexcution correcte de lensemble des procdures de scurit places sous leur responsabilit en vue de garantir leur conformit avec les politiques et normes de scurit.

Vrifier rgulirement la conformit des systmes dinformation avec les normes relatives la mise en oeuvre de la scurit.

Pour chaque systme dinformation et pour lorganisme, dfinir, documenter et mettre jour explicitement toutes les exigences lgales, rglementaires et contractuelles en vigueur, ainsi que la procdure

utilise par lorganisme pour satisfaire ces exigences.

Mettre en oeuvre des procdures appropries visant garantir la conformit avec les exigences lgales, rglementaires et contractuelles concernant lutilisation du matriel pouvant tre soumis des droits de proprit

intellectuelle et lutilisation des logiciels propritaires.

Protger les enregistrements importants de la perte, destruction et falsification conformment aux exigences lgales, rglementaires et aux exigences mtier.

Garantir la protection et la confidentialit des donnes telles que lexigent la lgislation ou les rglementations applicables, et les clauses contractuelles le cas chant.

Les exigences daudit et les activits impliquant des contrles des systmes en exploitation soient planifies de manire prcise et quelles soient le rsultat dun accord afin de rduire le plus possible

le risque de perturbations des processus mtier.

Protger laccs aux outils daudit du systme dinformation afin dempcher tous mauvais usage ou compromission ventuels.

0.0

1.0

2.0

3.0

4.0

5.0

15.1.1

15.1.2

15.1.3

15.1.4

15.1.5

15.1.6

15.2.1

15.2.2

15.3.1

15.3.2

15. Conformit

ric

Clairvoyant,

conseiller

en scurit

Dissuader les utilisateurs de toute utilisation de moyens de traitement de linformation des fins illgales.

Prendre des mesures cryptographiques conformment aux accords, lois et rglementations applicables.

Les responsables sassurent de lexcution correcte de lensemble des procdures de scurit places sous leur responsabilit en vue de garantir leur conformit avec les politiques et normes de scurit.

Vrifier rgulirement la conformit des systmes dinformation avec les normes relatives la mise en oeuvre de la scurit.

Pour chaque systme dinformation et pour lorganisme, dfinir, documenter et mettre jour explicitement toutes les exigences lgales, rglementaires et contractuelles en vigueur, ainsi que la procdure

utilise par lorganisme pour satisfaire ces exigences.

Mettre en oeuvre des procdures appropries visant garantir la conformit avec les exigences lgales, rglementaires et contractuelles concernant lutilisation du matriel pouvant tre soumis des droits de proprit

intellectuelle et lutilisation des logiciels propritaires.

Protger les enregistrements importants de la perte, destruction et falsification conformment aux exigences lgales, rglementaires et aux exigences mtier.

Garantir la protection et la confidentialit des donnes telles que lexigent la lgislation ou les rglementations applicables, et les clauses contractuelles le cas chant.

Les exigences daudit et les activits impliquant des contrles des systmes en exploitation soient planifies de manire prcise et quelles soient le rsultat dun accord afin de rduire le plus possible

le risque de perturbations des processus mtier.

Protger laccs aux outils daudit du systme dinformation afin dempcher tous mauvais usage ou compromission ventuels.

S-ar putea să vă placă și

- Formaction BCODocument8 paginiFormaction BCOrafik03Încă nu există evaluări

- Aide Indirecte 2012 068703300 1754 18032013Document4 paginiAide Indirecte 2012 068703300 1754 18032013rafik03Încă nu există evaluări

- Code Projet Domaine Stratégique Objectif StratégiqueDocument100 paginiCode Projet Domaine Stratégique Objectif Stratégiquerafik03Încă nu există evaluări

- Documents ComptablesDocument8 paginiDocuments Comptablesrafik03Încă nu există evaluări

- Base Donnees Entreprise IEEEDocument41 paginiBase Donnees Entreprise IEEErafik03100% (1)

- Catalogue ENSI 2015-V15Document8 paginiCatalogue ENSI 2015-V15rafik03Încă nu există evaluări

- FR Srp500ag Ol25930 PDFDocument293 paginiFR Srp500ag Ol25930 PDFrafik03Încă nu există evaluări

- Corps Professoral HEM 2010-2011Document24 paginiCorps Professoral HEM 2010-2011rafik03Încă nu există evaluări

- Chap 2 PDFDocument6 paginiChap 2 PDFrafik03Încă nu există evaluări

- Annuai Re Entreprise S GimasDocument45 paginiAnnuai Re Entreprise S Gimasrafik03100% (3)

- Itesoft FRDocument32 paginiItesoft FRrafik03Încă nu există evaluări

- Module 5 Serviced H CPDocument9 paginiModule 5 Serviced H CPrafik03Încă nu există evaluări

- Sun 4 AllDocument23 paginiSun 4 Allrafik03Încă nu există evaluări

- Document 867 PDFDocument76 paginiDocument 867 PDFAnouar Iffmd DeveÎncă nu există evaluări

- Entreprises PartenairesDocument174 paginiEntreprises Partenairesrafik03100% (1)

- Entreprises CcwarndtDocument10 paginiEntreprises Ccwarndtrafik03Încă nu există evaluări

- Entreprises Med 2012Document2 paginiEntreprises Med 2012rafik03Încă nu există evaluări

- Liste Entreprises Stages Gb2Document17 paginiListe Entreprises Stages Gb2rafik03Încă nu există evaluări

- Les Meilleurs PME Au MarocDocument46 paginiLes Meilleurs PME Au MarocMouhssine Rahouti58% (12)

- Production ExpertsComptablesDocument3 paginiProduction ExpertsComptablesrafik03Încă nu există evaluări

- Liste Des Membres Du GIAC AGRODocument6 paginiListe Des Membres Du GIAC AGROrafik03Încă nu există evaluări

- TAND Maroc FrancaisDocument3 paginiTAND Maroc Francaisrafik03Încă nu există evaluări

- ReseauGenreDeveloppement BddNationalInternationalDocument18 paginiReseauGenreDeveloppement BddNationalInternationalrafik03Încă nu există evaluări

- Entreprises CcwarndtDocument10 paginiEntreprises Ccwarndtrafik03Încă nu există evaluări

- Base Donnees Entreprise IEEEDocument66 paginiBase Donnees Entreprise IEEErafik030% (1)

- Extrait Chap29Document14 paginiExtrait Chap29rafik03Încă nu există evaluări

- Steiner, D.D., Amoroso, S., & Hafner - 2004 - Les Perceptions de La Justice Organisationnelle en Entretien de Recrutement Deux Expérimentat PDFDocument20 paginiSteiner, D.D., Amoroso, S., & Hafner - 2004 - Les Perceptions de La Justice Organisationnelle en Entretien de Recrutement Deux Expérimentat PDFAlexandre BaudetÎncă nu există evaluări

- Etude de Cas 1 PDFDocument4 paginiEtude de Cas 1 PDFAmine DiabyÎncă nu există evaluări

- Pe Mium 03 10991487FRDocument92 paginiPe Mium 03 10991487FRGiorgioÎncă nu există evaluări

- 2020 Appendix K - Yearbook - WEB - FULL (20200310)Document116 pagini2020 Appendix K - Yearbook - WEB - FULL (20200310)melotÎncă nu există evaluări

- Tsge-Gestion de La Production Et Des Approvisionnements Ter TsgeDocument178 paginiTsge-Gestion de La Production Et Des Approvisionnements Ter Tsgebelaidharilla3Încă nu există evaluări

- Authentification Avec SESSIONDocument6 paginiAuthentification Avec SESSIONBen Abdel Hafidh HaSsenÎncă nu există evaluări

- FactureDocument6 paginiFactureVeaceslav BragaÎncă nu există evaluări

- Technologie Des Équipements HydrauliquesDocument34 paginiTechnologie Des Équipements HydrauliquesWalid BenaziÎncă nu există evaluări

- N° 003 Newsletter Avril 2012Document4 paginiN° 003 Newsletter Avril 2012DUCLAIR DJIOFACKÎncă nu există evaluări

- Audit Et Gestion Des RisquesDocument24 paginiAudit Et Gestion Des RisquesLatifa OulainÎncă nu există evaluări

- Forklift Inspection Guide A2 Poster Europe FrenchDocument1 paginăForklift Inspection Guide A2 Poster Europe Frenchoussama7Încă nu există evaluări

- Exam HEM 2017Document2 paginiExam HEM 2017Ghita Wassila100% (2)

- (Reseaux Et Protocoles) 2008-2009 - TD - SujetDocument13 pagini(Reseaux Et Protocoles) 2008-2009 - TD - SujetnabilÎncă nu există evaluări

- Monument Historique FranceDocument17 paginiMonument Historique FranceAbdou Oukebdane OuahidÎncă nu există evaluări

- Agreement 2.0Document6 paginiAgreement 2.0Homri GhaithÎncă nu există evaluări

- Bleu Residentiel ReunionDocument2 paginiBleu Residentiel ReunionJames SmithÎncă nu există evaluări

- LE03550AEDocument64 paginiLE03550AEAbdoulaye MangaÎncă nu există evaluări

- Performance Économique Et FinancièreDocument7 paginiPerformance Économique Et FinancièreRachid Benhmidou100% (1)

- Congelateur Industriel - 65CDocument7 paginiCongelateur Industriel - 65CBam BAÎncă nu există evaluări

- Loi 28 00Document27 paginiLoi 28 00Mouna ElÎncă nu există evaluări

- Versatiles Cordless Handsticks: FR EN DE NL ES PT IT TR CS SK ET LT LV BG RO SL HR BS SR UK HU AR ELDocument68 paginiVersatiles Cordless Handsticks: FR EN DE NL ES PT IT TR CS SK ET LT LV BG RO SL HR BS SR UK HU AR ELrosapanrisÎncă nu există evaluări

- 4444 PDFDocument201 pagini4444 PDFMohamed GuerboukhaÎncă nu există evaluări

- Atelier Thématique Sur Le Foncier Rural - Atelier Thematique Sur Le Foncie Rural Synthèse - Rapport - DiscoursDocument16 paginiAtelier Thématique Sur Le Foncier Rural - Atelier Thematique Sur Le Foncie Rural Synthèse - Rapport - DiscoursCNOPÎncă nu există evaluări

- Note de Calcul DalleDocument3 paginiNote de Calcul DalleFlorent Thevenet0% (1)

- Cycle 4Document76 paginiCycle 4karmadoÎncă nu există evaluări

- TD N°1 Chapitre 2 Management Stratégique Des Transports - Matière Gestion Des Projets Et de TransportDocument4 paginiTD N°1 Chapitre 2 Management Stratégique Des Transports - Matière Gestion Des Projets Et de TransportMed Amin ZagroubaÎncă nu există evaluări

- Guide ISCAEDocument4 paginiGuide ISCAEHajar EssÎncă nu există evaluări

- ENSTODocument4 paginiENSTOarbi jridiÎncă nu există evaluări

- Système D'exploitation La Gestion Des Entrées Et Sorties Série TD1Document3 paginiSystème D'exploitation La Gestion Des Entrées Et Sorties Série TD1Manel El AzizÎncă nu există evaluări

- Entrepreneuriat Et Gestion de ProjetDocument20 paginiEntrepreneuriat Et Gestion de ProjetMimi Nour100% (4)