Documente Academic

Documente Profesional

Documente Cultură

Practica Honeypots PDF

Încărcat de

cxrkTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Practica Honeypots PDF

Încărcat de

cxrkDrepturi de autor:

Formate disponibile

TRABAJO FINAL HONEYPOTS

1

S

S

e

e

g

g

u

u

r

r

i

i

d

d

a

a

d

d

e

e

n

n

R

R

e

e

d

d

e

e

s

s

.

.

T

T

r

r

a

a

b

b

a

a

j

j

o

o

F

F

i

i

n

n

a

a

l

l

:

:

H

H

o

o

n

n

e

e

y

y

p

p

o

o

t

t

s

s

(

(

2

2

)

)

TRABAJO FINAL HONEYPOTS

1

INDICE

1. Instalacin del Honeypot 2

1.1. Instalacin del software de base y software a utilizar 2

1.2. Configuracin de honeyd: 4

1.2.1. Configurar /etc/default/honeyd 4

1.2.2. Configurar /etc/init.d/honeyd 5

1.2.3. Configurar /etc/honeypot/honeydCesar 6

1.2.4. Verificar el funcionamiento de los servicios de honeyd configurados: 7

2. Publicar nuestro host 7

3. Ataque a un honeypot 8

3.1. Procedimiento de reconocimiento de un sistema 8

3.1.1. Resultados del ataue 9

3.2. !taue con "#!P 14

TRABAJO FINAL HONEYPOTS

2

1. Instalacin del Honeypot

1.1. Instalacin del software de base y software a utilizar

El sistema operativo va a ser el usado en las prcticas anteriores Ubuntu. Vamos a utilizar las

aplicaciones que se han visto en anteriores prcticas.

En primer lugar realizamos la instalacin del honeypot.

apt-get install honeyd

Los archivos instalados son:

/etc/init.d/honeyd

/etc/logrotate.d/honeyd

/etc/default/honeyd

/usr/lib/honeyd

/usr/share/honeyd

/usr/share/doc/honeyd

/usr/include/honeyd

/usr/bin/honeyd

Editamos los archivos de configuracin para poder configurar el trfico que llega del router al host fsico.

Las peticiones que lleguen al router se redirigirn 192.168.1.50, para lo cual utilizamos un

demonio llamado fake arpd, el cual nos va a dirigir todo el trfico a nuestra mquina ficticia.

Para esto, necesitamos configurar el demonio farpd en el archivo etc/default/farpd

Donde hay que modificar los siguientes parmetros:

1 el interface a utilizar, en nuestro caso es eth0.

2 la ip que vamos a utilizar, en nuestro honeyd: 192.168.1.50.

Archivos modificados:

# Options for the Fake arp daemon

#

# Interface where farpd will listen in

INTERFACE="eth0"

# Network for which fake arp daemon will answer to

# You can leave this empty but then the daemon will try to take over

# all the network addresses in that interface

#

# Note: Default 'unconfigured' means that farpd will not startup, you

TRABAJO FINAL HONEYPOTS

3

# have to setup a valid value here (can be empty)

NETWORK="192.168.1.50"

# Time to wait for the daemon to die before restarting it

# (in seconds)

# DODTIME=5

Arrancamos el demonio con el comando:

cdiego@cdiego:~$ sudo /etc/init.d/farpd start

* Starting Fake-arpd daemon farpd

arpd[23760]: listening on eth0: arp and (dst 192.168.1.50) and not ether src 00:30:bd:b3:b7:86

...done.

TRABAJO FINAL HONEYPOTS

4

1.2. Configuracin de honeyd:

1.2.1. Configurar /etc/default/honeyd

Primero se debe configurar el interfaz con el que va a trabajar el sistema y en nuestro caso

configuraremos un solo host el cual va a emular. Esto lo haremos en el archivo

/etc/default/honeyd de la siguiente manera:

1 modificamos el interface a utilizar que en nuestro caso es eth0.

2 introducimos la ip que va a utilizar nuestro honeyd: 192.168.1.50.

# Defaults for honeyd initscript

# Master system-wide honeyd switch. The initscript

# will not run if it is not set to yes.

RUN="yes"

# Default options.

# Interface to listen on (if unset honeyd will select

# an interface himself)

# Note: Use only one! if you wish to use

# more than one use multiple -i in OPTIONS

INTERFACE="eth0"

# Network Honeyd will listen for. IF this is not set

# Honeyd will claim _all_ IP addresses set on the configured

# interface (which is probably _not_ what you want)

# This "sane" default will prevent you from doing it.

NETWORK=192.168.1.50

# You can set some other options here for example:

# Notice that some of the options are already defined in the

# init.d script and you shouldn't use them here

# This includes: -f, -l, -p, -x and -a.

# Other options are available.

# This is the default since the webserver uses

# no authentication and could potentially disclose internal

# information (and provide a remote user to edit honeyd's

# configuration).

OPTIONS="--disable-webserver"

# Remove --disable-webserver if you want

# to start up the web server. You will need to ask honeyd

# to fix the permissions of the document root.

# NOTE: You will not be able to manipulate honeyd's configuration

# unless you grant the honeyd user write permission on the

TRABAJO FINAL HONEYPOTS

5

# configuration files at /etc/honeypot/

#OPTIONS="--fix-webserver-permissions"

1.2.2. Configurar /etc/init.d/honeyd

Configuramos el script de arranque del demonio honeyd con los siguientes parmetros:

1 La direccin de los archivos de log, ser /var/log/honeypot.

2 El archivo de configuracin del sistema ficticio ser /etc/honeypot/honeydCesar.

#!/bin/sh -e

#

#

# /etc/init.d/honeyd

#

# Originally written by Miquel van Smoorenburg <miquels@drinkel.ow.org>.

# Modified for Debian GNU/Linux by Ian Murdock <imurdock@gnu.ai.mit.edu>.

# Modified for honeyd by Javier Fernandez-Sanguino <jfs@debian.org>

PATH=/bin:/usr/bin:/sbin:/usr/sbin

# Daemon locations

DAEMON=/usr/bin/honeyd

# Daemon names

NAME=honeyd

# Pidfiles

PIDFILE=/var/run/honeyd.pid

# Labels

LABEL="Honeyd daemon"

DEFAULT=/etc/default/honeyd

LOGDIR="/var/log/honeypot"

DAEMONLOG="$LOGDIR/daemon.log"

# time to wait for daemons death, in seconds

DODTIME=5

# Users to run the daemons as

DAEMONUSER=honeyd

...

trap "" 1

trap "" 15

# This is the network in which honeyd will work

DAEMONOPTS="-f /etc/honeypot/honeydCesar -l $LOGDIR/honeyd.log"

DAEMONOPTS="$DAEMONOPTS -p /etc/honeypot/nmap.prints"

DAEMONOPTS="$DAEMONOPTS -a /etc/honeypot/nmap.assoc"

TRABAJO FINAL HONEYPOTS

6

DAEMONOPTS="$DAEMONOPTS -0 /etc/honeypot/pf.os"

DAEMONOPTS="$DAEMONOPTS -x /etc/honeypot/xprobe2.conf"

1.2.3. Configurar /etc/honeypot/honeydCesar

Configuracin del sistema ficticio, el cual lo hacemos en el fichero /etc/honeypot/honeydCesar.

En mi caso he configurado un sistema Linux, con los servicios siguientes:

1 Un servicio ftp en el puerto 21, accederemos a el a travs de ftp://192.168.1.50:8081

2 Un servidor web en el puerto 80, modifico el script /usr/share/honeyd/scripts/web.sh donde

hay que aadir la lnea siguiente para enviar logs ms descriptivos del acceso al servicio.

#!/bin/sh

REQUEST=""

echo "$HONEYD_IP_SRC $HONEYD_REMOTE_OS" >> /var/log/honeypot/web.log

3 Un servidor de correo saliente POP3, en el puerto 110.

4 Un servidor de correo entrante SMTP, en el puerto 25.

Fichero de configuracin final:

cdiego@cdiego:~$ cat /etc/honeypot/honeydCesar

create linux

set linux personality "Linux 2.0.32-34"

set linux default tcp action reset

set linux default udp action reset

add linux tcp port 110 "sh /usr/share/honeyd/scripts/pop3.sh $ipsrc $ipdst $dport"

add linux tcp port 25 "perl /usr/share/honeyd/scripts/smtp.pl"

add linux tcp port 21 "sh /usr/share/honeyd/scripts/unix/linux/ftp.sh $ipsrc $ipdst $dport"

add linux tcp port 80 "sh /usr/share/honeyd/scripts/web.sh"

set linux uptime 3284460

bind 192.168.1.50 linux

Ahora arrancamos el honeyd

cdiego@cdiego:~$ sudo /etc/init.d/honeyd start

TRABAJO FINAL HONEYPOTS

7

* Starting Honeyd daemon honeyd

...done.

Comprobamos que ha arrancado el sistema con los parmetros configurados previamente, en el

archivo log /var/log/honeypot/daemon.log.

cdiego@cdiego:~$ tail -10 /var/log/honeypot/daemon.log

Fri, 25 Jun 2010 07:25:35 +0200 - Starting honeyd

Honeyd V1.5c Copyright (c) 2002-2007 Niels Provos

honeyd[3846]: started with -f /etc/honeypot/honeydCesar -l /var/log/honeypot/honeyd.log -p

/etc/honeypot/nmap.prints -a /etc/honeypot/nmap.assoc -0 /etc/honeypot/pf.os -x

/etc/honeypot/xprobe2.conf -u 111 -g 119 --disable-webserver -i eth0 192.168.2.11

honeyd[3846]: listening promiscuously on eth0: (arp or ip proto 47 or (udp and src port 67 and

dst port 68) or (ip and (host 192.168.1.50))) and not ether src 00:30:bd:b3:b7:86

1.2.4. Verificar el funcionamiento de los servicios de honeyd configurados:

Para verificar el servidor web basta con entrar con otro pc al servidor web ficticio como si

fuese real, como resultado me da la pantalla configurada en el script sh.

Para comprobar el servicio ftp, intentamos establecer una sesin al host configurado, dando

como resultado, que realmente existe un servicio ftp pero el usuario y/o contrasea son

erroneos.

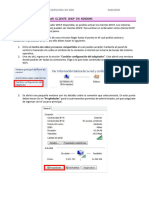

Finalmente, en el router ADSL lo configuramos de la siguiente manera:

Abrimos los puertos pblicos del 8079 al 8084 y los enrutamos a los puertos especficos del

Host ficticio que lo tenemos en la ip 192.168.1.50. Para la administracin remota del sistema a

travs de SSH, enrutamos el puerto 8079 al 22, de la mquina real.

2. Publicar nuestro host

Publicamos en el foro de la asignatura las ips asignadas para que puedan atacar los compaeros

de la asignatura. En una primera publicacin se lee del router la ip que nos asigna 81.32.145.79

Se hace una segunda publicacin con otra ip distinta.

TRABAJO FINAL HONEYPOTS

8

Previamente hemos tenido que configurar el router para decirle que el trfico que solicite los

puertos indicados lo redirija a nuestra ip 192.168.1.50

Abrimos los puertos pblicos del 8079 al 8084 y los enrutamos a los puertos especficos del

Host ficticio que lo tenemos en la ip 192.168.1.50. Para la administracin remota del sistema a

travs de SSH, enrutamos el puerto 8079 al 22, de la mquina real.

3. ta!ue a un honeypot

3.1. Procedi"iento de reconoci"iento de un siste"a

Lo primero que hacemos es elegir a una victima. Se escoge a Naima Garca sin ningn motivo

especial.

El software que vamos a utilizar para analizar su Honeypot ser el utilizado en prcticas

anteriores, Nessus y Nmap.

Como ya se ha explicado el funcionamiento de estos programas no vamos a dar mucho ms

detalle en esta prctica.

Lo primero que se debe hacer es configurar la poltica de escaneo que se va a seguir, y una vez

creada se crear un nuevo escaneo. Como nuevo objetivo (target) se le da la ip 65.152.2.172

TRABAJO FINAL HONEYPOTS

9

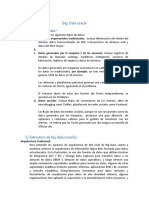

En la pestaa HOSTS nos aparece el nmero de vulnerabilidades encontradas, y en la pestaa

VULNS tenemos la descripcin de las mismas.

3.1.1. #esultados del ata!ue

A continuacin vemos algunos de los resultados ofrecido por Nesssus como los puertos

abiertos, el sistema operativo de la mquina atacada y algunos otros datos.

TRABAJO FINAL HONEYPOTS

10

Los puertos encontrados abiertos son los siguientes: 7, 21, 22, 23, 443, 3389 y 8080. Como

vemos, se han encontrado abiertos los puertos echo, SSH, Telnet, HTTPS, Terminal Server y

Tomcat. Los puertos encontrados abiertos nos permitiran realizar una serie de ataques y

aprovechar las vulnerabilidades del equipo atacado.

TRABAJO FINAL HONEYPOTS

11

TRABAJO FINAL HONEYPOTS

12

Proveedor de Servicios y Sistema Operativo. Aqu podemos ver que Nessus Tambin nos

aporta informacin del proveedor de servicios que en este caso es telecable y que el sistema

operativo del equipo atacado es IBM AIS 5.3

TRABAJO FINAL HONEYPOTS

13

INFORMACIN GENERAL. Nessus tambin nos aporta otro tipo de informacin como la

siguiente:

TRABAJO FINAL HONEYPOTS

14

3.2. ta!ue con $%P

Para probar otro tipo de anlisis de equipos, elegimos una nueva vctima y realizamos un nuevo

escaneo. La ip atacada es la 88.12.47.170.

Tras realizar diversas pruebas obtenemos algunas informaciones como los puertos abiertos, el

sistema operativo del equipo atacado.

Algunos de los objetivos que nos podemos marcar son:

- Anlisis de los servicios corriendo en cada puerto: ya sabiendo los puertos que estn

habilitados en nuestra victima, pasamos a saber que servicios se estn ejecutando por cada

puerto.

- Identificacin de Banners: este mtodo se basa en tener conexin hacia los puertos ya

habilitados para poder recibir informacin del puerto, una vez conectados al puerto con la

aplicacin nmap, y al concluir la conexin nos mostrara un banner que seria una informacin

del puerto al que uno se esta intentando conectar.

- Identificacin del sistema operativo: el siguiente paso a seguir es poder determinar cual es el

Sistema operativo de nuestro objetivo, este es uno de los pasos ms importantes para poder

determinar los mtodos para el ataque al sistema (Intrusiones, Rootkits, etc.)

- Escaneo del tipo de conexin: los escaneos tipo conexin son enfocados hacia determinar

vulnerabilidades del sistemas que estamos auditando o accediendo a el.

TRABAJO FINAL HONEYPOTS

15

Sistema operativo. Nmap nos ofrece la opcin de detencin del sistema operativo de nuestro

objetivo, la sintaxis del comando seria sudo nmap -O host_victima .

TRABAJO FINAL HONEYPOTS

16

S-ar putea să vă placă și

- Manual DHCP DNSDocument4 paginiManual DHCP DNSAntonio ZamoranoÎncă nu există evaluări

- Manual Ubuntu Server 8.04 + DHCP + IP Tables + SquidDocument9 paginiManual Ubuntu Server 8.04 + DHCP + IP Tables + SquidBenjitaz LopezÎncă nu există evaluări

- Instalación de Un Servidor DNS y DHCPDocument6 paginiInstalación de Un Servidor DNS y DHCPhamzabeddoukaÎncă nu există evaluări

- Instalacion de BASE (Basic Analysis and Security Engine) Con SSLDocument6 paginiInstalacion de BASE (Basic Analysis and Security Engine) Con SSLInformationSecurityÎncă nu există evaluări

- Ficheros para El Examen Del DHCP PDFDocument3 paginiFicheros para El Examen Del DHCP PDFLuis Jimenez PelazÎncă nu există evaluări

- Creando Un Access Point en LinuxDocument10 paginiCreando Un Access Point en Linuxusama1571Încă nu există evaluări

- Instalacion y Configuracioxxn Bind, MRTG, NtopDocument8 paginiInstalacion y Configuracioxxn Bind, MRTG, NtopDaniel Sierra CaballeroÎncă nu există evaluări

- Acceso A Internet A Través de Host-OnlyDocument8 paginiAcceso A Internet A Través de Host-OnlyIsmael GomezÎncă nu există evaluări

- Proxy TransparenteDocument8 paginiProxy TransparenteGuillermo CárdenasÎncă nu există evaluări

- Instalacion Hadoop Centos 7Document7 paginiInstalacion Hadoop Centos 7GiugliaÎncă nu există evaluări

- Configuracion Servidor ODK en RaspberryDocument29 paginiConfiguracion Servidor ODK en Raspberrykhes99Încă nu există evaluări

- Instalar Glpi Centos 7Document9 paginiInstalar Glpi Centos 7Julio Cesar Vallejos ZoilanÎncă nu există evaluări

- Instalar Cacti en Un Servidor CentOS 7Document10 paginiInstalar Cacti en Un Servidor CentOS 7Arnulfo RiveraÎncă nu există evaluări

- Instalacion Hadoop Centos 7Document7 paginiInstalacion Hadoop Centos 7Marcelo EscobarÎncă nu există evaluări

- Servidor de Filtrado Web Con Proxy Transparente y DHCPDocument6 paginiServidor de Filtrado Web Con Proxy Transparente y DHCPJuan Pablo González OlivaresÎncă nu există evaluări

- 5G - Monitoreo Del Sistema - MRTG Ver2Document7 pagini5G - Monitoreo Del Sistema - MRTG Ver2Jorge Luis Martinez MarquezÎncă nu există evaluări

- Configuracion Ubuntu ServerDocument15 paginiConfiguracion Ubuntu ServerlancethÎncă nu există evaluări

- Configuración de Chillispot sobre CentOS con autenticación RadiusDocument6 paginiConfiguración de Chillispot sobre CentOS con autenticación RadiusRichard PJÎncă nu există evaluări

- Reporte HeartbeatDocument11 paginiReporte HeartbeatAnonymous JhOk9zÎncă nu există evaluări

- Manual de Configuracion DHCP y FTP en SlackwareDocument4 paginiManual de Configuracion DHCP y FTP en SlackwareEdson Schiffer StarrkÎncă nu există evaluări

- Instalacion de Servicios HTTP de Intranet Con DebianDocument18 paginiInstalacion de Servicios HTTP de Intranet Con DebianKarlÎncă nu există evaluări

- Instalar MySQL, PostgreSQL, Apache y PHPDocument25 paginiInstalar MySQL, PostgreSQL, Apache y PHPxiorÎncă nu există evaluări

- Lab04 HoneyPotDocument20 paginiLab04 HoneyPotPablito Quispe RuizÎncă nu există evaluări

- Documentacion de RaspbianDocument24 paginiDocumentacion de RaspbianJosé León BarrancoÎncă nu există evaluări

- Debian 9 Servidor WWWDocument11 paginiDebian 9 Servidor WWWcriveroyÎncă nu există evaluări

- Configurar Centos 5.7Document8 paginiConfigurar Centos 5.7kafu_lechugon4654Încă nu există evaluări

- Apache Resolver NombresDocument6 paginiApache Resolver Nombresdimi2487Încă nu există evaluări

- NRPE-NagiosDocument11 paginiNRPE-Nagiosfgana2012Încă nu există evaluări

- 02 Debian Server DB - Configuraciones BasicasDocument3 pagini02 Debian Server DB - Configuraciones BasicasElJubilaodeYTÎncă nu există evaluări

- Practica FTP Linux - María Jesús García OntanayaDocument5 paginiPractica FTP Linux - María Jesús García OntanayaMaria Jesus Garcia OntanayaÎncă nu există evaluări

- Instalación de ChilliSpotDocument21 paginiInstalación de ChilliSpotMayumi AlRuÎncă nu există evaluări

- PRACTICA 1.1. - Configurar Cliente DHCPDocument7 paginiPRACTICA 1.1. - Configurar Cliente DHCPrcoceraÎncă nu există evaluări

- Análisis de tráfico y escaneo de puertos en GNU/LinuxDocument5 paginiAnálisis de tráfico y escaneo de puertos en GNU/LinuxErnesto ContrerasÎncă nu există evaluări

- Examen Linux PrincipianteDocument19 paginiExamen Linux PrincipianteAndresRevecoÎncă nu există evaluări

- Ejercicio Tipo Examen SOMDocument6 paginiEjercicio Tipo Examen SOMmaniake92Încă nu există evaluări

- Utilizar Un Sistema Operativo CentOS Como Router en Una Red LocalDocument12 paginiUtilizar Un Sistema Operativo CentOS Como Router en Una Red LocalRichard BelloÎncă nu există evaluări

- Artículos Sobre Honeypots.Document9 paginiArtículos Sobre Honeypots.Alvaro PazÎncă nu există evaluări

- Manual de Configuracion de DHCPDocument12 paginiManual de Configuracion de DHCPDiana HernaNdezÎncă nu există evaluări

- Instalacion de KOHADocument14 paginiInstalacion de KOHAosoliscaceresÎncă nu există evaluări

- Instalacion de KOHADocument12 paginiInstalacion de KOHAosoliscaceresÎncă nu există evaluări

- Como Crear Un Servidor de Metin2 PrivadoDocument9 paginiComo Crear Un Servidor de Metin2 Privadopepinazo12Încă nu există evaluări

- Instalacion de Servidor Drupal 8 en Centos 7Document48 paginiInstalacion de Servidor Drupal 8 en Centos 7hola_a_todosÎncă nu există evaluări

- Configuración Basica Ubuntu RedDocument4 paginiConfiguración Basica Ubuntu RedRubén Ortega Santa BárbaraÎncă nu există evaluări

- Tutorial Instalacion y Configuracion Pure-FtpdDocument4 paginiTutorial Instalacion y Configuracion Pure-FtpdCésar Yáñez EspinozaÎncă nu există evaluări

- Ataques Pasivos y ActivosDocument8 paginiAtaques Pasivos y ActivosArthuro Galiza SolizÎncă nu există evaluări

- Levantar Red IsabelDocument7 paginiLevantar Red IsabelIbis TorresÎncă nu există evaluări

- Manual Configuracion IsabelDocument24 paginiManual Configuracion Isabeljhon castañoÎncă nu există evaluări

- Tutorial Oracle InstallDocument19 paginiTutorial Oracle InstallAngel MorochoÎncă nu există evaluări

- INSTALACION SERVIDOR LINUXDocument4 paginiINSTALACION SERVIDOR LINUXorarguelles88Încă nu există evaluări

- COMO configurar un servidor espejo usando rsyncDocument10 paginiCOMO configurar un servidor espejo usando rsyncJaime GarciaÎncă nu există evaluări

- Tutoriales DHCP, SSH y SambaDocument20 paginiTutoriales DHCP, SSH y SambaGarcia JaironÎncă nu există evaluări

- Configuracion Networking Ubuntu 10Document5 paginiConfiguracion Networking Ubuntu 10Juan Antonio Cuello AlarconÎncă nu există evaluări

- Servidor DHCPDocument4 paginiServidor DHCPKriss RodriguezÎncă nu există evaluări

- Configuración básica del servidor DHCP en LinuxDocument5 paginiConfiguración básica del servidor DHCP en LinuxDanilo CalleÎncă nu există evaluări

- Squid3 Modo TransparenteDocument9 paginiSquid3 Modo TransparenteivandariÎncă nu există evaluări

- Ubuntu LTSPDocument5 paginiUbuntu LTSPLa Nina KanasínÎncă nu există evaluări

- Instalación y Configuración de Servidor DHCP Con NAT en DEBIANDocument6 paginiInstalación y Configuración de Servidor DHCP Con NAT en DEBIANAdolfo Sarmiento RuizÎncă nu există evaluări

- Configura una IP estática en Raspberry PiDocument8 paginiConfigura una IP estática en Raspberry PiDavid MendezÎncă nu există evaluări

- Instalación, Configuración y Clonación de Equipos con Sistemas OperativosDe la EverandInstalación, Configuración y Clonación de Equipos con Sistemas OperativosEvaluare: 5 din 5 stele5/5 (1)

- Evaluación. Textos Argumentativos.Document4 paginiEvaluación. Textos Argumentativos.ItoÎncă nu există evaluări

- La Multilingüe Toponimia de México - Sus Estratos MilenariosDocument37 paginiLa Multilingüe Toponimia de México - Sus Estratos Milenariosargeli87Încă nu există evaluări

- Hoy Venezuela. Ensayos para Entender Un País ComplejoDocument251 paginiHoy Venezuela. Ensayos para Entender Un País ComplejoXimena SÎncă nu există evaluări

- Lectura La Noche de Los FeosDocument4 paginiLectura La Noche de Los FeosMarcela FernandezÎncă nu există evaluări

- Formato C Acta Revision GeneralDocument1 paginăFormato C Acta Revision GeneralDaniel villanuevaÎncă nu există evaluări

- Enseñar Historia en VenezuelaDocument2 paginiEnseñar Historia en VenezuelaANGELA SALAZARÎncă nu există evaluări

- Tarea de Clase 8 de Principios de EconomíaDocument4 paginiTarea de Clase 8 de Principios de EconomíaJesusÎncă nu există evaluări

- Licenciaturas Contaduría, Administración y Derecho en línea Coahuila 2022-2023Document3 paginiLicenciaturas Contaduría, Administración y Derecho en línea Coahuila 2022-2023Alonso CamargoÎncă nu există evaluări

- ORANDO EL Padre NuestroDocument24 paginiORANDO EL Padre NuestroWiarly MuñozÎncă nu există evaluări

- Big Data OracleDocument4 paginiBig Data Oraclejairo zipaÎncă nu există evaluări

- Administración Estratégica de La Capacidad de ProducciónDocument32 paginiAdministración Estratégica de La Capacidad de ProducciónFio_martinaÎncă nu există evaluări

- Carpeta DocenteDocument70 paginiCarpeta DocenteFamilias Lopez GrandezÎncă nu există evaluări

- EstereotiposDocument3 paginiEstereotiposangie mongeÎncă nu există evaluări

- Introducción A La ExergíaDocument10 paginiIntroducción A La Exergíanelson ramirezÎncă nu există evaluări

- Guía Educación Vial transeúntes agentes tránsitoDocument2 paginiGuía Educación Vial transeúntes agentes tránsitoPatricia AlvarengaÎncă nu există evaluări

- Articulo Los Hijos de La PornografiaDocument9 paginiArticulo Los Hijos de La PornografiaAlfredo MejiaÎncă nu există evaluări

- Chubut CPPDocument80 paginiChubut CPPanm1973Încă nu există evaluări

- Delincuencia en VenezuelaDocument19 paginiDelincuencia en VenezuelaramosmerrÎncă nu există evaluări

- 1.1 Importancia Del Mantenimiento Industrial PDFDocument8 pagini1.1 Importancia Del Mantenimiento Industrial PDFMiguel LimonÎncă nu există evaluări

- Ejercicio 6 de Practiquemos Contabilidad 2024Document6 paginiEjercicio 6 de Practiquemos Contabilidad 2024garciabarillasveronica.vegbÎncă nu există evaluări

- InformesDocument7 paginiInformesgd cuentasÎncă nu există evaluări

- Rectifica La DemandaDocument7 paginiRectifica La DemandaArturo CarrascoÎncă nu există evaluări

- Actividades Sobre La Descripcion 1 AñoDocument3 paginiActividades Sobre La Descripcion 1 AñoAlicia PonteÎncă nu există evaluări

- La Identidad Social de La InfanciaDocument1 paginăLa Identidad Social de La InfanciaBrayan RinconÎncă nu există evaluări

- Historia Económica TEMA 5 2019Document33 paginiHistoria Económica TEMA 5 2019TODAS MISFOTOSÎncă nu există evaluări

- Taller de SensibilizaciónDocument5 paginiTaller de SensibilizaciónKuening Josafat Coz CaquiÎncă nu există evaluări

- Taller No.2 Partida Doble, CausaciónDocument12 paginiTaller No.2 Partida Doble, CausaciónDanny MejíaÎncă nu există evaluări

- Suelo fértil para agricultura sostenibleDocument7 paginiSuelo fértil para agricultura sostenibleperno centroÎncă nu există evaluări

- La Exportacion en TumbesDocument72 paginiLa Exportacion en TumbesErickFloresEscuderoÎncă nu există evaluări

- La Obediencia Aspecto SocialDocument4 paginiLa Obediencia Aspecto Socialluis miguelÎncă nu există evaluări