Documente Academic

Documente Profesional

Documente Cultură

Proy Findecurso PDF

Încărcat de

miki101228Titlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Proy Findecurso PDF

Încărcat de

miki101228Drepturi de autor:

Formate disponibile

1 cmiltonenrique@yahoo.

fr

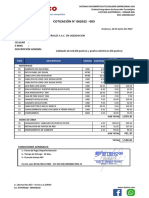

PROYECTO FIN DE CURSO

Objetivos de Aprendizaje

Configurar Frame Relay en una topologa hub-and-spoke con subinterfaces punto a punto.

Configurar una ACL del Firewall bsico nombrada y/o numerada.

Configurar PPP con autenticacin CHAP y PAP.

Configurar NAT esttica y dinmica.

Configurar el enrutamiento esttico, predeterminado y sumarizado.

Configurar las INTERVLAN, STP, VTP, Wireless y servicios DHCP, DNS y HTTP.

DIAGRAMA DE TOPOLOGIA

Introduccin

La empresa XYZ usa una combinacin de Frame Relay y PPP para las conexiones WAN. El

router HQ proporciona acceso al conjunto de servidores y a Internet a travs de la NAT. HQ

tambin usa una ACL del firewall bsico para filtrar el trfico entrante. Cada router de Branch

est configurado para el enrutamiento entre VLAN y DHCP. El enrutamiento se consigue

mediante EIGRP y las rutas estticas y predeterminadas. Las VLAN, el VTP y el STP se

configuran en cada una de las redes conmutadas. La seguridad de puerto est activada y se

proporciona acceso Wireless.

Su trabajo consiste en implementar con xito todas estas tecnologas.

Es responsable de configurar HQ y los routers de Branch (B1, B2 y B3). Adems, debe configurar

cada dispositivo que se conecte a la red a travs de un router de Branch. El router NewB

representa una nueva sucursal que se adquiere mediante la fusin con una empresa ms

pequea. Como usuario, no tiene acceso al router NewB. Sin embargo, debe establecer un enlace

entre HQ y NewB para que esta nueva sucursal pueda acceder a la red interna y a Internet. Los

routers y switches bajo su administracin deben tener configuracin bsica y de seguridad, se

espera que los configure.

Debido a que esta actividad usa una red tan grande, con alrededor de 500 componentes

necesarios, utilice las pruebas de conectividad para verificar las configuraciones de cada tarea.

Debido a que los switches y los routers de Branch se disean teniendo en cuenta la escalabilidad,

puede volver a utilizar las secuencias de comandos, con tan slo unos ajustes mnimos.

Verifique su configuracin al probar un xito en la conectividad extremo a extremo.

2 cmiltonenrique@yahoo.fr

TAREA 1: CONFIGURAR FRAME RELAY EN UNA TOPOLOGA HUB-AND-SPOKE

Paso 1. Configurar el ncleo Frame Relay.

HQ es el router hub. B1, B2 y B3 son los rayos.

HQ utiliza una subinterfaz punto a punto para cada uno de los routers de Branch.

B3 debe configurarse manualmente para usar la encapsulacin IETF.

El tipo LMI debe configurarse manualmente como q933 para HQ, B1 y B2. B3 usa ANSI.

HQ(config)#interface serial 0/0/0

HQ(config-if)#encapsulation frame-relay

HQ(config-if)#frame-relay lmi-type q933a

HQ(config-if)#exit

HQ(config)#interface serial 0/0/0.41 point-to-point

HQ(config-subif)#ip address 10.255.255.1 255.255.255.252

HQ(config-subif)#frame-relay interface-dlci 41

HQ(config-subif)#bandwidth 64

HQ(config-subif)#exit

HQ(config)# interface serial 0/0/0.42 point-to-point

HQ(config-subif)#ip address 10.255.255.5 255.255.255.252

HQ(config-subif)#frame-relay interface-dlci 42

HQ(config-subif)#bandwidth 64

HQ(config-subif)#exit

HQ(config)#interface serial 0/0/0.43 point-to-point

HQ(config-subif)#ip address 10.255.255.9 255.255.255.252

HQ(config-subif)#frame-relay interface-dlci 43

HQ(config-subif)#bandwidth 64

HQ(config-subif)#exit

HQ(config)# interface seria 0/0/0

HQ(config-if)#no shutdown

B1(config)#interface serial 0/0/0

B1(config-if)#ip address 10.255.255.2 255.255.255.252

B1(config-if)#encapsulation frame-relay

B1(config-if)#frame-relay Interface-dlci 100

B1(config-if)#frame-relay lmi-type q933a

B1(config-if)#bandwidth 64

B1(config-if)#no shutdown

B2(config)#interface serial 0/0/0

B2(config-if)#ip address 10.255.255.6 255.255.255.252

B2(config-if)#encapsulation frame-relay

B2(config-if)#frame-relay interface-dlci 200

B2(config-if)#frame-relay lmi-type q933a

B2(config-if)#bandwidth 64

B2(config-if)#no shutdown

B3(config)#interface serial 0/0/0

B3(config-if)#ip address 10.255.255.10 255.255.255.252

B3(config-if)#encapsulation frame-relay ietf

B3(config-if)#frame-relay interface-dlci 300

B3(config-if)#frame-relay lmi-type ansi

B2(config-if)#bandwidth 64

B3(config-if)#no shutdown

3 cmiltonenrique@yahoo.fr

Paso 2. Verificar que HQ pueda hacer ping a cada uno de los routers de Branch.

TAREA 2: CONFIGURAR PPP CON AUTENTICACIN CHAP Y PAP

Paso 1. Configurar el enlace WAN desde HQ hasta ISP

La encapsulacin PPP y autenticacin CHAP.

La contrasea de CHAP es ciscochap.

HQ(config)#username ISP password ciscochap

HQ(config)#interface serial 0/1/0

HQ(config-if)#description Link-ISP

HQ(config-if)#ip address 209.165.201.1 255.255.255.252

HQ(config-if)#encapsulation ppp

HQ(config-if)#ppp authentication chap

HQ(config-if)#no shutdown

HQ(config-if)#exit

ISP(config)#username HQ password ciscochap

ISP(config)#interface Serial0/0/0

ISP(config-if)#description Link-HQ

ISP(config-if)#ipaddress209.165.201.2 255.255.255.252

ISP(config-if)#encapsulation ppp

ISP(config-if)#ppp authentication chap

ISP(config-if)#clock rate 64000

ISP(config)#no shutdown

Paso 2. Configurar el enlace WAN desde HQ hasta NewB

La encapsulacin PPP y autenticacin PAP.

La contrasea de PAP es ciscopap.

HQ(config)#username NewB password ciscopap

HQ(config)#interface serial 0/0/1

HQ(config-if)#description Link-NewB

HQ(config-if)#ip address 10.255.255.253 255.255.255.252

HQ(config-if)#encapsulation ppp

HQ(config-if)#ppp authentication pap

HQ(config-if)#ppp pap sent-username HQ password ciscopap

HQ(config-if)#clock rate 64000

HQ(config-if)# no shutdown

NewB(config)#username HQ password ciscopap

NewB(config)#interface Serial0/0/0

NewB(config-if)#description Link-HQ

NewB(config-if)#ip address 10.255.255.254 255.255.255.252

NewB(config-if)#encapsulation ppp

NewB(config-if)#ppp authentication pap

NewB(config-if)#ppp pap sent-username NewB password ciscopap

NewB(config-if)# no shutdown

NewB (config-if)#exit

Paso 3. Verificar que HQ pueda hacer ping a ISP y NewB.

TAREA 3: CONFIGURAR NAT DINMICA Y ESTTICA EN HQ

Paso 1. Configurar la NAT.

Permita que se traduzcan todas las direcciones para el espacio de direcciones 10.0.0.0/8.

La empresa XYZ posee el espacio de direcciones 209.165.200.240/29.

El pool, XYZCORP, utiliza las direcciones de .241 .245 con una mscara /29.

El sitio web www.xyzcorp.com en 10.0.1.2 est registrado en el sistema pblico DNS en la

direccin IP 209.165.200.246.

HQ(config)#ip nat pool XYZCORP 209.165.200.241 209.165.200.245 netmask 255.255.255.248

HQ(config)#ip access-list standard NAT_LIST

HQ(config-std-nacl)#Permit 10.0.0.0 0.255.255.255

HQ(config)#ip nat inside source list NAT_LIST pool XYZCORP overload

HQ(config)#ip nat inside source static 10.0.1.2 209.165.200.246

HQ(config)#interface f0/0

HQ(config-if)#ip nat inside

HQ(config-if)#exit

HQ(config)#interface s0/1/0

HQ(config-if)#ip nat outside

HQ(config-if)#exit

HQ(config)#interface s0/0/1

HQ(config-if)#ip nat inside

HQ(config-if)#exit

HQ(config)#interface s0/0/0

HQ(config-if)#ip nat inside

HQ(config-if)#exit

Paso 2. Verificar que la NAT funcione

Para ello se debe usar un ping extendido (PDU complex).

Desde HQ, haga ping en la interfaz serial 0/0/0 de ISP mediante la interfaz LAN de HQ como

direccin de origen, este ping debe tener xito.

Verifique que la NAT haya traducido el ping con el comando show ip nat translations.

4 cmiltonenrique@yahoo.fr

TAREA 4: CONFIGURAR EL ENRUTAMIENTO ESTTICO Y PREDETERMINADO

ISP(config)#ip route 209.165.200.240 255.255.255.248 Serial0/0/0

NewB (config)#ip route 0.0.0.0 0.0.0.0 10.255.255.253

Paso 1. Configurar HQ

Con una ruta predeterminada al ISP y una ruta esttica a la LAN de NewB.

Utilice como argumento la interfaz de salida.

HQ(config)#ip route 0.0.0.0 0.0.0.0 s0/1/0

HQ(config)#ip route 10.4.5.0 255.255.255.0 s0/0/1

Paso 2. Configurar los routers de Branch

Con una ruta predeterminada a HQ.

Utilice la direccin IP del siguiente salto como argumento.

B1(config)#ip route 0.0.0.0 0.0.0.0 10.255.255.1

B2(config)#ip route 0.0.0.0 0.0.0.0 10.255.255.5

B3(config)#ip route 0.0.0.0 0.0.0.0 10.255.255.9

Paso 3. Verificar la conectividad ms all del ISP.

Las tres PC NewB y la PC NetAdmin deben poder hacer ping al servidor web www.cisco.com

TAREA 5: CONFIGURAR EL ENRUTAMIENTO ENTRE VLAN

Paso 1. Configurar cada router de Branch para el enrutamiento entre VLAN.

Utilice la tabla de direccionamiento de los routers de Branch para configurar y activar la

interfaz LAN para el enrutamiento entre VLAN. La VLAN 99 es la VLAN nativa.

B1(config)#interface FastEthernet 0/0

B1(config-if)#no ip address

B1(config-if)#no shutdown

B1(config-if)#exit

B1(config)#interface FastEthernet 0/0.10

B1(config-subif)#encapsulation dot1Q 10

B1(config-subif)#ip address 10.1.10.1 255.255.255.0

B1(config-subif)#exit

B1(config)#interface FastEthernet 0/0.20

B1(config-subif)#encapsulation dot1Q 20

B1(config-subif)#ip address 10.1.20.1 255.255.255.0

B1(config-subif)#exit

B1(config)#interface FastEthernet 0/0.30

B1(config-subif)#encapsulation dot1Q 30

B1(config-subif)#ip address 10.1.30.1 255.255.255.0

B1(config-subif)#exit

B1(config)#interface FastEthernet 0/0.88

B1(config-subif)#encapsulation dot1Q 88

B1(config-subif)#ip address 10.1.88.1 255.255.255.0

B1(config-subif)#exit

B1(config)#interface FastEthernet 0/0.99

B1(config-subif)#encapsulation dot1Q 99 native

B1(config-subif)#ip address 10.1.99.1 255.255.255.0

B1(config-subif)#end

B2(config)#interface FastEthernet 0/0

B2(config-if)#no ip address

B2(config-if)#no shutdown

B2(config-if)#exit

B2(config)#interface FastEthernet 0/0.10

B2(config-subif)#encapsulation dot1Q 10

B2(config-subif)#ip address 10.2.10.1 255.255.255.0

B2(config-subif)#exit

B2(config)#interface FastEthernet 0/0.20

B2(config-subif)#encapsulation dot1Q 20

B2(config-subif)#ip address 10.2.20.1 255.255.255.0

B2(config-subif)#exit

B2(config)#interface FastEthernet 0/0.30

B2(config-subif)#encapsulation dot1Q 30

B2(config-subif)#ip address 10.2.30.1 255.255.255.0

B2(config-subif)#exit

B2(config)#interface FastEthernet 0/0.88

B2(config-subif)#encapsulation dot1Q 88

B2(config-subif)#ip address 10.2.88.1 255.255.255.0

B2(config-subif)#exit

B2(config)#interface FastEthernet 0/0.99

B2(config-subif)#encapsulation dot1Q 99 native

B2(config-subif)#ip address 10.2.99.1 255.255.255.0

B2(config-subif)#end

B3(config)#interface FastEthernet 0/0

B3(config-if)#no ip address

B3(config-if)#no shutdown

B3(config-if)#exit

B3(config)#interface FastEthernet 0/0.10

B3(config-subif)#encapsulation dot1Q 10

B3(config-subif)#ip address 10.3.10.1 255.255.255.0

B3(config-subif)#exit

B3(config)#interface FastEthernet 0/0.20

B3(config-subif)#encapsulation dot1Q 20

B3(config-subif)#ip address 10.3.20.1 255.255.255.0

B3(config-subif)#exit

B3(config)#interface FastEthernet 0/0.30

B3(config-subif)#encapsulation dot1Q 30

B3(config-subif)#ip address 10.3.30.1 255.255.255.0

B3(config-subif)#exit

B3(config)#interface FastEthernet 0/0.88

B3(config-subif)#encapsulation dot1Q 88

B3(config-subif)#ip address 10.3.88.1 255.255.255.0

B3(config-subif)#exit

B3(config)#interface FastEthernet 0/0.99

B3(config-subif)#encapsulation dot1Q 99 native

B3(config-subif)#ip address 10.3.99.1 255.255.255.0

B3(config-subif)#end

Paso 2. Verificar las tablas de enrutamiento.

B1/B2/B3 debe tener seis redes conectadas en forma directa y una ruta esttica por defecto.

5 cmiltonenrique@yahoo.fr

TAREA 6: CONFIGURAR Y OPTIMIZAR EL ENRUTAMIENTO EIGRP

Paso 1. Configurar HQ, B1, B2 y B3 con EIGRP.

Use AS 100. Desactive las actualizaciones EIGRP (passive-interface) en las interfaces

apropiadas. Resuma en forma manual las rutas EIGRP de modo que cada router de Branch

slo publique el espacio de direcciones 10.X.0.0/16 a HQ.

HQ(config)#router eigrp 100

HQ(config-router)#network 10.0.0.0 0.0.255.255

HQ(config-router)#network 10.255.255.0 0.0.0.3

HQ(config-router)#network 10.255.255.4 0.0.0.3

HQ(config-router)#network 10.255.255.8 0.0.0.3

HQ(config-router)#passive-interface FastEthernet 0/0

HQ(config-router)#passive-interface Serial 0/1/0

HQ(config-router)#passive-interface Serial 0/0/1

HQ(config-router)#no auto-summary

B1(config)#router eigrp 100

B1(config-router)#network 10.1.0.0 0.0.255.255

B1(config-router)#network 10.255.255.0 0.0.0.3

B1(config-router)#passive-interface Fa0/0.10

B1(config-router)#passive-interface Fa0/0.20

B1(config-router)#passive-interface Fa0/0.30

B1(config-router)#passive-interface Fa0/0.88

B1(config-router)#passive-interface Fa0/0.99

B1(config-router)#no auto-summary

B2(config)#router eigrp 100

B2(config-router)#network 10.2.0.0 0.0.255.255

B2(config-router)#network 10.255.255.0 0.0.0.3

B2(config-router)#passive-interface Fa0/0.10

B2(config-router)#passive-interface Fa0/0.20

B2(config-router)#passive-interface Fa0/0.30

B2(config-router)#passive-interface Fa0/0.88

B2(config-router)#passive-interface Fa0/0.99

B2(config-router)#no auto-summary

B3(config)#router eigrp 100

B3(config-router)#network 10.3.0.0 0.0.255.255

B3(config-router)#network 10.255.255.0 0.0.0.3

B3(config-router)#passive-interface Fa0/0.10

B3(config-router)#passive-interface Fa0/0.20

B3(config-router)#passive-interface Fa0/0.30

B3(config-router)#passive-interface Fa0/0.88

B3(config-router)#passive-interface Fa0/0.99

B3(config-router)#no auto-summary

Paso 2. Verificar las tablas de enrutamiento y la conectividad.

Ahora HQ y los routers Branch deben tener tablas de enrutamiento completas.

La PC NetAdmin ahora debe poder hacer ping a cada una de las subinterfaces VLAN de

cada router de Branch (B1, B2, B3).

TAREA 7: CONFIGURAR VTP, EL ENLACE TRONCAL, LA INTERFAZ VLAN Y LAS VLAN

Los siguientes requisitos se aplican a los tres routers Branch. Configure un grupo de tres switches.

Luego use las secuencias de comandos de esos switches en los otros dos grupos de switches.

BX-S1(config)#interface range Fa 0/1 - 24

BX-S1(config-if-range)#shutdown

BX-S1(config-if-range)#exit

BX-S1(config)#interface range Gig 1/1 - 2

BX-S1(config-if-range)#shutdown

BX-S2(config)#interface range Fa 0/1 - 24

BX-S2(config-if-range)#shutdown

BX-S2(config-if-range)#exit

BX-S2(config)#interface range Gig 1/1 - 2

BX-S2(config-if-range)#shutdown

BX-S3(config)#interface range Fa 0/1 - 24

BX-S3(config-if-range)#shutdown

BX-S3(config-if-range)#exit

BX-S3(config)#interface range Gig 1/1 - 2

BX-S3(config-if-range)#shutdown

Paso 1. Configurar los switches de Branch con VTP.

BX-S1 es el servidor VTP. BX-S2 y BX-S3 son los clientes VTP.

XYZCORP y la contrasea es xyzvtp.

BX-S1(config)#vtp domain XYZCORP

BX-S1(config)#vtp mode server

BX-S1(config)#vtp password xyzvtp

BX-S2(config)#vtp domain XYZCORP

BX-S2(config)#vtp mode client

BX-S2(config)#vtp password xyzvtp

BX-S3(config)#vtp domain XYZCORP

BX-S3(config)#vtp mode client

BX-S3(config)#vtp password xyzvtp

Paso 2. Configurar el enlace troncal en BX-S1, BX-S2 y BX-S3.

Configure las interfaces apropiadas en el modo troncal y asigne la VLAN 99 como nativa.

BX-S1(config)#interface range Fa 0/1 - 5

BX-S1(config-if-range)#switchport mode trunk

BX-S1(config-if-range)#switchport trunk native vlan 99

BX-S1(config-if-range)#exit

BX-S2(config)#interface range Fa 0/1 - 4

BX-S2(config-if-range)#switchport mode trunk

BX-S2(config-if-range)#switchport trunk native vlan 99

BX-S2(config-if-range)#exit

BX-S3(config)#interface range Fa 0/1 - 4

BX-S3(config-if-range)#switchport mode trunk

BX-S3(config-if-range)#switchport trunk native vlan 99

BX-S3(config-if-range)#exit

Paso 3. Configurar la interfaz VLAN y la gateway predeterminada en BX-S1, BX-S2 y BX-S3.

BX-S1(config)#interface vlan 99

BX-S1(config-if)#ip address 10.X.99.21 255.255.255.0

BX-S1(config-if)#no shutdown

BX-S1(config-if)#exit

BX-S1(config)#ip default-gateway 10.X.99.1

BX-S2(config)#interface vlan 99

BX-S2(config-if)#ip address 10.X.99.22 255.255.255.0

BX-S2(config-if)#no shutdown

BX-S2(config-if)#exit

BX-S2(config)#ip default-gateway 10.X.99.1

BX-S3(config)#interface vlan 99

BX-S3(config-if)#ip address 10.X.99.23 255.255.255.0

BX-S3(config-if)#no shutdown

BX-S3(config-if)#exit

BX-S3(config)#ip default-gateway 10.X.99.1

Paso 4. Crear las VLAN en BX-S1.

Cree y nombre las VLAN indicadas en la tabla configuracin de VLAN y asignaciones de

puertos slo en BX-S1. VTP publica las nuevas VLAN a BX-S1 y BX-S2.

6 cmiltonenrique@yahoo.fr

Paso 5. Verificar que las VLAN se hayan enviado a BX-S2 y BX-S3.

Utilice los comandos apropiados para verificar que S2 y S3 ahora tengan las VLAN que se

crearon en S1. Se suele demorar algunos minutos en simular las publicaciones VTP.

BX-S1(config)#vlan 10

BX-S1(config-vlan)#name Admin

BX-S1(config-vlan)#exit

BX-S1(config)#vlan 20

BX-S1(config-vlan)#name Sales

BX-S1(config-vlan)#exit

BX-S1(config)#vlan 30

BX-S1(config-vlan)#name Production

BX-S1(config-vlan)#exit

BX-S1(config)#vlan 88

BX-S1(config-vlan)#name Wireless

BX-S1(config-vlan)#exit

BX-S1(config)#vlan 99

BX-S1(config-vlan)#name Admin&Nativo

BX-S1(config)#interface range Fa 0/1 - 5

BX-S1(config-if-range)#no shutdown

BX-S2(config)#interface range Fa 0/1 - 4

BX-S2(config-if-range)#no shutdown

BX-S3(config)#interface range Fa 0/1 - 4

BX-S3(config-if-range)#no shutdown

BX-S1#show vlan brief

BX-S2#show vlan brief

BX-S3#show vlan brief

TAREA 8: ASIGNAR LAS VLAN Y CONFIGURAR LA SEGURIDAD DE PUERTO

Paso 1. Asignar las VLAN a los puertos de acceso.

Utilice la tabla de VLAN y asignaciones de puertos para completar los siguientes requisitos:

Configurar los puertos de acceso

Asignar las VLAN a los puertos de acceso.

BX-S2(config)#interface Fa 0/6

BX-S2(config-if)#switchport mode access

BX-S2(config-if)#switchport access vlan 10

BX-S2(config-if)#no shutdown

BX-S2(config-if)#exit

BX-S2(config)#interface Fa 0/11

BX-S2(config-if)#switchport mode access

BX-S2(config-if)#switchport access vlan 20

BX-S2(config-if)#no shutdown

BX-S2(config-if)#exit

BX-S2(config)#interface Fa 0/16

BX-S2(config-if)#switchport mode access

BX-S2(config-if)#switchport access vlan 30

BX-S2(config-if)#no shutdown

BX-S3(config)#interface Fa 0/7

BX-S3(config-if)#switchport mode access

BX-S3(config-if)#switchport access vlan 88

BX-S3(config-if)#no shutdown

Paso 2. Configurar la seguridad de puerto.

Use la siguiente poltica para establecer la seguridad de puerto en los puertos de acceso BX-S2:

Permitir slo una direccin MAC

Configurar la primera direccin MAC aprendida para que se pegue a la configuracin

Configurar el puerto para que se desconecte si se produce una violacin de seguridad

BX-S2(config)#interface range Fa 0/6 , Fa 0/11 , Fa 0/16

BX-S2(config-if-range)#switchport port-security

BX-S2(config-if-range)#switchport port-security maximum 1

BX-S2(config-if-range)#switchport port-security mac-address sticky

BX-S2(config-if-range)#switchport port-security violation shutdown

BX-S2(config-if-range)#end

Paso 3. Verificar las asignaciones de VLAN

Utilice los comandos apropiados para verificar que las VLAN de acceso se asignen correctamente

BX-S2#show vlan brief

VLAN Name Status Ports

---- ----------------------- --------- -------------------------------

1 default active Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gig1/1, Gig1/2

10 Admin active Fa0/6

20 Sales active Fa0/11

30 Production active Fa0/16

88 Wireless active

99 Admin-y-Nativo active

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

BX-S2#

BX-S3#show vlan brief

VLAN Name Status Ports

---- --------------------------- --------- -----------------------------------------

1 default active Fa0/5, Fa0/6, Fa0/8, Fa0/9, Fa0/10,

Fa0/11, Fa0/12, Fa0/13, Fa0/14,

Fa0/15, Fa0/16, Fa0/17, Fa0/18,

Fa0/19, Fa0/20, Fa0/21, Fa0/22,

Fa0/23, Fa0/24, Gig1/1, Gig1/2

10 Admin active

20 Sales active

30 Production active

88 Wireless active Fa0/7

99 Admin-y-Nativo active

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

BX-S3#

7 cmiltonenrique@yahoo.fr

Paso 4. Verificar la seguridad de puerto.

Utilice los comandos apropiados para verificar que la poltica de seguridad de puerto se haya

activado. Hacer ping de las PCs (Asignacin esttica temporal) a BX-S2 y utilizar los comandos:

BX-S2#show mac-address-table static

BX-S2#show port-security address

BX-S2#show port-security interface Fa 0/6

BX-S2#show port-security interface Fa 0/11

BX-S2#show port-security interface Fa 0/16

Nota: La seguridad de puerto limita la cantidad de

direcciones MAC vlidas permitidas en el puerto. Cuando

se asignan direcciones seguras a un puerto seguro , el

puerto no enva paquetes con direcciones origen que se

encuentran fuera del grupo de direcciones definidas.

TAREA 9: CONFIGURAR EL STP

La redundancia aumenta la disponibilidad de la topologa de red al proteger la red de un nico punto de falla. Cuando se

introduce la redundancia en un diseo C2, pueden generarse bucles y tramas duplicadas. STP asegura que exista slo una

ruta lgica entre todos los destinos de la red, al bloquear de forma intencional aquellas rutas redundantes que puedan

ocasionar un bucle. El ID de puente (BID) se utiliza para determinar el puente raz de una red.

Paso 1. Configurar BX-S1 como puente raz.

Establezca el nivel de prioridad de 4096 en BX-S1 para que estos switches sean siempre el

puente raz para todas las VLAN.

Paso 2. Configurar BX-S3 como puente raz de respaldo.

Establezca el nivel de prioridad de 8192 en BX-S3 para que estos switches sean siempre el

puente raz de respaldo para todas las VLAN.

Paso 3. Verificar que BX-S1 sea el puente raz y BX-S3 sea el puente raz de respaldo.

BX-S1(config)#spanning-tree vlan 1-99 priority 4096

BX-S1#show spanning-tree

BX-S3(config)#spanning-tree vlan 1-99 priority 8192

BX-S3#show spanning-tree

TAREA 10: CONFIGURAR EL DHCP

Paso 1. Configurar los pools de DHCP para cada VLAN.

En los routers de Branch, configure los pools de DHCP para cada VLAN segn los requisitos:

Excluir las primeras 10 direcciones IP de cada pool para las LAN.

Excluir las primeras 24 direcciones IP de cada pool para las LAN inalmbricas.

El nombre del pool es BX_VLAN##, donde:

X es el nmero de router y ## es el nmero de VLAN.

Incluir el servidor DNS conectado al conjunto de servidores HQ como parte de la configuracin DHCP.

BX(config)#ip dhcp excluded-address 10.X.10.1 10.X.10.10

BX(config)#ip dhcp excluded-address 10.X.20.1 10.X.20.10

BX(config)#ip dhcp excluded-address 10.X.30.1 10.X.30.10

BX(config)#ip dhcp excluded-address 10.X.88.1 10.X.88.24

BX(config)#ip dhcp pool BX_VLAN10

BX(dhcp-config)#network 10.X.10.0 255.255.255.0

BX(dhcp-config)#default-router 10.X.10.1

BX(dhcp-config)#dns-server 10.0.1.4

BX(dhcp-config)#exit

BX(config)#ip dhcp pool BX_VLAN20

BX(dhcp-config)#network 10.X.20.0 255.255.255.0

BX(dhcp-config)#default-router 10.X.20.1

BX(dhcp-config)#dns-server 10.0.1.4

BX(dhcp-config)#exit

BX(config)#ip dhcp pool BX_VLAN30

BX(dhcp-config)#network 10.X.30.0 255.255.255.0

BX(dhcp-config)#default-router 10.X.30.1

BX(dhcp-config)#dns-server 10.0.1.4

BX(dhcp-config)#exit

BX(config)#ip dhcp pool BX_VLAN88

BX(dhcp-config)#network 10.X.88.0 255.255.255.0

BX(dhcp-config)#default-router 10.X.88.1

BX(dhcp-config)#dns-server 10.0.1.4

BX(dhcp-config)#exit

8 cmiltonenrique@yahoo.fr

Paso 2. Configurar las PC para que utilicen DHCP.

Las PC estn configuradas para usar IP estticas, cambie esta configuracin a DHCP.

Paso 3. Verificar que las PC y los routers inalmbricos tengan una direccin IP.

NewB(config)#ip dhcp excluded-address 10.4.5.1 10.4.5.10

NewB(config)#ip dhcp pool B4_LAN

NewB(dhcp-config)#network 10.4.5.0 255.255.255.0

NewB(dhcp-config)#default-router 10.4.5.1

NewB(dhcp-config)#dns-server 10.0.1.4

Paso 4. Verificar la conectividad.

Todas las PC fsicamente conectadas a la red deben hacer ping al servidor www.cisco.com.

TAREA 11: CONFIGURAR UNA ACL DEL FIREWALL

Paso 1. Verificar la conectividad desde el host externo.

La PC del host externo debe poder hacer ping al servidor en www.xyzcorp.com

Paso 2. Implementar una ACL firewall bsica.

Debido a que el ISP representa la conectividad a Internet, configure una ACL nombrada,

llamada FIREWALL, en el siguiente orden:

1. Permitir solicitudes HTTP entrantes para el servidor www.xyzcorp.com.

2. Slo permitir sesiones TCP establecidas desde el ISP y cualquier otro origen.

3. Permita nicamente respuestas de ping entrantes desde el ISP y cualquier otro origen.

4. Bloquee explcitamente cualquier otro acceso entrante desde el ISP y cualquier otro

origen ms all del ISP.

HQ(config)#ip access-list extended FIREWALL

HQ(config-ext-nacl)#Permit TCP any host 209.165.200.246 eq www

HQ(config-ext-nacl)#Permit TCP 209.165.202.128 0.0.0.3 any established

HQ(config-ext-nacl)#Permit TCP 209.165.202.132 0.0.0.3 any established

HQ(config-ext-nacl)#Permit TCP 209.165.202.136 0.0.0.3 any established

HQ(config-ext-nacl)#Permit ICMP 209.165.202.128 0.0.0.3 any echo-reply

HQ(config-ext-nacl)#Permit ICMP 209.165.202.132 0.0.0.3 any echo-reply

HQ(config-ext-nacl)#Permit ICMP 209.165.202.136 0.0.0.3 any echo-reply

HQ(config-ext-nacl)#Deny ip any any

HQ(config-ext-nacl)#exit

HQ(config)#interface s0/1/0

HQ(config-if)#ip access-group FIREWALL in

Paso 3. Verificar la conectividad desde el host externo.

La PC del host externo no debe poder hacer ping al servidor en www.xyzcorp.com. Sin

embargo, la PC del host externo debe poder solicitar una pgina Web.

9 cmiltonenrique@yahoo.fr

TAREA 12: CONFIGURAR LA CONECTIVIDAD INALMBRICA

Paso 1. Verificar la configuracin DHCP.

Cada router inalmbrico BX-WRS ya debe tener direccionamiento IP desde el DHCP del router

BX para VLAN 88.

Paso 2. Configurar la red y los parmetros de la LAN.

La IP de router en la pgina Estado de la ficha GUI debe ser la primera IP de la subred

10.x.40.0/24. Todos los dems parmetros deben ser los predeterminados. Ej. B1-WRS

Paso 3. Configurar los parmetros de la red inalmbrica.

Los SSID para los routers son BX-WRS_LAN, donde X es el nmero de router de Branch. La

clave WEP es 12345ABCDE

Paso 4. Configurar los routers inalmbricos para el acceso remoto.

Configure la contrasea de administracin como cisco123 y active la administracin remota.

Paso 5. Configurar las PC BX-PC4 para que accedan a la red inalmbrica mediante DHCP.

Paso 6. Verificar la conectividad y la capacidad de administracin remota.

Cada una de las PC inalmbricas debe poder acceder al servidor Web www.cisco.com.

Verifique la capacidad de administracin remota al acceder al router inalmbrico a travs del

explorador Web.

10 cmiltonenrique@yahoo.fr

Servidor DNS ISP: Direccin IP; Mask, Gateway, en display name = ISP DNS Server

Host Externo: Direccin IP; Mask, Gateway; DNS Server de ISP

Personalizar la pgina HTTP de los Servidores Web:

Servidor Web Cisco: Direccin IP; Mask, Gateway, en display name= www.cisco.com

Red NetAdmin

Servidor XYZCORP: Direccin IP; Mask, Gateway, en display name= www.xyzcorp.com

Servidor DNS: Direccin IP; Mask, Gateway, en display name = DNS Server

Servidor Intranet: Direccin IP; Mask, Gateway, en display name = internal.xyzcorp.com

S-ar putea să vă placă și

- Trabajo Final CRMDocument37 paginiTrabajo Final CRMmiki101228Încă nu există evaluări

- Trabajo La Molienda Del Cemento 10528Document55 paginiTrabajo La Molienda Del Cemento 10528miki101228Încă nu există evaluări

- Matriz BCGDocument4 paginiMatriz BCGmiki101228Încă nu există evaluări

- Plantilla Trabajo Final - BPM UNIDocument8 paginiPlantilla Trabajo Final - BPM UNImiki101228Încă nu există evaluări

- Memoria Anual PDFDocument235 paginiMemoria Anual PDFmiki101228Încă nu există evaluări

- Teatro InformeDocument7 paginiTeatro Informemiki101228Încă nu există evaluări

- Plantilla de ExposicionDocument7 paginiPlantilla de Exposicionmiki101228Încă nu există evaluări

- Access PointDocument37 paginiAccess PointEnrique Cahuana IbarraÎncă nu există evaluări

- Trabajo Final de TelinformaticaDocument26 paginiTrabajo Final de Telinformaticalos 4 usatÎncă nu există evaluări

- CCNA ITN Chp1 PDFDocument75 paginiCCNA ITN Chp1 PDFqugonjinnÎncă nu există evaluări

- Examenes de RedesDocument4 paginiExamenes de RedesErick Ariel AcostaÎncă nu există evaluări

- 42.ejecución Presupuestal Uptc Dic 2019Document429 pagini42.ejecución Presupuestal Uptc Dic 2019CARLOS ALBERTO RUEDA GUERREROÎncă nu există evaluări

- Tar VlanDocument75 paginiTar VlanzeyndosÎncă nu există evaluări

- Laumayer Actualizada2Document80 paginiLaumayer Actualizada2victorÎncă nu există evaluări

- Lista de Precios de Equipos DisponiblesDocument1 paginăLista de Precios de Equipos DisponiblesJose Antonio Gonzalez VelasquezÎncă nu există evaluări

- 4.2.2.13 Lab - Configuring and Verifying Extended ACLsDocument9 pagini4.2.2.13 Lab - Configuring and Verifying Extended ACLsByronÎncă nu există evaluări

- Practica 5 MRDEDocument13 paginiPractica 5 MRDEReina Sneijder DiazÎncă nu există evaluări

- NúcleoDocument2 paginiNúcleoNadiuska GarciaÎncă nu există evaluări

- 8-9.2.2.8 Lab - Configuring Multi-Area OSPFv2Document18 pagini8-9.2.2.8 Lab - Configuring Multi-Area OSPFv2Hector Martínez100% (1)

- Diseño de Un Enlace SatelitalDocument12 paginiDiseño de Un Enlace SatelitalSteve jacobsÎncă nu există evaluări

- Certificaciones de CiscoDocument4 paginiCertificaciones de CiscoGómez GerardoÎncă nu există evaluări

- 5.1.2.8 Lab - Viewing Network Device MAC AddressesDocument6 pagini5.1.2.8 Lab - Viewing Network Device MAC AddressesvikusÎncă nu există evaluări

- Ejemplo de Configuración Del Módulo de Servicio Del EtherSwitch (ES) - CiscoDocument15 paginiEjemplo de Configuración Del Módulo de Servicio Del EtherSwitch (ES) - CiscoAlexis Rafael UrangaÎncă nu există evaluări

- RedesDocument11 paginiRedesRemyNumi Liaa UmnaaÎncă nu există evaluări

- Estándares IEEE 802Document13 paginiEstándares IEEE 802juanÎncă nu există evaluări

- 2.1.4.5 Lab - Configure Extended VLANs, VTP, and DTPDocument8 pagini2.1.4.5 Lab - Configure Extended VLANs, VTP, and DTPWesthly Jose Sarabia CarrilloÎncă nu există evaluări

- 9.2.2.8 Lab - Configuring Multi-Area OSPFv2Document10 pagini9.2.2.8 Lab - Configuring Multi-Area OSPFv2Hector Alonso Garcia ArbelaezÎncă nu există evaluări

- NGNIMSCauca PDFDocument136 paginiNGNIMSCauca PDFJuan LimachiÎncă nu există evaluări

- Proforma - Cableado Estructurado y ElectricosDocument2 paginiProforma - Cableado Estructurado y ElectricosJhon Elvis Sanchez AlbornozÎncă nu există evaluări

- 6.4.1 Packet Tracer Implement EtherchannelDocument7 pagini6.4.1 Packet Tracer Implement Etherchannelesneyder quevedoÎncă nu există evaluări

- Triptico FibraOptica2020-marzo26 PDFDocument6 paginiTriptico FibraOptica2020-marzo26 PDFJimmy Fernando Quintero CastilloÎncă nu există evaluări

- TDMo IPDocument43 paginiTDMo IPOriel MojicaÎncă nu există evaluări

- Redes de ComputadorasDocument4 paginiRedes de ComputadorasMauricioÎncă nu există evaluări

- 5.2.2.6 Lab - Configuring SNMPDocument12 pagini5.2.2.6 Lab - Configuring SNMPEmmanuel Arroyo RocabadoÎncă nu există evaluări

- Introducción Al Cableado Estructurado SIEMON 2012Document32 paginiIntroducción Al Cableado Estructurado SIEMON 2012thephoenix_25Încă nu există evaluări

- SIComandos de Configuración Switch Cisco PDFDocument3 paginiSIComandos de Configuración Switch Cisco PDFGraciela SosaÎncă nu există evaluări

- Ccna-Modulo III ResumenDocument27 paginiCcna-Modulo III Resumenrchavez09Încă nu există evaluări