Documente Academic

Documente Profesional

Documente Cultură

Sabotaje Informático

Încărcat de

J-krlos OsorioTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Sabotaje Informático

Încărcat de

J-krlos OsorioDrepturi de autor:

Formate disponibile

1.

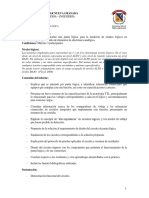

Sabotaje informtico

Comprende todas aquellas conductas dirigidas a causar daos en el

hardware o en el software de un sistema. Los mtodos utilizados para

causar destrozos en los sistemas informticos se puede diferenciar en

dos grupos de casos: por un lado, las conductas dirigidas a causar

destrozos fsicos y, por el otro, los mtodos dirigidos a causar daos

lgicos.

a) Conductas dirigidas a causar daos fsicos

Comprende todo tipo de conductas destinadas a la destruccin fsica del

hardware y el software de un sistema por ejemplo: causar incendios o

explosiones, introducir piezas de aluminio dentro de la computadora para

producir cortocircuitos, echar caf o agentes custicos en los equipos, etc.

b) Conductas dirigidas a causar daos lgicos

El segundo grupo, se refiere a las conductas que causan destrozos

lgicos, o sea, todas aquellas conductas que producen, como resultado,

la destruccin, ocultacin, o alteracin de datos contenidos en un sistema

informtico.

Podemos distinguir:

Bombas lgicas (time bombs): En esta modalidad, la actividad destructiva

del programa comienza tras un plazo, sea por el mero transcurso del

tiempo, o por la aparicin de determinada seal, como la presencia de un

dato, de un cdigo, o cualquier mandato que, de acuerdo a lo determinado

por el programador, es identificado por el programa como la seal para

empezar a actuar.

Cncer de rutinas (cancer routine). En esta tcnica los programas

destructivos tienen la particularidad de que se reproducen, por s mismos,

en otros programas, arbitrariamente escogidos.

2. Fraude a travs de computadoras

Estas conductas consisten en la manipulacin ilcita, a travs de la creacin

de datos falsos o la alteracin de datos o procesos contenidos en sistemas

informticos, realizada con el objeto de obtener ganancias indebidas.

Los distintos mtodos para realizar estas conductas se deducen,

fcilmente, de la forma de trabajo de un sistema informtico: en primer

lugar, es posible alterar datos, omitir ingresar datos verdaderos o introducir

datos falsos, en un ordenador. Esta forma de realizacin se conoce como

manipulacin del input.

En segundo lugar, es posible interferir en el correcto procesamiento de la

informacin, alterando el programa o secuencia lgica con el que trabaja el

ordenador. Esta modalidad puede ser cometida tanto al modificar los

programas originales, como al adicionar al sistema programas especiales

que introduce el autor.

Por ltimo, es posible falsear el resultado, inicialmente correcto, obtenido

por un ordenador: a esta modalidad se la conoce como manipulacin del

output.

3. Copia ilegal de software y espionaje informtico

Se engloban las conductas dirigidas a obtener datos, en forma ilegtima, de

un sistema de informacin. Es comn el apoderamiento de datos de

investigaciones, listas de clientes, balances, etc. En muchos casos el objeto

del apoderamiento es el mismo programa de computacin (software) que

suele tener un importante valor econmico.

4. Uso ilegtimo de sistemas informticos ajenos

Esta modalidad consiste en la utilizacin sin autorizacin de los

ordenadores y los programas de un sistema informtico ajeno. Este tipo de

conductas es comnmente cometida por empleados de los sistemas

de procesamiento de datos que utilizan los sistemas de las empresas para

fines privados y actividades complementarias a su trabajo.

5. Delitos informticos contra la privacidad

Grupo de conductas que de alguna manera pueden afectar la esfera de

privacidad del ciudadano mediante la acumulacin, archivo y divulgacin

indebida de datos contenidos en sistemas informticos.

Esta tipificacin se refiere a quin, sin estar autorizado, se apodere, utilice o

modifique, en perjuicio de tercero, datos reservados de carcter personal o

familiar de otro que se hallen registrados en ficheros o soportes

informticos, electrnicos o telemticos, o cualquier otro tipo de archivo

o registro pblico o privado.

Tambin se comprende la interceptacin de las comunicaciones, la

utilizacin de artificios tcnicos de escucha, transmisin, grabacin o

reproduccin del sonido o de la imagen o de cualquier otra seal de

comunicacin, se piensa que entre lo anterior se encuentra el pinchado

de redes informticas.

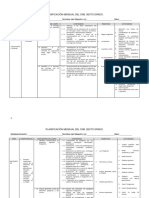

1- Para el primer tipo de riesgo elegimos por su naturaleza el tipo de control

Tcnico.

2- Para el segundo tipo de riesgo elegimos el control por Su funcin

Preventivo.

3- Para el tercer tipo de riesgo elegimos el tipo de control por su funcin

Deteccin.

4- Para el cuarto de tipo de riesgo elegimos la categora de los controles, por

el medio utilizado Procedimiento Humano.

5- Para el quinto tipo de riesgo elegimos de la categora de controles por el

sistema en que se aplica, Controles Operacionales

S-ar putea să vă placă și

- Docentes de Centros EducativosDocument48 paginiDocentes de Centros EducativosDiego Alejandro Sánchez ReyesÎncă nu există evaluări

- Ejerccio Resultos Multiplicacon y DivisionDocument3 paginiEjerccio Resultos Multiplicacon y DivisionJ-krlos OsorioÎncă nu există evaluări

- Presentacion Plan de Retorno 2021Document13 paginiPresentacion Plan de Retorno 2021J-krlos OsorioÎncă nu există evaluări

- Oficio 152 2021 Guía de Verificación para El Cumplimiento de Los Protocolos 27 de Enero 2021Document12 paginiOficio 152 2021 Guía de Verificación para El Cumplimiento de Los Protocolos 27 de Enero 2021WALTERÎncă nu există evaluări

- 5to Diver PDFDocument97 pagini5to Diver PDFWiliam de LeonÎncă nu există evaluări

- Plantilla Excel Medición de La Felicidad en El TrabajoDocument8 paginiPlantilla Excel Medición de La Felicidad en El TrabajoJ-krlos OsorioÎncă nu există evaluări

- Oficio No. 44-2021 Ciberdelito - InscripciónDocument1 paginăOficio No. 44-2021 Ciberdelito - InscripciónJ-krlos OsorioÎncă nu există evaluări

- AL La Ardilla y La OvejaDocument2 paginiAL La Ardilla y La OvejaJ-krlos OsorioÎncă nu există evaluări

- AL La Ardilla y La OvejaDocument2 paginiAL La Ardilla y La OvejaJ-krlos OsorioÎncă nu există evaluări

- Temperament oDocument16 paginiTemperament oJ-krlos OsorioÎncă nu există evaluări

- Cronograma de ActividadesDocument1 paginăCronograma de ActividadesJoseVillanuevaÎncă nu există evaluări

- Sistemas Del Cuerpo HumanoDocument56 paginiSistemas Del Cuerpo Humanodarp4491% (11)

- Hoja de Respuestas GRADDocument2 paginiHoja de Respuestas GRADdiegoseminario2014Încă nu există evaluări

- Pra-For-140 Comprobante Entrega Rececpcion Certificado Individual Seguro MedicoDocument4 paginiPra-For-140 Comprobante Entrega Rececpcion Certificado Individual Seguro MedicoJ-krlos OsorioÎncă nu există evaluări

- Dias Celebrados en GuatemalaDocument19 paginiDias Celebrados en GuatemalaJ-krlos OsorioÎncă nu există evaluări

- Test Belbin ResueltoDocument15 paginiTest Belbin ResueltoJ-krlos OsorioÎncă nu există evaluări

- Planificación CNB. 5to.Document13 paginiPlanificación CNB. 5to.J-krlos Osorio100% (1)

- Formato de Informe SemanalDocument5 paginiFormato de Informe SemanalJ-krlos OsorioÎncă nu există evaluări

- Examen OlgaDocument3 paginiExamen OlgaJ-krlos OsorioÎncă nu există evaluări

- Planificación CNB. 6to.Document12 paginiPlanificación CNB. 6to.J-krlos OsorioÎncă nu există evaluări

- 5 Descripción de Áreas.Document14 pagini5 Descripción de Áreas.J-krlos OsorioÎncă nu există evaluări

- 3 Ambiente Educativo-Espacio y TiempoDocument7 pagini3 Ambiente Educativo-Espacio y TiempoJ-krlos OsorioÎncă nu există evaluări

- Nahuales MayasDocument5 paginiNahuales MayasJ-krlos OsorioÎncă nu există evaluări

- Examen Tzalam Segundo BimestreDocument1 paginăExamen Tzalam Segundo BimestreJ-krlos OsorioÎncă nu există evaluări

- Errores Gramaticales FrecuentesDocument4 paginiErrores Gramaticales FrecuenteslivebedshowÎncă nu există evaluări

- Tarjeta MaanaDocument1 paginăTarjeta MaanaJ-krlos OsorioÎncă nu există evaluări

- Hojas de TrabaoDocument2 paginiHojas de TrabaoJ-krlos OsorioÎncă nu există evaluări

- Articulo, Sustantivo AdjetivoDocument3 paginiArticulo, Sustantivo AdjetivoJ-krlos OsorioÎncă nu există evaluări

- Contenido Por DíaDocument12 paginiContenido Por DíaJ-krlos OsorioÎncă nu există evaluări

- TFG-B 111Document47 paginiTFG-B 111Laura Cortes MoraÎncă nu există evaluări

- Guia 9 - Monica Julieth Malagon CortesDocument18 paginiGuia 9 - Monica Julieth Malagon Cortesjulieth cortesÎncă nu există evaluări

- Calentamiento Global Causas EfectosDocument3 paginiCalentamiento Global Causas EfectosDanny montero100% (1)

- 03.-Formato y Estilo-Robert HilliardDocument16 pagini03.-Formato y Estilo-Robert HilliardSara Pérez Rincón RodríguezÎncă nu există evaluări

- Cotización Mundo InmobiliarioDocument1 paginăCotización Mundo Inmobiliarioyobani canastujÎncă nu există evaluări

- Tema 2 ResumenDocument12 paginiTema 2 ResumenJorge AlvarezÎncă nu există evaluări

- Trabajo Final Eventos Deportivos.Document8 paginiTrabajo Final Eventos Deportivos.Jorge Daniel Cifuentes SepulvedaÎncă nu există evaluări

- Proyecto BromatologiaDocument2 paginiProyecto BromatologiaDaniel CapelloÎncă nu există evaluări

- S1 - Administración de Operaciones 1Document20 paginiS1 - Administración de Operaciones 1Alberto Cueva AngelesÎncă nu există evaluări

- Punta lógica TTLDocument2 paginiPunta lógica TTLCristian Daniel Gonzalez RodriguezÎncă nu există evaluări

- Analis de Trabajo SeguroDocument14 paginiAnalis de Trabajo SeguroAngela ContrerasÎncă nu există evaluări

- La Omc y La IccDocument5 paginiLa Omc y La IccLeomarys PaulinoÎncă nu există evaluări

- Bianco 2 ESPAÑOL 6 GRADODocument19 paginiBianco 2 ESPAÑOL 6 GRADOBolivar Concepcion PrescottÎncă nu există evaluări

- Picaduras y MordedurasDocument9 paginiPicaduras y MordedurasRaulito Rey Yucra CcoaÎncă nu există evaluări

- Prueba Del Capítulo 4 de Connecting ThingsDocument14 paginiPrueba Del Capítulo 4 de Connecting ThingscatortizÎncă nu există evaluări

- Taller EspañolDocument5 paginiTaller EspañolLina BernalÎncă nu există evaluări

- TemperaturaDocument12 paginiTemperaturaJustiniano de la CruzÎncă nu există evaluări

- 02 Programa Montaje 2013 PDFDocument11 pagini02 Programa Montaje 2013 PDFGustavo Noel Chavarria CastellanoÎncă nu există evaluări

- Dispositivos de Seguridad ResumenDocument17 paginiDispositivos de Seguridad ResumennathaliaÎncă nu există evaluări

- La vida cotidiana en la época de independenciaDocument6 paginiLa vida cotidiana en la época de independenciaGaston VillaverdeÎncă nu există evaluări

- Agua pura con luz solarDocument4 paginiAgua pura con luz solar120984Încă nu există evaluări

- Causas y Efectos Dela Agotamiento de Los Recursos NaturalesDocument6 paginiCausas y Efectos Dela Agotamiento de Los Recursos NaturalesSANDI MARICRUZ BARRIOS VILLATOROÎncă nu există evaluări

- Aplicaciones de La Química Analítica en La Ingeniería QuímicaDocument3 paginiAplicaciones de La Química Analítica en La Ingeniería QuímicaBujanosÎncă nu există evaluări

- DTC Obd2Document37 paginiDTC Obd2BASILIO JARA HUERTAÎncă nu există evaluări

- Mu Vih WebDocument26 paginiMu Vih WebWendyPimentelSalasÎncă nu există evaluări

- Cuestionario para PeritoDocument2 paginiCuestionario para PeritoGeraldine Ortiz GarciaÎncă nu există evaluări

- Cuestionario sobre funciones básicas de Microsoft WordDocument3 paginiCuestionario sobre funciones básicas de Microsoft WordRuth PerezÎncă nu există evaluări

- Taller de Seguimiento RevisoriaDocument9 paginiTaller de Seguimiento RevisoriaErika SanchezÎncă nu există evaluări

- La narración como arte totalDocument18 paginiLa narración como arte totalLourdes GonzalezÎncă nu există evaluări

- MySQL Es Un Sistema de Gestión de Base de Datos Relacional, Multihilo y Multiusuario Con Más de Seis Millones deDocument10 paginiMySQL Es Un Sistema de Gestión de Base de Datos Relacional, Multihilo y Multiusuario Con Más de Seis Millones deSamy MatosÎncă nu există evaluări

- Serpentinas: mineral y yacimientosDocument13 paginiSerpentinas: mineral y yacimientos943164795Încă nu există evaluări