Documente Academic

Documente Profesional

Documente Cultură

Check List Seguridad Base de Datos

Încărcat de

Martin QuTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Check List Seguridad Base de Datos

Încărcat de

Martin QuDrepturi de autor:

Formate disponibile

Auditoria de sistemas de informacin

NRC: 4706

Software para proteger una base de datos

24/05/2016

Quiones Villalaz Martin

000105067

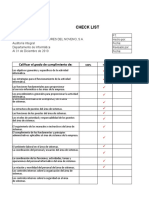

CHECK LIST PARA EVALUAR LA SEGURIDAD EN UNA BASE DE DATOS

MS SQL SERVER

CheckList Inyecciones SQL:

Verificaci

n

1. Se ha colocado el carcter especial \

antes de cada consulta para evitar que las

consultas sean corrompidas en la aplicacin?

Si

No

2. Se ha delimitado correctamente el valor de

las consultas mediante el uso de comillas

especiales en la aplicacin?

Si

No

3. Existe algn tipo de cortafuegos que

imposibilite el uso de alguna herramienta de

inyeccin a nuestra base de datos?

Si

No

4. Existe algn tipo de archivo log en donde

se registre los intentos fallidos para ingresar

a la base de datos?

Si

No

5. Existe algn tipo de limitacin o validacin

para que las consultas seas ejecutadas en el

servidor de base de datos?

Si

No

6. Se emplea procedimientos almacenados en

el servidor de base de datos para validar los

datos indicados por el usuario?

Si

No

7. Se emplea el uso de comandos

parametrizados?

Si

No

8. Existen instrucciones Transact-SQL

Si

No

9. Se rechazan los datos que no cumplan con

la validacin en los distintos niveles?

Si

No

10.

Tiene implementado varios niveles de

validacin?

Si

No

directamente a partir de datos indicados por el

usuario?

Observacion

es

Auditoria de sistemas de informacin

NRC: 4706

Software para proteger una base de datos

24/05/2016

CheckList Elevacin de privilegios:

Quiones Villalaz Martin

000105067

Verificaci

n

1. Existe un gran nmero de cuentas de

usuario con privilegios altos o de

administrador o que tengas acceso a la

elevacin de privilegios?

Si

No

2. Las cuentas de usuario segn su uso

cuentan solo con los privilegios necesarios?

Si

No

3. Se realiza frecuentemente cuentas

administrativas para ejecutar algn tipo de

cdigo?

Si

No

4. Cundo se realizan tareas que requieren

permisos especiales se hace uso de la firma

de procedimientos?

Si

No

5. Se hace uso de procedimientos

almacenados certificados?

Si

No

6. Se hace uso de suplantacin para asignar

privilegios temporalmente?

Si

No

CheckList Sondeo y observacin inteligente:

Verificaci

n

1. Existe una correcta implementacin de

errores de cdigo en la aplicacin?

Si

No

2. Existen ventanas o avisos que muestren al

usuario final errores con parmetros que no

deberan ver en la aplicacin?

Si

No

Observacion

es

Observacion

es

Auditoria de sistemas de informacin

NRC: 4706

Software para proteger una base de datos

24/05/2016

3. Se ha realizado un test para explorar en su

mayora todos los errores arrojados cuando

interacta el usuario final con el servidor de

bd en la aplicacin?

CheckList Autenticacin:

Quiones Villalaz Martin

000105067

Si

No

Verificaci

n

1. Existe un archivo log que registre los

intentos fallidos para ingresar a la base de

datos?

Si

No

2. Existe un controlador de dominio?

Si

No

3. Existe algn tipo de servidor de

autenticacin instalado?

Si

No

4. Se emplea el uso de autenticacin de

Windows?

Si

No

5. Se emplea el uso de autenticacin mixta,

es decir, autenticacin de sql y autenticacin

de Windows?

Si

No

6. Todos los usuarios registrados en el equipo

pueden autenticarse en la base de datos?

Si

No

7. La aplicacin y la base de datos se encuentran

en el mismo equipo?

Si

No

8. Est usando una instancia de SQL Server

Express o LocalDB?

Si

No

Observacion

es

Auditoria de sistemas de informacin

NRC: 4706

Software para proteger una base de datos

24/05/2016

Quiones Villalaz Martin

000105067

CheckList Contraseas:

Verificaci

n

11.

La contrasea tiene una longitud

Mnima?

Si

No

12.

Si

No

13.

Y si una cuenta fue borrada o

eliminada, puede utilizarse un ID ya usado y

eliminado para un usuario nuevo?

Si

No

14.

Se guardan los archivos y datos de las

cuentas eliminadas? Por cunto tiempo?

Si

No

15.

Se documentan las modificaciones

que se hacen en las cuentas?

Si

No

16.

Los usuarios son actualizados por el

nivel jerrquico adecuado?

Si

No

17.

Se actualizan los privilegios de acceso

de acuerdo a los cambios que se dan en la

empresa?

Si

No

18.

Se verifican que no se queden

sesiones activas de usuarios, abiertas por

descuido?

Si

No

19.

Existen polticas para asegurar,

prevenir o detectar la suplantacin de

identidades en el sistema?

Si

No

20.

El personal de seguridad del sistema

informa sobre accesos indebidos, a travs de

un formulario y oralmente?

Si

No

21.

Se han establecido cambios

peridicos de passwords y cmo se maneja la

confidencialidad?

Si

No

22.

Los ID y contraseas se vencen por no Si

usarlos recurrentemente en el sistema?

No

El ID de usuario puede repetirse?

Observacion

es

Auditoria de sistemas de informacin

NRC: 4706

Software para proteger una base de datos

24/05/2016

Quiones Villalaz Martin

000105067

23.

Existen horarios de conexin

establecidos en las redes ajustadas a los

horarios de trabajo?

Si

No

24.

Los password de los empleados son

generados por alguien diferente al

administrador de la red?

Si

No

25.

Las passwords son generadas con

procesos automticos (programas de

generacin de passwords) o son creadas por

los usuarios?

Si

No

26.

Dos cuentas pueden tener las mismas

passwords?

Si

No

27.

Existe una normativa que establezca

el procedimiento para el cambio de los

passwords de los usuarios?

Si

No

28.

Se puede cambiar en cualquier

momento?

Si

No

29.

Quin puede hacer los cambios? - El

administrador - Los usuarios a travs de una

opcin en el men - Otros (especifique)

Si

No

30.

Se entrena a los usuarios en la

Si

administracin del password? Se les ensea

a: - no usar passwords fciles de descifrar no divulgarlas - no guardarlas en lugares

donde se puedan encontrar? - entender que

la administracin de passwords es el principal

mtodo de seguridad del sistema.

No

S-ar putea să vă placă și

- Check List Seguridad Base de DatosDocument5 paginiCheck List Seguridad Base de DatosReyChabalÎncă nu există evaluări

- Check List Seguridad Base de DatosDocument5 paginiCheck List Seguridad Base de DatosJair GuerreroÎncă nu există evaluări

- Cuestionario para Auditoria de Base de DatosDocument5 paginiCuestionario para Auditoria de Base de Datosjose humberto quispe aguileraÎncă nu există evaluări

- Seguridad Física y AmbientalDocument9 paginiSeguridad Física y AmbientalEdgar AlmaguerÎncă nu există evaluări

- Cuestionario de Auditoria InformaticaDocument10 paginiCuestionario de Auditoria InformaticaSusanaMayorgaÎncă nu există evaluări

- Dictamen de Auditoria de Redes PsaDocument3 paginiDictamen de Auditoria de Redes Psaapi-281454508Încă nu există evaluări

- Programa de Auditoria para Evaluar Un Sistema de Correo Electronico en La Nube 2Document9 paginiPrograma de Auditoria para Evaluar Un Sistema de Correo Electronico en La Nube 2Yordan Marin SoveroÎncă nu există evaluări

- 6.1.2 Metodologia - de - Evaluacion - y - Tratamiento - de - RiesgosDocument3 pagini6.1.2 Metodologia - de - Evaluacion - y - Tratamiento - de - Riesgoslararubio100% (1)

- Memoria Mibanco 2014Document189 paginiMemoria Mibanco 2014Mary GuerraÎncă nu există evaluări

- Checklist de Seguridad en RedesDocument3 paginiChecklist de Seguridad en RedesCristianLavarredaÎncă nu există evaluări

- Planeacion de Auditoria InformaticaDocument12 paginiPlaneacion de Auditoria InformaticaNellyMontes100% (1)

- Cuestionario de Auditoria y Control de Sistema de InformacionDocument4 paginiCuestionario de Auditoria y Control de Sistema de InformacionbeatrizespinozalaraÎncă nu există evaluări

- Cobit 5 Relación Metas Corporativas - Metas TI ZZDocument4 paginiCobit 5 Relación Metas Corporativas - Metas TI ZZNazly Moreno100% (1)

- 1 Practica CalififcadaDocument2 pagini1 Practica CalififcadaBeyker PrincipeÎncă nu există evaluări

- Plan - Auditoria de Sistemas de InformacionDocument14 paginiPlan - Auditoria de Sistemas de InformacionLusdielka100% (1)

- Tema 1 Introduccion A La Norma Iso 27002Document51 paginiTema 1 Introduccion A La Norma Iso 27002marting5Încă nu există evaluări

- Política de ContraseñasDocument6 paginiPolítica de Contraseñas-marisol torresÎncă nu există evaluări

- Auditoria Basada en Cobit PDFDocument54 paginiAuditoria Basada en Cobit PDFFalcon Peregrine100% (2)

- Carta Presentación Seguridad Informática S.R.L. VDocument2 paginiCarta Presentación Seguridad Informática S.R.L. VAnonymous ILPqwpQÎncă nu există evaluări

- Preguntas Auditoria SistemasDocument3 paginiPreguntas Auditoria SistemasalangumerÎncă nu există evaluări

- Politica Control de AccesoDocument2 paginiPolitica Control de AccesoDiana Paola EspinalÎncă nu există evaluări

- Auditoría Ofimática 1.0Document15 paginiAuditoría Ofimática 1.0Alejandro NuvanÎncă nu există evaluări

- TAAC SDocument2 paginiTAAC SSindy FrancoÎncă nu există evaluări

- Planeación de Auditoría de SistemasDocument41 paginiPlaneación de Auditoría de SistemasEdwin A. Monterroza100% (1)

- Act. Matriz de Riesgos Auditoria de SistemasDocument12 paginiAct. Matriz de Riesgos Auditoria de Sistemaskathina camponaÎncă nu există evaluări

- Auditoria Control de AccesoDocument98 paginiAuditoria Control de AccesoMaritza Dsk67% (3)

- Lista de Verificacion Auditoria de SistemasDocument6 paginiLista de Verificacion Auditoria de SistemasManuel ValderaÎncă nu există evaluări

- Listado de Amenazas y Vulnerabilidades en ISO 27001Document5 paginiListado de Amenazas y Vulnerabilidades en ISO 27001Jennifer Lopez100% (1)

- Tipos de Herramientas CAAT - IdeaDocument12 paginiTipos de Herramientas CAAT - IdeaJose Buitrago BustosÎncă nu există evaluări

- AI-065-2012 Segregacion de Funciones de TIDocument6 paginiAI-065-2012 Segregacion de Funciones de TIJorgeÎncă nu există evaluări

- Auditoria de Base de DatosDocument25 paginiAuditoria de Base de DatosNaty UntecsÎncă nu există evaluări

- MEJ-F-005 Programa de Trabajo de Auditoria V12 Diciembre de 2009Document12 paginiMEJ-F-005 Programa de Trabajo de Auditoria V12 Diciembre de 2009paula leonÎncă nu există evaluări

- Validación - Checklist Seguridad - BD SQL (Conflict)Document8 paginiValidación - Checklist Seguridad - BD SQL (Conflict)Carlos DiosaÎncă nu există evaluări

- Paper AuditoriaDocument4 paginiPaper AuditoriaCarlos Alexander Perez MendozaÎncă nu există evaluări

- Política de Contraseñas y Seguridad de La InformaciónDocument4 paginiPolítica de Contraseñas y Seguridad de La InformaciónHenry SanguñaÎncă nu există evaluări

- Unidad 2.03.TAACSDocument63 paginiUnidad 2.03.TAACSMinimarket EdithÎncă nu există evaluări

- Programa de Auditoria Cobit 5 Mesa de AyudaDocument8 paginiPrograma de Auditoria Cobit 5 Mesa de AyudaCyntia Paillao LlancaleoÎncă nu există evaluări

- 5.1CHECK LIST Depto. InformáticaDocument5 pagini5.1CHECK LIST Depto. InformáticaHEIDY TATIANA RAMIREZ Y RAMIREZ100% (1)

- Tema Auditoria en SQL SEVERDocument24 paginiTema Auditoria en SQL SEVERWalter Chuzon SanchesÎncă nu există evaluări

- Auditoria de Hardware y Software CorregidoDocument2 paginiAuditoria de Hardware y Software CorregidoLiily CerriithozÎncă nu există evaluări

- 2022 - 23-04MCYB - Caso Práctico en GrupoDocument10 pagini2022 - 23-04MCYB - Caso Práctico en GrupoMarianela MedinaÎncă nu există evaluări

- Plan de Auditoria Muni MoqueguaDocument61 paginiPlan de Auditoria Muni MoqueguaRamiro De La Cruz MongeÎncă nu există evaluări

- Respuestas - Checklist Auditoria de Base de DatosDocument8 paginiRespuestas - Checklist Auditoria de Base de DatosLaura Viviana Caceres GonzalezÎncă nu există evaluări

- Modelo de Cuestionario - Control Interno - AuditoriaDocument2 paginiModelo de Cuestionario - Control Interno - AuditoriaJULIAN FELIPE RINCON RUIZÎncă nu există evaluări

- Auditoria de Proteccion de DatosDocument15 paginiAuditoria de Proteccion de DatoscapuletoÎncă nu există evaluări

- Desarrollo Control Interno de Una Base de DatosDocument6 paginiDesarrollo Control Interno de Una Base de DatosAntonio VargasÎncă nu există evaluări

- 08 - 1 Política de ContraseñasDocument8 pagini08 - 1 Política de ContraseñasMierducci LucastsnachonÎncă nu există evaluări

- Resumen Nia 16, Sas 94 y Sap 1009Document7 paginiResumen Nia 16, Sas 94 y Sap 1009Maria Julia Monroy LopezÎncă nu există evaluări

- Modelo Integrado de Auditoria de Informacion Financiera AuditoolDocument20 paginiModelo Integrado de Auditoria de Informacion Financiera AuditoolYemi Carvajal100% (1)

- Resumen-Capitulo-Iv ECHENIQUEDocument3 paginiResumen-Capitulo-Iv ECHENIQUEwilfredo100% (1)

- Cronograma Auditoria Informatica - ConceptualizacionDocument2 paginiCronograma Auditoria Informatica - ConceptualizacionluciaÎncă nu există evaluări

- Informe Final Auditoria InformaticaDocument4 paginiInforme Final Auditoria InformaticaJuan DiazÎncă nu există evaluări

- Segundo Parcial de Negocios InternacionalesDocument3 paginiSegundo Parcial de Negocios InternacionalesSTEPHANIE ATUESTA BARRETOÎncă nu există evaluări

- Evolución de La AuditoriaDocument2 paginiEvolución de La Auditoriabetdana2010Încă nu există evaluări

- Auditoria de RedesDocument15 paginiAuditoria de RedesYeniffer HernandezÎncă nu există evaluări

- Norma Iso 27001Document6 paginiNorma Iso 27001Stefy MolinerosÎncă nu există evaluări

- PF - Seguridad y Auditoria InformaticaDocument19 paginiPF - Seguridad y Auditoria InformaticaSTEFANNY SALAS JIMENEZ100% (1)

- Frameworks Gestion Del RiesgoDocument4 paginiFrameworks Gestion Del RiesgoSaulRamirezÎncă nu există evaluări

- Cuestionario de RepasoDocument2 paginiCuestionario de RepasoChoque Musaja Magda100% (1)

- Grupo 1 Espinoza RamirezDocument3 paginiGrupo 1 Espinoza Ramirezeder lopez titoÎncă nu există evaluări

- 1º Módulo CCSS-34-45Document12 pagini1º Módulo CCSS-34-45Martin QuÎncă nu există evaluări

- Iii Un 4° - ComputaciónDocument4 paginiIii Un 4° - ComputaciónMartin QuÎncă nu există evaluări

- Declaracion Jurada SociolaboralesDocument2 paginiDeclaracion Jurada SociolaboralesMartin QuÎncă nu există evaluări

- Hondermann MC PDFDocument152 paginiHondermann MC PDFMartin QuÎncă nu există evaluări

- FOL Modelo de Convenio para Practicas UCVDocument4 paginiFOL Modelo de Convenio para Practicas UCVMartin QuÎncă nu există evaluări

- Upgrade Patch Manual - ESDocument8 paginiUpgrade Patch Manual - ESJohana NiniÎncă nu există evaluări

- Catalogo Transcend EsDocument36 paginiCatalogo Transcend Esapi-325296061Încă nu există evaluări

- Que Es El Flasheo de Un CelularDocument22 paginiQue Es El Flasheo de Un CelularFrank Salazar100% (1)

- Capacidades de Almacenamiento PDFDocument2 paginiCapacidades de Almacenamiento PDFLuis Lira MillanÎncă nu există evaluări

- Arp PoisoningDocument2 paginiArp PoisoningteiloccÎncă nu există evaluări

- Normas de Ponchado de Cable UtpDocument9 paginiNormas de Ponchado de Cable UtpZamyr Blanco FonsecaÎncă nu există evaluări

- Instalacion Servidor Correo ZimbraDocument4 paginiInstalacion Servidor Correo ZimbraRossmery Chacón RodriguezÎncă nu există evaluări

- Procedimiento de Recuperación de Contraseña para El 2600 y Enrutadores de La Serie 2800Document8 paginiProcedimiento de Recuperación de Contraseña para El 2600 y Enrutadores de La Serie 2800Namor ZelaznogÎncă nu există evaluări

- Presentación Power PointDocument17 paginiPresentación Power PointLauu GonzalezÎncă nu există evaluări

- Cuadros Comparativos MLDocument2 paginiCuadros Comparativos MLJhoner Steven Brijalba VasquezÎncă nu există evaluări

- Puertos y Conectores Externos Del Computador 7°Document4 paginiPuertos y Conectores Externos Del Computador 7°Mariana y su HistoriaÎncă nu există evaluări

- Taller 1.2 Componentes Internos y Externos de Un Equipo ComputoDocument9 paginiTaller 1.2 Componentes Internos y Externos de Un Equipo Computogranjas七つの大罪Încă nu există evaluări

- 3312 Practica Cisco PDFDocument4 pagini3312 Practica Cisco PDFLeo PérezÎncă nu există evaluări

- Jerarquia Digital TelefonicaDocument4 paginiJerarquia Digital TelefonicaDaniel RoaÎncă nu există evaluări

- Conceptos Basicos en Dev C ++Document18 paginiConceptos Basicos en Dev C ++Zayra Salas0% (1)

- Guia Hardware DiegoDocument21 paginiGuia Hardware DiegoDiego F. Ruiz S.Încă nu există evaluări

- Temario App ScriptDocument3 paginiTemario App ScriptHenry Gonzalez LagosÎncă nu există evaluări

- Convertidores DAC Y ADCDocument7 paginiConvertidores DAC Y ADCSURK CREW SÎncă nu există evaluări

- Excel Básico RDocument96 paginiExcel Básico RRicardo Barrios ArreguinÎncă nu există evaluări

- Acceso Remoto SSH, Telnet, Etc Con PuttyDocument5 paginiAcceso Remoto SSH, Telnet, Etc Con PuttyJosé M EsqrmanÎncă nu există evaluări

- Telefono GAC2500 - EspañolDocument1 paginăTelefono GAC2500 - Españolprueba pruebasÎncă nu există evaluări

- Entregables (Edt)Document12 paginiEntregables (Edt)Sander Lopez VilelaÎncă nu există evaluări

- Ti Aplicadas Al TransporteDocument7 paginiTi Aplicadas Al TransporteDiseño-Imagen OlveraÎncă nu există evaluări

- Introduccion Manual PCDocument83 paginiIntroduccion Manual PCRamirez GiovarÎncă nu există evaluări

- Manual de Armado y Reparacion de PCDocument291 paginiManual de Armado y Reparacion de PCPablo AndrésÎncă nu există evaluări

- Examen Interciclo AvacDocument5 paginiExamen Interciclo AvacDiego MauricioÎncă nu există evaluări

- 5.1 Comunicacion Entre Procesos Sockets UdpDocument31 pagini5.1 Comunicacion Entre Procesos Sockets UdpIván AGÎncă nu există evaluări

- 02 GSMDocument81 pagini02 GSMCarlos AynaguanoÎncă nu există evaluări

- Redes Lan Diseño y Evaluación Del DesempeñoDocument16 paginiRedes Lan Diseño y Evaluación Del DesempeñoJosé ParedesÎncă nu există evaluări

- Migracion de Datos en WindowsDocument26 paginiMigracion de Datos en WindowsJcaJavierÎncă nu există evaluări