Documente Academic

Documente Profesional

Documente Cultură

Certificacion Ens

Încărcat de

David CastilloDrepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Certificacion Ens

Încărcat de

David CastilloDrepturi de autor:

Formate disponibile

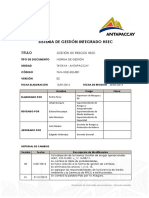

CERTIFICACIÓN

EN EL ESQUEMA

NACIONAL DE SEGURIDAD

Valentín Faura Poy

valentin.Faura@bdo.es

Director del Área de Auditoría

Interna y Gestión de Riesgos de

BDO

PRESENTACIÓN BDO

Certificación en el Esquema Nacional de Seguridad

Pág. 3

BDO

BDO en España

Santander

Bilbao

Vigo

Pamplona

Servicios

Barcelona

Valladolid

Zaragoza

Madrid Auditoría

Toledo

34%

Valencia 51% Advisory

Alicante

Abogados

15%

Sevilla

Marbella (Málaga)

Granada

Cifras

• 13 oficinas propias

Las Palmas de Gran

• 2 oficinas en alianza Canaria

• 1.000 profesionales

• EUR 85 M de facturación

Certificación en el Esquema Nacional de Seguridad

Pág. 4

BDO

BDO en el mundo

Servicios

19%

Auditoría

Advisory

20% 61%

Abogados

Cifras

• 1.204 oficinas

• + 56.000 profesionales

• EUR 4.630 M de facturación

• En 138 países

Certificación en el Esquema Nacional de Seguridad

Pág. 5

LÍNEAS DE SERVICIO

Nuestros servicios se estructuran a través de las siguientes líneas:

AUDITORÍA ABOGADOS ADVISORY

AUDITORÍA DE CUENTAS FISCAL RISK ADVISORY SERVICES

ANUALES

APOYO A LA GESTIÓN LEGAL FINANCIAL ADVISORY

REQUERIMIENTOS LEGALES OUTSOURCING SOLVENCIA II

EQUIPOS MULTIDISCIPLINARES

Certificación en el Esquema Nacional de Seguridad

Pág. 6

SERVICIOS TECNOLÓGICOS

Fruto de la rápida evolución tecnológica en la que estamos inmersos, junto con la

creciente dependencia de los negocios hacia los Sistemas de Información, BDO

pone a disposición de sus clientes una línea de servicios en el ámbito de la gestión

de riesgos. Los principales servicios que ofrecemos se desglosan en:

Risk Advisory Services

CONTROLES

GENERALES DE LOS PROTECCIÓN DE SISTEMAS DE

CIBERSEGURIDAD CLOUD

SISTEMAS DE DATOS GESTIÓN ISO

INFORMACIÓN

ESQUEMA NACIONAL

DATA LA LEY DE INFRAESTRUCTURAS

DE SEGURIDAD E PROYECTOS

PROYECTOS AA MEDIDA

MEDIDA

GOVERNANCE TRANSPARENCIA CRÍTICAS

INTEROPERABILIDAD

Equipos multidisciplinares

Certificación en el Esquema Nacional de Seguridad

Pág. 7

ANTECEDENTES DEL ENS

Certificación en el Esquema Nacional de Seguridad

Pág. 8

ANTECEDENTES

¿Qué es el ENS?

El momento actual (y en todo caso el siglo XXI, junto con los años finales del XX), tiene como uno de sus rasgos característicos la

revolución que han supuesto las comunicaciones electrónicas: por este motivo, la sociedad actual es conocida como "la sociedad de la

información".

En este contexto de constante evolución tecnológica, las administraciones deben comprometerse con su época y ofrecer a sus

ciudadanos las ventajas y posibilidades de la sociedad de la información, asumiendo su responsabilidad de contribuir a hacerla

realidad, meta que en gran medida depende de la confianza y seguridad que generen en los ciudadanos y también los servicios que

ofrezcan.

De manera particular, este compromiso queda consagrado en la

Ley 11/2007, de 22 de junio, de acceso electrónico de los

ciudadanos a los servicios públicos:

Se pasa de la declaración de compromiso de impulso de los

medios electrónicos e informáticos que se concretan en la

práctica en una simple posibilidad para las administraciones, a

que estén obligadas a hacerlo porque la Ley reconoce el

derecho de los ciudadanos a establecer relaciones

electrónicas.

Y regula los aspectos básicos de la utilización de las tecnologías

de la información en la actividad administrativa:

– En las relaciones entre las administraciones públicas.

– Y en las relaciones de los ciudadanos con las mismas.

Como respuesta a las necesidades citadas, el artículo 42.2 de la

Ley 11/2007 define el Esquema Nacional de Seguridad (en

adelante, ENS), que queda regulado mediante el Real Decreto 3 /

2010, de 8 de enero.

Certificación en el Esquema Nacional de Seguridad

Pàg. 9

ANTECEDENTES

Finalidad y objectivos principales

Las finalidades de la Ley 11/2007 y del ENS son:

Facilitar el ejercicio de derechos y el cumplimiento de deberes por

medios electrónicos.

Facilitar el acceso por medios electrónicos de los ciudadanos a la

información y al procedimiento administrativo, con especial atención a

la eliminación de las barreras que limiten dicho acceso.

Crear las condiciones de confianza en el uso de medios electrónicos, estableciendo las medidas necesarias para la preservación de

la integridad de los derechos fundamentales, y en especial los relacionados con la intimidad y la protección de datos de carácter

personal, mediante la garantía de la seguridad de los sistemas, los datos, las comunicaciones, y los servicios electrónicos.

Promover la proximidad con el ciudadano y la transparencia administrativa, así como la mejora continuada en la consecución del

interés general.

Contribuir a la mejora del funcionamiento interno de las Administraciones Públicas, incrementando la eficacia y la eficiencia de las

mismas mediante el uso de las tecnologías de la información, con las debidas garantías legales.

Simplificar los procedimientos administrativos y proporcionar oportunidades de participación y mayor transparencia, con las

debidas garantías legales.

Contribuir al desarrollo de la sociedad de la información en el ámbito de las administraciones públicas y en la sociedad en general.

Para alcanzar su misión, el ENS tiene por objeto establecer los principios y requisitos de una política de seguridad en la utilización de

los medios electrónicos, la cual permita una adecuada protección de la información y, por tanto, asegurar el acceso, integridad,

disponibilidad, autenticidad, confidencialidad, trazabilidad y conservación de los datos, informaciones y servicios utilizados en medios

electrónicos.

Certificación en el Esquema Nacional de Seguridad

Pàg. 10

ANTECEDENTES

¿A quién va dirigido?

El ENS es aplicable:

A las Administraciones Públicas, entendiendo por tales la Administración General del Estado, las Administraciones de las

Comunidades Autónomas y las entidades que integran la Administración local (Ayuntamientos), así como las entidades de

derecho público vinculadas o dependientes de éstas. A las Universidades y Proveedores que dan servicio a las AAPP.

A los ciudadanos en sus relaciones con las administraciones públicas

En las relaciones entre las diferentes administraciones públicas.

El ENS no es aplicable a las administraciones públicas en las actividades que desarrollen en régimen de derecho privado.

¿Des de cuando?

El ENS entró en vigor el 8 de Enero de 2010.

Los sistemas existentes a la entrada en vigor de este Real Decreto, dispondrán de 12 meses para adecuarse a los requerimientos de

seguridad que estipula la ENS.

Los nuevos sistemas aplicará lo establecido en este real decreto desde la concepción.

Si a los 12 meses de la entrada en vigor hay circunstancias que impidan la plena aplicación de lo que exige la ENS, se dispondrá de

un plan de adecuación que marque los plazos de adecuación, los cuales, en ningún caso, serán superiores a 48 meses desde la

entrada en vigor.

2010 2011 2014 2015 2017

22 Junio de 2007: 8 Enero de 2010: 8 Enero de 2011. 8 Enero de 2014. 23 Octubre 2015. 23 Octubre 2017.

Ley 11/2007 RD 3/2010 Requisito obligatorio: Requisito obligatorio: RD 951/2015 Implantación nuevos

Plan de adecuación al ENS Plena implantación del ENS requerimientos del ENS

Certificación en el Esquema Nacional de Seguridad

Pàg. 11

ANTECEDENTES

¿Cómo nos afecta?

Para conseguir el cumplimiento de los principios básicos y requisitos establecidos por el ENS, se aplicarán 75 medidas de seguridad:

a) Seguridad integral.

b) Gestión de riesgos.

PRINCIPIOS c) Prevención, reacción y recuperación.

BÁSICOS DE

d) Líneas de defensa.

SEGURIDAD

e) Reevaluación periódica.

f) Función diferenciada.

a) Organización e implantación proceso de i) Integridad y actualización del sistema.

seguridad. j) Protección información almacenada y en

b) Análisis y gestión de los riesgos. tránsito.

c) Gestión de personal. k) Prevención ante otros sistemas de

REQUISITOS

d) Profesionalidad. información interconectados.

MÍNIMOS DE

SEGURIDAD e) Autorización y control de los accesos. l) Registro de actividad.

f) Protección de las instalaciones. m) Incidentes de seguridad.

g) Adquisición de productos. n) Continuidad de la actividad.

h) Seguridad por defecto. o) Mejora continua del proceso de seguridad.

Marco Organizativo Marco Operacional Marco de Protección

Política de seguridad Planificación Protección de instalaciones

Normativa de seguridad Control de acceso Gestión del personal

MEDIDAS DE Procedimientos de Explotación Protección de los equipos

SEGURIDAD seguridad Servicios externos Protección comunicaciones

Proceso de autorización Continuidad del servicio Protección soportes

Monitorización del sistema Protección de aplicaciones

Protección de la información

Protección de los servicios

Certificación en el Esquema Nacional de Seguridad

Pàg. 12

ANTECEDENTES

¿Cómo nos afecta?

Las medidas de seguridad a implantar se clasifican en los siguientes 3 grupos diferenciados:

Marco organizativo [org]. Medidas relacionadas con la organización global de la seguridad.

Marco operacional [op]. Medidas a tomar para proteger la operativa del sistema como conjunto integral de componentes

destinados a un mismo fin.

Medidas de protección [mp]. Medidas para la protección de activos concretos, según su naturaleza y la calidad exigida por el

nivel de seguridad de las dimensiones afectadas.

TOTAL

Marco Organizativo Marco Operacional Marco de Protección MEDIDAS

Política de seguridad Planificación Protección de instalaciones

Normativa de seguridad Control de acceso Gestión del personal

Procedimientos de Explotación Protección de los equipos

MEDIDAS DE seguridad Servicios externos Protección comunicaciones

SEGURIDAD Proceso de autorización Continuidad del servicio Protección soportes 75

Monitorización del sistema Protección de aplicaciones

Protección de la información

Protección de los servicios

4 31 40

Certificación en el Esquema Nacional de Seguridad

Pàg. 13

ANTECEDENTES

¿Cómo nos afecta?

A la hora de aplicar las medidas de seguridad indicadas anteriormente, éstas serán proporcionales a:

La categoría del sistema de información a proteger. La determinación de la categoría de un sistema se basa en la

valoración del impacto que tendría sobre la organización un incidente que afectara la seguridad de la información o los

sistemas.

Las dimensiones de seguridad relevantes en el sistema a proteger: Disponibilidad [D], Autenticidad [A], Integridad [Y],

Confidencialidad [C] y Trazabilidad [T]. Una información o un servicio se pueden ver afectados en una o más de sus

dimensiones de seguridad.

Cada dimensión de seguridad afectada deberá clasificar en uno de los siguientes niveles de seguridad: BAJO, MEDIO o

ALTO.

1. CATEGORIZACIÓN ACTIVOS INFORMACIÓN 2. CATEGORIZACIÓ SISTEMA INFORMACIÓN

Sistema [D] [A] [I] [C] [T]

información [D] [A] [I] [C] [T]

Activo

1 BAJO MED -- ALTO --

BAJO ALTO -- ALTO MED

Activo Activo

1 2 Activo

2

BAJO ALTO -- -- MED

Certificación en el Esquema Nacional de Seguridad

Pàg. 14

¿QUÉ ES LA CERTIFICACIÓN ENS?

Certificación en el Esquema Nacional de Seguridad

Pág. 15

¿QUÉ ES LA CERTIFICACIÓN ENS?

La Guía CCN-STIC-809 “Declaración y Certificación de Conformidad con el ENS y Distintivos de

Cumplimiento” Obliga a las Entidades sujetas a estar certificadas en el ENS:

1. INTRODUCCIÓN

2. El Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el

ámbito de la Administración Electrónica dedica su capítulo VIII a las normas de conformidad. El artículo

41 preceptúa que los órganos y entidades de derecho público darán publicidad en las correspondientes

sedes electrónicas a las declaraciones de conformidad, y a los distintivos de seguridad de los que sean

acreedores, obtenidos respecto al cumplimiento del Esquema Nacional de Seguridad.

3. DECLARACIÓN DE CONFORMIDAD

6. Los órganos y entidades de derecho público darán publicidad a la conformidad de sus sistemas respecto

al cumplimiento del Esquema Nacional de Seguridad, de acuerdo con lo dispuesto en el Capítulo VIII del

Real Decreto 3/2010, de 8 de enero, mediante declaraciones escritas, publicadas en las correspondientes

sedes electrónicas y situadas en lugar de fácil acceso para los usuarios.

Certificación en el Esquema Nacional de Seguridad

Pàg. 16

¿QUÉ ES LA CERTIFICACIÓN ENS?

Actualmente, y gracias al trabajo y esfuerzo junto a organismos reconocidos como el Centro

Criptológico Nacional (CCN), BDO es la primera entidad autorizada en proceso de obtener la

certificación para expedir certificaciones de conformidad con el Esquema Nacional de Seguridad:

Certificación en el Esquema Nacional de Seguridad

Pàg. 17

¿QUÉ OBLIGACIÓN DE CERTIFICACIÓN

TIENEN LOS AYUNTAMIENTOS?

Certificación en el Esquema Nacional de Seguridad

Pág. 18

¿QUÉ OBLIGACIÓN DE CERTIFICACIÓN TIENEN LOS AYUNTAMIENTOS?

La Administración local (Ayuntamientos) es sujeto obligado a cumplir con el ENS y en consecuencia está

obligado a auditarse y certificarse.

Certificación en el Esquema Nacional de Seguridad

Pàg. 19

¿QUÉ OBLIGACIÓN DE CERTIFICACIÓN

TIENEN LOS PROVEEDORES DE SOLUCIONES

DE PLATAFORMAS DE E-DAMINISTRACIÓN

COMO ENCARGADOS DE TRATAMIENTO DE

DATOS?

Certificación en el Esquema Nacional de Seguridad

Pág. 20

¿QUÉ OBLIGACIÓN DE CERTIFICACIÓN TIENEN LOS PROVEEDORES DE SOLUCIONES DE PLATAFORMAS DE

E-DAMINISTRACIÓN COMO ENCARGADOS DE TRATAMIENTO DE DATOS?

La Guía CCN-STIC-830 “Ámbito de aplicación del Esquema Nacional de Seguridad”. Obliga a las

empresas que presten servicios a la AAPP a estar certificadas en el ENS:

3.4 SOLUCIONES Y SERVICIOS PRESTADOS POR EL SECTOR PRIVADO

47. Las soluciones tecnológicas o los servicios comprendidos dentro del ámbito objetivo de aplicación del

Esquema Nacional de Seguridad, cuando sean suministrados o prestados por organizaciones privadas,

habrán de satisfacer las exigencias legales establecidas en el mismo.

48. Por ello, las entidades a las que se destinan las soluciones o sean titulares de los servicios prestados,

indicados en el párrafo anterior, exigirán a las organizaciones privadas suministradoras o prestadoras,

respectivamente, la conformidad con el ENS de sus soluciones o servicios, en los términos establecidos en

la Declaración o Certificación de Conformidad con el ENS, utilizando los criterios y procedimientos

previstos en la Guía CCN-STIC-809 “Declaración y Certificación de Conformidad con el ENS y Distintivos de

Cumplimiento”.

49. Será responsabilidad de las entidades receptoras de las soluciones o titulares de los servicios

indicados la notificación a los operadores del sector privado, que suministren las soluciones o presten el

servicio, la obligación de que estas soluciones o servicios sean conformes con lo dispuesto en el ENS y

posean las correspondientes Declaraciones o Certificaciones de Conformidad según lo señalado en la Guía

citada.

Certificación en el Esquema Nacional de Seguridad

Pàg. 21

¿CÓMO OBTENER LA CERTIFICACIÓN EN EL

ESQUEMA NACIONAL DE SEGURIDAD?

Certificación en el Esquema Nacional de Seguridad

Pág. 22

VISIÓN DESDE BDO

Necesidades y oportunidades de mejora

EXCELENCIA OPERATIVA GESTIÓN DEL RIESGO CUMPLIMIENTO NORMATIVO CONFIANZA

CREAR VALOR

Eliminación Mejora del Crear las

Gestión de la Facilitar el

funcionamiento Promover con el condiciones de

de las ejercicio de los

interno y seguridad ciudadano y la confianza en el

barreras que derechos y el

simplificación de basada en transparencia uso de los

limiten el cumplimiento

procesos riesgos administrativa medios

acceso de obligaciones

administrativos electrónicos

Protección de Cumplimiento Utilización

CLIENTES

Gestión la

Evitar el Continuidad información de la de guías y

de del servicio legislación

fraude del estándares

incidentes ciudadano vigente reconocidos

Organización de Seguridad Proceso Prevención,

PROCESOS

la seguridad continuado

como un detección y

como una de análisis y

función proceso corrección

gestión de

diferenciada integral periódica

riesgos

INFRAESTRUCTURA

Desarrollar y Formar, capacitar Implantar Infraestructura

mantener y concienciar a las medidas orientada

herramientas personas de protección a negocio

Certificación en el Esquema Nacional de Seguridad

Pág. 23

ENFOQUE Y METODOLOGÍA

Sistema de Gestión y Marco Único de Control

MARCO ÚNICO DE CONTROL

LEY RGPD LEY

11/2007 TRANS.

ENS

RD ENI

ISO 3/2010 RD

27001 4/2010

LOPD

RD 1720/

2007

Marco de Control Integral

(Base de controles única e integrada)

Certificación en el Esquema Nacional de Seguridad

Pág. 24

ENFOQUE Y METODOLOGÍA

Sistema de Gestión y Marco Único de Control

SISTEMA DE GESTIÓN INTEGRAL

DE CONTROL

ANÁLISIS INICIAL IMPLANTACIÓN

PLAN DO

ACT CHECK

MANTENIMIENTO AUDITORÍA

PLAN - Definición del Plan de Adecuación

DO - Ejecución del Plan de Adecuación

CHECK – Auditoría de cumplimiento

¿CÓMO ALCANZAR LA CERTIFICACIÓN

DEL ENS?

ACT - Mantenimiento

Certificación en el Esquema Nacional de Seguridad

Pág. 25

ENFOQUE Y METODOLOGÍA

Diagrama de fases

FASE Definición FASE Ejecución del FASE FASE

Auditoría de Mantenimiento

1 del Plan de 2 Plan de 3 4

cumplimiento Actualización

Adecuación Adecuación

A. Definición e

A. Planificación A. Subsanar los

implantación del A. Evaluación

Inicial y puntos

Marco inicial y

Lanzamiento identificados.

Organizativo planificación de

B. Análisis de la la auditoría de

B. Definición de una cumplimiento

Situación Actual B. Actualizar de

Oficina de Control

de Proyectos B. Ejecución de la Política,

C. Evaluación de Normativa…

Riesgos y del Nivel auditoría

C. Implantación y

de Control C. Actualizar del

puesta en marcha C. Presentación de

de la Oficina resultados Análisis de

D. Emisión de Riesgos

resultados

D. Gestión servicio

CONTROL Y SEGUIMIENTO DEL SERVICIO

Certificación en el Esquema Nacional de Seguridad

Pág. 26

ENFOQUE Y METODOLOGÍA

FASE 1 - Definición del Plan de Adecuación

OBJETIVOS

Definición de un Plan de Adecuación con el objetivo de dar cumplimiento a los

principios y requisitos establecidos por las normativas vigentes.

Identificación y análisis de la Política de Seguridad de la Organización.

Identificación, inventario y valoración de la información tratada.

Identificación, inventario y valoración de los servicios / trámites electrónicos

responsabilidad de la Organización.

Categorización de los sistemas dentro del alcance.

Declaración de aplicabilidad.

Evaluación del grado o nivel de control de la Organización.

Análisis de riesgos.

Plan de implantación y mejora de la seguridad.

…

Certificación en el Esquema Nacional de Seguridad

Pág. 27

ENFOQUE Y METODOLOGÍA

FASE 1 - Definición del Plan de Adecuación

RESULTADOS PLAN DE ADECUACIÓN:

ANÁLISIS GAP ENS:

VALORACIÓN DE ACTIVOS /

SISTEMAS DE INFORMACIÓN:

Certificación en el Esquema Nacional de Seguridad

Pág. 28

ENFOQUE Y METODOLOGÍA

FASE 2 - Ejecución del Plan de Adecuación

OBJETIVOS

Definición e implantación del Marco Organizativo:

Definición de la Política de Seguridad.

Definición de un Cuerpo Normativo de Seguridad.

Definición de los procedimientos operativos.

Definición del Proceso de Autorización.

Definición, implantación y puesta en marcha de los Proyectos de adecuación:

Análisis de la situación actual.

Definición de la situación deseada: objetivos, alcance y funciones.

Análisis y definición de requisitos de la oficina.

Diseño piloto: procesos, procedimientos y organización.

Certificación en el Esquema Nacional de Seguridad

Pág. 29

ENFOQUE Y METODOLOGÍA

FASE 2 - Ejecución del Plan de Adecuación

RESULTADOS

Política de Normativas de

Seguridad Seguridad

s

co

er n

gi

en ió

G ecc

al

té

tr a -

ra

Pol

ític Es ia

r

t

Di

Es

d a té g s

Seg e tivo so

urid bje i

ad O mprom

Co

ri d d e

os

CUERPO

ad

ic

gu é t

les

ct

Se mi

No era

Tá

Seg rmativ

Co

NORMATIVO DE ur a

Info idad d de R e g

Gen o

las ligad o

Ob nt

de plimie

SEGURIDAD: rma e

ció la

Cum

s les

n

os

ea b

iv

Ár nsa

r at

o

pe

sp

O

Re

Pro n

c ció

Ope edimie crip de

ra nt Des llada areas

Seg tivos os t a

de des y t

urid de a as

ad ivid ífic

act espec

Procedimiento

MODELO DE TI

RELACIÓN DE LA

OFICINA:

Certificación en el Esquema Nacional de Seguridad

Pág. 30

ENFOQUE Y METODOLOGÍA

FASE 3 - Auditoría de cumplimiento

OBJETIVOS

Identificar el nivel de cumplimiento de los sistemas de información, en relación al

cumplimiento de los requisitos de seguridad establecidos por la normativa vigente.

Emitir un informe de auditoría de opinión independiente y objetiva sobre el nivel de

cumplimiento de los requerimientos de seguridad que permita:

Tomar las medidas oportunas para subsanar las deficiencias identificadas.

Informar sobre el nivel de seguridad implantado.

Emitir el certificado de Conformidad con el ENS.

Para alcanzar el objetivo fijado, BDO propone las siguientes actividades:

Evaluación inicial y planificación.

Ejecución de la auditoría.

Presentación de resultados.

Certificación en el Esquema Nacional de Seguridad

Pág. 31

ENFOQUE Y METODOLOGÍA

FASE 3 - Auditoría de cumplimiento

RESULTADOS

INFORME DE AUDITORÍA DEL ENS CERTIFICADO DE CONFORMIDAD CON EL ENS

Certificación en el Esquema Nacional de Seguridad

Pág. 32

ENFOQUE Y METODOLOGÍA

FASE 4 – Mantenimiento y Actualización

OBJETIVOS

Mantenimiento y actualización del cumplimiento de los principios básicos, requisitos

mínimos y medidas de seguridad:

Subsanar los puntos identificados en la Auditoría y las Revisiones.

Actualizar de Política, Normativa y Procedimientos de Seguridad.

Actualizar del Análisis de Riesgos y su correspondiente Plan de Tratamiento de

Riesgos de Seguridad de la Información.

Sesiones de formación e-learning / presencial.

Elaboración de un informe de seguimiento.

…

Certificación en el Esquema Nacional de Seguridad

Pág. 33

ENFOQUE Y METODOLOGÍA

FASE 4 – Mantenimiento y Actualización

RESULTADOS

Certificación en el Esquema Nacional de Seguridad

Pág. 34

HERRAMIENTAS DE GESTIÓN INTEGRAL DE CUMPLIMIENTO

Creación y mantenimiento de políticas, normas y procedimientos.

Monitorización del nivel de cumplimiento:

Esquema Nacional de Seguridad e Interoperabilidad (RD 3/2010 y RD 4/2010).

Ley Orgánica de Protección de Datos (LOPD y RD 1720/2007).

Reglamento General de Protección de Datos (RGPD (UE) 2016/679).

Ley de Transparencia, Acceso a la Información Pública y Buen Gobierno (Ley

19/2013).

Sistema Gestor de la Seguridad de la Información (SGSI bajo ISO 27001).

Sistema de Gestión de Servicios de Tecnologías de la Información (SGSTI bajo ISO

20000).

Otras…

Creación y soporte a las auditorias.

Gestión de incidencias.

Análisis y gestión de riesgos.

Certificación en el Esquema Nacional de Seguridad

Pág. 35

HERRAMIENTAS DE GESTIÓN INTEGRAL DE CUMPLIMIENTO

Herramienta de gestión integral de cumplimiento normativo

Gestión Integral LOPD /RGPD Gestión integral ENS/ENI

Registro de

ficheros

Cumplimiento

del ENS/ENI

Documento de

Seguridad Documentación

del ENS/ENI

Seguimiento Documento

cumplimento Plan de

Alta/modificación de Seguridad

Alta/modificació

requerimientos Acción

dels fitxers

de ficheros registrats

Certificación en el Esquema Nacional de Seguridad

Pág. 36

HERRAMIENTAS DE GESTIÓN INTEGRAL DE CUMPLIMIENTO

Monitorización del nivel de cumplimiento Creación y soporte de la auditoría

Registro de

Nivel de

cumplimiento auditorias

general

Monitorización Seguimiento

del estado de del

cada control cumplimiento

Certificación en el Esquema Nacional de Seguridad

Pág. 37

HERRAMIENTAS DE GESTIÓN INTEGRAL DE CUMPLIMIENTO

ANÁLISIS Y GESTIÓN DE RIESGOS

Certificación en el Esquema Nacional de Seguridad

Pág. 38

MUCHAS GRACIAS

Valentín Faura Poy

valentin.Faura@bdo.es

Director del Área de Auditoría

Interna y Gestión de Riesgos de

BDO

S-ar putea să vă placă și

- PAC 1: Seguridad e Higiene Industrial - 2017Document2 paginiPAC 1: Seguridad e Higiene Industrial - 2017CAMPUSLibreÎncă nu există evaluări

- Borrador Carpeta Prsentacion SISHMADocument15 paginiBorrador Carpeta Prsentacion SISHMAJOSE ROBERTO ALCAZAR PADILLAÎncă nu există evaluări

- Descripcion Cargo VigilanteDocument2 paginiDescripcion Cargo VigilanteMiguelÎncă nu există evaluări

- NCH 436 Of2000 Prevenci - N de Accidentes Del Trabajo PDFDocument17 paginiNCH 436 Of2000 Prevenci - N de Accidentes Del Trabajo PDFcristianvargas23Încă nu există evaluări

- Manual de Seguridad de Combustibles LiquidosDocument67 paginiManual de Seguridad de Combustibles Liquidoslokito82667% (3)

- Analisis de Costos Unitarios - CovidDocument2 paginiAnalisis de Costos Unitarios - CovidراستةبلامراستةبلامÎncă nu există evaluări

- Curriculum Minas PabloDocument6 paginiCurriculum Minas PabloPablo Davila AlfaroÎncă nu există evaluări

- Seguridad y salud laboralDocument5 paginiSeguridad y salud laboralIgnacio Santos EcheverríaÎncă nu există evaluări

- Conceptos Basicos SGSIDocument8 paginiConceptos Basicos SGSIMoraMan50% (2)

- F-11 Plan de Seguridad en ObrasDocument13 paginiF-11 Plan de Seguridad en ObrasConde XeelsÎncă nu există evaluări

- 200-22100-M-105-0001 SPTR PDFDocument270 pagini200-22100-M-105-0001 SPTR PDFGil Sanchz VeraÎncă nu există evaluări

- Agenda BLSDocument2 paginiAgenda BLSSandra M Jaquehua BaezÎncă nu există evaluări

- Planeacion de La PerforacionDocument16 paginiPlaneacion de La PerforacionJesús SantillánÎncă nu există evaluări

- Análisis de Riesgos en 5 PasosDocument15 paginiAnálisis de Riesgos en 5 PasosJoselyn Morales0% (1)

- 2.2 LEY 29783 Y OSHA 80001 (Compatibility Mode)Document39 pagini2.2 LEY 29783 Y OSHA 80001 (Compatibility Mode)Karol Laura LucasÎncă nu există evaluări

- Presentacion Seguridad PrivadaDocument20 paginiPresentacion Seguridad PrivadaGiovanni Bustos OlavarriaÎncă nu există evaluări

- Ats para Encargado de Transporte de PersonalDocument2 paginiAts para Encargado de Transporte de PersonalJessica Yasmine Silva FloresÎncă nu există evaluări

- EndoseguridadDocument2 paginiEndoseguridadRicardo Medina PeñaÎncă nu există evaluări

- Plan Especifico de Seguridad Higiene y AmbienteDocument21 paginiPlan Especifico de Seguridad Higiene y AmbienteMerlin MorenoÎncă nu există evaluări

- Normas Generales y Específicas SST 2019Document5 paginiNormas Generales y Específicas SST 2019Luis Gabriel CastellanosÎncă nu există evaluări

- Resolución 1409 de 2012 TallerDocument8 paginiResolución 1409 de 2012 TallerJinnaPaolaTorresMosquera0% (2)

- Plan Especifico de Sihoa CorregidoDocument101 paginiPlan Especifico de Sihoa Corregidoalbegomez100% (2)

- Herramientas Manuales e Izaje de CargasDocument12 paginiHerramientas Manuales e Izaje de Cargasjimper26Încă nu există evaluări

- Analisis y Gestion de RiesgoDocument204 paginiAnalisis y Gestion de RiesgoAntonio Alvarez CruzÎncă nu există evaluări

- Gestion de Riesgos HsecDocument21 paginiGestion de Riesgos HsecEdgar Queque100% (1)

- Bop-2023-229 Resolucion Provisional Admitidos BomberoDocument11 paginiBop-2023-229 Resolucion Provisional Admitidos BomberojaimeÎncă nu există evaluări

- Informe Plan Covid-19 (Marzo)Document27 paginiInforme Plan Covid-19 (Marzo)Nixon Diaz DiazÎncă nu există evaluări

- SCJ-RE-27 Inducción y Orientación Basica Ver. 01 ROBERTO QUISPEDocument1 paginăSCJ-RE-27 Inducción y Orientación Basica Ver. 01 ROBERTO QUISPERoberto Quispe EscarcenaÎncă nu există evaluări

- Socialización de políticas y capacitacionesDocument312 paginiSocialización de políticas y capacitacionesCOCA SEGURILABÎncă nu există evaluări

- Trabajo SGSST-OBJETIVOS Y METASDocument12 paginiTrabajo SGSST-OBJETIVOS Y METAStanvfÎncă nu există evaluări