Documente Academic

Documente Profesional

Documente Cultură

Analisis de Riesgos de La Universidad Catolica Santa Maria

Încărcat de

Ludwig CcoriDrepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Analisis de Riesgos de La Universidad Catolica Santa Maria

Încărcat de

Ludwig CcoriDrepturi de autor:

Formate disponibile

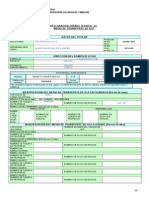

ANALISIS DE RIESGOS DE LA UNIVERSIDAD CATOLICA SANTA MARIA

La escala de valoración que se va a emplear es la siguiente:

Valor Criterio

10 Muy alto Daño muy grave a la organización

7-9 Alto Daño grave a la organización

4-6 Medio Daño importante a la organización

1-3 Bajo Daño menor a la organización

0 Despreciable Irrelevante a efectos prácticos

Cada activo, en cada dimensión, recibe un valor en la escala. Esto es así porque cada

dimensión recibe un análisis independiente. Las dimensiones que se van a valorar para

la UCSM son [D] disponibilidad, [I] integridad de datos y [C] confidencialidad.

La valoración de los activos estudiados y clasificados en l a U C S M es la que se

muestra a continuación:

ACTIVO [D] [I] [C]

[S] Servicios

[MAT] Matriculación [7]

[IMPR_BEC] Impresión Becarios [3]

[I] Información

[I_A] Información Alumnos [6]

[I_B] Información Becarios

[I_ASIG] Información Asignaturas [3]

[I_DEP] Información departamentos [3]

[I_STIC] Información STIC [2]

[I_CONF] Información de configuración [1]

[I_LOG] Información de Log [1] [1] [1]

[I_COD] Código Fuente

[A] Aplicaciones

[IMATBEC] iMatbecarios

[SW_BASE] Software base

[BBDD] SQL Server 2000

[SO] Sistema Operativo

[VB] Visual Basic 6.0

[E] Equipamiento

[SERV] Servidores

[SERV_BAL] Servidor de balanceo

[SERV_WEB] Servidores Web

[SERV_FICH] Servidor de Ficheros

[SERV_DAT] Servidor de Datos

[SERV_BACK] Servidor de back-up [1] [2]

[IMP_BEC] Impresora becarios [1]

[PC_BEC] PC Becarios

[PC_MAT] PC Matriculación [1]

[SWITCH] Switch

[CAJ_SEG] Caja de Seguridad [4] [4]

[LAN] Red de área local

[INT] Internet

[FIRE] Firewall

[POWER] Sistema de alimentación

[POWER_AA23] Sistema de Alimentación sala servidores

[POWER_AA25] Sistema alimentación sala auxiliar

[TEMP] Sistema de climatización

[TEMP_AA23] Sistema de climatización sala servidores

[TEMP_AA25] sistema climatización sala auxiliar

[L] Locales

[SERV_AA23] Servidores

[SERV_AA25] Servidor auxiliar

[BEC_AA21] Emplazamiento becarios

[P] Personal

[ADM] Administradores

[SG] Secretaría General

[BEC] Becarios

[ALUM] Alumnos

Caracterización de las amenazas

Las amenazas pueden ser causadas de forma accidental o intencionada. Las causas

accidentales pueden darse por causas:

- naturales (terremotos, inundaciones, rayos...),

- industriales (electricidad, emanaciones…) o

- humanas (errores u omisiones).

Las causas intencionadas pueden ser robo, fraude, espionaje, intercepción pasiva o

activa, etc.

Estas amenazas están clasificadas en cuatro grupos:

- [N] Desastres Naturales

- [I] De origen industrial

- [E] Errores y fallos no intencionados

- [A] Ataque intencionados

EJEMPLOS:

Existe un riesgo muy alto de amenazas de:

- [I.6] Corte del suministro eléctrico

- [I.7] Condiciones inadecuadas de temperatura y/o humedad.

- [I.8] Fallo de servicios de comunicaciones..

- [E.1] Errores de los usuarios, debido fundamentalmente a la falta de

información en usuarios de primer curso y en la gran cantidad de matrículas que

se realizan.

- [E.2] Errores del administrador, debido a la formación que no reciben. No hay

que olvidar que se está analizando el riesgo intrínseco.

- [E.3] Errores de monitorización (log). El firewall es un elemento crítico en el

sistema de información. Un fallo en la monitorización de la red puede suponer la

entrada de SW dañino (virus, troyanos, etc.)

- [E.8] Difusión de software dañino, debido en muchos casos a programas piratas

instalados por el personal a causa de la falta de concienciación.

- [E.9] Errores de [re-]encaminamiento en el servidor de balanceo, provocando la

pérdida de información para los usuarios que lo sufran. Este error puede suponer

un riesgo muy importante para la disponibilidad del sistema.

- [E.24] Caída del sistema por agotamiento de recursos, debido a la gran

cantidad de recursos manejados y el número de accesos producidos en la UCSM

en periodos de matriculación.

- [A.5] Suplantación de la identidad del usuario, debido a obtenciones de clave de

otros usuarios o al uso de sesiones abiertas por otros usuarios.

- [A.11] Acceso no autorizado que, aunque, los usuarios tengan las garantías y

habilitaciones de seguridad adecuadas, esto no garantiza que accedan a la

información para la cual están autorizados acrecentándolo, además, por el

principio de la necesidad de conocer. A su vez pueden producirse accesos no

autorizados a las salas de servidores si éstas no poseen las medidas de seguridad

adecuadas.

- [A.16] Introducción de falsa información, misma razón que A.15.

- [A.22] Manipulación de programas, aunque el personal es confiable y seguro,

pueden darse casos de personal malintencionado que intenta sabotear de alguna

forma el sistema de información

- [A.24] Denegación de servicio, por errores de programación que no permiten a

usuarios autorizados acceder al sistema. Esta amenaza suele darse por una

reacción en cadena con otras amenazas.

- [A.29] Extorsión

• Existe un riesgo alto de amenazas de:

- [N.1] Fuego, debido a la concentración de equipos electrónicos y material

inflamable (mobiliario, paredes, etc.)

- [I.5] Avería de origen físico o lógico, debido a la concentración de equipo que

puede sufrir una avería por su uso continuo o una avería física provocada por el

mal estado de los componentes.

- [E.18] Destrucción de la información, por una fallo de hardware o un error de

software no probado en la fase de pruebas.

- [E.21] Errores de mantenimiento / actualización de programas (software), por

no seguir especificaciones del fabricante o un mantenimiento periódico que

permita detectar errores y atajarlos.

- [A.4] Manipulación de la configuración

- [A.6] Abuso de privilegios de acceso

- [A.14] Intercepción de información (escucha), debido a una inexistencia de

controles (como, por ejemplo, un firewall correctamente configurado).

- [A.19] Divulgación de información, por un error en la programación, una

carencia de medidas de seguridad o políticas de la organización.

• Existe un riesgo medio de amenazas de:

- [E.4] Errores de configuración, por carencias en la formación de los empleados.

- [E.7] Deficiencias en la organización, por falta de políticas de seguridad o

errores en la forma de comunicarlas.

- [E.14] Escapes de información, por carencias en las políticas de seguridad.

- [E.16] Introducción de falsa información, debido a errores a la hora de rellenar

formularios por parte de alumnos, becarios, administradores. En la mayoría de

los casos es por falta de atención o conocimientos.

- [E.20] Vulnerabilidades de los programas (software), por errores de

programación y no saber detectarlos en la fase de pruebas, lo que evidenciaría

una mala política de desarrollo.

- [E.23] Errores de mantenimiento / actualización de equipos (hardware), al no

seguir las especificaciones del fabricante y/o llevar una política de

mantenimiento insuficiente (intervalos de tiempo entre cada mantenimiento

excesivo, nivel de detalle, etc.)

- [A.4] Manipulación de la configuración, por carencias en la seguridad de acceso

a las salas de servidores. También puede modificarse la configuración de los

programas por accesos no autorizados a al código o partes del programa o datos

que no deberían estar disponibles para ciertos usuarios.

- [A.9] [Re-] encaminamiento de mensajes, por errores en la configuración de las

comunicaciones.

- [A.28] Indisponibilidad del personal debido fundamentalmente a la falta de

procedimientos y recursos en las labores claves de mantenimiento, soporte y

monitorización del sistema.

- [I.7] Condiciones inadecuadas de temperatura y/o humedad, ya que al ser un

recinto cerrado los equipos pueden fallar a causa de estas causas.

• Existe un riesgo bajo de amenazas de:

- [A.25] Robo de equipos, estando todos concentrados en lugares concretos.

- [A.26] Ataque destructivo, de equipos principalmente. Una vez se accede a las

salas de servidores, la destrucción de equipos es sencilla.

El riesgo residual, al que está sometido el sistema teniendo en cuenta el valor de los

activos y la valoración de las amenazas, así como la eficacia de las salvaguardas

actualmente desplegadas., se puede ver en el anexo informes (informe de insuficiencias

y estado de riesgo) .

S-ar putea să vă placă și

- Trade MarketingDocument163 paginiTrade MarketingLudwig CcoriÎncă nu există evaluări

- Ordinola Propuesta de Mejora Del Sistema de Planeamiento y Control de Operaciones de Una Empresa Del Sector PecuarioDocument81 paginiOrdinola Propuesta de Mejora Del Sistema de Planeamiento y Control de Operaciones de Una Empresa Del Sector PecuarioLuis Rafael García VelaÎncă nu există evaluări

- Tesis Canales Gallo Calidad PecuarioDocument146 paginiTesis Canales Gallo Calidad PecuarioLudwig CcoriÎncă nu există evaluări

- Tesis Canales Gallo Calidad PecuarioDocument146 paginiTesis Canales Gallo Calidad PecuarioLudwig CcoriÎncă nu există evaluări

- TG-Caso Global FAMOSA - BasesDocument2 paginiTG-Caso Global FAMOSA - BasesLeonardo Manuel Zuñiga CasabonaÎncă nu există evaluări

- ALMACENESDocument10 paginiALMACENESLudwig CcoriÎncă nu există evaluări

- Procesos Centro Produccion Accion SolidariaDocument232 paginiProcesos Centro Produccion Accion SolidariaCam Guardado Monge0% (1)

- Analisis y Estrategias para Una Mepresa Avicola Familiar PDFDocument40 paginiAnalisis y Estrategias para Una Mepresa Avicola Familiar PDFLudwig CcoriÎncă nu există evaluări

- TG-Caso Global FAMOSA - BasesDocument2 paginiTG-Caso Global FAMOSA - BasesLeonardo Manuel Zuñiga CasabonaÎncă nu există evaluări

- Mantenimiento PreventivoDocument22 paginiMantenimiento PreventivoLudwig CcoriÎncă nu există evaluări

- White Rabbit y La Crisis de La Leche ChinaDocument1 paginăWhite Rabbit y La Crisis de La Leche ChinaLudwig CcoriÎncă nu există evaluări

- ConcesionAeropuertoconsello31enero ESANDocument184 paginiConcesionAeropuertoconsello31enero ESANYeca Saens CastilloÎncă nu există evaluări

- Logistica Inversa TrabajoDocument2 paginiLogistica Inversa TrabajoLudwig CcoriÎncă nu există evaluări

- Rosticeria RicopolloDocument13 paginiRosticeria RicopolloLudwig Ccori100% (2)

- Analisis Modelo Scor Empresa DolitoralDocument21 paginiAnalisis Modelo Scor Empresa DolitoralLudwig CcoriÎncă nu există evaluări

- Cifuentes Castro Sandra 2010Document72 paginiCifuentes Castro Sandra 2010Ludwig CcoriÎncă nu există evaluări

- PinkDocument1 paginăPinkLudwig CcoriÎncă nu există evaluări

- Avicola PDFDocument165 paginiAvicola PDFludwigccopriÎncă nu există evaluări

- Avicola Criave - Estudio de MercadoDocument23 paginiAvicola Criave - Estudio de MercadoAlejandro Mosaja100% (3)

- Soldar Fibra OpticaDocument15 paginiSoldar Fibra OpticaEder JoelÎncă nu există evaluări

- Mantenimiento y Operacion de Riego ParcelarioDocument36 paginiMantenimiento y Operacion de Riego ParcelarioMáximo Flores NuñezÎncă nu există evaluări

- PILA de CpuDocument3 paginiPILA de CpuManuel Beltran NoguesÎncă nu există evaluări

- Proyecto HierroDocument18 paginiProyecto HierroDanicho Lara100% (1)

- Linea de Tiempo de La EstadisticaDocument2 paginiLinea de Tiempo de La EstadisticaYelsin BrinezÎncă nu există evaluări

- DJ Medio de Transporte de GLPDocument4 paginiDJ Medio de Transporte de GLPMoises FloresÎncă nu există evaluări

- Unidad 1 Control 1 Números (5º)Document5 paginiUnidad 1 Control 1 Números (5º)Thania Gaete MuñozÎncă nu există evaluări

- LA OBRA DE SAHAGúN, OTRA CARTA INÉDITA DE Del PASO y TRONCOSODocument63 paginiLA OBRA DE SAHAGúN, OTRA CARTA INÉDITA DE Del PASO y TRONCOSORanay TeixeiraÎncă nu există evaluări

- Redaccion Articulo CientificoDocument70 paginiRedaccion Articulo CientificoValeria ZárateÎncă nu există evaluări

- Guías de Jerusalen TipsDocument5 paginiGuías de Jerusalen TipsdanielÎncă nu există evaluări

- Solicitud de Apoyo JudicialDocument3 paginiSolicitud de Apoyo JudicialMary Gutierrez GilÎncă nu există evaluări

- SapolioDocument54 paginiSapolioRegina0% (1)

- RadiacionDocument12 paginiRadiacionAnderson Sandoval FloresÎncă nu există evaluări

- Manual de Propietario Voge 525 DSX Espanol - CompressedDocument124 paginiManual de Propietario Voge 525 DSX Espanol - CompressedskubadubaÎncă nu există evaluări

- Plan de AcciónDocument2 paginiPlan de Acciónaliciafreire57Încă nu există evaluări

- Mapa Conceptual de TeoriaDocument5 paginiMapa Conceptual de Teoriajhon alexander calderon plazasÎncă nu există evaluări

- Menús Tradición 2024Document21 paginiMenús Tradición 2024Racam10Încă nu există evaluări

- AforoDocument2 paginiAforoDIEGO OVANDOÎncă nu există evaluări

- Depreciacion Contable Activos FijosDocument2 paginiDepreciacion Contable Activos FijosElmer RomeroÎncă nu există evaluări

- Reporte de Lectura Personas SuperdotadosDocument4 paginiReporte de Lectura Personas SuperdotadosDina EncinasÎncă nu există evaluări

- Trabajo de Electronica UltrasonidosDocument13 paginiTrabajo de Electronica UltrasonidosRony BenitezÎncă nu există evaluări

- El Verbo, Numero y PersonaDocument3 paginiEl Verbo, Numero y PersonaFiorela Valdivia pillaca100% (1)

- TP2 - Historia Arq.1 - PASAPERA BAYONA CARMEN KRISHELLDocument10 paginiTP2 - Historia Arq.1 - PASAPERA BAYONA CARMEN KRISHELLCarmen Krishell PasaperaÎncă nu există evaluări

- Alternativas de Solución - Norleidis YasgunaDocument9 paginiAlternativas de Solución - Norleidis YasgunaNorle YagunaÎncă nu există evaluări

- Bioquimica Letra BDocument4 paginiBioquimica Letra BadonayÎncă nu există evaluări

- Bochure Batalla de Coto 2022 PDFDocument2 paginiBochure Batalla de Coto 2022 PDFMariangel EnríquezÎncă nu există evaluări

- TD 1577Document147 paginiTD 1577Carmen TanasiÎncă nu există evaluări

- Niversidad Tecnologica Regional Del Sur: Asignatura: Administración de La ProducciónDocument3 paginiNiversidad Tecnologica Regional Del Sur: Asignatura: Administración de La Producciónestefani dzulÎncă nu există evaluări

- Clase Sesión 14 - II ParteDocument11 paginiClase Sesión 14 - II ParteNADIA STEFANIA SEIJAS BERNABEÎncă nu există evaluări

- 2 Lavado de ManosDocument19 pagini2 Lavado de ManosAlexander Ivan Cornejo SanchezÎncă nu există evaluări