Documente Academic

Documente Profesional

Documente Cultură

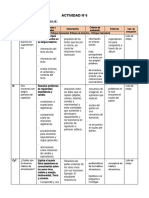

Para La Presente Actividad Debes Realizar El Siguiente Cuestionario

Încărcat de

Yair David MercadoDrepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Para La Presente Actividad Debes Realizar El Siguiente Cuestionario

Încărcat de

Yair David MercadoDrepturi de autor:

Formate disponibile

Para la presente actividad debes realizar el siguiente cuestionario, el cuestionario

debe realizase y guardarse en un archivo en PDF y enviarlo como evidencia de la

actividad:

1. ¿Qué Administración de ficheros o sistemas de archivos

encontramos en los diferentes sistemas operativos?

FAT, HPFS, NTFS, EXT3, XFS.

2. En el mercado de las tecnologías de la información y la

comunicación encontramos diferentes opciones de sistemas

operativos, ¿cuáles son?

Windows, Mac OS X, Solaris, Linux, Microsoft Windows Server, GNU/Linux,

Novell Netware, Unix, Android, Windows Mobile, iOS, Symbian OS,

Blackberry OS.

3. ¿Cuáles son las clasificaciones de los sistemas operativos?

Administración de tareas.

Administración de usuarios.

Manejo de recursos.

Sistema Operativo para Dispositivos Móviles.

Sistemas Operativos de Red.

4. ¿Qué tarea realiza el núcleo de un sistema operativo?

Incorpora las funciones básicas del sistema operativo, como por ejemplo la

gestión de la memoria de los procesos, de los archivos de las entradas

/salidas principales y de las funciones de comunicación.

5. ¿ Que tipos de servidores encontramos en el mercado? mencione

si ha utilizado alguno

Servidor de archivo, servidor de impresiones, servidor de correo, servidor

proxy

6. Escriba por lo menos 2 nombres de sistemas operativos de red

Microsoft Windows Server,

GNU/Linux,

Novell Netware,

Unix.

7. ¿Cuáles son las funciones de un sistema operativo?

Respalda archivos en medios de almacenamientos.

Crea y elimina archivos.

Crea y elimina directorios.

Dar soporte a primitivas para las manipulaciones de archivos y directorios.

Hacer un mapa de archivos en el almacenamiento secundario.

8. ¿Qué tipo de arquitecturas de red encontramos para servicios de

base de datos?

Tipo bus, Cuando un computador envía un mensaje y viaja a todo el resto

de computadores de la red para determinar el destinatario del mensaje,

entre las ventajas que podemos encontrar es la facilidad de implementar,

es muy económica y requiere de menos cableado y es ideal para empresas

pequeñas. Las desventajas que presenta esta topología es pasiva, es decir

el mensaje se puede perder y porque no genera la señal, otra desventaja

es si se rompe el cable de conexión o un computador se desconecta, se

abre el circuito de red y se interrumpe la comunicación.

9. Escriba 2 tipos de arquitectura de red que sean más utilizadas en

los servicios de base de datos y explique por qué

Tipo bus: pues tiene la facilidad de implementar más cómoda del mercado,

es muy económica

Tipo estrella: pues tiene la ventaja que si se desconecta la red o su cable, la

red mantiene su funcionamiento.

10. Explique que es la seguridad organizativa, seguridad lógica,

seguridad física, seguridad legal

La seguridad organizativa se encarga de toda la parte de la organización de

los datos de los sistemas de información.

La seguridad física de un sistema informático consiste en la aplicación de

barreras físicas y procedimientos de control frente a amenazas físicas al

hardware.

La seguridad lógica de un sistema informático consiste en la aplicación de

barreras y procedimientos que protejan el acceso a los datos y al

información contenida en él.

Seguridad legal es una firma de consultoría cuyo objetivo es contribuir al

desarrollo económico de las organizaciones rompiendo el paradigma sobre

el uso de las tecnologías de la información.

11. ¿Que elementos de red se podrían utilizar en los servicios de base

de datos?

HUB, Tarjeta de red, Gateway, Enrutador, Switch, transceiver

12. ¿Qué es un SMBD?

Es un software que tiene como objetivo facilitar la construcción y manipulación

de base de datos sirviendo como interfaz entre estas, los usuarios y los

distintos tipos de aplicaciones que las utilizan.

13. En la arquitectura de una base de datos ¿cuales son los

diferentes esquemas que encontramos en un SMBD?, explique cada

una de ellas

Nivel externo (Programas de aplicación):

Incluye varios esquemas externos, cada uno de los cuales describe la base de

datos de acuerdo con la necesidad de un grupo de usuarios determinados. Este

nivel es definido por el usuario o por el programador.

Nivel conceptual:

Incluye varios esquemas o vistas de usuario. Cada uno de los cuales describe la

base de datos de acuerdo con las necesidades de usuarios determinados. Este

nivel es definido por el usuario o por el programador de aplicaciones en común

acuerdo con el DBA.

Nivel interno:

Esquema describe la estructura básica de almacenamiento de la base de datos:

Definición de almacenamiento de registros, método de representación de datos

y acceso utilizado. Es estructurado por el administrador de Base de Datos(DBA,

Data Base Administrator).

14. ¿Que usuarios encontramos en los SMBD?

End Users (usuarios finales):

Aquellos usuarios que utilizan la base de datos para consultas, actualizaciones,

generación de reportes entre otros. Entre los usuarios finales tenemos:

• Casual end users: Usuarios que utilizan la base de datos de manera muy

ocasional. (Jefes o supervisores de rangos medios)

• Parametric or native end users: Usuarios que no necesitan conocer la

presencia de la BD, y son instruido acerca de como operar una transacci6n,

sus operaciones son muy limitadas. Considerados los usuarios finales que

trabajan con un programa de aplicacion de formularios tipo menu.

• Sophisticated end user: Utiliza todas las capacidades de un DBMS para

implementar aplicaciones complejas.

• Stand-alone users: Usuarios de base de datos personales.

On line users:

Usuarios que se pueden comunicar directamente vía computadora en línea o

indirectamente vía interface del usuario y programas de aplicación.

• Application Programmer: Programadores profesionales quienes son

responsables de desarrollar los programas de aplicacion que utilizaran los

usuarios naive y en linea.

• Data Base Administrator(DBA): El control centralizado de la base de datos es

ejercido por una persona o grupo de personas bajo la supervision de un

administrador de alto nivel . La persona o grupo se le conoce como DBA,

responsables de crear, modificar y mantener los tres niveles del DBMS. El DBA

es el custodio de los datos y controla la estructura de la base de datos.

15. ¿Que normas ISO encontramos para el manejo de la seguridad

de la información? explique con sus palabras cada una de ellas

Norma ISO (Organización Internacional de Normalización) 27000:

Está diseñado para cualquier empresa o institución que este compitiendo a

través de cualquier sistema de información en el mercado y así gestionar la

seguridad de la información de las mismas.

Norma ISO (Organización Internacional de Normalización) IEC17799:

Esta norma busca instruir a cualquier tipo de empresas o instituciones por

medio de un conjunto de recomendaciones.

Basado en las políticas controla el manejo de la información.

16. ¿Cuáles son los principios de la seguridad informática?, explique

cada una de ellas

Confidencialidad: Asegurar que únicamente personal autorizado tenga acceso a

la información.

Integridad: Garantizar que la información no será alterada, eliminada o

destruida por entidades no autorizadas.

Disponibilidad: Asegurar que los usuarios autorizados tengan acceso a la

información cuando la requieran.

17. ¿Cuáles son las fuentes generales para fomentar la seguridad de

la información?

Evaluar los riesgos: Se toman de los objetivos y estrategias de la organización,

se evalúa la vulnerabilidad y la probabilidad de ocurrencia.

Requerimientos legales: Satisfacer a sus socios comerciales, proveedores y

contratistas.

Principios comerciales: Procesar la información de la organización para sostener

sus operaciones.

18. Explique con sus palabras los tipos de almacenamiento SAN y

NAS

Almacenamiento SAN: sistema de almacenamiento en red dedicado de

conexiones punto a punto con los otros dispositivos de almacenamiento que no

causan ningún impacto en la LAN.

Almacenamiento NAS: estos a diferencia del Almacenamiento SAN utilizan la

red LAN y comparten los archivos por este medio.

S-ar putea să vă placă și

- Conceptos Generales de Las Matematicas FinacierasDocument1 paginăConceptos Generales de Las Matematicas FinacierasYair David MercadoÎncă nu există evaluări

- Protocolo Individual MacroeconomiaDocument1 paginăProtocolo Individual MacroeconomiaYair David MercadoÎncă nu există evaluări

- PagosDocument2 paginiPagosYair David MercadoÎncă nu există evaluări

- Dofa Sociedades en ComanditaDocument3 paginiDofa Sociedades en ComanditaYair David Mercado33% (3)

- Taller3Inge SoftwareDocument4 paginiTaller3Inge SoftwareYair David MercadoÎncă nu există evaluări

- AA6-Ev1-Plan de Respaldo para Las Secretarías de Gobierno y Hacienda de San Antonio Del SENADocument9 paginiAA6-Ev1-Plan de Respaldo para Las Secretarías de Gobierno y Hacienda de San Antonio Del SENAYair David MercadoÎncă nu există evaluări

- Informe de ActividadesDocument2 paginiInforme de ActividadesYair David MercadoÎncă nu există evaluări

- Lab JACOBODocument12 paginiLab JACOBOJacobo Silvestre Kiroshi0% (1)

- Areas de Las Principales Figuras Geometricas para Segundo de SecundariaDocument5 paginiAreas de Las Principales Figuras Geometricas para Segundo de SecundariaAntonioÎncă nu există evaluări

- Gmail - Confirmación de Nuevo Vuelo - ID Booking 2197824297 PDFDocument4 paginiGmail - Confirmación de Nuevo Vuelo - ID Booking 2197824297 PDFSebastian RuelasÎncă nu există evaluări

- Memoria de Calculo Puente PucaraDocument22 paginiMemoria de Calculo Puente PucaraJose Antonio Paredes VeraÎncă nu există evaluări

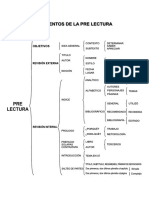

- Elementos de La Pre LecturaDocument1 paginăElementos de La Pre LecturaFernando YzfÎncă nu există evaluări

- Metabolismo Del GlucógenoDocument12 paginiMetabolismo Del GlucógenoGabriela SosaÎncă nu există evaluări

- Calculo Hidraulico de SifonDocument10 paginiCalculo Hidraulico de SifonAlberto Briones QuirozÎncă nu există evaluări

- Biografia Becky GDocument2 paginiBiografia Becky GAUSTOM0% (1)

- Costos de ManufacturaDocument66 paginiCostos de ManufacturaWiliam ParedesÎncă nu există evaluări

- Caso Con Consecuencias RealesDocument19 paginiCaso Con Consecuencias RealesAlexisEdxardoRojasGarciaÎncă nu există evaluări

- Accion Decisiva Tarea 1 A La 10Document110 paginiAccion Decisiva Tarea 1 A La 10RAFAEL ALFONSO HERNANDEZ GARCIAÎncă nu există evaluări

- Marte y El Enigma de La Vida 8Document2 paginiMarte y El Enigma de La Vida 8Jorge Luis Martinez MazaÎncă nu există evaluări

- Instruction Manual Weighing Indicator Ti-500 E.en - EsDocument19 paginiInstruction Manual Weighing Indicator Ti-500 E.en - EsEDUARDO HERNANDEZ100% (2)

- Formatos Excel UshayDocument20 paginiFormatos Excel UshayJohita Núñez MenesesÎncă nu există evaluări

- 1 Sesion 1 Marco Normativo Seti IpressDocument29 pagini1 Sesion 1 Marco Normativo Seti IpressJesus JesuÎncă nu există evaluări

- Planificacion de Artes Visuales 1 BasicoDocument49 paginiPlanificacion de Artes Visuales 1 BasicoKaren Hernández Siebald90% (30)

- Conestastcion de La demadna-LABORALDocument19 paginiConestastcion de La demadna-LABORALNELIDA LUNA ECHEVARRIAÎncă nu există evaluări

- Texto ArgumentativoDocument12 paginiTexto ArgumentativoAngela ChavezÎncă nu există evaluări

- Fundamentación JustificaciónDocument4 paginiFundamentación JustificaciónAlonso TovarÎncă nu există evaluări

- Descripcion LouDocument3 paginiDescripcion LoudanÎncă nu există evaluări

- Eliecer Lema Tarea5 Plan de NegociosDocument6 paginiEliecer Lema Tarea5 Plan de NegocioseliecerÎncă nu există evaluări

- Auditoria de Desempeño OrdenadoDocument35 paginiAuditoria de Desempeño OrdenadoAURIS SOTOMAYOR EDITH ALIDAÎncă nu există evaluări

- DD072 Herramientas Inform Ticas de Gesti N de ProyectosDocument4 paginiDD072 Herramientas Inform Ticas de Gesti N de Proyectosalvaro villamizarÎncă nu există evaluări

- KOSA EspDocument376 paginiKOSA EspInma GIL100% (4)

- Producto Acádemico 3Document3 paginiProducto Acádemico 3GENRRY ALDAZABAL PORTILLAÎncă nu există evaluări

- Lazos Cerrados y AbiertoDocument1 paginăLazos Cerrados y AbiertoHelmanDavidCantilloÎncă nu există evaluări

- Check List Camiones Sociedad Las TranquerasDocument6 paginiCheck List Camiones Sociedad Las TranquerasnestorcarlosmÎncă nu există evaluări

- Distribucion de PoissonDocument34 paginiDistribucion de PoissonNicol E. PeñaÎncă nu există evaluări

- Lunes 04 - ComDocument3 paginiLunes 04 - Comyaneth salvatierra de la cruzÎncă nu există evaluări

- 2° Grado - Junio 26Document26 pagini2° Grado - Junio 26Marisol Monsalve SanchezÎncă nu există evaluări