Documente Academic

Documente Profesional

Documente Cultură

Evaluacion de Controles Iso 27002-2013

Încărcat de

Mònica Torras0 evaluări0% au considerat acest document util (0 voturi)

451 vizualizări2 paginiCuadro de Controles ISO 27002:2013

Drepturi de autor

© © All Rights Reserved

Formate disponibile

PDF, TXT sau citiți online pe Scribd

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentCuadro de Controles ISO 27002:2013

Drepturi de autor:

© All Rights Reserved

Formate disponibile

Descărcați ca PDF, TXT sau citiți online pe Scribd

0 evaluări0% au considerat acest document util (0 voturi)

451 vizualizări2 paginiEvaluacion de Controles Iso 27002-2013

Încărcat de

Mònica TorrasCuadro de Controles ISO 27002:2013

Drepturi de autor:

© All Rights Reserved

Formate disponibile

Descărcați ca PDF, TXT sau citiți online pe Scribd

Sunteți pe pagina 1din 2

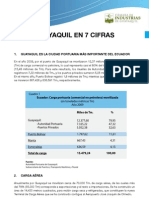

CRITERIOS DE EVALUA

AUDITORIA EN SEGURIDAD DE LA INFORMACIÓN

No realizado

Realizado informalmente

Planificado

Herramienta de Evaluacion y Diagnostico bajo la Norma ISO/IEC 27002:2013 Bien definido

Cuantitativamente controlado

Mejora continua

Norma Seccion Cumplimiento

5 POLITICAS DE SEGURIDAD 0%

5,1 Directrices de la Dirección en seguridad de la información 0%

5.1.1 Conjunto de políticas para la seguridad de la información No realizado

5.1.2 Revisión de las políticas para la seguridad de la información No realizado

8 GESTION DE ACTIVOS 0%

8,1 Responsabilidad sobre los Activos 0%

8.1.1 Inventario de activos. No realizado

8.1.2 Propiedad de los activos. No realizado

8.1.3 Uso aceptable de los activos. No realizado

8.1.4 Devolución de activos. No realizado

8,2 Clasificacion de la Informacion 0%

8.2.1 Directrices de clasificación. No realizado

8.2.2 Etiquetado y manipulado de la información. No realizado

8,3 Manejo de los soportes de almacenamiento 0%

8.3.1 Gestión de soportes extraíbles. No realizado

8.3.2 Eliminación de soportes. No realizado

8.3.3 Soportes físicos en tránsito No realizado

9 CONTROL DE ACCESO 0%

9,1 Requisitos de negocio para el control de accesos 0%

9.1.1 Política de control de accesos. No realizado

9.1.2 Control de acceso a las redes y servicios asociados. No realizado

9,2 Gestión de acceso de usuario. 0%

9.2.1 Gestión de altas/bajas en el registro de usuarios. No realizado

9.2.2 Gestión de los derechos de acceso asignados a usuarios. No realizado

9.2.3 Gestión de los derechos de acceso con privilegios especiales. No realizado

9.2.5 Revisión de los derechos de acceso de los usuarios. No realizado

9.2.6 Retirada o adaptación de los derechos de acceso No realizado

9,4 Control de acceso a sistemas y aplicaciones 0%

9.4.1 Restricción del acceso a la información. No realizado

9.4.2 Procedimientos seguros de inicio de sesión. No realizado

9.4.3 Gestión de contraseñas de usuario. No realizado

9.4.4 Uso de herramientas de administración de sistemas. No realizado

9.4.5 Control de acceso al código fuente de los programas No realizado

11 SEGURIDAD FISICA Y AMBIENTAL 0%

11,1 Areas Seguras 0%

11.1.1 Perímetro de seguridad física. No realizado

11.1.2 Controles físicos de entrada. No realizado

11.1.3 Seguridad de oficinas, despachos y recursos. No realizado

11.1.4 Protección contra las amenazas externas y ambientales. No realizado

11.1.5 El trabajo en áreas seguras. No realizado

11.1.6 Áreas de acceso público, carga y descarga No realizado

11,2 Seguridad de los Equipos 0%

11.2.1 Emplazamiento y protección de equipos. No realizado

11.2.2 Instalaciones de suministro. No realizado

11.2.3 Seguridad del cableado. No realizado

11.2.4 Mantenimiento de los equipos. No realizado

11.2.5 Salida de activos fuera de las dependencias de la empresa. No realizado

11.2.6 Seguridad de los equipos y activos fuera de las instalaciones. No realizado

11.2.7 Reutilización o retirada segura de dispositivos de almacenamiento. No realizado

11.2.8 Equipo informático de usuario desatendido. No realizado

11.2.9 Política de puesto de trabajo despejado y bloqueo de pantalla No realizado

12 SEGURIDAD EN LA OPERATIVA 0%

12,2 Protección contra código malicioso 0%

12.2.1 Controles contra el código malicioso. No realizado

12,3 Copias de seguridad 0%

12.3.1 Copias de seguridad de la información No realizado

13 SEGURIDAD EN LAS TELECOMUNICACIONES 0%

13,1 Gestión de la seguridad en las redes. 0%

13.1.1 Controles de red. No realizado

S-ar putea să vă placă și

- Ejercicios ISO 27001 - 2013Document5 paginiEjercicios ISO 27001 - 2013rarÎncă nu există evaluări

- Consultas Complejas - JOINDocument31 paginiConsultas Complejas - JOINSergio Palacios Chancafe33% (3)

- Anexo 2 - Declaracion de AplicabilidadDocument13 paginiAnexo 2 - Declaracion de AplicabilidadSILVIA CONSUELO HERNANDEZ, MANRIQUE100% (1)

- EscalaCumplimientoSeguridadInfoDocument19 paginiEscalaCumplimientoSeguridadInfoCarlos GomezÎncă nu există evaluări

- AutodiagnosticoSGSI v2 09072015Document89 paginiAutodiagnosticoSGSI v2 09072015Giusty Guerrero De La HozÎncă nu există evaluări

- Gap Analisis TIDocument48 paginiGap Analisis TIanon_516926778Încă nu există evaluări

- Criterios-evaluación-ISO27002Document28 paginiCriterios-evaluación-ISO27002Alvaro Rodriguez ArteagaÎncă nu există evaluări

- Lista de Controles ISO 27001:2013Document4 paginiLista de Controles ISO 27001:2013zinnernatsu100% (2)

- Normas ISO 27000 Seguridad InformaciónDocument20 paginiNormas ISO 27000 Seguridad InformaciónFrancis Mirella Castellanos ReyesÎncă nu există evaluări

- 110 Check List+Por+Norma+y+ItilREDESDocument16 pagini110 Check List+Por+Norma+y+ItilREDESAuritha RodriguezÎncă nu există evaluări

- Guía de Gestión de Riesgos NIST SP 800-30Document39 paginiGuía de Gestión de Riesgos NIST SP 800-30pcoble24Încă nu există evaluări

- 6.1.2 Metodologia - de - Evaluacion - y - Tratamiento - de - RiesgosDocument3 pagini6.1.2 Metodologia - de - Evaluacion - y - Tratamiento - de - Riesgoslararubio100% (1)

- NTC 27005Document74 paginiNTC 27005Daniela Garzon TrujilloÎncă nu există evaluări

- Declaración de Aplicabilidad SGSI LucesCoDocument14 paginiDeclaración de Aplicabilidad SGSI LucesCoJohn Mancilla100% (2)

- 2022 - 23-04MCYB - Caso Práctico en GrupoDocument10 pagini2022 - 23-04MCYB - Caso Práctico en GrupoMarianela MedinaÎncă nu există evaluări

- Auditoria CiberSeguridad Caja Negra AuraPortal Azure Telefonica 20190906Document19 paginiAuditoria CiberSeguridad Caja Negra AuraPortal Azure Telefonica 20190906Miguel AngelÎncă nu există evaluări

- Tecnología de La Información ISODocument7 paginiTecnología de La Información ISOtresromero83% (6)

- Evaluacion de Controles Iso 27002-2013Document26 paginiEvaluacion de Controles Iso 27002-2013pclegrÎncă nu există evaluări

- TKPPDDocument3 paginiTKPPDMaurisAdrianFloresÎncă nu există evaluări

- DC - Di 12 MTDocument101 paginiDC - Di 12 MTCristian Sepulveda100% (2)

- Hoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Document18 paginiHoja de Cálculo en C Users R Desktop Scanned Files Dir - 412 Fase 4 - Trabajo Colaborativo - SGSI V1Milena CastillaÎncă nu există evaluări

- Controles Iso 27002Document5 paginiControles Iso 27002Sergio Aburto RÎncă nu există evaluări

- EvidenciasDocument130 paginiEvidenciasChristian MirandaÎncă nu există evaluări

- 0 Norma ISO 27001 Resumen-ControlesDocument1 pagină0 Norma ISO 27001 Resumen-ControlesCarlos GuzmanÎncă nu există evaluări

- Evaluacion de Controles Iso 27001-2013Document14 paginiEvaluacion de Controles Iso 27001-2013sebastian spin100% (1)

- SGSI - Checklist ISO 27001 y ControlesDocument2 paginiSGSI - Checklist ISO 27001 y ControlesJoe3109Încă nu există evaluări

- Controles ISO 27001 2013 2005Document3 paginiControles ISO 27001 2013 2005Salvador SoteloÎncă nu există evaluări

- EMarismaArCHK Personal 20220117Document127 paginiEMarismaArCHK Personal 20220117Jhon RomeroÎncă nu există evaluări

- Controles de Seguridad ISO27002-2013Document8 paginiControles de Seguridad ISO27002-2013Eins Ortiz MoralesÎncă nu există evaluări

- EJECUCIÓNDocument6 paginiEJECUCIÓNDanielita FernandaÎncă nu există evaluări

- Checklist de Seguridad en RedesDocument3 paginiChecklist de Seguridad en RedesCristianLavarredaÎncă nu există evaluări

- Endesa GapDocument2 paginiEndesa GapElMERÎncă nu există evaluări

- Talleres ISO 27001 v2 PDFDocument40 paginiTalleres ISO 27001 v2 PDFSalomon AunÎncă nu există evaluări

- Respuestas - Checklist Auditoria de Base de DatosDocument8 paginiRespuestas - Checklist Auditoria de Base de DatosLaura Viviana Caceres GonzalezÎncă nu există evaluări

- Norma Iso 27002Document7 paginiNorma Iso 27002edzon gaitanÎncă nu există evaluări

- SGSI - Checklist ISO 27001 y ControlesDocument2 paginiSGSI - Checklist ISO 27001 y ControlesLuis VereauÎncă nu există evaluări

- Declaracion de Aplicabilidad V3-7Document20 paginiDeclaracion de Aplicabilidad V3-7Belle LorenÎncă nu există evaluări

- Checklist Auditoria de Base de DatosDocument9 paginiChecklist Auditoria de Base de Datosdarkness5125100% (1)

- Informe Tecnico 39 - Organo de Control InstitucionalDocument8 paginiInforme Tecnico 39 - Organo de Control InstitucionalFreitasDavidÎncă nu există evaluări

- Análisis de brechas en seguridad de la información del Fondo de Bienestar Social de la CGR 2017Document10 paginiAnálisis de brechas en seguridad de la información del Fondo de Bienestar Social de la CGR 2017michell to cla100% (2)

- Preguntas Auditoria SistemasDocument3 paginiPreguntas Auditoria SistemasalangumerÎncă nu există evaluări

- CISM 2007 - Gu A de Estudio - Resumen v1.0Document24 paginiCISM 2007 - Gu A de Estudio - Resumen v1.0Alvaro Auza BarriosÎncă nu există evaluări

- Matriz de Riesgos Empresa Gemita S.ADocument16 paginiMatriz de Riesgos Empresa Gemita S.AEsteban YoolÎncă nu există evaluări

- Gap - Iso 27001 2013 KPDocument58 paginiGap - Iso 27001 2013 KPHenrry Gutierrez GutierrezÎncă nu există evaluări

- Objetivos de Control Del Modelo Cobit 5Document1 paginăObjetivos de Control Del Modelo Cobit 5bianlaramÎncă nu există evaluări

- Estándares Internacionales Sobre Protección de Datos Personales y PrivacidadDocument6 paginiEstándares Internacionales Sobre Protección de Datos Personales y PrivacidadDiego Sanchez GuzmanÎncă nu există evaluări

- NIST - SP.800 53r5 1 190Document190 paginiNIST - SP.800 53r5 1 190Yerson Lopez Tomas100% (1)

- Tesis Implementacion 27001 y 20000 27018Document90 paginiTesis Implementacion 27001 y 20000 27018a_osoriodÎncă nu există evaluări

- Formato Inventario de ActivosDocument1 paginăFormato Inventario de ActivosFrancisco Joel Cevallos100% (1)

- Actividad 1 CiberseguridadDocument18 paginiActividad 1 CiberseguridadRover DmsÎncă nu există evaluări

- Implementación ISO 27001Document11 paginiImplementación ISO 27001edwin bautistaÎncă nu există evaluări

- SOC Checklist Seguridad TIDocument3 paginiSOC Checklist Seguridad TIVictor Hugo Rico MaciasÎncă nu există evaluări

- 11 Anexo ISO 27001 Objetivos de ControlDocument38 pagini11 Anexo ISO 27001 Objetivos de ControlQueTeDenPolCulooÎncă nu există evaluări

- Manual SGSI Ministerio SaludDocument16 paginiManual SGSI Ministerio SaludFerdÎncă nu există evaluări

- ISO 9001 2015 Vs ISO 27001 2013 Matrix EN - En.esDocument10 paginiISO 9001 2015 Vs ISO 27001 2013 Matrix EN - En.esDiana TrejosÎncă nu există evaluări

- ISO 27002:2022 (SOA) : 93 Controles de La Norma Iso27002:2022Document10 paginiISO 27002:2022 (SOA) : 93 Controles de La Norma Iso27002:2022RubenÎncă nu există evaluări

- ChecklistsDocument6 paginiChecklistsalejandro vicenteÎncă nu există evaluări

- Informe de auditoría de ciberseguridadDocument9 paginiInforme de auditoría de ciberseguridadAlexanderÎncă nu există evaluări

- Taller Auditoría Al SGSI Caso 4 5 y 6 2020-1Document6 paginiTaller Auditoría Al SGSI Caso 4 5 y 6 2020-1CRISTIAN ALEXIS TIERRADENTRO CRUZÎncă nu există evaluări

- Iso-Iec 27001 - 2013 - Sgsi PDFDocument9 paginiIso-Iec 27001 - 2013 - Sgsi PDFca_martin-1Încă nu există evaluări

- Estándar de Seguridad para La Gestión de Pistas de Auditoría y Su Monitoreo V1 2Document4 paginiEstándar de Seguridad para La Gestión de Pistas de Auditoría y Su Monitoreo V1 2Joelvin ChirinoÎncă nu există evaluări

- Análisis de vulnerabilidad CVE-2017-7269 en servicio web IIS 6.0Document9 paginiAnálisis de vulnerabilidad CVE-2017-7269 en servicio web IIS 6.0Arturo Ciro Palga NoriegaÎncă nu există evaluări

- Evaluacion de Controles Iso 27002-2013Document26 paginiEvaluacion de Controles Iso 27002-2013PanchitoMaduroDulceTentacionÎncă nu există evaluări

- Planificación Talle1 ManualidadesDocument2 paginiPlanificación Talle1 ManualidadesElena Rodriguez Caro100% (1)

- 03-Catálogo Goulds-SSH PDFDocument36 pagini03-Catálogo Goulds-SSH PDFPaul WaldronÎncă nu există evaluări

- Expoferia Universitaria Utb 2019Document4 paginiExpoferia Universitaria Utb 2019Wilson AcarapiÎncă nu există evaluări

- Transcripción de Softwares Especializados para Ingeniería IndustrialDocument7 paginiTranscripción de Softwares Especializados para Ingeniería IndustrialLuis Alberto Sanchez SubiaÎncă nu există evaluări

- Check-List para Una Carrera ProfesionalDocument5 paginiCheck-List para Una Carrera Profesionallive_93Încă nu există evaluări

- Mantenimiento filtro LaroxDocument45 paginiMantenimiento filtro LaroxRafael QuilicheÎncă nu există evaluări

- Taller 1 Estadistica Descriptiva 2Document6 paginiTaller 1 Estadistica Descriptiva 2Chamorro Sigdman FabianÎncă nu există evaluări

- E1 PTAct 1 7 1 DirectionsDocument4 paginiE1 PTAct 1 7 1 DirectionsDURAN1399Încă nu există evaluări

- Guia Aprendizaje 2 Bombas LinealesDocument4 paginiGuia Aprendizaje 2 Bombas Linealeschivo2145Încă nu există evaluări

- Manual NemosDocument35 paginiManual NemosjavivivivÎncă nu există evaluări

- Guayaquil en CifrasDocument3 paginiGuayaquil en CifrasKevin HerreraÎncă nu există evaluări

- ModbusDocument17 paginiModbusGonzalo Tapia100% (1)

- TRABAJOFINAL TR1 Calidad Total)Document7 paginiTRABAJOFINAL TR1 Calidad Total)Renan DroidÎncă nu există evaluări

- Rubrica para Evaluación Diagnostica Educación FisicaDocument1 paginăRubrica para Evaluación Diagnostica Educación FisicaJavier Hernán Zapata Molina100% (1)

- Introduccion A Garage Band 08Document107 paginiIntroduccion A Garage Band 08b03ticÎncă nu există evaluări

- Análisis de La Película "Detrás de La Pizarra"Document6 paginiAnálisis de La Película "Detrás de La Pizarra"Jairo HerreraÎncă nu există evaluări

- Tema 1. Los Equipos de Trabajo y La Gestión de Los ConflictosDocument6 paginiTema 1. Los Equipos de Trabajo y La Gestión de Los ConflictosMaria Del Pilar NunesÎncă nu există evaluări

- Manual Control Remoto EntelDocument2 paginiManual Control Remoto EntelAndres Araneda0% (1)

- Aplicaciones de Circuitos RC, RL y Del Transistor Como Elemento de Conmutación (Práctica)Document5 paginiAplicaciones de Circuitos RC, RL y Del Transistor Como Elemento de Conmutación (Práctica)Siul ReivajÎncă nu există evaluări

- Competencias Del Ingeniero BiomédicoDocument10 paginiCompetencias Del Ingeniero BiomédicoSandy Paola RojasÎncă nu există evaluări

- Reporte-Equifax LeylaG14Document5 paginiReporte-Equifax LeylaG14Pedro Abanto CabreraÎncă nu există evaluări

- Variables de Secretaria de TransitoDocument3 paginiVariables de Secretaria de TransitoAngie MejiaÎncă nu există evaluări

- Clasificación residuos manejo especialDocument2 paginiClasificación residuos manejo especialVictorGarciaÎncă nu există evaluări

- Conclusiones Logica CableadaDocument2 paginiConclusiones Logica CableadaJohn Alexander Hidalgo0% (2)

- Actividad 1 Estadisticas JuGVDocument9 paginiActividad 1 Estadisticas JuGVJuan Antonio Martin GutierrezÎncă nu există evaluări

- TPM y Su Fuerte Relación Con JITDocument31 paginiTPM y Su Fuerte Relación Con JITJuanManuelBayonaArenas100% (1)

- Hoja Tecnica Espaciador PDFDocument4 paginiHoja Tecnica Espaciador PDFAlanÎncă nu există evaluări