Documente Academic

Documente Profesional

Documente Cultură

7metodología de Respuesta A Incidentes (IRMs) IRM9-MalwareEnSmartphones-OEA PDF

Încărcat de

gabymena06Titlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

7metodología de Respuesta A Incidentes (IRMs) IRM9-MalwareEnSmartphones-OEA PDF

Încărcat de

gabymena06Drepturi de autor:

Formate disponibile

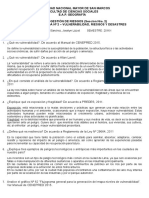

Preparación 1 Identificación 2 Contención 3

Objetivo: Establecer contactos, definir Objetivo: Detectar el incidente, determinar su Objetivo: Mitigar los efectos del ataque sobre el

procedimientos y recopilar información para alcance, e involucrar a las partes apropiadas. medio ambiente apuntado.

ahorrar tiempo durante un ataque .

Principales puntos de notificación para smartphone • Asegúrese de usuario tiene un dispositivo provisional

• El escritorio de ayuda de móviles debe tener un sospechosas: o permanente nuevo para evitar cualquier restricción

proceso definido en caso de una infección de de tiempo en la investigación.

malware: sustituir el teléfono inteligente del usuario • El antivirus presenta alertas; • Realice una copia de seguridad de los datos del

con uno nuevo y aislar el dispositivo sospechoso para • Actividad inusual del sistema, sistema inusualmente smartphone.

su análisis por el investigador forense. lento; • Retire la batería para bloquear toda la actividad (wifi,

• Se apreciará contar con un buen conocimiento de la • Actividad inusual de red, conexión a Internet muy Bluetooth, etc).

actividad habitual de los teléfonos inteligentes lenta; • Inicie una comprobación antivirus en los equipos que

(herramientas por defecto y adicionales que se • El sistema se reinicia o apaga sin motivo; estén o hayan sincronizado con el smartphone

ejecuten en él). Puede ser útil contar con un experto • Algunas aplicaciones se bloquean inesperadamente; comprometido.

de apoyo smartphone para ayudar al investigador • El usuario recibe uno o múltiples mensajes, algunos • Envíe el smartphone sospechoso y componentes

forense. de ellos podrían tener caracteres especiales (SMS, adecuados (SIM, batería, cable de alimentación,

• Debe hacerse un seguimiento para comprobar el MMS, Bluetooth, etc); tarjetas de memoria) a su equipo de seguridad de

consumo del usuario o actividad inusual de la red. • Gran incremento en la facturación de teléfono o de la respuesta a incidentes. Este equipo le ayudará a

actividad web. aislar el contenido malicioso y enviarlo a las

• Llamadas a los números telefónicos inusuales o poco compañías antivirus.

comunes en horas/días inusuales .

Se necesita recoger las evidencias tales como

direcciones de Internet.

Pregunte al usuario sobre su actividad habitual en el

smartphone: los sitios web que navega, qué

aplicaciones externas ha instalado. Esta información

puede ser opcionalmente cotejada con la política de la

empresa.

Remedio 4 Recuperación 5

Objetivo: Emprender acciones para eliminar la Objetivo: Restaurar el sistema a las operación

amenaza y evitar futuros incidentes. normal.

Si está establecido algún acceso encriptado con Si el usuario necesita recuperar del medio infectado,

contraseña, encuentre una manera de tener acceso a defina un período de cuarentena y haga la verificación

los datos almacenados. Si esto no es posible, la correspondiente con un anti-virus, si es posible, para IRM #9

investigación se verá altamente limitada. asegurar que nada podría hacerle daño al usuario o a Malware en Smartphones

los sistemas de la organización. Cómo manejar un smartphone sospechoso

Su equipo de respuesta a incidentes deberá de utilizar

Autor IRM: CERT SG / Julien Touche

herramientas específicas para realizar la investigación Restaure al dispositivo de destino los datos respaldados

Versión IRM: 1.1

forense en el smartphone. previamente desde una fuente confiable.

email: cert.sg@socgen.com

web: http://cert.societegenerale.com

Sólo para su información, aquí hay una breve lista de las Una vez que las investigaciones hayan terminado, limpie

Traducción: Francisco Neira

herramientas que pueden ser útiles: el smartphone infectado (si es posible) y la restablezca

email: neira.francisco@gmail.com

la configuración de fábrica con el firmware original y el

Twitter: @neirafrancisco

Herramientas gratuitas: Utilidades de XDA (Windows sistema de archivos, con el fin de ser utilizado de nuevo.

Mobile), MIAT (herramienta de Adquisición Mobile

Interna - Symbian, Windows Mobile), TULP2G,

Blackberry Desktop Manager

Repercusiones 6 Extracto

Herramientas comerciales: XRY, Cellebrite, Paraben ... Esta “Metodología de Respuesta a Incidentes” (IRM, por sus siglas

en inglés) es una hoja resumen dedicada a los manejadores de

incidentes que investigan un asunto de seguridad específico. Quién

Acciones: Informe debe de usar estas hojas IRM?

• Retire SIM del teléfono inteligente si no lo ha hecho; Deberá de escribirse un informe de incidente y ponerlo a • Administradores

• Recupere la historia de teléfono, historial web y todos disposición de todos los interesados. Deberán de • Centro de Operaciones de Seguridad (SOC)

describirse los siguientes temas: • CISOs y sus delegados

los “logs” disponibles; • CSIRT (equipos de respuesta a incidentes informáticos)

• Recupere el “log” de conexiones a servidor si está Recuerde: Si usted afronta un incidente, siga el IRM, tome

disponible; • La detección inicial. notas y no pierda el control. Contacte su CSIRT

• Identifique y elimine la amenaza en el smartphone. • Las acciones y línea de tiempo. inmediamente si es necesario.

• Si la amenaza se relaciona con una aplicación • Lo que sí funcionó.

instalada, identifique su ubicación en Internet y • ¿Qué salió mal?

• Costo del incidente

Pasos del manejo de incidentes

retírela.

Se definen 6 pasos para manejar los incidentes de seguridad:

Capitalice • Preparación: Alistarse para manejar el incidente

• Identificación: Detectar el incidente

Deberán de definirse acciones para mejorar los

• Contención: Limitar el impacto del incidente

procesos de detección de malware de Windows para • Remedio: Remover la amenaza

sacar provecho de esta experiencia. • Recuperación: Recobrar a una etapa normal

• Repercusiones: Delinear y mejorar el proceso

S-ar putea să vă placă și

- Actividad 1 CiberseguridadDocument18 paginiActividad 1 CiberseguridadRover DmsÎncă nu există evaluări

- IdsDocument29 paginiIdsoicirbafmÎncă nu există evaluări

- 13 Programas de Monitoreo de Red para Pequeñas EmpresasDocument18 pagini13 Programas de Monitoreo de Red para Pequeñas EmpresascyberfosigÎncă nu există evaluări

- Diagramación de Procesos para La Elaboración de Un Producto o Servicio Gestión Estratégica 713Document9 paginiDiagramación de Procesos para La Elaboración de Un Producto o Servicio Gestión Estratégica 713Erica viviana Ramírez noreñaÎncă nu există evaluări

- Seguridad en Aplicaciones Online IntroduccionDocument13 paginiSeguridad en Aplicaciones Online Introduccionrebeca sisalimaÎncă nu există evaluări

- Mecánica de EstructurasDocument447 paginiMecánica de Estructurasjavi flow33% (3)

- APLICACIÓN DEL METODO GAUSS NuevoDocument8 paginiAPLICACIÓN DEL METODO GAUSS Nuevoluisvar1243% (7)

- 14metodología de Respuesta A Incidentes (IRMs) IRM2-DetecIntrusWindows-OEADocument2 pagini14metodología de Respuesta A Incidentes (IRMs) IRM2-DetecIntrusWindows-OEAgabymena06Încă nu există evaluări

- Mexmasi 12 T 1 TraDocument9 paginiMexmasi 12 T 1 Tradarkness5125100% (4)

- Fuente de Voltaje PDFDocument5 paginiFuente de Voltaje PDFFernando Perez Magallan50% (2)

- Diferencia Entre IDS e IPS y FirewallDocument2 paginiDiferencia Entre IDS e IPS y FirewallyocabezaÎncă nu există evaluări

- Implementacion Firewall Pfsense - GonzalesDocument26 paginiImplementacion Firewall Pfsense - GonzalesJhonny Rafael Ágreda FloresÎncă nu există evaluări

- Guía Del Primer Avance Del Proyecto Final Integrador - Grupo 5Document10 paginiGuía Del Primer Avance Del Proyecto Final Integrador - Grupo 5Sharon GonzálesÎncă nu există evaluări

- Seguridad y Control de Acceso A Usuarios.Document5 paginiSeguridad y Control de Acceso A Usuarios.Sebastian Ordoñez RubianoÎncă nu există evaluări

- 9metodología de Respuesta A Incidentes (IRMs) IRM11-FugaDeInformacion-OEADocument2 pagini9metodología de Respuesta A Incidentes (IRMs) IRM11-FugaDeInformacion-OEAgabymena06Încă nu există evaluări

- 3metodología de Respuesta A Incidentes (IRMs) IRM5-ComportamientoMaliciosoEnRed-OEADocument2 pagini3metodología de Respuesta A Incidentes (IRMs) IRM5-ComportamientoMaliciosoEnRed-OEAgabymena06Încă nu există evaluări

- 1metodología de Respuesta A Incidentes (IRMs) IRM3-DetecIntrusUnix-Linux-OEADocument2 pagini1metodología de Respuesta A Incidentes (IRMs) IRM3-DetecIntrusUnix-Linux-OEAgabymena06Încă nu există evaluări

- 5metodología de Respuesta A Incidentes (IRMs) IRM7-DeteccionMalwareEnWindows-OEADocument2 pagini5metodología de Respuesta A Incidentes (IRMs) IRM7-DeteccionMalwareEnWindows-OEAgabymena06Încă nu există evaluări

- 11metodología de Respuesta A Incidentes (IRMs) IRM12-AbusoDeInsider-OEADocument2 pagini11metodología de Respuesta A Incidentes (IRMs) IRM12-AbusoDeInsider-OEAgabymena06Încă nu există evaluări

- 12metodología de Respuesta A Incidentes (IRMs) IRM14-Estafa-OEADocument2 pagini12metodología de Respuesta A Incidentes (IRMs) IRM14-Estafa-OEAgabymena06Încă nu există evaluări

- Hacking EticoDocument4 paginiHacking EticoGhilmer VHÎncă nu există evaluări

- 6metodología de Respuesta A Incidentes (IRMs) IRM8-Chantaje-OEADocument2 pagini6metodología de Respuesta A Incidentes (IRMs) IRM8-Chantaje-OEAgabymena06Încă nu există evaluări

- Honeypots 120044756342786 4Document26 paginiHoneypots 120044756342786 4MissDuoc Viña del MarÎncă nu există evaluări

- Proyecto Final - Manual Técnico Acceso RemotoDocument42 paginiProyecto Final - Manual Técnico Acceso RemotoAlex Conde EscarozÎncă nu există evaluări

- Lumen DDoS EsDocument2 paginiLumen DDoS EsjenriquezvÎncă nu există evaluări

- Tipos de malware: virus, gusanos, troyanos y másDocument10 paginiTipos de malware: virus, gusanos, troyanos y másHenry FloresÎncă nu există evaluări

- Analisis de Vulnerabilidades NESSUS - David - Gonzalez - David - MartinezDocument20 paginiAnalisis de Vulnerabilidades NESSUS - David - Gonzalez - David - MartinezDavid Gonzalez Cortes100% (1)

- Amenazas, Vulnerabilidades y Ataques A La Ciberseguridad (Jorge Rodas) Cap 03Document9 paginiAmenazas, Vulnerabilidades y Ataques A La Ciberseguridad (Jorge Rodas) Cap 03jorgeshadows7Încă nu există evaluări

- Paso A Paso para Instalar El Servidor VoipDocument16 paginiPaso A Paso para Instalar El Servidor VoipJaime David Daza TovarÎncă nu există evaluări

- Herramientas de La Ingeniería SocialDocument3 paginiHerramientas de La Ingeniería SocialLilibeth RBÎncă nu există evaluări

- 10metodología de Respuesta A Incidentes (IRMs) IRM13-Phishing-OEADocument2 pagini10metodología de Respuesta A Incidentes (IRMs) IRM13-Phishing-OEAgabymena06Încă nu există evaluări

- Herramientas para El Análisis ForenseDocument23 paginiHerramientas para El Análisis ForenseClaudio LópezÎncă nu există evaluări

- Ciberseguridad Un Enfoque Práctico Mediante El Uso de Laboratorios Virtuales - CPICDocument75 paginiCiberseguridad Un Enfoque Práctico Mediante El Uso de Laboratorios Virtuales - CPICJohan RiosÎncă nu există evaluări

- Escritorio Remoto Con HamachiDocument14 paginiEscritorio Remoto Con HamachiFeli TosÎncă nu există evaluări

- Ciberseguridad 2022 - M3Document36 paginiCiberseguridad 2022 - M3veila martinezÎncă nu există evaluări

- Untangle, Configurando Proxy (Web Filter Lite) y Firewall - GnunickDocument14 paginiUntangle, Configurando Proxy (Web Filter Lite) y Firewall - GnunickOliver SantosÎncă nu există evaluări

- Práctica - CPDDocument1 paginăPráctica - CPDDaniel A. Moreno BarónÎncă nu există evaluări

- Seguridad en Ingeniería de SoftwareDocument19 paginiSeguridad en Ingeniería de SoftwareLucía JimperÎncă nu există evaluări

- Tarea 5. Ataques Al Protocolo SSLDocument2 paginiTarea 5. Ataques Al Protocolo SSLJessica Pozo MartinÎncă nu există evaluări

- Asistencia RemotaDocument25 paginiAsistencia RemotaROMULOÎncă nu există evaluări

- Curso de Ethical Hacking y Test de Penetración Informática - APLICADO PDFDocument8 paginiCurso de Ethical Hacking y Test de Penetración Informática - APLICADO PDFFelipe GualsaquiÎncă nu există evaluări

- Capitulo 2-Seguridad InformaticaDocument90 paginiCapitulo 2-Seguridad InformaticaJose CarrascoÎncă nu există evaluări

- Seguridad Física en ServidoresDocument5 paginiSeguridad Física en Servidoresmiguel2361Încă nu există evaluări

- Seg Inf OrgsDocument4 paginiSeg Inf OrgsDiana LopezÎncă nu există evaluări

- Políticas de Protección Contra Ataques InformáticosDocument1 paginăPolíticas de Protección Contra Ataques InformáticosVanne Bedoya De GarciaÎncă nu există evaluări

- Charlas InformaticaDocument6 paginiCharlas InformaticaAileen Allen100% (1)

- Análisis de Código Con SonarQube - Federico ToledoDocument19 paginiAnálisis de Código Con SonarQube - Federico ToledoGerardo VerasÎncă nu există evaluări

- Diferencias Tiene RelativeLayout y LinearLayoutDocument8 paginiDiferencias Tiene RelativeLayout y LinearLayoutO Eduardo O Morales OÎncă nu există evaluări

- MantenimientoWebDocument3 paginiMantenimientoWebMatthew kÎncă nu există evaluări

- Actividad 01 - Implementacion de Una Plataforma de MonitoreoDocument5 paginiActividad 01 - Implementacion de Una Plataforma de Monitoreoapi-240863278100% (1)

- JoseGomez Fase4Document12 paginiJoseGomez Fase4Julian Andres Suarez CadenaÎncă nu există evaluări

- Reporte de Seguridad InformaticaDocument6 paginiReporte de Seguridad InformaticajuanÎncă nu există evaluări

- Ensayo Seguridad InformaticaDocument4 paginiEnsayo Seguridad InformaticaJuana Uriarte100% (2)

- Trabajo Final Curso CiberseguridadDocument5 paginiTrabajo Final Curso CiberseguridadAdrianaÎncă nu există evaluări

- Open Vas PDFDocument6 paginiOpen Vas PDFNolberto Zabala QuirozÎncă nu există evaluări

- NMAP EjerciciosDocument9 paginiNMAP EjerciciosJulian QuitianÎncă nu există evaluări

- GARCIADocument8 paginiGARCIAVeronica CaballeroÎncă nu există evaluări

- Guia Doxing DPDocument4 paginiGuia Doxing DPARIEL ALFREDO OBANDO VERAÎncă nu există evaluări

- Aplicaciones Administración RemotaDocument14 paginiAplicaciones Administración RemotaRicardo BonillaÎncă nu există evaluări

- Ataque DoS en entorno virtualizado usando Metasploitable3Document14 paginiAtaque DoS en entorno virtualizado usando Metasploitable3Gina Ibeth Sana RojasÎncă nu există evaluări

- Examen 8 PDFDocument5 paginiExamen 8 PDFJuankiMuñozÎncă nu există evaluări

- GD Grado Seguridad Ciberseguridad en Redes y SistemasDocument8 paginiGD Grado Seguridad Ciberseguridad en Redes y SistemasPedro Alfonso Atuesta VeraÎncă nu există evaluări

- Auditoria de AppsDocument5 paginiAuditoria de AppsGonzálo SosaÎncă nu există evaluări

- Modulo 8Document112 paginiModulo 8Richard Inoa JimenezÎncă nu există evaluări

- 10metodología de Respuesta A Incidentes (IRMs) IRM13-Phishing-OEADocument2 pagini10metodología de Respuesta A Incidentes (IRMs) IRM13-Phishing-OEAgabymena06Încă nu există evaluări

- 12metodología de Respuesta A Incidentes (IRMs) IRM14-Estafa-OEADocument2 pagini12metodología de Respuesta A Incidentes (IRMs) IRM14-Estafa-OEAgabymena06Încă nu există evaluări

- 8metodología de Respuesta A Incidentes (IRMs) IRM10-IngenieriaSocial-OEA PDFDocument2 pagini8metodología de Respuesta A Incidentes (IRMs) IRM10-IngenieriaSocial-OEA PDFgabymena06Încă nu există evaluări

- 11metodología de Respuesta A Incidentes (IRMs) IRM12-AbusoDeInsider-OEADocument2 pagini11metodología de Respuesta A Incidentes (IRMs) IRM12-AbusoDeInsider-OEAgabymena06Încă nu există evaluări

- Seguridad de La Información - Decreto166 ST v3Document38 paginiSeguridad de La Información - Decreto166 ST v3gabymena06Încă nu există evaluări

- 6metodología de Respuesta A Incidentes (IRMs) IRM8-Chantaje-OEADocument2 pagini6metodología de Respuesta A Incidentes (IRMs) IRM8-Chantaje-OEAgabymena06Încă nu există evaluări

- Plantilla Perfil ProyectosDocument38 paginiPlantilla Perfil Proyectosgabymena06Încă nu există evaluări

- Preparación, detección y contención de ataquesDocument2 paginiPreparación, detección y contención de ataquesgabymena06Încă nu există evaluări

- Metodología de Respuesta A Incidentes (IRMs) IRM6-DefacementSitioWeb-OEADocument2 paginiMetodología de Respuesta A Incidentes (IRMs) IRM6-DefacementSitioWeb-OEApikamauÎncă nu există evaluări

- Seguridad de La Información - Decreto166 ST v3Document38 paginiSeguridad de La Información - Decreto166 ST v3gabymena06Încă nu există evaluări

- Santos JorgeDocument108 paginiSantos Jorgegabymena06Încă nu există evaluări

- Fasciculo Dispositivos Moviles SlidesDocument24 paginiFasciculo Dispositivos Moviles Slidesgabymena06Încă nu există evaluări

- Cyber SecurityDocument1 paginăCyber Securitygabymena06Încă nu există evaluări

- Fasciculo Contrasenas SlidesDocument27 paginiFasciculo Contrasenas Slidesgabymena06Încă nu există evaluări

- Fasciculo Comercio Electronico SlidesDocument24 paginiFasciculo Comercio Electronico Slidesgabymena06Încă nu există evaluări

- Cursos NoviembreDocument1 paginăCursos Noviembregabymena06Încă nu există evaluări

- Acuerdo de Responsabilidad de Seguridad de La Información USUARIOS OPERATIVOSDocument2 paginiAcuerdo de Responsabilidad de Seguridad de La Información USUARIOS OPERATIVOSgabymena06Încă nu există evaluări

- A1 Base Legal 11Document8 paginiA1 Base Legal 11Vickys GuamanÎncă nu există evaluări

- Requisitos para Obtener Visa MexicanaDocument11 paginiRequisitos para Obtener Visa MexicanaJose Sanchez PinosÎncă nu există evaluări

- Tutorial Csirt RaDocument5 paginiTutorial Csirt Ragabymena06Încă nu există evaluări

- 01C Acta de AceptaciónDocument1 pagină01C Acta de Aceptacióngabymena06Încă nu există evaluări

- Sophos Utm Feature List DsnaDocument5 paginiSophos Utm Feature List Dsnagabymena06Încă nu există evaluări

- 2014 Project Highlights 2014 12 24Document35 pagini2014 Project Highlights 2014 12 24gabymena06Încă nu există evaluări

- Medio San Juan - Choco - PSMV 2007 (Pag 139 - 1.887 KB)Document139 paginiMedio San Juan - Choco - PSMV 2007 (Pag 139 - 1.887 KB)AndresDarioVillalbaRuizÎncă nu există evaluări

- Yzf-R6 Admision 2Document2 paginiYzf-R6 Admision 2JOSEP MARIA VILELLA RAMONEDAÎncă nu există evaluări

- Análisis de La Distribución de Velocidades y Presiones en Canales.Document3 paginiAnálisis de La Distribución de Velocidades y Presiones en Canales.WalLe JarquinÎncă nu există evaluări

- Método de ZeevaertDocument2 paginiMétodo de ZeevaertEsmir CatarpÎncă nu există evaluări

- Tipos de Evaluación EducativaDocument3 paginiTipos de Evaluación Educativamaria gonzalesÎncă nu există evaluări

- Herramientas Todos Videos Noticias Shopping Más: ImágenesDocument1 paginăHerramientas Todos Videos Noticias Shopping Más: ImágenesLucy HuertaÎncă nu există evaluări

- Definición y proceso del marketing enDocument6 paginiDefinición y proceso del marketing enBRAYAN JOSE PALOMINO FLORESÎncă nu există evaluări

- Historia y servicios Caja CuscoDocument22 paginiHistoria y servicios Caja CuscoSofi Irene Ayte Gomez0% (1)

- DHHDDocument3 paginiDHHDMARIA PAULA TUQUERRES GOMEZÎncă nu există evaluări

- Sesión S17 Tutoría Viernes 16.07.21Document4 paginiSesión S17 Tutoría Viernes 16.07.21Anabelle UsquianoÎncă nu există evaluări

- TDR Instalacion - Ficha TecnicaDocument5 paginiTDR Instalacion - Ficha TecnicaPablo Ruiz AnahuaÎncă nu există evaluări

- EscaleraDocument10 paginiEscaleraLizeth Marioli Reyes HuamanÎncă nu există evaluări

- Aplicaciones de Las Superficies A La Ingeniería CivilDocument3 paginiAplicaciones de Las Superficies A La Ingeniería Civiljose rubenÎncă nu există evaluări

- Presentación MatricesDocument49 paginiPresentación MatricesRichard Alberto Rincon Haddad100% (1)

- COSO I Y II Objetivos Del C.I. Administracion de RiesgosDocument106 paginiCOSO I Y II Objetivos Del C.I. Administracion de RiesgosDany Omar ValenciaÎncă nu există evaluări

- Casstte SPDocument2 paginiCasstte SPmarco demonteÎncă nu există evaluări

- Informe de Gestion de RiesgosDocument5 paginiInforme de Gestion de RiesgosErick Russell MalpicaÎncă nu există evaluări

- Sistema inyección combustibleDocument229 paginiSistema inyección combustibleRodrigo CaceresÎncă nu există evaluări

- Manual de Prácticas Mavanzada - Imct - 1.18.19nDocument45 paginiManual de Prácticas Mavanzada - Imct - 1.18.19nAnaysi CabreraÎncă nu există evaluări

- DEV-C++ gráficosDocument7 paginiDEV-C++ gráficosAndres RilopÎncă nu există evaluări

- Bomba Sumergible de 75HPDocument13 paginiBomba Sumergible de 75HPPathy Gutierrez MoralesÎncă nu există evaluări

- Problemática Del Caño Usivar Yopal CasanareDocument5 paginiProblemática Del Caño Usivar Yopal CasanareLiz Fuentes100% (1)

- Carga Finita y Carga InfinitaDocument3 paginiCarga Finita y Carga InfinitaMaskota2Încă nu există evaluări

- 555: Versátil CI temporizadorDocument5 pagini555: Versátil CI temporizador'aaloonzoo LareezzÎncă nu există evaluări

- La evolución de la logística desde la prehistoria hasta la era digitalDocument4 paginiLa evolución de la logística desde la prehistoria hasta la era digitalPablo Manuel PellegriniÎncă nu există evaluări