Documente Academic

Documente Profesional

Documente Cultură

Trabajo 1

Încărcat de

Edwin GuerreroTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Trabajo 1

Încărcat de

Edwin GuerreroDrepturi de autor:

Formate disponibile

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

Actividades

Trabajo: Metodologías de modelado de amenazas

Para seguir profundizando en el modelado de amenazas se propone realizar este trabajo

que contenga al menos el siguiente contenido:

» Introducción al modelado de amenazas.

El modelado de amenazas, es un análisis por el cual se pueden determinar los riesgos

que en materia de seguridad puede estar expuesto un productor de software, red o

entorno.

A su vez el modelado de amenazas, permite establecer la forma en que pueden aparecer

los ataques, buscando la máxima mitigación de estos ataques.

» El análisis de modelo de amenazas (TMA) es un análisis que ayuda a determinar los

riesgos de seguridad que pueden acaecer en un producto, aplicación, red o entorno,

así como la forma en la que se aparecen los ataques. El objetivo consiste en

determinar cuáles son las amenazas que requieren mitigación y los modos de

hacerlo.

» Esta sección proporciona información de alto nivel acerca del proceso TMA. Para

obtener más información, consulte el capítulo 4 de Writing Secure Code, segunda

edición, de Michael Howard y David LeBlanc.

» Algunas de las ventajas de un TMA son:

» Facilita la comprensión de la aplicación.

» Ayuda a detectar errores

» Puede ayudar a los miembros del nuevo equipo a entender la aplicación con mayor

profundidad.

» Contiene información importante para otros equipos que trabajan en su aplicación.

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

» Resulta de utilidad para los evaluadores.

» Los pasos de nivel alto para llevar a cabo un TMA son los siguientes:

» Paso 1. Recopilar información básica

» Paso 2. Crear y analizar el modelo de amenazas

» Paso 3. Analizar las amenazas

» Paso 4. Identificar las tecnologías y técnicas de mitigación

» Paso 5. Documentar el modelo de seguridad y las consideraciones de

implementación

» Paso 6. Implementar y probar las mitigaciones

Paso 7. Mantener el modelo de amenazas sincronizado con el diseño

» Identificar escenarios de casos de uso. En cada escenario de caso de uso de su

entorno de destino, identifique cómo espera que su empresa utilice el entorno de

destino, así como las limitaciones y restricciones del entorno de destino. Esta

información ayuda a definir el ámbito de discusión del modelo de amenazas, y

proporciona los indicadores a los activos (cualquier elemento de valor de la empresa,

como, por ejemplo, la información y los equipos) y los puntos de entrada.

» Crear un diagrama de flujo de datos (DFD) para cada escenario. Asegúrese de que

profundiza lo suficiente para entender las amenazas.

» Determinar los límites y el ámbito del entorno de destino.

» Comprender los límites entre los componentes que son de confianza y los que no lo

son.

» Comprender el modelo de administración y configuración de cada componente.

» Crear una lista de dependencias externas.

Crear una lista de supuestos acerca de los componentes de los que depende cada

componente. Esto ayuda a validar los elementos de seguimiento, los elementos de

acción y los supuestos derivados de varios componentes con otros equipos.

» Estudio de metodologías existentes.

» Descripción de una metodología en profundidad.

» Ejercicio práctico de modelado de amenazas, utilizando una herramienta de

modelado como Threat Analysis and Modeling Tool 2014, del siguiente caso que se

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

describe a continuación (incluir los ficheros generados por la herramienta junto con

el del trabajo en un fichero a subir en la plataforma).

Caso práctico

Con objetivo de afianzar los conocimientos adquiridos sobre el modelado de amenazas,

se pide el definir, modelar y medir las posibles amenazas de una tienda de libros

online, llamada Librería On-Line SA.

Últimamente, ha sufrido un ciberataque que ha comprometido las credenciales de sus

clientes. El incidente ha trascendido en los medios de comunicación, lo que ha

producido una pérdida de cuota de mercado importante, frente a sus competidores.

Con el objetivo de mantener su actual posición en el mercado de venta electrónica de

libros y volver a recurar e incluso superar la que tenía, ha contratado a la empresa

InfoSecurity para llevar a cabo un trabajo de modelado de amenazas a sus sistemas

TI e implementar las salvaguardas que se deriven del mismo en función del nivel de

riesgo y la disponibilidad económica. Se le establece los siguientes requisitos de negocio

y técnicos:

» Habrá tres tipos de usuarios en la aplicación: clientes, administrador TI y agente de

ventas

» Los clientes deben poder buscar productos y gestionar sus pedidos utilizando la

tienda web o llamando a la oficina de ventas.

» Para que un cliente pueda realizar un pedido el cliente debe, con anterioridad,

registrase para crearle una cuenta.

» El cliente puede pagar con una tarjeta de crédito, débito o mediante trasferencia

bancaria.

» Los clientes deben iniciar sesión antes para poder personalizar sus preferencias.

» Los clientes deben ser capaces de revisar y modificar sus pedidos realizados.

» Los agentes de ventas pueden conceder descuentos a los clientes.

» Los administradores pueden modificar y eliminar clientes y productos e

información.

» La tienda web de la librería tendrá que ser accesible desde Intranet e Internet.

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

» La tienda web deberá diseñarse con una arquitectura distribuida por razones de

escalabilidad.

» El cliente necesitará autenticarse en la tienda web con las credenciales de la cuenta

de usuario, que a su vez se comprobarán contra la base de datos implementada en el

backend de la compañía, a través de una interfaz de servicios web.

» La información de la cuenta del usuario y la información del producto deberán

mantenerse en una base de datos relacional.

» El procesamiento de tarjetas de crédito será subcontratado a un procesador de

terceros.

» Las interacciones de los usuarios con la tienda web se almacenan en un servidor de

log interno de la organización.

» La base de datos deberá copiarse periódicamente en una ubicación de un proveedor

de servicios TI de terceros, para propósitos de recuperación ante desastres.

» El sitio web se diseñará lógicamente como una aplicación cliente/servidor

distribuida conforme a un modelo de tres capas: presentación, proceso y datos.

» Los clientes accederán a la aplicación utilizando navegadores web de escritorio, y

dispositivos móviles.

» El sitio web se desplegará en Internet protegido por una DMZ de dos capas con

acceso tanto para usuarios internos como externos.

» Físicamente, la aplicación estará completamente alojada en un servidor de

aplicaciones (Frontend) alojado en la DMZ, con acceso a un servidor de base de

datos que estará en la red interna de la compañía (Backend).

» Las tecnología utilizada en el desarrollo de la aplicación web es ASP.Net utilizando C

# y la base de datos del backend de la compañía está implementada en base al

producto Microsoft SQL Server.

Los objetivos de seguridad establecidos para la tienda web de Librería On-Line SA son

los siguientes objetivos:

OB-1. Recuperar la imagen de la compañía deteriorada tras el ciberincidente ocurrido.

OB-2. Obtener la posición líder de mercado en venta de libros online.

OB-3. Mantener confidencialidad, integridad y disponibilidad de la información

almacenada y trasmitida.

OB-4. Proporcionar un servicio seguro a los clientes existentes y potenciales.

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

OB-5. Proporcionar un servicio ininterrumpido a los clientes existentes y potenciales.

Se aplicarán técnicas de monitorización, equilibrio de carga, replicación,

recuperación ante desastres y continuidad del negocio y copias de seguridad

recuperables

OB-6. Proporcionar una experiencia de usuario mejorada a los clientes existentes y

potenciales.

OB-7. Se establecerán procesos de autenticación, autorización y auditoría.

El sistema estará basado en una típica arquitectura de una aplicación web de tres capas,

donde el cliente es un navegador que accede a los servicios proporcionados por el sitio

web de la librería, que contiene una base de datos de los clientes, cuentas y

publicaciones disponibles, alojada en un servidor de bases de datos y un servidor web

que implementa toda la lógica de negocio.

Tener en cuenta que nos encontramos en la fase análisis de requisitos del SDLC,

identificando requisitos funcionales y de seguridad.

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

Realización del diagrama DFD de la arquitectura de la aplicación

Para la realización del DFD se utilizara la herramienta Threat Analysis and Modeling

Tool 2016 de la compañía Microsoft, descargable en el siguiente enlace:

Accede a más información a través del aula virtual o desde la siguiente dirección web:

https://www.microsoft.com/en-us/download/details.aspx?id=49168

Como ayuda a su manejo, aparte de los manuales que se pueden descargar con

esta herramienta, se aconseja visionar estos dos videos:

» AppSecEU 16 - Matthias Rohr - Practical Threat Modeling with Microsofts Threat

Modeling Tool 2016. https://www.youtube.com/watch?v=C5IPkuDnOGs

» Microsoft SDL Unit04 - Threat Modeling Principles (Level 100).

https://www.youtube.com/watch?v=WGz2JQ1OlGQ

La aplicación permite analizar las amenazas de una aplicación web típica de negocio de

pago electrónico de una librería (textos, libros, revistas, etc.), en formato digital con

opciones de impresión. El sistema está basado en una típica arquitectura de una

aplicación web de tres capas, donde el cliente es un navegador que acceder a los

servicios proporcionados por el sitio web de la librería, que contiene una base de datos

de los clientes, cuentas y publicaciones disponibles, alojada en un servidor uno de bases

de datos (que replica a un hosting externo para tener un backup), un servidor web que

implementa toda la lógica de negocio, una servidor de logs interno como podrían ser un

SIEM y por último un acceso a una pasarela de pagos externa

Tener en cuenta que nos encontramos en la fase análisis de requisitos del SDLC,

identificando requisitos funcionales y de seguridad.

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

Topología lógica de la aplicación

Os propongo modelar la aplicación mediante el siguiente diagrama DFD que constituye

una representación gráfica que agiliza el proceso de modelado de requerimientos y al

mismo. En la siguiente figura os muestro un modelo básico como ayuda a la realización

del diagrama DFD de la aplicación propuesta. No olvidar configurar las propiedades de

cada elemento del diagrama, por ejemplo, configurar autenticación y autorización en el

servidor web protegerá de posibles amenazas y la herramienta lo tendrá en cuenta a la

hora de calcularlas. Además saldrán amenazas repetidas. Es decir, se tendrán menos

amenazas. Un ejemplo puede ser el siguiente, aunque el alumno lo puede modelar de

forma diferente según considere:

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

Posible diagrama DFD de la aplicación.

La herramienta Threat Modeling Tool 2016 tiene dos vistas:

» Una de diseño para dibujar el diagrama DFD de la aplicación.

» Una de análisis que calcula las amenazas automáticamente y permite incluir las

salvaguardas manualmente.

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

Selección de vitas

Vistas Threat Analysis and Modeling Tool 2014.

Una vez dibujado el diagrama anterior en la herramienta (u otro que consideréis

adecuado para vuestro diseño) produce un análisis automático por cada elemento de la

lista de componentes definidos en el diseño, mediante el método STRIDE, tomando

como base la siguiente matriz siguiente:

Relación entre las amenazas del método STRIDE y los elementos de un diagrama DFD.

Cuando se selecciona la vista de análisis, la herramienta mostrará las amenazas

sugeridas para el diagrama de flujo de datos dibujado, donde al clicar en cada una de

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

ellas nos permite introducir las salvaguardas que consideremos y el análisis DREAD del

paso de la metodología.

Vista análisis Threat Analysis and Modeling Tool.

Antes es necesario que cargarla plantilla, descargable de la plataforma, «caso1.tb7»

(este archivo se dejará en el foro, se les enviará a sus carpetas de descarga o se descarga

desde el siguiente enlace:

Accede al enlace a través del aula virtual o desde la siguiente dirección web:

ftp://descargasescueladeingenieria@ftp01.unir.net/uploads/05%20Seguridad_del_Sof

tware/caso1.tb7

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

Y cargarla mediante el menú Aply Template, según la figura:

Aplicación de Plantilla

Aplicación de plantilla.

Valorar las amenazas

Una vez que tenemos identificada la lista de amenazas, el siguiente paso consiste en

puntuarlas de acuerdo al riesgo que suponen. Esto nos permitirá priorizar las

actuaciones a efectuar para mitigar el riesgo.

Para ello utilizaremos el método DREAD (Damage, Reproducibility, Exploitability,

Affected, DIscoverability), en castellano: Daño potencial, Reproductividad,

Explotabilidad, Usuarios afectados, Descubribilidad. El riesgo se puede cuantificar

como el resultado de multiplicar la probabilidad de que la amenaza se produzca, por el

daño potencial de esta.

Riesgo = Probabilidad x Impacto potencial= (R+E+DI) x (D+A) = PxI

Cada valor se cuantifica con un valor entre 1 y 3. En la herramienta se incluye este

análisis modificando las pestañas DREAD (Damage, Reproducibility, Exploitability,

Affected, DIscoverability) a valores de high, medium y low. Realizarlo para todas las

amenzas.

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

Significado de cada componente valoración del método DREAD.

Se rellena despues para cada amenaza la siguiente tabla, en la que se incluye un

ejemplo:

Probabilidad Impacto P I Riesgo

de Ocurrencia Potencial

(P) (I)

Amenaza R E DI D A (R+E+DI) (D+A) PxI

Inyección de comandos SQL 3 2 2 3 3 7 6 42

Calculo el riesgo.

El alumno deberá incluir en la memoria esta tabla rellena con al menos 15 de las

amenazas obtenidas de la de la herramienta Threat Analysis and Modeling Tool 2016.

Se valorará que se implemente en idioma español. En la herramienta deberán estar

analizadas todas.

Salvaguardas

Una vez calculado el riesgo con el método DREAD, hay que incluir en la herramienta

manualmente para cada una las salvaguardas que ayuden a mitigarlas. Si se quiere un

catálogo más completo de salvaguardas consultar el Libro II de la Metodología

MAGERIT.

Disponible en:

http://administracionelectronica.gob.es/pae_Home/pae_Documentacion/pae_Metod

olog/pae_Magerit.html#.U2_oe2CKB2E

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

También se puede utilizar como guía el siguiente diagrama:

Salvaguardadas aplicación web.

También se puede usar la siguiente tabla:

Amenazas Propiedad Salvaguardas

Spoofing identity Autenticación Procesos de Autenticación, Autorización y

(Suplantación de Identidad) Auditoría (AAA): hash, firma digital.

Protección de secretos

No almacenamiento de secretos

Single Sign On

IPSEC

Tampering with Data Integridad Procesos de AAA: hash, firma digital.

(Manipulación de datos) Códigos de autenticación de mensajes.

Firmas digitales.

Protocolos resistentes a la manipulación.

Listas control de acceso ACL

Repudiation (Repudio) No Repudio Procesos de Autenticación: hash, firma

digital.

Procesos de Auditoría.

Sellado de tiempo.

Information Disclosure Confidencialidad Procesos de AAA: hash, firma digital.

(Revelación de Protección de secretos

información) No almacenamiento de secretos.

Protocolos seguros.

Encriptado.

Denial of Service Disponibilidad Procesos de AAA: hash, firma digital.

(Denegación de servicio) Listas control de acceso ACL.

Calidad de servicio.

Elevation of Privilege Autorización Listas control de acceso ACL.

(Elevación de privilegios) Control de acceso basado en roles.

Trabajar con el mínimo privilegio.

Validación de entradas

Salvaguardas método STRIDE.

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: Guerrero Barrera

Seguridad en el

3 de octubre de 2018

Software

Nombre: Edwin

Entrega

Incluir el fichero con extensión .tm7 que genera la herramienta y el informe que se

puede generar con la misma.

Extensión aproximada: 15-20 páginas (Georgia 11, interlineado 1,5).

TEMA 3 –Actividades © Universidad Internacional de La Rioja (UNIR)

S-ar putea să vă placă și

- Muciber06 Estandar Act1Document27 paginiMuciber06 Estandar Act1Mishelle RodríguezÎncă nu există evaluări

- Ingsw 11 T 2 TrabDocument25 paginiIngsw 11 T 2 TrabAndresAmaya50% (2)

- Metoologia de AmenazasDocument12 paginiMetoologia de AmenazasJavier Ingaroca100% (2)

- Mexingsof 05 T 3 TrabDocument29 paginiMexingsof 05 T 3 TrabGabriel AllexÎncă nu există evaluări

- Laboratorio Seguridad en SoftwareDocument12 paginiLaboratorio Seguridad en SoftwareIsmael Trejo SerranoÎncă nu există evaluări

- Musi09 Act2Document5 paginiMusi09 Act2lorena diazÎncă nu există evaluări

- Test LegalDocument5 paginiTest LegalnormluzÎncă nu există evaluări

- Cómo Utilizar Audit WorkbenchDocument7 paginiCómo Utilizar Audit Workbenchtaras_martinÎncă nu există evaluări

- Tarea 2 - Gestión Del RiesgoDocument18 paginiTarea 2 - Gestión Del RiesgoCarlos PeñaÎncă nu există evaluări

- Bonilla Restrepo Gustavo Adolfo FORTIFICACION DE UN SISTEMA LINUXDocument13 paginiBonilla Restrepo Gustavo Adolfo FORTIFICACION DE UN SISTEMA LINUXGustavo Adolfo Bonilla RestrepoÎncă nu există evaluări

- ROMERO ROSERO MARIA ALEJANDRA Musi007 t2 Grupal PDFDocument8 paginiROMERO ROSERO MARIA ALEJANDRA Musi007 t2 Grupal PDFAleja MarialejaÎncă nu există evaluări

- Maeg Unir DiDocument10 paginiMaeg Unir DiBruce NolanÎncă nu există evaluări

- Laboratorio Auditoría de Código de Una AplicaciónDocument46 paginiLaboratorio Auditoría de Código de Una AplicaciónXiamir Luquez100% (4)

- Musi02 - t2 - Act - Aplicación de La Norma ISO 27001Document10 paginiMusi02 - t2 - Act - Aplicación de La Norma ISO 27001Jimmy PianchicheÎncă nu există evaluări

- Carlos Martinez CaceresDocument2 paginiCarlos Martinez CaceresEdith LusinaÎncă nu există evaluări

- Test 6Document7 paginiTest 6jankarlos viedaÎncă nu există evaluări

- Tarea de Redes para El 1 de AgostoDocument9 paginiTarea de Redes para El 1 de Agostovictor davila100% (1)

- Arlt 1 Trab Carlos Fernando Martinez CaceresDocument11 paginiArlt 1 Trab Carlos Fernando Martinez CaceresTecSoft RiobambaÎncă nu există evaluări

- Análisis de Dispositivos Que Utilizan Identificación Digital, Diseño de Cifrado ClásicoDocument11 paginiAnálisis de Dispositivos Que Utilizan Identificación Digital, Diseño de Cifrado ClásicoANGELOTTI GPÎncă nu există evaluări

- Modelado de AmenazasDocument7 paginiModelado de AmenazasSegundo Conf Solanda100% (1)

- Actividad 1 - Mecanismos de Defensa en RedesDocument7 paginiActividad 1 - Mecanismos de Defensa en RedesPaulo Andres Velazquez MedinaÎncă nu există evaluări

- Segsoftt 3 TrabDocument1 paginăSegsoftt 3 Trabklark90540% (2)

- Musi007 t2 GrupalDocument5 paginiMusi007 t2 Grupalrego680Încă nu există evaluări

- Actividad Metodologías de Modelado de Amenazas - Rafael PuentesDocument6 paginiActividad Metodologías de Modelado de Amenazas - Rafael PuentesAlejandra PuentesÎncă nu există evaluări

- Plan Auditoria 11072022Document11 paginiPlan Auditoria 11072022eolopezÎncă nu există evaluări

- Guillen Sanchez Christian Vectores de AtaquesDocument7 paginiGuillen Sanchez Christian Vectores de Ataquescristopher castroÎncă nu există evaluări

- Actividad SQL InjectionDocument12 paginiActividad SQL InjectionEDUÎncă nu există evaluări

- Actividad 2Document5 paginiActividad 2Omar Jose Ortega Moreno0% (2)

- Andres Sanchez Trabajo Metodologias Modelado AmenazasDocument5 paginiAndres Sanchez Trabajo Metodologias Modelado AmenazasSalomon Sanchez NietoÎncă nu există evaluări

- Edoc - Pub - Test de Penetracion A La Aplicacion Badstore UtiliDocument10 paginiEdoc - Pub - Test de Penetracion A La Aplicacion Badstore UtiliJorge Lobos0% (1)

- Mexmasi10 Act3Document8 paginiMexmasi10 Act3Cristian CanoÎncă nu există evaluări

- Test 1Document2 paginiTest 1Tareas ColegioÎncă nu există evaluări

- Protocolos de Seguridad en Capa de Enlace Red y TransporteDocument7 paginiProtocolos de Seguridad en Capa de Enlace Red y TransporteEmz FonzÎncă nu există evaluări

- Seguridad en Servicios WebDocument42 paginiSeguridad en Servicios WebEdison Arrunategui100% (2)

- Revisión de Aviso de Privacidad Publicado Internet HZPA Alejandro Hernandez PeñaDocument12 paginiRevisión de Aviso de Privacidad Publicado Internet HZPA Alejandro Hernandez PeñaAlejandro HernandezÎncă nu există evaluări

- Estimando La Gravedad de Las VulnerabilidadesDocument2 paginiEstimando La Gravedad de Las VulnerabilidadesCarlos MuñozÎncă nu există evaluări

- Gestion Riesgo Organizacion Parte1Document18 paginiGestion Riesgo Organizacion Parte1RAUL ALEJANDRO Gallegos HerreraÎncă nu există evaluări

- A005 Seguridad Redes Analisis Act1Document16 paginiA005 Seguridad Redes Analisis Act1ROBOTICA TECNOLOGIASÎncă nu există evaluări

- Estructura de CapítulosDocument3 paginiEstructura de CapítulosTecSoft RiobambaÎncă nu există evaluări

- Segsoftt1trab VictorRinconDocument10 paginiSegsoftt1trab VictorRinconRincon Victor0% (1)

- Dominguez - Araiza - CesarOmar - Protocolos de Seguridad en Capa de Enlace de Red y TransporteDocument13 paginiDominguez - Araiza - CesarOmar - Protocolos de Seguridad en Capa de Enlace de Red y TransporteANGELOTTI GPÎncă nu există evaluări

- Ingsw 11 T 5 LabDocument3 paginiIngsw 11 T 5 LabJaider de la Rosa50% (2)

- Mexmasi 09 T 2 Trab 1Document11 paginiMexmasi 09 T 2 Trab 1Luis Demetrio Martinez RuizÎncă nu există evaluări

- Metodologías de Modelado de AmenazasDocument8 paginiMetodologías de Modelado de AmenazasSoporte TIC IRCCÎncă nu există evaluări

- A005 Seguridad Redes Analisis Act2Document7 paginiA005 Seguridad Redes Analisis Act2julio sanchez gomez0% (2)

- GALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedDocument11 paginiGALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedRAUL ALEJANDRO Gallegos HerreraÎncă nu există evaluări

- Auditoria de La Seguridad Actividad 1 v2.1Document23 paginiAuditoria de La Seguridad Actividad 1 v2.1RAUL ALEJANDRO Gallegos HerreraÎncă nu există evaluări

- Test3 LegalesregDocument4 paginiTest3 LegalesregMarco Antonio MartinezÎncă nu există evaluări

- Análisis de Modelo de AmenazasDocument5 paginiAnálisis de Modelo de AmenazasreycastÎncă nu există evaluări

- Metodologías de Modelado de AmenazasDocument11 paginiMetodologías de Modelado de AmenazasJose Adrian Alexander Alban MerinoÎncă nu există evaluări

- Actividad 1Document18 paginiActividad 1Omar Jose Ortega Moreno67% (3)

- Modelado de AmenazasDocument12 paginiModelado de AmenazasMoises GarciaguirreÎncă nu există evaluări

- Seguridad SWDocument1 paginăSeguridad SWJose ToledoÎncă nu există evaluări

- Laboratorio, Creación de Un Metamodelo y de Modelos Conformes Al MetamodeloDocument16 paginiLaboratorio, Creación de Un Metamodelo y de Modelos Conformes Al MetamodeloAlastair BlackwellÎncă nu există evaluări

- Modelo AmenazasDocument1 paginăModelo AmenazasJose Toledo0% (1)

- Delitos InformaticosDocument10 paginiDelitos InformaticosVictor VelezÎncă nu există evaluări

- Segsoftt 2 TrabDocument12 paginiSegsoftt 2 TrabCristian JarrinÎncă nu există evaluări

- Modelado de AmenazasDocument37 paginiModelado de AmenazasLivi ManzanoÎncă nu există evaluări

- Libreria OnlineDocument18 paginiLibreria OnlineStalin Espinel89% (9)

- Memoria - Actividad1 Seguridad en El SoftwareDocument29 paginiMemoria - Actividad1 Seguridad en El SoftwareDenisse AguilarÎncă nu există evaluări

- Actividades Con La Letra V.Document8 paginiActividades Con La Letra V.Edwin GuerreroÎncă nu există evaluări

- Gestión Academica Eje 3Document7 paginiGestión Academica Eje 3Edwin GuerreroÎncă nu există evaluări

- Quíz de MatemáticasDocument3 paginiQuíz de MatemáticasEdwin GuerreroÎncă nu există evaluări

- Abril 26-30Document4 paginiAbril 26-30Edwin GuerreroÎncă nu există evaluări

- Tarea-1.PDF Edwin Gurrero BarreraDocument10 paginiTarea-1.PDF Edwin Gurrero BarreraEdwin GuerreroÎncă nu există evaluări

- Trabajo 1Document14 paginiTrabajo 1Edwin GuerreroÎncă nu există evaluări

- Trabajo UnirDocument1 paginăTrabajo UnirEdwin GuerreroÎncă nu există evaluări

- Que Es Hacienda PublicaDocument4 paginiQue Es Hacienda PublicaEdwin GuerreroÎncă nu există evaluări

- Discurso Hiltler y MartinDocument2 paginiDiscurso Hiltler y MartinEdwin Guerrero100% (4)

- Los Derechos PatrimonialesDocument6 paginiLos Derechos PatrimonialesEdwin Guerrero100% (1)

- Redes Wireless IIDocument6 paginiRedes Wireless IIEdwin GuerreroÎncă nu există evaluări

- Cuál Es La Relación Entre Reclutamiento y Selección de PersonalDocument5 paginiCuál Es La Relación Entre Reclutamiento y Selección de PersonalEdwin Guerrero100% (4)

- Cómo Aplicar El SEO en Tu Estrategia de Marketing OnlineDocument56 paginiCómo Aplicar El SEO en Tu Estrategia de Marketing Onlineedgarinho753642Încă nu există evaluări

- Manual Tecnico SocketsDocument27 paginiManual Tecnico Socketslol MuñozÎncă nu există evaluări

- Proyecto VFinalDocument75 paginiProyecto VFinalALICIA MARIA OROSCO CHIPANA100% (2)

- IRETEIM002-INSTRUCTIVO REPORTE MASIVO TRIMESTRAL TVv2020 PDFDocument17 paginiIRETEIM002-INSTRUCTIVO REPORTE MASIVO TRIMESTRAL TVv2020 PDFStefany FlorezÎncă nu există evaluări

- Publicar Servicios en SAP BIDocument5 paginiPublicar Servicios en SAP BISilvia MazuelaÎncă nu există evaluări

- Configuracion Proxy PfsenseDocument3 paginiConfiguracion Proxy Pfsensepolouser100% (1)

- SKF CMSS 2200T SpecificationDocument2 paginiSKF CMSS 2200T SpecificationwilbervizaareÎncă nu există evaluări

- Catalogo Uwt ResumidoDocument12 paginiCatalogo Uwt ResumidoEduardo NolascoÎncă nu există evaluări

- Bosquejo de Propuesta de InnovacionDocument18 paginiBosquejo de Propuesta de InnovacionJohnÎncă nu există evaluări

- Soluciones Web y MultimediaDocument2 paginiSoluciones Web y MultimediaEngel CastilloÎncă nu există evaluări

- 6-Desarrollo de Una ArquitecturaDocument85 pagini6-Desarrollo de Una ArquitecturaEduardo AlvarezÎncă nu există evaluări

- Sugerencias de Sitios Web MatemáticaDocument3 paginiSugerencias de Sitios Web MatemáticazaliciÎncă nu există evaluări

- Manual de Transmisión de Vídeo Por StreamingDocument20 paginiManual de Transmisión de Vídeo Por Streamingsalpica017477Încă nu există evaluări

- Saltarse AdFly y Webs Intermedias de Publicidad - Extensiones y TrucosDocument7 paginiSaltarse AdFly y Webs Intermedias de Publicidad - Extensiones y TrucosFrancisco Javier SecretoÎncă nu există evaluări

- Crear Una Cuenta en ScribdDocument4 paginiCrear Una Cuenta en ScribdJosé Luis Hernández González69% (54)

- Código Ensamblador en Visual Basic 6Document6 paginiCódigo Ensamblador en Visual Basic 6UWT10Încă nu există evaluări

- Presentación TG (Camilo Rodríguez Carlos) PDFDocument36 paginiPresentación TG (Camilo Rodríguez Carlos) PDFCamilo Andrés Rodríguez CarlosÎncă nu există evaluări

- JuanP Cabezas Semana1Document3 paginiJuanP Cabezas Semana1Juan PÎncă nu există evaluări

- GA10-220501097-AA3-EV01 Software Instalado en La Plataforma Del ClienteDocument13 paginiGA10-220501097-AA3-EV01 Software Instalado en La Plataforma Del ClienteL.aÎncă nu există evaluări

- Manual Usuario Registro Visitas V 1.1Document11 paginiManual Usuario Registro Visitas V 1.1Jaime Lobo InchausteguiÎncă nu există evaluări

- DÍA 2 Leemos para InformarnosDocument4 paginiDÍA 2 Leemos para InformarnosALESSANDRO AMHED VENDEZU FRANCOÎncă nu există evaluări

- Informes Del Pliego - Archivo General de La NacionDocument82 paginiInformes Del Pliego - Archivo General de La Nacionhhmc18Încă nu există evaluări

- Manual Ilium S106Document42 paginiManual Ilium S106Rothing50% (4)

- Análisis de Audiencias y Estrategias de VisibilidadDocument159 paginiAnálisis de Audiencias y Estrategias de VisibilidadJose Mendieta75% (4)

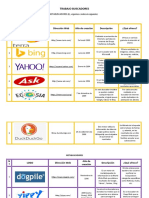

- TRABAJO - BUSCADORES y METABUSCADORESDocument3 paginiTRABAJO - BUSCADORES y METABUSCADORESAlessanDra GómezÎncă nu există evaluări

- Tenemos La Pareja para La Que Nos Alcanzo Serie Parejas Despiertas No 3Document2 paginiTenemos La Pareja para La Que Nos Alcanzo Serie Parejas Despiertas No 3velkant100% (1)

- Invitacion Privada Equipos de Cómputo 2020 - 141-TEC-2020Document182 paginiInvitacion Privada Equipos de Cómputo 2020 - 141-TEC-2020andres camilo burbano aponteÎncă nu există evaluări

- Windows Vs LinuxDocument71 paginiWindows Vs LinuxYami Dominguez100% (2)

- Protocolo Enfoque EtnicoDocument13 paginiProtocolo Enfoque EtnicoEtnikos Tejiendo EsperanzaÎncă nu există evaluări