Documente Academic

Documente Profesional

Documente Cultură

Internet de Las Cosas

Încărcat de

Anonymous jQreDXWVjDrepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Internet de Las Cosas

Încărcat de

Anonymous jQreDXWVjDrepturi de autor:

Formate disponibile

1.

¿Qué herramienta permite que un usuario simule a) Decisión

redes reales? b) Datos

c) Conector

a) Inteligencia artificial

d) Terminal

b) Packet Tracer

c) Internet

7. ¿Qué es Blockly?

d) PAN

a) una computadora de bajo costo con el

tamaño de una tarjeta de crédito.

2. ¿Qué se compone de millones de dispositivos

b) un programa de simulación de red

inteligentes y sensores conectados a Internet?

c) una herramienta de programación para

a) el centro de datos principiantes.

b) la nube d) un sitio web educativo sin fines de lucro.

c) Internet de las cosas

d) la neblina 8. ¿Qué se utiliza para ilustrar cómo se ejecutará

un proceso determinado?

a) Gráfico circular

3. ¿Qué tipo de computación se encuentra en el

extremo de una empresa o la red corporativa y b) Gráfico

que permite que se procesen los datos de los c) Packet Tracer

sensores? d) Diagrama de flujo

a) Inalámbrico

b) niebla 9. ¿Qué caracteriza a los problemas de

c) WAN administración de datos asociados con el

d) Internet almacenamiento de datos masivos?

a) Mantener la integridad de los datos

4. ¿Qué se necesita en un hogar inteligente para

conectar sensores y dispositivos inteligentes a una almacenados

red? b) Garantizar que datos sean accesibles desde

a) Packet Tracer cualquier lugar en cualquier momento

b) Bluetooth c) Hacer que los datos solo estén disponibles

c) Conexión a Internet para los usuarios autorizados

d) Gateway residencial d) Generar y recopilar datos de múltiples

fuentes

5. Un estudiante tiene una versión digitalizada de una

idea para un producto. ¿Qué máquina puede usar

el estudiante para convertir la idea en un objeto 10. Un sistema de centros de datos o servidores

sólido?

conectados que proporcionan acceso en

a) Raspberry Pi cualquier lugar y en cualquier momento a los

b) Beaglebone datos y las aplicaciones

c) Impresora 3D

d) Packet Tracer a) nube

e) Arduino b) niebla

c) computación en la nube

d) computación en la niebla

11. ¿Lograr que los datos sean accesibles solo para

los usuarios autorizados resuelve qué problema

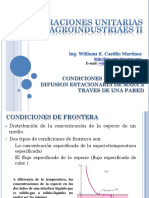

6. Consultar la ilustración. ¿Qué representa de almacenamiento relacionado con datos

habitualmente el símbolo de diagrama de flujo masivos?

que se muestra?

a) Seguridad

b) Gerencia

c) redundancy

d) acceso

18. ¿Cuáles son los dos pasos recomendados para

12. ¿Qué tecnología ML puede utilizarse para proteger y resguardar una red inalámbrica? (Elija

identificar y rastrear personas específicas? dos opciones).

a) reconocimiento facial a) Usar cifrado WPA2-AES

b) detección de fraudes de tarjetas de crédito b) Buscar el router inalámbrico en los casos en

c) reconocimiento de formas que sea accesible para los usuarios

d) lectores de libros electrónicos c) Habilitar la administración remota.

d) Usar el SSID predeterminado

13. ¿Qué es la inteligencia artificial?

19. ¿Qué trabajo relacionado con la IoT procesaría

a) la intersección de innovación y sociedad el desarrollo y la implementación de las

b) la capacidad de un dispositivo de "aprender" tecnologías subyacentes dentro del mundo

según un código y los datos proporcionados digital?

c) la conectividad de varios dispositivos y la

transmisión de datos a través de Internet a) Habilitadores

d) la recopilación de datos a partir de sensores b) Mejoradores

c) Participativos

14. ¿Qué término se utiliza para describir la d) Educadores

inteligencia que demuestran las máquinas?

20. ¿Qué serie de cursos de Cisco Networking

a) Aprendizaje automático Academy está diseñada para desarrollar

habilidades para recopilar datos, conectar

b) IBN sensores con la nube y analizar datos masivos

c) Inteligencia artificial de manera segura?

d) Inteligencia natural a) Introduction to Cybersecurity

b) CCNA Security

15. ¿Qué se utiliza para identificar una red c) Entrepreneurship

inalámbrica? d) IoT Fundamentals

a) Dirección MAC

b) SSID

c) SPI

d) Dirección IP

16. ¿Cuál es el objetivo de un hacker de sombrero

blanco?

a) validación de datos

b) robo de datos

c) modificación de datos

d) protección de datos

17. ¿Cuál es una buena práctica de seguridad para

un router inalámbrico que limite el acceso solo a

hosts internos específicos?

a) habilitación del firewall integrado

b) filtrado de direcciones MAC

c) deshabilitar la publicación del SSID

d) habilitación del cifrado

S-ar putea să vă placă și

- Unidad07 Material Reforzamiento IoTDocument2 paginiUnidad07 Material Reforzamiento IoTAndres HfÎncă nu există evaluări

- Material de Reforzamiento U15Document2 paginiMaterial de Reforzamiento U15Stephano Alonso LopezÎncă nu există evaluări

- Material de Reforzamiento - U3Document2 paginiMaterial de Reforzamiento - U3Jaime Cachuda LimaÎncă nu există evaluări

- Trabajofinal DPW1Document6 paginiTrabajofinal DPW1Miguel SotoÎncă nu există evaluări

- Material de Reforzamiento U16Document2 paginiMaterial de Reforzamiento U16Rosa EspillcoÎncă nu există evaluări

- Ejercicios Básicos de Iniciación JavaDocument12 paginiEjercicios Básicos de Iniciación JavaKellyGualingaÎncă nu există evaluări

- Test DomotcaDocument5 paginiTest DomotcaDeybi Jimenez RomeroÎncă nu există evaluări

- Característica de AJAXDocument8 paginiCaracterística de AJAXIrca CAÎncă nu există evaluări

- Cuestionario 4.0Document3 paginiCuestionario 4.0Dayanna Garces AscencioÎncă nu există evaluări

- Cuaderno Alice 3 Andres Abel Alanoca Semana 1Document9 paginiCuaderno Alice 3 Andres Abel Alanoca Semana 1andres alanoca0% (1)

- PDSD-413 Actividad Entregable Final-TR1Document2 paginiPDSD-413 Actividad Entregable Final-TR1Lolo Peres100% (1)

- NerworkinDocument5 paginiNerworkinEdward Tejada Saldaña0% (2)

- ABAJOFIDocument3 paginiABAJOFIJefryMarquezÎncă nu există evaluări

- Reforzamiento 3Document3 paginiReforzamiento 3Ernie Del Valle Maguiña100% (1)

- Unidad 1. Estructura de Una Computadora PDFDocument6 paginiUnidad 1. Estructura de Una Computadora PDFdavidcastro99Încă nu există evaluări

- EJERCP03Document10 paginiEJERCP03Pedro Becerra MuchaÎncă nu există evaluări

- ValuacionDocument16 paginiValuacionalebr solis100% (1)

- PDSD-521 Formatoalumno1entregableDocument3 paginiPDSD-521 Formatoalumno1entregableNatalie Noemi GarciaÎncă nu există evaluări

- La InvestigaciónDocument7 paginiLa InvestigaciónPiero CasahuamanÎncă nu există evaluări

- Lab6 - 1 - Working With IFTTT and Google AccountsDocument8 paginiLab6 - 1 - Working With IFTTT and Google AccountsAndresInforBJÎncă nu există evaluări

- Informe. Análisis Del Curso. Introduction To IoT de Cisco Networking Academy para Evaluar Las Estrategias de Impartición de ConocimientosDocument11 paginiInforme. Análisis Del Curso. Introduction To IoT de Cisco Networking Academy para Evaluar Las Estrategias de Impartición de ConocimientosCarmen Tovar100% (1)

- Material de Reforzamiento U5Document2 paginiMaterial de Reforzamiento U5Bayron ReyesÎncă nu există evaluări

- ItilDocument4 paginiItilalton032Încă nu există evaluări

- Examen Final de PracticaDocument9 paginiExamen Final de PracticaGabriela MoralesÎncă nu există evaluări

- Prueba Del Capítulo 5 de Connecting Things - 2020-1 Reconocimiento de Creditos - ADocument31 paginiPrueba Del Capítulo 5 de Connecting Things - 2020-1 Reconocimiento de Creditos - ACamila Sandoval100% (2)

- Actividad Semana 3 SoDocument4 paginiActividad Semana 3 SoCristian Felipe Ga�an Andica100% (1)

- Ejercicio T002Document4 paginiEjercicio T002crishc hcÎncă nu există evaluări

- Cuestionario Del Capítulo 1 - Introduction To IoT Español Cga 0220Document9 paginiCuestionario Del Capítulo 1 - Introduction To IoT Español Cga 0220Miguel Contreras MarrufoÎncă nu există evaluări

- Material de Reforzamiento U7Document2 paginiMaterial de Reforzamiento U7Guillermo PariatonÎncă nu există evaluări

- PMSD 311 AlumnotrabajofinalDocument6 paginiPMSD 311 AlumnotrabajofinalEloy CcolqueÎncă nu există evaluări

- Material de Reforzamiento U8445Document2 paginiMaterial de Reforzamiento U8445Samuel OnofreÎncă nu există evaluări

- 7.7.2.4 Lab - Research Laptop Specifications - Edwin ConradoDocument2 pagini7.7.2.4 Lab - Research Laptop Specifications - Edwin ConradoEdwin Conrado DieppaÎncă nu există evaluări

- 2.1.2.5 Lab JMC - Determining The IP Address Configuration of A ComputerDocument7 pagini2.1.2.5 Lab JMC - Determining The IP Address Configuration of A ComputerJUAN MANUEL CANAS MENESESÎncă nu există evaluări

- Capitulo 5 y 6Document29 paginiCapitulo 5 y 6kamikastaÎncă nu există evaluări

- Actividad Entregable IntroducionDocument5 paginiActividad Entregable Introducion-CSP- -Free Fire-Încă nu există evaluări

- Practica Lab 1.2 Trazando Conectividad Internet Yerson SamaniegoDocument9 paginiPractica Lab 1.2 Trazando Conectividad Internet Yerson SamaniegoI take life siseÎncă nu există evaluări

- Pisd-204 - Formatoalumnotrabajofinal-Cybersecurity-Segunda - EntregaDocument13 paginiPisd-204 - Formatoalumnotrabajofinal-Cybersecurity-Segunda - Entregaandre rojas100% (1)

- Material de Reforzamiento U10 CDI - FDocument3 paginiMaterial de Reforzamiento U10 CDI - FFranco SevillaÎncă nu există evaluări

- Ejercicios Cisco Packet Tracer Ipv4 e Ipv6 Ruteo Dinámico y EstáticoDocument20 paginiEjercicios Cisco Packet Tracer Ipv4 e Ipv6 Ruteo Dinámico y EstáticoRaulGarciaÎncă nu există evaluări

- Tr1 Algoritmia de ProgramacionDocument5 paginiTr1 Algoritmia de ProgramacionMarcos Rodriguez ContrerasÎncă nu există evaluări

- Cuestionario Del Capítulo 1 (Página 2 de 2)Document2 paginiCuestionario Del Capítulo 1 (Página 2 de 2)Gustavo Delgadillo PerezÎncă nu există evaluări

- Exame Wifi SenatiDocument6 paginiExame Wifi SenatiCarh RuizÎncă nu există evaluări

- PIAD-516 FORMATOALUMNOTRABAJOFINAl.Document8 paginiPIAD-516 FORMATOALUMNOTRABAJOFINAl.NILOÎncă nu există evaluări

- Material de Reforzamiento - U3 GaDocument4 paginiMaterial de Reforzamiento - U3 Gatugfa :vÎncă nu există evaluări

- Piad-510 TrabajofinalDocument1 paginăPiad-510 TrabajofinalBblogwebJÎncă nu există evaluări

- 3.1.1.2 Lab - My Protocol RulesDocument3 pagini3.1.1.2 Lab - My Protocol RulesKaty FuentesÎncă nu există evaluări

- Prid-209 TrabajofinalDocument5 paginiPrid-209 TrabajofinalGiovanni MelRoÎncă nu există evaluări

- Actividad Entregable 2 CompetenciasDocument14 paginiActividad Entregable 2 Competencias-CSP- -Free Fire-Încă nu există evaluări

- Calidad Total TR1Document6 paginiCalidad Total TR1Haruto KirishimaÎncă nu există evaluări

- 6 1 2 6-SolvedDocument3 pagini6 1 2 6-SolvedJuan GomezÎncă nu există evaluări

- Taller Diagramas de FlujoDocument4 paginiTaller Diagramas de FlujoSergio Daniel Cardenas SanchezÎncă nu există evaluări

- 4.1.1.3 Lab - Automating Everyday Events PDFDocument2 pagini4.1.1.3 Lab - Automating Everyday Events PDFCarol Paredes López0% (2)

- Actividad Entregable - Alumno GonzalesDocument5 paginiActividad Entregable - Alumno GonzalesAndree GonzalesÎncă nu există evaluări

- SINU-153 Actividad Entregable 01 COMPETENCIASDocument5 paginiSINU-153 Actividad Entregable 01 COMPETENCIASMarianela Fabian TolentinoÎncă nu există evaluări

- SINU-144 Entregable01Document5 paginiSINU-144 Entregable01Pritchar Urrea ZambranoÎncă nu există evaluări

- Tarea Entregable 01 - Cdi Jayro Pineda AguirreDocument5 paginiTarea Entregable 01 - Cdi Jayro Pineda Aguirrejayro pineda aguirre67% (15)

- SINU-144 Entregable01Document5 paginiSINU-144 Entregable01pritchar urrea zambranoÎncă nu există evaluări

- Actividad Entregable 01 de C.D.IDocument7 paginiActividad Entregable 01 de C.D.ILeo FVÎncă nu există evaluări

- Entregable 1 - Hernan GamarraDocument5 paginiEntregable 1 - Hernan GamarraHernan GamarraÎncă nu există evaluări

- 001 Clase 2masaDocument20 pagini001 Clase 2masaAnonymous jQreDXWVjÎncă nu există evaluări

- Prim 4to Q S1Document1 paginăPrim 4to Q S1Anonymous jQreDXWVjÎncă nu există evaluări

- Practicas Inernet Delas CosasDocument2 paginiPracticas Inernet Delas CosasAnonymous jQreDXWVjÎncă nu există evaluări

- RM - 2°año - S3 - Deducción MatemáticaDocument2 paginiRM - 2°año - S3 - Deducción MatemáticaAnonymous jQreDXWVj0% (1)

- Ciclos de RefrigeraciónDocument3 paginiCiclos de RefrigeraciónAnonymous jQreDXWVjÎncă nu există evaluări

- Ejercicio de Contabilidad GeneralDocument1 paginăEjercicio de Contabilidad GeneralAnonymous jQreDXWVjÎncă nu există evaluări

- Sistema ContableDocument12 paginiSistema ContableAnonymous jQreDXWVjÎncă nu există evaluări

- Practica N 1 OutlookDocument1 paginăPractica N 1 OutlookAnonymous jQreDXWVjÎncă nu există evaluări

- Internet de Las CosasDocument11 paginiInternet de Las CosasAnonymous jQreDXWVjÎncă nu există evaluări

- Practica N 2 OutlookDocument1 paginăPractica N 2 OutlookAnonymous jQreDXWVjÎncă nu există evaluări

- Raz. Matem. IV Bimestre Parte IIDocument11 paginiRaz. Matem. IV Bimestre Parte IIAnonymous jQreDXWVjÎncă nu există evaluări

- Raz. Matem. IV Bimestre Parte IDocument10 paginiRaz. Matem. IV Bimestre Parte IAnonymous jQreDXWVjÎncă nu există evaluări

- Log. Mat. III BimestreDocument64 paginiLog. Mat. III BimestreAnonymous jQreDXWVj100% (1)

- Presentacion Redes UnefaDocument20 paginiPresentacion Redes UnefaPortgas D AceÎncă nu există evaluări

- Redes Modulo 7Document5 paginiRedes Modulo 7A ISAI RODRIGUEZ AÎncă nu există evaluări

- Guía Nagios para Monitorear Clientes WindowsDocument5 paginiGuía Nagios para Monitorear Clientes WindowssoftkyÎncă nu există evaluări

- 6.1.2.7 Lab - Configure A NIC To Use DHCP in WindowsDocument5 pagini6.1.2.7 Lab - Configure A NIC To Use DHCP in Windowscómo ióÎncă nu există evaluări

- Configuracion Del WiresharkDocument10 paginiConfiguracion Del WiresharkJonathan LopezÎncă nu există evaluări

- Guia para Instalar El Antivirus Eset Nod32Document23 paginiGuia para Instalar El Antivirus Eset Nod32Eder Martin Seedert ShapiamaÎncă nu există evaluări

- Recibo Entel 4Document2 paginiRecibo Entel 4Victor YalopomaÎncă nu există evaluări

- Comunicaciones Móviles - Sem2Document33 paginiComunicaciones Móviles - Sem2EdwinÎncă nu există evaluări

- Almacenamiento en Las NubesDocument5 paginiAlmacenamiento en Las NubesZamara Andrea Linares RadaÎncă nu există evaluări

- Desactivando SIP ALG en Fortinet - Juan OlivaDocument6 paginiDesactivando SIP ALG en Fortinet - Juan OlivaCesar Augusto Jaramillo PossoÎncă nu există evaluări

- Laboratorio 5.5.2 Enunciado PDFDocument8 paginiLaboratorio 5.5.2 Enunciado PDFalquiler pisosÎncă nu există evaluări

- Manual de Usuario G2Document83 paginiManual de Usuario G2Bladimir SampayoÎncă nu există evaluări

- Examen Final Cisco CCNA 1 2017 v6 (B)Document8 paginiExamen Final Cisco CCNA 1 2017 v6 (B)Carlos Salvador100% (1)

- Manual de Instalacion Host Virtual en GNS3Document12 paginiManual de Instalacion Host Virtual en GNS3EddyMorÎncă nu există evaluări

- Diagrama de Red ConceptoDocument6 paginiDiagrama de Red ConceptoCARLOS TORRESÎncă nu există evaluări

- Actividad 2 - IvánCortésDocument1 paginăActividad 2 - IvánCortésAlexander CortésÎncă nu există evaluări

- Trabajo Práctico - DHCP + VLANsDocument9 paginiTrabajo Práctico - DHCP + VLANsJavier MolinaÎncă nu există evaluări

- 3subnetting Con Máscara de Longitud Fija en Packet TracerDocument2 pagini3subnetting Con Máscara de Longitud Fija en Packet TracerAniie BaananiiÜxÎncă nu există evaluări

- 1.3.3 Tipos de Transmisión Simplex Half Duplex Full DuplexDocument9 pagini1.3.3 Tipos de Transmisión Simplex Half Duplex Full DuplexLuis Angel Cervantes HernandezÎncă nu există evaluări

- Escenarios de AtaqueDocument17 paginiEscenarios de AtaqueElena OrtizÎncă nu există evaluări

- Fundamentos de RedesDocument34 paginiFundamentos de RedesJose Misael VegaÎncă nu există evaluări

- Aquí Tienes Un Ejemplo de Cómo Abrir Zabbix y Agregar Un Equipo para MonitorearloDocument5 paginiAquí Tienes Un Ejemplo de Cómo Abrir Zabbix y Agregar Un Equipo para MonitorearloJeanRamosÎncă nu există evaluări

- Práctica-1 - Servidor DebianDocument22 paginiPráctica-1 - Servidor DebianDEPTO. DE SISTEMAS Y COMPUTACIÓNÎncă nu există evaluări

- Informe de Praticas Ovalin FinalDocument76 paginiInforme de Praticas Ovalin FinalOvando Lino LimacheÎncă nu există evaluări

- Lab 1.3.2.5Document3 paginiLab 1.3.2.5anon_26849894Încă nu există evaluări

- Solucion Guia 6.5.1.3Document2 paginiSolucion Guia 6.5.1.3Alex AlvarezÎncă nu există evaluări

- Proyecto de Seguridad Infomática WSUSDocument27 paginiProyecto de Seguridad Infomática WSUSjulioandres85100% (3)

- Introducción Al Uso de InternetDocument3 paginiIntroducción Al Uso de InternetLucía LizethÎncă nu există evaluări

- Manual SparkDocument5 paginiManual Sparkarodriguez_142947Încă nu există evaluări

- Guia de Programación de SwitchDocument5 paginiGuia de Programación de SwitchJorge Amigo G.Încă nu există evaluări