Documente Academic

Documente Profesional

Documente Cultură

Estudio Norma ISO27001

Încărcat de

Geova MarquinaDrepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Estudio Norma ISO27001

Încărcat de

Geova MarquinaDrepturi de autor:

Formate disponibile

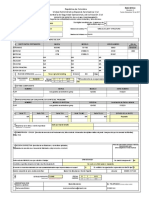

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

IMPLEMENTACIÓN DE UN SGSI A LA DIRECCIÓN DE DESARROLLO

INFORMÁTICO DEL BANCO CENTRAL DEL ECUADOR

RESUMEN: Este es un caso de estudio, se requiere garantizar la seguridad de la

información para la Dirección de Desarrollo Informático del Banco Central del

Ecuador, que tiene como objetivo desarrollar software interno. Mediante la aplicación

de herramientas para medir el estado de la seguridad de la dirección y a la base de los

requerimientos del estándar ISO 27001, se determinan todos los elementos necesarios

para implementar y gestionar un sistema de seguridad de la información que

corresponden a: Mapa de procesos y procedimientos, la estructura organizativa y el

plan de implementación del Sistema SGSI. Se incluye en el análisis de los elementos de

Seguridad de la información, la Integridad, Disponibilidad y Confidencialidad, para la

protección de los activos de la empresa, imagen corporativa y garantizar la continuidad

del negocio y un crecimiento de la dirección.

PALABRAS CLAVES: Sistema, Gestión, Seguridad, Información, Confidencialidad,

Integridad, Disponibilidad, Procesos, Procedimientos.

1. INTRODUCCIÓN

Proteger los activos de información es vital para garantizar la continuidad del negocio y

mantener o mejorar la percepción de los usuarios internos y externos del Banco

Central. Dada la importancia de dichos activos es importante adoptar buenas prácticas,

establecer políticas que permitan reducir los riesgos en el manejo de cualquier tipo de

información e implementar un Sistema de Gestión de la Seguridad de la Información

(SGSI) según las necesidades del negocio, basado según ISO 27001: 2005, así como

consulta las normas ISO 27001:2015 y 27002:2015, Con todos los insumos teóricos

antes mencionados se analizó el estado actual de la dirección respecto a la seguridad de

la información, por medio de elementos cuantitativos y se procedió a la planeación del

SGSI. Se incluyen mapas de procesos, organigrama del Departamento de Seguridad de

la Información y otros elementos resultantes de cada uno de los pasos seguidos.

2. MISIÓN Y VISIÓN DEL BANCO CENTRAL DEL ECUADOR

Misión: Gestionar la liquidez de la economía ecuatoriana, mediante la

instrumentación de las políticas: monetaria, crediticia, cambiaria y financiera, para

alcanzar el Buen Vivir.

Visión: Ser una institución referente del nuevo rol de Banca Central, innovadora en la

gestión de liquidez de la economía ecuatoriana, incluyente en la prestación de servicios

financieros y reconocidos por sus aportes al desarrollo del país.

3. PLANTEAMIENTO DEL PROBLEMA

La dirección actualmente cuenta con un número limitado de funcionarios públicos

divididos en un coordinador general, un director, un líder de proyecto y sus respectivos

equipos. Proporciona servicios de Desarrollo de Software de Aplicaciones Web a todo el

Banco Central del Ecuador.

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

Toda la comunicación o publicaciones del banco, se hace a través de internet por

canales no seguros, por lo cual están expuestas al exterior las aplicaciones web.

Las diferentes direcciones envían sus requerimientos en documentos vía correo

electrónico. Las comunicaciones vía telefónica con los diferentes usuarios se hacen por

skype, VozIp o Telefonía Clásica, Whatsapp u otros aplicativos móviles por canales no

seguros.

Las pruebas con el usuario se realizan con información financiera sensible del banco,

existen algunas medidas de seguridad previamente establecidas según los

requerimientos de cada dirección y algunas normas de desarrollo de software.

Los soportes técnicos se hacen de forma remota, usando control remoto o en sitio y

utilizando datos reales de usuario y contraseña, debido a que solo se dispone de un

directorio activo el de producción, para realizar las pruebas funcionales en el ambiente

de desarrollo y control de calidad QA.

No poseen un ambiente de desarrollo idéntico a los de producción, con la misma

infraestructura y arquitectura, ocasionando problemas en el momento de pasar a

producción.

4. DESARROLLO DEL CASO

4.1 Evaluación de la seguridad en la empresa

Como puntos de mejora se detectan los Compromisos de la Dirección: - Existe una

política de seguridad de la información aprobada por la alta Dirección - los objetivos y

los planes para la seguridad de la información están documentados - la alta gerencia ha

comunicado a la dirección la importancia de lograr los objetivos y los planes relativos a

la seguridad de la información - La dirección se asegura que se realicen auditorías

Internas - La alta gerencia se asegura que se realicen auditorías a la seguridad de la

información.

Para mejorar la percepción de los puntos antes citados respecto a Compromisos de la

Dirección se recomienda lo siguiente:

La alta Dirección gire las instrucciones para la divulgación de la importancia de

acatar las políticas de seguridad existentes y proporcionar los recursos

necesarios.

Documentar debidamente los objetivos y planes para la seguridad de la

información contando con la aprobación de la alta dirección.

Requerir a la alta Dirección los resultados de las evaluaciones de auditoría y

gestionar el respectivo seguimiento.

Implementar una infraestructura segura e idéntica a la de producción con datos

similares, que ayuden en la gestión de pruebas funcionales reales.

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

4.2 Declarativas de aplicabilidad

Después de analizar los controles detallados en el anexo A de la norma ISO 27001 y se

identificó que todos los controles deben ser implementados adaptándolos al tamaño del

Banco Central del Ecuador, a excepción de los que se ilustran en la siguiente tabla.

4.3 Alcance

Esta política aplica a toda la empresa, desde los Directores, Gerentes, Jefes y empleados

en general, incluyendo consultores y pasantes en el Banco Central del Ecuador. La

política no modificará de ninguna manera los lineamientos de seguridad interna, como

de la funcionalidad del negocio.

Límite

Esta política de seguridad no incluye aspectos de seguridad relacionados con

acceso remoto con las entidades financieras externas al Banco, ya que dichos

accesos son configurados por cada una siguiendo sus propias políticas de

seguridad y buenas prácticas.

5. De los controles de la ISO 27002:2015 de las categorías: 6. Organización de la

seguridad de la información, 8. Gestión de activos. y 9. Control de acceso,

clasificarlos según sean: normativos (N), organizativos (O) o técnicos (T)

justificándolo muy brevemente, teniendo en cuenta que pueden ser a la vez de más

de un tipo.

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

6. ORGANIZACIÓN DE LA SEGURIDAD DE LA

ORGANIZATIVOS (O) TÉCNICOS (T)

INFORMACIÓN NORMATIVOS (N)

políticas caducidad hardware

6.1 Organización interna

Se requiere un

6.1.1 Asignación de responsabilidades para la SI: Se Se requiere que la

documento normativo

deberían definir y asignar claramente todas las organización establezca las

que lo establezca las

responsabilidades para la seguridad de la información. responsabilidades.

responsabilidades.

Con el fin de

6.1.2 Segregación de tareas: Se deberían segregar tareas reducir las

y las áreas de responsabilidad ante posibles conflictos de oportunidades de

interés con el fin de reducir las oportunidades de una modificación debe

modificación no autorizada o no intencionada, o el de un mal existir un documento

uso de los activos de la organización. que establezca la

segregación de tareas.

Se debe establecer

6.1.3 Contacto con las autoridades: Se deberían organizativamente cuales

mantener los contactos apropiados con las autoridades son las autoridades con las

pertinentes. que se debe mantener

contacto.

6.1.4 Contacto con grupos de interés especial: Se El área de seguridad

debería mantener el contacto con grupos o foros de se mantiene en constante

seguridad especializados y asociaciones profesionales. contacto con grupos

de interés en seguridad

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

física tanto por sus

capacitaciones

internas como por su

interacción con

proveedores

especializados en los

temas.

6.1.5 Seguridad de la información en la gestión de

proyectos: Se debería contemplar la seguridad de la Se requiere un

información en la gestión de proyectos e documento normativo

independientemente del tipo de proyecto a desarrollar por la que lo establezca.

organización.

6.2. Dispositivos para movilidad y teletrabajo

Actividades de control del riesgo

Diseñar e

implementar

6.2.1 Política de uso de dispositivos para movilidad: Se controles de

debería establecer una política formal y se deberían adoptar computación

las medidas de seguridad adecuadas para la protección móvil, acompañada

contra los riesgos derivados del uso de los recursos de del

informática móvil y las telecomunicaciones. procedimiento

adecuado

para estos equipos.

6.2.2 Teletrabajo: Se debería desarrollar e implantar Diseñar e

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

implementar

políticas de

seguridad para proteger

una política y medidas de seguridad de apoyo para proteger a

las información

la información accedida, procesada o almacenada en

accedida en ubicaciones

ubicaciones destinadas al teletrabajo.

destinadas como

teletrabajo: Ejemplo

políticas de VPN.

8. GESTIÓN DE ACTIVOS

ACTIVOS

NORMATIVOS (N) ORGANIZATIVOS (O) TÉCNICOS (T)

Responsabilidad sobre los activos

8.1 Actividades de control del riesgo

Se debe contar con

sistema de inventarios. Se

8.1.1 Inventario de activos: Todos los activos deberían debe tener actualizada la

estar claramente identificados, confeccionando y información que tiene a

manteniendo un inventario con los más importantes. desactualizarse con los

nuevos cambios y compras

de equipos

8.1.2 Propiedad de los activos: Toda la información y Debe existir a nivel Área técnica de

activos del inventario asociados a los recursos para el organizativo un área inventarios será la

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

encargada de inventario

de la organización. Esta

encargada del

tratamiento de la información deberían pertenecer a una responsabilidad no

levantamiento de

parte designada de la Organización. debería de recaer en los

inventario por áreas.

empleados del área de

soporte TI

Se requiere un

8.1.3 Uso aceptable de los activos: Se deberían

documento normativo

identificar, documentar e implantar regulaciones para el uso

que lo establezca que

adecuado de la información y los activos asociados a recursos

regule el uso de la

de tratamiento de la información.

información.

8.1.4 Devolución de activos: Todos los empleados y Deben existir actas El grupo de

usuarios de terceras partes deberían devolver todos los de devolución de c, con inventarios de la

activos de la organización que estén en su el fin de establecer un organización debe velar

posesión/responsabilidad una vez finalizado el acuerdo, paz y salvo con la porque los activos sean

contrato de prestación de servicios o actividades relacionadas organización y el devueltos a la

con su contrato de empleo. empelado. organización.

Clasificación de la información

8.2 Actividades de control del riesgo

Debe existir una

8.2.1 Directrices de clasificación: La información La organización debe

normativa que establece

debería clasificarse en relación a su valor, requisitos legales, clasificar su información

la clasificación de la

sensibilidad y criticidad para la Organización según valor y sensibilidad.

información.

8.2.2 Etiquetado y manipulado de la información: Se Se debe establecer

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

un esquema de

debería desarrollar e implantar un conjunto apropiado de clasificación de la

procedimientos para el etiquetado y tratamiento de la información. De esta

información, de acuerdo con el esquema de clasificación forma se establece

adoptado por la organización. quienes tienen acceso a

la información.

La organización debe

8.2.3 Manipulación de activos: Se deberían desarrollar e Implantar contar con sistema de

implantar procedimientos para la manipulación de los procedimientos para la manipulación de activos.

activos acordes con el esquema de clasificación de la manipulación de De esta forma controlar la

información adoptado por la organización. activos. manipulación de los

mismos

8.3 Manejo de los soportes de almacenamiento

8.3.1 Gestión de soportes extraíbles: Se deberían Se deben Se debe contar en la

establecer procedimientos para la gestión de los medios establecer políticas de empresa con un sistema

informáticos removibles acordes con el esquema de acceso a la información de vigilancia que registre

clasificación adoptado por la organización. con el fin de restringir la entrada y salida de los

el acceso a la medios informáticos

información , acorde a extraíbles.

las políticas de la

clasificación de la

información con el fin

de que información

sensible de la empresa

no sea extraída de la

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

misma.

Se deben

8.3.2 Eliminación de soportes: Se deberían eliminar los establecer normativas

medios de forma segura y sin riesgo cuando ya no sean para la eliminación de

requeridos, utilizando procedimientos formales. soportes, cuando estos

ya no sean requeridos.

Establecer pólizas

La organización debe

con la empresa

contar con un sistema de

encargada de manipular

8.3.3 Soportes físicos en tránsito: Se deberían proteger mensajería que se

los medios que

los medios que contienen información contra acceso no encargue de proteger los

contienen información

autorizado, mal uso o corrupción durante el transporte fuera medios que contienen

sensible de la empresa

de los límites físicos de la organización. información fuera de los

fuera de los límites

límites físicos de la

físicos de la

organización.

organización.

9. CONTROL DE ACCESO

NORMATIVOS (N) ORGANIZATIVOS (O) TÉCNICOS (T)

9.1 Requisitos de negocio para el control de acceso

9.1.1 Política de control de acceso Se debería establecer, La organización debe

documentar y revisar implementar estas

una política de control políticas de manera

de acceso basada en los general.

requisitos de negocio y

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

seguridad informática.

Únicamente se debería

Los técnicos debe

proporcionar a los

controlar estos accesos

usuarios a las redes y a

de una manera

9.1.2 Acceso a las redes y a los servicios de red los servicios en red,

específica mediante el

para cuyo uso hayan

uso de herramientas

sido específicamente

tecnológicas.

autorizados.

9.2 Gestión de acceso de usuario

Debería

implantarse un

procedimiento formal Los técnicos encargados del

9.2.1 Registro y baja de usuario de registro y retirada de manejo de registros y baja de

usuarios que haga usuarios.

posible la asignación de

los derechos de acceso.

Debería

implantarse un

procedimiento formal

Los técnicos encargados del

para asignar o revocar

9.2.2 Provisión de acceso de usuario manejo de asignaciones y

los derechos de acceso revocaciones de usuarios.

para todos los tipos de

usuarios de todos los

sistemas y servicios.

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

La asignación y el uso

de privilegios de acceso

9.2.3 Gestión de privilegios de acceso debería estar

restringida y

controlada.

La asignación de la

información secreta de

9.2.4 Gestión de la información secreta de autenticación autenticación debería Todo el personal de

de los usuarios ser controlada a través la institución.

de un proceso formal de

gestión.

Los propietarios

Revisar de manera

de los activos deberían

periódica los acceso de

9.2.5 Revisión de los derechos de acceso de usuario revisar los derechos de

los usuarios a los

acceso de usuario a

sistemas.

intervalos regulares.

9.2.6 Retirada o reasignación de los derechos de acceso Los derechos de Realizar los accesos a

acceso de los todos los los empleados que

empleados y terceras retiran de la

partes, a la información institución.

y a los recursos de

tratamiento de la

información debería ser

retirados a la

finalización del empleo,

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

del contrato o cambios.

9.3 Responsabilidades del usuario

Se debería requerí

a los usuarios que sigan

las prácticas de la

9.3.1 Uso de la información secreta de autenticación organización en el uso

de la información

secreta de

autenticación.

9.4 Control de acceso al sistemas y aplicaciones

Se debería

restringir el acceso a la

información y a las Restringir el acceso a

funciones de alas los usuarios

9.4.1 Restricción del acceso a la información

aplicaciones, de dependiendo de sus

acuerdo con la política funciones.

de control de acceso

definida.

El acceso a los

sistemas y aplicaciones

Crear aplicaciones

se debería controlar por

9.4.2 Procedimientos seguros de inicio de sesión seguras y robustas de

medio de un

logeo de usuarios.

procedimiento seguro

de inicio de sesión.

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

Asignatura Datos del alumno Fecha

Apellidos: MARQUINA LLIVISACA

Gestión de la

02/06/19

Seguridad

Nombre: EDGAR GEOVANNY

Los sistemas para

la gestión de Con la ayuda de

contraseñas deberían herramientas

9.4.3 Sistema de gestión de contraseñas

ser interactivos y tecnológicas de

establecer contraseñas vanguardia.

seguras y robustas.

Se debería

restringir y controlar el Manejar controles de

uso de utilidades que contraseñas mediante

9.4.4 Uso de utilidades con privilegios del sistema puedan ser capaces de perfiles de usuarios,

invalidar los controles como también de

de sistema y de administrador.

aplicación.

Tener implementado

Se debería

control de versiones,

9.4.5 Control de acceso al código fuente de los restringir el acceso al

mediante

programadores código fuente de

herramientas como el

programas.

subversión.

TEMA 2 – Actividades © Universidad Internacional de La Rioja (UNIR)

S-ar putea să vă placă și

- Estudio de La Norma ISO 27001Document10 paginiEstudio de La Norma ISO 27001Daniela -Încă nu există evaluări

- Segsoftt 2 TrabDocument12 paginiSegsoftt 2 TrabCristian JarrinÎncă nu există evaluări

- Segsoftt 1 TrabDocument12 paginiSegsoftt 1 TrabEdison RodriguezÎncă nu există evaluări

- Andres Sanchez Creacion de Extension Vs Code 1Document8 paginiAndres Sanchez Creacion de Extension Vs Code 1Salomon Sanchez Nieto100% (1)

- CiberseguridadWeb Act1grupalDocument15 paginiCiberseguridadWeb Act1grupalASTRID VANESSA PADILLA JIMENEZÎncă nu există evaluări

- Mexmasi14t3tra PDFDocument8 paginiMexmasi14t3tra PDFvictor davilaÎncă nu există evaluări

- Eglain Antonio Mena EXPLOTACIÓN DE VULNERABILIDADES SQLIDocument13 paginiEglain Antonio Mena EXPLOTACIÓN DE VULNERABILIDADES SQLIFrancisco Tulio PalomequeÎncă nu există evaluări

- Gallegos Herrera Raul Alejandro Act1Document14 paginiGallegos Herrera Raul Alejandro Act1RAUL ALEJANDRO Gallegos HerreraÎncă nu există evaluări

- Tema 3Document72 paginiTema 3David Parker50% (2)

- Wa Vulnerabilities PDFDocument6 paginiWa Vulnerabilities PDFCristian JarrinÎncă nu există evaluări

- GALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedDocument11 paginiGALLEGOS HERRERA RAUL ALEJANDRO ACT2-signedRAUL ALEJANDRO Gallegos HerreraÎncă nu există evaluări

- TrickBot análisisDocument36 paginiTrickBot análisisCharles AronnaxÎncă nu există evaluări

- Test 6Document7 paginiTest 6jankarlos viedaÎncă nu există evaluări

- Julio E. Sanchez Noceda - Actividad2 Desbordamiento de Buffer - Mexmasi03t2trabDocument11 paginiJulio E. Sanchez Noceda - Actividad2 Desbordamiento de Buffer - Mexmasi03t2trabNocedaJulio100% (1)

- Actividad No 1 ORLANDO TOVAR VDocument8 paginiActividad No 1 ORLANDO TOVAR VOrlando Tovar Valencia100% (1)

- Maestría en Seguridad Informática: Actividades y CalendarioDocument1 paginăMaestría en Seguridad Informática: Actividades y Calendariodarkness5125Încă nu există evaluări

- Mexmasi 12 T 1 TraDocument1 paginăMexmasi 12 T 1 TraYagami Ligth0% (1)

- Lab Oratorio Auditori ADocument2 paginiLab Oratorio Auditori AAnita YánezÎncă nu există evaluări

- Modsecurity ManualDocument17 paginiModsecurity Manualdarkness5125Încă nu există evaluări

- Análisis de Dispositivos Que Utilizan Identificación Digital, Diseño de Cifrado ClásicoDocument11 paginiAnálisis de Dispositivos Que Utilizan Identificación Digital, Diseño de Cifrado ClásicoANGELOTTI GPÎncă nu există evaluări

- Mexmas13 Tecnologia Digital t2 Trab Cifrado FDocument9 paginiMexmas13 Tecnologia Digital t2 Trab Cifrado FSimon VazquezÎncă nu există evaluări

- Musi010 Act2Document5 paginiMusi010 Act2Carlos AyónÎncă nu există evaluări

- APLICACIONES RIA AJAX Rich Internet AplicationsDocument1 paginăAPLICACIONES RIA AJAX Rich Internet Aplicationsjonathan pizaÎncă nu există evaluări

- Laboratorio, Creación de Un Metamodelo y de Modelos Conformes Al MetamodeloDocument16 paginiLaboratorio, Creación de Un Metamodelo y de Modelos Conformes Al MetamodeloAlastair BlackwellÎncă nu există evaluări

- Actividad 2 ORLANDO TOVAR VDocument13 paginiActividad 2 ORLANDO TOVAR VOrlando Tovar ValenciaÎncă nu există evaluări

- Sureda Riera, TomasDocument124 paginiSureda Riera, TomasAndres MedelÎncă nu există evaluări

- Vulenra j1Document13 paginiVulenra j1David CarmonaÎncă nu există evaluări

- Tema1 Entornos Moviles (Arrastrado)Document8 paginiTema1 Entornos Moviles (Arrastrado)EmixÎncă nu există evaluări

- Modelado de amenazas en softwareDocument10 paginiModelado de amenazas en softwareJavier L Díaz GÎncă nu există evaluări

- Desarrollo Web Avanzado PDFDocument6 paginiDesarrollo Web Avanzado PDFOtho Salazar ArenasÎncă nu există evaluări

- AuditoriaWebVientoenPopaDocument6 paginiAuditoriaWebVientoenPopaRosentockÎncă nu există evaluări

- AUDITORIA DE APLICACIONES - TRABAJO FINAL GRUPO No. 4Document23 paginiAUDITORIA DE APLICACIONES - TRABAJO FINAL GRUPO No. 4Leonel Aguilar0% (1)

- Analisis de NormasDocument4 paginiAnalisis de NormasDavid ParkerÎncă nu există evaluări

- Desarrollo Seguro de Software y Auditoria de La Ciberseguridad Semana 1 Presentación v2 PDFDocument23 paginiDesarrollo Seguro de Software y Auditoria de La Ciberseguridad Semana 1 Presentación v2 PDFcenepaÎncă nu există evaluări

- Criterios de Aceptaci N y Key Performance Indicators KPIs de Los Diferentes Requerimientos de VirtDocument7 paginiCriterios de Aceptaci N y Key Performance Indicators KPIs de Los Diferentes Requerimientos de VirtJose Luis AlmanzaÎncă nu există evaluări

- Accesibilidad WebDocument90 paginiAccesibilidad WebLucindo BlázquezÎncă nu există evaluări

- Protocolos de SeguridadDocument3 paginiProtocolos de SeguridadFabio RuizÎncă nu există evaluări

- Tema 4Document68 paginiTema 4Luis RojasÎncă nu există evaluări

- Actividad Metodologías de Modelado de Amenazas - Rafael PuentesDocument6 paginiActividad Metodologías de Modelado de Amenazas - Rafael PuentesAlejandra PuentesÎncă nu există evaluări

- Mexmasi10 Act3Document8 paginiMexmasi10 Act3Cristian CanoÎncă nu există evaluări

- InGenieRia SocialDocument18 paginiInGenieRia SocialCristian Jarrin100% (1)

- El Proceso y Las Fases de La Auditoría de SistemasDocument22 paginiEl Proceso y Las Fases de La Auditoría de Sistemasvictor davilaÎncă nu există evaluări

- Realización de Un EDR o ROADocument2 paginiRealización de Un EDR o ROASeba Giulietti0% (1)

- Musi 010 T 2 Trab 1Document2 paginiMusi 010 T 2 Trab 1Jorge Lopez0% (2)

- Análisis de ciberdelitos en MéxicoDocument2 paginiAnálisis de ciberdelitos en Méxicoomar50% (2)

- Mexingsof 05 T 3 TrabDocument29 paginiMexingsof 05 T 3 TrabGabriel AllexÎncă nu există evaluări

- Ejemplo Actividad 2 El Proceso y Las Fases de La Auditoria de Sistemas de Informaci N PDFDocument15 paginiEjemplo Actividad 2 El Proceso y Las Fases de La Auditoria de Sistemas de Informaci N PDFTecSoft Riobamba100% (1)

- Unir DI Deteccion de Delitos InfoDocument13 paginiUnir DI Deteccion de Delitos InfoDarwin Díaz Calderón100% (1)

- Ingsw 06 T 7 LabDocument3 paginiIngsw 06 T 7 LabOscar De la rosaÎncă nu există evaluări

- Deintt 1 Trab Armijos Merino Richard FranciscoDocument3 paginiDeintt 1 Trab Armijos Merino Richard FranciscoRichard Armijos0% (2)

- Tema+3+ +practicaDocument18 paginiTema+3+ +practicaAlfredo De Jesus Cordova Abarca100% (1)

- Musi 010 T 2 Trab 1Document3 paginiMusi 010 T 2 Trab 1Edu50% (2)

- Musi 010 T 2 Trab 1Document14 paginiMusi 010 T 2 Trab 1Edy MoyolemaÎncă nu există evaluări

- Segsoftt 4 TrabDocument2 paginiSegsoftt 4 Trabklark90540% (3)

- Auditoria de CPDDocument2 paginiAuditoria de CPDyrojasmataÎncă nu există evaluări

- Auditoria de Buenas Practicas de Seguridad de La Informacion Segun Certificacion Iso 27001 en La Empresa Facturita - PeDocument21 paginiAuditoria de Buenas Practicas de Seguridad de La Informacion Segun Certificacion Iso 27001 en La Empresa Facturita - PeFABIO EDY PRECIADO SUAREZÎncă nu există evaluări

- AA1-E5 Aplicacion Norma ISO 27002Document12 paginiAA1-E5 Aplicacion Norma ISO 27002Arturo LucumiÎncă nu există evaluări

- Actividad - 1 - Pre-Auditoria - SGSIDocument21 paginiActividad - 1 - Pre-Auditoria - SGSIFabio RuizÎncă nu există evaluări

- Documento ColaborativoDocument13 paginiDocumento ColaborativoAngie Nathaly Jaimes AyalaÎncă nu există evaluări

- Cardona Oscar Estudio de Caso Contro&controlesDocument12 paginiCardona Oscar Estudio de Caso Contro&controlesocardonapuertaÎncă nu există evaluări

- Tema 1Document27 paginiTema 1Geova MarquinaÎncă nu există evaluări

- Musi 010 T 3 TrabDocument13 paginiMusi 010 T 3 Trabmauriciomao17% (6)

- Creación Extensión para Vs CodeDocument12 paginiCreación Extensión para Vs CodeGeova MarquinaÎncă nu există evaluări

- Actividad 2Document5 paginiActividad 2Omar Jose Ortega Moreno0% (2)

- Actividad 2Document5 paginiActividad 2Omar Jose Ortega Moreno0% (2)

- Rac 8010-4Document2 paginiRac 8010-4opiratovaÎncă nu există evaluări

- Esquema de Trabaja Peru Chen Chen DavidDocument39 paginiEsquema de Trabaja Peru Chen Chen DavidDerek ChavezÎncă nu există evaluări

- Censo Nacional de Gobiernos Municipales y Delegacionales 2013Document243 paginiCenso Nacional de Gobiernos Municipales y Delegacionales 2013Christian OliveraÎncă nu există evaluări

- Análisis de Mercado y CompetenciasDocument3 paginiAnálisis de Mercado y CompetenciasPedro BeatrizÎncă nu există evaluări

- El Funcionario Publico en BoliviaDocument14 paginiEl Funcionario Publico en BoliviaWillySandroÎncă nu există evaluări

- Evaluación Parcial - FinalDocument7 paginiEvaluación Parcial - FinalArnol CallataÎncă nu există evaluări

- Curriculum JorgeDocument3 paginiCurriculum JorgeCarolina Vanessa Leal BarrientosÎncă nu există evaluări

- Análisis de Caso FrancesaDocument3 paginiAnálisis de Caso FrancesaDeyna GonzalesÎncă nu există evaluări

- Repaso para El Examen ParcialDocument4 paginiRepaso para El Examen ParcialLuis FernandoÎncă nu există evaluări

- Historia de Las Culturas de AmericaDocument15 paginiHistoria de Las Culturas de AmericaJorge Ibujés ArévaloÎncă nu există evaluări

- Proyecto DeportivoDocument4 paginiProyecto DeportivoVictor PaucarÎncă nu există evaluări

- Secuencia Didáctica Clase 1 TotalitarismoDocument3 paginiSecuencia Didáctica Clase 1 TotalitarismoSofía JacobsenÎncă nu există evaluări

- Ovide Decroly y Su Teoría Global Sobre El AprendizajeDocument3 paginiOvide Decroly y Su Teoría Global Sobre El AprendizajeAdamaryLiziÎncă nu există evaluări

- Costos p5 Idea EmprendedoraDocument55 paginiCostos p5 Idea EmprendedoraAndres FareloÎncă nu există evaluări

- Actividades de Medicina PreventivaDocument11 paginiActividades de Medicina PreventivaLiliana Pulido RamirezÎncă nu există evaluări

- Tesis Sobre La Musica de Tamboras PDFDocument163 paginiTesis Sobre La Musica de Tamboras PDFCecilia Gutiérrez ReinaÎncă nu există evaluări

- Teorías Organizativas, Ensayo, Coca-Cola PDFDocument4 paginiTeorías Organizativas, Ensayo, Coca-Cola PDFCarlos Antonio Acevedo AcevedoÎncă nu există evaluări

- Politica Criminologica 6to CuatrimestreDocument22 paginiPolitica Criminologica 6to CuatrimestreSarai Larragoiti Silva100% (3)

- Golmar El 555Document20 paginiGolmar El 555Roberto Capdevila GriñoÎncă nu există evaluări

- Manual de Normas y Procedimientos de Planta Física PDFDocument55 paginiManual de Normas y Procedimientos de Planta Física PDFjobo21Încă nu există evaluări

- Aprobación de Modificaciones Del Reglamento para La Contratacion Directa de Bienes (Productos) de Los Subsidios 2018Document26 paginiAprobación de Modificaciones Del Reglamento para La Contratacion Directa de Bienes (Productos) de Los Subsidios 2018Orlando Torrico SolarÎncă nu există evaluări

- Control Interno en Rubros Especificos en Los EstadosDocument24 paginiControl Interno en Rubros Especificos en Los EstadosuenfuÎncă nu există evaluări

- Evidencia 6 Ejercicio Practico Presupuestos para La Empresa LQP Maderas de ColombiaDocument7 paginiEvidencia 6 Ejercicio Practico Presupuestos para La Empresa LQP Maderas de ColombiaJohn Hawer Hurtado SalazarÎncă nu există evaluări

- Reglamento Interno 2021 I.E. Sagrada FamiliaDocument50 paginiReglamento Interno 2021 I.E. Sagrada FamiliaCrhistians LopezÎncă nu există evaluări

- MetodoDocument11 paginiMetodoHugo Ataucusi CongaÎncă nu există evaluări

- 7 Lecciones de la victoria de Biden contra el populismoDocument1 pagină7 Lecciones de la victoria de Biden contra el populismoGabrielÎncă nu există evaluări

- Terigi ConversacionDocument14 paginiTerigi ConversacionRisianegÎncă nu există evaluări

- Programacion Anual Personal Social 4 PrimariaDocument12 paginiProgramacion Anual Personal Social 4 PrimariaLuis Juarez AlvaradoÎncă nu există evaluări

- Capacitación ERGONOMÍA - Nom-036Document1 paginăCapacitación ERGONOMÍA - Nom-036Cuerpo y Mente SanoÎncă nu există evaluări

- RRHH 1201 219 II EF v2Document2 paginiRRHH 1201 219 II EF v2Fiorella DiazÎncă nu există evaluări