Documente Academic

Documente Profesional

Documente Cultură

Connectivity Technologies - Part II: Dr. Sudip Misra

Încărcat de

Ritesh VeeraniTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Connectivity Technologies - Part II: Dr. Sudip Misra

Încărcat de

Ritesh VeeraniDrepturi de autor:

Formate disponibile

Connectivity Technologies – Part II

Dr. Sudip Misra

Associate Professor

Department of Computer Science and Engineering

IIT KHARAGPUR

Email: smisra@sit.iitkgp.ernet.in

Website: http://cse.iitkgp.ac.in/~smisra/

Introduction to Internet of Things 1

6LoWPAN

Introduction to Internet of Things 2

Introduction

Low‐power Wireless Personal Area Networks over IPv6.

Allows for the smallest devices with limited processing ability

to transmit information wirelessly using an Internet protocol.

Allows low‐power devices to connect to the Internet.

Created by the Internet Engineering Task Force (IETF) ‐ RFC

5933 and RFC 4919.

Source: T. Winter, P. Thubert, A. Brandt, J. Hui, R. Kelsey, P. Levis, K. Pister, R. Struik , JP. Vasseur, R. Alexander,

“RPL: IPv6 Routing Protocol for Low‐Power and Lossy Networks”, IETF, Standards Track, Mar. 2012

Introduction to Internet of Things 3

Features of 6LoWPANs

Allows IEEE 802.15.4 radios to carry 128‐bit addresses of

Internet Protocol version 6 (IPv6).

Header compression and address translation techniques allow

the IEEE 802.15.4 radios to access the Internet.

IPv6 packets compressed and reformatted to fit the IEEE

802.15.4 packet format.

Uses include IoT, Smart grid, and M2M applications.

Introduction to Internet of Things 4

Addressing in 6LoWPAN

• 64‐bit addresses: globally

Addressing

unique

• 16 bit addresses: PAN specific;

64‐bit assigned by PAN coordinator

Extended • IPv6 multicast not supported by

802.15.4

16‐bit • IPv6 packets carried as link

Short layer broadcast frames

Introduction to Internet of Things

6LowPAN Packet Format

1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8

Length Flags DSN

IEEE 802.15.4

PAN ID

Destination (64 bit)

Source (64 bit)

Ver Traffic Class Flow Label

Payload Length Next Header Hop Limit

IPv6

Source Address (128 bit)

Destination Length (128 bit)

Introduction to Internet of Things

Header Type: Dispatch Header

1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8

0 1 Dispatch Type Specific Header

• Dispatch: Initiates communication

• 0,1: Identifier for Dispatch Type

• Dispatch:

• 6 bits

• Identifies the next header type

• Type Specific Header:

• Determined by Dispatch header

Introduction to Internet of Things

Header Type: Mesh Addressing Header

1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8

1 0 V F Hops Left Originator Address Final Address

• 1,0: ID for Mesh Addressing Header

• V: ‘0’ if originator is 64‐bit extended address, ‘1’ if 16‐bit

address

• F: ‘0’ if destination is 64‐bit addr., ‘1’ if 16‐bit addr.

• Hops Left: decremented by each node before sending to next

hop

Introduction to Internet of Things

Header Type: Fragmentation Header

1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8

1 1 0 0 Datagram Size Datagram Tag

(a) First Fragment

1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8

1 1 0 0 Datagram Size Datagram Tag

Datagram Offset

(b) Subsequent Fragment

Introduction to Internet of Things

6LoWPAN Routing Considerations

Mesh routing within

the PAN space.

Routing between IPv6

and the PAN domain

Routing protocols in

use:

LOADng

RPL

Introduction to Internet of Things 10

LOADng Routing

Derived from AODV and extended for use in IoT.

Basic operations of LOADng include:

Generation of Route Requests (RREQs) by a LOADng Router

(originator) for discovering a route to a destination,

Forwarding of such RREQs until they reach the destination LOADng

Router,

Generation of Route Replies (RREPs) upon receipt of an RREQ by the

indicated destination, and unicast hop‐by‐hop forwarding of these

RREPs towards the originator.

Source: Clausen, T.; Colin de Verdiere, A.; Yi, J.; Niktash, A.; Igarashi, Y.; Satoh, H.; Herberg, U.; Lavenu, C. et al. (January 2016). The

Lightweight On‐demand Ad hoc Distance‐vector Routing Protocol ‐ Next Generation (LOADng). IETF. I‐D draft‐clausen‐lln‐loadng‐14

Introduction to Internet of Things 11

If a route is detected to be broken, a Route Error (RERR) message is

returned to the originator of that data packet to inform the originator

about the route breakage.

Optimized flooding is supported, reducing the overhead incurred by

RREQ generation and flooding.

Only the destination is permitted to respond to an RREQ.

Intermediate LOADng Routers are explicitly prohibited from

responding to RREQs, even if they may have active routes to the

sought destination.

RREQ/RREP messages generated by a given LOADng Router share a

single unique, monotonically increasing sequence number.

Source: Clausen, T.; Colin de Verdiere, A.; Yi, J.; Niktash, A.; Igarashi, Y.; Satoh, H.; Herberg, U.; Lavenu, C. et al. (January 2016). The

Lightweight On‐demand Ad hoc Distance‐vector Routing Protocol ‐ Next Generation (LOADng). IETF. I‐D draft‐clausen‐lln‐loadng‐14

Introduction to Internet of Things 12

RPL Routing

Distance Vector IPv6 routing protocol for lossy and low power

networks.

Maintains routing topology using low rate beaconing.

Beaconing rate increases on detecting inconsistencies (e.g.

node/link in a route is down).

Routing information included in the datagram itself.

Proactive: Maintaining routing topology.

Reactive: Resolving routing inconsistencies.

Source: T. Winter, P. Thubert, A. Brandt, J. Hui, R. Kelsey, P. Levis, K. Pister, R. Struik , JP. Vasseur, R. Alexander,

“RPL: IPv6 Routing Protocol for Low‐Power and Lossy Networks”, IETF, Standards Track, Mar. 2012

Introduction to Internet of Things 13

RPL separates packet processing and forwarding from the

routing optimization objective, which helps in Low power

Lossy Networks (LLN).

RPL supports message confidentiality and integrity.

Supports Data‐Path Validation and Loop Detection

Routing optimization objectives include

minimizing energy

minimizing latency

satisfying constraints (w.r.t node power, bandwidth, etc.)

Source: T. Winter, P. Thubert, A. Brandt, J. Hui, R. Kelsey, P. Levis, K. Pister, R. Struik , JP. Vasseur, R. Alexander,

“RPL: IPv6 Routing Protocol for Low‐Power and Lossy Networks”, IETF, Standards Track, Mar. 2012

Introduction to Internet of Things 14

RPL operations require bidirectional links.

In some LLN scenarios, those links may exhibit asymmetric

properties.

It is required that the reachability of a router be verified

before the router can be used as a parent.

Source: T. Winter, P. Thubert, A. Brandt, J. Hui, R. Kelsey, P. Levis, K. Pister, R. Struik , JP. Vasseur, R. Alexander,

“RPL: IPv6 Routing Protocol for Low‐Power and Lossy Networks”, IETF, Standards Track, Mar. 2012

Introduction to Internet of Things 15

RFID

Introduction to Internet of Things 16

Introduction

RFID is an acronym for “radio‐frequency identification”

Data digitally encoded in RFID tags, which can be read by a

reader.

Somewhat similar to barcodes.

Data read from tags are stored in a database by the reader.

As compared to traditional barcodes and QR codes, RFID tag

data can be read outside the line‐of‐sight.

Source: “How does RFID work?” AB&R (Online)

Introduction to Internet of Things 17

RFID Features

RFID tag consists of an integrated circuit and an antenna.

The tag is covered by a protective material which also acts as

a shield against various environmental effects.

Tags may be passive or active.

Passive RFID tags are the most widely used.

Passive tags have to be powered by a reader inductively

before they can transmit information, whereas active tags

have their own power supply.

Source: “How does RFID work?” AB&R (Online)

Introduction to Internet of Things 18

Working Principle

Derived from Automatic Identification and Data Capture (AIDC)

technology.

AIDC performs object identification, object data collection and

mapping of the collected data to computer systems with little or no

human intervention.

AIDC uses wired communication

RFID uses radio waves to perform AIDC functions.

The main components of an RFID system include an RFID tag or

smart label, an RFID reader, and an antenna.

Source: “How does RFID work?” AB&R (Online)

Introduction to Internet of Things 19

Introduction to Internet of Things 20

Applications

Inventory management

Asset tracking

Personnel tracking

Controlling access to restricted areas

ID badging

Supply chain management

Counterfeit prevention (e.g. in the pharmaceutical industry)

Source: “How does RFID work?” AB&R (Online)

Introduction to Internet of Things 21

Introduction to Internet of Things 22

Basics of IoT Networking – Part II

Dr. Sudip Misra

Associate Professor

Department of Computer Science and Engineering

IIT KHARAGPUR

Email: smisra@sit.iitkgp.ernet.in

Website: http://cse.iitkgp.ac.in/~smisra/

Introduction to Internet of Things 1

Functionality-based IoT Protocol Organization

Connectivity (6LowPAN, RPL)

Identification (EPC, uCode, IPv6, URIs)

Communication / Transport (WiFi, Bluetooth, LPWAN)

Discovery (Physical Web, mDNS, DNS‐SD)

Data Protocols (MQTT, CoAP, AMQP, Websocket, Node)

Device Management (TR‐069, OMA‐DM)

Semantic (JSON‐LD, Web Thing Model)

Multi‐layer Frameworks (Alljoyn, IoTivity, Weave, Homekit)

Source: Internet of Things Protocols (Online)

Introduction to Internet of Things 2

MQTT

Introduction to Internet of Things 3

Introduction

Message Queue Telemetry Transport.

ISO standard (ISO/IEC PRF 20922).

It is a publish‐subscribe‐based lightweight messaging protocol for

use in conjunction with the TCP/IP protocol.

MQTT was introduced by IBM in 1999 and standardized by OASIS in

2013.

Designed to provide connectivity (mostly embedded) between

applications and middle‐wares on one side and networks and

communications on the other side.

Source: “MQTT”, Wikipedia (Online)

Introduction to Internet of Things 4

A message broker controls the publish‐subscribe messaging

pattern.

A topic to which a client is subscribed is updated in the form

of messages and distributed by the message broker.

Designed for:

Remote connections

Limited bandwidth

Small‐code footprint

Source: “MQTT”, Wikipedia (Online)

Introduction to Internet of Things 5

MQTT Components

• Lightweight sensors

Publishers

• Applications interested in sensor data

Subscribers

• Connect publishers and subscribers

Brokers • Classify sensor data into topics

Source: “MQTT”, Wikipedia (Online)

Introduction to Internet of Things 6

MQTT Methods

Connect

Disconnect

Subscribe

Unsubscribe

Publish

Source: “MQTT”, Wikipedia (Online)

Introduction to Internet of Things 7

Source: “MQTT 101 – How to Get Started with the lightweight IoT Protocol”, HiveMQ (Online)

Introduction to Internet of Things 8

Communication

The protocol uses a publish/subscribe architecture (HTTP uses a

request/response paradigm).

Publish/subscribe is event‐driven and enables messages to be

pushed to clients.

The central communication point is the MQTT broker, which is in

charge of dispatching all messages between the senders and the

rightful receivers.

Each client that publishes a message to the broker, includes a topic

into the message. The topic is the routing information for the

broker.

Source: “MQTT 101 – How to Get Started with the lightweight IoT Protocol”, HiveMQ (Online)

Introduction to Internet of Things 9

Each client that wants to receive messages subscribes to a

certain topic and the broker delivers all messages with the

matching topic to the client.

Therefore the clients don’t have to know each other. They

only communicate over the topic.

This architecture enables highly scalable solutions without

dependencies between the data producers and the data

consumers.

Source: “MQTT 101 – How to Get Started with the lightweight IoT Protocol”, HiveMQ (Online)

Introduction to Internet of Things 10

MQTT Topics

A topic is a simple string that can have more hierarchy levels,

which are separated by a slash.

A sample topic for sending temperature data of the living

room could be house/living‐room/temperature.

On one hand the client (e.g. mobile device) can subscribe to

the exact topic or on the other hand, it can use a wildcard.

Source: “MQTT 101 – How to Get Started with the lightweight IoT Protocol”, HiveMQ (Online)

Introduction to Internet of Things 11

The subscription to house/+/temperature would result in all

messages sent to the previously mentioned topic house/living‐

room/temperature, as well as any topic with an arbitrary value in

the place of living room, such as house/kitchen/temperature.

The plus sign is a single level wild card and only allows arbitrary

values for one hierarchy.

If more than one level needs to be subscribed, such as, the entire

sub‐tree, there is also a multilevel wildcard (#).

It allows to subscribe to all underlying hierarchy levels.

For example house/# is subscribing to all topics beginning with

house.

Source: “MQTT 101 – How to Get Started with the lightweight IoT Protocol”, HiveMQ (Online)

Introduction to Internet of Things 12

Applications

Facebook Messenger uses MQTT for online chat.

Amazon Web Services use Amazon IoT with MQTT.

Microsoft Azure IoT Hub uses MQTT as its main protocol for

telemetry messages.

The EVRYTHNG IoT platform uses MQTT as an M2M protocol

for millions of connected products.

Adafruit launched a free MQTT cloud service for IoT

experimenters called Adafruit IO.

Introduction to Internet of Things 13

SMQTT

Secure MQTT is an extension of MQTT which uses encryption

based on lightweight attribute based encryption.

The main advantage of using such encryption is the broadcast

encryption feature, in which one message is encrypted and

delivered to multiple other nodes, which is quite common in

IoT applications.

In general, the algorithm consists of four main stages: setup,

encryption, publish and decryption.

Source: M. Singh, M. Rajan, V. Shivraj, and P. Balamuralidhar, "Secure MQTT for Internet of Things (IoT)," in Fifth International Conference on

Communication Systems and Network Technologies (CSNT 2015), April 2015, pp. 746‐751

Introduction to Internet of Things 14

In the setup phase, the subscribers and publishers register

themselves to the broker and get a master secret key according to

their developer’s choice of key generation algorithm.

When the data is published, it is encrypted and published by the

broker which sends it to the subscribers, which is finally decrypted

at the subscriber end having the same master secret key.

The key generation and encryption algorithms are not standardized.

SMQTT is proposed only to enhance MQTT security features.

Source: M. Singh, M. Rajan, V. Shivraj, and P. Balamuralidhar, "Secure MQTT for Internet of Things (IoT)," in Fifth International Conference on

Communication Systems and Network Technologies (CSNT 2015), April 2015, pp. 746‐751

Introduction to Internet of Things 15

Introduction to Internet of Things 16

Basics of IoT Networking – Part III

Dr. Sudip Misra

Associate Professor

Department of Computer Science and Engineering

IIT KHARAGPUR

Email: smisra@sit.iitkgp.ernet.in

Website: http://cse.iitkgp.ac.in/~smisra/

Introduction to Internet of Things 1

CoAP

Introduction to Internet of Things 2

Introduction

CoAP – Constrained Application Protocol.

Web transfer protocol for use with constrained nodes and

networks.

Designed for Machine to Machine (M2M) applications such

as smart energy and building automation.

Based on Request‐Response model between end‐points

Client‐Server interaction is asynchronous over a datagram

oriented transport protocol such as UDP

Source: Z. Shelby , K. Hartke, C. Bormann, “The Constrained Application Protocol (CoAP)”, Internet Engineering Task Force (IETF), Standards Track,

2014

Introduction to Internet of Things

The Constrained Application Protocol (CoAP) is a session layer

protocol designed by IETF Constrained RESTful Environment

(CoRE) working group to provide lightweight RESTful (HTTP)

interface.

Representational State Transfer (REST) is the standard

interface between HTTP client and servers.

Lightweight applications such as those in IoT, could result in

significant overhead and power consumption by REST.

CoAP is designed to enable low‐power sensors to use RESTful

services while meeting their power constraints.

Source: Z. Shelby , K. Hartke, C. Bormann, “The Constrained Application Protocol (CoAP)”, Internet Engineering Task Force (IETF), Standards Track,

2014

Introduction to Internet of Things 4

Built over UDP, instead of TCP (which is commonly used with HTTP) and

has a light mechanism to provide reliability.

CoAP architecture is divided into two main sub‐layers:

Messaging

Request/response.

The messaging sub‐layer is responsible for reliability and duplication of

messages, while the request/response sub‐layer is responsible for

communication.

CoAP has four messaging modes:

Confirmable

Non‐confirmable

Piggyback

Separate

Source: V. Karagiannis, P. Chatzimisios, F. Vazquez‐Gallego, and J. Alonso‐Zarate, "A survey on application layer protocols for the internet of

things," Transaction on IoT and Cloud Computing, vol. 3, no. 1, pp. 11‐17, 2015

Introduction to Internet of Things 5

CoAP Position

Application

Request

CoAP

Messages

UDP

Source: Z. Shelby , K. Hartke, C. Bormann, “The Constrained Application Protocol (CoAP)”, Internet Engineering Task Force (IETF), Standards Track,

2014

Introduction to Internet of Things

CoAP Message Types

Message Types‐CoAP

Confirmable

Non‐Confirmable

Piggyback

Separate

Source: Z. Shelby , K. Hartke, C. Bormann, “The Constrained Application Protocol (CoAP)”, Internet Engineering Task Force (IETF), Standards Track,

2014

Introduction to Internet of Things

CoAP Request-Response Model

Source: V. Karagiannis, P. Chatzimisios, F. Vazquez‐Gallego, and J. Alonso‐Zarate, "A survey on application layer protocols for the internet of

things," Transaction on IoT and Cloud Computing, vol. 3, no. 1, pp. 11‐17, 2015

Introduction to Internet of Things

Confirmable and non‐confirmable modes represent the reliable and

unreliable transmissions, respectively, while the other modes are used for

request/response.

Piggyback is used for client/server direct communication where the server

sends its response directly after receiving the message, i.e., within the

acknowledgment message.

On the other hand, the separate mode is used when the server response

comes in a message separate from the acknowledgment, and may take

some time to be sent by the server.

Similar to HTTP, CoAP utilizes GET, PUT, PUSH, DELETE messages requests

to retrieve, create, update, and delete, respectively

Source: V. Karagiannis, P. Chatzimisios, F. Vazquez‐Gallego, and J. Alonso‐Zarate, "A survey on application layer protocols for the internet of

things," Transaction on IoT and Cloud Computing, vol. 3, no. 1, pp. 11‐17, 2015

Introduction to Internet of Things 9

CoAP Request-Response Model

Source: V. Karagiannis, P. Chatzimisios, F. Vazquez‐Gallego, and J. Alonso‐Zarate, "A survey on application layer protocols for the internet of

things," Transaction on IoT and Cloud Computing, vol. 3, no. 1, pp. 11‐17, 2015

Introduction to Internet of Things

Features

Reduced overheads and parsing complexity.

URL and content‐type support.

Support for the discovery of resources provided by known

CoAP services.

Simple subscription for a resource, and resulting push

notifications.

Simple caching based on maximum message age.

Source: ”Constrained Application Protocol”, Wikipedia (Online)

Introduction to Internet of Things 11

XMPP

Introduction to Internet of Things 12

Introduction

XMPP – Extensible Messaging and Presence Protocol.

A communication protocol for message‐oriented middleware

based on XML (Extensible Markup Language).

Real‐time exchange of structured data.

It is an open standard protocol.

Source: “XMPP”, Wikipedia (Online)

Introduction to Internet of Things 13

XMPP uses a client‐server architecture.

As the model is decentralized, no central server is required.

XMPP provides for the discovery of services residing locally or

across a network, and the availability information of these

services.

Well‐suited for cloud computing where virtual machines,

networks, and firewalls would otherwise present obstacles to

alternative service discovery and presence‐based solutions.

Open means to support machine‐to‐machine or peer‐to‐peer

communications across a diverse set of networks.

Source: “XMPP”, Wikipedia (Online)

Introduction to Internet of Things 14

Highlights

Decentralization – No central server; anyone can run their

own XMPP server.

Open standards – No royalties or granted permissions are

required to implement these specifications

Security – Authentication, encryption, etc.

Flexibility – Supports interoperability

Source: “XMPP”, Wikipedia (Online)

Introduction to Internet of Things 15

Source: “JabberNetwork.svg”, Wikimedia Commons (Online)

Introduction to Internet of Things 16

Core XMPP Technologies

Core

• information about the core XMPP technologies for XML streaming

Jingle

• multimedia signalling for voice, video, file transfer

Multi‐user Chat

• flexible, multi‐party communication

PubSub

• alerts and notifications for data syndication

BOSH

• HTTP binding for XMPP

Source: “XMPP: Technology Overview”, XMPP.org (Online)

Introduction to Internet of Things 17

Weaknesses

Does not support QoS.

Text based communications induces higher network

overheads.

Binary data must be first encoded to base64 before

transmission.

Introduction to Internet of Things 18

Applications

Publish‐subscribe systems

Signaling for VoIP

Video

File transfer

Gaming

Internet of Things applications

Smart grid

Social networking services

Introduction to Internet of Things 19

Introduction to Internet of Things 20

Basics of IoT Networking – Part IV

Dr. Sudip Misra

Associate Professor

Department of Computer Science and Engineering

IIT KHARAGPUR

Email: smisra@sit.iitkgp.ernet.in

Website: http://cse.iitkgp.ac.in/~smisra/

Introduction to Internet of Things 1

AMQP

Introduction to Internet of Things 2

Introduction

Advanced Message Queuing Protocol.

Open standard for passing business messages between

applications or organizations.

Connects between systems and business processes.

It is a binary application layer protocol.

Basic unit of data is a frame.

ISO standard: ISO/IEC 19464

Source: “Advanced Message Queuing Protocol”, Wikipedia (Online)

Introduction to Internet of Things 3

Source: “The‐amqp‐model‐for‐wikipedia.svg”, Wikimedia Commons (Online)

Introduction to Internet of Things 4

AMQP Features

Organizations Technologies Time Space

Connects across

Introduction to Internet of Things 5

Features

Security

Reliability

Interoperability

Routing

Queuing

Open standard

Introduction to Internet of Things 6

Message Delivery Guarantees

At‐most‐once

each message is delivered once or never

At‐least‐once

each message is certain to be delivered, but may do so multiple times

Exactly‐once

message will always certainly arrive and do so only once

Reference: "OASIS AMQP version 1.0, sections 2.6.12‐2.6.13". OASIS AMQP Technical Committee

Introduction to Internet of Things 7

AMQP Frame Types

Nine AMQP frame types are defined that are used to initiate, control and

tear down the transfer of messages between two peers:

Open (connection open)

Begin (session open)

Attach (initiate new link)

Transfer (for sending actual messages)

Flow (controls message flow rate)

Disposition (Informs the changes in state of transfer)

Detach (terminate the link)

End (session close)

Close (connection close)

Source: O.S. Tezer, “An advanced messaging queuing protocol walkthrough ”, DigitalOcean (Online), 2013

Introduction to Internet of Things 8

Components

• Part of Broker

Exchange • Receives messages and routes them to Queues

• Separate queues for separate business processes

Queue • Consumers receive messages from queues

• Rules for distributing messages (who can access

Bindings what message, destination of the message)

Source: O.S. Tezer, “An advanced messaging queuing protocol walkthrough ”, DigitalOcean (Online), 2013

Introduction to Internet of Things 9

AMQP Exchanges

Direct

Fan‐out

Topic

Header

Source: O.S. Tezer, “An advanced messaging queuing protocol walkthrough ”, DigitalOcean (Online), 2013

Introduction to Internet of Things 10

AMQP Features

Targeted QoS (Selectively offering QoS to links)

Persistence (Message delivery guarantees)

Delivery of messages to multiple consumers

Possibility of ensuring multiple consumption

Possibility of preventing multiple consumption

High speed protocol

Source: O.S. Tezer, “An advanced messaging queuing protocol walkthrough ”, DigitalOcean (Online), 2013

Introduction to Internet of Things 11

Applications

Monitoring and global update sharing.

Connecting different systems and processes to talk to each other.

Allowing servers to respond to immediate requests quickly and

delegate time consuming tasks for later processing.

Distributing a message to multiple recipients for consumption.

Enabling offline clients to fetch data at a later time.

Introducing fully asynchronous functionality for systems.

Increasing reliability and uptime of application deployments.

Source: O.S. Tezer, “An advanced messaging queuing protocol walkthrough ”, DigitalOcean (Online), 2013

Introduction to Internet of Things 12

Introduction to Internet of Things 13

Connectivity Technologies – Part I

Dr. Sudip Misra

Associate Professor

Department of Computer Science and Engineering

IIT KHARAGPUR

Email: smisra@sit.iitkgp.ernet.in

Website: http://cse.iitkgp.ac.in/~smisra/

Introduction to Internet of Things 1

Communication Protocols

The following communication protocols have immediate importance to consumer and

industrial IoTs:

IEEE 802.15.4

Zigbee

6LoWPAN

Wireless HART

Z‐Wave

ISA 100

Bluetooth

NFC

RFID

Introduction to Internet of Things 2

IEEE 802.15.4

Introduction to Internet of Things 3

Features of IEEE 802.15.4

Well‐known standard for low data‐rate WPAN.

Developed for low‐data‐rate monitoring and control

applications and extended‐life low‐power‐consumption uses.

This standard uses only the first two layers (PHY, MAC) plus

the logical link control (LLC) and service specific convergence

sub‐layer (SSCS) additions to communicate with all upper

layers

Operates in the ISM band.

Source: L.Fenzel, “What’s The Difference Between IEEE 802.15.4 And ZigBee Wireless?”, Electronic Design (Online), Mar. 2013

Introduction to Internet of Things 4

Introduction to Internet of Things 5

Uses direct sequence spread spectrum (DSSS) modulation.

Highly tolerant of noise and interference and offers link

reliability improvement mechanisms.

Low‐speed versions use Binary Phase Shift Keying (BPSK).

High data‐rate versions use offset‐quadrature phase‐shift

keying (O‐QPSK).

Uses carrier sense multiple access with collision avoidance

(CSMA‐CA) for channel access.

Multiplexing allows multiple users or nodes interference‐free

access to the same channel at different times.

Source: L.Fenzel, “What’s The Difference Between IEEE 802.15.4 And ZigBee Wireless?”, Electronic Design (Online), Mar. 2013

Introduction to Internet of Things 6

Power consumption is minimized due to infrequently occurring

very short packet transmissions with low duty cycle (<1%).

The minimum power level defined is –3 dBm or 0.5 mW.

Transmission, for most cases, is Line of Sight (LOS).

Standard transmission range varies between 10m to 75m.

Best case transmission range achieved outdoors can be upto

1000m.

Networking topologies defined are ‐‐ Star, and Mesh.

Source: L.Fenzel, “What’s The Difference Between IEEE 802.15.4 And ZigBee Wireless?”, Electronic Design (Online), Mar. 2013

Introduction to Internet of Things 7

IEEE 802.15.4 Variants

A/B

• Base version

C

• For China

D

• For Japan

E

• Industrial applications

F

• Active RFID uses

G

• Smart utility networks (Smart Grids)

Introduction to Internet of Things 8

IEEE 802.15.4 Types

PAN

coordinator

Networks

FFD Router

Non‐Beacon

Enabled

802.15.4 Device

Beacon

Enabled RFD Device

(a) (b)

Introduction to Internet of Things

• Full Function Device (FFD)

• Can talk to all types of devices

• Supports full protocol

• Reduced Function Device (RFD)

• Can only talk to an FFD

• Lower power consumption

• Minimal CPU/RAM required

Introduction to Internet of Things

IEEE 802.15.4 Frames

Beacon

MAC

Frames Command

Acknowledgement

Data

Introduction to Internet of Things

Beacon Enabled Networks

• Periodic transmission of beacon messages

• Data‐frames sent via Slotted CSMA/CA with a super

frame structure managed by PAN coordinator

• Beacons used for synchronization & association of

other nodes with the coordinator

• Scope of operation spans the whole network.

Introduction to Internet of Things

Non-Beacon Enabled Networks

• Data‐frames sent via un‐slotted CSMA/CA (Contention

Based)

• Beacons used only for link layer discovery

• Requires both source and destination IDs.

• As 802.15.4 is primarily, a mesh protocol, all protocol

addressing must adhere to mesh configurations

• De‐centralized communication amongst nodes

Introduction to Internet of Things

Zigbee

Introduction to Internet of Things 14

Features of ZigBee

Most widely deployed enhancement of IEEE 802.15.4.

The ZigBee protocol is defined by layer 3 and above. It works with

the 802.15.4 layers 1 and 2.

The standard uses layers 3 and 4 to define additional

communication enhancements.

These enhancements include authentication with valid nodes,

encryption for security, and a data routing and forwarding capability

that enables mesh networking.

The most popular use of ZigBee is wireless sensor networks using

the mesh topology.

Source: L.Fenzel, “What’s The Difference Between IEEE 802.15.4 And ZigBee Wireless?”, Electronic Design (Online), Mar. 2013

Introduction to Internet of Things 15

Introduction to Internet of Things 16

Important Components

• ZigBee Device Object

ZDO (Device management, Security, Policies)

• Application Support Sub‐layer

APS (Interfacing and control services, bridge

between network and other layers)

Introduction to Internet of Things 17

ZigBee Topologies

Source: T. Agarwal, “ZigBee Wireless Technology Architecture and Applications”, Electronics Projects Focus (Online)

Introduction to Internet of Things 18

ZigBee Mesh

In a mesh, any node can

communicate with any other

node within its range.

If nodes are not in range,

messages are relayed through

intermediate nodes.

This allows the network

deployment over large areas.

Source: L.Fenzel, “What’s The Difference Between IEEE 802.15.4 And ZigBee Wireless?”, Electronic Design (Online), Mar. 2013

Introduction to Internet of Things 19

ZigBee Mesh (Contd.)

Meshes have increased network

reliability.

For example, if nodes C and F

are down, the message packets

from A can still be relayed to G

via B and E.

ZigBee mesh networks are self‐

configuring and self‐healing.

Source: L.Fenzel, “What’s The Difference Between IEEE 802.15.4 And ZigBee Wireless?”, Electronic Design (Online), Mar. 2013

Introduction to Internet of Things 20

ZigBee Types

ZigBee Coordinator (ZC):

The Coordinator forms the root of the ZigBee network tree and might

act as a bridge between networks.

There is a single ZigBee Coordinator in each network, which originally

initiates the network.

It stores information about the network under it and outside it.

It acts as a Trust Center & repository for security keys.

Sources:

•"Wireless Sensor Networks Research Group". Sensor-networks.org. 2010-04-15.

•"Wireless Sensor Networks Research Group". Sensor-networks.org. 2009-02-05.

Introduction to Internet of Things 21

ZigBee Types

ZigBee Router (ZR):

Capable of running applications, as well as relaying information between

nodes connected to it.

ZigBee End Device (ZED):

It contains just enough functionality to talk to the parent node, and it

cannot relay data from other devices.

This allows the node to be asleep a significant amount of the time thereby

enhancing battery life.

Memory requirements and cost of ZEDs are quite low, as compared to ZR

Sources: or ZC.

•"Wireless Sensor Networks Research Group". Sensor-networks.org. 2010-04-15.

•"Wireless Sensor Networks Research Group". Sensor-networks.org. 2009-02-05.

Introduction to Internet of Things 22

ZigBee Network Layer

The network layer uses Ad Hoc On‐Demand Distance Vector (AODV)

routing.

To find the final destination, the AODV broadcasts a route request

to all its immediate neighbors.

The neighbors relay the same information to their neighbors,

eventually spreading the request throughout the network.

Upon discovery of the destination, a low‐cost path is calculated and

informed to the requesting device via unicast messaging.

Source: “Zigbee”, Wikipedia (Online)

Introduction to Internet of Things 23

Applications

Building automation

Remote control (RF4CE or RF for consumer electronics)

Smart energy for home energy monitoring

Health care for medical and fitness monitoring

Home automation for control of smart homes

Light Link for control of LED lighting

Telecom services

Source: L.Fenzel, “What’s The Difference Between IEEE 802.15.4 And ZigBee Wireless?”, Electronic Design (Online), Mar. 2013

Introduction to Internet of Things 24

Introduction to Internet of Things 25

S-ar putea să vă placă și

- For More N More Aptitude Questions, Join HereDocument26 paginiFor More N More Aptitude Questions, Join Hereapi-3826280100% (2)

- Introduction To Artifical Intelligence Benefits To Human LifeDocument3 paginiIntroduction To Artifical Intelligence Benefits To Human LifeKarmelaÎncă nu există evaluări

- KIA B03 L&T A - BW L1 SPD 1174 1 - Comments PDFDocument1 paginăKIA B03 L&T A - BW L1 SPD 1174 1 - Comments PDFVarunn VelÎncă nu există evaluări

- Machine LearningDocument5 paginiMachine Learningmissbannu7350Încă nu există evaluări

- Cognizant Technology SolutionsDocument2 paginiCognizant Technology SolutionsFone Rock100% (1)

- Web PageDocument5 paginiWeb Pagetome44Încă nu există evaluări

- Inplant ProjectDocument8 paginiInplant ProjectFeeroj PathanÎncă nu există evaluări

- Cts Paper On 12Th May at Ahmedabad: SECTION - I English (20 Mins)Document18 paginiCts Paper On 12Th May at Ahmedabad: SECTION - I English (20 Mins)api-3821272Încă nu există evaluări

- Course: Internet of Things: Embedded Devices - IIDocument46 paginiCourse: Internet of Things: Embedded Devices - IIramna kÎncă nu există evaluări

- Unisys' Advanced Data Analytics: On-Premise Cloud Analytics PlatformDocument2 paginiUnisys' Advanced Data Analytics: On-Premise Cloud Analytics PlatformTuncay SakaogluÎncă nu există evaluări

- Advanced Computer Networks - CS716 Power Point Slides Lecture 25Document264 paginiAdvanced Computer Networks - CS716 Power Point Slides Lecture 25Taran AulakhÎncă nu există evaluări

- Notes of Data Science Unit 3Document22 paginiNotes of Data Science Unit 3Nikhilan VÎncă nu există evaluări

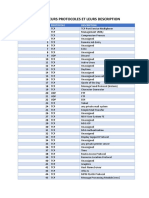

- RAP Protocol Route Access ProtocolDocument1 paginăRAP Protocol Route Access ProtocolRough MetalÎncă nu există evaluări

- Storage Networking TechnologiesDocument76 paginiStorage Networking TechnologiesjeevithaÎncă nu există evaluări

- Unit 1 (Questions)Document26 paginiUnit 1 (Questions)Anal GoreÎncă nu există evaluări

- Training and Placement CellDocument41 paginiTraining and Placement CellPallavi Garg75% (4)

- VTU Exam Question Paper With Solution of 18CS72 Big Data and Analytics Feb-2022-Dr. v. VijayalakshmiDocument25 paginiVTU Exam Question Paper With Solution of 18CS72 Big Data and Analytics Feb-2022-Dr. v. VijayalakshmiWWE ROCKERSÎncă nu există evaluări

- PresentationDocument67 paginiPresentationNagarjuna Reddy MÎncă nu există evaluări

- Artificial Intelligence MustDocument45 paginiArtificial Intelligence MustYasirJoanÎncă nu există evaluări

- Siddaganga Institute of Technology, Tumkur - 572 103: Usn 1 S I CSPE17Document1 paginăSiddaganga Institute of Technology, Tumkur - 572 103: Usn 1 S I CSPE17ShivdevÎncă nu există evaluări

- A Case Study On Software Project Management in Industry - Experiences and ConclusionsDocument11 paginiA Case Study On Software Project Management in Industry - Experiences and ConclusionsYour - ChannelÎncă nu există evaluări

- Ideal Institute: Lab ManualDocument34 paginiIdeal Institute: Lab ManualGaurav SrivastavÎncă nu există evaluări

- San Unit 1 Introduction Complete Notes CompiledDocument15 paginiSan Unit 1 Introduction Complete Notes CompiledAbhishek ShettyÎncă nu există evaluări

- Presentation On Artificial IntelligenceDocument49 paginiPresentation On Artificial IntelligenceWasim Bhati100% (1)

- SAN Module2Document161 paginiSAN Module2Varnitha KumarÎncă nu există evaluări

- LAB Manual: Relational Database Management SystemDocument65 paginiLAB Manual: Relational Database Management SystemVeer ShahÎncă nu există evaluări

- Heart Disease Prediction Using Machine Learning IJERTV9IS040614Document4 paginiHeart Disease Prediction Using Machine Learning IJERTV9IS040614Arpan NandiÎncă nu există evaluări

- 14UIT305-Database Systems PDFDocument174 pagini14UIT305-Database Systems PDFkalaÎncă nu există evaluări

- Online Product QuantizationDocument18 paginiOnline Product QuantizationsatyaÎncă nu există evaluări

- Siddaganga Institute of Technology, Tumkur - 572 103: Usn 1 S I CSPE17Document2 paginiSiddaganga Institute of Technology, Tumkur - 572 103: Usn 1 S I CSPE17ShivdevÎncă nu există evaluări

- S MapReduce Types FormatsDocument22 paginiS MapReduce Types FormatsLokedhÎncă nu există evaluări

- Inplant Training ReportDocument30 paginiInplant Training ReportTirumala Venkatesh100% (1)

- Database Management Systems NovDocument6 paginiDatabase Management Systems NovRajaMaariyapanÎncă nu există evaluări

- Database Management System CS-116: E-R ModelDocument76 paginiDatabase Management System CS-116: E-R ModelHarjyot SinghÎncă nu există evaluări

- Storage Area Network: Lecture NotesDocument29 paginiStorage Area Network: Lecture Notesmadhura mulgeÎncă nu există evaluări

- Fruit Recognition From Images Using Deep Learning: Acta Universitatis Sapientiae, Informatica June 2018Document54 paginiFruit Recognition From Images Using Deep Learning: Acta Universitatis Sapientiae, Informatica June 2018SyaiÎncă nu există evaluări

- An Intelligent Approach For Food Standards Prediction Using Machine LearningDocument11 paginiAn Intelligent Approach For Food Standards Prediction Using Machine LearningIJRASETPublicationsÎncă nu există evaluări

- 8th Sem NotesDocument8 pagini8th Sem NotesRanjith Shetty .cover.Încă nu există evaluări

- Chma Unit - ViDocument19 paginiChma Unit - ViSayyan ShaikhÎncă nu există evaluări

- Learning ParadigmsDocument41 paginiLearning ParadigmsuzmaÎncă nu există evaluări

- Notes:: Typical Installation DrawingDocument1 paginăNotes:: Typical Installation DrawingAbu Anas M.SalaheldinÎncă nu există evaluări

- Bcs Lab ManualDocument51 paginiBcs Lab ManualOmprakash Karlapady100% (3)

- Se Lab ManualDocument46 paginiSe Lab ManualsampurnakumarÎncă nu există evaluări

- M.tech R23 CSE AI&ML Programme Structure - SyllabusDocument47 paginiM.tech R23 CSE AI&ML Programme Structure - SyllabusSivaÎncă nu există evaluări

- Distributed Systems - Final MaterialsDocument181 paginiDistributed Systems - Final MaterialsGaneshÎncă nu există evaluări

- IoT NPTELDocument1.243 paginiIoT NPTELstrawberry shortcakeÎncă nu există evaluări

- S MapReduce Types Formats Features 03Document16 paginiS MapReduce Types Formats Features 03Ashwin AjmeraÎncă nu există evaluări

- Unit 4Document47 paginiUnit 4A21126512117 SUKALA ABHIRAMÎncă nu există evaluări

- NPTEL CoursebookDocument649 paginiNPTEL CoursebookRahul RoyÎncă nu există evaluări

- Intents: Types of Android IntentsDocument2 paginiIntents: Types of Android IntentsShashank TripathiÎncă nu există evaluări

- Unit I-Chapter 2 InternetDocument44 paginiUnit I-Chapter 2 InternetRitisha VartakÎncă nu există evaluări

- IDS Using Deep LearningDocument5 paginiIDS Using Deep LearningPranava PranuÎncă nu există evaluări

- DBMSDocument3 paginiDBMSharshimogalapalliÎncă nu există evaluări

- Bigdata PPT Slides (E)Document10 paginiBigdata PPT Slides (E)sai projectÎncă nu există evaluări

- Nandha Engineering College, Erode - 52 (Autonomous) Department of Computer Science & Engineering Cs2305-Programming ParadigmsDocument34 paginiNandha Engineering College, Erode - 52 (Autonomous) Department of Computer Science & Engineering Cs2305-Programming ParadigmsparvathiÎncă nu există evaluări

- (CSE3083) Lab Practical Assignment 2Document8 pagini(CSE3083) Lab Practical Assignment 2Arun Kumar Singh0% (1)

- L10 - 6LowPan - Connecting TechnologyDocument14 paginiL10 - 6LowPan - Connecting TechnologyNaman KÎncă nu există evaluări

- Week 2Document96 paginiWeek 2sachin2017starsÎncă nu există evaluări

- IoT Communication TechnologiesDocument42 paginiIoT Communication TechnologiesdofilsenterpriseltdÎncă nu există evaluări

- 6LowPAN and RPLDocument17 pagini6LowPAN and RPLmadhuriÎncă nu există evaluări

- Analog Integrated CKT Unit 1-1Document98 paginiAnalog Integrated CKT Unit 1-1Ritesh VeeraniÎncă nu există evaluări

- 2021 APT Batches GroupC Students 1Document12 pagini2021 APT Batches GroupC Students 1Ritesh VeeraniÎncă nu există evaluări

- 1 Intro 1cs40Document23 pagini1 Intro 1cs40lvrevathiÎncă nu există evaluări

- Address SequencingDocument2 paginiAddress SequencingRitesh VeeraniÎncă nu există evaluări

- CAE 2 - (2 & 3) Year) Time Table - Odd Sem 2019-20 PDFDocument12 paginiCAE 2 - (2 & 3) Year) Time Table - Odd Sem 2019-20 PDFRitesh VeeraniÎncă nu există evaluări

- CAE 2 - (2 & 3) Year) Time Table - Odd Sem 2019-20 PDFDocument12 paginiCAE 2 - (2 & 3) Year) Time Table - Odd Sem 2019-20 PDFRitesh VeeraniÎncă nu există evaluări

- CAE 2 - (2 & 3) Year) Time Table - Odd Sem 2019-20 PDFDocument12 paginiCAE 2 - (2 & 3) Year) Time Table - Odd Sem 2019-20 PDFRitesh VeeraniÎncă nu există evaluări

- CAE 2 - (2 & 3) Year) Time Table - Odd Sem 2019-20 PDFDocument12 paginiCAE 2 - (2 & 3) Year) Time Table - Odd Sem 2019-20 PDFRitesh VeeraniÎncă nu există evaluări

- Introduction To Internet of Things - Unit 12 - Week 11Document59 paginiIntroduction To Internet of Things - Unit 12 - Week 11downloadsrkÎncă nu există evaluări

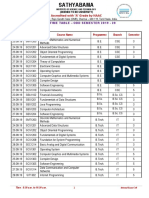

- SATHYABAMADocument12 paginiSATHYABAMARitesh VeeraniÎncă nu există evaluări

- Introduction To Internet of Things - Unit 12 - Week 11Document59 paginiIntroduction To Internet of Things - Unit 12 - Week 11downloadsrkÎncă nu există evaluări

- Electrical Lab ManualDocument80 paginiElectrical Lab ManualRitesh VeeraniÎncă nu există evaluări

- Smart Building Using Pir & IotDocument10 paginiSmart Building Using Pir & IotRitesh VeeraniÎncă nu există evaluări

- Product Data Sheet0900aecd806c493dDocument4 paginiProduct Data Sheet0900aecd806c493dkapileswar pradhanÎncă nu există evaluări

- GSM MAP错误码Document2 paginiGSM MAP错误码kaianzhengÎncă nu există evaluări

- NSE 2 (Network Security Associate) Quizes PDFDocument9 paginiNSE 2 (Network Security Associate) Quizes PDFVenkat BÎncă nu există evaluări

- SDH Pocket Guide PDFDocument76 paginiSDH Pocket Guide PDFHorribilisUrsusÎncă nu există evaluări

- CliDocument30 paginiCliBraulio JitsuÎncă nu există evaluări

- Optimum Receiver DesignDocument76 paginiOptimum Receiver DesignbiruckÎncă nu există evaluări

- Data CommunicationsDocument231 paginiData CommunicationsGia AbongÎncă nu există evaluări

- Data Security in Local Network Using Distributed Firewall Seminar PresentationDocument28 paginiData Security in Local Network Using Distributed Firewall Seminar PresentationTiju SinghÎncă nu există evaluări

- Intro Wireshark LabDocument7 paginiIntro Wireshark LabgdeepthiÎncă nu există evaluări

- Manual de Variador de Velocidad WEG VECTORDocument32 paginiManual de Variador de Velocidad WEG VECTORSamuel Miranda PintoÎncă nu există evaluări

- RFC 3264Document25 paginiRFC 3264Quang Định TrươngÎncă nu există evaluări

- Huawei MA5616 Service Configuration DocumentDocument11 paginiHuawei MA5616 Service Configuration DocumentPawan Kumar100% (1)

- Asynchronous Serial Interface - WikipediaDocument4 paginiAsynchronous Serial Interface - WikipediaHector CardosoÎncă nu există evaluări

- It PressDocument308 paginiIt PressFabiánHurtadoÎncă nu există evaluări

- USN60 Operating ManualDocument278 paginiUSN60 Operating ManualagciocanÎncă nu există evaluări

- Stoneos Webui Guide - Cloudedge: Version 5.5R8Document1.175 paginiStoneos Webui Guide - Cloudedge: Version 5.5R8Muhammad ImranÎncă nu există evaluări

- How LTE Stuff Works - EMMDocument12 paginiHow LTE Stuff Works - EMMJepot CruzÎncă nu există evaluări

- B311-221 10.0.1.1 (H187SP60C983) Firmware Release NotesDocument10 paginiB311-221 10.0.1.1 (H187SP60C983) Firmware Release NotesAbdoÎncă nu există evaluări

- Alcatel-Lucent 5780 Dynamic Services Controller (DSC) Product HighlightsDocument5 paginiAlcatel-Lucent 5780 Dynamic Services Controller (DSC) Product HighlightsRayÎncă nu există evaluări

- Crac1 6 19 1Document54 paginiCrac1 6 19 1Paula Andrea Pulido SuarezÎncă nu există evaluări

- STM AggregatorDocument2 paginiSTM AggregatorolaadesamÎncă nu există evaluări

- 200 Ports InnaDocument5 pagini200 Ports InnaSam NituÎncă nu există evaluări

- Cisco Spa8000 8-Port Ip Telephony Gateway Cisco Small Business Voice Gateways and AtasDocument6 paginiCisco Spa8000 8-Port Ip Telephony Gateway Cisco Small Business Voice Gateways and AtastariqrazaÎncă nu există evaluări

- Health Checking On Load BalancersDocument119 paginiHealth Checking On Load BalancersElango SPÎncă nu există evaluări

- WEG CFW500 Ethernet Communication Plug in Module 10003091420 Installation Guide en Es PTDocument24 paginiWEG CFW500 Ethernet Communication Plug in Module 10003091420 Installation Guide en Es PTRodrigoÎncă nu există evaluări

- HuaweiDocument23 paginiHuaweiCarlos CrisostomoÎncă nu există evaluări

- MIMO PresentationDocument15 paginiMIMO PresentationAnonymous OPfgsRdpt9Încă nu există evaluări

- BaseBand ScriptDocument7 paginiBaseBand ScriptMENANI ZineddineÎncă nu există evaluări

- Network Transmission: Products and SolutionsDocument28 paginiNetwork Transmission: Products and SolutionsTECHCOMÎncă nu există evaluări

- Lab 3.4.3 Part A: Configuring Inter-VLAN Routing: CCNA Discovery Introducing Routing and Switching in The EnterpriseDocument5 paginiLab 3.4.3 Part A: Configuring Inter-VLAN Routing: CCNA Discovery Introducing Routing and Switching in The EnterpriseRano RenoÎncă nu există evaluări