Documente Academic

Documente Profesional

Documente Cultură

Tarea 1. Identificación de Modelos de Seguridad Informática

Încărcat de

yairDescriere originală:

Titlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Tarea 1. Identificación de Modelos de Seguridad Informática

Încărcat de

yairDrepturi de autor:

Formate disponibile

Diagnóstico de Seguridad Informática Interino y Externo

Para este respectivo análisis se fundamentará en la metodología Magerti el cual

implementa el proceso de gestión de riesgo dentro del marco de trabajo para las

organizaciones para el apoyo en la toma de decisiones bajo las premisas de los

riesgos como efecto del uso de las tecnologías de información.

Con este lineamiento se estructura el análisis de riesgo de esta forma:

1.Determinar los Activos: Se identifica cualquier funcionalidad o dispositivo como

la información, datos, servicios, software, equipos, personal.

2. Establecer amenazas de los activos: Determinar e identificación de amenazas

de tipo natural, industrial, causas accidentales igualmente la valoración de dichas

amenazas con la probabilidad las consecuencias o relevancia.

3. Fijar controles para las amenazas: Establecer controles para poder reducir la

probabilidad de las amenazas o preventivas y las que mitigan la posible

degradación o avance de las posibles amenazas.

4. Estimar el posible impacto: Proporcionar la eficacia perfecta de la eficacia real

para estimar el impacto sobre los activos de la organización.

5. Estimar el posible riesgo: Con la expectativa de ocurrencia o materialización de

la amenaza reduciendo el riesgo dejándolo en residual acumulando sobre los

activos inferiores o repercutido sobre los activos superiores.

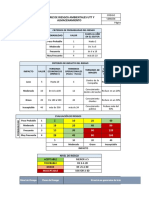

Análisis del riesgo

Calificación de la probabilidad: Valoración cuantitativa de la posibilidad de

materialización u ocurrencia del riesgo y se determina utilizando la siguiente tabla

para su calificación:

Nivel Valor Descripción

No existe posibilidad o hay una posibilidad muy

Bajo 1

remota de que suceda

Existe una posibilidad certera de que suceda, es

Medio 5

considerablemente cierta que suceda.

Es muy posible que suceda en cualquier

Alto 10

momento.

Calificación de la consecuencia: Son las consecuencias para la organización,

teniendo en cuenta su relevancia si ocurriera el evento de riesgo. Se debe utilizar

la siguiente calificación para el impacto:

Nivel Valor Descripción

No se afecta el desarrollo de las operaciones, no se

afectan vidas humanas, hay afectación económica no

Bajo 1

significativa, no existe afectación a la reputación del

negocio.

Atraso de operaciones, no se afectan vidas humanas,

afectación económica mínima, afectación a la reputación

Medio 5

con incidencia local y situaciones que se puedan manejar

por la dirección del negocio.

Continuidad del negocio (interrupción temporal de las

actividades), evento aislado con pérdida de vida,

Alto 10

afectación económica severa, afectación a la reputación

con incidencia nacional.

Nivel de Riesgo: Se determina de acuerdo con la probabilidad y la consecuencia

establecida anteriormente, y de acuerdo con la siguiente tabla se establece el nivel

de riesgo.

CONSECUENCIA

Bajo Medio Alto

1 5 10

Alto

10 10 50 100

PROBABILIDAD

Bajo Medio

5 5 25 50

1 1 5 10

Controles existentes: Se refiere a aquellos controles con lo que la organización

cuenta para mitigar el riesgo.

Evaluación y Gestión del Riesgo.

Mitigación del riesgo: El nivel de mitigación se determina de acuerdo con los

siguientes aspectos:

Nivel Descripción

Hay poca conciencia del riesgo asociado con este evento de

riesgo, existen algunos planes de mitigación escritos, pero no

Bajo

se han implementado ni probado, no se han definido un

responsable de gestionar y hacer seguimiento a los riesgos.

Hay alguna conciencia del riesgo asociado, existen controles

de mitigación documentados, pero no se han implementado,

Medio

existe un responsable de gestionarlos riesgos, pero esa

persona no tiene la experiencia para hacerlo efectivamente.

Hay un alto nivel de conciencia y conocimiento del riesgo,

existen controles definidos integrados a los procesos y

Alto

procedimientos de la organización, hay un responsable de

gestionar el riesgo con la experiencia suficiente.

Calificación de la probabilidad: Se realiza nuevamente la valoración cuantitativa de

la posibilidad de materialización u ocurrencia del riesgo teniendo en cuenta los

controles existentes en la organización. (La valoración se realiza de acuerdo con

la tabla de calificación de la probabilidad descrita en el punto 5.2).

Calificación de la consecuencia: Se realiza nuevamente la valoración cuantitativa

de las consecuencias generadas a partir de la materialización u ocurrencia del

riesgo teniendo en cuenta los controles existentes en la organización. (La

valoración se realiza de acuerdo con la tabla de calificación de consecuencias

descrita en el punto 5.2).

Riesgo Residual: Este riesgo se obtiene al realizar la calificación de probabilidad

de ocurrencia del riesgo y calificación de las consecuencias de su materialización,

posterior a los controles existentes y las labores de mitigación realizadas. Permite

la identificación de aquellos eventos de riesgo que requieren atención prioritaria

por parte de la organización.

CONSECUENCIA

(con controles existentes)

Bajo Medio Alto

PROBABILIDAD 1 5 10

Alto 10 50 100

10

Moderado Critico Critico

5 25 50

Medio

5

(con controles existentes)

Leve Moderado Critico

1 5 10

Bajo

1

Leve Leve Moderado

Nivel Descripción

Este nivel de riesgo residual permite a la organización

asumirlo, es decir, el riesgo se encuentra en un nivel que

Leve puede aceptarlo, aunque se debe realizar un análisis del costo

beneficio con el que se pueda decidir si se puede reducir más

el riesgo, se sigue asumiendo o se puede compartir.

Se deben tomar medidas para reducir, evitar, compartir o

Moderado transferir el riesgo, a su vez diseñar planes de emergencia y

contingencia, para protegerse en caso de su ocurrencia.

Es aconsejable eliminar la actividad que genera el riesgo en la

medida que sea posible, de lo contrario se deben implementar

controles de prevención para evitar la probabilidad del riesgo,

de protección para disminuir el Impacto o compartir o transferir

Crítico

el riesgo si es posible a través de pólizas de seguros u otras

opciones que estén disponibles, contar con planes de

emergencia y contingencia, para protegerse en caso de su

ocurrencia.

Estado Actual de la Compañía Nivel Interno

(Aquí debemos aplicar la metodología Magerit)

Estado Actual de la Compañía Nivel Externo

(Aquí debemos aplicar la metodología Magerit)

Objetivos Estratégicos de la Compañía

Misión

Lograr el reconocimiento en el mercado como empresa especializada en la

comercialización de ambientes cerámicos, decoración de entornos y productos de

alto estándar de calidad, que está a la vanguardia en el mercado y que aporta a la

mejora continua de calidad de vida de nuestros clientes.

Orientados a la continuidad del negocio, proporcionando beneficios para los

proveedores, nuestros colaboradores y el medio ambiente.

Visión

La solución de decoración, remodelación e implementación en ambientes

innovadores para el hogar y espacios agradables, apoyándonos en las relaciones

estratégicas con nuestros proveedores, disponibilidad y amplitud en productos,

brindando asesoría profesional y especializada para cada solicitud.

Objetivos Estratégicos Innovahogar

Continuar y mantener una participación adecuada y creciente en el mercado de

ambientes cerámicos.

Obtener un crecimiento sostenido de participación en ventas a nivel nacional.

Gestión de ventas enfocada en crecimiento sostenido en nuevos clientes y

productos.

Obtener el crecimiento sostenido en las ventas del mercado en las principales

ciudades del país, logrando mayor participación en ventas de ambientes y

accesorios cerámicos.

Mantener innovación en productos y ambientes cerámicos, ofreciendo

competitividad y diferenciación de nuestro portafolio y enfocados en oportunidades

de crecimiento rentable.

La gestión en ventas se enfocará en la planeación del ciclo de vida de las ventas

para dar seguimiento a los objetivos de crecimiento en la participación de nuevos

clientes.

Gestión financiera del negocio enfocada en seguimiento a costos de productos,

énfasis en análisis de riesgos, optimización de compras y gestión de activos para

impactar positivamente el margen neto.

Mejoramiento continuo de las capacidades y competencias profesionales de

nuestros colaboradores.

Difundir el entendimiento de los objetivos estratégicos de la empresa.

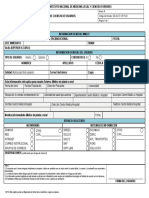

Inversión realizada en Seguridad Informática

Seguridad Descripción Valor

Física CCTV para la vigilancia $ 3.000.000

de una de las

instalaciones que consta

de 5 cámaras con

micrófono y un DVR

Física Alarma con sensores de $ 3.000.000

Movimiento con apertura

y cierre de puertas.

TOTAL $ 6.000.000

Definición de los Principales Modelos de Seguridad Informática

Modelo en profundidad (DID)

Concepto tomado de una estrategia militar en donde el objetivo es lograr que el

atacante pierda el impulso inicial y se vea detenido en sus intentos al tener que

superar una serie de barreras en lugar de una sola.

Aplicado el modelo a una infraestructura informática de una empresa, donde el

objetivo más valioso para el intruso malicioso es acceder a los datos, se

construyen las capas de acceso con alto nivel de protección; en donde se inicia

por las localidades físicas, el perímetro, la red, los servidores y las aplicaciones, lo

que significa que para que un intruso o atacante puede llegar a su objetivo “Datos”

debe primero confrontarse con cada barrera que contiene la infraestructura de la

empresa, dichas barreras contienen controles para evitar que los riegos de las

amenazas identificadas se materialicen.

La DiD se puede definir como las diferentes capas, anillos o bloques de seguridad

que se implementan en una red incrementando la seguridad y acceso y por ende

reducción de la perdida de información.

Elaboración propia

Modelo Zero Trust

Debido a las nuevas tecnologías y formas de operar la actividad empresarial

apoyados en desarrollos como la nube con servicios de software integral y la

tendencia del usuario a incorporar sus propios dispositivos para laborar hace que

la gestión de seguridad en el perímetro sea más compleja de custodiar y por ello

conceptos como el de (DID) pasan hacer un poco rezagados ya que esta

enfocados al perímetro y es más demandante debido a su complejidad operativa.

EL modelo Zero Trust esta enfocado al usuario a su función de identidad, al

dispositivo y al rol del usuario “El marco de seguridad Zero Trust también impone

que solo los usuarios y dispositivos autenticados y autorizados puedan acceder a

las aplicaciones y a los datos. Al mismo tiempo, protege esas aplicaciones y

usuarios frente a amenazas avanzadas de Internet.”1.

Fuente: https://www.akamai.com/es/es/multimedia/documents/white-paper/how-to-guide-zero-trust-

security-transformation.pdf

(Falta el Modelo de defensa en amplitud para complementar)

Modelo de seguridad y privacidad de la información

Teniendo en cuenta las necesidades de implementar un modelo que este alineado

con las normas ISO27000, el MINTIC (Ministerio de Tecnologías de la información

y las Telecomunicaciones) implementa el Modelo MSPI, la cual se línea a las

mejores prácticas del mundo en la protección de la confidencialidad integridad y

disponibilidad de la información.

Este modelo está orientado hacia dos grandes pilares, la operación y la privacidad

de la información, para cada una de ellas es sometida a un ciclo de 5 fases con el

fin de administrar todos los activos informáticos de una organización.

FASES ETAPAS PARA DESCRIPCION

CICLO DE

OPERACION

Estado actual En esta fase se busca conocer la

Nivel de madurez situación actual de la organización

Levantamiento de realizando el levantamiento de

DIAGNOSTICO

Información información previa con ayuda de las

herramientas de diagnóstico del

modelo.

Contexto En esta fase se busca establecer el

Liderazgo alcance del modelo, en base a los

PLANIFICACION

Planeación procesos y objetivos propios de la

Soporte organización

Control y Teniendo en cuenta los resultados

planeación obtenidos en la planificación, se

operacional deben ejecutar las diferentes etapas

Plan de de la implementación en la

tratamiento de organización para continuar con la

riesgos de siguiente fase

IMPLEMENTACION seguridad y

privacidad de la

información

Indicadores de

gestión

Transición de

IPv4 a IPv6

EVALUACION DE Monitoreo, En esta fase se busca analizar y

DESEMPEÑO medición, análisis medir los resultados obtenidos en la

y evaluación implementación de las buenas

Auditoria interna prácticas establecidas, esto se logra a

Revisión por través de indicadores, los cuales

parte de la alta permitirán visualizar el impacto y

dirección cumplimiento obtenidos

Acciones Finalmente, según los resultados, se

Correctivas busca aplicar las correcciones

Mejora Continua necesarias para aquellos indicadores

MEJORA

que tienen impacto negativo y aplicar

CONTINUA

planes de mejora a aquellos

resultados que tienen resultados

positivos pero pueden ser mejorados

En cada una de estas fases, se proponen metas a alcanzar, basados en 21

diferentes guías que MINTIC pone a disposición para lograr implementar el

Modelo de forma exitosa en la organización.

Una vez se aplican las anteriores fases, este modelo propone niveles de madurez

del MSPI establecido en la organización:

Nivel 0: Inexistente

Nivel 1: Inicial

Nivel 2: Repetible

Nivel 3: Definido

Nivel 4: Administrado

Nivel 5: Optimizado

Modelo de Seguridad Informática para la Implementación Zero Trust en la

Organización Innovahogar

1. Proporcionar a los usuarios acceso solo a las aplicaciones y no a toda la

red por medio del control de acceso

Se recomienda ejercer el control sobre la información de la organización para

protegerla ya que es el activo más valioso, para ello se debe:

Implementar Políticas de usuarios y grupos donde se defina roles en función

de la información a tratar. Como área o departamento, función y operación en

la organización.

Asignación de permisos para operaciones sobre la información a la que se

debe tener acceso. Creación, lectura, escritura, eliminación, copia, etc. De la

información de la organización.

Procedimientos para el tratamiento o modificación de cuentas de usuarios

activos y no operacionales para eliminarlas. Como la caducidad, bloqueos y

confidencialidad de las contraseñas.

Implementar técnicas de autenticación para restringir el acceso a la

información. Como login y contraseña, AD, tokens, etc.

2. Aislar la infraestructura de red de la publica

3. Implementación de Firewalls de acuerdo con la necesidad

4. Establecimiento de identidades y autenticación

5. Uso de Protección avanzada frente a amenazas

6. Supervisión de la actividad de la red

1. AKAMAI, Seguridad Zero Trust, Guía práctica: Transformación a la

Seguridad Zero Trust. Akamai. (2019).

INTECO, 2012.Guía Para usuarios: Identidad Digital y Reputación Online.

Cantor Ospina, N. M. (2019). Defensa en profundidad para la protección contra las

amenazas persistentes avanzadas.

S-ar putea să vă placă și

- Informe Auditoria Controles de Procesos TiDocument19 paginiInforme Auditoria Controles de Procesos TiJoshimar Castro SiguasÎncă nu există evaluări

- Aprende a gestionar los periodos de crisis laboral: Las claves para mantenerlo todo bajo controlDe la EverandAprende a gestionar los periodos de crisis laboral: Las claves para mantenerlo todo bajo controlÎncă nu există evaluări

- Matriz de RiesgosDocument5 paginiMatriz de RiesgosMaria Alejandra Valdenegro GalvezÎncă nu există evaluări

- Ejemplo 1. Matriz Gestión de Riesgos y Oportunidades InstructivoDocument1 paginăEjemplo 1. Matriz Gestión de Riesgos y Oportunidades InstructivoLuz Marina RodrigezÎncă nu există evaluări

- Procedimiento Riesgos y Oportunidades Empresa ConstructoraDocument6 paginiProcedimiento Riesgos y Oportunidades Empresa ConstructoraCalidad Aicon SASÎncă nu există evaluări

- Matriz de Riesgos y Oportunidades-1547845405Document40 paginiMatriz de Riesgos y Oportunidades-1547845405Lennin Henry Centurión JulcaÎncă nu există evaluări

- Análisis de RiesgosDocument11 paginiAnálisis de RiesgosCarlos Alberto Andrade NaranjoÎncă nu există evaluări

- Matriz de Riesgos (Modelo)Document10 paginiMatriz de Riesgos (Modelo)jannete2012Încă nu există evaluări

- Etapa4 Grupo Número 10Document47 paginiEtapa4 Grupo Número 10Paola MartinezÎncă nu există evaluări

- Foro Calificado Nro 2 SSTDocument15 paginiForo Calificado Nro 2 SSTFrancis Lopez RamosÎncă nu există evaluări

- Sistemas Operativos ExamenDocument55 paginiSistemas Operativos ExamenJassira Del PilarÎncă nu există evaluări

- Gestion de Riesgos AdoquinesDocument13 paginiGestion de Riesgos AdoquinesJohn Fernandez MÎncă nu există evaluări

- Taller 1 - ISO 9001 de Gestion de RiesgosDocument24 paginiTaller 1 - ISO 9001 de Gestion de RiesgosALDO MORALESÎncă nu există evaluări

- 28 Matrizde Riesgos OportunidadesDocument11 pagini28 Matrizde Riesgos OportunidadesYESID LÓPEZ GARCÍAÎncă nu există evaluări

- Sig-Amb-Tj-Dg-1 Matriz de Riesgos Ambientales Utt y AlmacenamientoDocument21 paginiSig-Amb-Tj-Dg-1 Matriz de Riesgos Ambientales Utt y Almacenamientojhonathan parraÎncă nu există evaluări

- Trabajo de Control InternoDocument6 paginiTrabajo de Control InternoEdith Alarcon PJUDÎncă nu există evaluări

- Procedimiento para Administración de RiesgosDocument12 paginiProcedimiento para Administración de RiesgosJuan Carlos Jimenez SuarezÎncă nu există evaluări

- PRESENTACIÓN - Matriz de RiesgosDocument17 paginiPRESENTACIÓN - Matriz de RiesgosCarlos CastilloÎncă nu există evaluări

- El RiesgoDocument25 paginiEl Riesgodhuarachiolivera0907Încă nu există evaluări

- 06 - Continuidad de Negocio y Recuperación de DesastresDocument16 pagini06 - Continuidad de Negocio y Recuperación de DesastresLuis Felipe Lévano SánchezÎncă nu există evaluări

- Mpg-6.1-Rev. 00 Procedimiento de Gestion de RiesgosDocument7 paginiMpg-6.1-Rev. 00 Procedimiento de Gestion de RiesgosFabuloso GaliciaÎncă nu există evaluări

- Pg-01 Direccion, Mejora Continua y Analisis de RiesgoDocument6 paginiPg-01 Direccion, Mejora Continua y Analisis de Riesgoalberto salazarÎncă nu există evaluări

- RiesgosDocument6 paginiRiesgosMary QuinteroÎncă nu există evaluări

- Gestion Del Riesgo Acorde NTC Iso 31001Document6 paginiGestion Del Riesgo Acorde NTC Iso 31001juribem94Încă nu există evaluări

- 2 2 1 PPT Analisis Cualitativo Del Riesgo PDFDocument29 pagini2 2 1 PPT Analisis Cualitativo Del Riesgo PDF0332202018Încă nu există evaluări

- PCN - Matrices de Riesgo CON EJEMPLOSDocument8 paginiPCN - Matrices de Riesgo CON EJEMPLOSYraitza Zafra ReyesÎncă nu există evaluări

- Presentación Sesión 6Document18 paginiPresentación Sesión 6Claudis MemchusitaÎncă nu există evaluări

- PR Gestion de Riesgos v02Document4 paginiPR Gestion de Riesgos v02jose pradoÎncă nu există evaluări

- M4 - Taller 5 - Gestión de Riesgos SGCDocument28 paginiM4 - Taller 5 - Gestión de Riesgos SGCCarlos ToledoÎncă nu există evaluări

- Semana 6 - RiesgosDocument74 paginiSemana 6 - RiesgosPresidencia Parque MacanuÎncă nu există evaluări

- Control Interno COSO III UVDocument30 paginiControl Interno COSO III UVDessireé CuichánÎncă nu există evaluări

- Informe EIPDDocument41 paginiInforme EIPDDavid JuezÎncă nu există evaluări

- Registros de RiesgosDocument9 paginiRegistros de RiesgosAna Belen ReyesÎncă nu există evaluări

- Matriz de Riesgos Gestión de MercadeoDocument10 paginiMatriz de Riesgos Gestión de MercadeoXimena ChavezÎncă nu există evaluări

- Matriz de Riesgos Gestión de MercadeoDocument10 paginiMatriz de Riesgos Gestión de MercadeoMarcela MuñozÎncă nu există evaluări

- 2.2.1 PPT Analisis Cualitativo Del Riesgo PDFDocument19 pagini2.2.1 PPT Analisis Cualitativo Del Riesgo PDFVICENTE . FRAILE VALDESÎncă nu există evaluări

- GRILAFT Matriz de Riesgos. 2do EXPOSITORDocument25 paginiGRILAFT Matriz de Riesgos. 2do EXPOSITORFtreddy Augusto Yarleque ProañoÎncă nu există evaluări

- Estudio de Caso 1 - Acosta - Jaramillo - Mejia - Grupo1Document9 paginiEstudio de Caso 1 - Acosta - Jaramillo - Mejia - Grupo1Alejandro MejiaÎncă nu există evaluări

- Leccion 8Document11 paginiLeccion 8Crider Bejarano TuctoÎncă nu există evaluări

- It-03-01-Analisis y Valoración de RiesgosDocument10 paginiIt-03-01-Analisis y Valoración de RiesgosRicardo RamirezÎncă nu există evaluări

- Riesgo OperativoDocument5 paginiRiesgo Operativoluis miguel azcarate toroÎncă nu există evaluări

- Desarrollo de Matriz de RiesgoDocument12 paginiDesarrollo de Matriz de RiesgoSilvia OropezaÎncă nu există evaluări

- RiesgosDocument13 paginiRiesgoskervin galiciaÎncă nu există evaluări

- Control Interno COSO IIIDocument37 paginiControl Interno COSO IIICrane Safety BureauÎncă nu există evaluări

- Presentación Gestion Del Riesgo en MineriaDocument20 paginiPresentación Gestion Del Riesgo en MineriaRenne Leonard MontenegroÎncă nu există evaluări

- Anexo IV - AIV.2 Inventario de Activos y Evaluacion de Riesgos - v2 r20160907Document35 paginiAnexo IV - AIV.2 Inventario de Activos y Evaluacion de Riesgos - v2 r20160907Alberto PlazaÎncă nu există evaluări

- Gestion de Riesgos SENADocument4 paginiGestion de Riesgos SENAEdwar arley Robinson PerozaÎncă nu există evaluări

- Matriz de Riesgos Gestión de MercadeoDocument8 paginiMatriz de Riesgos Gestión de MercadeoDel Carmen CarlotaÎncă nu există evaluări

- Guia de Valoracion de La Cobertura de ControlesDocument10 paginiGuia de Valoracion de La Cobertura de ControlesJavier Garcia SanabriaÎncă nu există evaluări

- 02 Plantilla Matriz de Riesgo de ProyectosDocument5 pagini02 Plantilla Matriz de Riesgo de ProyectosDIEGO FERNANDO SALAZARÎncă nu există evaluări

- M8-Diplomado Hseq Act 3Document6 paginiM8-Diplomado Hseq Act 3Harrison x MurilloÎncă nu există evaluări

- Valoracion Del RiesgoDocument2 paginiValoracion Del RiesgoErvin Omar Lizcano PrietoÎncă nu există evaluări

- Gestion Del Riesgo en Auditoria Bajo NiasDocument24 paginiGestion Del Riesgo en Auditoria Bajo Niasmary ruizÎncă nu există evaluări

- Matriz de Riesgos ImparcialidadDocument10 paginiMatriz de Riesgos ImparcialidadluiselisÎncă nu există evaluări

- Plan de Gestión de Los RiesgosDocument8 paginiPlan de Gestión de Los RiesgosLuis Angel Flores VenegasÎncă nu există evaluări

- Gestion de Riesgos IiDocument32 paginiGestion de Riesgos IiFranklin Perez SevillanoÎncă nu există evaluări

- Tecnicas de Auditoria HSEQDocument22 paginiTecnicas de Auditoria HSEQGeorgeBerdugoLLinasÎncă nu există evaluări

- Matriz de Riesgos para Los MejoresDocument123 paginiMatriz de Riesgos para Los MejoresJuan CarreraÎncă nu există evaluări

- RiesgosDocument19 paginiRiesgossariah contrerasÎncă nu există evaluări

- Taller MATRIZ Y TABLA DE RIESGOSDocument34 paginiTaller MATRIZ Y TABLA DE RIESGOSRocio JuradoÎncă nu există evaluări

- Presentacion Diplomado SG-SSTDocument11 paginiPresentacion Diplomado SG-SSTJulian andres sanchez polaniaÎncă nu există evaluări

- RevisionDocument6 paginiRevisionandrescalderon.prpÎncă nu există evaluări

- Analisis Riesgos Plan Contingencias New ChatelDocument11 paginiAnalisis Riesgos Plan Contingencias New ChatelAnonymous uy039WÎncă nu există evaluări

- Trabajo Colaborativo Unidad 1 - Estadistica - UNADDocument22 paginiTrabajo Colaborativo Unidad 1 - Estadistica - UNADyairÎncă nu există evaluări

- Unidad II. Aprendo A Aprender en La Modalidad de Educacion A DistanciaDocument18 paginiUnidad II. Aprendo A Aprender en La Modalidad de Educacion A DistanciayairÎncă nu există evaluări

- Fase 2 - Vectores Ataques Informáticos y CaracterísticasDocument8 paginiFase 2 - Vectores Ataques Informáticos y CaracterísticasyairÎncă nu există evaluări

- ComparativaDocument5 paginiComparativayairÎncă nu există evaluări

- Ejercicios Fase 2Document8 paginiEjercicios Fase 2yairÎncă nu există evaluări

- Precisiones Sobre Los Procedimientos en Essalud en Relación Al Estado de Emergencia ABRIL 2021Document48 paginiPrecisiones Sobre Los Procedimientos en Essalud en Relación Al Estado de Emergencia ABRIL 2021Javier MirabalÎncă nu există evaluări

- Unidad 3 IHCDocument16 paginiUnidad 3 IHCVianey Hdéz BakerÎncă nu există evaluări

- Definicion Formato Creacion Cuentas en Active DirectoryDocument10 paginiDefinicion Formato Creacion Cuentas en Active DirectoryRodrigo SanchezÎncă nu există evaluări

- Manual CompletoDocument18 paginiManual CompletoSeomanÎncă nu există evaluări

- Preguntas y ProblemasDocument6 paginiPreguntas y ProblemasKelvin Josue Delgado CedenoÎncă nu există evaluări

- Sprint 1Document16 paginiSprint 1conutÎncă nu există evaluări

- Inmx M PDFDocument32 paginiInmx M PDFrevit 0210Încă nu există evaluări

- Documen - Tips - Parametrizacion Sap PMDocument328 paginiDocumen - Tips - Parametrizacion Sap PMeduardoÎncă nu există evaluări

- Sma22 Cs-3d-Imaging Ug Ed-05 Spanish Es-EsDocument188 paginiSma22 Cs-3d-Imaging Ug Ed-05 Spanish Es-EsMar JaraÎncă nu există evaluări

- Historia de Los Procesadores de TextoDocument6 paginiHistoria de Los Procesadores de TextoFrancisco Magaña100% (1)

- Valenzuela TLDocument76 paginiValenzuela TLEvert Jose Fernandez VasquezÎncă nu există evaluări

- QUILLACOLLODocument61 paginiQUILLACOLLOFranklin PuriskiriÎncă nu există evaluări

- Mapa de RiesgosDocument10 paginiMapa de RiesgosArcangel LabernoÎncă nu există evaluări

- Comparativo Según Norma ISO 25000Document3 paginiComparativo Según Norma ISO 25000SANTIAGO HERNANDEZÎncă nu există evaluări

- Convocatoria SUBCAFAEDocument7 paginiConvocatoria SUBCAFAEJohn Condori JimenezÎncă nu există evaluări

- Registro de Cédulas de Abogados QueretaroDocument12 paginiRegistro de Cédulas de Abogados QueretaroLuis Colin RiveroÎncă nu există evaluări

- Plan de Mantenimiento Preventivo de Equipo InformáticoDocument18 paginiPlan de Mantenimiento Preventivo de Equipo InformáticoOLGA PAULA RAMIREZ FLORESÎncă nu există evaluări

- Primeros Pasos ContasolDocument28 paginiPrimeros Pasos Contasolcabazorro07Încă nu există evaluări

- Anexo Tecnico CRW120316Document148 paginiAnexo Tecnico CRW120316SERGIO AMADOÎncă nu există evaluări

- Retrato Politico de Los Papas II Juan Antonio Llorente PDFDocument315 paginiRetrato Politico de Los Papas II Juan Antonio Llorente PDFGerardo AB100% (2)

- UNCP MU Sistema+de+Intranet ALUMNODocument18 paginiUNCP MU Sistema+de+Intranet ALUMNOThaira QuispeÎncă nu există evaluări

- TRBOnet-Webinar 5.5 - ES PDFDocument39 paginiTRBOnet-Webinar 5.5 - ES PDFOscar EscobarÎncă nu există evaluări

- GRADO 11 Informática, 05 PDFDocument3 paginiGRADO 11 Informática, 05 PDFLorena TaticuanÎncă nu există evaluări

- Actividad 1. UsabilidadDocument5 paginiActividad 1. UsabilidadEsteban ArguelloÎncă nu există evaluări

- Creacionde Cuentas de Usuario V02Document1 paginăCreacionde Cuentas de Usuario V02Diego E AbreuÎncă nu există evaluări

- Manual de Un SistemaDocument11 paginiManual de Un SistemaJOSE LEBRONÎncă nu există evaluări

- Atencion Integral de EnfermeriaDocument18 paginiAtencion Integral de EnfermeriaLeyner Quinto MosqueraÎncă nu există evaluări