Documente Academic

Documente Profesional

Documente Cultură

5 2 2 7

Încărcat de

Lorena ReyesTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

5 2 2 7

Încărcat de

Lorena ReyesDrepturi de autor:

Formate disponibile

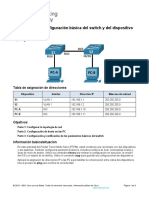

Packet Tracer: configuración de la seguridad de puertos de un

switch

Topología

Tabla de direccionamiento

El

Interfa Dirección Máscara de

administrad

ces IP subred

or

S1 VLAN 1 10.10.10.2 255.255.255.0

PC1 NIC 10.10.10.1 255.255.255.0

0

PC2 NIC 10.10.10.1 255.255.255.0

1

Computadora

10.10.10.1

portátil NIC 255.255.255.0

2

maliciosa

Objetivo

Parte 1: configurar la seguridad de puertos

Parte 2: verificar la seguridad de puertos

Aspectos básicos

En esta actividad, configurará y verificará la seguridad de puertos de

un switch. La seguridad de puertos permite restringir el tráfico de

entrada de un puerto mediante la limitación de las direcciones MAC

que tienen permitido enviar tráfico al puerto.

Parte 1: Configurar la seguridad del puerto

a. Acceda a la línea de comandos del S1 y habilite la seguridad de

puertos en Fast Ethernet 0/1 y 0/2.

b. Establezca la seguridad máxima, de modo que solo un dispositivo

pueda acceder a los puertos Fast Ethernet 0/1 y 0/2.

c. Proteja los puertos de modo que la dirección MAC de un dispositivo

se detecte de forma dinámica y se agregue a la configuración en

ejecución.

d. Establezca la infracción de manera que no se deshabiliten los

puertos Fast Ethernet 0/1 y 0/2 cuando se produzca una infracción,

sino que se descarten los paquetes de origen desconocido.

e. Deshabilite todos los demás puertos sin utilizar. Sugerencia: utilice

la palabra clave range para aplicar esta configuración a todos los

puertos de forma simultánea.

Parte 2: Verificar la seguridad del puerto

a. En la PC1, haga ping a la PC2.

b. Verifique que la seguridad de puertos esté habilitada y que las

direcciones MAC de la PC1 y la PC2 se hayan agregado a la

configuración en ejecución.

c. Conecte la Computadora portátil maliciosa a cualquier puerto

de switch no utilizado y observe que las luces de enlace estén

rojas

d. Habilite el puerto y verifique que la Computadora portátil

maliciosa pueda hacer ping a la PC1 y la PC2. Después de la

verificación, desactive el puerto conectado a la Computadora

portátil maliciosa.

e. Desconecte la PC2 y conecte la Computadora portátil

maliciosa al puerto de la PC2. Verifique que la Computadora

portátil maliciosa no pueda hacer ping a la PC1.

f. Muestre las infracciones de seguridad de puertos correspondientes

al puerto al que está conectada la Computadora portátil

maliciosa.

g. Desconecte la Computadora portátil maliciosa y vuelva a

conectar la PC2. Verifique que la PC2 pueda hacer ping a la PC1.

h. ¿Por qué la PC2 puede hacer ping a la PC1, pero la

Computadora portátil maliciosa no puede?

R= Porque S1 a prendido la MAC 00001.647 C697E y esa

MAC es la de la PC2

S-ar putea să vă placă și

- Equipos de interconexión y servicios de red. IFCT0410De la EverandEquipos de interconexión y servicios de red. IFCT0410Încă nu există evaluări

- 5.2.2.7 Packet Tracer - Configuring Switch Port Security Instructions - ResueltoDocument2 pagini5.2.2.7 Packet Tracer - Configuring Switch Port Security Instructions - ResueltodiegoÎncă nu există evaluări

- 5.2.2.7 Packet Tracer - Configuring Switch Port Security InstructionsDocument2 pagini5.2.2.7 Packet Tracer - Configuring Switch Port Security Instructionsrubendsi58Încă nu există evaluări

- 5.2.2.7 Packet Tracer - Configuring Switch Port Security InstructionsDocument2 pagini5.2.2.7 Packet Tracer - Configuring Switch Port Security InstructionsFernando NiñoÎncă nu există evaluări

- 5.2.2.7 Packet Tracer - Configuring Switch Port Security InstructionsDocument2 pagini5.2.2.7 Packet Tracer - Configuring Switch Port Security Instructionsccna ccnaÎncă nu există evaluări

- 5.2.2.7 Packet Tracer - Configuring Switch Port Security InstructionsDocument2 pagini5.2.2.7 Packet Tracer - Configuring Switch Port Security InstructionstuexÎncă nu există evaluări

- 5.2.2.7 Packet Tracer - Configuring Switch Port Security InstructionsDocument3 pagini5.2.2.7 Packet Tracer - Configuring Switch Port Security InstructionsSaylin NicoleÎncă nu există evaluări

- 2.3.4.8 Packet Tracer - Configuring Switch Port Security InstructionsDocument2 pagini2.3.4.8 Packet Tracer - Configuring Switch Port Security InstructionsMaria Alvarez CorreaÎncă nu există evaluări

- Acket Tracer - Configuring Switch Port Security InstructionsDocument8 paginiAcket Tracer - Configuring Switch Port Security InstructionsASBEL OTTONIELL SOSA DOMINGUEZÎncă nu există evaluări

- 5.2.2.7 Packet Tracer - Configuring Switch Port Security InstructionsDocument2 pagini5.2.2.7 Packet Tracer - Configuring Switch Port Security Instructionsrubendsi58Încă nu există evaluări

- 2.2.4.9 Packet Tracer - Configuring Switch Port Security Instructions ResueltoDocument3 pagini2.2.4.9 Packet Tracer - Configuring Switch Port Security Instructions Resueltojulian hernandezÎncă nu există evaluări

- 2.2.4.9 Packet Tracer - Configuring Switch Port Security InstructionsDocument2 pagini2.2.4.9 Packet Tracer - Configuring Switch Port Security InstructionsJuanLuisRomeroÎncă nu există evaluări

- 2.2.4.9 Packet Tracer - Configuring Switch Port Security InstructionsDocument2 pagini2.2.4.9 Packet Tracer - Configuring Switch Port Security InstructionsPedro Melgarejo VargasÎncă nu există evaluări

- Configurar y verificar seguridad de puertos SwitchDocument6 paginiConfigurar y verificar seguridad de puertos SwitchJessy JimenezÎncă nu există evaluări

- SegPortesSwitchDocument2 paginiSegPortesSwitchCarlos Reyes PoloÎncă nu există evaluări

- Packet Tracer Configuracion de SeguridadDocument6 paginiPacket Tracer Configuracion de SeguridadManuel VazquezÎncă nu există evaluări

- Implement Port Security - ILMDocument4 paginiImplement Port Security - ILMCRISTHIAN JOSBEL ORTEGA AVEIGAÎncă nu există evaluări

- 11.1.10 Packet Tracer - Implement Port Security - ILMDocument2 pagini11.1.10 Packet Tracer - Implement Port Security - ILMjuan guaÎncă nu există evaluări

- 11.1.10 Packet Tracer - Implement Port Security - ILMDocument2 pagini11.1.10 Packet Tracer - Implement Port Security - ILMjuan guaÎncă nu există evaluări

- Implement Port Security - ILMDocument2 paginiImplement Port Security - ILMEdwin Fabian LievanoÎncă nu există evaluări

- Packet TracerDocument2 paginiPacket TracerGianCarlos Jáuregui AstudilloÎncă nu există evaluări

- 8.2.4.5 Lab - Configuring Basic Single-Area Ospfv2Document228 pagini8.2.4.5 Lab - Configuring Basic Single-Area Ospfv2gustavohenao100% (1)

- 11.1.10 Packet Tracer - Implement Port Security - ILMDocument6 pagini11.1.10 Packet Tracer - Implement Port Security - ILMWilliam Campo YepesÎncă nu există evaluări

- Configuración SSH - Configuración Switchport SecurityDocument11 paginiConfiguración SSH - Configuración Switchport SecurityDel PilarÎncă nu există evaluări

- 11.1.10 Packet Tracer - Implement Port SecurityDocument6 pagini11.1.10 Packet Tracer - Implement Port SecurityCarmen Soto PoloÎncă nu există evaluări

- 11.1.10 Packet Tracer - Implement Port Security - ILM - Anfred Cuenca LeivaDocument7 pagini11.1.10 Packet Tracer - Implement Port Security - ILM - Anfred Cuenca LeivaAnfred Angelis Cuenca leivaÎncă nu există evaluări

- Lab 04 Proen 181Document13 paginiLab 04 Proen 181Kristhian Damian CastilloÎncă nu există evaluări

- Taller 5.2.2.7 Configuracion de Seguridad de Puertos de Un SwitchDocument6 paginiTaller 5.2.2.7 Configuracion de Seguridad de Puertos de Un Switchmag techÎncă nu există evaluări

- Seguridad de Puertos de Un SwitchDocument4 paginiSeguridad de Puertos de Un Switchmag techÎncă nu există evaluări

- 6-5-1-3-Packet-Tracer-Layer-2-VLAN-Security 3 - FullDocument22 pagini6-5-1-3-Packet-Tracer-Layer-2-VLAN-Security 3 - FullALCHISEÎncă nu există evaluări

- 11.6.2 Lab - Switch Security Configuration - Es XLDocument6 pagini11.6.2 Lab - Switch Security Configuration - Es XLCarlos Reyes PoloÎncă nu există evaluări

- Configurar seguridad de puertos en S1Document6 paginiConfigurar seguridad de puertos en S1SEBASTIANÎncă nu există evaluări

- PracticasU5 17151319Document13 paginiPracticasU5 17151319Aarón DiazGÎncă nu există evaluări

- Examen Tablas SwichtDocument4 paginiExamen Tablas Swichtpdiazb45Încă nu există evaluări

- Análisis de La Tabla MAC Del Switch CiscoDocument5 paginiAnálisis de La Tabla MAC Del Switch CiscoEstivenson EstradaÎncă nu există evaluări

- Práctica de Laboratorio 9.8.2: Análisis de La Tabla MAC Del Switch CiscoDocument4 paginiPráctica de Laboratorio 9.8.2: Análisis de La Tabla MAC Del Switch CiscoMarta Bolaños HernandezÎncă nu există evaluări

- Capitulo 5 Ccna2Document10 paginiCapitulo 5 Ccna2angel reyesÎncă nu există evaluări

- Actividad 2 Redes Cisco 2Document5 paginiActividad 2 Redes Cisco 2Toño TrejoÎncă nu există evaluări

- Grupo42 ABE1Document24 paginiGrupo42 ABE1Jazmin BaronÎncă nu există evaluări

- Dis3 - Ch3.1.4.2 - Lab - Aplicación de La Seguridad Básica Del SwitchDocument6 paginiDis3 - Ch3.1.4.2 - Lab - Aplicación de La Seguridad Básica Del SwitchJuan Carlos Diaz RojasÎncă nu există evaluări

- Vlan Enlaces Dedicados RouterDocument3 paginiVlan Enlaces Dedicados RouterMarlen GonzalezÎncă nu există evaluări

- 3.6.1 Reto de Integracion de HabilidadesDocument6 pagini3.6.1 Reto de Integracion de HabilidadesMaría Gabriela CárdenasÎncă nu există evaluări

- Capítulo 2 Respuestas CCNA2Document7 paginiCapítulo 2 Respuestas CCNA2Gustavo Joaquin Cantillo RebolledoÎncă nu există evaluări

- CCNA2 v6.0 Capítulo 5 ExamDocument11 paginiCCNA2 v6.0 Capítulo 5 ExamAntonio VallesÎncă nu există evaluări

- Grupo4 Abe1-Brian Moreno PDFDocument60 paginiGrupo4 Abe1-Brian Moreno PDFnublumÎncă nu există evaluări

- 5.3.1.10 Práctica de Laboratorio: Visualización de La Tabla de Direcciones MAC Del SwitchDocument14 pagini5.3.1.10 Práctica de Laboratorio: Visualización de La Tabla de Direcciones MAC Del SwitchAndres David50% (2)

- Practica 9 Configuración Básica PPP Con AutenticaciónDocument20 paginiPractica 9 Configuración Básica PPP Con AutenticaciónJoel Edgar Fuertes MelendezÎncă nu există evaluări

- 5.3.1.10 Lab - Using IOS CLI With Switch MAC Address TablesDocument5 pagini5.3.1.10 Lab - Using IOS CLI With Switch MAC Address TablesAndres LimpioÎncă nu există evaluări

- 2.9.2-Lab - Basic-Switch-And-End-Device-Configuration - es-XL FaltaDocument4 pagini2.9.2-Lab - Basic-Switch-And-End-Device-Configuration - es-XL FaltaMarco RamosÎncă nu există evaluări

- 5 3-1-10 Practica de Laboratorio Visualizacion de La Tabla de Direcciones MAC Del SwitchDocument15 pagini5 3-1-10 Practica de Laboratorio Visualizacion de La Tabla de Direcciones MAC Del SwitchSebastian Montoya CastañoÎncă nu există evaluări

- Grupo50 ABE1Document24 paginiGrupo50 ABE1CRISTIAN DELGADOÎncă nu există evaluări

- Configurar switch, PC y verificar conectividadDocument3 paginiConfigurar switch, PC y verificar conectividadtapa tapaÎncă nu există evaluări

- 2.3.1.5 Packet Tracer - Configure Layer 3 Switching and inter-VLAN RoutingDocument3 pagini2.3.1.5 Packet Tracer - Configure Layer 3 Switching and inter-VLAN RoutingArpaiz StirlingÎncă nu există evaluări

- Guia de Laboratorio 4 - Configuracion Seguridad Switch y VLANsDocument3 paginiGuia de Laboratorio 4 - Configuracion Seguridad Switch y VLANsferÎncă nu există evaluări

- 5.3.1.10 Lab - Using IOS CLI With Switch MAC Address TablesDocument5 pagini5.3.1.10 Lab - Using IOS CLI With Switch MAC Address TablesALEX ZAMBRANOÎncă nu există evaluări

- Administración de servicios web: Anatomía del internetDe la EverandAdministración de servicios web: Anatomía del internetÎncă nu există evaluări

- UF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosDe la EverandUF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosÎncă nu există evaluări

- UF1879 - Equipos de interconexión y servicios de redDe la EverandUF1879 - Equipos de interconexión y servicios de redÎncă nu există evaluări

- Monitoreo, control y adquisición de datos con arduino y visual basic .netDe la EverandMonitoreo, control y adquisición de datos con arduino y visual basic .netÎncă nu există evaluări

- 6.0.1.2 Vacation Station Instructions: ObjetivoDocument2 pagini6.0.1.2 Vacation Station Instructions: ObjetivoLorena ReyesÎncă nu există evaluări

- Cursos e Learning InformaticaDocument23 paginiCursos e Learning InformaticaLorena ReyesÎncă nu există evaluări

- TopologíaDocument5 paginiTopologíaLorena ReyesÎncă nu există evaluări

- Packet Tracer: Resolución de Problemas de Seguridad de Puertos de Switch TopologíaDocument3 paginiPacket Tracer: Resolución de Problemas de Seguridad de Puertos de Switch TopologíaLorena ReyesÎncă nu există evaluări

- 2.1.4.6 Packet Tracer - Navigating The IOSDocument5 pagini2.1.4.6 Packet Tracer - Navigating The IOSSimitrio Feregrino MaldonadoÎncă nu există evaluări

- Practicas 6.3.2.4Document15 paginiPracticas 6.3.2.4Lorena ReyesÎncă nu există evaluări

- 2.4.1.2 Packet Tracer: Reto de Habilidades de Integración Tabla de DireccionamientoDocument7 pagini2.4.1.2 Packet Tracer: Reto de Habilidades de Integración Tabla de DireccionamientoLorena ReyesÎncă nu există evaluări

- 5 2 1 4Document7 pagini5 2 1 4Lorena ReyesÎncă nu există evaluări

- Packet Tracer: Configuración de Ripv2 TopologíaDocument5 paginiPacket Tracer: Configuración de Ripv2 TopologíaLorena ReyesÎncă nu există evaluări

- 8 1 3 3Document4 pagini8 1 3 3Lorena ReyesÎncă nu există evaluări

- 2.2.3.4 Packet Tracer - Configuring Initial Switch SettingsDocument6 pagini2.2.3.4 Packet Tracer - Configuring Initial Switch SettingsGloria Elena Cardenas TamayoÎncă nu există evaluări

- Modulo2 Capitulo3Document25 paginiModulo2 Capitulo3Vivi VeraÎncă nu există evaluări

- 2 3 2 5Document10 pagini2 3 2 5Lorena ReyesÎncă nu există evaluări

- 2.1.4.6 Packet Tracer - Navigating The IOSDocument5 pagini2.1.4.6 Packet Tracer - Navigating The IOSSimitrio Feregrino MaldonadoÎncă nu există evaluări

- 8 1 3 3Document4 pagini8 1 3 3Lorena ReyesÎncă nu există evaluări

- Seguridad SDMDocument5 paginiSeguridad SDMLorena ReyesÎncă nu există evaluări

- ComandosDocument12 paginiComandosLorena ReyesÎncă nu există evaluări

- DIMENDocument3 paginiDIMENLorena ReyesÎncă nu există evaluări

- RededsDocument97 paginiRededsLorena ReyesÎncă nu există evaluări

- Qué Es Calidad - Ing. SoftwareDocument2 paginiQué Es Calidad - Ing. SoftwareLorena ReyesÎncă nu există evaluări

- Analisis LexicoDocument3 paginiAnalisis LexicoLorena ReyesÎncă nu există evaluări

- Dimension EsDocument5 paginiDimension EsLorena ReyesÎncă nu există evaluări

- Analisis LexicoDocument3 paginiAnalisis LexicoLorena ReyesÎncă nu există evaluări

- D 1Document9 paginiD 1Jose German Lumbano ClarkÎncă nu există evaluări

- D 1Document9 paginiD 1Jose German Lumbano ClarkÎncă nu există evaluări

- Recuperación de Archivos LogDocument6 paginiRecuperación de Archivos LogLorena ReyesÎncă nu există evaluări

- Bus Sistema QPI HTDocument6 paginiBus Sistema QPI HTLorena ReyesÎncă nu există evaluări

- Historia - GraficacionDocument4 paginiHistoria - GraficacionLorena ReyesÎncă nu există evaluări

- Analisis LexicoDocument3 paginiAnalisis LexicoLorena ReyesÎncă nu există evaluări

- Marcación telefónica DTMF: envío de dígitos a la centralDocument11 paginiMarcación telefónica DTMF: envío de dígitos a la centralErick GerardoÎncă nu există evaluări

- Información Personal: Datos de ContactoDocument2 paginiInformación Personal: Datos de ContactoJavier RuizÎncă nu există evaluări

- Consignas Word Avanzado 0604Document4 paginiConsignas Word Avanzado 0604José Adrián Lligoña BoschÎncă nu există evaluări

- M02-M02-W02 - Actividad 1 - Gestion de Costos - ADENDocument16 paginiM02-M02-W02 - Actividad 1 - Gestion de Costos - ADENanapnsa23Încă nu există evaluări

- Infografia Gradus CPyAPDocument1 paginăInfografia Gradus CPyAPJesica MondragonÎncă nu există evaluări

- Características de La Programación Orientada A ObjetosDocument3 paginiCaracterísticas de La Programación Orientada A ObjetosIsamar Alejandra QueroÎncă nu există evaluări

- Práctica 2 Clasificación de Los SI y La Estructura OrganizacionalDocument16 paginiPráctica 2 Clasificación de Los SI y La Estructura OrganizacionalLeah AcrobratÎncă nu există evaluări

- 5.3 Ventajas y Desventajas de Las TIC's en Las OrganizacionesDocument4 pagini5.3 Ventajas y Desventajas de Las TIC's en Las OrganizacionesJULIO CESAR PEREZ QUINTANAR100% (1)

- Thinkpad E15 Gen2 (Intel) : PN 20Tes1Ew00Document1 paginăThinkpad E15 Gen2 (Intel) : PN 20Tes1Ew00Samantha TrujilloÎncă nu există evaluări

- Secuencia Didactica Literatura Memoria yDocument13 paginiSecuencia Didactica Literatura Memoria ySilvia BriÎncă nu există evaluări

- Expresiones AlgebraicasDocument5 paginiExpresiones AlgebraicasPatricia BolivarÎncă nu există evaluări

- Eje 4 Seg RedesDocument5 paginiEje 4 Seg RedesFrƏdy JaRaÎncă nu există evaluări

- Yokogawa Ejx910aDocument70 paginiYokogawa Ejx910abiotech666Încă nu există evaluări

- Componentes y Artefactos ArquitectónicosDocument9 paginiComponentes y Artefactos ArquitectónicosThe AlmightyÎncă nu există evaluări

- Affinity Photo - Manual Completo UsuarioDocument511 paginiAffinity Photo - Manual Completo Usuariodoris romeroÎncă nu există evaluări

- Plan de Facilidades para Proyecto de Software IIDocument9 paginiPlan de Facilidades para Proyecto de Software IILaura De Los SantosÎncă nu există evaluări

- GUIA DE ACTIVACION DECODIFICADOR MDNL74 HitvDocument1 paginăGUIA DE ACTIVACION DECODIFICADOR MDNL74 HitvDavid BenÎncă nu există evaluări

- Insertar Imágenes en MS WordDocument16 paginiInsertar Imágenes en MS WordANIBAL RAUL TORRES REYESÎncă nu există evaluări

- Ejercicios de Teorema Del Resto para Segundo de SecundariaDocument6 paginiEjercicios de Teorema Del Resto para Segundo de SecundariaFranklin Gamboa NajarroÎncă nu există evaluări

- Ejercicios de SubnettingDocument5 paginiEjercicios de Subnettingjuan carlos pulido rodriguezÎncă nu există evaluări

- Instructivo para La Instalación y Uso de AnydeskDocument12 paginiInstructivo para La Instalación y Uso de AnydeskRozalyt Lyz RoosÎncă nu există evaluări

- Tarea 1 de Logica ComputacionalDocument6 paginiTarea 1 de Logica ComputacionalCharlyn Tavarez RosarioÎncă nu există evaluări

- Contactos Mujeres Españolas Sexo Gratis en MadridDocument2 paginiContactos Mujeres Españolas Sexo Gratis en MadridConocer mujeres en MadridÎncă nu există evaluări

- Mantenimiento de Periféricos de Entrada y SalidaDocument8 paginiMantenimiento de Periféricos de Entrada y SalidaFaHatake0% (2)

- UISDocument10 paginiUISLuisa Fernanda Torres OrjuelaÎncă nu există evaluări

- Laptop x0Document32 paginiLaptop x0Ayala RuÎncă nu există evaluări

- Tarea - 1 Plantilla de Información - ETICA - UNADDocument11 paginiTarea - 1 Plantilla de Información - ETICA - UNADAriela Molina60% (5)

- 2.7.1 Packet Tracer - Single Area Ospfv2 Configuration - Es XLDocument2 pagini2.7.1 Packet Tracer - Single Area Ospfv2 Configuration - Es XLHugo Uego0% (1)

- Introducción Al Modelado BIMDocument3 paginiIntroducción Al Modelado BIMANDRES AUGUSTO JUNIOR CAJA YNGAÎncă nu există evaluări

- La ComunicaciónDocument7 paginiLa Comunicaciónsebastian de avilaÎncă nu există evaluări