Documente Academic

Documente Profesional

Documente Cultură

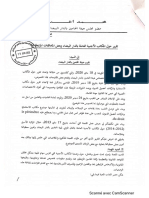

Embargo 22 June French Morocco Report FINAL FR

Încărcat de

Ali Amar0 evaluări0% au considerat acest document util (0 voturi)

13K vizualizări18 paginiAmnesty Omar Radi NSO

Titlu original

Embargo 22 June French Morocco Report FINAL FR (1)

Drepturi de autor

© © All Rights Reserved

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest document0 evaluări0% au considerat acest document util (0 voturi)

13K vizualizări18 paginiEmbargo 22 June French Morocco Report FINAL FR

Încărcat de

Ali AmarSunteți pe pagina 1din 18

EMBARGO STRICT : LUNDI 22 JUIN 2020, 00 H 01 (HEURE D'EUROPE CENTRALE)

Un journaliste marocain victime d’attaques par

injection réseau au moyen d'outils concgus par

NSO Group

Résumé

En octobre 2019, Amnesty International a publié un premier rapport sur l'utilisation d’un

logiciel espion produit par Ventreprise israélienne NSO Group en vue de cibler des défenseurs

des droits humains marocains, Maati Monjib et Abdessadak El Bouchattaoui. A I'issue des

investigations qu’a continué de mener Security Lab, ’Equipe de spécialistes de la sécurité

numérique de organisation, Amnesty International a mis au jour d’autres éléments similaires

révélant qu’Omar Radi, journaliste et militant de premier plan du Maroc, a lui aussi été visé de

Janvier 2019 a fin janvier 2020.

‘* analyse technique de I’iPhone d’Omar Radia fait apparaitre des traces des mémes attaques

par « injection réseau » que celles visant Maati Monjib et décrites dans le précédent rapport.

Ces traces constituent de solides éléments permettant d’établir un lien entre ces attaques et

les outils concus par NSO Group.

* Ces constatations sont d’autant plus lourdes de conséquences qu’Omar Radi a été visé trois

jours seulement aprés la publication par NSO Group de sa politique en matiére de droits

humains. Les attaques se sont donc poursuivies aprés que l'entreprise eut pris connaissance

du premier rapport d’Amnesty International attestant d’attaques ciblées menées au Maroc.

Les recherches de l'organisation montrent de ce fait que NSO Group continue de ne pas faire

preuve de la diligence requise en matiére de droits humains et que sa politique en la matire

est inefficace.

Introduction

Dans un rapport publié en octobre 2019 et intitulé (Varoc. Des défenseurs des droits humains ciblés

‘par un logiciel espion de NSO Group, Amnesty International a présenté des informations détaillées sur

le ciblage des défenseurs des droits humains marocains au moyen d’une technologie de surveillance

développée par I'entreprise. Dans ce nouveau rapport, l'organisation révéle que le journaliste Omar

Radi, autre défenseur des droits humains de premier plan du Maroc, a lui aussi été ciblé a l'aide des

outils de I'entreprise.

Les autorités marocaines ont récemment in la répression de l'opposition pacifique, arrétant et

poursuivant de fagon arbitraire des personnes, dont le journaliste Omar Radi, des rappeurs et des

youtubeurs~ beaucoup, pour le simple fait d’avoir critiqué le roi ou d'autres représentants de I'Etat.

Depuis novembre 2019, Amnesty International a recueilli des informations sur au moins tants

€tés illégalement et poursuivis en justice. Ces 10 personnes ont toutes été inculpées d’« outrage »

envers des fonctionnaires, des institutions publiques, le roi ou la monarchie, acte érigé en infraction

dans le Code pénal marocain. Entre novembre 2019 et mars 2020, elles ont été condamnées a des

peines d’emprisonnement comprises entre quatre mois avec sursis et quatre ans ferme. Amnesty

International a demandé aux autorités marocaines d’abandonner les poursuites et de libérer les

personnes condamnées parce qu’elles ont exercé leur droit a la liberté d’expression. Elle les a

également engagées 8 modifier le Code pénal afin de dépénaliser ce droit.

Le 26 décembre 2019, les autorités marocaines ont arrété Omar Radi en raison d'un tweet publié en

avril, ot il critiquait la justice parce qu’elle avait confirmé le jugement rendu contre des personnes

ayant pris part au Hirak du Rif, mouvement de contestation qu’avait connu cette région du nord du

Maroc en 2017. Quelques jours aprés son arrestation, ila été libéré 8 titre provisoire par un tribunal

de Casablanca. Cependant, le 17 mars, ila été a z

Le militant marocain Omar Radi est un journaliste d’investigation primé qui travaille pour plusieurs

médias nationaux et internationaux, dont Atlantic Radio et TelQuel. Dans le cadre de ses recherches, il

s'est intéressé aux liens unissant les intéréts du monde des affaires et du monde politique au Maroc, il

a abordé les questions de corruption et d’autres atteintes aux droits humains sur le territoire, et il a

souvent dénoncé l'impunité persistante et I’absence de justice dans le pays.

Security Lab a réalisé une analyse forensique du téléphone d’Omar Radi et y a découvert des traces

portant a croire qu'il a fait 'objet des mémes attaques par injection réseau que celles observées

contre Maati Monjib et décrites dans le précédent rapport de lorganisation. Les recherches

d’Amnesty International ont permis de confirmer que son téléphone a été ciblé et surveillé au méme

moment oi il était poursuivi en justice. Elles révélent ainsi que les défenseur-e's des droits humains se

retrouvent bien souvent face a un double probléme : une surveillance numérique a laquelle viennent

s‘ajouter d'autres tactiques de répression pénale déployées par les autorités marocaines et

conduisant a une restriction de l’espace d’expression de l'opposition.

Injection réseau, fausses antennes-relais et

NSO Group

En raison de |’'absence de transparence qui caractérise le secteur de la surveillance, il est difficile de

savoir quels outils sont utilisés, vendus, achetés et détournés de leur utilisation légitime. En

conséquence, les victimes et les organismes chargés de surveiller les activités de ce secteur ont du

mal 8 obtenir le respect de l’obligation de rendre des comptes. Les recherches menées a ce jour par

Amnesty International ont malgré tout permis de faire la lumiére sur I’évolution des technologies de

NSO Group. Jusqu’au début de l'année 2018, les clients de l’entreprise recouraient principalement &

lenvoi de messages SMS et WhatsApp incitant la personne ciblée a cliquer sur un lien malveillant afin

d’attaquer et d’infecter son appareil mobile. Comme expliqué dans son rapport d’octobre 2019,

Amnesty International a découvert que de nouvelles techniques étaient utilisées pour installer des

programmes malveillants de facon plus furtive mais aussi plus efficace. Intervenant par « injection

réseau », les auteurs de ces attaques sont désormais capables d’installer un logiciel espion sans

aucune interaction de la personne ciblée.

Alors que les anciennes techniques nécessitaient dans une certaine mesure d'inciter l'utilisateur &

effectuer une action donnée, le processus d’injection réseau permet une redirection automatique et

invisible des navigateurs et applications de celui-ci vers des sites malveillants, contrélés par les

auteurs de l'attaque et fort probablement inconnus de la victime. Ceux-ci peuvent ainsi exploiter

rapidement les failles de sécurité logicielles et infecter un appareil.

Ce type d’attaque n'est possible que si ses auteurs peuvent surveiller et manipuler les données de

trafic Internet de la personne ciblée. Dans le cas d’Omar Radi comme de Maati Monjib, toutes les

tentatives se sont produites alors quills utilisaient leur connexion mobile LTE/4G.

Deux techniques peuvent étre envisagées pour mener ce type d’attaque : le déploiement d'un

appareil généralement appelé « fausse antenne-relais », « intercepteur d’IMSI » ou « Stingray », ou

Vaccas & l'infrastructure interne d’un opérateur de réseau mobile. On ignore pour le moment quelle

technique a été utilisée pour cibler Omar Radi et Maati Monjib.

Les fonctionnalités d’injection réseau offertes par NSO Group ont été briévement décrites dans le

document intitulé Pegasus ~ Product Description (vraisemblablement rédigé par l'entreprise),

découvert en 2015 lors d'une fuite de données d’un concurrent italien, Hacking Team, qui

‘commercialise lui aussi des logiciels espions. Par ailleurs, dans un article publié en janvier 2020, le site

information Business Insider a évoqué la technologie d’ interception mobile présentée par

NSO Group a l'occasion de Milipol, salon consacré a la sécurité intérieure dont la derniére édition

s'est tenue a Paris en novembre 2019.

Crédits photo : Becky Peterson/Business Insider

Sur cette photo, on peut voir ce qui semble étre un modéle de fausse antenne-relais vendu par

NSO Group ; ce dispositif pourrait servir 4 mettre en ceuvre I’une des deux techniques recensées ci-

dessus pour lancer une attaque par injection réseau.

Ces appareils imitent le fonctionnement de stations de base de téléphonie mobile et se font passer

pour des antennes-relais légitimes de sorte que les téléphones situés & proximité s’y connectent et

que les auteurs de l'attaque puissent manipuler le trafic mobile intercepté. La fausse antenne-relais

que |’on voit sur cette photo semble constituée de plusieurs cartes imbriquées les unes sur les autres,

cette architecture étant probablement destinée a permettre aux auteurs de l’attaque d’intercepter

des contenus sur différentes bandes de fréquences pour les réseaux GSM, 3G, 4G, etc. Comme I'a

montré NSO Group sur son stand d’exposition & Milipol, ce dispositif électronique peut étre de taille

relativement réduite, facilement transportable et dissimulé & bord de petits véhicules.

Autre solution ; les auteurs de I'attaque peuvent également intercepter et pirater le trafic Internet

des smartphones ciblés s'ils obtiennent I'accés a opérateur de téléphonie mobile de la victime. Dans

ce cas, au lieu d’installer une fausse antenne-relais & proximité de la cible, ils s’appuient sur

infrastructure réseau existante de ’opérateur de téléphonie mobile de la cible.

Iressort ainsi des attaques qui ont ciblé par le passé des défenseurs des droits humains au Maroc et

qui ont été examinges par Amnesty International que des outils de NSO Group ont pu servir & mener

des attaques par injection réseau. Les informations disponibles publiquement indiquent aussi

clairement que NSO Group propose 2 ses clients des fonctions d’injection réseau. Sil’on ajoute a ces.

informations les éléments techniques détaillés dans la partie suivante, qui attestent de

chevauchements dans le temps, révélent des preuves numériques et mettent en évidence une

infrastructure associée a de précédentes attaques de surveillance au Maroc au moyen d'outils de

NSO Group, I'hypothese selon laquelle les outils d’injection réseau de NSO Group auraient été utilisés

apparait de plus en plus solide.

Omar Radi victime d’attaques par injection réseau

entre janvier 2019 et janvier 2020

D’aprés l’analyse du téléphone de Maati Monjib effectuée précédemment par Amnesty International,

un programme malveillant y a été exécuté & partir de début 2018 et jusqu’au mois de juin 2019 au

moins. Alors qu’entre 2017 et 2018 il a recu des messages SMS contenant des liens malveillants

associés 8 NSO Group, Amnesty International explique dans son rapport d’octobre 2019 que le

téléphone de Maati Monjib semble avoir fait ‘objet de redirections malveillantes lorsqu’il consultait,

Internet dans le navigateur Safari. L’organisation avait alors avancé que ces redirections étaient le

signe d’attaques par injection réseau, manipulant le trafic Web non chiffré pour contraindre le

navigateur du téléphone a se rendre sur un site d’exploit associé au nom de domaine

free247downloads{.Jcom, insu de Maati Monjib.

Lors de l’'analyse du téléphone d’ Omar Radi, des traces de ce méme domaine ont été retrouvées. Les

preuves numériques qu’ Amnesty International a extraites de l'appareil donnent a penser que des

attaques par injection réseau se sont produites les 27 janvier, 11 février et 13 septembre 2019.

Outre le méme site d’exploit, Amnesty International a trouvé sur le téléphone d’Omar Radi les memes

preuves d’exécution d’un programme malveillant que sur celui de Maati Monjib, ce qui est venu

corroborer I’hypothése selon laquelle le méme logiciel espion a été utilisé dans les deux cas, a savoir —

sur la base des chevauchements d’infrastructure et des caractéristiques des liens utilisés — Pegasus

développé par NSO Group,

La chronologie ci-dessous recense les principales dates en lien avec le logiciel espion de NSO Group au

Maroc. Les preuves numériques extraites des deux téléphones mettent en évidence l'articulation

entre les différents stades des attaques.

oreo

Premier SMS avec un en expo

vor stopsms bir relevé

Dernier SMS en len avec NSO

Group relevé wu Maroc

Activité de NSO|

Group au Maroq

Enregstrement du domaine

'NSO Group stopsms.bit

Premirepreuve numériae relevée

Sun elot "ART rus

Fremie rapport Amnesty sso

Internationals NSO Group

Infrastructure NSO Forgine des

_attaques par SMS hors connexion

{injection fee247dounioads com

'

eee

cai

Plater

amie © ee

eee

‘Attaques par injection réseau brio ae

eee

a4

injection upush net

‘depuis upush net rlewee

©

ediection vers ne etrepise

{rangaise "82" apres une ataque

Pa Injection depuis urpush net

©

Le schéma ci-dessous illustre I'attaque par injection réseau observée sur le téléphone d’Omar Radi

alors qu'il consultait un site Web non chiffré (http au lieu de https) :

Attaque par

ereifey ae)

Encas d échec de fattaque, le

navigateur est rediigé vers un

site leure

Le serveur d'expioit répond ax

‘laplace dusiteconsuté Sit eurre

etredirige le telephone eet ne

‘vers un len explo. Je dspostf réseau entreprise

re ‘mabeilant détourne a jégtime

Tequtte eta redrge vers le a

serveur expo. =

La vitime consulte un ste a

non chiffré (http) ( a) )

-_=

Redrectonvesleste

origine non chifré

Le 2 octobre 2019, dans le cadre de son processus de publication, Amnesty International a

‘communiqué NSO Group les conclusions de son rapport Maroc. Des défenseurs des droits humains

ciblés par un logiciel espion de NSO Group avant sa publication, donnant ainsi a l'entreprise la

possibilité de répondre aux informations qu'il révélait. D’aprés des données recueillies par le service

d’enquéte Internet Censys.io, infrastructure associée aux sous-domaines de

free247downloads{.Jcom et contrélée par les auteurs des attaques a été mise hors service le

6 octobre 2019, aprés avoir fonctionné quasiment sans interruption depuis sa premiére apparition en

ligne un an plus tét. La mise hors service est intervenue quelques jours seulement apres la

transmission par Amnesty International de ses conclusions 8 NSO Group, mais avant la publication de

son rapport le 10 octobre 2019

Qui plus est, I'analyse du téléphone d’Omar Radi a révélé des traces d’injection réseau similaires,

les plus récentes datant du 29 janvier 2020. Les derniéres tentatives étaient associées 4 un nouveau

nom de domaine, inconnu jusqu’alors, urlpush[.Jnet.

Le nom de domaine urlpush[.Jnet n'a été enregistré que le 6 novembre 2019, plusieurs semaines

aprés la publication du premier rapport d’Amnesty International, ce qui laisse entendre que ce

rapport a incité les auteurs des attaques a changer d’infrastructure.

Ainsi, si la chronologie des faits semble indiquer un lien avec NSO Group, les informations techniques

des attaques (redirection des deux sites vers le méme site Web, mode d’exécution similaire, traces

numériques identiques) constituent des preuves solides permettant d’établir un lien entre les outils

de l’entreprise et I'attaque ciblée visant Omar Radi.

Qui est a l’origine de ces attaques ?

NSO Group affirme ne commercialiser ses produits qu/auprés d’organismes gouvernementaux. Il est

écrit sur le site Web de entreprise que les produits de NSO Group sont utilisés exclusivement par les

services de renseignement et les organes chargés de I’application des lois des Etats pour combattre la

criminalité et le terrorisme.

Dans son rapport de septembre 2018 intitulé Hide and Seek: Tracking NSO Group’s Spyware

Operations in 45 Countries, Citizen Lab fait état d'un opérateur couvrant le Maroc qu'il surnomme

«ATLAS ». Les recherches d’Amnesty International révélent quant & elles que le recours systématique

& la méme infrastructure réseau malveillante pour toutes les attaques est caractéristique d’une seule

et méme entité utilisant le produit de NSO Group au Maroc. En outre, comme expliqué plus haut, les

attaques par injection réseau observées dans le pays nécessitent soit de se situer & pro»

cibles, soit d’avoir accés aux opérateurs de téléphonie mobile marocains, ce que seuls les pouvoirs

publics pourraient autoriser. Ces considérations, auxquelles s'ajoute le fait que les défenseurs des

droits humains du Maroc sont systématiquement pris pour cible, aménent Amnesty International &

juger les autorités marocaines responsables.

ité des

Ainsi, en dépit de la surveillance illégale de Maati Monjib et d’Abdessadak El Bouchattaoui mise au

jour et prouvée par Amnesty International en octobre 2019, I’organisation conclut que le

gouvernement marocain est resté un client actif de NSO Group au moins jusqu’en janvier 2020 et

qu'il continue de cibler les défenseur-e's des droits humains en toute illégalité, comme dans le cas

d’Omar Radi

Ces agissements se déroulent sur fond de surveillance croissante des défenseur-e:s des droits

humains au Maroc. Le fait que les outils développés par NSO Group continuent d’étre détournés de

leur utilisation légitime dans le pays témoigne de l'incapacité des autorités marocaines a respecter et

protéger les droits a la liberté d’expression, d’association et de réunion pacifique.

Par ailleurs, malgré les nombreux exemples d’atteintes aux droits fondamentaux, les autorités du pays

exportateur octroyant les licences d’exportation & NSO Group ont manqué a leur devoir de protection

des droits humains, car elles n’ont pas procédé & un examen satisfaisant des produits concernés, ni

refusé les demandes d’exportation lorsqu’il existait un risque substantiel que les produits en question

servent & commettre des violations des droits humains.

Amnesty International a demandé 4 NSO Group de réagir aux révélations faites dans le rapport.

Liintégralité de la réponse de 'entreprise se trouve en annexe du présent rapport. Dans sa lettre,

NSO Group n’a ni confirmé ni réfuté l'affirmation selon laquelle les autorités marocaines auraient

utilisé la technologie développée par I'entreprise et a indiqué que les informations présentées dans le

rapport allaient étre examinées. Amnesty International fera parvenir une réponse a l’entreprise.

organisation a également écrit au gouvernement marocain, mais il n’a pas répondu

Des informations supplémentaires sur ces attaques sont disponibles dans I'annexe technique du

présent rapport.

Absence d’initiative de la part de NSO Group pour

lutter contre l'utilisation de ses outils 4 mauvais

escient

En octobre 2019, faisant suite au rapport d’ Amnesty International sur l'utilisation des outils de

Ventreprise pour cibler illégalement des défenseurs des droits humains au Maroc, NSO Group a écrit &

organisation : « Nos produits sont concus pour aider les services du renseignement et les organes

responsables de application des lois a sauver des vies. lls ne sont pas destinés 4 surveiller les

opposants ou les militants des droits humains. C’est la raison pour laquelle tous nos contrats, quel que

soit le client, n’autorisent l'utilisation de nos produits qu’aux seules fins légitimes de prévention de la

criminalité et du terrorisme et d’enquéte dans ce type d'affaires. Si une utilisation non conforme de

nos produits, en violation des termes de ces contrats, était portée é notre connaissance, nous

prendrions les mesures qui s‘imposent.. »

Amnesty International a demandé & NSO Group si une suite avait été donnée a son premier rapport,

notamment si des investigations avaient été menées, pourquoi Ventreprise n’avait pas mis fin son

contrat avec les autorités marocaines et quelles étaient les mesures qu’elle avait prises, le cas

échéant, pour remédier & la situation. NSO Group n'a pas apporté de réponse précise & ces questions,

indiquant que ces informations sont confidentielles.

En dépit de ce que soutient NSO Group, le présent rapport fournit des éléments solides prouvant

qu’Omar Radi a été ciblé illégalement au moyen des outils de ’entreprise en janvier 2020. A cette

époque, I'entreprise avait déja connaissance de la premiere enquéte menée par Amnesty

International. Les outils de I’entreprise sont utilisés pour appuyer les efforts déployés par le

gouvernement marocain afin de persécuter les gens qui s’expriment librement et de réprimer

Vopposition,

Cela porte a croire que, contrairement a ce qu’elle affirme, 'entreprise n’a pas fait le nécessaire pour

que cesse l'utilisation de ses outils aux fins de surveillance ciblée illégale des défenseur-e's des droits

humains au Maroc, alors qu’elle avait connaissance de cette utilisation abusive. On peut ainsi avancer

que NSO Group n’a pas fait preuve de la diligence requise en matiére de droits humains pour prévenir

ou atténuer un préjudice et, en conséquence, a manqué a l’obligation qui lui incombe au regard des

normes internationales de ne pas favoriser la commission de violations des droits humains.

En février 2019, Novalpina Capital, un fonds d’investissement privé installé au Royaume-Uni, a lancé

une opération de rachat de NSO Group, lui permettant d’acquérir une participation majoritaire au

capital de lentreprise. Le 10 septembre 2019, Novalpina Capital/NSO Group a annoncé son intention

de mettre en ceuvre une politique en matiére de droits humains, avec la création au sein de

Ventreprise d'un « comité de gouvernance, de gestion des risques et de respect de la conformité »

Comme exposé dans ce rapport, trois jours seulement aprés ces déclarations, le 13 septembre 2019,

Omar Radi a été ciblé. Il s’agit la d'un autre élément qui vient corroborer le net décalage qui existe

entre la ligne de conduite affichée par l'entreprise et son comportement dans la pratique.

Comment savoir si votre iPhone est la cible de ce type

d’attaque

Si vous défendez les droits humains au Maroc et que vous possédez un iPhone, vous pouvez suivre la

procédure décrite dans les vidéos ci-dessous pour rechercher des preuves d’attaques similaires &

celles décrites dans ce rapport :

Secrest

ear en aes

ead

Ouvrez le navigateur de votre téléphone, allez dans Historique

et recherchez les domaines d’attaques suivants dans

"historique de navigation: Da Dee

© free247downloads.com

© urlpush.net

Si vous trouver un élément de

Vhistorique correspondent & ay

ces domaines, n’essayez pas

de louvrir! ee taal

a 0 ©

Vous pouvez prendre une 9

capture d’écran et l'envoyer a Freee °

share@amnesty.tech onda

Comment se protéger contre les attaques par injection

réseau

Pour parvenir & leurs fins, les auteurs de ces attaques ont besoin d’intercepter vos propres données

de trafic Internet mobile et donc d’inspecter le contenu des sites que vous consultez. Ils attendent

pour cela que vous vous rendiez sur des sites HTTP non chiffrés. Side nombreux sites garantissent

désormais le chiffrement des données en transit (signalé par https://a la place de http://), certains ne

le font toujours pas.

Les attaques par injection réseau sont difficiles 8 détecter, car elles ne s'accompagnent que de trés

peu d’indices visuels. Elles se différencient en cela d’autres tactiques de diffusion de logiciels espions,

Venvoi par exemple de liens malveillants dans des messages SMS trompeurs : le destinataire peut

alors avoir des doutes et ne pas cliquer sur ces liens. Une attaque par injection réseau a lieu de facon

invisible, pendant que la personne ciblée consulte Internet normalement.

‘ensemble du trafic entrant et

installation d’un VPN sur votre téléphone peut étre une bonne idé«

sortant serait alors chiffré et ne pourrait donc pas étre manipulé. II convient toutefois de choisir un

bon service. De nombreuses applications VPN malveillantes ou suspectes sont disponibles dans les

boutiques d’applications iOS et Android. Ne choisissez pas celles qui sont gratuites, car elles risquent

davantage de monnayer les données que vous générez et de se montrer moins respectueuses de

votre droit au respect de la vie privée.

Veillez également a bien installer les mises a jour de votre appareil ainsi que des applications qui y

sont installées. Les éditeurs de logiciels publient réguliérement des correctifs ; si vous tardez a les

installer, vous risquez d’exposer inutilement votre appareil 4 une attaque, méme de la part

d'individus qui profiteront simplement de l'occasion sans étre véritablement organisés.

De récents rapports publiés par des chercheurs dans le domaine de la sécurité donnent a entendre

que méme les auteurs d’attaques les plus sophistiquées ont de plus en plus de mal a conserver un

accas permanent a un appareil mobile dont une vulnérabilité a été exploitée. Un redémarrage de

Vappareil pourrait désactiver linfection. Vous pouvez donc, a titre de précaution, éteindre et rallumer

votre smartphone de temps en temps.

Conclusion

En octobre 2019, Amnesty International a rassemblé des éléments attestant de I'ut

NSO Group pour cibler deux défenseurs des droits humains marocains. ’un d’entre eux, Maati

Monjib, a également été victime d’attaques par injection réseau, que l’organisation a également

soupsonnées davoir été liges aux outils de l’entreprise. Dans le présent rapport, Amnesty

International expose en détail la surveillance ciblée illégale visant un autre militant marocain, Omar

Radi, et met notamment en évidence les solides données techniques qui permettent ’établir un lien

entre les outils de NSO Group et les attaques le ciblant.

ation d’outils de

Ces attaques visant les défenseur-e:s des droits humains s'inscrivent dans le cadre d’une répression

croissante de I'opposition pacifique au Maroc. Le fait que les outils développés par NSO Group

continuent d’étre détournés de leur utilisation Iégitime dans le pays témoigne de lincapacité des

autorités marocaines a respecter et protéger les droits a la liberté d’expression, d’association et de

réunion pacifique.

Qui plus est, le fait que NSO Group ait persisté a ne pas agir en réponse & l'utilisation de ses outils 8

mauvais escient par les autorités marocaines révéle que I'entreprise a manqué aux obligations

relatives aux droits humains qui lui incombent de ne pas favoriser la commission de violations des

droits humains et qu’elle n’a pas fait preuve de la diligence requise en matiére de droits humains pour

atténuer le préjudice causé.

Recommandations

Les autorités marocaines et les pays exportateurs doivent mettre en place un cadre réglementaire de

protection des droits humains adapté pour encadrer les activités de surveillance. Tant que ce cadre

réglementaire n’aura pas été mis en place, un moratoire sur la vente, le transfert et utilisation des

équipements de surveillance doit &tre instauré, conformément a la recommandation du rapporteur

spécial des Nations unies sur Ia liberté d'expression, David Kaye. Ce cadre de protection des droits

humains devra au minimum inclure les garanties ci-aprés, qui font office ici de recommandations :

‘Aux autorités marocaines :

«rendre publiques les informations afférentes aux contrats qui ont été, sont ou seront conclus

avec des entreprises privées de surveillance, y compris ceux qui ont été signés avec

NSO Group ;

* cesser toute activité de surveillance illégale des journalistes et défenseur-e's des droits

humains en violation de leur droit au respect de la vie privée et de leur liberté d’expression ;

© garantir la veritable application et le plein respect de article 24 de la Constitution marocaine

et du chapitre 5 du Code de procédure pénale, qui conditionnent la conduite d’activités de

surveillance numérique a l'autorisation préalable des autorités judiciaires compétentes ;

‘+ veiller 4 ce que le parquet et la Commission nationale de contrdle de la protection des

données a caractére personnel ménent une enquéte indépendante et efficace sur les cas de

surveillance numérique ciblée illégale.

Aux Etats exportateurs :

* refuser les demandes d’exportation lorsqu'l existe un risque substantiel que les produits en

question servent & porter atteinte aux droits humains ;

+ veiller 4 ce que toutes les technologies concernées fassent l'objet d’un examen approfondi

avant leur transfert.

Outre ces recommandations, NSO Group et Novalpina Capital devraient au minimum

‘* prendre de toute urgence des mesures proactives pour veiller 3 ne pas entrainer ni favoriser

des violations des droits humains, et pour y remédier si elles se produisent. Pour s'acquitter de

cette responsabilité, NSO Group est tenu de faire preuve de la diligence requise en matiére de

droits humains et de faire le nécessaire pour que les défenseur-e's des droits humains du

Maroc ne soient plus la cible d'une surveillance illégale ;

‘* _résilier ou suspendre son contrat avec les autorités marocaines ;

* faire preuve de transparence en ce qui concerne le volume, la nature, la valeur, la destination

et l'utilisateur final des transferts de technologies de surveillance.

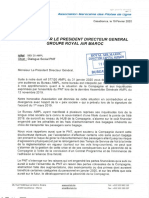

Annexe I : reponse communiquée par

NSO Group*

Nous avons bien recu votre lettre datée du 9 juin 2020, signalant qu'un défenseur des droits humains

aurait été pris pour cible par les autorités marocaines & l'aide de notre technologie. Pour des raisons

de confidentialité, nous ne pouvons pas révéler si ces autorités ont, ou n‘ont pas, recours 8 nos outils.

Nous vous remercions d’avoir porté ce probléme a notre attention. Conformément a sa politique en

matiére de droits humains, NSO Group prend trés au sérieux la responsabilité qui lui incombe de

respecter les droits fondamentaux et est fermement déterminé a éviter de causer, de contribuer, ou

d’étre directement lié toute incidence négative sur les droits humains.

Nous sommes profondément troublés par les allégations formulées dans votre lettre ; nous allons

immédiatement procéder 3 un examen des informations qu’elle contient et ouvrir une enquéte si

nécessaire. Vous fournissez certains éléments concernant la possible utilisation abusive de nos

produits. Toutefois, pour une enquéte approfondie, nous aurons besoin de précisions

supplémentaires, telles qu’un numéro de téléphone, le nom de la personne concernée, ou un MSISDN

(Mobile Station ISDN Number, le numéro de téléphone attribué & la carte SIM au format

international), comme indiqué dans notre politique relative au lancement d’alerte. En I'absence de

ces informations, notre enquéte se trouverait fortement limitée. Si vous pouviez nous fournir une

partie ou la totalité de ces informations, notre capacité déterminer si nos produits ont été utilisés

d'une maniére qui contrevient 3 nos politiques, 8 tout accord commercial qui pourrait avoir été

conclu, aux normes internationales ou au droit national en vigueur ‘en trouverait grandement

renforcée. Conformément 8 nos politiques, ces informations resteront strictement confidentielles et

ne seront pas divulguées en dehors de ce que nécessitera une enquéte approfondie,

Votre lettre souléve également certaines questions concernant les relations que NSO Group pourrait

avoir avec les autorités marocaines, ainsi que sur les actions que nous avons entreprises 8 la suite de

la publication d’un rapport d’Amnesty International portant sur une possible utilisation abusive des

produits de NSO par ces autorités. Nous faisons tout notre possible pour faire preuve de la plus

grande transparence lorsque des informations semblent indiquer que nos produits sont utilisés de

maniére non conforme. Toutefois, dans la mesure o nous développons et fournissons a des Etats et &

des agences d’Etats des technologies visant a les aider dans la lutte contre le terrorisme, les

infractions graves et les menaces envers la sécurité nationale, nous sommes dans l'obligation de

respecter les préoccupations de ces Etats en matiére de confidentialité. Nous joignons cependant au

présent message une correspondance échangée avec le rapporteur spécial des Nations unies David

Kaye, qui offre une présentation complete de la facon dont nous nous acquittons de nos obligations

en matiére de diligence requise relative aux droits humains, des mesures que nous sommes

susceptibles de prendre dans le cadre de nos relations avec des clients privés afin d’atténuer ou de

prévenir les risques d’incidence sur les droits humains, de la maniére dont nous enquétons lorsque

nous recevons des informations faisant état d’une utilisation potentiellement non conforme de nos

produits, et de I’éventail des réponses que nous apportons lorsqu’une telle utilisation est avérée.

Nous pouvons vous garantir que nous avons suivi la méme démarche & la suite de votre précédent

rapport, bien que nous ne puissions fournir davantage de précisions en raison des questions de

confidentialité précédemment citées.

Nous espérons sincérement que vous pourrez nous apporter les informations complémentaires

mentionnées plus haut, afin de nous permettre d’enquéter sur les allégations troublantes contenues

dans votre lettre.

Cordialement,

Chaim Gelfand, Conseiller

Responsable du service Conformité

NSO Group

* Traduit depuis anglais par Amnesty International

Annexe technique

Uhistorique de navigation Safari de l'appareil d’Omar Radi a été supprimé début octobre 2019, ce qui

a effacé toutes les données relatives a d’anciennes redirections du navigateur a partir de

free247downloads[.Jcom. Cependant, des traces supplémentaires laissées sur l'appareil ont permis &

Amnesty International de connaitre la date et I’heure des attaques par injection réseau le visant.

Preuves numériques des attaques par injection réseau

Le 27 janvier 2019, un dossier associé au domaine suivant a été créé :

private/var/mobile/Containers/Data/Application/4FC7C4F8-602A-4EA0-AF28-

3264694AB07B/SystemData/com.apple.SafariViewService/Library/WebKit/Websit

JeData/https_skapth0Sc.getitn0w.free247downloads.com_30874/

lest intéressant de noter que ce dossier sert d’espace de stockage 8 I'application mobile Twitter pour

i0S. Le nom du dossier, com.apple.Safari

jiewService, fait référence a un service du méme nom

fourni par le systéme d’exploitation qui permet aux autres applications d'utiliser le moteur du

navigateur Safari pour afficher facilement un apercu des sites Web depuis I'application. Amnesty

International pense que la présence d’un dossier WebsiteData pour le domaine malveillant

‘free247downloadsl.Jcom atteste d’une attaque par injection réseau qui s'est produite alors qu’Omar

Radi utilisait 'application Twitter et que, aprés qu'il a cliqué sur un lien conduisant vers un site HTTP

non chiffré, son téléphone a été la cible d’une tentative d’exploitation.

Le 11 février 2019, le dossier suivant a été créé :

private/var/mobile/Containers/Data/Application/AE2D9AEB-8935-408D-9499-

023635ACAGE7/Library/WebKit/WebsiteData/IndexedDB/https_d9z3sz93xSuei

dg3.get1 tn0w.free247downloads.com_30897/

Ce dossier, situé dans l’espace de stockage des données applicatives de Safari, contient plusieurs

bases de données IndexedDB vides, qui ont été créées aprés une visite sur le domaine malveillant. Si

cette information ne figurait pas dans le précédent rapport, les recherches menées par Amnesty

International sur le téléphone de Maati Monjib avaient également révélé la présence de fichiers

IndexedDB similaires. L’organisation n’a pas réussi a récupérer la charge utile d’un programme

malveillant (exploit), mais elle soupconne la création de ces fichiers d’étre le signe des vulnérabilités

exploitées sur les téléphones d’Omar Radi et de Maati Monjib en 2019.

Vattaque par injection réseau et la tentative d’exploitation semblent avoir abouti

secondes plus tard, le fichier suivant a été modifié :

t, quelques

/private/var/root/Library/Preferences/com.apple.CrashReporter. plist

Le 13 septembre 2019, une autre attaque par injection réseau a abouti, des processus suspects ont

été exécutés sur le téléphone et le fichier suivant a été modifié :

/private/var/mobile/Library/Preferences/com.apple.softwareupdateservicesd. plist

La valeur SUAutomaticUpdateV2Enabled a été configurée sur false, ce qui a désactivé la

fonctionnalité de mise a jour automatique du téléphone, le bloquant sur une version vulnérable.

Mise hors service du serveur de noms aprés la

transmission 4 NSO Group des résultats des

investigations d’Amnesty International

Le serveur de noms correspondant aux sous-domaines d’injection réseau était disponible a I'adresse

ns-get1tnOw.free247downloads[.Jcom et associé a I'adresse IP 35.180.42.148. Cette adresse IP était

attribuée a un centre de données Amazon Web Service situé en France. D’aprés les données

recueillies par Censys, cet héte a fonctionné a partir d’octobre 2018 jusqu’a sa mise hors service, le

4 ou 5 octobre 2019 :

[{"table":"20190929","ports":["53"],"tags":["dns"],"updated_at":

13:22:40"}]

[{"table":"20190930","ports":["53"],"tags":["dns"],"updated_at"

13:22:40"}]

[{"table":"20191001","ports":["53"],"tags":["dns"],"updated_at":"2019-09-29

13:22:40"}]

'2019-09-29

2019-09-29

[{"table":"20191002","ports":["53"],"tags":["dns"],"updated_at":"2019-09-29

13:22:40"}]

[{"table":"20191003","ports":["53"],"tags":["dns"],"updated_at":"2019-10-03

06:47:28"}]

[{"table":"20191004", "ports":["53"],"tags":["dns"],"updated_at":"2019-10-03

06:47:28"}]

[{"table":"20191005","ports":["53"],"tags":["dns"],"updated_at"

06:47:28"}]

[{"table":"20191006"}]

‘2019-10-03

La mise hors service est intervenue peu de temps aprés qu’ Amnesty International a communiqué &

NSO Group les conclusions de son rapport Maroc. Des défenseurs des droits humains ciblés par un

Jogiciel espion de NSO Group le 2 octobre 2019, en amont de sa publication. Le rapport n’a été rendu

public que le 10 octobre.

Configuration d’une nouvelle infrastructure aprés les

révélations d’‘Amnesty International

Moins d'un mois aprés la publication du rapport d’Amnesty International, une nouvelle infrastructure

a été configurée sur le domaine urlpush[.]net. L’organisation a découvert ultérieurement que ce

domaine était impliqué dans les attaques par injection réseau qui ont visé plus récemment Omar

Radi.

Le 27 janvier 2020, lors d'une visite sur un site d’actualité auquel Omar Radi avait accédé en cliquant

sur un lien dans l'application Facebook, son navigateur a été piraté et redirigé en moins de

3 millisecondes vers le nouveau serveur d’exploit, ayant la méme structure d'URL que celle observée

précédemment en 2019

https://gnyjv1xitx.info8fvhgl3.urlpush[.]net:30875/zrnvSrevj#0741964198279

87919274001548622738919835556748325946#2

Intrigué par ce comportement inhabituel, Omar Radi a réalisé une capture d’écran de son navigateur

Safari alors qu'il tentait d’ouvrir le site malveillant a l'aide d’une connexion réseau 4G :

@ onyivistcinfostvngl3urpushinet <

Une seconde tentative d’attaque par injection réseau et d’exploit a eu lieu le 29 janvier 2020. Elle a

semble-t-il échoué, redirigeant a la place le navigateur vers le site Web d’une entreprise légitime

basée en France. Amnesty International avait noté que ce méme site avait été utilisé & titre de leurre

dans des attaques ciblant Maati Monjib en 2019, mais qui n’avaient pas abouti.

Le serveur de noms correspondant aux sous-domaines urlpush[.]net était associé 8 l’'adresse IP

72.105.81.177, attribuée au fournisseur d’hébergement Web Linode, qui se trouve en Allemagne.

S-ar putea să vă placă și

- Mohamed V Guardians of NZ Superannuation - 15-03-2021Document28 paginiMohamed V Guardians of NZ Superannuation - 15-03-2021Ali AmarÎncă nu există evaluări

- Statement by The Intergroup For Western Sahara at The European ParliamentDocument2 paginiStatement by The Intergroup For Western Sahara at The European ParliamentAli AmarÎncă nu există evaluări

- Amendment To Registration Statement Pursuant To The Foreign Agents Registration Act of 1938, As AmendedDocument2 paginiAmendment To Registration Statement Pursuant To The Foreign Agents Registration Act of 1938, As AmendedAli AmarÎncă nu există evaluări

- IFALPADocument2 paginiIFALPAAli AmarÎncă nu există evaluări

- CamScanner 06-22-2020 23.26.00Document7 paginiCamScanner 06-22-2020 23.26.00Ali AmarÎncă nu există evaluări

- H M ConfectionDocument10 paginiH M ConfectionAli AmarÎncă nu există evaluări

- H M ConfectionDocument10 paginiH M ConfectionAli AmarÎncă nu există evaluări

- Memorandum V03 AssistanceDocument24 paginiMemorandum V03 AssistanceAli AmarÎncă nu există evaluări

- Communiqué DRHAG-HCPDocument1 paginăCommuniqué DRHAG-HCPAli AmarÎncă nu există evaluări

- Mosaic Petition Volume IIDocument46 paginiMosaic Petition Volume IIAli AmarÎncă nu există evaluări

- Omar LetterDocument1 paginăOmar LetterAli AmarÎncă nu există evaluări

- Note Education RentreeDocument60 paginiNote Education RentreeAli AmarÎncă nu există evaluări

- 1Document15 pagini1Ali Amar100% (1)

- Dã© Mission Amith ZNDocument1 paginăDã© Mission Amith ZNAli AmarÎncă nu există evaluări

- Etude Maroc CovidDocument25 paginiEtude Maroc CovidAli AmarÎncă nu există evaluări

- COVID-19 in Africa - v4Document16 paginiCOVID-19 in Africa - v4Ali AmarÎncă nu există evaluări

- FullDocument3 paginiFullAli AmarÎncă nu există evaluări

- Cir 91 Exportation-08042020153932Document3 paginiCir 91 Exportation-08042020153932Ali AmarÎncă nu există evaluări

- Nouveau Document 2020-04-14 12.37.22Document2 paginiNouveau Document 2020-04-14 12.37.22Ali AmarÎncă nu există evaluări

- Southbridge PmeDocument1 paginăSouthbridge PmeAli AmarÎncă nu există evaluări

- Outlook Banking System Outlook Update Morocco 27apr20Document10 paginiOutlook Banking System Outlook Update Morocco 27apr20Ali AmarÎncă nu există evaluări

- Dialogue Social 580Document2 paginiDialogue Social 580Ali AmarÎncă nu există evaluări

- Boston Consulting Group-Epidemic Projections Summary V Final PDFDocument33 paginiBoston Consulting Group-Epidemic Projections Summary V Final PDFDiario 26Încă nu există evaluări

- Communiqué de RéponseDocument8 paginiCommuniqué de RéponseAli AmarÎncă nu există evaluări

- COVID-19 in Africa - v4Document16 paginiCOVID-19 in Africa - v4Ali AmarÎncă nu există evaluări

- GPBM CgemDocument2 paginiGPBM CgemAli AmarÎncă nu există evaluări

- Rihan v. EY Global LTD and Others Approved Judgment 17 April 2020Document133 paginiRihan v. EY Global LTD and Others Approved Judgment 17 April 2020Ali Amar100% (1)

- Morocco - GHSDocument1 paginăMorocco - GHSAli AmarÎncă nu există evaluări

- Answer WSDocument1 paginăAnswer WSAli AmarÎncă nu există evaluări

- The Subtle Art of Not Giving a F*ck: A Counterintuitive Approach to Living a Good LifeDe la EverandThe Subtle Art of Not Giving a F*ck: A Counterintuitive Approach to Living a Good LifeEvaluare: 4 din 5 stele4/5 (5784)

- The Yellow House: A Memoir (2019 National Book Award Winner)De la EverandThe Yellow House: A Memoir (2019 National Book Award Winner)Evaluare: 4 din 5 stele4/5 (98)

- Never Split the Difference: Negotiating As If Your Life Depended On ItDe la EverandNever Split the Difference: Negotiating As If Your Life Depended On ItEvaluare: 4.5 din 5 stele4.5/5 (838)

- Shoe Dog: A Memoir by the Creator of NikeDe la EverandShoe Dog: A Memoir by the Creator of NikeEvaluare: 4.5 din 5 stele4.5/5 (537)

- The Emperor of All Maladies: A Biography of CancerDe la EverandThe Emperor of All Maladies: A Biography of CancerEvaluare: 4.5 din 5 stele4.5/5 (271)

- Hidden Figures: The American Dream and the Untold Story of the Black Women Mathematicians Who Helped Win the Space RaceDe la EverandHidden Figures: The American Dream and the Untold Story of the Black Women Mathematicians Who Helped Win the Space RaceEvaluare: 4 din 5 stele4/5 (890)

- The Little Book of Hygge: Danish Secrets to Happy LivingDe la EverandThe Little Book of Hygge: Danish Secrets to Happy LivingEvaluare: 3.5 din 5 stele3.5/5 (399)

- Team of Rivals: The Political Genius of Abraham LincolnDe la EverandTeam of Rivals: The Political Genius of Abraham LincolnEvaluare: 4.5 din 5 stele4.5/5 (234)

- Grit: The Power of Passion and PerseveranceDe la EverandGrit: The Power of Passion and PerseveranceEvaluare: 4 din 5 stele4/5 (587)

- Devil in the Grove: Thurgood Marshall, the Groveland Boys, and the Dawn of a New AmericaDe la EverandDevil in the Grove: Thurgood Marshall, the Groveland Boys, and the Dawn of a New AmericaEvaluare: 4.5 din 5 stele4.5/5 (265)

- A Heartbreaking Work Of Staggering Genius: A Memoir Based on a True StoryDe la EverandA Heartbreaking Work Of Staggering Genius: A Memoir Based on a True StoryEvaluare: 3.5 din 5 stele3.5/5 (231)

- On Fire: The (Burning) Case for a Green New DealDe la EverandOn Fire: The (Burning) Case for a Green New DealEvaluare: 4 din 5 stele4/5 (72)

- Elon Musk: Tesla, SpaceX, and the Quest for a Fantastic FutureDe la EverandElon Musk: Tesla, SpaceX, and the Quest for a Fantastic FutureEvaluare: 4.5 din 5 stele4.5/5 (474)

- The Hard Thing About Hard Things: Building a Business When There Are No Easy AnswersDe la EverandThe Hard Thing About Hard Things: Building a Business When There Are No Easy AnswersEvaluare: 4.5 din 5 stele4.5/5 (344)

- The Unwinding: An Inner History of the New AmericaDe la EverandThe Unwinding: An Inner History of the New AmericaEvaluare: 4 din 5 stele4/5 (45)

- The World Is Flat 3.0: A Brief History of the Twenty-first CenturyDe la EverandThe World Is Flat 3.0: A Brief History of the Twenty-first CenturyEvaluare: 3.5 din 5 stele3.5/5 (2219)

- The Gifts of Imperfection: Let Go of Who You Think You're Supposed to Be and Embrace Who You AreDe la EverandThe Gifts of Imperfection: Let Go of Who You Think You're Supposed to Be and Embrace Who You AreEvaluare: 4 din 5 stele4/5 (1090)

- The Sympathizer: A Novel (Pulitzer Prize for Fiction)De la EverandThe Sympathizer: A Novel (Pulitzer Prize for Fiction)Evaluare: 4.5 din 5 stele4.5/5 (119)

- Her Body and Other Parties: StoriesDe la EverandHer Body and Other Parties: StoriesEvaluare: 4 din 5 stele4/5 (821)