Documente Academic

Documente Profesional

Documente Cultură

Artculo Cordoba WICC2019 v1 PDF

Încărcat de

Ruth Gimenez0 evaluări0% au considerat acest document util (0 voturi)

19 vizualizări6 paginiTitlu original

Artculo_Cordoba_WICC2019_v1 (1).pdf

Drepturi de autor

© © All Rights Reserved

Formate disponibile

PDF, TXT sau citiți online pe Scribd

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

© All Rights Reserved

Formate disponibile

Descărcați ca PDF, TXT sau citiți online pe Scribd

0 evaluări0% au considerat acest document util (0 voturi)

19 vizualizări6 paginiArtculo Cordoba WICC2019 v1 PDF

Încărcat de

Ruth GimenezDrepturi de autor:

© All Rights Reserved

Formate disponibile

Descărcați ca PDF, TXT sau citiți online pe Scribd

Sunteți pe pagina 1din 6

See discussions, stats, and author profiles for this publication at: https://www.researchgate.

net/publication/333024499

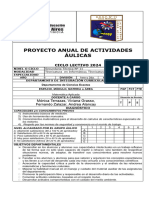

CRIPTOGRAFÍA POST-CUÁNTICA INTEGRADA EN SSL/TLS Y HTTPS

Article · March 2019

CITATIONS READS

0 494

2 authors:

Diego Córdoba Miguel Méndez-Garabetti

University of Mendoza National University of Technology

2 PUBLICATIONS 0 CITATIONS 22 PUBLICATIONS 54 CITATIONS

SEE PROFILE SEE PROFILE

Some of the authors of this publication are also working on these related projects:

Tesis Maestría en Teleinformática View project

All content following this page was uploaded by Diego Córdoba on 11 May 2019.

The user has requested enhancement of the downloaded file.

CRIPTOGRAFÍA POST-CUÁNTICA INTEGRADA EN SSL/TLS Y HTTPS

Diego Cordoba 1, Miguel Méndez-Garabetti2

² Univerisdad de Mendoza, Dirección de Posgrado, Facultad de Ingeniería

diego.cordoba@um.edu.ar, miguel.mendez@um.edu.ar

1

Universidad de Mendoza, Facultad de Ingeniería, Subsede San Rafael

RESUMEN de OpenSSL en el servidor web Apache2

para brindar un servicio HTTPS resistente

La adopción del protocolo HTTPS para a ataques cuánticos.

brindar seguridad a gran parte del tráfico

web de Internet pone el foco en los Palabras clave: criptografía; post cuántico;

algoritmos de cifrado que proveen las seguridad informática; criptografía

implementaciones de SSL/TLS. asimétrica

La capacidad de cómputo de los CONTEXTO

ordenadores actuales permite concluir que

El presente trabajo de I+D se desarrolla

algoritmos asimétricos como RSA son

como proyecto se tesis de posgrado de la

seguros. No obstante, estos mecanismos

Maestría en Teleinformática, Dirección de

son vulnerables al criptoanálisis cuántico,

Posgrado, perteneciente a la Facultad de

por lo que disponer de una computadora

Ingeniería de la Universidad de Mendoza,

cuántica pondría en peligro la seguridad de

(Ciudad, Mendoza). El presente proyecto

los datos cifrados con algoritmos

fue presentado como propuesta de tesis.

asimétricos como RSA.

1. INTRODUCCIÓN

La computación cuántica es un hecho, y

que es cuestión de tiempo para que se En la actualidad las comunicaciones en

fabriquen computadoras cuánticas de Internet, particularmente en el tráfico web,

cientos de qubits, por lo que es necesario tienden a ser cifradas para mantener la

encontrar alternativas a los algoritmos de confidencialidad de los datos del usuario, y

cifrado y autenticación clásicos. La la autenticación e integridad de los mismos

criptografía postcuántica cubre esta entre los nodos que conforman el enlace.

necesidad proveyendo una serie de El incremento de adopción del protocolo

algoritmos resistentes a ataques cuánticos. HTTPS (HTTP over SSL/TLS) [1] marca

Existen proyectos que aportan librerías de tendencia, y algunos navegadores como

desarrollo bajo licencias de código abierto. Chrome o Firefox comienzan a advertir

OQS provee una librería de algoritmos cuando los sitios accedidos no son seguros

resistentes, y su integración en protocolos [2] [3] e incluso los buscadores en Internet

y aplicaciones como OpenSSL, una de las comienzan a tener en cuenta el uso de

implementaciones de SSL/TLS de código HTTPS en el posicionamiento [4].

abierto más utilizadas.

SSL/TLS le brindan a HTTP algoritmos de

El presente trabajo de investigación analiza autenticación basados en certificados

la integración de estas implementaciones digitales X.509 y criptografía asimétrica.

La criptografía asimétrica se basa en algoritmos clásicos no pueden realizar

algoritmos matemáticos fundamentados en dicha factorización en un tiempo menor a

supuestos de complejidad computacional, O((log N)k) para ningún k, por lo que RSA

es decir, problemas matemáticos muy sigue siendo considerado, en la actualidad,

simples de calcular, pero extremadamente un algoritmo seguro [7] [8].

difícil de revertir. De esta manera la El algoritmo de Shor, al ser un algoritmo

generación de claves asimétricas, por cuántico, permite obtener el resultado de

ejemplo, pueden llevarse a cabo con manera probabilística y con un

operaciones denominadas “de una sola determinado grado de acierto de acuerdo a

vía”, tales como la multiplicación de dos la cantidad de iteraciones a la que se lo

números primos grandes. El producto de someta. En la práctica Isaac Chuang en

estos dos números primos es relativamente diciembre de 2001, liderando un grupo de

sencillo de computar para un procesador trabajo de computación cuántica de IBM,

actual, pero encontrar estos dos números logró factorizar el número 15 mediante una

primos que dieron origen al producto computadora cuántica de 7 qubits, y en

resulta sumamente difícil aplicando marzo de 2016 un grupo de investigadores

algoritmos de fuerza bruta con las del MIT, entre los que se encontraba el

capacidades de cálculo actuales. Si a esto mismo Chuang, también pudo factorizar el

se agrega que las claves de cifrado y numero 15 con un 99% de certeza en una

autenticación asimétrica suelen cambiar computadora cuántica de 5 qubits.

periódicamente dependiendo de la

implementación de SSL/TLS que se La aparición de las primeras computadoras

utilice, y/o su configuración, podría decirse cuánticas de cientos de qubits dejará

que romper un cifrado asimétrico de clave obsoletos a la mayoría de los algoritmos

grande resulta, al día de hoy, prácticamente asimétricos actuales, tales como RSA,

imposible para un atacante que necesita DSA o ECDSA [7] [9] [10] [11].

conseguir la clave de cifrado en un tiempo Afortunadamente existen algoritmos

limitado. asimétricos que hacen uso de mecanismos

Por otro lado, una computadora cuántica que son invulnerables al criptoanálisis

podría encontrar la clave de cifrado de cuántico. Estos algoritmos definen la

manera relativamente rápida, y vulnerar, de criptografía post-cuántica, o criptografía

esta forma, cualquier tráfico cifrado y resistente a ataques cuánticos, son

autenticado con mecanismos basados en considerados seguros y a ninguno de ellos

criptografía asimétrica. se le ha podido aplicar el algoritmo de

El primer algoritmo cuántico no trivial que Shor.

demostró un potencial de crecimiento Los algoritmos post-cuánticos pueden

exponencial de velocidad sobre los clasificarse en [7]:

algoritmos clásicos fue el algoritmo de

Shor [5]. Este algoritmo permite descifrar 1. Criptografía basada en hash, que

un mensaje encriptado mediante RSA [6] incluye sistemas criptográficos

descomponiendo en factores la clave como las firmas de Lamport y el

pública, que es producto de dos números esquema de firmas de Merkle.

primos grandes, en un tiempo O((log N)³),

2. Criptografía basada en código, que

siendo N el numero primo que representa

incluye el esquema de firmas de

la clave pública. Por su parte, los

McEliece y códigos aleatorios Además de desarrollar y mantener liboqs,

Goppa [12]. el proyecto OQS también realiza tareas de

integración de su biblioteca en algunos

3. Criptografía basada en sistemas de protocolos e implementaciones de código

ecuaciones multivariable, que abierto que pasan a beneficiarse con la

incluye el esquema Rainbow [13]. incorporación de algoritmos postcuántico.

4. Criptografía basada en enrejado, Tal es el caso de OpenSSL, una de las

que incluye algoritmos de implementaciones de SSL/TLS de código

intercambio de claves de abierto más utilizadas actualmente,

aprendizaje con errores, NTRU otorgándole al desarrollo los mecanismos

[14] y BLISS [15]. resistentes a ataques cuánticos para la

autenticación y el intercambio de claves.

5. Criptografía simétrica basada en

clave secreta de Rijndael, más Ademas, la biblioteca liboqs ha sido

conocido como AES (Advanced utilizada por proyectos de terceros, como

Encryption Standard). ser la VPN postcuántica experimental de

Microsoft, basada en OpenVPN [18], o el

Para poder llevar a la práctica estos cliente beta de VPN de Mullvad [19], que

algoritmos es necesario que las utiliza intercambio de claves postcuántico.

implementaciones de protocolos SSL/TLS

los soporte. Uno de los proyectos que se

mantiene más activo en este aspecto es 2. LINEAS DE INVESTIGACIÓN

Y DESARROLLO

OQS – Open Quantum Safe [16].

El objetivo de OQS es dar soporte al Los algoritmos de cifrado, autenticación e

intercambio de claves postcuánticos tienen

desarrollo y prototipado de

una gran cantidad de aplicaciones en

implementaciones de algoritmos resistentes diferentes herramientas que hagan uso de

a ataques cuánticos. Para ello desarrollaron criptografía asimétrica clásica.

liboqs, una biblioteca de algoritmos post- Particularmente en este trabajo se lleva a

cuánticos en lenguaje C, y que sirve de API cabo un análisis de la bibliografía

para utilizar dichos algoritmos, y está existente, y las principales

liberada bajo licencia de código abierto del implementaciones de algoritmos resistentes

a ataques cuánticos, y se centra el foco de

MIT. OQS mantiene dos ramas de liboqs,

atención el la librería liboqs del proyecto

la rama master, y la rama NIST. La rama OQS, y las implementaciones de OpenSSL

master está enfocada en algoritmos provistas por el proyecto que integran esta

seleccionados de encapsulamiento de librería.

claves y firma digital, y tiene determinados Los aspectos que se pretenden desarrollar

criterios de aceptación de las con la presente investigación incluyen:

implementaciones. Por su parte, la rama 1. Analizar y documentar los

algoritmos de cifrado, autenticación

NIST se centra en incorporar algoritmos

e intercambio de claves resistentes

remitidos al proyecto de estandarización de a ataques cuánticos disponibles en

criptografía postcuántica del NIST [17]. la actualidad.

Además, el proyecto OQS provee 2. Estudiar y realizar pruebas de

encapsulamientos para lenguajes concepto con las librerías de

específicos como C#, C++ y Python. cifrado que soporten algoritmos

postcuánticos, específicamente la

librería liboqs del proyecto OQS,

tanto en la rama master como en la 3. Ejecución exitosa del comando de

rama NIST. prueba de rendimiento speed de la

3. Compilar la suite OQS-OpenSSL suite OpenSSL, tanto para la

tanto en la versión 1.1.1-stable v1.1.1-stable como para la v1.0.2-

como en la versión 1.0.2-stable stable provistas por OQS.

(ambas liberadas en Noviembre de 4. Generación de claves asimétricas y

2018) utilizando las bibliotecas certificados digitales X.509

liboqs de la rama master y nist, y haciendo uso de algoritmos

realizar pruebas de concepto y asimétricos resistentes a ataques

conectividad cliente-servidor local. cuánticos.

4. Realizar pruebas de conectividad y 5. Compilación, configuración y

negociación TLS de los algoritmos puesta en marcha del servidor web

postcuánticos o híbridos para Apache2 con el módulo SSL/TLS

intercambio de claves provistos por compilado en base a la

la versión OQS-OpenSSL v1.1.1- implementación OQS-OpenSSL

stable (para TLS v1.3) y v1.0.2- v1.0.2-stable provista por el

stable (para TLS1.2). proyecto OQS.

5. Realizar la compilación de la última Las pruebas realizadas sobre la versión

versión del servidor web Apache2 v2.4.38 de Apache combinada con OQS-

httpd (v2.4.38) junto con su módulo OpenSSL v1.0.2-stable generan

SSL/TLS, y realizar pruebas de inconsistencias en la detección de

concepto de conectividad, algoritmos postcuánticos de autenticación

renegociación de cipher suites e e intercambio de claves, negociación y

intercambio de claves para ambas renegociación de algoritmos durante el

versiones de OQS-OpenSSL. establecimiento del canal seguro de TLS

6. Realizar pruebas de carga tanto en v1.2. Esta inconsistencia queda pendiente

las implementaciones de OQS- de depuración, análisis y posible solución.

OpenSSL como en el servicio Por su parte, al finalizar el proyecto

HTTPS de Apache2, respecto del también se pretende obtener conclusiones

establecimiento de conexiones acerca del rendimiento de los algoritmos

cifradas y el intercambio de claves, postcuánticos de generación de claves

y medir el rendimiento de los comparados con los algoritmos clásicos

algoritmos postcuánticos partiendo de la información obtenida con

comparado con el rendimiento de el comando speed de OpenSSL y de

los algoritmos tradicionales herramientas de pruebas de stress

provistos por OpenSSL. específicas.

3. RESULTADOS OBTENIDOS/ 4. FORMACIÓN DE RECURSOS

ESPERADOS HUMANOS

Al momento de publicar este artículo se La línea de I+D presentada está vinculada

han llevado a cabo satisfactoriamente las con el desarrollo de una tesis de posgrado

siguientes pruebas: por parte del Ing. Diego Córdoba, quien es

1. Compilación, configuración y

estudiante de la Maestría en

puesta en marcha de OQS-

OpenSSL-1.0.2-stable con liboqs Teleinformática de la Universidad de

rama nist. Mendoza.

2. Compilación, configuración y

puesta en marcha de OQS-

OpenSSL-1.1.1-stable con liboqs

rama master.

5. BIBLIOGRAFÍA

[1] EC Council, Network Defense: EEUU: National Institute of Standards

Fundamentals and Protocols. EC and Technology, 2009.

Council Press, 2010. [12] D. J. Bernstein and T. Lange,

[2] C. Cimpanu, “Firefox Prepares to “Attacking and Defending the

Mark All HTTP Sites ‘Not Secure’ McEliece cryptosystem.,” presented at

After HTTPS Adoption Rises,” 18- the PQCrypto 2008, 2008.

Dec-2017. [Online]. Available: https:// [13] P. Oechsli, Making a faster

www.bleepingcomputer.com/news/soft cryptanalytical Time-Memory Trade-

ware/firefox-prepares-to-mark-all-http- of. Advances in cryptology:

sites-not-secure-after-https-adoption- Proceedings of CRYPT. 2003.

rises/. [Accessed: 02-Aug-2019]. [14] OnBoard Security, “NTRU Post

[3] Chromium Blog - Google, “A secure Quantum Cryptography,” NTRU Post

web is here to stay,” 02-Aug-2018. Quantum Cryptography, 2018.

[Online]. Available: [Online]. Available:

https://blog.chromium.org/2018/02/a- https://www.onboardsecurity.com/prod

secure-web-is-here-to-stay.html. ucts/ntru-crypto.

[Accessed: 08-Feb-2019]. [15] L. Ducas, A. Durmus, T. Lepoint,

[4] Z. A. Bahajji and G. Illyes, “HTTPS as and V. Lyubashevsky, “BLISS:

a ranking signal,” 2014. [Online]. Bimodal Lattice Signature Schemes,”

Available: presented at the CRYPTO 2013, 2013.

https://webmasters.googleblog.com/20 [16] D. Stebila and M. Mosca, Post-

14/08/https-as-ranking-signal.html. Quantum Key Exchange for the

[5] P. W. Shor, “Polynomial-Time Internet and the Open Quantum Safe

Algorithms for Prime Factorization Project. EEUU: Department of

and Discrete Logarithms on a Quantum Computing and Software, Mc Master

Computer,” Journal SIAM Journal on University, 2017.

Computing, vol. 26, no. 5, pp. 1484– [17] NIST (National Institute of

1509, 1997. Standards and Technology), “Post-

[6] R. L. Rivest, A. Shamir, and L. Quantum Cryptography Project,” 03-

Adlemar, A Method for Obtaining Jan-2017. [Online]. Available:

Digital Signatures and Public-Key https://csrc.nist.gov/Projects/Post-

Cryptosystems. EEUU: Quantum-Cryptography/Post-

Communications of the ACM, 1987. Quantum-Cryptography-

[7] D. J. Bernstein, J. Buchmann, and E. Standardization. [Accessed: 13-Mar-

Dahmen, Post Quantum Cryptography, 2019].

1ra ed. Berlin: Springer, 2009. [18] Microsoft, “Welcome to the

[8] E. W. Weisstein, “RSA-640 Factored,” PQCrypto-VPN project!,” Welcome to

MathWorld Headline News, 05-Nov- the PQCrypto-VPN project!, Jul-2018.

2005. [Online]. Available: https://github.com/

[9] (European Telecommunications Microsoft/PQCrypto-VPN.

Standards Institute) ETSI, Quantum [19] Amagicom AB, “Introducing a

Safe Cryptography and Security, ETSI post-quantum VPN, Mullvad’s strategy

White Paper No. 8. France: ETSI, for a future problem,” 08-Dec-2017.

2015. [Online]. Available:

[10] T. Takagi, Ed., Post-Quantum https://www.mullvad.net/en/blog/2017/

Cryptography, PQCrypto 2016. 12/8/introducing-post-quantum-vpn-

Fukuoka, Japón: Springer, 2016. mullvads-strategy-future-problem/.

[11] R. A. Perlner and D. A. Cooper, [Accessed: 12-Mar-2019].

Quantum Resistant Public Key

Cryptography: A Survey. Maryland,

View publication stats

S-ar putea să vă placă și

- Tecnicas Criptograficas de Proteccion de DatosDocument2 paginiTecnicas Criptograficas de Proteccion de DatosPepitito230% (2)

- Desarrollo de Un Simulador para El Protocolo de Criptografía Cuántica E91 en Un Ambiente DistribuidoDocument14 paginiDesarrollo de Un Simulador para El Protocolo de Criptografía Cuántica E91 en Un Ambiente DistribuidoNavi GonzalezÎncă nu există evaluări

- Criptografia Cuantica y Post CuanticaDocument5 paginiCriptografia Cuantica y Post CuanticaDavid E. Mendoza GutierrezÎncă nu există evaluări

- Foro Redes Sem 7Document5 paginiForo Redes Sem 7FelipeÎncă nu există evaluări

- Algoritmos de Cifrado para Aplicaciones Móviles: November 2018Document13 paginiAlgoritmos de Cifrado para Aplicaciones Móviles: November 2018ingedahÎncă nu există evaluări

- Cap 1 - Criptografía y BlockchainDocument22 paginiCap 1 - Criptografía y BlockchainAndres AlmeidaÎncă nu există evaluări

- Avances en La Computación Cuántica y Su Impacto en La Seguridad CibernéticaDocument2 paginiAvances en La Computación Cuántica y Su Impacto en La Seguridad Cibernéticajavier.soza.rojasÎncă nu există evaluări

- CRIPTOGRAFIADocument3 paginiCRIPTOGRAFIAuriel pepetoñoÎncă nu există evaluări

- 3.2 Descripción de La Capa de PresentaciónDocument10 pagini3.2 Descripción de La Capa de PresentaciónAlvaro Saz MárquezÎncă nu există evaluări

- Dsei U2 A2 RormDocument5 paginiDsei U2 A2 RormpedroÎncă nu există evaluări

- Redes y Procesamiento de DatosDocument17 paginiRedes y Procesamiento de DatosjoseÎncă nu există evaluări

- Antologia CriptografiaDocument10 paginiAntologia CriptografiaEmir Zapata DominguezÎncă nu există evaluări

- (Adicional) CriptografiaBasadaAtributosDocument6 pagini(Adicional) CriptografiaBasadaAtributosJoe Steven Mero DelgadoÎncă nu există evaluări

- Proyecto Final IIIDocument3 paginiProyecto Final IIIDaniela Guzman BejaranoÎncă nu există evaluări

- Tecnicas de Seguridad Criptografica DiseDocument27 paginiTecnicas de Seguridad Criptografica DiseFrans OsinagaÎncă nu există evaluări

- InsectosDocument20 paginiInsectosZayra TamayoÎncă nu există evaluări

- Criptografia Simetrica y Asimetrica Diego Viera SanchezDocument7 paginiCriptografia Simetrica y Asimetrica Diego Viera Sanchezdiego VieraÎncă nu există evaluări

- Taller1 - PracticaDocument4 paginiTaller1 - PracticaCesar Beltrán HernándezÎncă nu există evaluări

- TEMA 2. - SEGURIDAD LOGÍCA. Grado en Seguridad. Prf. Espinosa PDFDocument24 paginiTEMA 2. - SEGURIDAD LOGÍCA. Grado en Seguridad. Prf. Espinosa PDFnoneitor12Încă nu există evaluări

- Criptomonedas GuiaDocument45 paginiCriptomonedas GuiaMiguel GuevaraÎncă nu există evaluări

- Presentacion de PPT GestionDocument4 paginiPresentacion de PPT Gestionyolanda quispeÎncă nu există evaluări

- Criptografía Simétrica y AsimétricaDocument8 paginiCriptografía Simétrica y AsimétricaLeelee NietoÎncă nu există evaluări

- Trabajo de Investigacion Taller de Linux - CiberseguridadAIEP (V1.2)Document18 paginiTrabajo de Investigacion Taller de Linux - CiberseguridadAIEP (V1.2)Guillermo BrissoÎncă nu există evaluări

- PDF Trabajo Sobre Criptografia Lisby MoraDocument21 paginiPDF Trabajo Sobre Criptografia Lisby MoraNeyda ColmenaresÎncă nu există evaluări

- Sistemas Seguros de Acceso y Transmisión de DatosDocument109 paginiSistemas Seguros de Acceso y Transmisión de Datoshilbert69Încă nu există evaluări

- Seguridad FINAL - FIISDocument13 paginiSeguridad FINAL - FIISBAP007Încă nu există evaluări

- 13 CapítuloDocument22 pagini13 Capítulosantiago_pérez_51Încă nu există evaluări

- 16 CapítuloDocument34 pagini16 Capítulosantiago_pérez_51Încă nu există evaluări

- Computadoras Cuanticas y Su Influencia en Las CriptomonedasDocument1 paginăComputadoras Cuanticas y Su Influencia en Las CriptomonedasDarien GarciaÎncă nu există evaluări

- Tipos de Cifrado (FinalDocument10 paginiTipos de Cifrado (FinalMarcelo Ignacio Cuyul CamposÎncă nu există evaluări

- Presentacion de EncriptacionDocument13 paginiPresentacion de EncriptacionJesus MartinezÎncă nu există evaluări

- Actividad Eje 3 CriptografiaDocument14 paginiActividad Eje 3 CriptografiaMargarita Avalos NuñezÎncă nu există evaluări

- Trabojo ApaDocument6 paginiTrabojo ApaRubí Jiménez SantiagoÎncă nu există evaluări

- Teoría de La Información CriptografiaDocument26 paginiTeoría de La Información CriptografiaDavid CalderónÎncă nu există evaluări

- SSD - MicroProyecto 1 - David Vargas, Jeferson AquinoDocument2 paginiSSD - MicroProyecto 1 - David Vargas, Jeferson AquinoJeferson AquinoÎncă nu există evaluări

- Tarea Que Es La CriptografíaDocument5 paginiTarea Que Es La CriptografíaAlan RiveroÎncă nu există evaluări

- Asignación - Tarea - FISC2Document8 paginiAsignación - Tarea - FISC2David EscobarÎncă nu există evaluări

- Centro de Distribución de ClavesDocument6 paginiCentro de Distribución de ClavesFranciscoÎncă nu există evaluări

- Tema 3Document39 paginiTema 3piripiiiÎncă nu există evaluări

- Avance Proyecto AADocument3 paginiAvance Proyecto AACatalina LlÎncă nu există evaluări

- Algoritmos A5 y RC4Document10 paginiAlgoritmos A5 y RC4xKIKO ColimaÎncă nu există evaluări

- Criptografía Consulta Cesar Fabio Solarte ErasoDocument15 paginiCriptografía Consulta Cesar Fabio Solarte ErasoDavid Gonzalez CortesÎncă nu există evaluări

- Cifrar Archivos PDFDocument13 paginiCifrar Archivos PDFalexander3prieto3chaÎncă nu există evaluări

- Intrduccion A La Criptografia ResumenDocument3 paginiIntrduccion A La Criptografia Resumenpatador022Încă nu există evaluări

- Capitulo CifradoDocument13 paginiCapitulo CifradoSaul emilio Ramirez cayojaÎncă nu există evaluări

- SniffersDocument2 paginiSniffersJose Manuel Cano GranadosÎncă nu există evaluări

- Criptografia en Seguridad InformaticaDocument20 paginiCriptografia en Seguridad InformaticaKatty Ortecho TrujilloÎncă nu există evaluări

- Métodos de EncriptaciónDocument12 paginiMétodos de EncriptaciónAna PaulaÎncă nu există evaluări

- Guia de Trabajo Practico Criptografia PDFDocument5 paginiGuia de Trabajo Practico Criptografia PDFWil FranÎncă nu există evaluări

- Cifrado y SeguridadDocument11 paginiCifrado y SeguridadChristtian Espinoza50% (2)

- Investigación 2-2077686Document8 paginiInvestigación 2-2077686Itayetzi OrdoñezÎncă nu există evaluări

- 2.4 Seguridad en HardwareDocument11 pagini2.4 Seguridad en HardwareDiego Sanchez GuzmanÎncă nu există evaluări

- Estado Del Arte Productos de Criptografia CuánticaDocument5 paginiEstado Del Arte Productos de Criptografia CuánticaDiegoFernandoFernandezÎncă nu există evaluări

- Fase 4 Yeimar CastroDocument12 paginiFase 4 Yeimar Castromerlin0% (2)

- Unidad 2 Seguridad 2019 02Document32 paginiUnidad 2 Seguridad 2019 02Alberto FloresÎncă nu există evaluări

- Fase 3-219027 - 7Document12 paginiFase 3-219027 - 7Andres SantiagoÎncă nu există evaluări

- Documento RecuperadoDocument3 paginiDocumento Recuperadopatador022Încă nu există evaluări

- Protocolos IndustrialesDocument4 paginiProtocolos IndustrialesEmmanuel AlvarezÎncă nu există evaluări

- Sistemas seguros de acceso y transmisión de datos. IFCT0109De la EverandSistemas seguros de acceso y transmisión de datos. IFCT0109Încă nu există evaluări

- Resumen de Blockchain de Íñigo Molero, Daniel Díez García, Gonzalo Gómez Lardies, Carlos Kuchkovsky y Alex PreukschatDe la EverandResumen de Blockchain de Íñigo Molero, Daniel Díez García, Gonzalo Gómez Lardies, Carlos Kuchkovsky y Alex PreukschatEvaluare: 5 din 5 stele5/5 (2)

- Planificación 2024 Eest n11Document5 paginiPlanificación 2024 Eest n11Ruth GimenezÎncă nu există evaluări

- 1planificación Eest N11 4°2° 2024Document5 pagini1planificación Eest N11 4°2° 2024Ruth GimenezÎncă nu există evaluări

- 1contenidos 1°5° 2024Document2 pagini1contenidos 1°5° 2024Ruth GimenezÎncă nu există evaluări

- 1contenidos 1°5° 2024Document2 pagini1contenidos 1°5° 2024Ruth GimenezÎncă nu există evaluări

- PLanificacion 2024 MATEMATICA 3° Año MalvinasDocument8 paginiPLanificacion 2024 MATEMATICA 3° Año MalvinasRuth GimenezÎncă nu există evaluări

- Proyecto de Matematica 2 - 3ra y 5ta. PlanificaciónDocument11 paginiProyecto de Matematica 2 - 3ra y 5ta. PlanificaciónRuth GimenezÎncă nu există evaluări

- Planificación 2024 Eest n11Document5 paginiPlanificación 2024 Eest n11Ruth GimenezÎncă nu există evaluări

- Prueba de Hipotesis Parametricas - 1Document35 paginiPrueba de Hipotesis Parametricas - 1Ruth GimenezÎncă nu există evaluări

- Derivada de Funciones Elementales Por TablaDocument2 paginiDerivada de Funciones Elementales Por TablaRuth GimenezÎncă nu există evaluări

- Dialnet AlgoritmoDeFactorizacionParaUnComputadorCuantico 3696313 PDFDocument5 paginiDialnet AlgoritmoDeFactorizacionParaUnComputadorCuantico 3696313 PDFRuth GimenezÎncă nu există evaluări

- Emile Durkheim Parte 1Document8 paginiEmile Durkheim Parte 1Ruth GimenezÎncă nu există evaluări

- Cap1 PDFDocument25 paginiCap1 PDFwilsonÎncă nu există evaluări

- MarxDocument4 paginiMarxRuth GimenezÎncă nu există evaluări

- Sociologiaintro Ruth PDFDocument3 paginiSociologiaintro Ruth PDFRuth GimenezÎncă nu există evaluări

- KarmarkarDocument12 paginiKarmarkarAlex Rengifo-RojasÎncă nu există evaluări

- Revista N1 - PadraDocument6 paginiRevista N1 - PadraRuth GimenezÎncă nu există evaluări

- Ejercicio 8 - TP 1Document3 paginiEjercicio 8 - TP 1Ruth GimenezÎncă nu există evaluări

- Metodologia de La Investigación 5ta Edición PDFDocument7 paginiMetodologia de La Investigación 5ta Edición PDFRuth GimenezÎncă nu există evaluări

- Programación LinealDocument35 paginiProgramación LinealRuth GimenezÎncă nu există evaluări

- Trillini El Rol Del Arrastre en La Geometria DinamicaDocument7 paginiTrillini El Rol Del Arrastre en La Geometria DinamicaAres Tadeo100% (1)

- Estructura y Funcionalidad PDFDocument38 paginiEstructura y Funcionalidad PDFRuth GimenezÎncă nu există evaluări

- Registro de Inspeccion de ExtintoresDocument2 paginiRegistro de Inspeccion de ExtintoresEdgar de Jesús Zamudio HernándezÎncă nu există evaluări

- Curp Carm840621mvzssr06Document1 paginăCurp Carm840621mvzssr06AlexÎncă nu există evaluări

- Curp PDFDocument1 paginăCurp PDFMaricruz HernandezÎncă nu există evaluări

- VCN-I-O-96 Cambio de Ferreteria ADSS Rev.2Document5 paginiVCN-I-O-96 Cambio de Ferreteria ADSS Rev.2Jose LuisÎncă nu există evaluări

- Evaluacion 2 Condiciones Generales de Trabajo y Empleo (EPT ESACH SM)Document2 paginiEvaluacion 2 Condiciones Generales de Trabajo y Empleo (EPT ESACH SM)Cynthia ConchaÎncă nu există evaluări

- Blockchain en RadiologiaDocument15 paginiBlockchain en Radiologiasaul vegaÎncă nu există evaluări

- Certificado de Nacimiento Jorge ChinchillaDocument2 paginiCertificado de Nacimiento Jorge ChinchillaHikari VlogsÎncă nu există evaluări

- Desencriptar BacktrackDocument11 paginiDesencriptar BacktrackRafael Trujillo OspinoÎncă nu există evaluări

- Taller de Seguridad SAPDocument49 paginiTaller de Seguridad SAPkarlcousinoÎncă nu există evaluări

- 29 TyCDocument2 pagini29 TyCChago LopezÎncă nu există evaluări

- Capitulo 4 (Seguridad) : Jorge AntonioDocument13 paginiCapitulo 4 (Seguridad) : Jorge Antoniojorge antonio santana perezÎncă nu există evaluări

- Manual MSI PDFDocument17 paginiManual MSI PDFblackdvd03Încă nu există evaluări

- Flujograma AdmisionDocument1 paginăFlujograma Admisionleonardo romero guzmanÎncă nu există evaluări

- Memoria Seminario Norma Sismo Resistente Nsr-2010 Titulos J-K Dto 340-2012-May 3 BgaDocument46 paginiMemoria Seminario Norma Sismo Resistente Nsr-2010 Titulos J-K Dto 340-2012-May 3 BgaFremao MemeÎncă nu există evaluări

- Manual VPNDocument13 paginiManual VPNJohnny Quispe FloresÎncă nu există evaluări

- Instalacion FIREWALL OpenBSDDocument13 paginiInstalacion FIREWALL OpenBSDjcrestrepo4Încă nu există evaluări

- R.U.C. #20212331377 Factura Electrónica F103-00510328: Grupo Deltron S.ADocument1 paginăR.U.C. #20212331377 Factura Electrónica F103-00510328: Grupo Deltron S.AEdwin CasasÎncă nu există evaluări

- Manual de Usuario TRAX To CLOUD v2Document21 paginiManual de Usuario TRAX To CLOUD v2savia_andina0% (1)

- IoT 4WDocument12 paginiIoT 4WJaime QuishpeÎncă nu există evaluări

- Tiempo CompletoDocument7 paginiTiempo CompletoAlfredo Aguilar MaldonadoÎncă nu există evaluări

- Wa0005.Document2 paginiWa0005.Wendy N Hernández AguilarÎncă nu există evaluări

- Manual Extracción de Datos en Twitter Mediante La API Twitter4jDocument17 paginiManual Extracción de Datos en Twitter Mediante La API Twitter4j207090123Încă nu există evaluări

- Tema 1Document23 paginiTema 1Omar Jose Ortega MorenoÎncă nu există evaluări

- 9 Re 1-6 Relevo en Las Unidades y Dependencias Del EjercitoDocument12 pagini9 Re 1-6 Relevo en Las Unidades y Dependencias Del EjercitoMAGNELIAÎncă nu există evaluări

- Configuración Internet en Movil TIGO BoliviaDocument4 paginiConfiguración Internet en Movil TIGO BoliviaVicoqÎncă nu există evaluări

- Nmap Network ScanningDocument3 paginiNmap Network ScanningOscar Ulises Yañez AlvarezÎncă nu există evaluări

- Practica 1Document3 paginiPractica 1Mario RuizÎncă nu există evaluări

- Pts 001 Trabajo en AlturaDocument13 paginiPts 001 Trabajo en AlturaRicardo Carrasco Alcayaga100% (2)

- FT-SST-061 Formato Inspeccion de EPPDocument1 paginăFT-SST-061 Formato Inspeccion de EPPHSEQÎncă nu există evaluări

- UICOTDocument3 paginiUICOTAgustin RiosÎncă nu există evaluări