Documente Academic

Documente Profesional

Documente Cultură

TD 2 PDF

Încărcat de

Farouk KacemTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

TD 2 PDF

Încărcat de

Farouk KacemDrepturi de autor:

Formate disponibile

Support de TD: sécurité des réseaux 5

Institut Supérieur Des Etudes Technologiques de Sfax

SECURITE DES RESEAUX

TD N°2

Enseignant : Hassan BEN AYED Classes : RSI3

Exercice 1 (QCM)

1. Une fonction de hachage :

a- Produit une empreinte de longueur fixe

b- Produit une empreinte de longueur quelconque

c- Est irréversible

2. Le chiffrement asymétrique assure :

a- La non-répudiation

b- L’intégrité

c- La confidentialité, l’authentification et l’intégrité

d- La confidentialité

3. Les apports de la signature sont:

a- Protection de l’intégrité du message

b- Non répudiation de l’émetteur

c- Confidentialité des données

4. Le chiffrement symétrique assure

a- La non-répudiation

b- L’intégrité

c- La confidentialité, l’authentification et l’intégrité

d- La confidentialité

5. SHA-1 et MD5 sont (2 réponses):

a.des algorithmes cryptographiques symétriques

b.des algorithmes cryptographiques asymétriques

c.des fonctions mathématiques de condensation

Hassan BEN AYED

Support de TD: sécurité des réseaux 6

d.irréversibles

6. Le but du chiffrement est d’assurer

a. l’authenticité

b. la confidentialité

c. l’intégrité

d. l’originalité

7. Voici un texte codé à l’aide du chiffre de César (on a supprimé les accents, les

espaces et la ponctuation) :

MHPEUDVVHPRQULYDOPDLVFHVWSRXUOHWRXIIHU. Quel est le texte

original?

a. Chacun semble des yeux approuver mon courroux.

b. Ma bouche mille fois lui jura le contraire.

c. J’embrasse mon rival mais c’est pour l’étouffer.

d. De grâce, apprenez-moi, Seigneur, mes attentats.

8. L'algorithme DES :

a. utilise une clé privée et une clé publique

b. fait appel à la notion PKI

c. utilise une clé connue de tout le monde

d. utilise une clé secrète

9. MD5 et SHA1 sont :

a. des algorithmes de chiffrement symétriques

b. des algorithmes de chiffrement asymétriques

c. des fonctions de hachage

d. des algorithmes de chiffrement hybrides

10. Une PKI permet de résoudre le problème de :

a. distribution de mot de passe

b. distribution des clefs publiques

c. gestion des mots de passe sur un réseau

Hassan BEN AYED

Support de TD: sécurité des réseaux 7

d. gestion des firewalls

Exercice 2

1. Si vous perdez votre clef privée :

a. pouvez-vous encore envoyer des mails chiffrés ? (explication brève)

b. pouvez-vous encore recevoir des mails chiffrés ? (explication brève)

2. Les systèmes d’authentification standard vérifient les mots de passe à l’aide

de hash de mot de passe stockés dans des fichiers protégés, quelle est l’utilité

de stocker les "hashs" des mots de passe plutôt que les mots de passe ?

3. Rappeler le principe de fonctionnement du chiffrement hybride

4. Quels sont les apports du chiffrement hybride

Hassan BEN AYED

S-ar putea să vă placă și

- Devoir SR OmarCheikhrouhou 0910Document3 paginiDevoir SR OmarCheikhrouhou 0910Ahmed BendahmaneÎncă nu există evaluări

- Master 1 VA SujetCorrigéBarème 1Document3 paginiMaster 1 VA SujetCorrigéBarème 1Dolores AbernathyÎncă nu există evaluări

- SQL InjectionDocument14 paginiSQL InjectionYassine El BouananiÎncă nu există evaluări

- Test Docker MCQ & Quiz en Ligne 2020 2020 - en Ligne ..Document14 paginiTest Docker MCQ & Quiz en Ligne 2020 2020 - en Ligne ..Faten AbdÎncă nu există evaluări

- TD3 - Sécurité 2015Document2 paginiTD3 - Sécurité 2015son.600Încă nu există evaluări

- 2-Chapitre - Crypto À SeuilDocument21 pagini2-Chapitre - Crypto À SeuilFaten AbdÎncă nu există evaluări

- Correction TD de Cryptographie N o 1Document5 paginiCorrection TD de Cryptographie N o 1wagih belguith100% (1)

- td1 PDFDocument4 paginitd1 PDFAhmed AbdmoulehÎncă nu există evaluări

- Epreuve Ethical Hacking MSRDocument1 paginăEpreuve Ethical Hacking MSRnadine carelleÎncă nu există evaluări

- Master Ist: Cryptographie TD N°1: Objectif Du TD: Avoir Quelques Notions Sur Les Méthodes de Chiffrement SymétriqueDocument2 paginiMaster Ist: Cryptographie TD N°1: Objectif Du TD: Avoir Quelques Notions Sur Les Méthodes de Chiffrement SymétriqueEmna Ben SaidÎncă nu există evaluări

- Syllabus Politique de Sécurité 2021Document6 paginiSyllabus Politique de Sécurité 2021jeol lÎncă nu există evaluări

- TD N°2 Les Malware Et Failles Applicatives: Prénom: Aymane Nom: RachidDocument4 paginiTD N°2 Les Malware Et Failles Applicatives: Prénom: Aymane Nom: RachidAyman RACHIDÎncă nu există evaluări

- TD2 SSLDocument2 paginiTD2 SSLMariem MhamdiÎncă nu există evaluări

- QSM Nse4Document5 paginiQSM Nse4fateh tiribarkÎncă nu există evaluări

- TP N1 Sec OSDocument4 paginiTP N1 Sec OSSalim AssalamÎncă nu există evaluări

- TP 1Document6 paginiTP 1Mohamed JlassiÎncă nu există evaluări

- TP GPGDocument4 paginiTP GPGSalem TrabelsiÎncă nu există evaluări

- Travaux Dirigés 2 Systèmes Experts, ChaînagesDocument2 paginiTravaux Dirigés 2 Systèmes Experts, Chaînagespapis cisse0% (1)

- TP4 - 10 Techniques Pour Détecter Un Virus InformatiqueDocument7 paginiTP4 - 10 Techniques Pour Détecter Un Virus Informatiquequit_youÎncă nu există evaluări

- Série 3Document2 paginiSérie 3ba7lous100% (1)

- QCM Securite Suite1Document5 paginiQCM Securite Suite1peepourtouchÎncă nu există evaluări

- Examen2emeSessionNSY205 2014-2015Document8 paginiExamen2emeSessionNSY205 2014-2015Manel Elloumi Ep ChaabeneÎncă nu există evaluări

- Correction - Crypto Classique & ModerneDocument7 paginiCorrection - Crypto Classique & ModerneFISTORÎncă nu există evaluări

- TP4 PDFDocument7 paginiTP4 PDFYassminaÎncă nu există evaluări

- TP 3Document4 paginiTP 3Algérien Tout CourtÎncă nu există evaluări

- Memoire 2023Document108 paginiMemoire 2023Tirache HabibeÎncă nu există evaluări

- Initiation À La CryptographieDocument43 paginiInitiation À La CryptographieAhmed Ben Makhlouf100% (1)

- SSH-Telnet (Rapport)Document27 paginiSSH-Telnet (Rapport)paroles frÎncă nu există evaluări

- 1 Securite Des Reseaux.2p PDFDocument18 pagini1 Securite Des Reseaux.2p PDFEmad ThrÎncă nu există evaluări

- Atelier 2Document3 paginiAtelier 2dddr eeÎncă nu există evaluări

- Les Defenses MateriellesDocument11 paginiLes Defenses MateriellesJean Louis KacouÎncă nu există evaluări

- Filtr G Ae: Exercice1Document3 paginiFiltr G Ae: Exercice1farhat sidÎncă nu există evaluări

- Sqli PDFDocument14 paginiSqli PDFMinz Le MelomaneÎncă nu există evaluări

- Plan D'étude TI Version 3.1 PDFDocument54 paginiPlan D'étude TI Version 3.1 PDFsamim1971Încă nu există evaluări

- BDD RepartiesDocument33 paginiBDD RepartiesAbdelfettah Gasmi100% (2)

- TD TCP R&SDocument3 paginiTD TCP R&SibrahimÎncă nu există evaluări

- TD2 Signature Et Certificat ÉléctroniqueDocument3 paginiTD2 Signature Et Certificat Éléctroniqueouameur abderrahimÎncă nu există evaluări

- Soc Lascmi3Document79 paginiSoc Lascmi3Ichrakk JaouedyÎncă nu există evaluări

- 2 Chapitre2 v1 Partie2 2Document44 pagini2 Chapitre2 v1 Partie2 2Hassan EL MalloukyÎncă nu există evaluări

- CorrecTion Examen 2012Document11 paginiCorrecTion Examen 2012NasroÎncă nu există evaluări

- Chap0 - Notions de Base de La Securite InformatiqueDocument41 paginiChap0 - Notions de Base de La Securite InformatiqueHoussem RachdiÎncă nu există evaluări

- 4.2.1.4 Packet Tracer - Configuring Static Frame Relay Maps InstructionsDocument2 pagini4.2.1.4 Packet Tracer - Configuring Static Frame Relay Maps Instructionsكل مايهمكمÎncă nu există evaluări

- Présentation Du Poweramc 12.1 TP Méthode D'Analyse MeriseDocument32 paginiPrésentation Du Poweramc 12.1 TP Méthode D'Analyse MeriseSidali DaliÎncă nu există evaluări

- Commandes AAADocument1 paginăCommandes AAAMark FernandoÎncă nu există evaluări

- Methode FormelleDocument22 paginiMethode Formellejoe kazengaÎncă nu există evaluări

- TD3-corr 3Document9 paginiTD3-corr 3Abdou SuperÎncă nu există evaluări

- Fiche Projet de Licence: Faculté D'electronique Et D'informatique Département D'informatiqueDocument2 paginiFiche Projet de Licence: Faculté D'electronique Et D'informatique Département D'informatiqueIslem BounatiroÎncă nu există evaluări

- PFE FinaleDocument75 paginiPFE FinaleBabacar SowÎncă nu există evaluări

- Styles ArchitecturauxDocument36 paginiStyles Architecturauxjean dialloÎncă nu există evaluări

- Examen Securite - Omarcheikhrouhou - 10 - 11Document1 paginăExamen Securite - Omarcheikhrouhou - 10 - 11Chaima awedniÎncă nu există evaluări

- EFM Conception de Réseaux Locaux Commutés v3Document2 paginiEFM Conception de Réseaux Locaux Commutés v3fodekambalouÎncă nu există evaluări

- ACL Résumé de RésuméDocument3 paginiACL Résumé de RésuméKacim YazinÎncă nu există evaluări

- PFE Smart HomeDocument24 paginiPFE Smart HomebastaouiiÎncă nu există evaluări

- Cryptage BleufishDocument8 paginiCryptage BleufishJoumana LidyaÎncă nu există evaluări

- Structure Des Virus InformatiquesDocument21 paginiStructure Des Virus InformatiquesCherboub Eifore33% (3)

- Sec 1Document2 paginiSec 1jihaneÎncă nu există evaluări

- Rapport PFE Fake News 20200720Document56 paginiRapport PFE Fake News 20200720Mohamed BoulhezÎncă nu există evaluări

- Smb5430 Configure Captive Portal On Your Wireless Access Point UsingDocument7 paginiSmb5430 Configure Captive Portal On Your Wireless Access Point UsingmbayeÎncă nu există evaluări

- Rapport de La Présentation: GlsidDocument51 paginiRapport de La Présentation: GlsidHajar Zarguan (Full stack developer)Încă nu există evaluări

- Hernandez SEC07 CM01Document51 paginiHernandez SEC07 CM01NasrineBoukarouraÎncă nu există evaluări

- Chapitre1 Sécurité InformatiqueDocument28 paginiChapitre1 Sécurité Informatiqueothmaneamjahdi.uÎncă nu există evaluări

- QCM SécuritéDocument3 paginiQCM SécuritépeepourtouchÎncă nu există evaluări

- Chapitre 2 - Initiation À La CryptographieDocument39 paginiChapitre 2 - Initiation À La Cryptographieنو ر'Încă nu există evaluări

- Cyber Criminal It ÉDocument388 paginiCyber Criminal It ÉaunilemoÎncă nu există evaluări

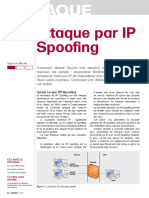

- Ip Spoofing PDFDocument3 paginiIp Spoofing PDFbador100% (2)

- CyberEdu Quizz Cours 21-09-2021Document9 paginiCyberEdu Quizz Cours 21-09-2021Tom ZERMANÎncă nu există evaluări

- Securisation Des Acces FRDocument18 paginiSecurisation Des Acces FRAnonymous k2SY4zdI3Încă nu există evaluări

- EFM Sec v2Document4 paginiEFM Sec v2Zach IIÎncă nu există evaluări

- Revison SSI ISILDocument6 paginiRevison SSI ISILFadel WissalÎncă nu există evaluări

- Edoc - Pub QCM Crypto CorrectionDocument10 paginiEdoc - Pub QCM Crypto Correctionkckkb6Încă nu există evaluări

- Ruphin Kusinza CV BM - FR NewDocument4 paginiRuphin Kusinza CV BM - FR NewRuphin Sco-field ByamÎncă nu există evaluări

- Cours de Securite Informatique-1 PDFDocument27 paginiCours de Securite Informatique-1 PDFBéatrice Kamgang100% (1)

- Ressources Formation Certification NSE4 Fortinet Fortigate Security 6.x PDFDocument115 paginiRessources Formation Certification NSE4 Fortinet Fortigate Security 6.x PDFvinny kilondaÎncă nu există evaluări

- TP3 RsaDocument2 paginiTP3 RsaMeriam MarzoukÎncă nu există evaluări

- Configurez PfsenseDocument19 paginiConfigurez PfsenseTychiqueÎncă nu există evaluări

- WiFi 1Document98 paginiWiFi 1koffiÎncă nu există evaluări

- Serie 1 2Document3 paginiSerie 1 2Saleh in DEVÎncă nu există evaluări

- Workshop Sécurité InformatiqueDocument5 paginiWorkshop Sécurité InformatiqueOns HanafiÎncă nu există evaluări

- Chapitre1 - Part1 - Notions de BaseDocument20 paginiChapitre1 - Part1 - Notions de BaseImen AOUINIÎncă nu există evaluări

- Ceh Formation Securite Preparation A La Certification CehDocument2 paginiCeh Formation Securite Preparation A La Certification CehSteve KazockÎncă nu există evaluări

- Les Types de VirusDocument25 paginiLes Types de VirusNetworkingeek50% (2)

- TD-Cryptographie: QuestionsDocument2 paginiTD-Cryptographie: QuestionsCHAIMA SAKKA100% (1)

- Kevin Mitnick - L'art de La Supercherie PDFDocument594 paginiKevin Mitnick - L'art de La Supercherie PDFBortalÎncă nu există evaluări

- Chapitre 1' SécuritéDocument32 paginiChapitre 1' SécuritéAchref JlassiÎncă nu există evaluări

- BD - SMI5 - BD - Cours - 9 - 18 - 19Document45 paginiBD - SMI5 - BD - Cours - 9 - 18 - 19Khadija DojaÎncă nu există evaluări

- Copie Final PDFDocument88 paginiCopie Final PDFrimÎncă nu există evaluări

- FffdsDocument1 paginăFffdsMed Lemine Sidi BadiÎncă nu există evaluări