Documente Academic

Documente Profesional

Documente Cultură

FIREWALL

Încărcat de

Lina Marcela Bohorquez0 evaluări0% au considerat acest document util (0 voturi)

21 vizualizări15 paginiTitlu original

FIREWALL.pptx

Drepturi de autor

© © All Rights Reserved

Formate disponibile

PPTX, PDF, TXT sau citiți online pe Scribd

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

© All Rights Reserved

Formate disponibile

Descărcați ca PPTX, PDF, TXT sau citiți online pe Scribd

0 evaluări0% au considerat acest document util (0 voturi)

21 vizualizări15 paginiFIREWALL

Încărcat de

Lina Marcela BohorquezDrepturi de autor:

© All Rights Reserved

Formate disponibile

Descărcați ca PPTX, PDF, TXT sau citiți online pe Scribd

Sunteți pe pagina 1din 15

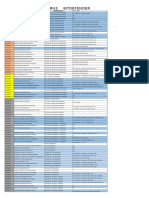

Un firewall es simplemente un filtro que

controla todas las comunicaciones que

pasan de una red a la otra y en funcin de

lo que sean permite o deniega su paso.

Para permitir o denegar una comunicacin

el firewall examina el tipo de servicio al que

corresponde, como pueden ser el web, el

correo o el IRC. Dependiendo del servicio

el firewall decide si lo permite o no.

Adems, el firewall examina si la

comunicacin es entrante o saliente y

dependiendo de su direccin puede

permitirla o no.

Si utiliza CentOS 5 y 6, Red Hat Enterprise

Linux 5 o 6, solo se necesita realizar lo

siguiente para instalar o actualizar el

equipamiento lgico necesario:

yum y install iptables

Las cadenas pueden ser:

Trafico entrante (INPUT)

Trafico saliente (OUTPUT)

Trafico reenviado (FORWARD)

Las reglas de destino son:

Aceptar conexiones (ACCEPT)

Descartar conexiones (DROP)

Rechazar conexiones (REJECT)

Encaminamiento posterior (POSTROUTING)

Establecen cual es la accin a tomar por defecto ante

cualquier tipo de conexin. La opcin -P cambia una

poltica para una cadena. En el siguiente ejemplo se

descartan (DROP) todas las conexiones que ingresen (INPUT),

todas las conexiones que se reenven (FORWARD) y todas las

conexiones que salgan (OUTPUT), es decir, se descarta todo

el trfico que entre desde una red pblica y el que trate de

salir desde la red local.

iptables P INPUT DROP

iptables P FORWARD DROP

iptables P OUTPUT ACCEPT

A fin de poder crear nuevas reglas, se

deben borrar las existentes, para el

trfico entrante, trfico reenviado y

trfico saliente as como el NAT.

iptables F INPUT

iptables F FORWARD

iptables F OUTPUT

iptables F t nat

Las opciones mas comunes son:

-A aade una cadena, la opcin -i define una interfaz de trfico entrante

-o define una interfaz para trafico saliente

-j establece una regla de destino del trfico, que puede ser ACCEPT, DROP o REJECT.

-m define que se aplica la regla si hay una coincidencia especfica

--state define una lista separada por comas de distinto tipos de estados de las conexiones

(INVALID, ESTABLISHED, NEW, RELATED).

--to-source define que IP reportar al trfico externo

-s define trafico de origen

-d define trfico de destino

--source-port define el puerto desde el que se origina la conexin

--destination-port define el puerto hacia el que se dirige la conexin

-t tabla a utilizar, pueden ser nat, filter, mangle o raw.

En general se utiliza la misma regla, pero

en lugar de utilizar -A (append), se utiliza

-D (delete). Eliminar la regla que

descarta

(DROP)

todo

tipo

de

conexiones de trfico entrante (INPUT)

desde (-s) la direccin IP a.b.c.d:

iptables D INPUT -s a.b.c.d j DROP

Si est de acuerdo con las reglas

generadas de iptables, utilice el siguiente

mandato para guardar stas:

service iptables save

Las reglas quedarn almacenadas en el

archivo /etc/sysconfig/iptables.

Para ejecutar por primera vez el

servicio iptables, utilice:

service iptables start

Para hacer cambio restar y para detener

stop

Para bloquear una direccin IP atacantes llamados

1.2.3.4, escriba:

# iptables -A INPUT -s 1.2.3.4 -j DROP

# iptables -A INPUT -s 192.168.0.0/24 -j DROP

Para bloquear todas las solicitudes de servicio en el

puerto 80, escriba:

# iptables -A INPUT -p tcp --dport 80 -j DROP

# iptables -A INPUT -i eth1 -p tcp --dport 80 -j DROP

Para bloquear el puerto 80 slo para una direccin IP

1.2.3.4, escriba:

# iptables -A INPUT -p tcp -s 1.2.3.4 --dport 80 -j DROP

# iptables -A INPUT -i eth1 -p tcp -s 192.168.1.0/24 --dport

80 -j DROP

Escriba el siguiente comando para bloquear las

solicitudes de ping ICMP:

# iptables -A INPUT -p icmp --icmp-type echo-request -j

DROP

# iptables -A INPUT -i eth1 -p icmp --icmp-type echorequest -j DROP

Respuestas Ping tambin puede estar limitada a ciertas

redes o hosts:

# iptables -A INPUT -s 192.168.1.0/24 -p icmp --icmp-type

echo-request -j ACCEPT

Utilice la siguiente sintaxis para abrir un rango de

direcciones IP:

Solo acepta conexiones por el puerto 80

(Apache) si la ip esta entre 192.168.1.100 y

192.168.1.200

iptables -A INPUT -p tcp --destination-port 80 -m

iprange --src-range 192.168.1.100-192.168.1.200 -j

ACCEPT

Ejemplo de NAT

iptables-t nat-A POSTROUTING-j SNAT - to-source

192.168.1.20-192.168.1.25

Estos ejemplos son algunas reglas bsicas

para los nuevos usuarios de Linux. Como

ingenieros

de

Telecomunicaciones

podemos crear y construir reglas ms

complejas. Esto requiere una comprensin

adecuada de TCP / IP, optimizacin del

kernel de Linux a travs de sysctl.conf, y un

buen

conocimiento

de

su

propia

configuracin.

MUCHAS GRACIAS!!!

S-ar putea să vă placă și

- Identificación Del Enrutamiento Inter VLANDocument23 paginiIdentificación Del Enrutamiento Inter VLANElena OsorioÎncă nu există evaluări

- Claves Del Registro y Archivos Batch para Mejorar Windows 10Document6 paginiClaves Del Registro y Archivos Batch para Mejorar Windows 10Demis AndradeÎncă nu există evaluări

- Printf Uso en JavaDocument7 paginiPrintf Uso en JavaobarciaÎncă nu există evaluări

- De NuevoDocument3 paginiDe NuevosandraÎncă nu există evaluări

- LibertyaDocument19 paginiLibertyaOz VtÎncă nu există evaluări

- Monitorización de Aplicaciones Usando ELK StackDocument19 paginiMonitorización de Aplicaciones Usando ELK StackManuel VegaÎncă nu există evaluări

- Programación Visual BasicDocument30 paginiProgramación Visual BasicJohn Edison Castro Cubillos0% (1)

- Sirce Guia Registro PDFDocument2 paginiSirce Guia Registro PDFDaniela SaavedraMtzÎncă nu există evaluări

- Examen Final AlgoritmosDocument11 paginiExamen Final AlgoritmosOmar GutierrezÎncă nu există evaluări

- Cuadro Sinoptico Sistema de Informacion ControlDocument2 paginiCuadro Sinoptico Sistema de Informacion ControlMarisa Perez100% (2)

- Akpo2 PDFDocument14 paginiAkpo2 PDFNatalia Alejandra Caicedo RuizÎncă nu există evaluări

- Red Neuronal ArtificialDocument8 paginiRed Neuronal ArtificialdjosedaÎncă nu există evaluări

- Practica 6. Lenguaje EnsambladorDocument11 paginiPractica 6. Lenguaje EnsambladorTanni DiazÎncă nu există evaluări

- Unidad Educativa Marista PIODocument3 paginiUnidad Educativa Marista PIORonny BuitronÎncă nu există evaluări

- Intranet y extranet: ventajas y aplicacionesDocument4 paginiIntranet y extranet: ventajas y aplicacionesaasantiagocÎncă nu există evaluări

- Las Partes Internas de Una ComputadoraDocument9 paginiLas Partes Internas de Una ComputadoraPC Tzul100% (2)

- Informe Cliente/ServidorDocument8 paginiInforme Cliente/ServidornatykhueraÎncă nu există evaluări

- Instalar PGPDocument28 paginiInstalar PGPRicardo Pineda RiosÎncă nu există evaluări

- Códigos para Crear Scripts, Archivos Batch y Aplicaciones para BromasDocument1 paginăCódigos para Crear Scripts, Archivos Batch y Aplicaciones para BromasKey JernelÎncă nu există evaluări

- 43 DERBY 3 Conexión A La Base de Datos DerbyDocument6 pagini43 DERBY 3 Conexión A La Base de Datos DerbyemestÎncă nu există evaluări

- Sistema de Expertos de Soporte en La TomaDocument2 paginiSistema de Expertos de Soporte en La TomaÁngel Perez MayhuaÎncă nu există evaluări

- Analisis Forense - Tema3Document22 paginiAnalisis Forense - Tema3July m92100% (1)

- Practicas Labview-Arduino PDFDocument15 paginiPracticas Labview-Arduino PDFMihai BogdanÎncă nu există evaluări

- Manual MapleDocument17 paginiManual MapleAlfonso Aguilar AcevedoÎncă nu există evaluări

- Examen Final CourseraDocument12 paginiExamen Final CourseraJulio ManuelÎncă nu există evaluări

- Instruccion Registar Reset - 1Document7 paginiInstruccion Registar Reset - 1Cristhoffer Jeisson BasurtoÎncă nu există evaluări

- Vsphere Esxi Vcenter Server 70 Security Guide PDFDocument374 paginiVsphere Esxi Vcenter Server 70 Security Guide PDFJavier Alonso SanzÎncă nu există evaluări

- Cuestionario ProgramaciónDocument8 paginiCuestionario ProgramaciónRosa MariaÎncă nu există evaluări

- Práctica 1 Control de IluminaciónDocument7 paginiPráctica 1 Control de IluminaciónMaida Rengifo ChernezÎncă nu există evaluări

- Instalar Windows XP Desde La RedDocument6 paginiInstalar Windows XP Desde La Redcolbaip100% (9)