Documente Academic

Documente Profesional

Documente Cultură

Frostwolf - CyberSecurity Presentation

Încărcat de

Traian CezarTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Frostwolf - CyberSecurity Presentation

Încărcat de

Traian CezarDrepturi de autor:

Formate disponibile

CYBER SECURITY SERVICES PRESENTATION

Un brand al FROSTHOST IT SERVICES 1

IT WORKS FOR YOU ?

Audit Infrastructura

Despre noi

Echipa de securitate IT a companiei FROSTWOLF este

Scanare Vulnerabilitati formata din specialisti cu peste 15 ani de experienta in

domeniul securitatii IT. Detinem o multitudine de certificari

internationale care acopera intreaga arie de servicii si

echipamente :

Teste de penetrare MCP, MCSE, CISSP, LPIC-2, VCAP5-DCD, CCIE (RS,DC)

Condusa de un manager cu peste 20 de ani experienta in

domeniul IT, FROSTWOLF ofera, pe langa servicii premium,

siguranta, calitate, seriozitate, implicare si dinamism

Politici de securitate clientilor sai.

Un brand al FROSTHOST IT SERVICES 2

IT WORKS FOR YOU ?

INTRODUCERE

Securitatea Cibernetica

Audit

Intr-o lume a calculatoarelor, in care informația este preponderent digitală, accesul la

informații a devenit atat o necesitate cât si un pericol. Securizarea informației se face Prevent

pe mai multe nivele : infrastructură, echipamente de rețea, access fizic, protecție

impotriva virusilor, malware-ului, ransomware-ului, protecție a mailului, echipamente

Secure

mobile si licențiere corecta a software-urilor.

Serviciile noastre reprezinta evaluarea internă a Raportul de audit va conține o listă de propuneri

securității sistemelor informatice a clientului pentru făcută de către echipa de audit în vederea creşterii

a oferi asigurare managementului companiei că sunt nivelului de securitate al sistemelor operate de

îndeplinite cerințele tehnice și organizatorice privind client. Aceste propuneri se fac pe baza rezultatelor

protejarea sistemelor informatice și că riscurile obţinute în urma testelor de securitate şi constau în

semnificative la adresa confidențialității, integrității implementarea unor controale noi de securitate sau

și disponibilității datelor și operațiunilor companiei în corectarea aplicării unor controale deja existente.

sunt identificate și ținute sub control.

Un brand al FROSTHOST IT SERVICES 3

IT WORKS FOR YOU ?

DESCRIEREA ETAPELOR PROCESULUI DE AUDIT

Etapa I. Analiza iniţială a sistemului ţintă – este o etapă iniţială obligatorie în care se colectează informaţii

despre sistemul ce urmează a fi testat şi despre aşteptările responsabililor privind nivelul de securitate. Are următoarele

sub-etape de parcurgere:

• Identificarea sistemului ţintă – sub-etapă în care se definesc la nivel primar perimetrul şi elementele componente ale

sistemului ţintă.

• Identificarea documentelor de bune practică utilizabile ca referință pentru evaluarea nivelului de securitate

• Analiza configuraţiei sistemului ţintă – sub-etapă în care se studiază documentaţia sistemului şi se strâng informaţii de

la personalul tehnic pentru a putea defini o imagine detaliată a arhitecturii şi modului de funcţionare a sistemului ţintă.

Etapa II. Proceduri de testare a securităţii sistemelor informatice – etapă a procesului de testare în care se

proiectează şi se pune în aplicare setul de teste asupra sistemului ţintă. Implică parcurgere următoarelor sub-etape:

• Alegerea instrumentelor şi tehnicilor de testare – proces de selecţie şi proiectare a testelor în funcţie de specificul

sistemului ţintă.

• Derularea testelor de securitate – punerea în aplicare efectivă a testelor de securitate.

Livrabile:

• Acord privind domeniul și obiectivele activităților de testare

• Rezultate brute ale activităților de testare

Un brand al FROSTHOST IT SERVICES 4

IT WORKS FOR YOU ?

DESCRIEREA ETAPELOR PROCESULUI DE AUDIT

Etapa III. Proceduri de analiză a rezultatelor testării – interpretarea şi analiza rezultatelor testelor de securitate

efectuare în etapa anterioară. Principale activităţi ale acestei etape constau în:

• Raportarea vulnerabilităţilor tehnice descoperite în urma scanărilor de securitate.

• Propuneri de îmbunătăţire a sistemului de securitate bazate pe vulnerabilităţile şi neconformităţile descoperite în urma

derulării testelor de securitate.

• Elaborarea raportului final al testării securităţii sistemului informatic.

Livrabile:

• Raport de audit

• Plan de măsuri pentru remedierea riscurilor de securitate identificate

Un brand al FROSTHOST IT SERVICES 5

IT WORKS FOR YOU ?

OBIECTIVELE PROCESULUI DE AUDIT

• Identificarea și delimitarea elementelor sistemului ce urmează a fi testat;

• Analiza sistemului ţintă din punct de vedere arhitectural şi al modului de configurare;

• Inventarierea instrumentelor de testare disponibile şi definirea unor criterii de selecţie în vederea

efectuării testelor de securitate; proiectarea unor paşi de execuţie în efectuarea testelor de

securitate;

• Obţinerea acordului proprietarilor / responsabililor de resurse pentru efectuarea testelor;

• Execuţia testelor de securitate în conformitate cu paşi stabiliţi la proiectarea fazei de testare;

• Evaluarea rezultatelor testelor de securitate în vederea identificării vulnerabilităţilor şi elementelor ce

nu sunt conforme cu cerinţele;

• Determinare, în colaborare cu beneficiarul, a unui set complet de mecanisme şi măsuri de securitate

care să permită eliminarea vulnerabilităţilor şi reducerea astfel a riscurilor de securitate și a unui plan

de implementare a acestora.

Un brand al FROSTHOST IT SERVICES 6

IT WORKS FOR YOU ?

DOCUMENTE DE REFERINȚĂ PENTRU SERVICIILE DE EVALUARE

Standarde și ghiduri ce vor fi folosite ca referințe în planificarea activităților de audit sunt următoarele:

- ISO/IEC 27007:2011: Information technology -- Security techniques -- Guidelines for information security

management systems auditing

- ISO/IEC TR 27008:2011 Information technology -- Security techniques -- Guidelines for auditors on information

security controls

- Standarde ISACA:

o S2 Independence

o S5 Planning

o S6 Performance of Audit Work

o S13 Using the Work of Other Experts

- Ghiduri ISACA:

o G1 Using the Work of Other Auditors

o G8 Audit Documentation

- Metodologii de audit tehnic:

o Open Source Security Testing Methodology Manual (OSSTM)

o Information System Security Assessment Framework (ISSAF)

- SR ISO/CEI 27001:2006: Tehnologia informaţiei. Tehnici de securitate. Sisteme de management al securităţii

informaţiei. Cerinţe

Un brand al FROSTHOST IT SERVICES 7

IT WORKS FOR YOU ?

ANALIZA INITIALA

Identificarea sistemului ţintă

Efectuarea de teste de securitate presupune selectarea unui sistem, sau unui grup de sisteme, care să fie subiectul –

sistemul ţintă – a acestor teste. Identificarea sistemului ţintă presupune inventarierea tuturor entităţilor care fac parte din

cadrul sistemului selectat şi delimitarea graniţelor fizice şi logice ale sistemului.

Identificarea cerinţelor iniţiale

Pentru sistemul ţintă trebuie să fie cunoscute cerinţele de securitate în uz la momentul proiectării şi efectuării testelor de

securitate. Cerinţele de securitate identificate vor include toate elementele de securitate definitorii pentru funcţionarea

sistemului provenite din reglementări legale (legi sau dispoziţii în vigoare), regulamente de funcţionare interne (politici,

proceduri sau strategii organizaţionale) sau cerinţe tehnice de bună practică (parametrii optimi de configurare şi funcţionare).

Analiza configuraţiei sistemului ţintă

Proiectarea testelor de securitate şi selectarea instrumentelor tehnice de verificare a securităţii sistemului informatic sunt

fundamentate pe analiza arhitecturii şi configuraţiei curente a tuturor componentelor aferente sistemului ţintă ales.

Analiza configurației va lua în calcul următoarele elemente: topologii de interconectare; versiuni ale programelor de bază

(sisteme de operare, programe utilitare şi servicii ale sistemului de operare); programe de aplicaţii; mecanisme de securitate în

uz (politici de securitate, instrucţiuni sau regulamente de utilizare, patch-uri de securitate, aplicaţii de securitate, mecanisme de

autentificare a utilizatorilor etc.).

Analiza configuraţiei sistemului ţintă stă la baza selectării instrumentelor de testare necesare proiectării verificării de

securitate.

Un brand al FROSTHOST IT SERVICES 7

PROCEDURI DE TESTARE A SECURITĂŢII SISTEMELOR INFORMATICE

1. Alegerea instrumentelor şi tehnicilor de testare

În funcție de specificul sistemelor identificate în domeniul de evaluare, instrumentele

de testare automată pot include, fără a se limita la: Nmap, Nessus, Nexpose, MBSA,

Accunetix, Instrumente și proceduri dezvoltate de personalul de evaluare

2. Auditul de infrastructura

A. Analiza topologiei de reţea

B. Analiza configuraţiei sistemelor

a) Analiza sistemelor de tip ruter, firewall, IDPS

b) Analiza sistemelor de tip server de aplicație

c) Analiza sistemelor de tip server de email

d) Analiza sistemelor de tip server de baze de date

e) Analiza sistemelor de tip server DNS

f) Analiza altor sisteme de tip server

C. Analiza funcţionării mecanismelor de securitate existente

D. Testarea instruirii şi a cunoaşterii regulilor de securitate

Un brand al FROSTHOST IT SERVICES 9

IT WORKS FOR YOU ?

DERULAREA TESTELOR DE SECURITATE

Având în vedere varietatea instrumentelor şi tehnicilor de testare a securităţii se pot

identifica mai multe categorii de astfel de teste:

1. Teste de verificare a arhitecturii de reţea

2. Scanarea sistemelor în vederea identificării serviciilor de reţea

3. Scanarea de vulnerabilităţi a calculatoarelor din retea

4. Scanarea de virusi/malware/ransomware a calculatoarelor din retea

5. Analiza serviciilor de reţea ( DNS, DHCP etc )

6. Scanarea serviciilor care ruleaza pe servere

7. Analiza configuratiilor echipamentelor active de retea

8. Testarea accesului la echipamentele Wireless

9. Evaluarea conexiunii la internet si redundața acesteia

Un brand al FROSTHOST IT SERVICES 10

IT WORKS FOR YOU ?

TESTELE DE PENETRARE

Evaluarea internă a securității va fi complementată prin efectuarea de teste de penetrare

care se bazează pe încercarea unor scheme cunoscute de penetrare a sistemelor de calcul

prin intermediul slăbiciunilor de securitate a serviciilor de reţea identificate. Nu este necesară

cunoaşterea detaliilor de acces (parole de acces); se imită comportamentul maliţios al unui

atacator extern. Aceste teste pot perturba activitatea sistemelor de calcul în uz.

Testele de penetrare pot oferi următoarele beneficii:

• Testarea reţelei utilizând aceeaşi metodologie şi aceleaşi instrumente ca şi atacatorii;

• Verificarea vulnerabilităţilor existente;

• Mergând în profunzimea problematicii vulnerabilităţilor existente, se arată cum pot fi

exploatate acestea pentru atacarea sistemelor;

• Demonstrarea faptului că vulnerabilităţile nu există numai la nivel teoretic;

• Oferă doza de realism necesară abordării problemelor de securitate.

• Permit testarea procedurilor şi a riscului reprezentat de factorul uman (prin tehnici de

social engineering).

Un brand al FROSTHOST IT SERVICES 11

PROCEDURI DE ANALIZĂ A REZULTATELOR TESTĂRII

1. Raportarea vulnerabilităţilor

În urma efectuării testelor de securitate trebuie să se facă o colectare a informaţiilor

brute generate de instrumentele de lucru utilizate în vederea analizei şi documentării

nivelului actual de securitate şi identificarea vulnerabilităţilor la nivel de sistem ţintă. Analiza

rezultatelor testului de securitate trebuie să se concretizeze într-un raport de securitate care

să detalieze toate aspectele (negative sau pozitive) evidenţiate de efectuare testelor de

securitate.

2. Propuneri de îmbunătăţire a sistemului de securitate

Raportul de analiză a rezultatelor testelor de securitate trebuie să conţină propuneri de

îmbunătăţire a sistemului de securitate pentru sistemul ţintă în corelaţie cu aspectele

negative dezvăluite de efectuare testelor asupra sistemului ţintă. Recomandările de

îmbunătăţire a sistemului de securitate pot proveni din necesitatea de a contracara

vulnerabilităţi tehnice cunoscute (soluţii tehnice disponibile) sau din necesitatea diminuării

riscurilor de securitate generate de vulnerabilităţi noi (la care nu se cunosc rezolvări tehnice

imediate şi trebuie concepute soluţii temporare de prevenire a unor incidente de securitate).

3. Raportul final de audit

Un brand al FROSTHOST IT SERVICES 12

S-ar putea să vă placă și

- Exemplu Raport de AuditDocument2 paginiExemplu Raport de AuditBianca Georgiana VoicilaÎncă nu există evaluări

- 1.3. Plan de Implementare SMSIDocument12 pagini1.3. Plan de Implementare SMSIMihaela Vioară100% (1)

- Sistemul de Management Al Securitatii Informatiei Conform ISO 27001Document8 paginiSistemul de Management Al Securitatii Informatiei Conform ISO 27001Paula BiancaÎncă nu există evaluări

- SMSI Controale-Bulai-Rodica PDFDocument41 paginiSMSI Controale-Bulai-Rodica PDFViorica TurcanÎncă nu există evaluări

- Auditarea Sistemului InformaticDocument15 paginiAuditarea Sistemului InformaticDoina Osman100% (1)

- AUDITUL IT - CURS Isi II Standarde de Audit IT Si Faze Audit (Compatibility Mode)Document41 paginiAUDITUL IT - CURS Isi II Standarde de Audit IT Si Faze Audit (Compatibility Mode)Raluca AndreeaÎncă nu există evaluări

- Curs 2 MANAGEMENTUL SECURITATII INFORMATIEI PDFDocument5 paginiCurs 2 MANAGEMENTUL SECURITATII INFORMATIEI PDFRaducanu CarmenÎncă nu există evaluări

- Raport de AuditDocument7 paginiRaport de AuditMihaela TanasievÎncă nu există evaluări

- Auditul Sistemelor InformaticeDocument18 paginiAuditul Sistemelor Informaticedigeimomo100% (1)

- Auditul Sistemelor Informatice ALDICA ANDREEADocument23 paginiAuditul Sistemelor Informatice ALDICA ANDREEAAndreea Elena100% (1)

- Protectia Si Securitatea InformatieiDocument8 paginiProtectia Si Securitatea Informatieicatalina_barbuÎncă nu există evaluări

- Planificare SMSIDocument7 paginiPlanificare SMSInikitabaÎncă nu există evaluări

- Specialist Securitate ITDocument30 paginiSpecialist Securitate ITaliosax100% (1)

- Specialist Securitate IT PDFDocument30 paginiSpecialist Securitate IT PDFemil2809Încă nu există evaluări

- Consideratii Privind Auditul Sistemelor ERPDocument16 paginiConsideratii Privind Auditul Sistemelor ERPDacianaTÎncă nu există evaluări

- Dabija George - Securitatea Sistemelor de Calcul Si A Retelelor de Calculatoare - Partea I - MIDocument73 paginiDabija George - Securitatea Sistemelor de Calcul Si A Retelelor de Calculatoare - Partea I - MIAndrei AlexandruÎncă nu există evaluări

- Securitatea Sistemolor InformaticeDocument136 paginiSecuritatea Sistemolor InformaticeViorel NaziruÎncă nu există evaluări

- Proiectant Sisteme SecuritateDocument85 paginiProiectant Sisteme SecuritateRoxana NiculescuÎncă nu există evaluări

- Diagrama Ishikawa pentru gestionarea riscurilor: Anticiparea și rezolvarea problemelor din cadrul afaceriiDe la EverandDiagrama Ishikawa pentru gestionarea riscurilor: Anticiparea și rezolvarea problemelor din cadrul afaceriiÎncă nu există evaluări

- Sisteme Informatice de Gestiune (Indrumar Laborator) - Cristescu M.Document148 paginiSisteme Informatice de Gestiune (Indrumar Laborator) - Cristescu M.Szilvia NagyÎncă nu există evaluări

- Auditarea Sistemelor InformaticeDocument6 paginiAuditarea Sistemelor InformaticeMalinaÎncă nu există evaluări

- Studiu de Caz - Realizarea Efectiva A Unui Sistem de SecuritateDocument12 paginiStudiu de Caz - Realizarea Efectiva A Unui Sistem de SecuritateLucian MihÎncă nu există evaluări

- Inginer Curenti SlabiDocument54 paginiInginer Curenti SlabiLucian StefanescuÎncă nu există evaluări

- ASI-Audit Şi Evaluare Sisteme InformaticeDocument3 paginiASI-Audit Şi Evaluare Sisteme InformaticeRoxanaRoxaÎncă nu există evaluări

- Untitled 2Document5 paginiUntitled 2mike1998Încă nu există evaluări

- Sistemul de Management Al Securității Inf.Document9 paginiSistemul de Management Al Securității Inf.Streeter TvÎncă nu există evaluări

- MODULUL Securitate Informatica 2022Document47 paginiMODULUL Securitate Informatica 2022asociatiadeproprietariscbÎncă nu există evaluări

- anexa nr.22 specificatii tehniceDocument5 paginianexa nr.22 specificatii tehniceDiana LevintaÎncă nu există evaluări

- Tehnici de Audit Asistate Pe CalculatorDocument2 paginiTehnici de Audit Asistate Pe CalculatorAliAlinaÎncă nu există evaluări

- Jurnale de AplicațiiDocument3 paginiJurnale de AplicațiiSpiridon LilianaÎncă nu există evaluări

- CalitateDocument1 paginăCalitateGabriel CopaeÎncă nu există evaluări

- v1 4-Proiectarea Masurilor de SecuritateDocument64 paginiv1 4-Proiectarea Masurilor de SecuritateDedu SimonaÎncă nu există evaluări

- Osgg 1323 2020Document20 paginiOsgg 1323 2020alex_837972068Încă nu există evaluări

- Eseu Tic 2Document3 paginiEseu Tic 2Ilinca SimescuÎncă nu există evaluări

- Rezumat Curs Sisteme Securitate AntiefractieDocument2 paginiRezumat Curs Sisteme Securitate AntiefractieTudy GiolgauÎncă nu există evaluări

- 5 Tipuri de Măsuri Pentru Siguranța Cibernetică A Celor Care Lucrează de AcasăDocument2 pagini5 Tipuri de Măsuri Pentru Siguranța Cibernetică A Celor Care Lucrează de Acasămihail.achimÎncă nu există evaluări

- Rolul Refactorizarii Unui Sistem Informatic Pentru Imbunatatirea FiabilitatiiDocument16 paginiRolul Refactorizarii Unui Sistem Informatic Pentru Imbunatatirea FiabilitatiiAndrei Ulinici100% (1)

- VPNDocument2 paginiVPNalexandru.costanÎncă nu există evaluări

- Omega Trust Prezentarea CompanieiDocument13 paginiOmega Trust Prezentarea CompanieidracknerÎncă nu există evaluări

- Securitate ReteaDocument2 paginiSecuritate Reteaalexandru.costanÎncă nu există evaluări

- Anexa-4-Securitate CTEDocument1 paginăAnexa-4-Securitate CTEanamaria.lambing.cjtÎncă nu există evaluări

- Aet CursDocument55 paginiAet CursFlorin NiculaiÎncă nu există evaluări

- Implementarea Sistemelor de Management Al Securitatii Informatiei - IsO 27001 - 2013Document5 paginiImplementarea Sistemelor de Management Al Securitatii Informatiei - IsO 27001 - 2013Ana GradinaruÎncă nu există evaluări

- Cerinte MinimeDocument22 paginiCerinte MinimeZile NastereÎncă nu există evaluări

- Securitatea Datelor in ReteaDocument12 paginiSecuritatea Datelor in ReteaanabaÎncă nu există evaluări

- 7.construirea Politicilor de SecuritateDocument3 pagini7.construirea Politicilor de SecuritateДорин БурковскиÎncă nu există evaluări

- Amenințările persistente avansate în securitatea cibernetică: Războiul ciberneticDe la EverandAmenințările persistente avansate în securitatea cibernetică: Războiul ciberneticÎncă nu există evaluări

- Lanțul valoric al lui Michael Porter: Eliberați avantajul competitiv al companiei dvs.De la EverandLanțul valoric al lui Michael Porter: Eliberați avantajul competitiv al companiei dvs.Încă nu există evaluări

- Cartografierea fluxului de valoare: Reducerea deșeurilor și maximizarea eficiențeiDe la EverandCartografierea fluxului de valoare: Reducerea deșeurilor și maximizarea eficiențeiÎncă nu există evaluări

- Atacuri Cibernetice Si Securitatea Cibernetica - Subiecte ExamenDocument1 paginăAtacuri Cibernetice Si Securitatea Cibernetica - Subiecte ExamenTraian CezarÎncă nu există evaluări

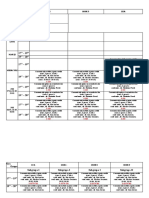

- Ziua Ora Grupa SCE Mmrt-SisrDocument2 paginiZiua Ora Grupa SCE Mmrt-SisrTraian CezarÎncă nu există evaluări

- Ziua Ora Grupa SCE Mmrt-SisrDocument2 paginiZiua Ora Grupa SCE Mmrt-SisrTraian CezarÎncă nu există evaluări

- Ziua Ora Grupa SCE Mmrt-SisrDocument2 paginiZiua Ora Grupa SCE Mmrt-SisrTraian CezarÎncă nu există evaluări

- Ziua Ora Grupa SCE Mmrt-SisrDocument2 paginiZiua Ora Grupa SCE Mmrt-SisrTraian CezarÎncă nu există evaluări

- Ziua Ora Grupa SCE Mmrt-SisrDocument2 paginiZiua Ora Grupa SCE Mmrt-SisrTraian CezarÎncă nu există evaluări

- Ziua Ora Grupa SCE Mmrt-Sisr: Online Online OnlineDocument2 paginiZiua Ora Grupa SCE Mmrt-Sisr: Online Online OnlineTraian CezarÎncă nu există evaluări

- Ziua Ora Grupa SCE Mmrt-SisrcDocument2 paginiZiua Ora Grupa SCE Mmrt-SisrcTraian CezarÎncă nu există evaluări

- Oea 20FINALDocument2 paginiOea 20FINALTraian Cezar0% (1)

- Ziua Ora Grupa SCE Mmrt-SisrcDocument2 paginiZiua Ora Grupa SCE Mmrt-SisrcTraian CezarÎncă nu există evaluări

- 10 PerspectiveDocument34 pagini10 PerspectiveMihai OrleanuÎncă nu există evaluări

- Ziua Ora Grupa SCE Mmrt-SisrDocument2 paginiZiua Ora Grupa SCE Mmrt-SisrTraian CezarÎncă nu există evaluări

- LL Diffie HellmanDocument3 paginiLL Diffie HellmanTraian CezarÎncă nu există evaluări

- Protocolul Lui BloomDocument1 paginăProtocolul Lui BloomTraian CezarÎncă nu există evaluări

- LI3 UTIL BloomDocument1 paginăLI3 UTIL BloomTraian CezarÎncă nu există evaluări