Documente Academic

Documente Profesional

Documente Cultură

Ce Este o Retea VPN

Încărcat de

Cristian ParpaleaTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Ce Este o Retea VPN

Încărcat de

Cristian ParpaleaDrepturi de autor:

Formate disponibile

REEA VIRTUAL IT&C PE TRU U ITI DE VM T I CERCETARE DISPERSATE GEOGRAFIC

Obiectivele generale ale proiectului

n contextul integrrii nvmntului cu cercetarea se impune dezvoltarea unor infrastructuri performante pentru activiti n comunfolosind ca suport tehnicile moderne de comunicaii i tehnologia reelelor de calculatoare. Folosind tehnologia VPN se poate realiza o reea integrat nvmnt-cercetare care ofer comunicaii de band larg i creaz posibilitatea extinderii zonei de acoperire cu diverse servicii n locaii defavorabile ca infrastructur de comunicaii i de nvmnt. Printre beneficiile promovrii reelei VPN se numr, spre exemplu, creterea calitii instruirii cercettorilor, a cadrelor didactice, a studenilor, etc. Proiectul are ca obiectiv realizarea i experimetarea unei reele VPN pentru uniti de nvmnt i cercetare care s permit activiti diverse precum: Cursuri i instruire e-learning, Comunicare, conferine cu mijloace multimedia, Crearea de biblioteci virtuale, Teste experimentale privind parametrii de transmisie, calitate i securitatea comunicaiilor, Dezvolatrea de pachete software specifice, etc. n acest scop se va realiza cte o platform experimental multimedia la fiecare unitate din consoriul care este format din 3 universiti i 2 instituii de cercetare, platforme care se vor integra folosind tehnologia reelelor VPN. Rezultatele cercetrii se vor concretiza prin realizarea unui ghid care s cuprind stabilirea condiiilor de implementare, exploatare i dezvoltare a platformelor multimedia i a reelelor VPN, comportamentul sistemelor de acces de band larg n realizarea i calitatea serviciilor oferite, soluii optime de utilizare i flexibilitatea acestora, posibilitile de extindere a aplicaiilor pentru nvmnt i cercetare i elaborarea unor prognoze cu privire la penetrarea noilor tehnologii n mediul de cercetare i de nvmnt din Romnia.

Ce este o reea VP

VPN (Virtual Private etwork) este o conexiune privat ntre dou sau mai multe reele sau calculatoare care trimit date protejate peste o reea public de date sau prin Internet. Reeaua virtual privat ofer astfel posibilitatea comunicrii, folosind o infrastructura de reea public, aa cum este Internetul. VPN conecteaz componentele i resursele unei reele private prin intermediul unei reele publice. Altfel spus, o reea virtual privat este o reea a companiei implementat pe o infrastructur comun, folosind aceleai politici de securitate, management i performan care se aplic de obicei ntr-o reea privat. Practic, tehnologia

reelelor virtuale private permite unei firme s-i extind prin Internet, n condiii de maxim securitate, serviciile de reea la distan oferite utilizatorilor, reprezentanelor sau companiilor partenere. Cu alte cuvinte, o reea privat virtual, VPN este o reea de calculatoare n care legturile ntre noduri sunt asigurate prin circuite virtuale n cadrul unei reele mai mari (n general Internet-ul) n locul unor legturi fizice (de exemplu cabluri). Pentru protocoalele de legtur utilizate de reeaua virtual se folosete denumirea de tunele prin reeaua mai mare. n general o reea VPN are o topologie mai complex dect punct-la-punct. O reea VPN permite calculatoarelor ca aparent s fie la o alt adres IP, dect cea care conecteaz calculatoarele la Internet. O reea VPN poate fi mprit n trei segmente distincte (figura 1): dial-in; intern, extern Segment intern A Utilizator la distan Internet Segment intern B segment dial-in segment intern segment extern

Fig. 1 Segmentele componente ale unei reele VPN Cea mai important parte a unei soluii VPN este securitatea. Faptul c prin natura lor, prin VPN-uri se transmit date private prin reele publice, ridic dubii cu privire la securitatea acestor date i impactul pierderii datelor. Atributele sunt: Autentificare (controlul accesului); Prezentare (criptare - confidenialitate) ; Transport (integritatea datelor) ; Non-repudiere - acest serviciu ar oferi dovezi de nefalsificare, justific faptul c o anumit aciune a avut loc. Non repudierea originii nseamn c datele au fost trimise i non repudierea primirii dovedete c datele au fost recepionate. Beneficiile serviciilor oferite prin VPN sunt: Convergena serviciilor voce, video, date se realizeaz cu costuri mici; Accesarea securizat de la distan a resurselor companiei; Costuri predictibile i uor de bugetat, independente de trafic; Posibilitatea transfer any-to-any pentru aplicaii de date-voce-video;

Suport fiabil pentru integrarea LAN-urilor; Securitatea transmisiei datelor; Rat de transfer constana, garantat tehnologic; Soluii inteligene de management. Structura general a unei reele VPN este prezentat n figura 2. O reea VPN poate fi realizat pe diverse reele de transport deja existente: Internetul public, reeaua furnizorului de servicii IP, reele Frame Relay i ATM. Astzi, tot mai multe VPN-uri sunt bazate pe reele IP. Realizarea comunicaiilor rapide, fiabile i sigure ntre sedii, filiale, birouri i punctele de lucru necesit uzual folosirea unor reele WAN (reele de arie larg). Fig. 2 Structura general a VPN

Tipuri de VP i moduri de utilizare a acestora

Exist trei tipuri principale de VPN-uri: VPN-urile cu acces de la distan (Remote Access VP ) permit utilizatorilor (dial-up spre exemplu) s se conecteze securizat la un site central printr-o reea public. VPN-urile intranet (Intranet VP ) permit extinderea reelelor private prin Internet sau alt serviciu de reea public ntr-o manier securizat. VPN-urile extranet (Extranet VP ) permit conexiuni securizate ntre toate tipurile de utilizatori Clasificri ale VPN-urilor se pot face i n funcie de alte criterii: dac sunt suprapuse sau punct la punct dac sunt sau nu orientate pe conexiune, dac sunt securizate i de ncredere Tehnologia VPN folosete o combinaie de tunelare, criptare, autentificare i mecanisme i servicii de control al accesului, folosite pentru a transporta traficul pe Internet, o reea IP administrat, sau reeaua unui furnizor de servicii. Deci VPN permite utilizatorilor s comunice printr-un tunel prin Internet sau o alt reea public n aa fel nct participanii la tunel s se bucure de aceeai securitate i posibiliti puse la dispoziie numai n reelele private. n mod normal, cnd proiecteaz o soluie de acces de la distan la o reea, se dorete accesul controlat la resurse i informaii. n consecin, o soluie VPN trebuie s realizeze cel puin urmtoarele funcii vitale: Autentificarea utilizatorului - Soluia trebuie s verifice identitatea utilizatorului i s permit accesul prin VPN numai utilizatorilor autorizai. n plus, soluia trebuie s

permit monitorizarea i consemnarea activitilor, pentru a arta cine i cnd a accesat o anume informaie. Gestionarea adreselor. Soluia trebuie s asocieze unui client o adres din reeaua privat i s asigure c adresele private rmn secrete. Criptarea datelor. Datele transferate prin reeaua public trebuie fcute ilizibile pentru clienii neautorizai. Gestiunea cheilor. Soluia trebuie s genereze i s mprospteze cheile de criptare pentru client i pentru server. Suport multiprotocol. Soluia trebuie s fie capabil s foloseasc protocoalele existente n reelele publice, cum ar fi IP (Internet Protocol), IPX (Internet Packet Exchange) etc.

Pachetele de date se transmit printr-un tunel, folosind operaia de tunelare. Tehnologiile de tunelare exist de ctva timp, printre cele mai cunoscute numrndu-se: Tunelare S A (Secure omadic Access) peste IP. Cnd traficul SNA este trimis peste o inter-reea IP de corporaie, cadrul SNA este ncapsulat n UDP (User Datagram Protocol) si i se adaug antet IP. Tunelare IPX (Internetwork Packet Exchange) pentru Novell NetWare peste IP. Cnd un pachet IPX este trimis unui server NetWare sau unui ruter IPX, serverul sau ruterul anvelopeaz pachetul IPX ntr-un UDP cu antet IP, i l trimite apoi peste inter-reeaua IP.

n ultimii ani au fost create noi tehnologii de tunelare, tehnologii care stau la baza implementrilor de VPN existente: Protocolul de tunelare punct-la-punct, PPTP. Acesta permite traficului IP, IPX i NetBEUI s fie criptat i ncapsulat ntr-un antet IP pentru a fi transmis printr-o reea de tranzit IP de corporaie sau public (Internet). Protocolul de tunelare pe nivel 2, L2TP. Acesta permite traficului IP, IPX sau NetBEUI s fie criptat i transmis prin orice mediu care permite transmisia punct-la-punct a datagramelor, cum ar fi: IP, X.25, Frame Relay sau ATM. Tunel bazat pe securitatea IP, IPSec. Acesta permite coninutului IP s fie criptat i apoi ncapsulat ntr-un antet IP pentru a fi transmis printr-o reea de tranzit IP. Cele patru moduri (metode) de transmisie ntlnite n soluiile VPN sunt: Modul de transmisie in-place (In Place Transmission Mode) - este de obicei o soluie specific unui anumit productor, n care doar datele sunt criptate. Dimensiunea pachetelor nu este afectat, prin urmare mecanismele de transport nu sunt afectate. Modul transport (Transport Mode) - doar segmentul de date este criptat, deci mrimea pachetului va crete. Acest mod ofer o confidenialitate adecvat a datelor pentru reele VPN de tip nod-la-nod. Modul tunel criptat (Encrypted Tunnel Mode) - informaia din antetul IP i datele sunt criptate, anexndu-se o nou adres IP, mapat pe punctele terminale ale VPN. Se asigur o confidenialitate global a datelor.

Modul tunel necriptat ( on - encrypted Tunnel Mode) - nici o component nu este criptat, toate datele sunt transportate n text clar. Nu se ofer nici un mijloc de asigurare a confidenialitii datelor.

O reea VPN bine proiectat folosete cteva metode care menin datele i conexiunea securizate: firewall-uri, criptarea, IPSec sau server AAA. Securizarea traficului cu IPSec se bazeaz pe: Crearea unei hri a traficului n reea ce include traficul care trebuie permis sau blocat, punctele surs destinaie i informaiile despre protocoalele folosite. Crearea de filtre care corespund traficului de reea identificat anterior. Modele de reele Se definesc trei modele de reele bazate pe tehnologia MPLS: Modelul overlay, VPN de nivel 2; Modelul n perechi (peer), VPN de nivel 3; Modelul perechi - MPLS VPN

Alte reele VPN: 1. Reele SSL-VPN creaz o reea VPN peste reeaua public Internet, asigurnd accesul securizat la resursele organizaiei pentru utilizatori la distan, ca i cum acetia ar fi localizai n reeaua organizaiei. 2. ReeleOpen VPN- OpenVPN este un standard VPN de tip open. Este o variant de VPN bazat pe SSL capabil s ruleze peste UDP. Sunt disponibile implementri client i server pentru toate sistemele de operare importante. 3. Reele VPN cu "tinc" TincPN este un protocol cu auto-rutare pentru reele mesh, utilizat pentru dezvoltarea de reele VPN cu compresie i criptare. Priectul a fost demarat n 1998 de Guus Sliepen, Ivo Timmermans i Robert van der Meulen, fiind dezvoltat sub licen GPL. Versiunea activ este 1.08 din iunie 2007. 4. Reele VPN "Hamachi" - Hamachi este aplicaie de reea VPN gratuit cu fr configurare (zero-configurare) capabil s stabileasc legturi directe ntre calculataore aflate n spatele unor firewall-uri NAT, fr a cere reconfigurare (n cele mai multe cazuri). Practic, se stabilete o conexiune peste Internet care emuleaz legturile existente ntre calculatoarele dintr-o reea local.

Elemente care determin calitatea serviciilor

Calitatea serviciilor QoS (Quality of Service) se refer la capacitatea unei reele de a asigura servicii corespunztoare prin diferite tehnologii. Scopul de baz al QoS este de a acorda prioriti n funcie de lrgimea de band, jitter i ntrziere, dar i s mbunteasc pierderile. Acordarea prioritilor se face n aa fel nct mrirea prioritilor la una sau mai multe conexiuni s nu conduc la pierderea altor legturi. Mrimile menionate anterior sunt utilizate pentru a caracteriza performanele reelei. Cerinele referitoare la QoS variaz n funcie de cerinele aplicaiilor. Pentru VoIP mrimile importante supravegheate sunt: ntrzierea, jitterul i numrul de pachete pierdute. Pentru aplicaiile care implic transfer de date se analizeaz lrgimea de band. Arhitectura de baz introduce trei pri fundamentale (figura 3) pentru implementarea QoS:

Identificarea i coordonarea QoS-ului de la un capt la altul al transmisiei ntre elementele reelei; QoS n cadrul unui singur element al reelei; Funciilor de management, control i administrare a traficului ntre puncte terminale, de-a lungul reelei.

Fig. 3 Cele trei componente ale implementrii QoS de baz

Strategii folosite pentru QoS

Pe lng securitatea datelor, utilizatorii reelei VPN mai sunt interesai i de calitatea serviciilor care li se ofer atunci cnd ncearc s acceseze anumite aplicaii de la distan. Nivelurile acceptate pentru ntrzieri difer i sunt tolerate diferit, n funcie de aplicaie. Blocurile de baz care alctuiesc QoS pentru VPN sunt: Clasificarea pachetelor utiliznd CAR (Committed Access Rate); Managementul lrgimii de band (policing cu CAR, modelare cu GTS/FRTS, alocarea lrgimii de band cu WFQ); Evitarea Congestiilor (cu WRED); Continuitatea prioritii pachetelor peste VPN de strat 2 i 3 (cu MPLS).

Datorit avantajelor aduse n domeniul comunicaiilor de date referitoare la scalabilitate, reducerea complexitii operaiilor din reea, uurina de a permite implementare VPN-urilor, posibilitatea de a oferii diferite nivele de servicii MPLS este un pas important n evoluia tehnologiei de comutare multilevel pentru reeaua Internet i nu numai. Traficul VPN poate fi multiplexat n tunele LSP exterioare astfel nct numrul de tunele s corespund la numrul de rutere marginale i nu la numrul mult mai mare de VPNuri deservite de aceste rutere. Aceast metod reduce problemele de scalabilitate prin scderea ordinului problemei la m, unde m este numrul de LSR-uri care asigura accesul la n site-uri VPN cu mn. Tunelele LSP exterioare pot fi folosite pentru asigurarea diferitelor domenii de CoS ceea ce permite furnizorului de servicii s garanteze clienilor anumite tipuri de servicii.

Criptarea necesit resurse mari de procesare i memorie, din acest motiv productorii recomand instalarea de carduri acceletatoare (accelerator cards) VPN care sunt destinate exclusiv criptrii/decriptrii datelor i n acest fel ruterul nu este implicat n aceste procese, mrindu-se astfel performanele de rutare. n cazul cantitii mare de trafic, ruterul stocheaz temporar traficul multimedia pn cnd legtura serial nu se mai poate folosi. Din acest motiv cresc ntrzierile pentru c tratamentul preferenial trebuie aplicat acestui trafic, restul traficului ignorndu-se temporar. Parametrul jitter nu a fost afectat de ctre VPN. Chiar dac valorile msurate sunt puin peste valorile limit, calitatea videoconferinei (audio i video) nu a fost afectat. n scenariul propus de el nu s-a schimbat nici procentul de pierdere a pachetelor. Din rezultatele obinute din msurtorile efectuate asupra unui scenariu de videoconferin, se poate concluziona c este posibil i practic implementarea unei VPN pentru o infrastructur de campus. Dac VPN-ul este aplicat unei reele mai mari cum este Internetul, trebuie luate n considerare aspecte legate de cantitatea mai mare de trafic, momentul din zi etc. Dac videoconferina ar fi fost setat n timpul orelor de vrf i fr mecanisme de QoS, atunci calitatea sa ar fi putut fi puternic afectat. Pentru reele cu trafic mare este necesar utilizarea tehnicilor de prioritizare a traficului pentru a avea sigurana transferului fr s se afecteze parametrii QoS. Aceast lucrare trateaz de asemenea i configurarea VPN n diferite sisteme de oprerare cum ar fi Unix i Windows. n sistemul de operare Unix exist mai multe modaliti de configurare a conexiunilor VPN: IPSEC (Internet Protocol SECurity) - este un standard creat de IETF (Internet Engineering Task Force) ca metod obligatorie de codificare atunci cnd IP versiunea 6 va deveni protocolul Internet standard (n prezent versiunea standard este IPV4). n prezent exist numeroase pachete software ce implementeaz IPSEC prin IPV411. PPP over OpenSSH - prin utilizarea acestei metode se poate configura o interfa PPP astfel nct s utilizeze SSH n vederea codificrii tuturor datelor care traverseaz interfaa PPP1. CIPE (Crypto IP Encapsulation) - prin intermediul acestei metode pachetele IP sunt direcionate prin interfeele IP selectate sub form de pachete UDP codificate. CIPE implic o suprasarcin mai redus dect PPP over OpenSSH, deci este de ateptat obinerea unor performane superioare.

Datorit proiectului CIPE-Win32 se poate configura o conexiune VPN folosind CIPE i pe Windows. Scopul sistemului CIPE const din configurarea unei legturi securizate ntre dou puncte terminale ale unei comunicaii. Este posibil autentificarea legturii (fiecare extremitate a comunicaiei i poate demonstra identitatea), iar datele care trec prin legtura respectiv pot fi securizate(deoarece sunt codificate). n figura este prezentat o configuraie VPN.

Tipul de VPN (figura 6. 1) cel mai des implementat este IPSec, de cnd IPSec este bazat pe standard. Nu este vorba de un singur protocol ci de un ntreg set de protocoale. Cnd se folosete IPSec, este necesar s se verifice c routerele suport un subset comun de protocoale al IPSec, i c acestea sunt documentate corespunzator. Dac acest lucru este trecut cu vederea, echipamentul se poate dovedi incompatibil sau extrem de dificil de configurat.

Fig. 6. 1 Topologia unei reele VPN Din mai 2004 ruterele SOHO compatibile cu IPSec cau i cu QoS nu sunt des ntlnite. Cnd se alege un ruter compatibil i cu IPSec si QoS, trebuie verificat ca QoS-ul s fie compatibil prin IPSec VPN. Dac pachetele sunt marcate pentru utilizarea QoS, dar apoi sunt criptate pentru transportul prin VPN, marcajele QoS nu vor mai putea fi citite cnd este aplicat politica QoS. Ruterul trebuie s accepte copierea marcajelor QoS de pe pachetele originale pe headerul IPSec.

Specificarea cerinelor privind arhitectura general a sistemului

Din considerente de flexibilitate i disponibilitate pentru o diversitate mare de posibile aplicaii, se intenioneaz dezvoltarea a dou tipuri de reele VPN dup cum urmeaz: 1. CERVIT-VP -PPTP - Reea VPN construit pe baz de circuite virtuale (tunel) prin Internet, conform standardului PPTP (Point-to-point Tunneling Protocol). Motivul este larga utilizare n domeniul e-learning a sistemului de operare Windows, care are integrate module specifice standardului PPTP pentruWindows 2000, XP, Vista 2. CERVIT-Open-VP - Reea VPN conform standardului OpenVPN (variant de VPN bazat pe SSL). Motivul, este o soluie complet SSL VPN open source care combin o gam larg de configuraii, incluznd acces la distan, VPN site-to-site, securitate Wi-Fi, soluii de acces la distan la nivel de organizaie cu o ncrcare echilibrat i un control granular al accesului. OpenVPN ofer o alternativ simpl la alte tehnologii VPN avnd ca int organizaiile mici i mijlocii i sunt disponibile implementri client i server pentru toate sistemele de operare importante. Avantajele acestui mod de organizare constau n: economia de resurse, administrarea mai eficient a reelei VPN, posibiliti evoluate de monitorizare a parametrilor i asigurarea calitii,

implementarea coerent a modificrilor (adaptrilor). Obligaiile care trebuie asumate se refer la:

Alocarea resurselor (hard i soft) pentru punerea n funciune a serverului, Asigurarea funcionrii continue a serverului, Asumarea responsabilitii de operare continu a serverului, Modificare uoar pentru compatibilitate cu aplicaiile experimentate, Asistarea celorlali parteneri n configurarea staiilor pentru lucrul n sistem, Colaborarea cu ceilali parteneri la constituirea grupului nchis de utilizatori, Ghidarea partenerilor pentru implementarea msurilor de securitate convenite, Asigurarea extensiilor (n msura posibilitilor) n funcie de cerine, Comunicarea permanent cu partenerii pentru operarea reelei n ansamblu.

Concluzii

n vederea realizrii infrastructurii VPN pentru proiectul CERVIT au fost studiate principalele soluii de realizare i au fost selectate cele mai potrivite variante, n concordan cu obiectivele i condiiile proiectului. Cu privire la modalitatea de implementare a reelei VPN i conectarea n sistemul de comunicaii, s-a optat pentru o soluie construit bazat pe reeaua public Internet (accesibil tuturor partenerilor), soluia de achiziie de servicii de la un furnizor ISP/NSP fiind inacceptabil pentru resursele i specificul proiectului. Problema metodelor i instrumentelor pentru asigurarea calitii serviciilor (QoS) este delicat. Utilizarea acestora este necesar n cazul soluiei VPN construit, dar astfel de produse nu sunt disponibile n gama GPL Free software. n aceste condiii sunt de luat n considerare imaginarea unor benchmark-uri particularizate pentru aplicaiile experimentate n cadrul proiectului. Specificaiile pentru reeaua VPN au la baz principiul flexibilitii maxime i realizarea ct mai rapid. n acest scop se au n vedere implementarea a dou soluii: soluie bazat pe circuite virtuale PPTP, uor de pus n funciune i de utilizat, dar limitat la SO Windows i cu securitate mai redus, dar acceptabil, evoluia, n msura posibilitilor, ctre o soluie mult mai performant bazat pe o reea virtual OpenVPN.

S-ar putea să vă placă și

- Retele Private VirtualeDocument14 paginiRetele Private VirtualeMihaela CristinaÎncă nu există evaluări

- Securitatea Informatiei VPNDocument26 paginiSecuritatea Informatiei VPNAny MinoiuÎncă nu există evaluări

- Retele VPNDocument27 paginiRetele VPNAna MariaÎncă nu există evaluări

- Rețelele WirelessDocument26 paginiRețelele WirelessSergiu NeculaitaÎncă nu există evaluări

- Tunele GREDocument5 paginiTunele GREMicutzul1985Încă nu există evaluări

- Lucrare de LicentaDocument19 paginiLucrare de Licentalacramioara69100% (1)

- Dabija George - Securitatea Sistemelor de Calcul Si A Retelelor de Calculatoare - Partea I - MIDocument73 paginiDabija George - Securitatea Sistemelor de Calcul Si A Retelelor de Calculatoare - Partea I - MIAndrei AlexandruÎncă nu există evaluări

- Evoluția Telefoniei Spre Voice Over IPDocument19 paginiEvoluția Telefoniei Spre Voice Over IPAlexandru JuncuÎncă nu există evaluări

- 5.tehnician Infrastructura Retele de Telecomunicatii - FinalDocument823 pagini5.tehnician Infrastructura Retele de Telecomunicatii - FinalpuskyboyÎncă nu există evaluări

- Proiectarea Unei Retele de CalculatoareDocument23 paginiProiectarea Unei Retele de Calculatoareliviu_ilasÎncă nu există evaluări

- 2017 - 05 - 06 - CCNA 1 - Sedinta01 - v1007.10Document39 pagini2017 - 05 - 06 - CCNA 1 - Sedinta01 - v1007.10Marius Bogdan SandaÎncă nu există evaluări

- Retele WirelessDocument47 paginiRetele WirelessАвраам ШниперсонÎncă nu există evaluări

- Modelul OsiDocument24 paginiModelul Osioffice seolinkÎncă nu există evaluări

- Compresia DatelorDocument5 paginiCompresia DatelorDima PavalachiÎncă nu există evaluări

- Ccna 2Document17 paginiCcna 2ralluca123Încă nu există evaluări

- Tehnologia WDMDocument15 paginiTehnologia WDMMÎncă nu există evaluări

- Teme Proiecte Licenta 2016 - 2017Document27 paginiTeme Proiecte Licenta 2016 - 2017mem777Încă nu există evaluări

- Administrator Retele Locale Si de Comunicatii 1 To 92Document319 paginiAdministrator Retele Locale Si de Comunicatii 1 To 92Prunaru Cristian50% (2)

- Componente Concepte Si Tehnologii de Retele de Calculatoare MUNTEANU DACIANADocument62 paginiComponente Concepte Si Tehnologii de Retele de Calculatoare MUNTEANU DACIANAsnakekgb100% (1)

- Proiectarea Unei Retele de Calculatoare (Repaired)Document19 paginiProiectarea Unei Retele de Calculatoare (Repaired)Marian-Daniel RasuÎncă nu există evaluări

- Proiectarea RetelelorDocument225 paginiProiectarea RetelelorMihai Carabas100% (10)

- Protocolul OSPF Si BGPDocument17 paginiProtocolul OSPF Si BGPScutaru RazvanÎncă nu există evaluări

- Retelistica IT&CDocument20 paginiRetelistica IT&Csoarece_urat100% (1)

- Curs GSMDocument7 paginiCurs GSMMihai GM100% (1)

- RutareaDocument55 paginiRutareaWalleDonattiÎncă nu există evaluări

- An1 Ifr - Securitatea RetelelorDocument20 paginiAn1 Ifr - Securitatea RetelelorMadalin SandaÎncă nu există evaluări

- Cisco RomDocument8 paginiCisco RomDan PanteaÎncă nu există evaluări

- Securitate WirelessDocument24 paginiSecuritate Wirelesscatalin1078Încă nu există evaluări

- Securitatea Sistemelor de ComunicațiiDocument14 paginiSecuritatea Sistemelor de ComunicațiiggrrrrllÎncă nu există evaluări

- Administrarea RetelelorDocument91 paginiAdministrarea RetelelorAlex RiganiÎncă nu există evaluări

- Arhitecturi de ReteaDocument22 paginiArhitecturi de Reteaivan_elena_4Încă nu există evaluări

- Reţeaua ISDNDocument12 paginiReţeaua ISDNRodicaChirtoacaÎncă nu există evaluări

- Bluetooth ArhitecturaDocument15 paginiBluetooth ArhitecturaVali ValentinÎncă nu există evaluări

- Arhitectura Retelelor Fara FirDocument8 paginiArhitectura Retelelor Fara FirRadu Dondera100% (1)

- 2 Nivelul FizicDocument43 pagini2 Nivelul FizicAliona LucicÎncă nu există evaluări

- L1 - Codarea RLE Pentru TextDocument3 paginiL1 - Codarea RLE Pentru TextDumitru GheorgheÎncă nu există evaluări

- Curs Reţele de Comunicaţii Mobile v2Document82 paginiCurs Reţele de Comunicaţii Mobile v2sucdemeerÎncă nu există evaluări

- Comunicatii 3G-4GDocument16 paginiComunicatii 3G-4GFreedom-Night AlexÎncă nu există evaluări

- Subiecte Examen RC2020Document22 paginiSubiecte Examen RC2020Nastea FrecăuțanÎncă nu există evaluări

- Retea de Calculatoare v2Document19 paginiRetea de Calculatoare v2robo11223Încă nu există evaluări

- RetelisticaDocument33 paginiRetelisticaAndrei SebyÎncă nu există evaluări

- Securizarea Sistemelor InformaticeDocument19 paginiSecurizarea Sistemelor InformaticeBolota AlexÎncă nu există evaluări

- Retele Pentru Comunicatii IndustrialeDocument74 paginiRetele Pentru Comunicatii IndustrialeP_adelin6274Încă nu există evaluări

- RETELEDocument30 paginiRETELEMarian LepadatuÎncă nu există evaluări

- Administrarea Reţelelor de CalculatoareDocument111 paginiAdministrarea Reţelelor de CalculatoareReNeGaDe124Încă nu există evaluări

- Diagnosticarea CalculatoarelorDocument23 paginiDiagnosticarea CalculatoarelorValeriu ŞandruÎncă nu există evaluări

- Proiectarea Si Implementarea Unei Retele Locale Si A Unei Aplicatii SNMPDocument29 paginiProiectarea Si Implementarea Unei Retele Locale Si A Unei Aplicatii SNMPVelicuLaurentiuÎncă nu există evaluări

- Tema SubreteleDocument6 paginiTema SubreteleBogdan Boby100% (1)

- Introducere in Domeniul Securitatii InformaticeDocument44 paginiIntroducere in Domeniul Securitatii InformaticeIrina SimionovÎncă nu există evaluări

- Comunicatii MobileDocument43 paginiComunicatii MobilePavel CatalinÎncă nu există evaluări

- 2013 RL PDFDocument426 pagini2013 RL PDFRazvan Rughinis96% (102)

- Retele de Comunicatii PABXDocument15 paginiRetele de Comunicatii PABXLarisaÎncă nu există evaluări

- Copiutza Retele de CalcDocument2 paginiCopiutza Retele de Calcdinu edy100% (1)

- 1 Popa Marius TudorIo VPNDocument22 pagini1 Popa Marius TudorIo VPNCristiBarbuÎncă nu există evaluări

- VPNDocument30 paginiVPNСтепан Филатов100% (1)

- Text 51 TIA FEAADocument5 paginiText 51 TIA FEAApaulÎncă nu există evaluări

- Curs14 - RC - VPN IntranetDocument14 paginiCurs14 - RC - VPN IntranetParis GreenÎncă nu există evaluări

- Retele VPN Protocolul IPSecDocument30 paginiRetele VPN Protocolul IPSecNeagu Alexandra100% (1)

- Text 05Document5 paginiText 05Ioana DascăluÎncă nu există evaluări

- Retele VPNDocument25 paginiRetele VPNLauraÎncă nu există evaluări

- IX MITROPOLITUL VENIAMIN COSTACHI Al Moldovei Şi SuceveiDocument3 paginiIX MITROPOLITUL VENIAMIN COSTACHI Al Moldovei Şi SuceveiCristian ParpaleaÎncă nu există evaluări

- Religia in Antichitate - Mesopotamia Si EgiptDocument1 paginăReligia in Antichitate - Mesopotamia Si EgiptCristian ParpaleaÎncă nu există evaluări

- XII Oameni de Cultură Români 1Document2 paginiXII Oameni de Cultură Români 1Cristian ParpaleaÎncă nu există evaluări

- XI Contributia Voievozilor Romani La Formarea Si Dezvoltarea Culturii NationaleDocument8 paginiXI Contributia Voievozilor Romani La Formarea Si Dezvoltarea Culturii NationaleCristian Parpalea100% (1)

- XI Contributia Voievozilor Romani La Formarea Si Dezvoltarea Culturii Nationale - XIDocument8 paginiXI Contributia Voievozilor Romani La Formarea Si Dezvoltarea Culturii Nationale - XICristian ParpaleaÎncă nu există evaluări

- Religia in Antichitate - Mesopotamia Si EgiptDocument1 paginăReligia in Antichitate - Mesopotamia Si EgiptCristian ParpaleaÎncă nu există evaluări

- IX Mitropolitul Andrei ŞagunaDocument2 paginiIX Mitropolitul Andrei ŞagunaCristian ParpaleaÎncă nu există evaluări

- Parpalea CristianDocument6 paginiParpalea CristianCristian ParpaleaÎncă nu există evaluări

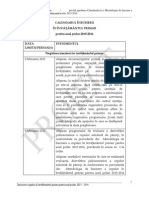

- PROIECTARE CURRICULARA-Evaluare - Manual - 2019Document4 paginiPROIECTARE CURRICULARA-Evaluare - Manual - 2019Cristian ParpaleaÎncă nu există evaluări

- Religia in Antichitate - Mesopotamia Si EgiptDocument1 paginăReligia in Antichitate - Mesopotamia Si EgiptCristian ParpaleaÎncă nu există evaluări

- Parpalea CristianDocument2 paginiParpalea CristianCristian ParpaleaÎncă nu există evaluări

- Parpalea CristianDocument6 paginiParpalea CristianCristian ParpaleaÎncă nu există evaluări

- Educaţia EcologicăDocument4 paginiEducaţia EcologicăCristian ParpaleaÎncă nu există evaluări

- Centenarul MariiDocument9 paginiCentenarul MariiCristian ParpaleaÎncă nu există evaluări

- Centenarul MariiDocument9 paginiCentenarul MariiCristian ParpaleaÎncă nu există evaluări

- Proiect - Calendarul Inscrierii in Clasa Pregatitoare 2015-2016Document6 paginiProiect - Calendarul Inscrierii in Clasa Pregatitoare 2015-2016Raluca PantaziÎncă nu există evaluări

- Prevenirea Si Combaterea ViolenteiDocument3 paginiPrevenirea Si Combaterea ViolenteiBejan Corina100% (2)

- Rezumat Lucrare Grad I ReligieDocument8 paginiRezumat Lucrare Grad I ReligieCristian Parpalea100% (1)

- Prevenirea Si Combaterea ViolenteiDocument3 paginiPrevenirea Si Combaterea ViolenteiBejan Corina100% (2)

- Traditii Si Obiceiuri La Romani ReferatDocument3 paginiTraditii Si Obiceiuri La Romani Referatadrianapop4684% (19)

- TraditiiionelaDocument4 paginiTraditiiionelaDaniela IvanÎncă nu există evaluări

- Didactica LB EnglezeDocument51 paginiDidactica LB EnglezeCristian Parpalea50% (2)

- De Ce Ţinem Duminica Şi Nu SâmbătaDocument3 paginiDe Ce Ţinem Duminica Şi Nu SâmbătaCristian ParpaleaÎncă nu există evaluări

- Religia În ŞcoalăDocument2 paginiReligia În ŞcoalăCristian ParpaleaÎncă nu există evaluări

- PP Despre IehovaDocument10 paginiPP Despre IehovaCristian ParpaleaÎncă nu există evaluări

- (WWW - Fisierulmeu.ro) PR Cleopa - Predici La Sarbatorile de Peste AnDocument294 pagini(WWW - Fisierulmeu.ro) PR Cleopa - Predici La Sarbatorile de Peste AnLazarovici Costel IlieÎncă nu există evaluări

- Catalin Radu - OMUL CEL NOU" IN CONCEPTIA ANTROPOLOGICA PAULINADocument14 paginiCatalin Radu - OMUL CEL NOU" IN CONCEPTIA ANTROPOLOGICA PAULINAHudac Apostol Elena IonelaÎncă nu există evaluări

- Santinela OrtodoxaDocument114 paginiSantinela OrtodoxaCristian ParpaleaÎncă nu există evaluări

- Teologia Biblica A Noului Testament - Octavian BabanDocument447 paginiTeologia Biblica A Noului Testament - Octavian BabanStoica Daniel100% (7)

- Teologia Biblica A Noului Testament - Octavian BabanDocument447 paginiTeologia Biblica A Noului Testament - Octavian BabanStoica Daniel100% (7)