Documente Academic

Documente Profesional

Documente Cultură

Raportul Proiectului

Încărcat de

ScribdTranslationsTitlu original

Drepturi de autor

Formate disponibile

Partajați acest document

Partajați sau inserați document

Vi se pare util acest document?

Este necorespunzător acest conținut?

Raportați acest documentDrepturi de autor:

Formate disponibile

Raportul Proiectului

Încărcat de

ScribdTranslationsDrepturi de autor:

Formate disponibile

Raport

de proiect al

Curs DISA 3.0

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 1

CERTIFICAT

Raportul proiectului cursului DISA 3.0

Aceasta este pentru a certifica faptul că am finalizat cu succes instruirea

cursului DISA 3.0 desfășurat pe portalul DLH în perioada 7 noiembrie 2020 - 29 noiembrie

2020 și avem

participarea necesară. Depunem proiectul intitulat: -

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH

Prin prezenta confirmăm că am aderat la liniile directoare emise de DAAB, ICAI pentru

proiect. Certificăm, de asemenea, că acest raport de proiect este lucrarea originală a grupului

nostru și fiecare

dintre noi a participat activ și a contribuit la pregătirea acestui proiect. Nu am împărtășit

detaliile proiectului și nu

am primit ajutor în pregătirea raportului de proiect de la nimeni, cu excepția

membrilor grupului nostru.

1. Nume CA VIKASH SHARMA Nr. DISA 63671

2. Nume CA NEELAM KOTHARI Nr. DISA 63711

3. Nume CA YASHESH GARG Nr. DISA 63656

Loc: Delhi

Data: 17 noiembrie 2020

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 2

Cuprins

Scrisoare de intenție

Detalii privind studiul de caz/proiectul (problema)

S. NU. Index Pagina nr.

1 Introducere 6-7

2 Fond 8

3 Mediul entității auditate 8

4 Termenii și domeniul de aplicare 9

al cesiunii

5 Documente examinate 9

6 Aranjamente logistice 10

7 Metodologie și strategie 11-12

8 Referinţe 13

9 Constatare și recomandare 14-16

10 Concluzie 17

Spre

directorul financiar,

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 3

Jupiter Capital Services Ltd

Sub: Prezentarea raportului de audit privind securitatea rețelei.

Stimate domn,

În ceea ce privește scrisoarea noastră de angajament din data de 10 noiembrie 2020, VNY &;

Associates, Chartered Accountants a efectuat un audit independent de securitate al rețelei la

operațiunile la distanță ale Jupiter Capital Services Ltd. Acest angajament s-a axat în primul

rând pe efectuarea auditului securității rețelei pentru a verifica cât de mult este securizată

rețeaua pentru operațiunile la distanță, inclusiv operațiunile la Work from Home.

Am efectuat auditul conform scrisorii de angajament. Am încercat să aflăm cauza principală a

problemei și, de asemenea, am recomandat conducerii să urmărească. Informațiile conținute

aici și raportul nostru sunt confidențiale. Acesta este destinat numai utilizării și informării

exclusive a Companiei și numai în legătură cu scopul pentru care a fost efectuat auditul.

Trebuie remarcat faptul că orice reproducere, copiere sau citare în alt mod a acestui raport

sau a oricărei părți a acestuia se poate face numai cu permisiunea noastră prealabilă în scris.

În următorul raport, Curtea a sintetizat observațiile de audit, însoțite de recomandări, pentru

a aborda deficiențele de control și riscurile asociate.

Vă mulțumesc,

Cu stimă,

Pentru M/s VNY &; Asociatii

Experti Contabili

A. Detalii privind studiul de caz/proiectul (problema)

Sectorul NBFC (Non-Banking Financial Company) a crescut în dimensiune și complexitate

de-a lungul anilor. Reserve Bank of India a emis orientări periodice privind auditul

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 4

sistemului și controalele pentru NBFC. Auditul securității rețelei a devenit obligatoriu

indirect, cu mențiune specifică în auditul RBI Având în vedere nevoia autorităților de

reglementare, a clienților și ca diferențiator de piață, Jupiter Capital Services Ltd a decis

să facă aranjamente proactive pentru auditul independent al rețelei de securitate a

funcționării la distanță, inclusiv munca de acasă și ulterior, au avut loc serii de discuții de

către echipa entității cu auditorul IS pentru a înțelege diferitele module, Modelele,

caracteristicile și controalele au fost pregătite luând în considerare regulile de afaceri

bancare și cerințele de reglementare.

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 5

B. Raport de proiect (soluție)

Titlu: Network Security Audit of Remote Operation, inclusiv WFH

1. Introducere

DESPRE ENTITATEA AUDITATĂ

Jupiter Capital Services Ltd este una dintre cele mai importante NBFC înregistrate în

conformitate cu reglementările RBI ca o companie de investiții de bază care nu acceptă

depozite de importanță sistemică. Are birouri în fiecare oraș important al țării.

Jupiter Capital Services Ltd oferă diferite tipuri de împrumuturi clienților, dar domeniile

majore sunt:

• Credite comerciale

• Credite pentru locuințe

• Împrumuturi pentru vehicule

În plus față de cele de mai sus, există trei unități strategice de afaceri (SBU):

• Divizia Tehnologie pentru furnizarea de soluții de inginerie end-to-end

• Divizia juridică pentru probleme legate de împrumuturi și garanții.

• Divizia de Afaceri Internaționale pentru furnizarea de servicii la nivel mondial.

Jupiter Capital Services Ltd are sediul central în Mumbai și 5 birouri regionale. La fel ca NBFC,

fiecare proces de afaceri ar trebui să fie securizat la nivel înalt.

DESPRE AUDITOR

Firma de audit a acestei misiuni este VNY &; Associates. Firma este înființată în 2015 și are o

experiență de 5 ani în domeniul auditului, fiscalității, auditului de sistem etc.

Compunerea

Parteneri – 3

Număr de angajați: 15

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 6

Nr. articole: 20

Situat la: Saket, Delhi

Aici, în acest caz, auditul va fi gestionat de o echipă condusă de CA Vikash Sharma cu 8

membri, inclusiv 2 angajați plătiți și 6 articole.

Echipa de audit pentru această misiune specială este formată din următorii membri calificați,

care sunt după cum urmează:

S.no Nume Calificare

1 Vikash Sharma CA, DISA Lider de echipă

2 Neelam Kothari CA, DISA Membru

3 Yashesh Garg CA, DISA Membru

VNY &; Associates Chartered Accountants este una dintre cele mai renumite firme de

contabili autorizați din India și este implicată în furnizarea de servicii de audit al sistemelor

informatice în India. Suntem, de asemenea, recunoscuți ca furnizor de servicii de audit al

sistemelor informatice, iar competențele noastre de bază sunt enumerate mai jos:

• Recenzii de proces SAP, Oracle și JDE

• Revizuirea și încadrarea politicilor, procedurilor și practicilor "IS"

• Revizuirea controalelor de acces fizic și logic

• Recenziede controale ale sistemului de operare

• Recenziede controale ale sistemelor de aplicații

• Recenziede controale ale bazei de date

• Recenzie de gestionare a rețelei

• Revizuirea proceselor de "asistență pentru aplicații" și "întreținere a sistemului"

• Revizuirea "Planurilor de recuperare în caz de dezastru și de continuitate a activității"

• Revizuirea mediului IS

• Evaluarea riscurilor și sugestii

• Recenzii Business Process Re-Engineering

• Revizuiri post-implementare ale proceselor și practicilor de afaceri și sugestii

2. Istoricul entității auditate

Jupiter Capital Services Ltd. a folosit tehnologia informației ca un factor cheie pentru

facilitarea proprietarilor de procese de afaceri și îmbunătățirea serviciilor pentru

clienții săi. Conducerea superioară a companiei a fost foarte proactivă în

direcționarea managementului și implementării tehnologiei informației. Majoritatea

aplicațiilor critice din companie au fost computerizate și conectate în rețea cu o

securitate adecvată.

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 7

Implementarea securității rețelei a împuternicit compania ca utilizatorul autorizat să

se conecteze perfect la toți furnizorii, clienții și partenerii săi legitimi pentru a obține

o eficiență îmbunătățită a afacerii și cu o securitate adecvată, ceea ce o ajută să

atingă excelența superioară a conexiunii și securitatea afacerii.

3. Mediul entității auditate

Networking-ul la distanță în Jupiter Capital Services Ltd a ridicat provocări unice care

decurg din necesitatea de a securiza în mod corespunzător rețeaua la fiecare

dispozitiv. Fiecare angajat a primit un laptop separat pentru munca sa și transportă

dispozitivele la locația clientului și încarcă datele de acolo. Unii dintre angajați

lucrează de acasă pentru a economisi costurile operaționale.

Compania a implementat deja politica de securitate a rețelei separat pentru

dispozitivele utilizate în locația la distanță sau pentru angajații care lucrează de la

locul lor.

Comunicarea clienților cu privire la informațiile lor de afaceri relevante pentru

împrumut

ar trebui să se facă numai prin rețele securizate, deoarece aceste tipuri de informații

sunt

sensibile și trebuie protejate.

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 8

4. Termenii și domeniul de aplicare al cesiunii

Auditul sistemului informatic trebuie efectuat conform Cartei de audit pregătită de companie și

convenită de auditori. Scopul, autoritatea, responsabilitățile și răspunderea sunt definite în

Carta de audit.

Să respecte standardele relevante emise de ICAI și standardele acceptate la nivel global în

scopul auditului sistemului informatic și să stabilească un cadru de securitate a informațiilor

pentru asigurarea faptului că toate aspectele necesare ale securității informațiilor sunt

acoperite.

Domeniul nostru de aplicare este acoperit de următoarele-

• Revizuirea securității și controalelor la nivel de rețea.

• Revizuirea tuturor funcționalităților cheie și a controalelor de securitate și acces

aferente, astfel cum au fost proiectate la nivel de parametru.

• Examinați modul în care regulile de afaceri și cerințele de reglementare ale procesului

bancar au fost proiectate și integrate în pachet.

• Revizuirea procesului care conectează dispozitivul la distanță la rețea folosind VPN.

• Cartografierea celor mai bune practici de securitate și controale pentru a evalua modul

în care securitatea și controlul sunt proiectate și integrate

• Revizuirea nesoluționatelor pendinte emise anul trecut și anul curent.

• Pentru a se asigura că încălcarea, dacă există, în sistemul și procedurile băncii este

adusă imediat la cunoștința conducerii, astfel încât să poată fi luate măsuri corective și

de remediere în timp util și să se evite repetarea.

5. Documente revizuite

• Politica de securitate IT pentru dispozitivele mobile utilizate într-o rețea

• Politica de securitate a rețelei care enumeră drepturile și responsabilitățile întregului personal,

angajaților și consultanților.

• Politica acceptabilă de utilizare a rețelei.

• Acord de securitate semnat cu furnizorii de rețea.

• Plan de urgență în caz de defecțiune a rețelei sau de încălcare a securității.

6 Este necesar un aranjament logistic

• Compania va pune la dispoziție timpul necesar calculatorului, resursele software și facilitățile

de suport pentru misiune.

• Pe parcursul auditului IS, auditorii vor utiliza ACL, IDEA Software, SQL Commands, Baseline

Security Analyzer, Belarc Security Advisor, Free Port Scanner și Third Party Access Control

Software ca tehnici de asistență pentru auditul computerului (CAAT) pentru verificarea

sistemului cu computerul Windows 10 conectat la serverul cu sistem de operare abc cu

utilizarea sucursalei Mumbai și Ahmedabad a unuia dintre clienții companiei.

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 9

• În calitate de auditor, vom folosi Integrated Test Facility (ITF) pentru auditul cerințelor de

reglementare încorporate în software-ul aplicației. Vom folosi date corecte și incorecte pentru

a verifica capacitățile de raportare a erorilor ale software-ului de rețea.

• Programele automate de scheme logice ar fi utilizate pentru a interpreta codul sursă al

software-ului de aplicație și pentru a genera diagrame care indică fluxul de informații.

• Se va folosi programul de cartografiere, care identifică codurile neexecutate în codificarea

software-ului, ceea ce ne va ajuta să atragem atenția echipei de management și dezvoltare

software.

Documentație necesară:

• Manuale de utilizare și manuale tehnice

• Codul sursă al software-ului

• Reguli, regulamente, orientări și circulare emise pentru companie

• Politicile de securitate ale companiei etc.

• Politica de securitate a rețelei care enumeră drepturile și responsabilitățile întregului personal,

angajaților și consultanților.

• Politica acceptabilă de utilizare a rețelei.

7 Metodologie și strategie

Atunci când efectuați un audit inițial de securitate, este important să utilizați cele mai recente

cerințe de conformitate pentru a menține protocoalele de securitate. Acest lucru definește în

mod clar la ce ar trebui să se uite CISO și ajută la modelarea și configurarea viitorului

monitorizării și evaluărilor automate de securitate. Auditul va fi efectuat pentru a revizui

următorii pași care sunt în vigoare și actualizați:

Pasul 1: Domeniul de aplicare al perimetrului de securitate

Scopul procesului de audit este de a defini în mod clar. Ar trebui să includă toate straturile de

acces: conexiuni prin cablu, wireless și VPN. În acest fel, domeniul de aplicare al auditului va

include în cele din urmă toate software-urile și dispozitivele, în toate locațiile, astfel încât să se

definească în cele din urmă perimetrul de securitate pentru companie.

Pasul 2: Definirea amenințărilor

Următorul pas este listarea potențialelor amenințări la adresa perimetrului de securitate.

Amenințările comune de inclus în acest pas ar fi:

Malware – viermi, cai troieni, spyware și răscumpărare – cea mai populară formă de

amenințare la adresa oricărei organizații în ultimii ani.

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 10

Expunerea angajaților – asigurându-ne că angajații din toate locațiile își schimbă parolele

periodic și folosesc un anumit nivel de sofisticare; (în special cu conturile sensibile ale

companiei), precum și protecția împotriva atacurilor de phishing și a escrocheriilor.

Insideri rău intenționați - odată ce a avut loc îmbarcarea - angajați, contractori și oaspeți -

există riscul furtului sau utilizării abuzive a informațiilor sensibile.

Atacuri DDoS – Atacurile distribuite de refuz al serviciului se întâmplă atunci când mai multe

sisteme inundă un sistem vizat, cum ar fi un server web, îl supraîncarcă și îi distrug

funcționalitatea.

BYOD, IoT – aceste dispozitive tind să fie oarecum mai ușor de piratat și, prin urmare, trebuie

să fie complet vizibile în rețea.

Breșe fizice, dezastre naturale – mai puțin frecvente, dar extrem de dăunătoare atunci când

apar.

Pasul 3: Prioritizarea și evaluarea riscurilor

Există mulți factori care intră în crearea priorităților și a scorului de risc.

Tendințe de securitate cibernetică - lucrul cu un sistem de control al accesului la rețea care ia

în considerare cele mai frecvente și actuale amenințări, împreună cu cele mai puțin frecvente,

vă poate economisi mult timp și CISO și reduce costurile, apărând în același timp organizația

într-un cadru optim.

Conformitate – include tipul de date care urmează să fie gestionate, dacă compania

stochează/transmite informații financiare sau personale sensibile, cine are acces în mod

specific la ce sisteme.

Istoricul organizației - Dacă organizația a experimentat o încălcare a datelor sau un atac

ciberneticîn trecut.

Tendințele industriei - înțelegerea tipurilor de pantaloni scurți, hacks și atacuri din industria

dvs. specifică ar trebui luată în considerare la crearea sistemului dvs. de notare.

Pasul 4: Evaluarea posturii actuale de securitate

În acest moment, ar trebui să începeți să aveți o postură inițială de securitate disponibilă

pentru fiecare element inclus în definiția inițială a domeniului. În mod ideal, cu sistemele

potrivite de control al accesului, nu există prejudecăți interne care să vă afecteze auditul inițial

sau orice evaluări continue ale riscurilor efectuate automat ulterior.

https://www.portnox.com/use-cases/ransomware-protection/https://www.portnox.com/use-

cases/ransomware-protection/În plus, asigurându-vă că toate dispozitivele conectate au cele mai

recente corecții de securitate, firewall și protecție împotriva programelor malware va asigura

mai multă acuratețe în evaluările în curs.

Pasul 5: Formularea răspunsurilor automate și a acțiunilor de remediere

Stabilirea unui set corespunzător de procese menite să elimine riscurile discutate în pasul 2

include câteva soluții care ar trebui incluse în acest pas: Monitorizarea rețelei – stabilirea

monitorizării automate continue și crearea de evaluări automate ale riscurilor vor duce la

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 11

îmbunătățirea gestionării riscurilor. Infractorii cibernetici lucrează de obicei pentru a obține

acces la rețele. Activarea software-ului care ia automat notă de dispozitive noi, actualizări /

modificări software, patch-uri de securitate, rate firewall și protecție malware este cea mai

bună modalitate pentru orice organizație de a se proteja. În mod ideal, CISO-urile dvs. ar trebui

să fie alertate cu privire la orice dispozitiv, software, activitate, încercări de acces necunoscute

și multe altele, astfel încât să fie cu un pas înaintea oricărei activități dăunătoare, indiferent

dacă este făcută cu rea intenție sau nu. Actualizări software - Asigurați-vă că toată lumea din

rețea are cele mai recente actualizări și patch-uri software, firewall-uri etc. Este foarte

recomandat să profitați de această caracteristică încorporată în software-ul de control al

accesului la rețea care vă avertizează atunci când acestea sunt necesare.

Backup-ul datelor și segmentarea datelor – pași relativ simpli, dar cruciali, deoarece, evident,

backup-urile consistente și frecvente ale datelor, împreună cu segmentarea, vor asigura daune

minime în cazul în care organizația dvs. va cădea vreodată în malware sau atacuri cibernetice

fizice.

Educarea și conștientizarea angajaților – instruire pentru noii angajați și actualizări continue

de securitate pentru toți angajații, pentru a vă asigura că cele mai bune practici sunt

implementate la nivelul întregii companii, cum ar fi modul de detectare a campaniilor de

phishing, creșterea complexității parolelor, autentificarea cu doi factori și multe altele.

8 Referinţe

În cursul auditului de securitate a rețelei al NBFC, auditorii IS ai companiei au respectat

standardele și liniile directoare detaliate mai jos:

• Legea privind tehnologia informației, 2000.

• Articolul 7 litera (A) din lege – Auditul documentelor, și anume formularul electronic.

• Secțiunea 43A din lege - Organism corporativ care se ocupă de date sensibile.

• Articolul 72 litera (A) din lege – Divulgarea informațiilor fără consimțământul

persoana în cauză Legea privind reglementarea bancară, 1949.

• ISO 27001- Sistem informatic-

• COBIT 5

• Standarde și ghiduri de audit și asigurare IT emise de ISACA

• ISO 1206 – Utilizarea activității altor experți

• Circulara emisă de Reserve Bank of India la data de 13.01.2016

• .ISO 19600- Conformitate

• .ISO 31000- Evaluarea riscurilor

• .ISO 22301- Continuitatea afaceriiPlanificare

• Circulara DBOD privind Internet Banking

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 12

• Notă de orientare pentru bănci privind riscurile și controalele în domeniul informaticii și

telecomunicațiilor

Sistem

• Alte standarde acceptate la nivel global emise de autoritățile relevante

• www.isaca.org/cobit

• www.rbi.gov.in

• www.dbs.gov.in

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 13

9 Constatări și recomandări

(i) Programul de audit IS este detaliat mai jos:

Sr. Întrebări Da Nu Documentație

Nu.

1 Examinați diagramele de rețea pentru a înțelege √ Făcut

infrastructura de rețea.

2 Examinați controalele de acces fizic și logic la √ Făcut

rețea.

3 Examinați politicile, standardele, procedurile și √ Făcut

orientările aplicabile în rețea.

4 Revizuirea conceptului de maker-checker √ Făcut

pentru a reduce riscul de eroare și utilizare

necorespunzătoare și pentru a asigura

fiabilitatea datelor/informațiilor

5 Revizuirea securității informațiilor și securității √ Făcut

cibernetice;

6 Examinați caracterul adecvat pentru a depune √ Făcut

declarații de reglementare la RBI

7 Revizuirea politicii BCP aprobate în mod √ Făcut

corespunzător de către comitet, asigurând

supravegherea periodică a consiliului prin

8 Verificați dacă sunt îndeplinite în mod √ Făcut

corespunzător cerințele în ceea ce privește

serviciile financiare mobile, platformele de

comunicare socială și certificatele de semnătură

digitală.

9 Aranjament pentru copierea de rezervă a √ Făcut

datelor cu testare periodică.

10 Verificați dacă sunt protejate conexiunile la √ Făcut

internet prin industrie recunoscut

Firewall.

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 14

(ii) Observații și recomandări: -

Nu. Controla Observare Recomandare

1. Politica de Potrivit documentație Este recomandabil ca fiecare

securitate pentru angajat să cunoască politica de

Politica de securitate este realizată securitate și să ofere o instruire

de management și este din când în adecvată în momentul aderării.

când, dar nu este executată eficient

în software.

2. Dezastru Există opțiunea pentru Planul de Este recomandabil să aveți

Planul de recuperare în caz de dezastru obligatoriu un plan de recuperare în

redresare pentru client în caz de încălcare a caz de dezastru în sistem.

securității sau defecțiune a rețelei.

3. Rețea Diagramele de rețea nu respectă Diagramă Ar trebui să Se

Diagramă convențiile de diagramă. Nu conforma spre

utilizează pictogramele standard Convenţii. Ele

convenționale ale dispozitivului ar trebui să fie actualizate pe

pentru a reprezenta dispozitive măsură ce și când apar modificări în

precum routere, comutatoare L-3 rețea.

4. Jurnal de audit Politica jurnalului de audit nu este O politică consecventă privind

consecventă între servere în ceea jurnalul de audit ar trebui să fie

ce privește înregistrarea în jurnal a aplicată pe servere, iar jurnalele ar

rețelei, dimensiunea fișierului jurnal trebui să fie imediat salvate și șterse

și păstrarea perioadă. Audit manual pentru a evita nevoie pentru

Jurnalele Suprascrierea.

Configurațiile de pe toate serverele Ori de câte ori este necesar,

permit suprascrierea pe dimensiunea buștenilor poate fi

5. Acces VPN Noii angajați primesc acces VPN, VPN adaugă un strat suplimentar de

dar vechiul angajat lucrează la securitate prin ascunderea

îndepărtat loc adreselor IP, criptarea datelor și

nu oferă acces VPN și funcționează mascarea locației utilizatorului.

folosind rețeaua publică normală Asigurați-vă că toți angajații de la

distanță au acces la serviciul VPN.

Dacă este necesar, organizați o

întâlnire sau împărtășiți tutoriale

despre cum să utilizați eficient un

VPN pentru a proteja rețeaua

6. Treilea Angajații utilizează serviciul desktop Echipa IT ar trebui să aleagă RDS

la distanță pentru a organiza foarte înțelept înainte de a începe

petrecere întâlniri fără a obține ajustări orice schimb de

Acces de la informație sau

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 15

peron adecvarea rețelei de către echipa IT organizarea de reuniuni.

7. Mai multe Compania nu are autentificare Echipa IT ar trebui să configureze

factor multi-factor, doar ID-ul de sisteme de autentificare multi-

autentificare conectare este utilizat pentru a vă factor pentru fiecare angajat care

conecta la rețea. trebuie să se conecteze la firmă

utilizator profil

Remotely. Combinație de ID de

utilizator împreună cu o parolă

unică (OTP) trimisă la numărul

personal înregistrat al utilizatorului.

Alte recomandări pentru operațiunile la distanță: -

• Faceți 2FA (autentificarea cu doi factori) obligatorie.

• Educați-vă angajații cu privire la riscurile de securitate cibernetică și

vulnerabilitățile acestora în timp ce lucrează de acasă.

• Învățați-vă angajații cum să identifice phishingul și pașii pe care trebuie să îi ia

dacă sunt înșelați.

• Furnizați un punct de contact și orientări clare în cazul în care există o încălcare

a securității.

• Faceți obligatorie utilizarea unei soluții standard de gestionare a parolelor.

• Efectuați audituri de phishing pentru a testa gradul de pregătire al angajaților

de la distanță.

• Asigurați-vă că sunt efectuate copii de rezervă regulate.

•a fișierelor.

Păstrați "doar în citire" ca implicit atunci când acordați permisiuni de partajare

• Utilizați o soluție de filtrare a e-mailurilor pentru a filtra atât mesajele de

intrare, cât și cele de ieșire.

•e-mail.

Protejați-vă împotriva spamului, malware-ului și phishingului utilizând filtre de

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 16

10 Concluziile

Am efectuat auditul de securitate a rețelei Jupiter Capital Services Ltd, concentrându-ne

pe operațiunile la distanță, inclusiv munca de acasă, conform termenilor și domeniului de

aplicare convenite între conducere și auditori. Am avut grijă de standardele internaționale

de raportare emise de ISACA în timpul desfășurării misiunii de audit. Am testat software-

ul temeinic, apoi, de asemenea, raportul nostru este predispus la riscul de audit asociat

auditului în sine.

Deși compania a reușit să-și securizeze rețeaua, dar există domenii cheie pe care le-am

identificat care sunt legate de autentificarea pentru conectarea la rețea, angajații nu

cunosc politica de securitate a companiei, planurile de recuperare în caz de dezastru nu

sunt în vigoare, utilizarea RDS terță parte fără consultarea echipei IT etc. Am făcut

recomandări cu privire la constatările noastre, care pot deveni utile conducerii.

Există și alte constatări, care sunt, de asemenea, importante pentru a fi rezolvate cât mai

curând posibil. Există linii directoare în caz de încălcare a securității; nu există controale

adecvate de autorizare pentru conectarea rețelei etc. Recomandările necesare sunt

furnizate de noi conducerii pentru a depăși constatările noastre.

Recomandarile sugerate de noi au un caracter sugestiv si nu obligatoriu, managementul

putand cauta solutii alternative la constatari.

Auditul securității rețelei pentru operarea la distanță, inclusiv WFH Pagină 17

S-ar putea să vă placă și

- Service Oriented ArhitectureDocument12 paginiService Oriented ArhitectureCristinel MoiseÎncă nu există evaluări

- Curs Partea 1Document67 paginiCurs Partea 1Costea CodrutaÎncă nu există evaluări

- Omega Trust Prezentarea CompanieiDocument13 paginiOmega Trust Prezentarea CompanieidracknerÎncă nu există evaluări

- Audit de Marketing SC RCS&RDS SADocument34 paginiAudit de Marketing SC RCS&RDS SAScorpio19990Încă nu există evaluări

- AUDITUL IT - CURS Isi II Standarde de Audit IT Si Faze Audit (Compatibility Mode)Document41 paginiAUDITUL IT - CURS Isi II Standarde de Audit IT Si Faze Audit (Compatibility Mode)Raluca AndreeaÎncă nu există evaluări

- IT GovernanceDocument19 paginiIT GovernanceIker AlexÎncă nu există evaluări

- Raport de AuditDocument7 paginiRaport de AuditMihaela TanasievÎncă nu există evaluări

- Prezentare SIMDocument14 paginiPrezentare SIMogga00Încă nu există evaluări

- Task Week2 QualityManagementDocument23 paginiTask Week2 QualityManagementScribdTranslationsÎncă nu există evaluări

- Proiect AQPSDocument26 paginiProiect AQPSAndreea SimaÎncă nu există evaluări

- Audit de Marketing SC RCS& RDS SADocument34 paginiAudit de Marketing SC RCS& RDS SAJude Raluca-Diana100% (1)

- Raspunsuri Intrebari Adresate Pe ChatDocument15 paginiRaspunsuri Intrebari Adresate Pe ChatdaocoffeeioÎncă nu există evaluări

- Wizrom - Profilul Companiei Si Prezentare SolutiiDocument22 paginiWizrom - Profilul Companiei Si Prezentare SolutiiConstantin Valentin BradeanuÎncă nu există evaluări

- Raport Privind Activitatea de Audit Statutar 2018Document7 paginiRaport Privind Activitatea de Audit Statutar 2018deliawinÎncă nu există evaluări

- Anexa 13 - Model Raport de Audit ITDocument9 paginiAnexa 13 - Model Raport de Audit ITlucianÎncă nu există evaluări

- SOFTWARE PROFESIONAL PENTRU APLICAȚII NAVALE CU BAZE DE DATE Jufa Sorin 6211CDocument8 paginiSOFTWARE PROFESIONAL PENTRU APLICAȚII NAVALE CU BAZE DE DATE Jufa Sorin 6211CRazvan MariusÎncă nu există evaluări

- Asigurarea Calitatii PrezentareDocument11 paginiAsigurarea Calitatii PrezentareOllyynÎncă nu există evaluări

- VPNDocument2 paginiVPNalexandru.costanÎncă nu există evaluări

- C6 Cablare StructurataDocument17 paginiC6 Cablare Structuratavarvara04Încă nu există evaluări

- Suport de Curs Auditor CalitateDocument40 paginiSuport de Curs Auditor CalitateMarya Dyana100% (1)

- QlikviewDocument11 paginiQlikviewDragusin AdiÎncă nu există evaluări

- Raport Audit Intern Mobile Banking UnicreditDocument59 paginiRaport Audit Intern Mobile Banking UnicreditMr SusuÎncă nu există evaluări

- Anexa III.3 - Studiu Privind Solutia ITDocument6 paginiAnexa III.3 - Studiu Privind Solutia ITAquel AquelÎncă nu există evaluări

- Proiectarea Unei Solutii de Comert ElectronicDocument74 paginiProiectarea Unei Solutii de Comert ElectronicpetrvasiÎncă nu există evaluări

- ReferatDocument29 paginiReferatCotrau RobertÎncă nu există evaluări

- Sim RadiocomunicatiiDocument48 paginiSim RadiocomunicatiiEli CostacheÎncă nu există evaluări

- Metodologiide Implementare-ERP PDFDocument13 paginiMetodologiide Implementare-ERP PDFAndreea BălăucăÎncă nu există evaluări

- Bogdan Georgescu - Caiet de Practica - Anul 2 IdDocument5 paginiBogdan Georgescu - Caiet de Practica - Anul 2 IdLaurentiu AndreescuÎncă nu există evaluări

- Proiect Sisteme Informationale - IoanaDocument12 paginiProiect Sisteme Informationale - IoanaLorry AnkÎncă nu există evaluări

- Fazele Unui Audit OperationalDocument4 paginiFazele Unui Audit OperationalElena Ioana PahontuÎncă nu există evaluări

- RAPORT DE AUDIT TEMPLATE - SriniDocument3 paginiRAPORT DE AUDIT TEMPLATE - SriniScribdTranslationsÎncă nu există evaluări

- Managementul Proiectelor InformaticeDocument14 paginiManagementul Proiectelor Informaticebgd007Încă nu există evaluări

- Clustere de Inovare - Ideea ProiectuluiDocument4 paginiClustere de Inovare - Ideea ProiectuluiCristina MladinÎncă nu există evaluări

- Organizarea Si Derularea Procesului de Culegere A Probelor in Cadrul Unei Misiuni de Audit InformaticDocument25 paginiOrganizarea Si Derularea Procesului de Culegere A Probelor in Cadrul Unei Misiuni de Audit InformaticNacu AndaÎncă nu există evaluări

- Anunt Si Specificatii Tehnice - Servicii Realizare Solutie SoftwareDocument79 paginiAnunt Si Specificatii Tehnice - Servicii Realizare Solutie SoftwaremorarasuraduÎncă nu există evaluări

- Metodologii de Implement Are ERPDocument11 paginiMetodologii de Implement Are ERPElena AlexandraÎncă nu există evaluări

- LUCRARE PRACTICĂ - Chircu Cristina-MadalinaDocument4 paginiLUCRARE PRACTICĂ - Chircu Cristina-MadalinaMadalina ChircuÎncă nu există evaluări

- ITIL4 - Fundamentals - Întrebări Și RăspunsuriDocument16 paginiITIL4 - Fundamentals - Întrebări Și RăspunsuriScribdTranslationsÎncă nu există evaluări

- 310 Cunoasterea ClientuluiDocument7 pagini310 Cunoasterea ClientuluiPacurar Radu AdrianÎncă nu există evaluări

- Ghid Achizitii Software Pentru Institutiile Publice RO v2.0Document64 paginiGhid Achizitii Software Pentru Institutiile Publice RO v2.0Florică Ghiță-GhenceaÎncă nu există evaluări

- Software As A ServiceDocument15 paginiSoftware As A ServiceAndreea GabrielaÎncă nu există evaluări

- Cloud ComputingDocument10 paginiCloud ComputingDenisa RaducanuÎncă nu există evaluări

- Fisa Post Specialist ITDocument7 paginiFisa Post Specialist ITalexandru berindeÎncă nu există evaluări

- V6 - Metode Și Tehnici de Lucru Pentru Monitorizarea Și Controlul Calității În Cadrul Firmelor Producătoare de SoftwareDocument43 paginiV6 - Metode Și Tehnici de Lucru Pentru Monitorizarea Și Controlul Calității În Cadrul Firmelor Producătoare de SoftwareBogdanNovacÎncă nu există evaluări

- Chestionar Audit - Al MeuDocument7 paginiChestionar Audit - Al Meumimi_agnes014857Încă nu există evaluări

- Proiect PracticaDocument15 paginiProiect PracticaAlex CornelÎncă nu există evaluări

- Proiect Cercetare Stiintifica 3Document59 paginiProiect Cercetare Stiintifica 3Caravan MadalinaÎncă nu există evaluări

- C Auditul Calitatii TestDocument9 paginiC Auditul Calitatii Testdra_cos_stefÎncă nu există evaluări

- Criterii UE Privind Centre de Date Camere Ale Serverelor Servicii CloudDocument40 paginiCriterii UE Privind Centre de Date Camere Ale Serverelor Servicii CloudAna MariaÎncă nu există evaluări

- Curs 2Document8 paginiCurs 2Cristina Daniela MihaiÎncă nu există evaluări

- Tetea Emilia-Victorita - Referat Integrarea Sistemelor Informatice - Grupa1071Document13 paginiTetea Emilia-Victorita - Referat Integrarea Sistemelor Informatice - Grupa1071Andrei PopaÎncă nu există evaluări

- AI Tema 5Document23 paginiAI Tema 5Андрей МашкауцанÎncă nu există evaluări

- Capitolul IiDocument12 paginiCapitolul IisvetlanaÎncă nu există evaluări

- PIRDocument23 paginiPIRFlorin RotaruÎncă nu există evaluări

- Cartografierea fluxului de valoare: Reducerea deșeurilor și maximizarea eficiențeiDe la EverandCartografierea fluxului de valoare: Reducerea deșeurilor și maximizarea eficiențeiÎncă nu există evaluări

- Lanțul valoric al lui Michael Porter: Eliberați avantajul competitiv al companiei dvs.De la EverandLanțul valoric al lui Michael Porter: Eliberați avantajul competitiv al companiei dvs.Încă nu există evaluări

- O abordare simplă a SEO: Cum să înțelegi elementele de bază ale optimizării pentru motoarele de căutare într-un mod simplu și practic, printr-o cale de descoperire nespecializată pentru toată lumeaDe la EverandO abordare simplă a SEO: Cum să înțelegi elementele de bază ale optimizării pentru motoarele de căutare într-un mod simplu și practic, printr-o cale de descoperire nespecializată pentru toată lumeaEvaluare: 5 din 5 stele5/5 (2)

- Managementul proiectelor: Condu-ți echipa spre succes în fiecare proiectDe la EverandManagementul proiectelor: Condu-ți echipa spre succes în fiecare proiectÎncă nu există evaluări

- Explicația Straturilor de RețeaDocument4 paginiExplicația Straturilor de RețeaScribdTranslationsÎncă nu există evaluări

- Activitatea 2 - Ciclul CelularDocument3 paginiActivitatea 2 - Ciclul CelularScribdTranslationsÎncă nu există evaluări

- Examenul DD124 2Document7 paginiExamenul DD124 2ScribdTranslationsÎncă nu există evaluări

- Stagnare SpiritualăDocument3 paginiStagnare SpiritualăScribdTranslationsÎncă nu există evaluări

- Cazul 4 Întrebări ASICSDocument1 paginăCazul 4 Întrebări ASICSScribdTranslationsÎncă nu există evaluări

- Programa Examenului Rpas SOLUȚIONAT - WordDocument9 paginiPrograma Examenului Rpas SOLUȚIONAT - WordScribdTranslationsÎncă nu există evaluări

- Chestionarul de Stres Al ProfesoruluiDocument2 paginiChestionarul de Stres Al ProfesoruluiScribdTranslationsÎncă nu există evaluări

- Importanța Leadershipului În Știința ReglementăriiDocument18 paginiImportanța Leadershipului În Știința ReglementăriiScribdTranslationsÎncă nu există evaluări

- Studiu de Caz - Soluție - Finanțare AlternativeDocument5 paginiStudiu de Caz - Soluție - Finanțare AlternativeScribdTranslationsÎncă nu există evaluări

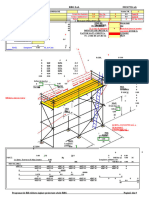

- Scaff CalculatorDocument14 paginiScaff CalculatorScribdTranslationsÎncă nu există evaluări

- Sesiune Numele Meu Este Special Și UnicDocument2 paginiSesiune Numele Meu Este Special Și UnicScribdTranslationsÎncă nu există evaluări

- Instrumente de Simulare PC3 Pentru Luarea DeciziilorDocument9 paginiInstrumente de Simulare PC3 Pentru Luarea DeciziilorScribdTranslationsÎncă nu există evaluări

- Solver Scoala - Engleza de BazaDocument3 paginiSolver Scoala - Engleza de BazaScribdTranslationsÎncă nu există evaluări

- Întrebări de Revizuire A Asistentei Medicale de GeriatrieDocument32 paginiÎntrebări de Revizuire A Asistentei Medicale de GeriatrieScribdTranslationsÎncă nu există evaluări

- Întrebări La Bancă Unitatea Virtuală PC 2Document13 paginiÎntrebări La Bancă Unitatea Virtuală PC 2ScribdTranslationsÎncă nu există evaluări

- EXCEL PracticăDocument10 paginiEXCEL PracticăScribdTranslationsÎncă nu există evaluări

- Design Uman - 384 de LiniiDocument7 paginiDesign Uman - 384 de LiniiScribdTranslations100% (1)

- Corporate Finance Case Study WorkingDocument12 paginiCorporate Finance Case Study WorkingScribdTranslationsÎncă nu există evaluări

- Exerciţii P2-28 Şi P2-29A ContabilitateDocument15 paginiExerciţii P2-28 Şi P2-29A ContabilitateScribdTranslationsÎncă nu există evaluări

- Rozarul Sa Ridică Copilul DumnezeuDocument18 paginiRozarul Sa Ridică Copilul DumnezeuScribdTranslationsÎncă nu există evaluări

- Elemente de Importanță Economică, Industrială Și de Mediu În Mexic.Document31 paginiElemente de Importanță Economică, Industrială Și de Mediu În Mexic.ScribdTranslationsÎncă nu există evaluări

- Plan de Afaceri Pentru PariuriDocument15 paginiPlan de Afaceri Pentru PariuriScribdTranslationsÎncă nu există evaluări

- Chcage005 - Evaluare-1 RăspunsuriDocument6 paginiChcage005 - Evaluare-1 RăspunsuriScribdTranslationsÎncă nu există evaluări

- Rozarul Să Răcă Copilul DumnezeuDocument18 paginiRozarul Să Răcă Copilul DumnezeuScribdTranslationsÎncă nu există evaluări

- Fin Man Case Problems Financial Ratio AnalysisDocument5 paginiFin Man Case Problems Financial Ratio AnalysisScribdTranslationsÎncă nu există evaluări

- Exerciții Și ProblemeDocument65 paginiExerciții Și ProblemeScribdTranslationsÎncă nu există evaluări

- Furuno FMD ECDIS PDFDocument13 paginiFuruno FMD ECDIS PDFScribdTranslationsÎncă nu există evaluări

- Răspuns La Cerere de Aderarea Conturilor.Document8 paginiRăspuns La Cerere de Aderarea Conturilor.ScribdTranslationsÎncă nu există evaluări

- Noaptea de Informare A Familiei Și Plan de ComunicareDocument13 paginiNoaptea de Informare A Familiei Și Plan de ComunicareScribdTranslationsÎncă nu există evaluări

- PURLINDocument4 paginiPURLINScribdTranslationsÎncă nu există evaluări